会员

周边

新闻

博问

闪存

众包

赞助商

Chat2DB

所有博客

当前博客

我的博客

我的园子

账号设置

会员中心

简洁模式

...

退出登录

注册

登录

CPYQ

博客园

首页

新随笔

联系

订阅

管理

上一页

1

2

3

4

5

6

···

9

下一页

2023年7月31日

day19

摘要: #***一、验证码*** #1. 打开后得到一堆jpg,根据名字猜测是将所有jpg上的数字获取下来,然后进行某种运算,网上找一下python识别验证码的脚本,但是我的这个识别出来有问题,有一位是d,但应该是0 点击查看代码 ``` import ddddocr tmp = '' ocr = dddd

阅读全文

posted @ 2023-07-31 20:07 CPYQY_orz

阅读(86)

评论(0)

推荐(0)

2023年7月28日

day16

摘要: #***一.白哥的鸽子*** #1.得到一张jpg,binwalk显示格式有问题,010打开,在末尾发现类似flag的数据

评论(0)

推荐(0)

2023年7月27日

day15

摘要: #***一、[安洵杯 2019]Attack*** #1.导出http文件,得到了一个转储文件,不知道有什么用,再扔到kali中foremost一下,得到了flag.txt

评论(0)

推荐(0)

2023年7月26日

day14

摘要: #***一、[HNCTF 2022 Week1]calc_jail_beginner(JAIL)*** #1.给出server.py,第二行注释提示了命令的基本形式,沙箱逃逸,先尝试输入__import__('os').system('cat ./flag')看回显,直接得到flag ![image

阅读全文

posted @ 2023-07-26 16:44 CPYQY_orz

阅读(56)

评论(0)

推荐(0)

2023年7月25日

day13

摘要: #***一、[第五空间 2021]alpha10*** #1.foremost分离,得到png和jpg,两张图片一样,猜测是盲水印隐写,得到一张类似于flag的图片 python bwmforpy3.py decode 1.jpg 2.png result.png

评论(0)

推荐(0)

2023年7月24日

day12

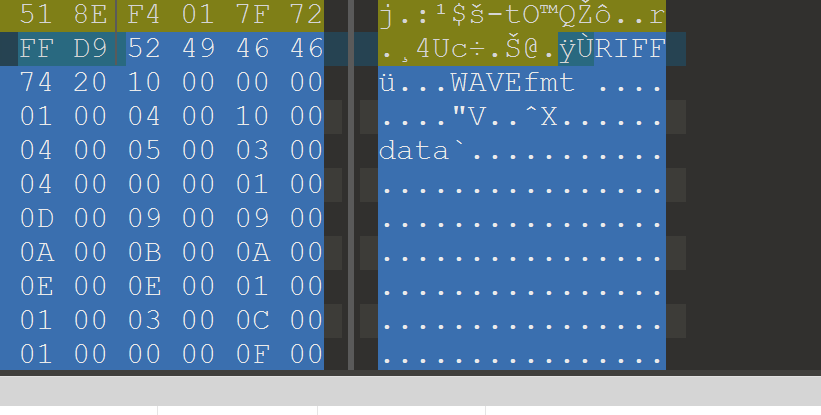

摘要: #***一、miao~*** #1.得到的jpg,010打开在末尾发现wav文件  #2.foremost

阅读全文

posted @ 2023-07-24 19:28 CPYQY_orz

阅读(76)

评论(0)

推荐(0)

2023年7月22日

巅峰极客2023 MISC

摘要: #***一、welcome*** #1.直接base64解码,得到flag  #***二、foundme

阅读全文

posted @ 2023-07-22 17:54 CPYQY_orz

阅读(221)

评论(1)

推荐(1)

2023年7月19日

day10-11

摘要: #***OtterCTF 2018*** #***一、[OtterCTF 2018]What the password?*** #1.使用volatility2获取内存镜像的版本信息 python2 vol.py -f '/home/cpyq/Desktop/OtterCTF.vmem' image

阅读全文

posted @ 2023-07-19 19:08 CPYQY_orz

阅读(93)

评论(0)

推荐(0)

2023年7月18日

day9

摘要: #***一、Nyan_Cat*** #1.Audacity打开,发现一个单声轨和一个立体声轨,立体声轨的其中的第一部分明显不同,先分离

评论(0)

推荐(0)

2023年7月17日

day8

摘要: #***一、验证码*** #1. 打开后得到一堆jpg,根据名字猜测是将所有jpg上的数字获取下来,然后进行某种运算,网上找一下python识别验证码的脚本,但是我的这个识别出来有问题,有一位是d,但应该是0 点击查看代码 ``` import ddddocr tmp = '' ocr = dddd

阅读全文

posted @ 2023-07-17 22:26 CPYQY_orz

阅读(40)

评论(0)

推荐(0)

上一页

1

2

3

4

5

6

···

9

下一页

公告