day15

一、[安洵杯 2019]Attack

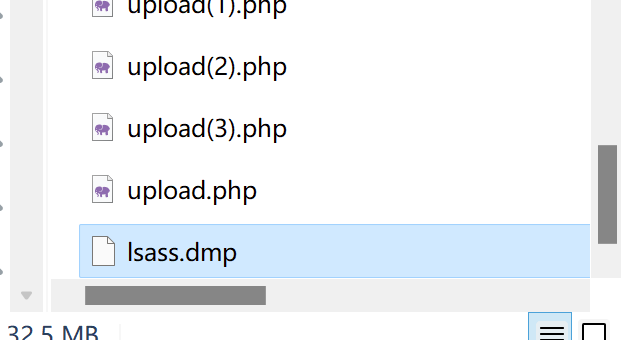

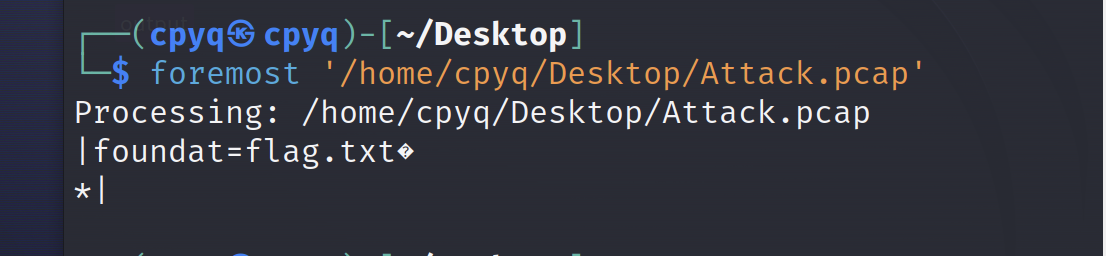

1.导出http文件,得到了一个转储文件,不知道有什么用,再扔到kali中foremost一下,得到了flag.txt

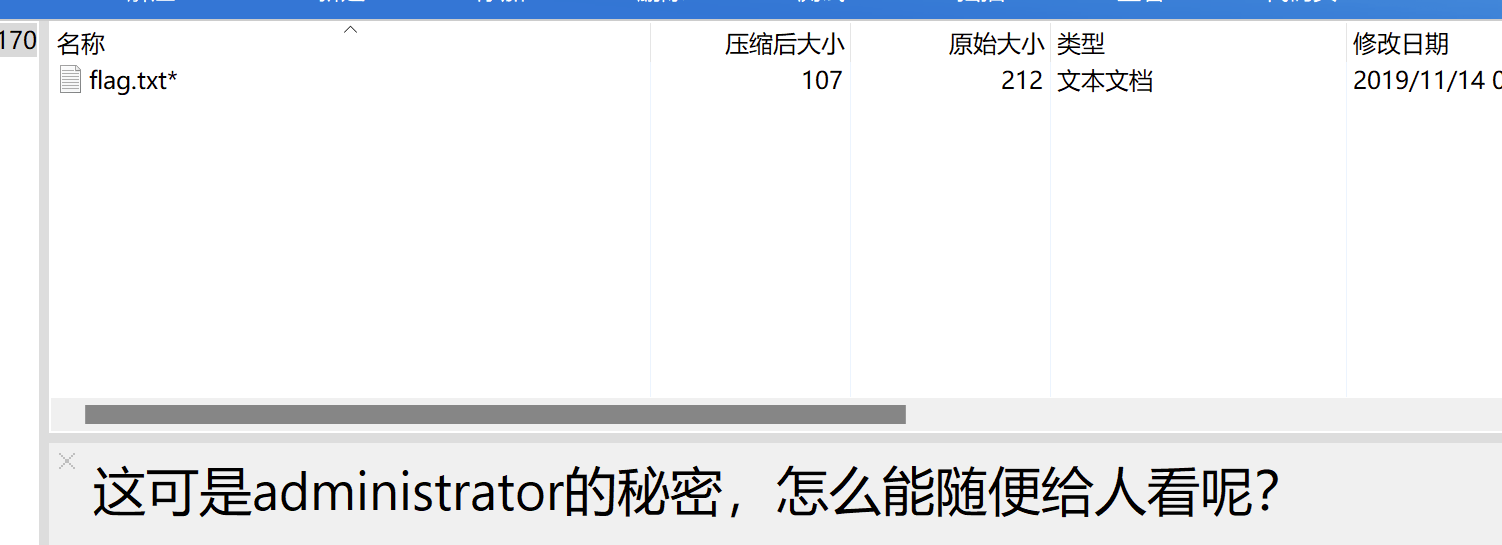

2.flag.txt有密码,根据提示,猜测是admin用户的密码

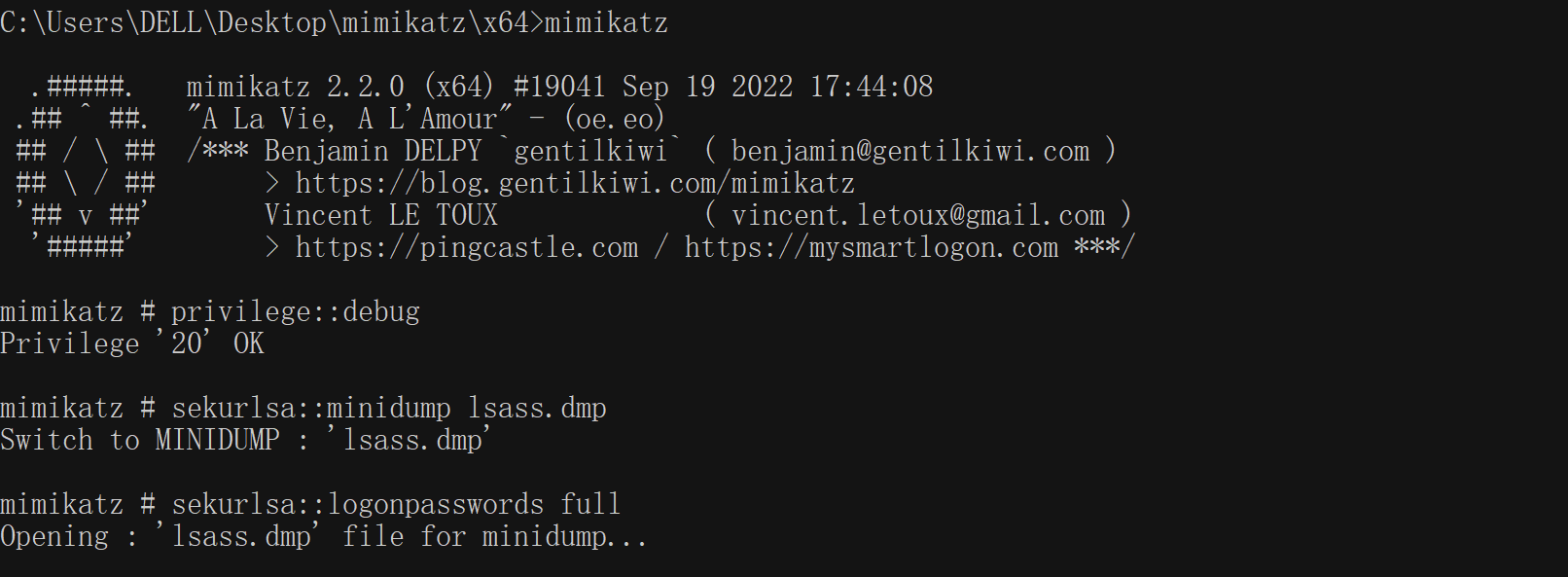

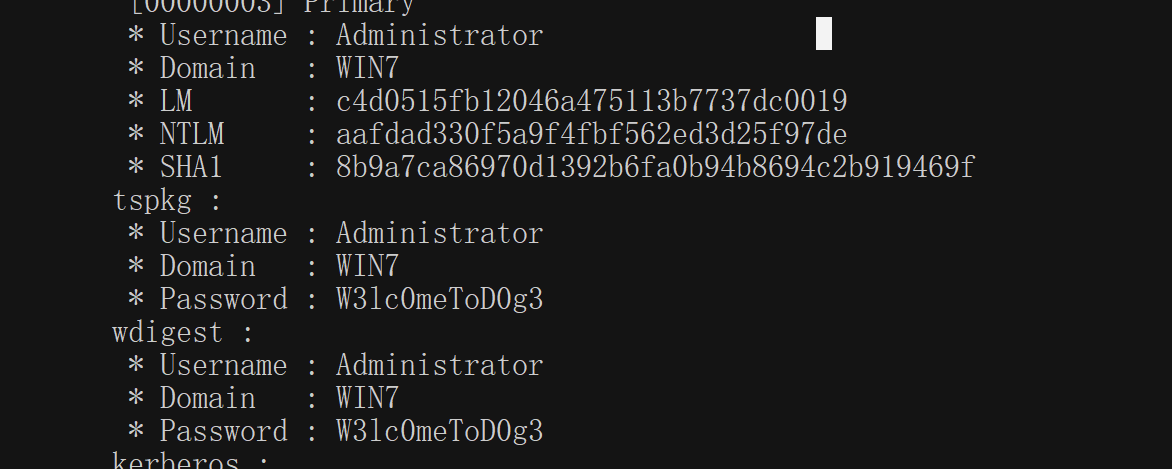

3.使用mimikatz分析dmp

privilege::debug

sekurlsa::minidump lsass.dmp

sekurlsa::logonpasswords full

4.得到密码

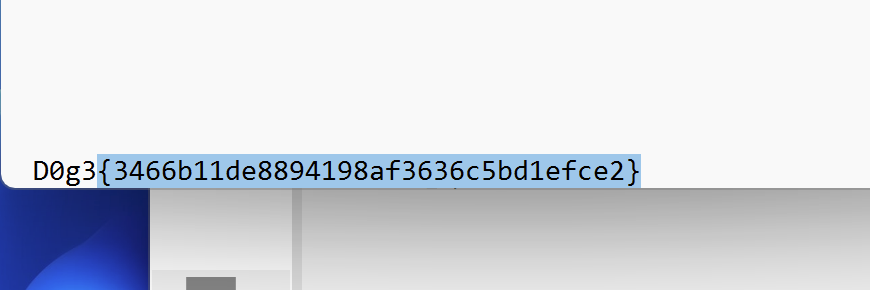

5.解压,得到flag

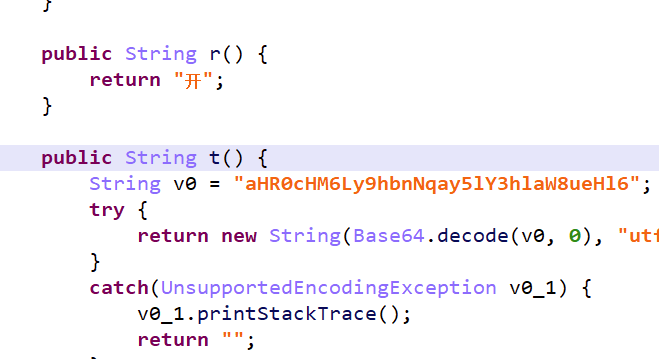

二、[蓝帽杯 2022 初赛]程序分析_3

1.得到apk文件,使用jeb进行反编译,首先看MainActivity函数,得到了密文

浙公网安备 33010602011771号

浙公网安备 33010602011771号