2022年暑期集训记录--7月4日

MISC/1.misc4

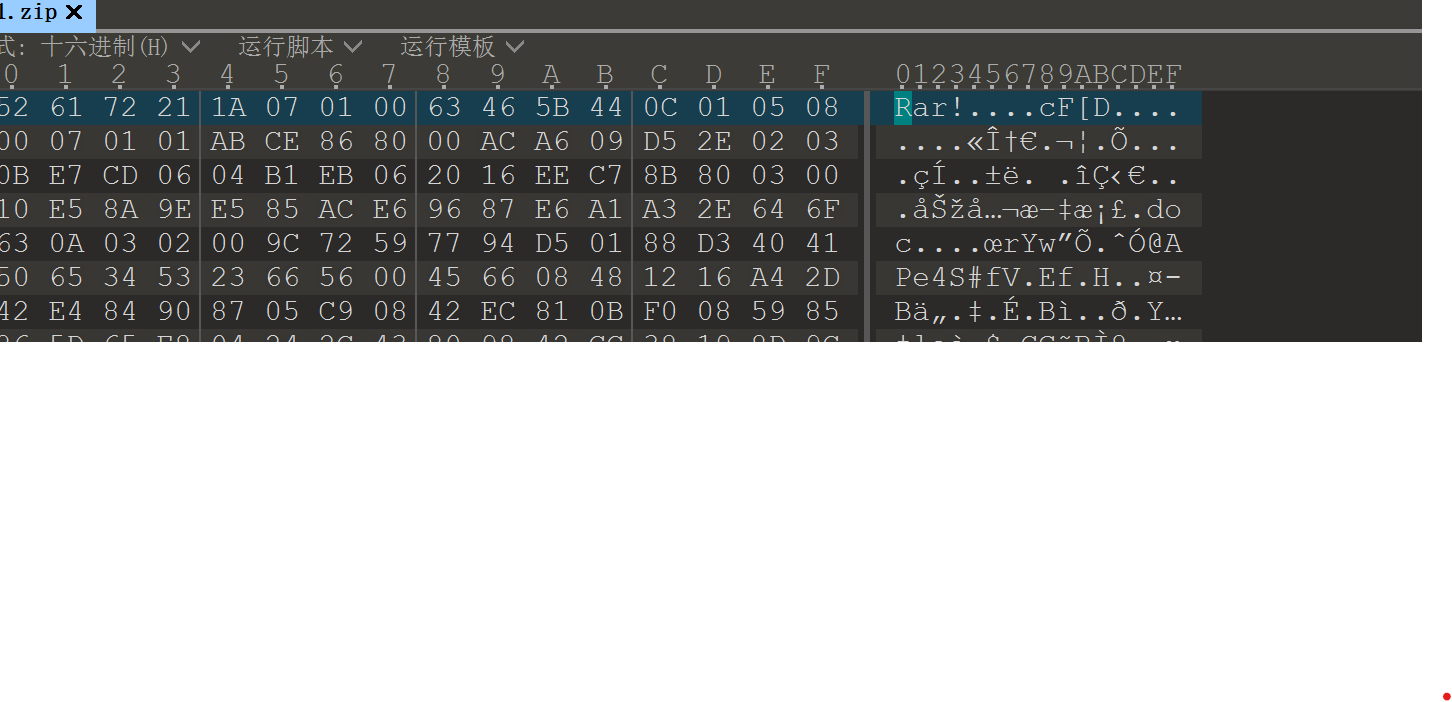

1.得到无类型文件,010打开,发现是rar,改后缀打开,得到一个doc

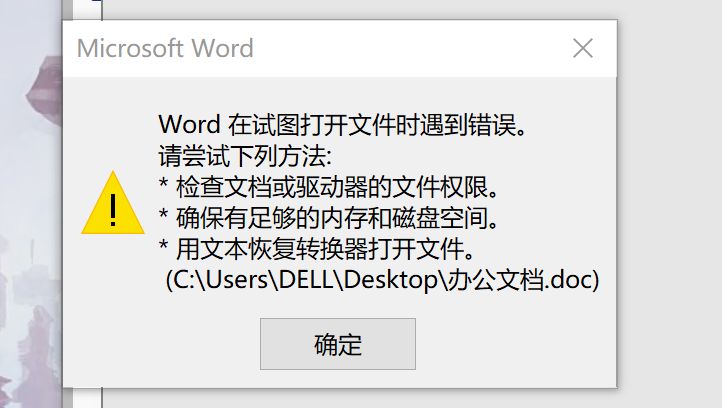

2.打开时提示有错误

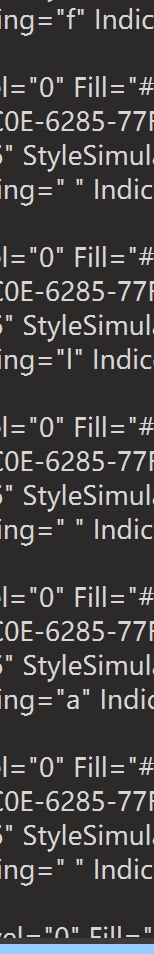

3.直接改为zip的形式(把doc拆了),找到一张jpeg,但是没有用。在documents里面找到一个1.fpage,010打开,发现了flag

4.拼在一起,得到flag

flag{xps?Oh,Go0d!}

2.misc31

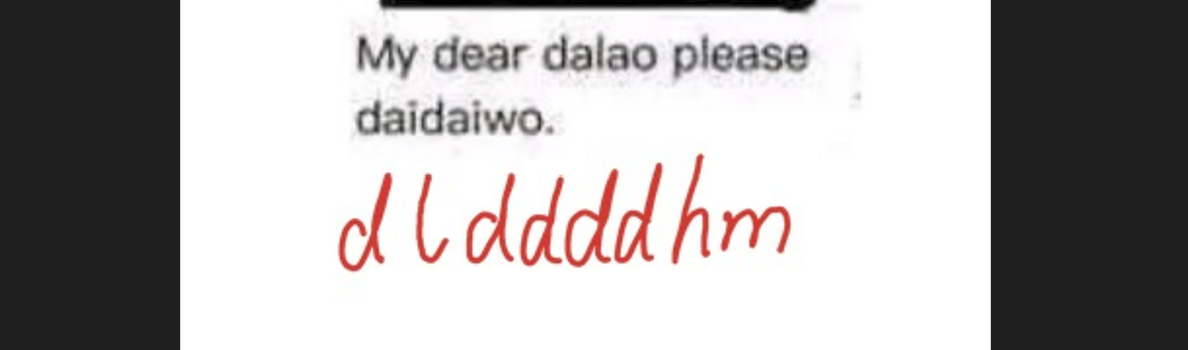

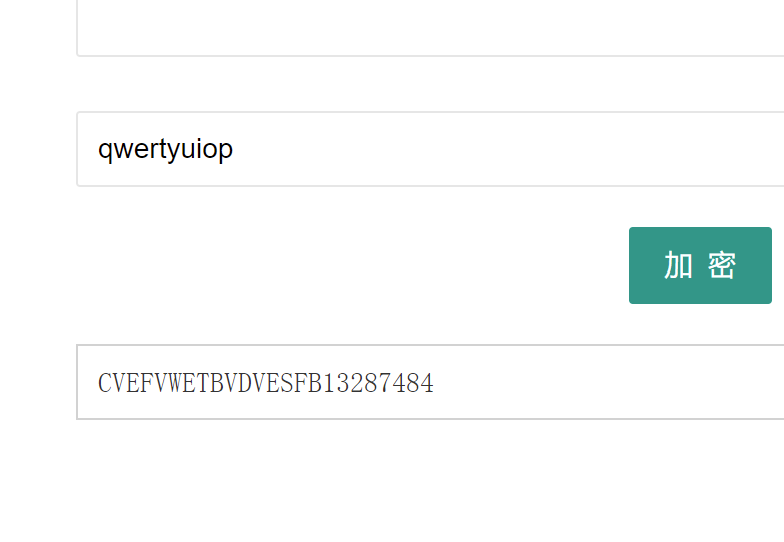

1.首先看无类型文件,打开为base64,解码得到jpg

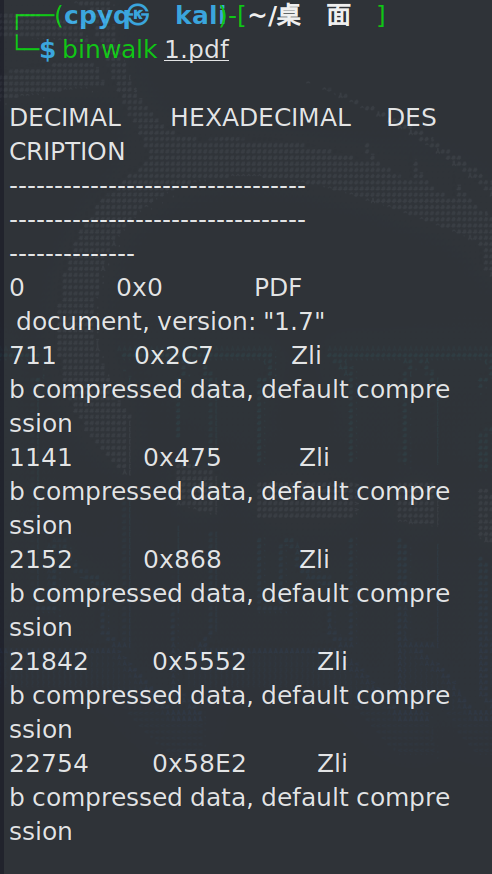

2.图片上的红字是pdf的密码,打开后得到一串花朵密码,解密网站:

https://www.qqxiuzi.cn/bianma/wenbenjiami.php?s=huaduo

3.解密后得到一串字符串,试了一下,不是WAV的密码,再回去看pdf,binwalk了一下,发现肯定还有东西

4.使用wbStego4.3open,下载地址:

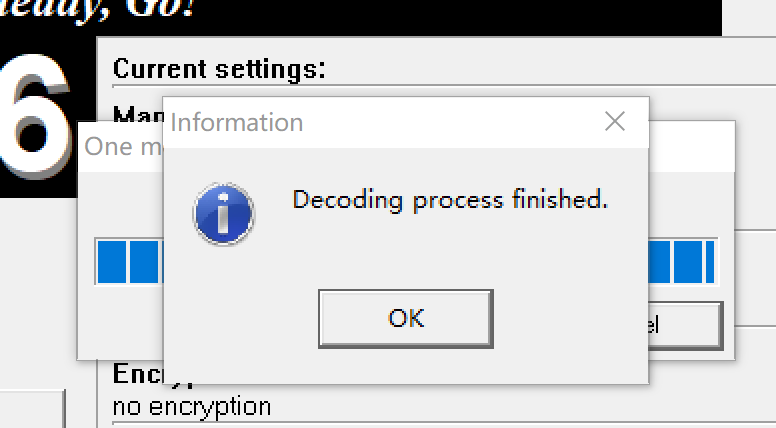

解密得到数据(密钥设置为空)

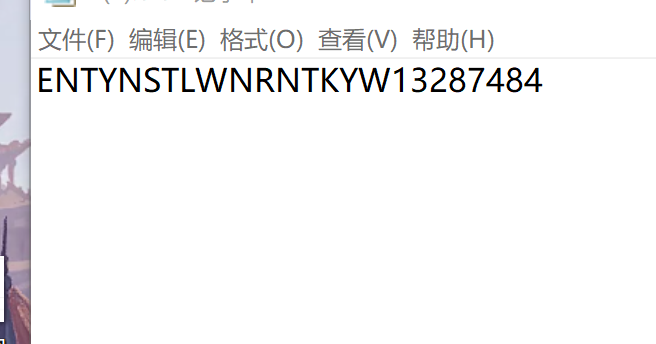

5.卡了一会儿,看到网上的WP得知是歌曲名为关键字,所以是关键字密码,在线解密,得到WAV的密码(key就是花朵解密得到的内容)

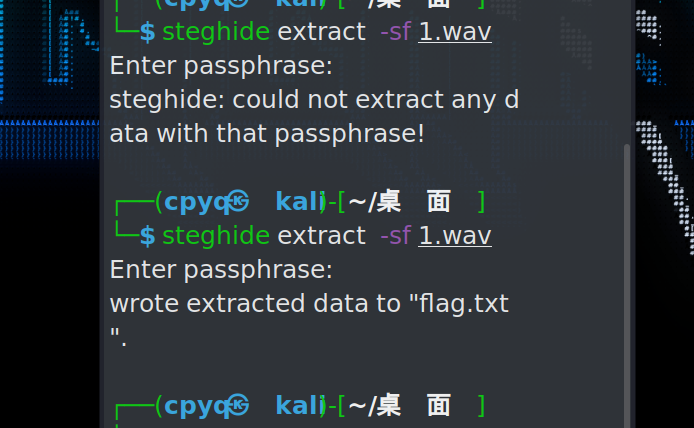

6.用steghide解密WAV,指令:

steghide extract -sf 1.wav

密码(就是文件名):

xiaomotuo

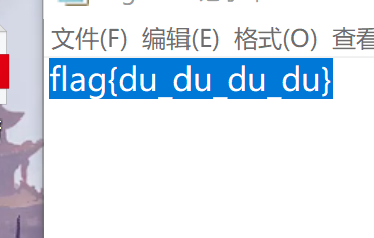

7.得到flag

3.misc8

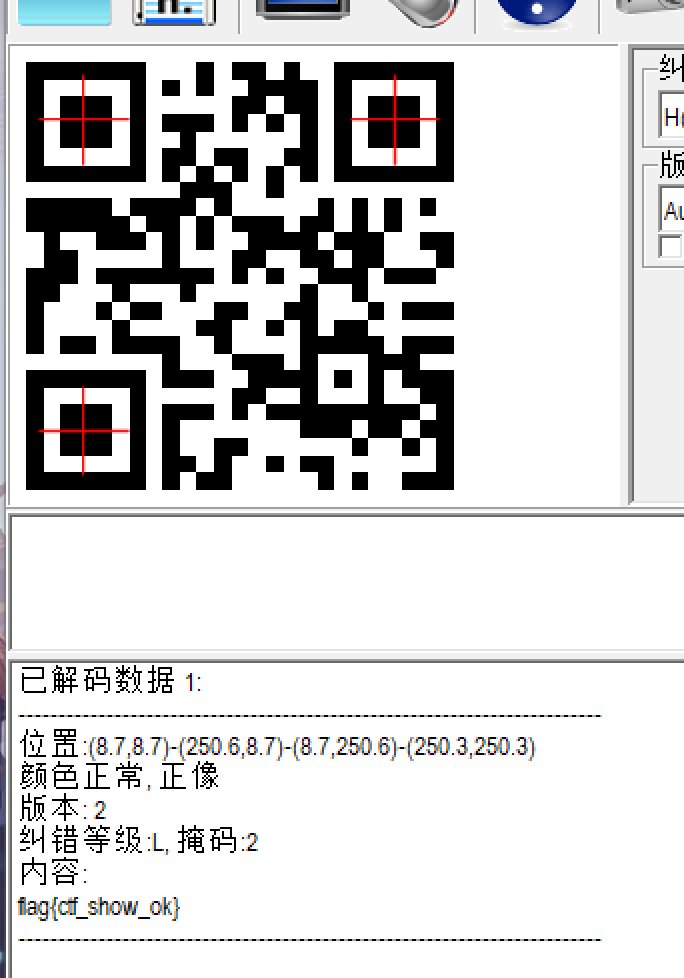

1.得到两文件,其中zip是加密的,发现单独png的名字与zip中其中一个名字相同,用明文攻击,得到密码

2.得到一张二维码,扫码得到flag

***4.红包题第五弹 ***

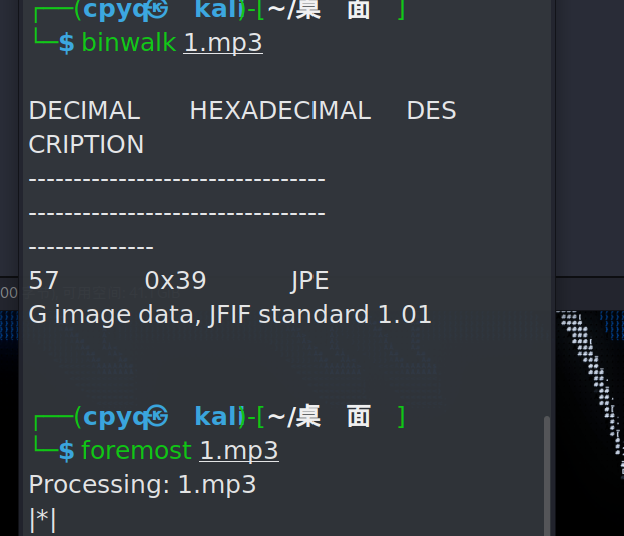

1.得到一个mp3,binwalk发现有jpg,foremost得到一张jpg

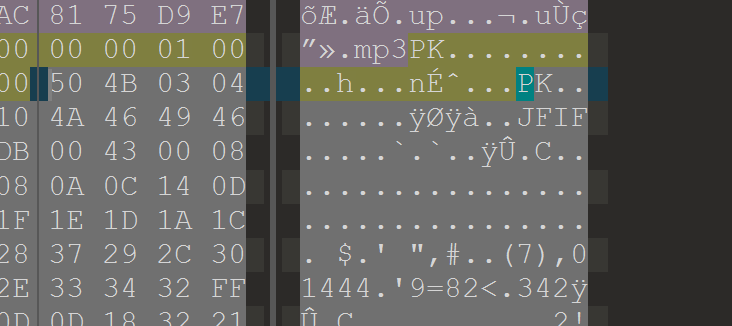

2.这个jpg没有什么发现,返回zip,010打开,发现还有另外一个压缩文件

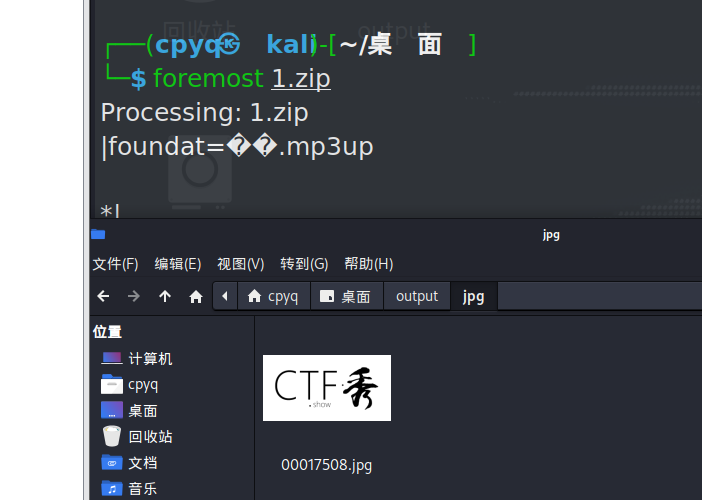

3.手撕失败,foremost分离,得到一个jpg

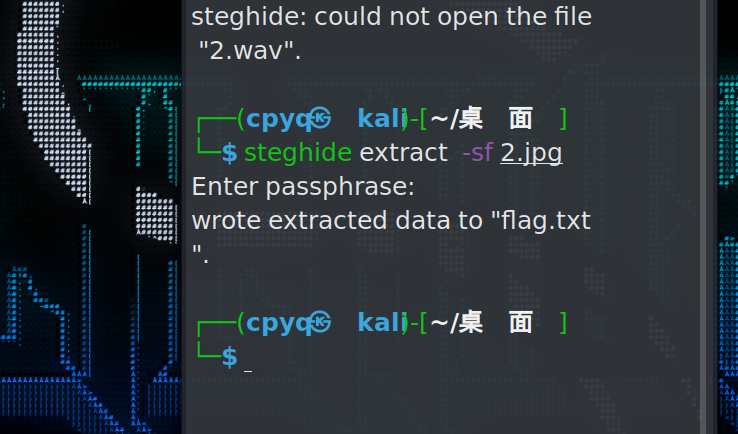

4.steghide尝试,命令:

steghide extract -sf 2.jpg

密码因为没有提示,就猜测是弱密码123456,得到flag.txt

5.得到字符串

6.base64解密,得到一个网址,蓝奏的,要把s改为i,得到一个zip

7.像是十六进制,十六进制转为坐标

8.整理一下坐标,去掉符号

import re

f1 = open('2.txt', 'w+')

reg = re.compile(r'[0-9]*,\s[0-9]*,\s[0-9]*')

with open('1.txt') as f:

data = f.read()

f.close()

result = reg.findall(data)

for i in result:

f1.write(i + '\n')

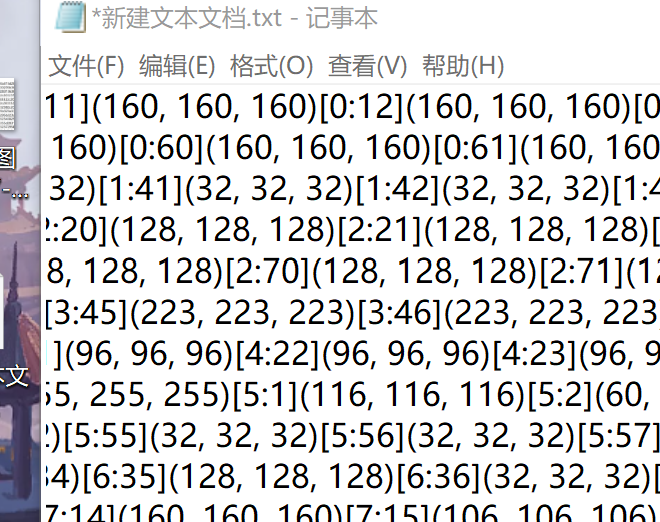

9.使用gbk脚本,将坐标转化为一张jpg

from PIL import Image

x = 72 # x坐标 通过对txt里的行数进行整数分解

y = 74 # y坐标 x * y = 行数

im = Image.new("RGB", (x, y)) # 创建图片

file = open('2.txt') # 打开rbg值的文件

# 通过每个rgb点生成图片

for i in range(0, x):

for j in range(0, y):

line = file.readline() # 获取一行的rgb值

rgb = line.split(", ") # 分离rgb,文本中逗号后面有空格

if(rgb[0]):

im.putpixel((i, j), (int(rgb[0]), int(rgb[1]), int(rgb[2]))) # 将rgb转化为像素

im.save('flag.jpg')

10.需要重新拼接才能扫描,美图秀秀yyds,得到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号