攻防世界MISC进阶区--39、40、47

39.MISCall

得到无类型文件,010 Editor打开,文件头是BZH,该后缀为zip,打开,得到无类型文件,再改后缀为zip,得到一个git一个flag.txt

将git拖入kali中,在git目录下查看log(日志),发现有文件上传,再查看缓冲区

查看缓冲区:git stash show

复原文件:git stash apply

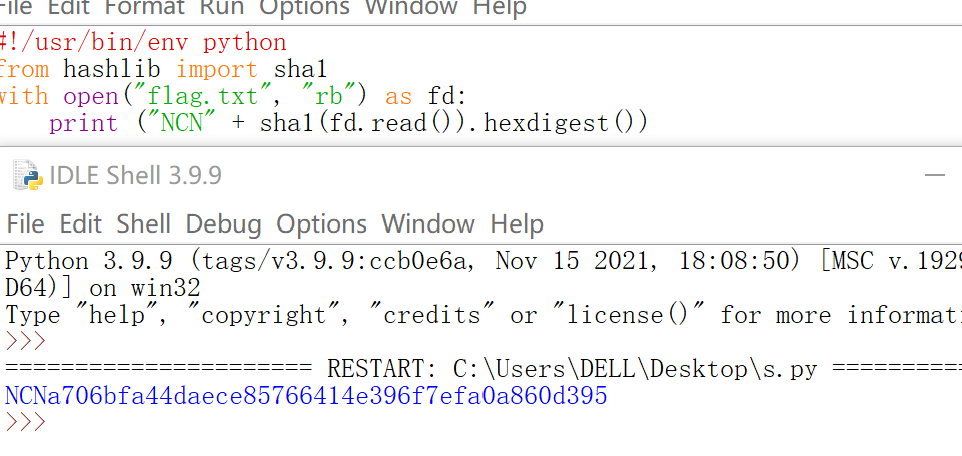

得到s.py,运行就可以得到flag,但是是python2的代码,pyton3的话需要修改

git命令参考:https://baijiahao.baidu.com/s?id=1723795031860143462&wfr=spider&for=pc

40.flag_universe

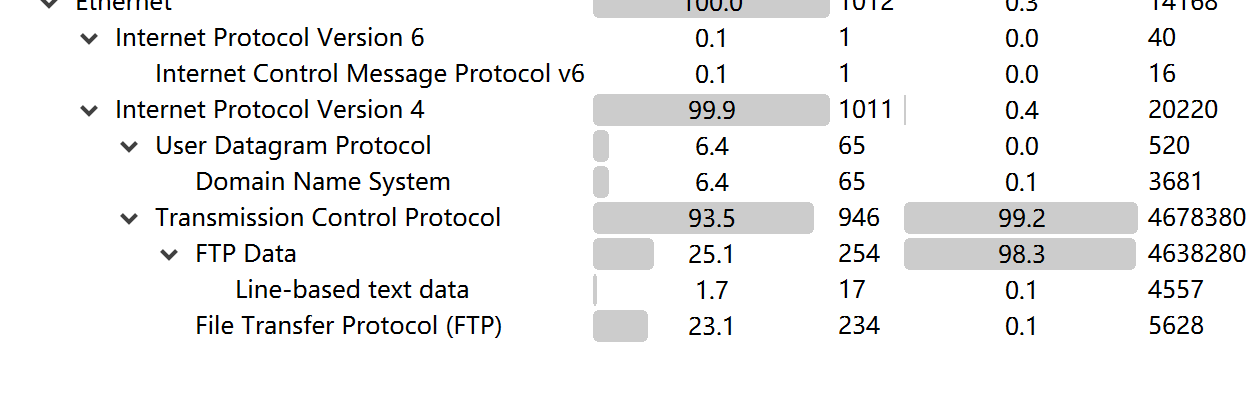

得到pcapng,打开后协议分级统计,大部分是tcp流

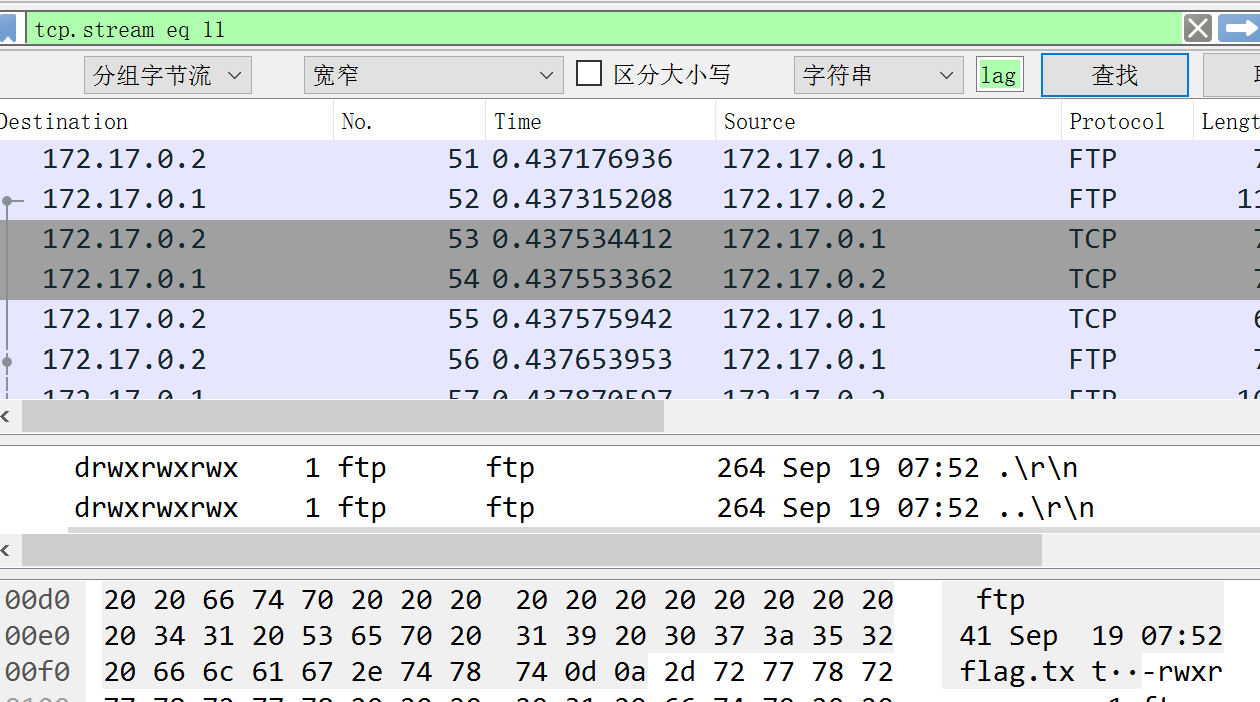

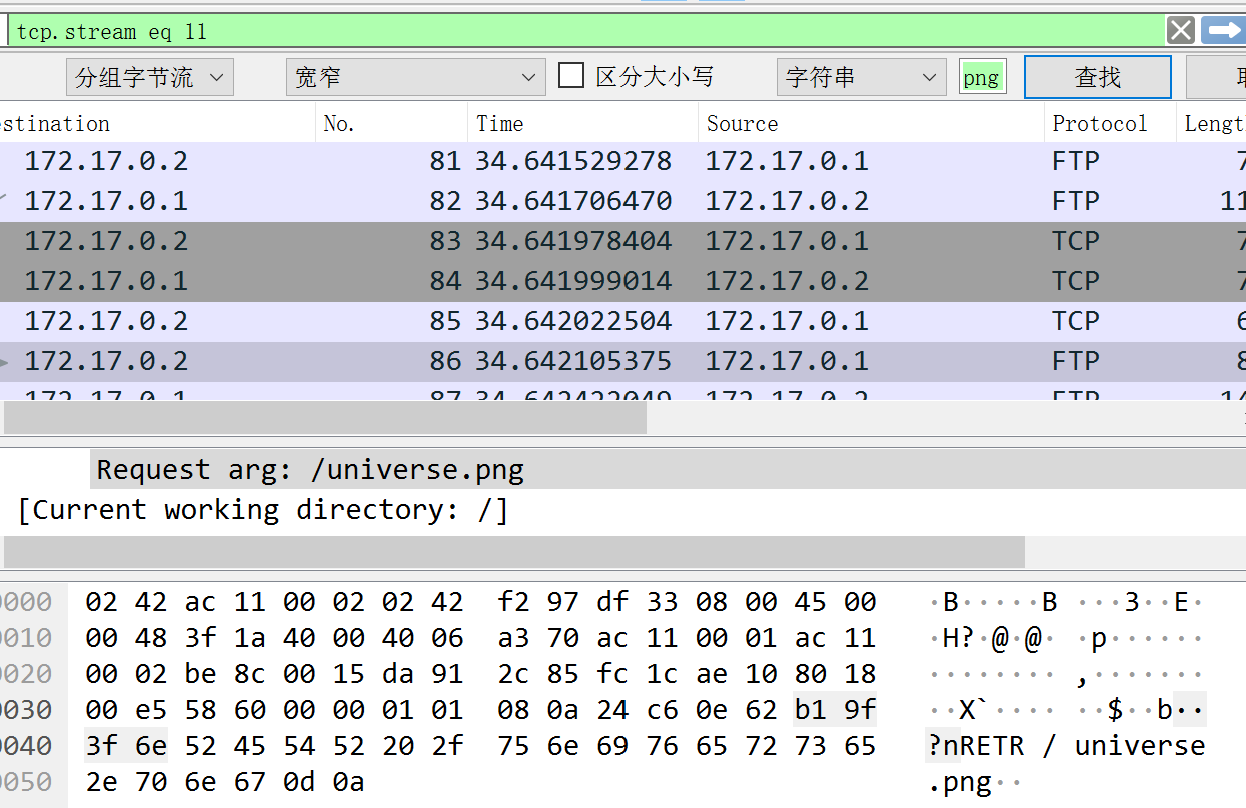

过滤tcp,打开后搜索关键字,分别发现flag.txt和png

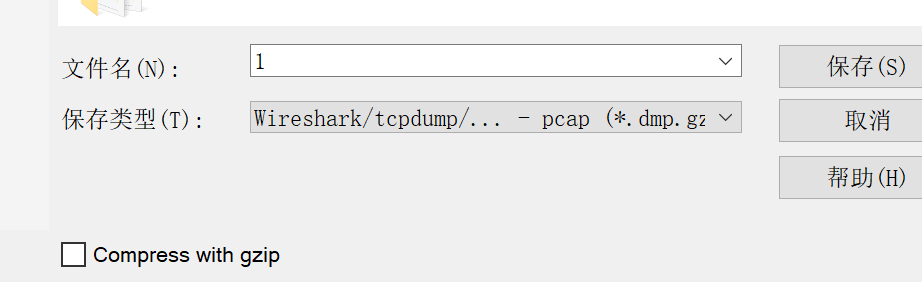

发现了一个超好用的提取文件工具"NetworkMiner",但是这个只能打开pcap,用wireshark转换类型

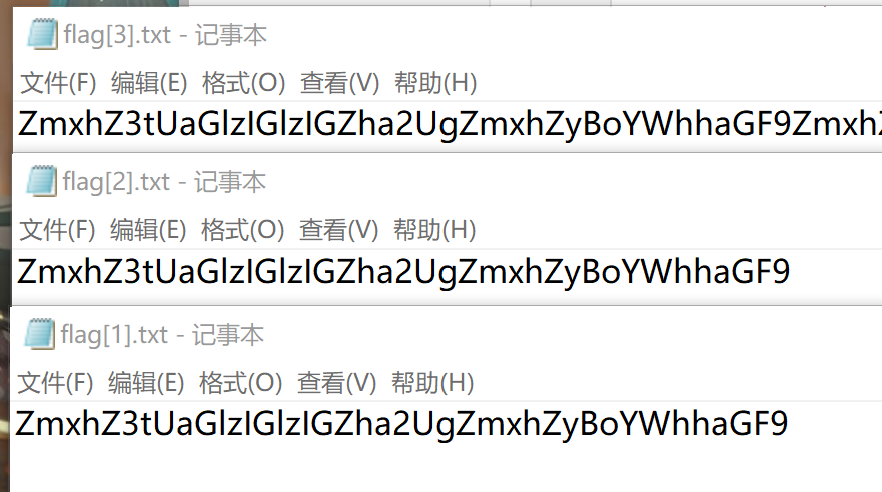

拖入NetworkMiner中,在images中发现了三张png,发现三个flag.txt

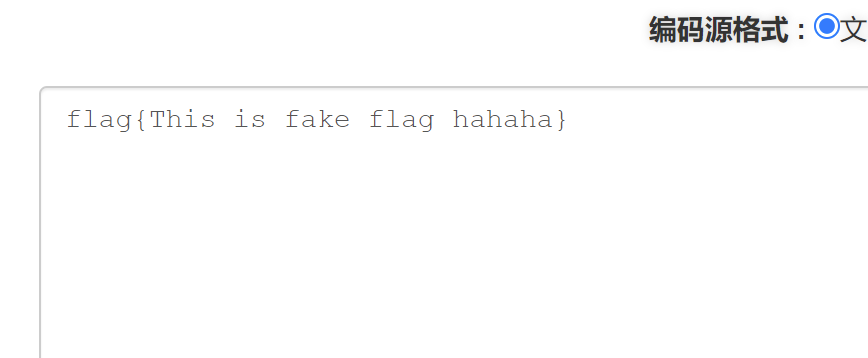

三个txt都是假的

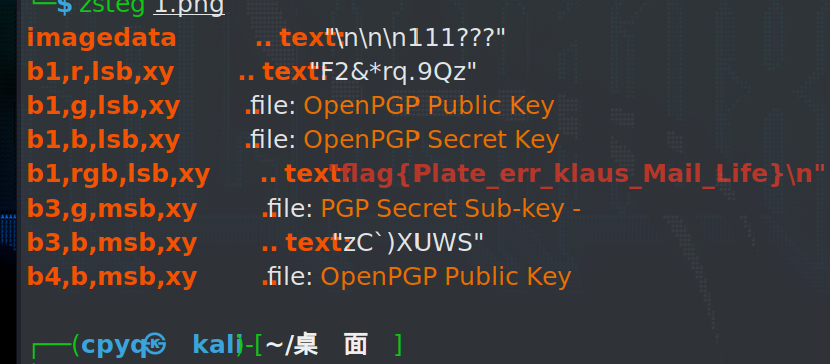

png扔进kali中,zsteg查看

在有new的那张图片中发现了flag

47.我们的秘密是绿色的

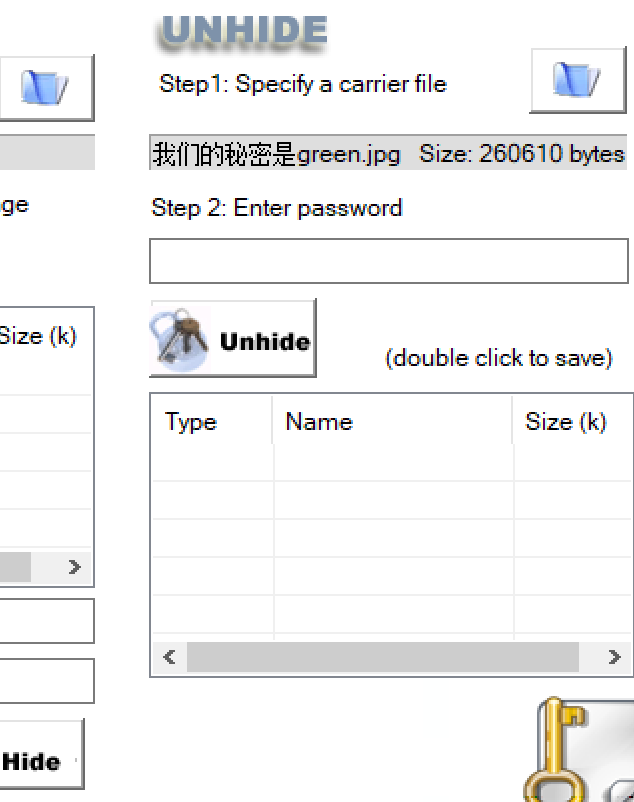

得到一张很绿的png,有一个软件叫our secret,根据题目猜测有关系,扔进去试一下,需要password,看图片,没有发现隐藏信息

图片上有两竖行绿色的数字i,试试是不是密码0405111218192526

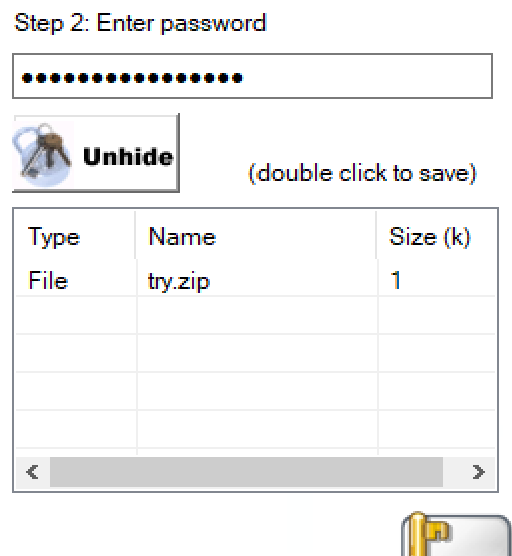

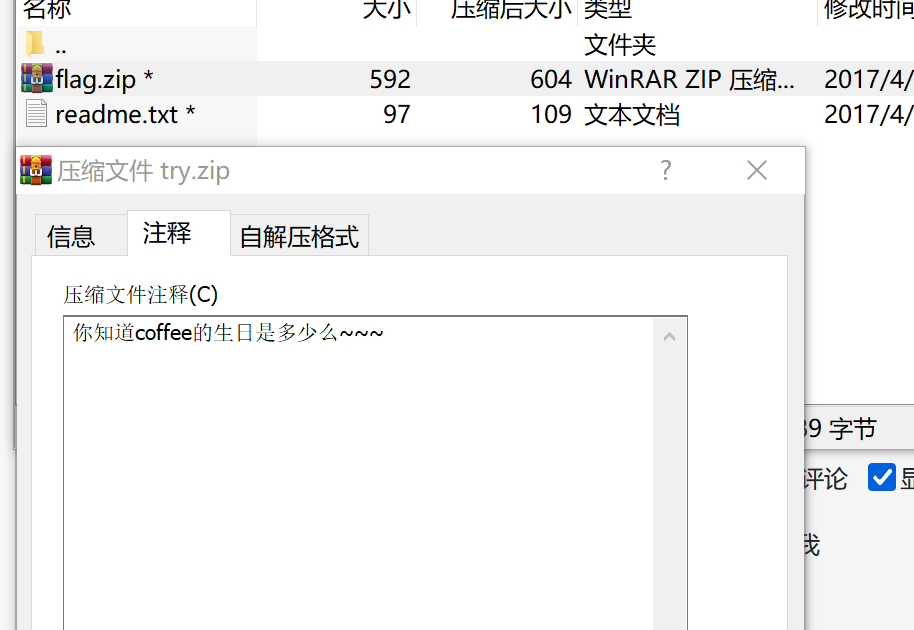

果然是,得到了一个try.zip,真加密压缩包,有注释信息

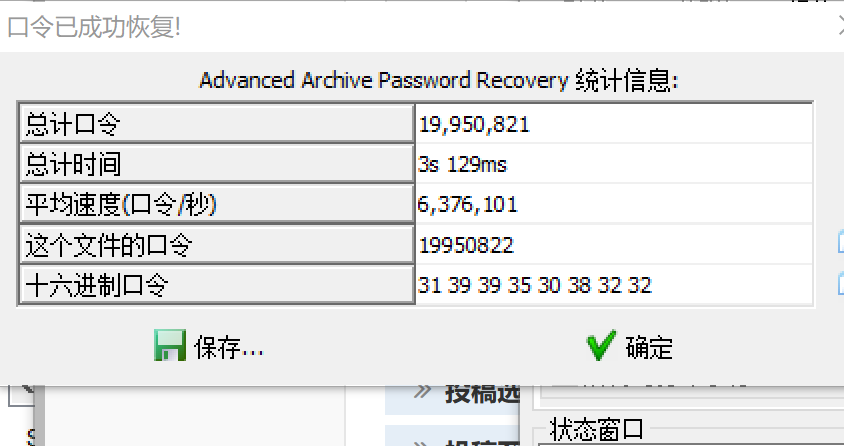

一般生日都是8位数字吧,暴破一下,得到密码

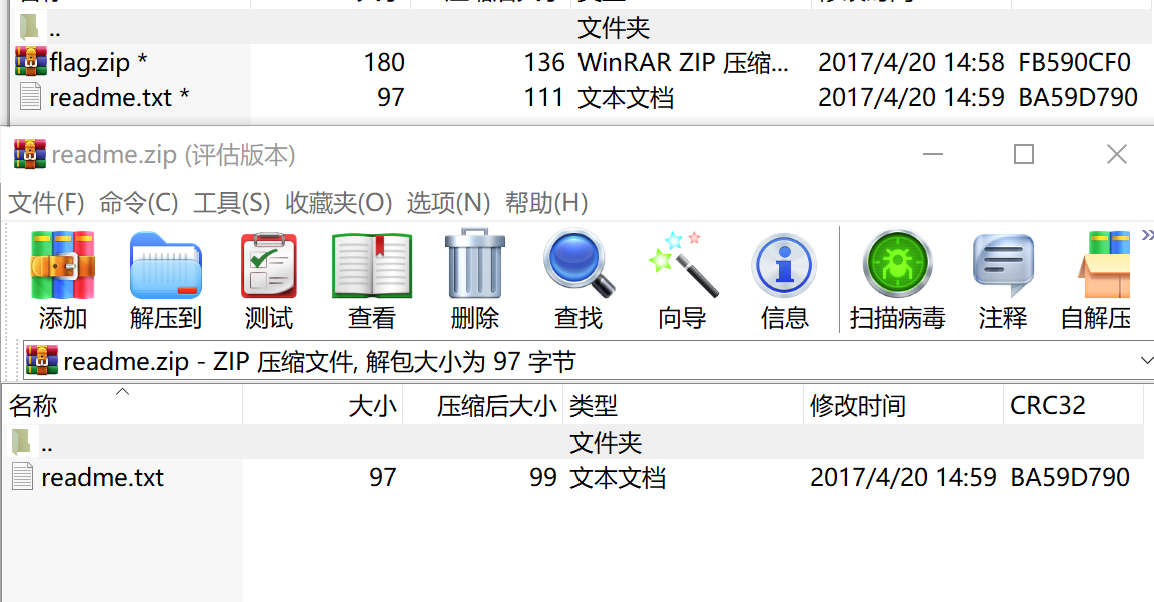

打开后得到一个zip,其中仍是加密,还有一个readme,猜测是明文攻击

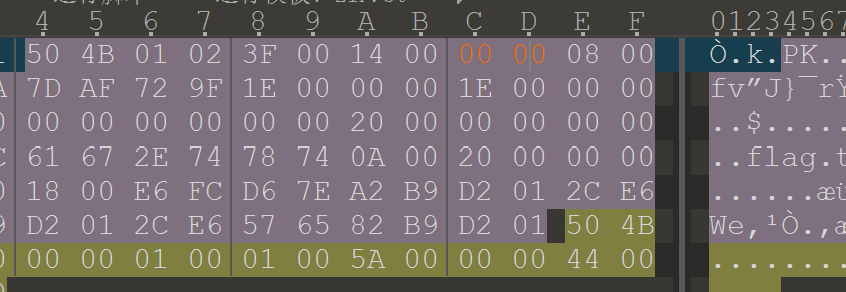

爆破成功,又得到一个加密的flag.txt,伪加密

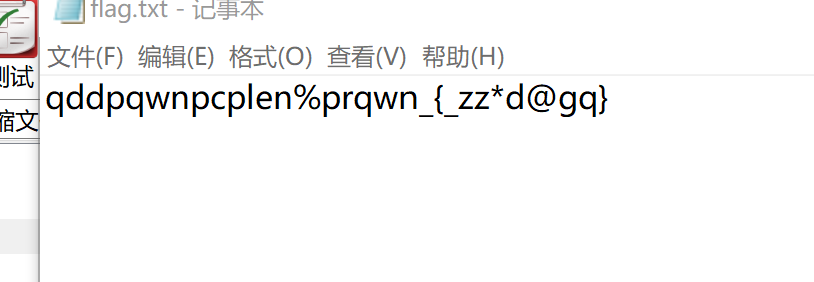

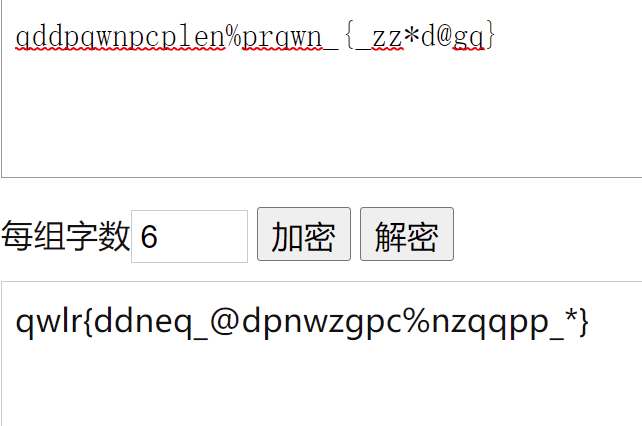

得到flag形状的字符串

栅栏加密,组数为6的时候得到flag形状

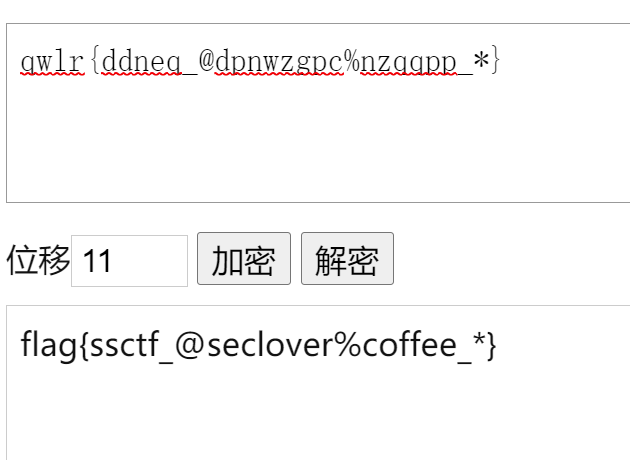

凯撒密码,偏移量11时得到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号