【攻防世界】simple_transfer

1. 首先下载附件,解压出来之后得到的是一个pcap文件,是一种网络数据包捕获文件,直接丢进wireshark。

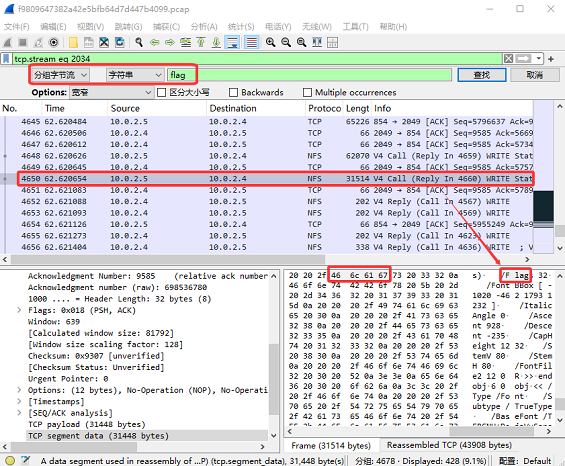

2. 先从关键字flag作为突破口进行查询,得到如下搜索结果。

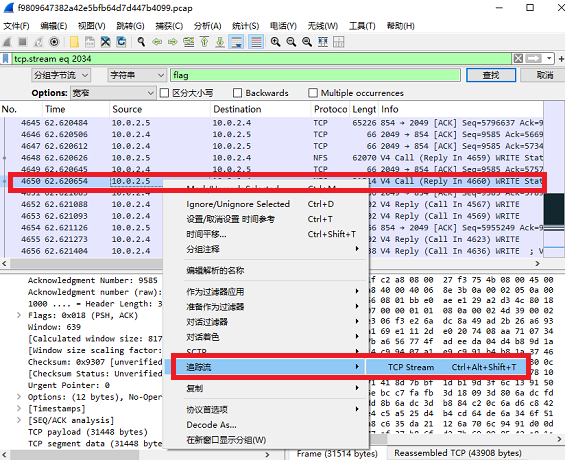

3. 然后右键该数据包,追踪tcp流看看有没有什么收获。

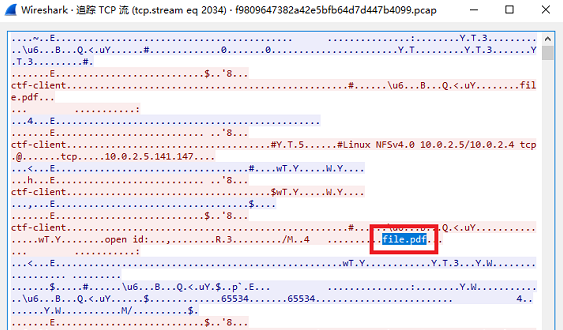

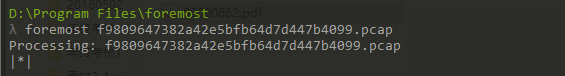

4. 竟然看到了一个pdf文件,那么会不会存在隐藏文件呢?尝试用foremost分离出来看看。

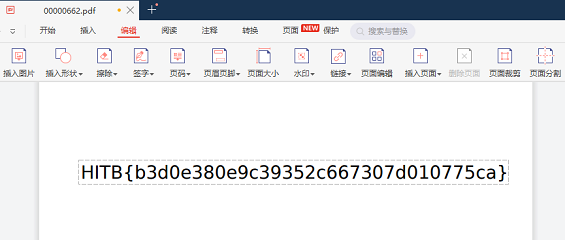

5. 得到一个pdf文件,打开后是一个完全黑色的界面,但是可以看到中间有一个文本框,推测应该是被这层黑色覆盖了。

6. 选中黑色部分,然后Delete掉,就可以看到flag了。最终得到结果:HITB{b3d0e380e9c39352c667307d010775ca}

浙公网安备 33010602011771号

浙公网安备 33010602011771号