【攻防世界】心仪的公司

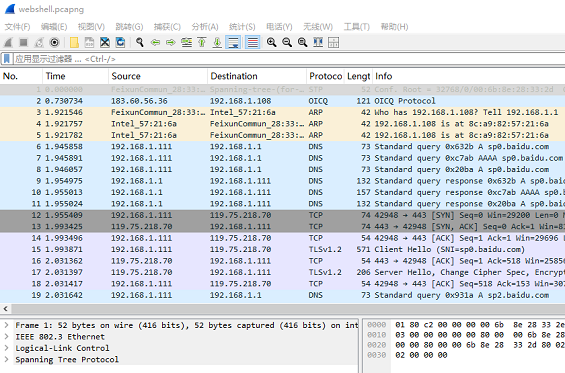

1. 首先下载附件,解压出来之后得到的是一个pcapng文件,是一种网络抓包文件格式。直接丢到wireshark中去。

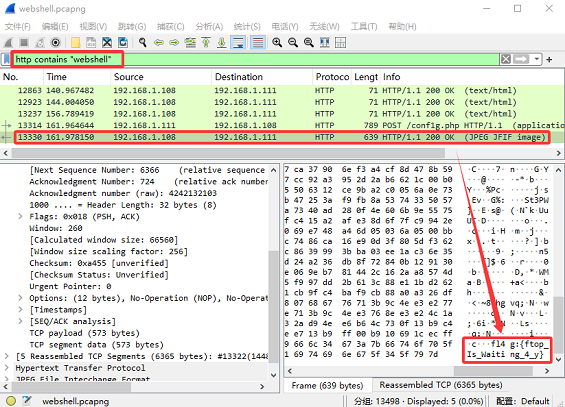

2. 从文件名webshell判断,可以尝试通过http contains "webshell"去查询流量包。

3. 在最后一个流量包中发现了flag,最终得到结果:fl4g:{ftop_Is_Waiting_4_y}

1. 首先下载附件,解压出来之后得到的是一个pcapng文件,是一种网络抓包文件格式。直接丢到wireshark中去。

2. 从文件名webshell判断,可以尝试通过http contains "webshell"去查询流量包。

3. 在最后一个流量包中发现了flag,最终得到结果:fl4g:{ftop_Is_Waiting_4_y}