随笔分类 - 内网渗透

摘要:0x01、kerberos简介 kerberos是一种域内认证协议,Kerberos的标志是三头狗,狗头分别代表以下角色: Client Server KDC(Key Distribution Center) = DC(Domain Controller) Kerberos认证协议的基础概念: 票据

阅读全文

摘要:0x01、前言 NTLM使用在Windows NT和Windows 2000 Server或者之后的工作组环境中(Kerberos用在域模式下)。在AD域环境中,如果需要认证Windows NT系统,也必须采用NTLM。较之Kerberos,基于NTLM的认证过程要简单很多。NTLM采用一种质询/应

阅读全文

摘要:0x01、Pass-the -hash概述 NTLM Hash验证过程 1.用户输入username、password、domainname(交互式才需要这个步骤),客户端会计算hash值保存在本地; 2.客户端将username明文发给DC; 3.DC生成一个16Byte的随机数(challeng

阅读全文

摘要:添加内网路由 然后我们现在想要继续渗透内网。 我们先获取目标内网相关信息,可以看到该主机上的网卡有两个网段。 run get_local_subnets 如果我们不添加这两个网段路由的话,是探测不到这两个网段其他主机的。 以下是手动添加到达192.168.11.0和192.168.12.0的路由 #

阅读全文

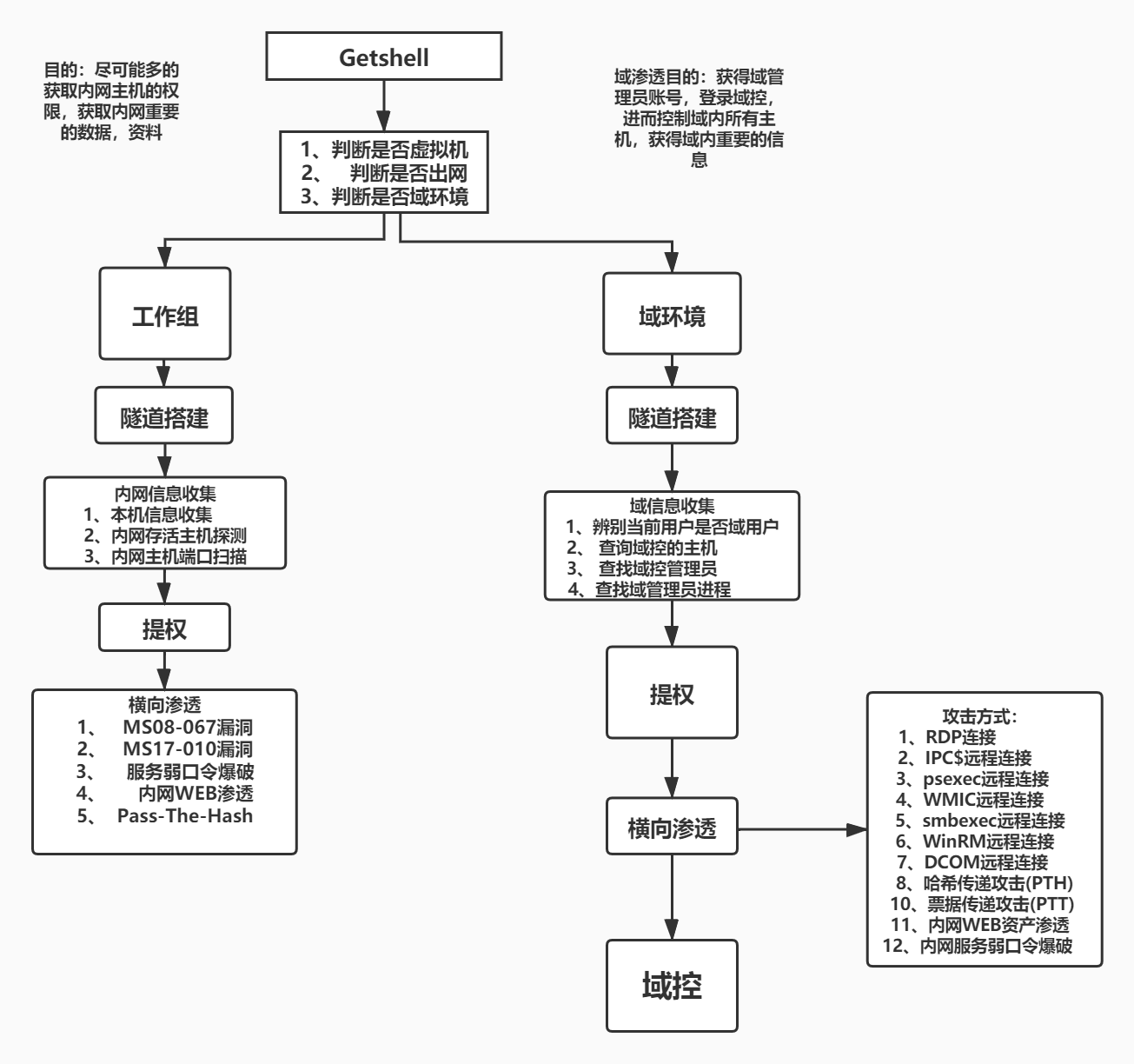

摘要:在内网渗透时,一个WebShell或CobaltStrike、Metasploit上线等,只是开端,更多是要内网横向移动,扩大战果,打到核心区域。但后渗透的前提是需要搭建一条通向内网的“专属通道”,才能进一步攻击。可实战中因为网络环境不同,所利用的方式就不同。 0x01、目标出网 1、frp(soc

阅读全文

摘要:

阅读全文

浙公网安备 33010602011771号

浙公网安备 33010602011771号