分析一个Steam钓鱼骗局,附带相关恶意样本

一、缘起

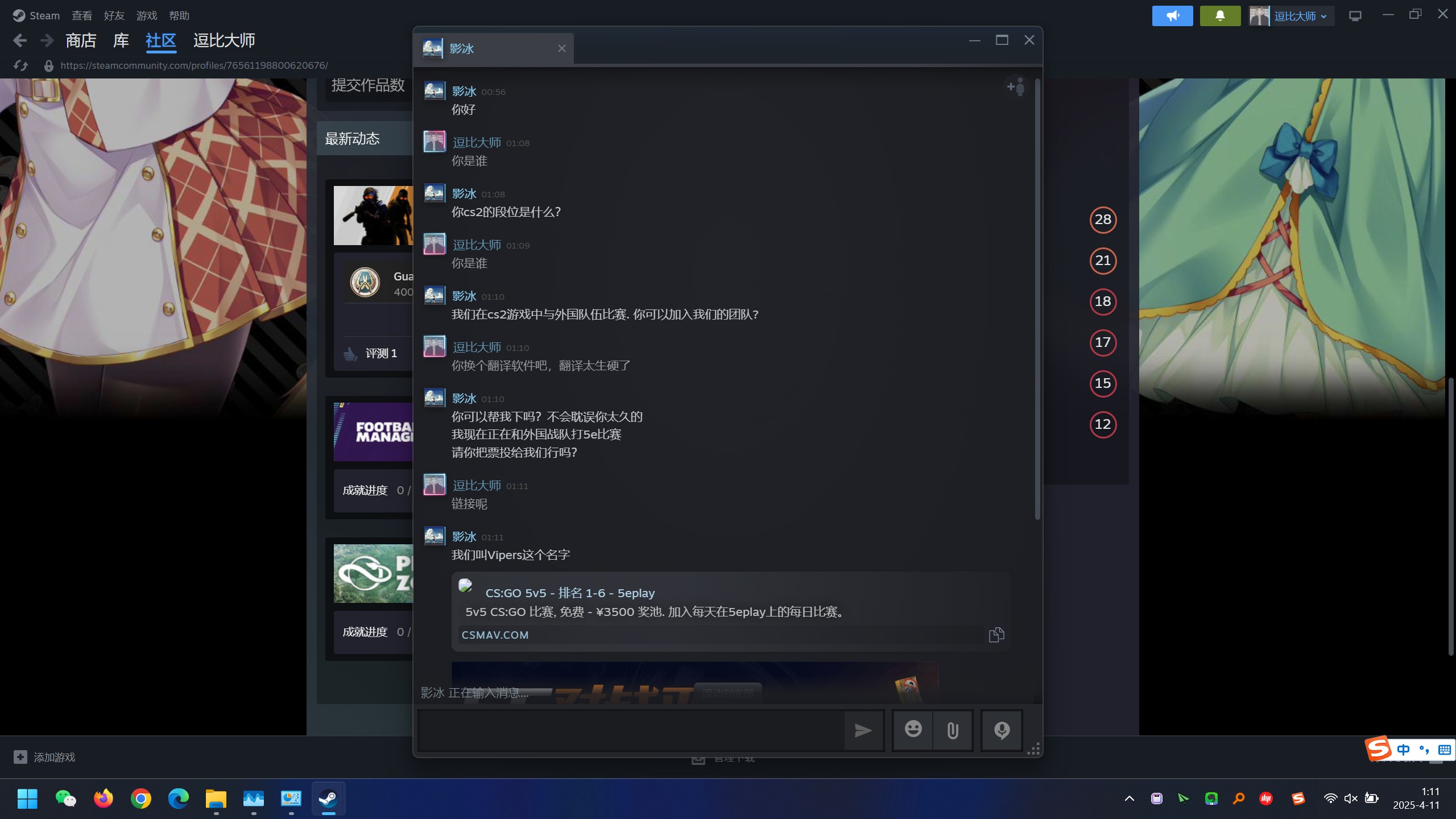

周末有个Steam名为“影冰”的用户,通过好友关系添加我为好友。

隔夜我正愉快地玩着史低入手的零感染区,突然收到该用户的消息,并附带一个钓鱼链接。(钓鱼样本:https[://]csmav[.]com/csgo/)

该用户发言一股机翻味道,目测是境外组织。

职业敏感性让我预判了他的预判,直接找他要链接。

二、解构

作为一名网络安全工程师,拿到了钓鱼链接,当然要进行一番分析。

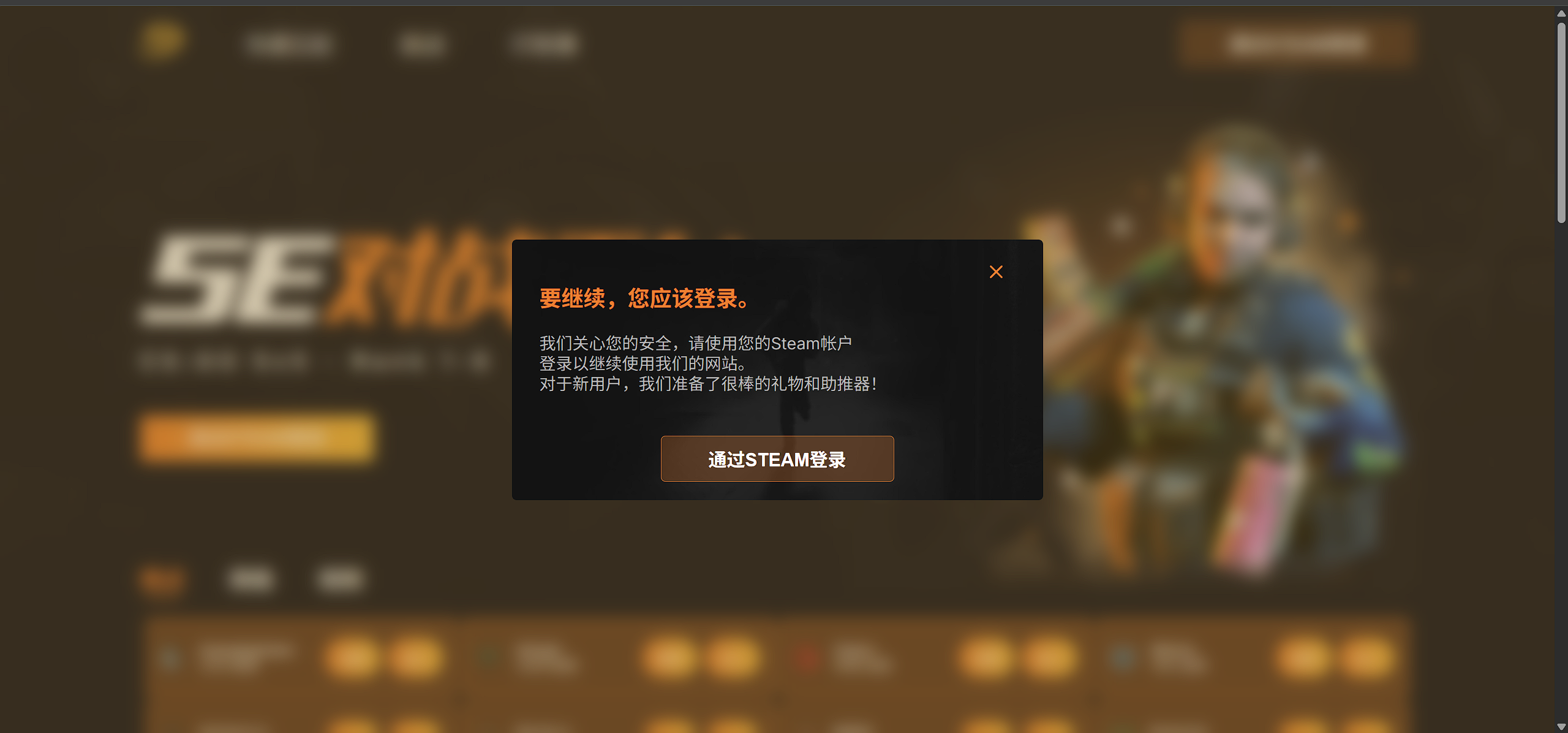

2.1、首先访问该链接

访问后页面如图所示,不得不说做的还挺好。

该页面无论点击任何按钮,均要求登录steam。

2.2、登录按钮跳转

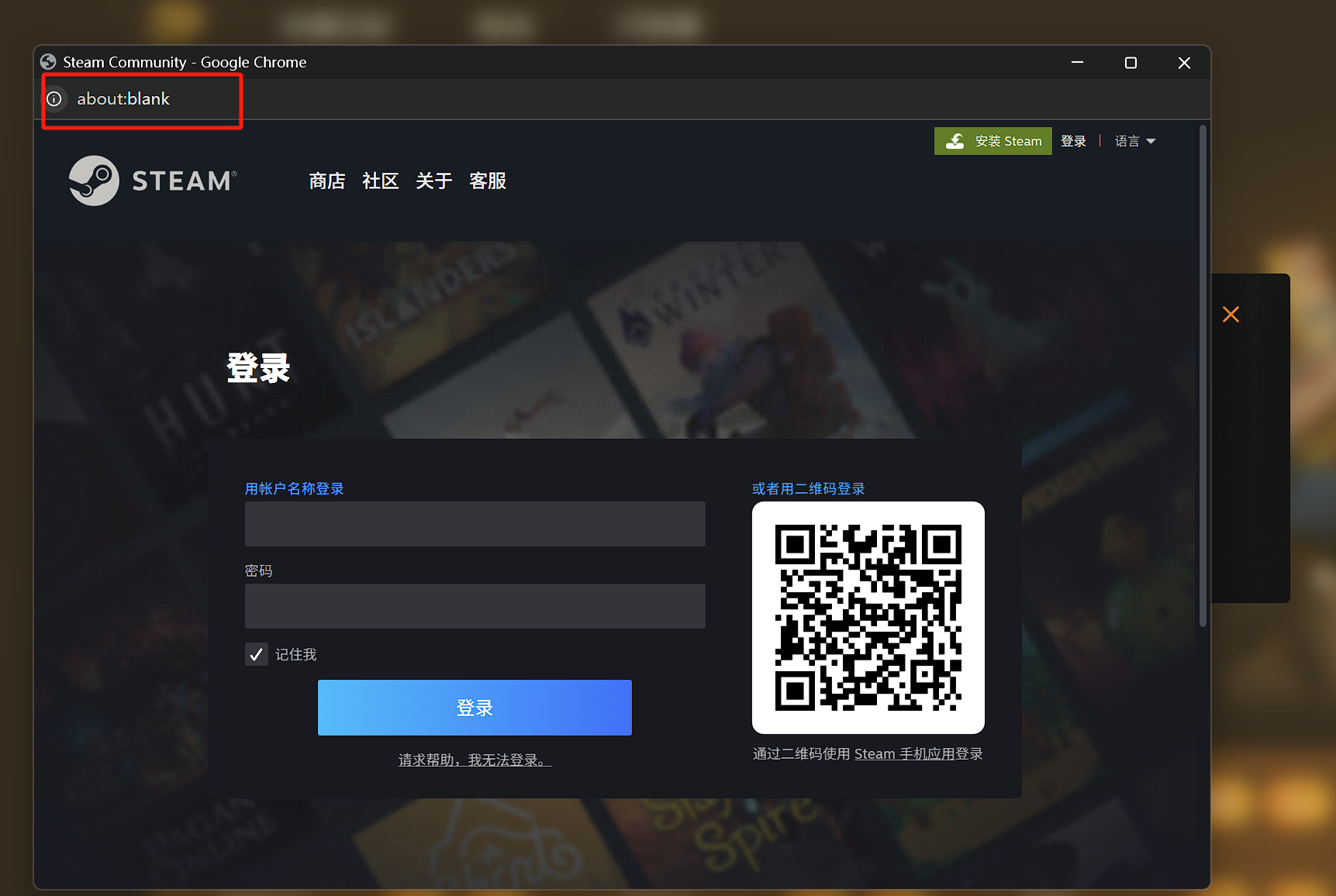

点击后以弹框方式显示登录页面,并在地址栏中隐藏真实URL。

F12查看真实URL(样本:https[://]mollydo[.]com/login/home/?ref=https[://]csmav[.]com/csgo/#)

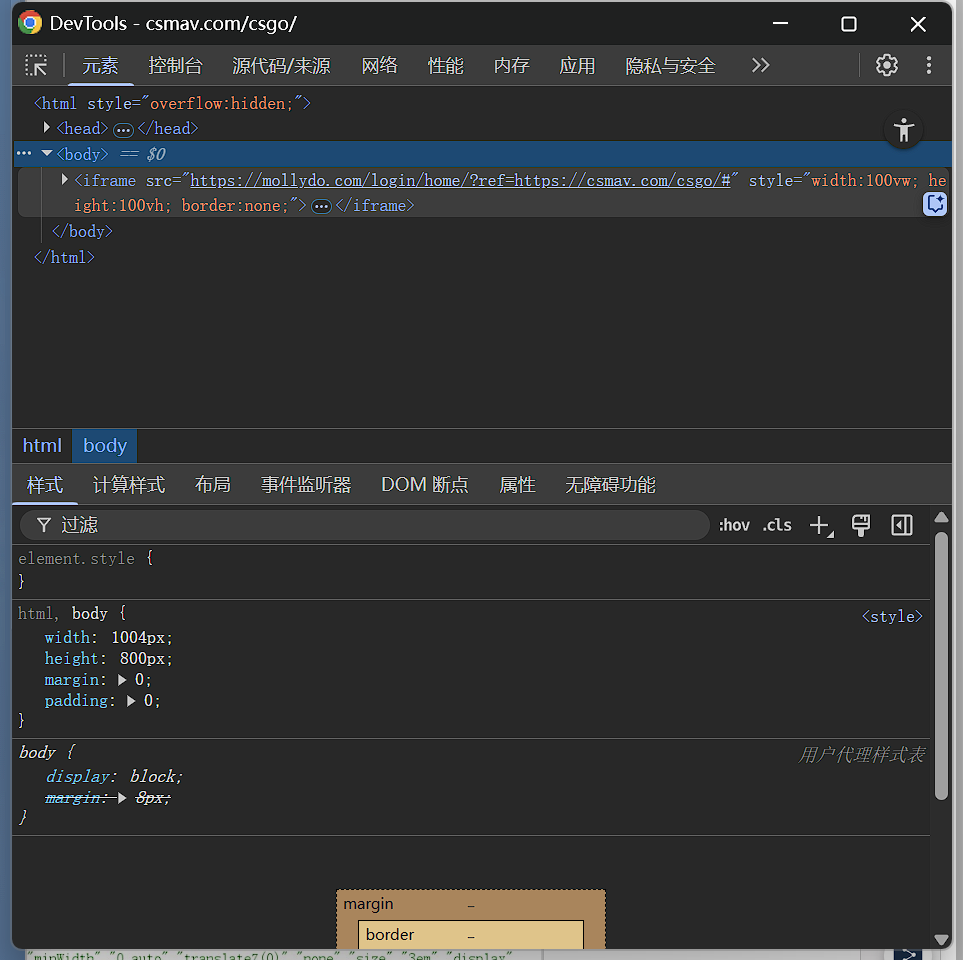

2.3、分析钓鱼页面登录功能

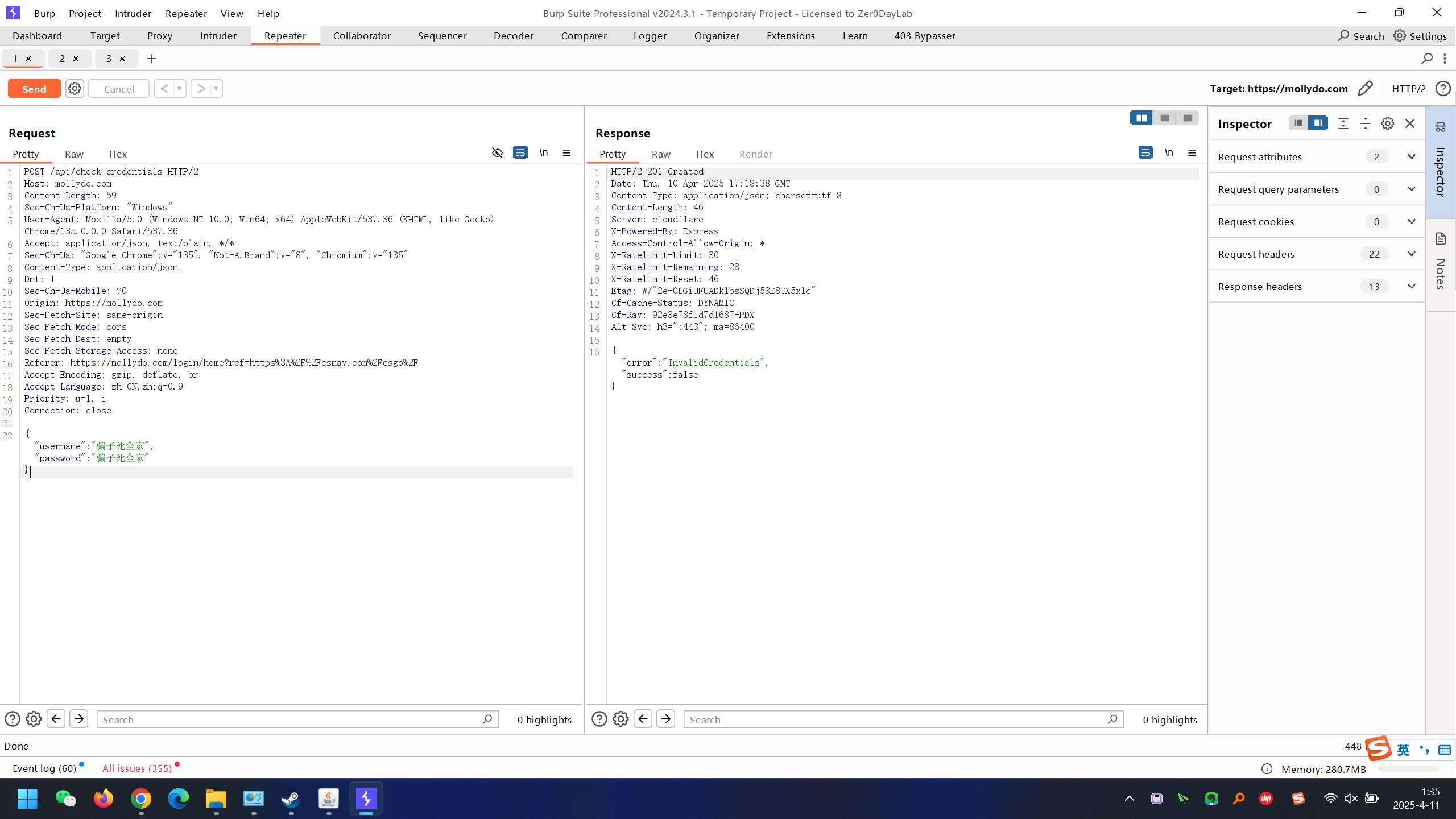

看到有登录框和二维码,打开Burp工具,抓包分析登录提交与二维码请求逻辑。

登录提交为明文提交“用户名:密码”至其接收端。(样本:https[://]mollydo[.]com/api/check-credentials)

请求包:

POST /api/check-credentials HTTP/2

Host: mollydo.com

Content-Length: 59

Sec-Ch-Ua-Platform: "Windows"

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/135.0.0.0 Safari/537.36

Accept: application/json, text/plain, */*

Sec-Ch-Ua: "Google Chrome";v="135", "Not-A.Brand";v="8", "Chromium";v="135"

Content-Type: application/json

Dnt: 1

Sec-Ch-Ua-Mobile: ?0

Origin: https://mollydo.com

Sec-Fetch-Site: same-origin

Sec-Fetch-Mode: cors

Sec-Fetch-Dest: empty

Sec-Fetch-Storage-Access: none

Referer: https://mollydo.com/login/home?ref=https%3A%2F%2Fcsmav.com%2Fcsgo%2F

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9

Priority: u=1, i

Connection: close

{"username":"骗子死全家","password":"骗子死全家"}

登录功能接收明文用户名、密码,并返回错误,令用户以为登录失败。

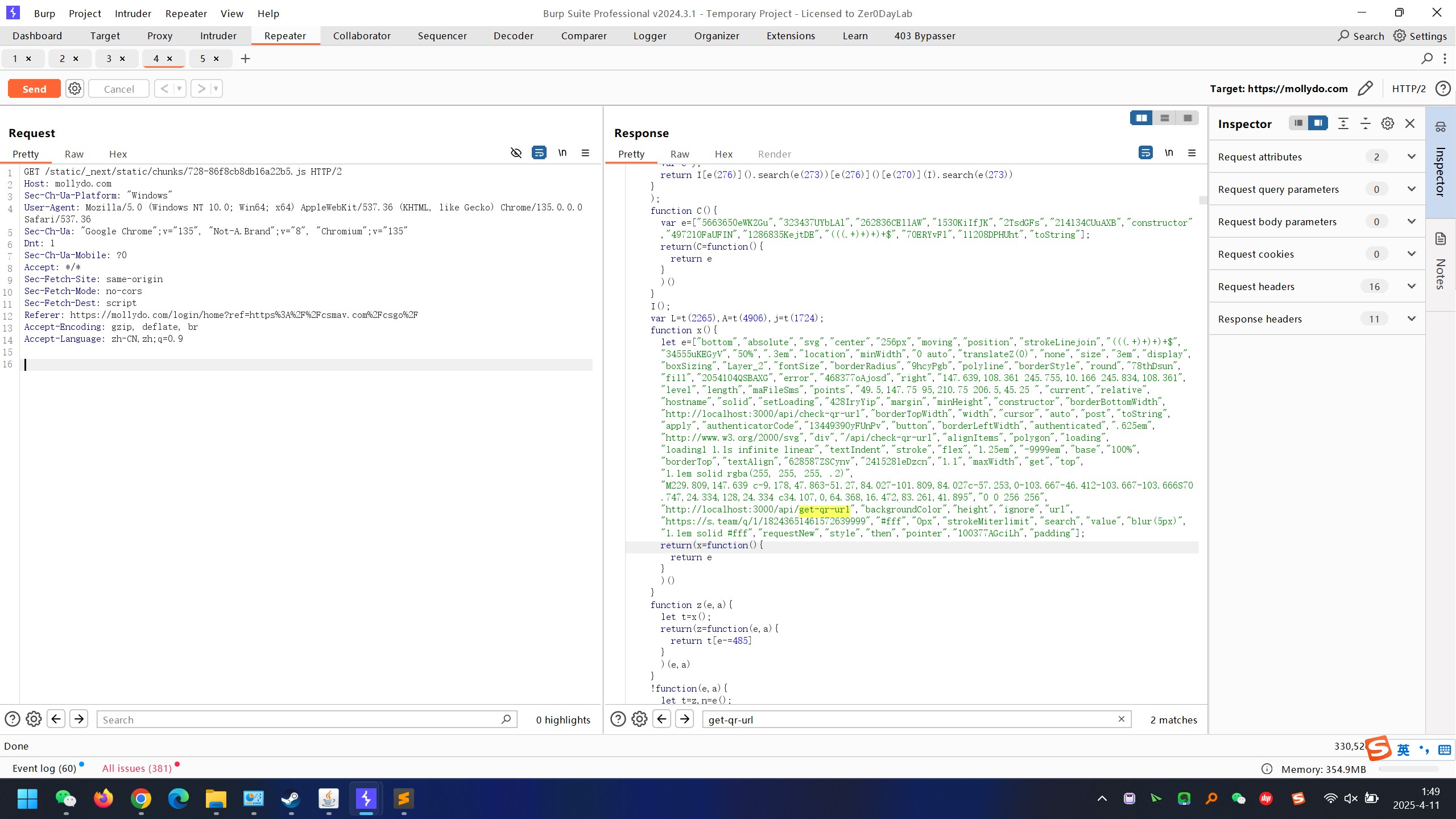

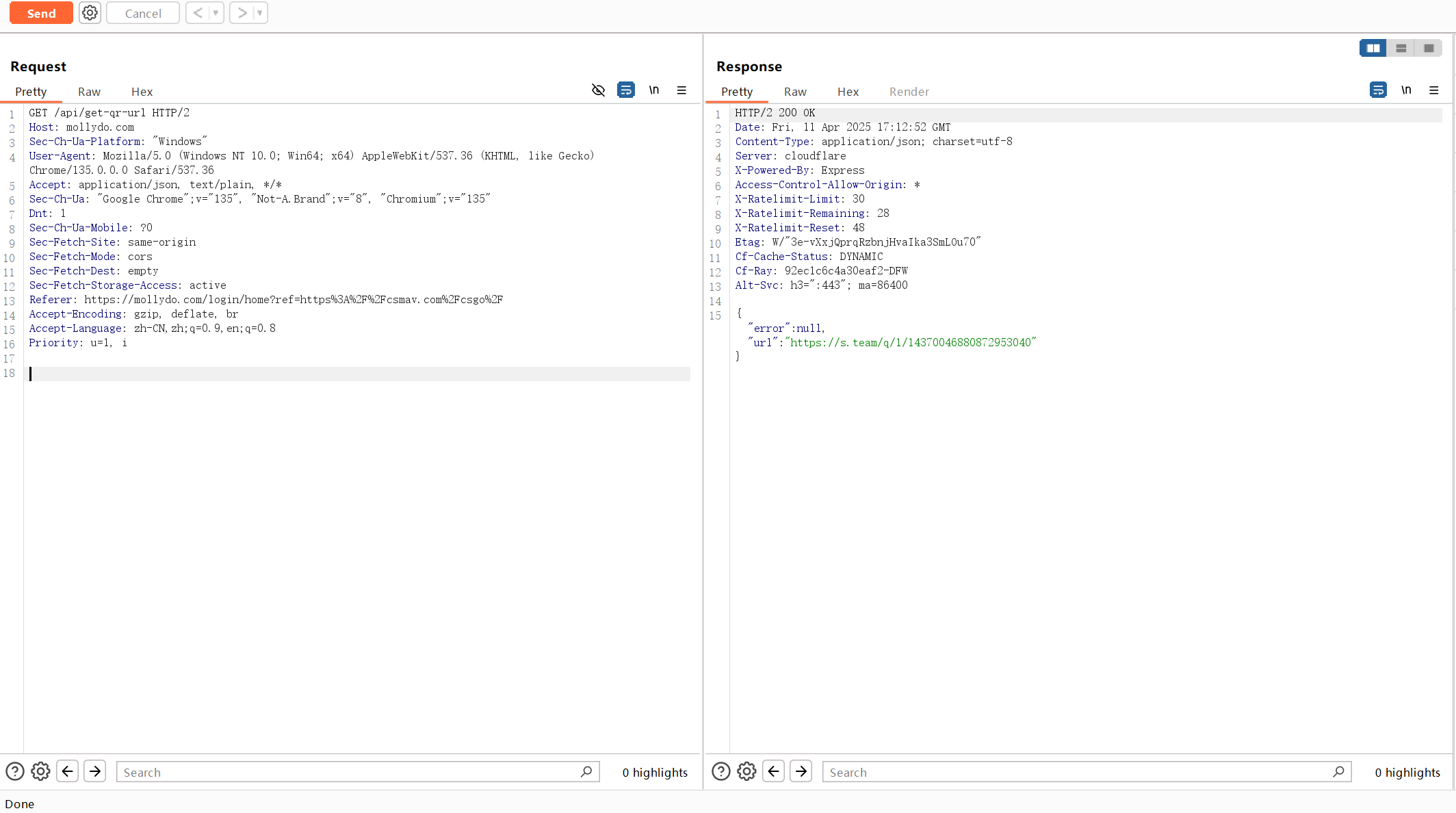

分析二维码请求,找到对应JS功能

请求包

GET /static/_next/static/chunks/728-86f8cb8db16a22b5.js HTTP/2

Host: mollydo.com

Sec-Ch-Ua-Platform: "Windows"

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/135.0.0.0 Safari/537.36

Sec-Ch-Ua: "Google Chrome";v="135", "Not-A.Brand";v="8", "Chromium";v="135"

Dnt: 1

Sec-Ch-Ua-Mobile: ?0

Accept: */*

Sec-Fetch-Site: same-origin

Sec-Fetch-Mode: no-cors

Sec-Fetch-Dest: script

Referer: https://mollydo.com/login/home?ref=https%3A%2F%2Fcsmav.com%2Fcsgo%2F

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9

实际通过跨域请求s.team的二维码,获取登录信息。

三、掠影

通过行为判定该黑产团队为CS2盗号团队,且本事件中涉及链接均使用Cloudflare的CDN隐藏真实IP,无溯源价值。

整个盗号流程如下:

1、该团队先通过Steam好友添加新的好友关系,以“蠕虫”的方式在Steam好友间扩散。

2、在受害者通过好友申请后,通过言语诱导受害者点击钓鱼链接,并诱骗受害者在伪造的Steam登录页面登录。

3、获取Steam用户登录信息后,登录受害者CS2账号,盗取有价值的“饰品”、“枪皮”等虚拟资产。

四、启示

总结事件,得到防骗真言:

不相信、不点击、不填写、不下载

浙公网安备 33010602011771号

浙公网安备 33010602011771号