Let’s Encrypt 通配符证书,amce.sh泛域名https证书申请配置

首先你可以查看下官方提供的支持申请通配符证书的客户端列表:https://letsencrypt.org/docs/client-options/。

参考链接:https://github.com/Neilpang/acme.sh/wiki/dnsapi

这些客户端支持最新的ACME v2接口,而这个接口目前已经正式支持申请通配符证书啦。

这里,我使用acme.sh(https://github.com/Neilpang/acme.sh)这个Client,它是直接在bash下运行,使用非常简单,而且支持大多数DNS服务器的API自动验证!

Linux系统使用root用户,实测:Ubuntu 20.04 ubuntu用户无法执行安装代码,建议ubuntu切换到root用户执行

//如果没有root用户密码 执行以下代码设置密码 sudo passwd root //在下面输入密码回车 //切换用户到root su root //然后输入密码切换用户

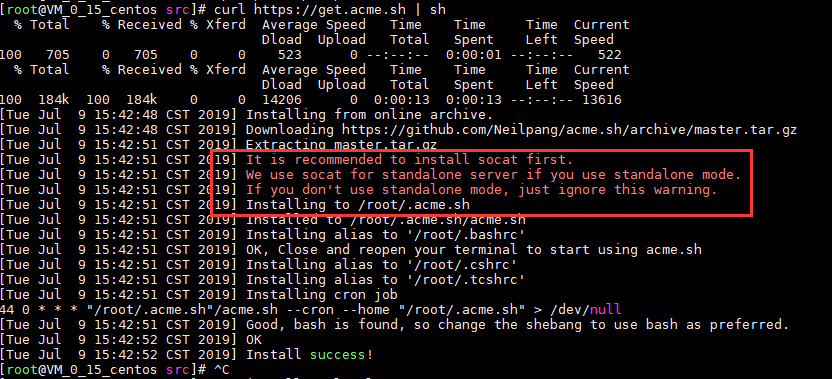

1、安装acme.sh

curl https://get.acme.sh | sh

一句话完成安装,安装过程分为:

1)复制acme.sh的程序文件到当前用户主目录,比如root用户的:~/.acmh.sh目录下

2)创建一个alias:acme.sh=~/.acme.sh/acme.sh

安装过程中如果报错:

出现了红色的提醒:

It is recommended to install socat first

We use socat for standalone server if you use standalone mode.

If you don't use standalone mode, just ignore this warning.

大概意思就是叫我最好安装 socat

centos

yum install epel-release -y yum install socat -y

ubuntu

sudo apt-get install socat

安装成功后使用 acme.sh --version 查看版本

2、装完后,就可以开始申请证书了。

阿里云的DNS

为了能完成自动验证,需要在acme.sh的配置中写入阿里云的密钥信息:

申请地址:https://ak-console.aliyun.com/#/accesskey

申请完毕之后,我们需要复制Access Key ID、Access Key Secret,等会需要用到的

export Ali_Key="对应Access Key ID"

export Ali_Secret="对应Access Key Secret"

先在本地编辑好对应的信息,然后直接贴到SSH回车执行,会创建临时变量。(第三点方法命令执行后更改了 ~/.acme.sh/account.conf 文件的配置)

腾讯云DNS

域名是托管在了腾讯云上面的,那么你域名的解析服务商就是DNSPod。 你可以用腾讯云的账号或者腾讯云绑定的QQ,微信登录dsnpod的后台。DNSPod并入腾讯云,dnspod和腾讯云是一家

登录 dnspod后台。如果域名是在腾讯云上注册的,那么可以用腾讯云的账号密码或者腾讯云绑定的QQ、微信登录。

点击安全设置或账号中心,『创建API Token』。

创建成功后,千万记着把ID和Token记录下来,因为窗口一旦关闭信息就无法找回了。

export DP_Id="xxx" export DP_Key="xxxxxxx"

先在本地编辑好对应的信息,然后直接贴到SSH回车执行,会创建临时变量。(第三点方法命令执行后更改了 ~/.acme.sh/account.conf 文件的配置)

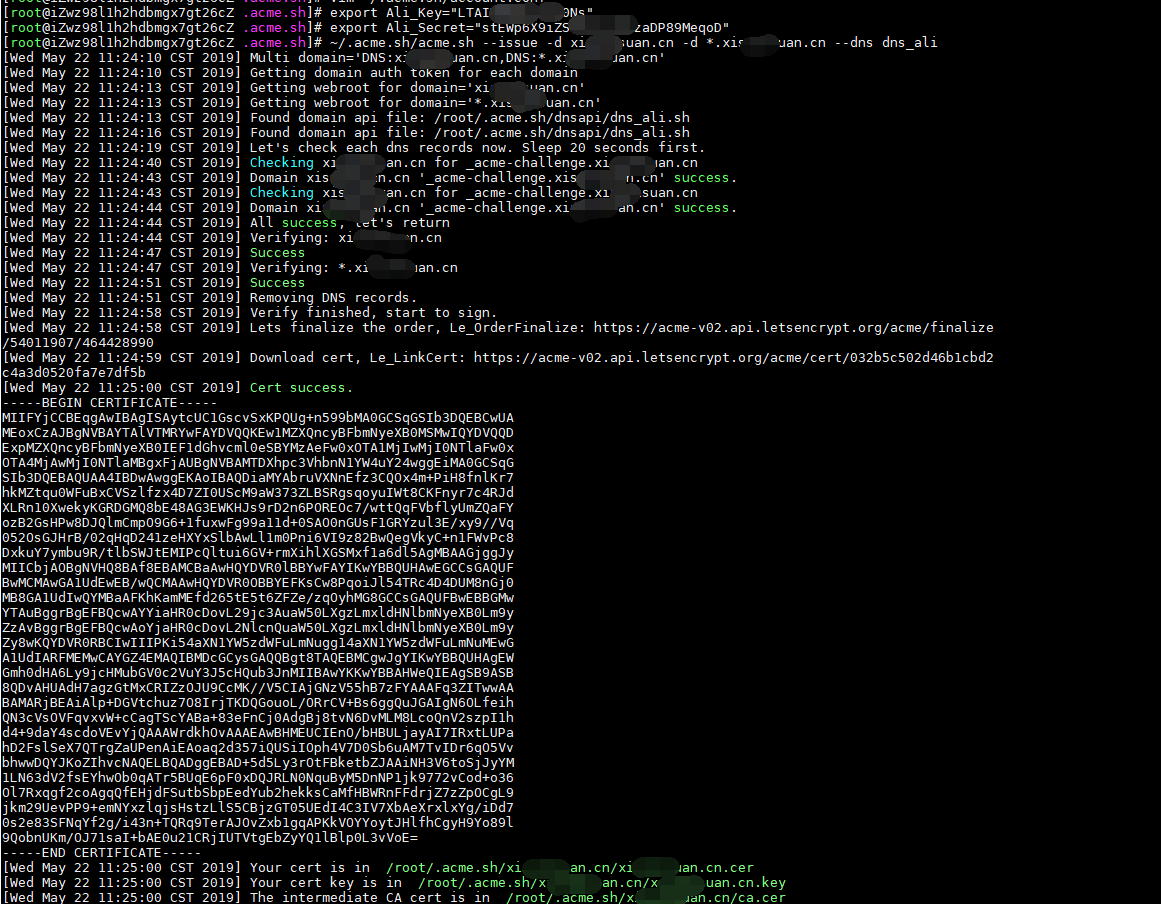

3、最后,重点来了,通配符证书申请命令(以我自己的域名为例):

阿里云使用以下命令:

~/.acme.sh/acme.sh --issue -d test.cn -d *.test.cn --dns dns_ali

腾讯云使用以下命令:

acme.sh --issue --dns dns_dp -d test.cn -d *.test.cn

注意,这里–dns参数使用的是dns_ali,告诉acme.sh使用阿里云的DNS接口去自动验证。(好处:全程无干预,不需要暂停web服务器!)

另外有个疑问,一般教程都说 两个 域名 -d A.com 和泛域名 -d *.A.com,但感觉泛域名已经包含了前者,申请一个就行了。

DNA Alias 的时候分开两次颁发的,使用却只是后者,所以感觉 -d A.com 没必要,但又不确定。不过 要两个一起申请,不然的话:

acme.sh 可以同时申请多个域名.例如拥有域名abc.com,123.com,qqq.com,只需要在命令后加上-d 空格 域名即可. 多域名申请证书会将多个证书合并为一个证书,并存放到以第一个域名命名的文件夹内,证书信息仅显示第一个域名的信息.

acme.sh --issue --server letsencrypt --dns dns_dp -d abc.com -d *.abc.com -d 123.com -d *.123.com -d qqq.com -d *.qqq.com

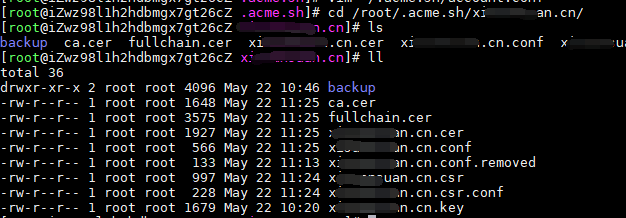

4、查看生成的证书文件,证书默认生成在:~/.acme.sh/test.cn下:

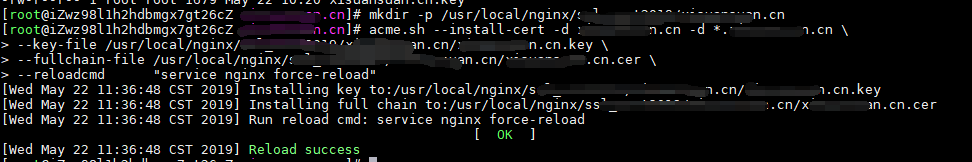

5、证书的安装

注意, 默认生成的证书都放在安装目录下: ~/.acme.sh/, 请不要直接使用此目录下的文件,

例如: 不要直接让 nginx/apache 的配置文件使用这下面的文件.

这里面的文件都是内部使用, 而且目录结构可能会变化.

正确的使用方法是使用 --installcert 命令,并指定目标位置, 然后证书文件会被copy到相应的位置,

默认情况下,证书将每60天更新一次(可配置)。更新证书后,将通过以下命令自动重新加载Apache / Nginx服务:service apache2 force-reload或service nginx force-reload。

请注意:reloadcmd非常重要。证书可以自动续订,但是,如果没有正确的“reloadcmd”,证书可能无法刷新到您的服务器(如nginx或apache),那么您的网站将无法在60天内显示续订证书。

key-file 和 fullchain-file 后面的路径分别是密钥文件和证书文件的路径。

阿里云使用以下命令:

# 创建放置证书的文件夹 mkdir -p /usr/local/nginx/ssl_cert/test.cn # 前面证书生成以后,,需要把证书 copy 到真正需要用它的地方。 acme.sh --install-cert -d test.cn -d *.test.cn \ --key-file /usr/local/nginx/ssl_cert/test.cn/test.cn.key \ --fullchain-file /usr/local/nginx/ssl_cert/test.cn/test.cn.cer \ --reloadcmd "service nginx force-reload"

腾讯云使用以下命令:

# 创建放置证书的文件夹 mkdir -p /usr/local/nginx/ssl_cert/test.cn

# 前面证书生成以后,,需要把证书 copy 到真正需要用它的地方。 acme.sh --install-cert -d test.cn --key-file /usr/local/nginx/ssl_cert/test.cn/test.cn.key --fullchain-file /usr/local/nginx/ssl_cert/test.cn/test.cn.cer --reloadcmd "/usr/local/nginx/sbin/nginx -s reload"

腾讯云,docker执行命令,重新加载配置环境证书

acme.sh --install-cert -d test.cn --key-file /usr/local/nginx/ssl_cert/test.cn/test.cn.key --fullchain-file /usr/local/nginx/ssl_cert/test.cn/test.cn.cer --reloadcmd "docker restart nginx"

6.Nginx 配置Http和Https共存

listen 80; #如果硬性要求全部走https协议,这一行去除 listen 443 ssl http2; #如果硬性要求全部走https协议,这里去除ssl server_name chandao.test.cn; #ssl on; #如果硬性要求全部走https协议,这里开启ssl on ssl_certificate /usr/local/nginx/ssl_cert/test.cn/test.cn.cer; ssl_certificate_key /usr/local/nginx/ssl_cert/test.cn/test.cn.key; #ssl性能调优 #nginx 1.13.0支持了TLSv1.3,TLSv1.3相比之前的TLSv1.2、TLSv1.1等性能大幅提升 ssl_protocols TLSv1 TLSv1.1 TLSv1.2; ssl_ciphers EECDH+CHACHA20:EECDH+AES128:RSA+AES128:EECDH+AES256:RSA+AES256:EECDH+3DES:RSA+3DES:!MD5; ssl_prefer_server_ciphers on; ssl_session_timeout 10m; #使用ssl_session_cache优化https下Nginx的性能 ssl_session_cache builtin:1000 shared:SSL:10m; #OCSP Stapling 开启。OCSP是用于在线查询证书吊销情况的服务,使用OCSP Stapling能将证书有效状态的信息缓存到服务器,提高 TLS 握手速度 ssl_stapling on; #OCSP Stapling 验证开启 ssl_stapling_verify on;

使用nginx -t 查看是否出错,然后重启nginx

nginx -t

service nginx reload

7、查看证书列表

acme.sh --list

8、删除证书【创建https失败,可删除证书重试】

acme.sh remove Main_Domain(证书的主域名,上述证书列表中可看见)

9.目前证书在 60 天以后会自动更新, 你无需任何操作. 今后有可能会缩短这个时间, 不过都是自动的, 你不用关心。你也可以更改这个。

安装证书时,已经自动在crontab定时任务添加了任务。

crontan -l查看定时任务,可以看到acme.sh的定时任务。

crontan -l 2 0 * * * "/root/.acme.sh"/acme.sh --cron --home "/root/.acme.sh" > /dev/null

10.此方法SSL证书默认有效期是90天,好处在于此方法默认是一个月更新一次证书。

但是由于ACME更新较快,所以记得更新ACME。

## acme.sh 更新 ## 目前由于 acme 协议和 letsencrypt CA 都在频繁的更新, 因此 acme.sh 也经常更新以保持同步. ## 升级 acme.sh 到最新版 : ##手动升级。如果你不想, 可以开启自动升级: acme.sh --upgrade ##自动更新: ##acme.sh 就会自动保持更新了. acme.sh --upgrade --auto-upgrade ##关闭自动更新 acme.sh --upgrade --auto-upgrade 0

注意:

若申请的CDN证书匹配的网站地址属于泛域名,如类似*.abc.com的证书,只能支持通配符当前级别的域名,如a.abc.com、b.abc.com或abc.com的域名,目前还无法支持三级域名(如x.a.abc.com),这个限制是证书颁发机构与浏览器之前的限制。

解决办法:若您需要使用三级域名,那么就需要使用对应的二级域名的泛域名,如*.cdn.abc.com,就可以支持形如1.cdn.abc.com、2.cdn.abc.com。

浙公网安备 33010602011771号

浙公网安备 33010602011771号