流量传感器-使用部署

天眼-流量传感器

1. 设备简介

- 天眼流量传感器采用旁路部署模式对网络镜像流量进行采集,解码还原转换为流量日志并加密传输给天眼分析平台,镜像流量中的文件还原后加密传输给天眼文件威胁鉴定器进行检测。传感器中应用的自主知识产权的协议分析模块,可以在IPv4/IPv6网络环境下,支持HTTP/HTTPS 、FTP、TFTP、SMB、NFS.

SMTP/POP3/IMAP/WEBMAIL等主流协议的高性能分析。 - 天眼传感器内置的威胁检测引擎,可检测多种网络协议中的攻击行为,提供网页漏洞利用、webshell上传、网络攻击、威胁情报四种维度的告警展示

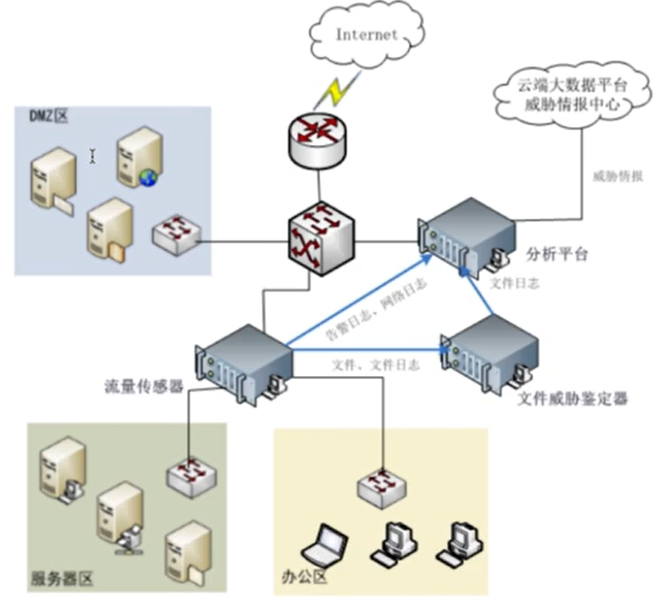

2. 部署拓扑

3. 标品

- 三个型号:S52(工控机)、S53(服务器)、S56(服务器)

3.1 S52产品配置

-

S52支持扩展网卡、默认出厂监听口两种配置:

1、4电口(GE1-GE4)

2、4电口(GE1-GE4)+ 2万兆光口(XG1/XG2)

-

硬件前置面板(4电口 + 2万兆光口):

万兆向下兼容千兆模块,插拔扩展槽需要关机后拔掉电源进行操作,带电操作可能会烧坏主板

4. 一体化

天眼一体化版本共4个节点,其中根据不同的节点组合,提供了3个产品系列:

1系:仅包含全流量威胁发现模块

2系:包含全流量威胁发现模块 + 威胁分析模块

3系:包含全流量威胁发现模块 + 威胁分析模块 + 高级文件样本检测模块

一体化的流量传感器可以作为分析平台的扩展节点来使用。

4.1 一体化硬件配置

5. 功能介绍

5.1 状态监听

- 设备连接状态:用于展示当前传感器与日志外发平台的连接状态及信息。

- 系统信息:展示当前传感器硬件的CPU,内存及数据磁盘的状态信息.以及传感器设备的相关信息.

- 情报信息:主要是与威胁情报有关的信息展示。

- 网络流量:展示设备上所有接口对应的流量。

- 应用流量:展示了系统在过去时间内,所解析的主要应用协议对应的流量曲线。

- 文件数量:展示了系统在过去时间内,所还原的主要文件类型对应的文件数量。

- 日志外发统计:展示了系统在过去时间内,发向连接设备的日志数量曲线。支持分析平台、文件威胁鉴定器、Hadoop平台、syslog服务器。

5.2 网页漏洞利用

- 网页漏洞利用:告警页面提供了告警事件统计展示,并提供了对告警的快速查询和高级查询功能,按照告警时间.威胁等级对告警进行排序功能以及查看每条告警详情的功能。也可使用高级搜索功能,按照不同的搜索条件对告警信息进行筛选。可点击"查看"按钮查看告警详情。

5.3 规则配置

- 规则配置:界画提供了规则展示。查询。启停功能。可使用高级搜索功能,按胜规则编号、规则名称、威胁等级,确信度。规则分类。是香启用为条件查询。可使用开关对规则的启/停进行控制。

5.4 自定义威胁情报

- 自定义威胁情报:界面提供新增、编辑、删除、启停、导入、导出及查询规则的功能,用户可添加自定义威胁情报,匹配产生的告警可在威胁告警-威胁情报告警页面查看,也可以使用导入/导出按键对规则进行增删操作,也可使用高级搜索功能对相关规则进行筛选。

5.5 威胁检测

- 威胁检测:模块提供了对网页漏洞利用、webshell上传、网络攻击检测以及威胁情报检测的开启/关闭功能。

5.6 流量记录

- 【启用流量负载记录】控制向分析平台发送数据中是否带payload数据

- 【启用流量过滤】提供网络流量筛选功能以及自定义协议相关功能

- 自定义协议:用户自定义协议名称和端口,可对定义的端口进行流量监控,可以检测默认流量记录端口外的端口流量。

5.7 文件还原

- 文件还原:按照选择的需要还原的文件类型,还原流量中的文件并传送给文件威胁鉴定器。默认所有按钮全部开启。

5.8 抓包检测

- PCAP文件检测:提供用户手动导入pcap包进行检测的功能,系统会分析pcap中的协议,还原协议传输中的文件,检测是否存在网络攻击,将产生的网页漏涮利用. webshell上传.网络攻击、威胁情报告警在威胁告警页面进行展示。

- 抓包检测:根据配置的抓包规则对全部监听口的流量进行抓取,提供抓包任务的新建、编辑、清除、删除、下载功能。

5.9 常规配置

- 常规配置:支持用户编辑设备名称,设备位置.厂商,联系方式等信息,设备IP和厂商信息信息会写入外发日志告

- 警数据库存储管理;用来展示数据库所用存储空间,用户可自定义设置数据库存储告警值、效据库存储上限、超限存储删除后余量以及存储日志时间。每隔6小时会进行一次检查,超过容量上限时会删除部分过期的日志内容,达到存储日志时间后会对超时的日志进行全部删除。

5.10 网络管理

管理接口∶提供了两个千兆电口作为系统的管理口,管理员可以根据实际的场景选择使用一个或两个口作为管

监口进行配置.监听接口﹑传感器提供了两个千兆电口、两个万兆光口作为系统的监听口,管理员可以根据实际的应用场景选择使用一个或多个口作为监听口,用于监听交换机镜像过来的网络流量。

静态路由。提供IPV4、IPV6路由配置功能。

DNS配置。提供首选DNS。备用DNS配置功能

代理配置。在没有网络环境下.E够提供设备升级的局部网络代理,代理类型固定为HTTPS,丁选择是否使用密码.

主机静态查询配量置:主要在传感器服务器无法通过IP地址与Hadoop集群通信时,需要配置Hadoop集群的ip地址与域名的映射写入本机的hosts文件.

5.11 传输设置

- 数据传输设置。可以配置与分析平台.文件威胁鉴定器、sYSLOG服务器、Hadoop平台的传输规则,配置传输的日志类型。

- 日志白名单设置。中可以配置与分析平台.sYSLOG服务器、Hadoop平台的传输日志白名单,匹配白名单的日志将不再外发给相应平台。

- 数据传输加密。提供与分析平台、Hadoop平台.文件威胁鉴定器联动时的数据加密功能及相关配置,可配置加密算法、加密密钥。对端的平台也需要配置相同的加密算法和密钥、不然无法解密传输的效据。

告警只能发送给分析平台的主节点,网络日志会发送给分析平台的主节点和从节点。

5.12 SNMP管理

snmp默认端口161,SNMP trap默认端口162

- SNMP服务配置:SNMP用于网络设备管理,支持SNMPv1、SNMPv2c、SNMPv3三个版本

- SNMP trap:可编辑SNMP trap,打开SNMP trap监控项配置页面.配置消息内容,包括发送间隔。发送条件。达到相关监控项内容要求时主动向探针发送日志

分析平台通过SNMP去读取流量传感器的存活状态。要确保两边能正常通信,需要分析平台和传感器的SNMP配置一致。

5.13 操作审计

- 操作审计:模块主要用于对用户操作信息进行查询和导出.管理员可按照开始时间.结束时间、用户、登录IP、功能、操作类型等信息进行条件查询。可使用高级搜索功能,按照不同的需求筛选日志信息.

5.14 系统日志

- 系统日志:模块主要用于对系统日志信息进行查询和导出。管理员可按照开始时间、结束时间、日志类型、日志级别等信息进行条件查询。点击导出按钮,可将当前查询条件下过滤后的日志进行导出,当查询后的日志条数大于10万时,最多导出10万条日志,导出文件为xlsx格式.

5.15 版本升级

- 版本信息:显示系统.引擎规则、威胁情报版本信息。

- 系统升级、规则升级。可以采用手动升级或自动升级的方式更新软件版本,手动升级也可通过上传升级包进行本地升级或直接网络升级,自动升级通过配置系统在特定时间自动进行版本检查并执行升级动作。注:规则本地升级需获取小钥匙导入公有云下载升级包

5.16 设备操作

- 设备操作:可根据需要对设备内部服务或系统进行开/关操作

- 调试日志:记录系统引擎工作状态相关日志,便于定位

- 字段配置。包含传输日志的字段,将字段导出的文件交由分析平台等处理,确保与对接平台的解析字段相匹配

- kafka配置:包含kafka配置内容,导出后可验证配置的正确性。

- 蓝信扫码。扫码上传设备序列号、类型、地址和软件版本.引擎规则版本、威胁情报版本以及引擎规则更新授权有效期、威胁情报授权有效期、证书有效期,并检测有无新版本

5.17 受限shell

- 受限shell:

1、使用list命令可查看可执行的全部命令,标“1”的部分为对网络连通性进行调试和使用的命令.标“2”的部分是对系统信息查看的命令,可查看当前系统的状态.

2、使用configure terminal切换视图后,使用list命令可查看对网卡进行的全部操作,包括对IP地址, hostname等进行操作.

3、使用versiont看当前系统的版本信息

- 受限shell-shpass:

Shpass账号只能通过串口登录,提供以下三个功能:

1、重置受限shell的admin用户密码,重置后的密码为skyeye360_admin

2、重置web登录的admin用户密码,重置后的密码为admin

3、恢复出厂设置

命令如下:

1、Reset password of user "admin" 重置受限shell的admin用户密码

2、Reset password of WEB user "admin" 重置web登录的admin用户密码

3、Factory reset 恢复出厂设置

4、Quit

6. 注意事项

6.1 传输设置注意事项

1、流量传感器最多支持10个分析平台传输规则,分析平台IP组间流量日志和威胁告警复制分发。

2、同一条传输规则,支持流量日志负载均衡分发给同组内最多16个分析平台及扩展节点。

3、仅主节点可接收威胁告警日志,扩展节点只能接收网络日志,可单独配置传输规则:仅发送告警日志给主节点。

4、同种类型的网络日志最多只能配置两条发往分析平台的传输规则

5、同种类型的网络日志不能同时发送到两个分析平台地址的相同IP

传输加密密钥:组件之间的密钥需要一致,否则无法解密

6.2 告警数据管理

- 数据库存储告警值:数据库存储占用率达到告警值后,进度条显示为红色,提示管理员.默认值为80%;

数据库存储上限:数据库存储占用率达到存储上限后,为保证设备稳定运行.将采用超限存储删除策略.默认值为90%;- 超限存储删除后余量:数据库存储占用率达到上限后,设备自动删除最早的告警数据,直到告警数据在效据库的占用率低于该设定值.默认值为70%;

- 存储日志时间,数据库存储现在时刻向过去跨度所设定时间范围内的告警,超过则删除超时告警,默认值为180天.用户可以自定义这三种阈值,但需要注意:“`数据库存储告警值”,“数据库存储上限”、“超限存储删除后余量·三个值的女小关系为:“数据库存储上限”大于“数据库存储告警值”大于‘超限存储删除后余量”.一般建议客户保留默认配置。

6.3 确认镜像流量

- 抓包的方式确认传感器接收的流量是双方向的,单向流量影响协议解析和威胁告警。登录系统,“策略配置”-“抓包检测”选择双向流量,开启抓包任务,检查抓取报文。

6.4 组件开放端口

- 确认用户环境中防火墙开放端口:确保组件之间防火墙对应端口放开。

- 注意:传感器与分析平台、kafka、snmp、snmp trap. syslog联动的端口可以配置,下图展示默认或者常规的端口。

| 端口 | 用途 |

|---|---|

| 22 | SSH访问 |

| 443 | HTTPS访问 |

| 161 | SNMP访问 |

| 162 | SNMP TRAP |

| 7755 | 分析平台接收传感器日志 |

| 6666 | 沙箱接收传感器文件和日志 |

| 9092 | Kafka接收传感器日志 |

| 514 | Syslog接收传感器日志 |

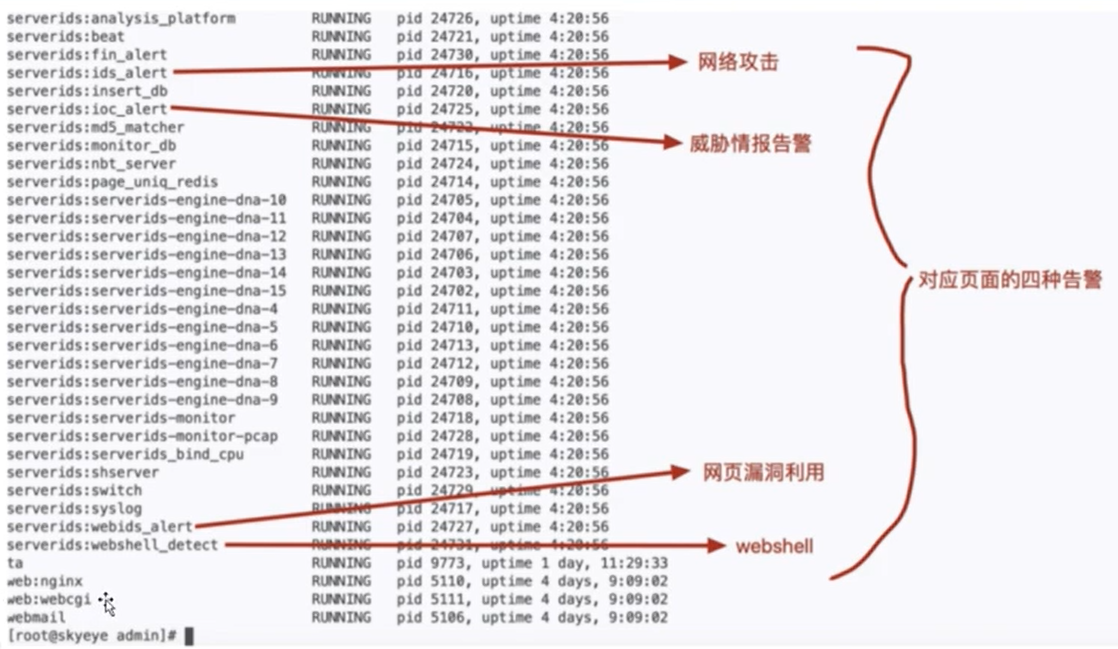

6.5 后台进程

| 进程名 | 用途 | 进程日志查看 |

|---|---|---|

| serverids:analysis_platf | 把告警从数据库发送分析平台 | /var/skyeye/analysis_platform.std |

| serverids:ids_alert | 负责传送ids告警,发往insert_db | /var/skyeye/ids_alert.std |

| serverids:insert_db | 负责监听告警,并将告警入库 | /var/skyeye/insert_db.std |

| serverids:ioc_alert | 负责传送ioc告警,发往insert_db | /var/skyeye/ioc_alert.std |

| serverids:monitor_db | 监控数据库,比如告警条数 | /var/skyeye/serverids-monitor.std |

| serverids:serverids-engine-dna- | 解网、检测报文,产生告警 | /var/skyeye/serverids-engine.std |

| pcluster | 汇聚分流负载均衡软件模块 | /var/skyeye/pcluster.std |

| pflow:dna | 对dna0设备流量进行协议分析,日志发送,文件还原 | /var/skyeye/pflow.log |

| pflow:pcaps | 对pcap包进行协议分析,日志发送,文件还原 | /var/skyeye/pcaps.log |

| pcap_dump | pcap抓包进程 | /var/skyeye/pcap_dump.std |

| filetrans | 还原文件外发模块 | /var/skyeye/filetrans.std |

浙公网安备 33010602011771号

浙公网安备 33010602011771号