渗透测试---web安全基础~http协议及burp基本使用

web应用协议-HTTP:

HTTP(超文本传输协议):

当前版本为HTTP/1.1

将HTML文档从服务器端传到客户端

特点:

1.请求、响应模式。

2.简单快速:只需传输请求方法和路径。

3.允许传输任意类型的数据对象。

4.无连接:一个请求一个连接,完成后断开。

5.无状态:协议对于事物处理没有记忆能力,在服务器不需要先前信息时应答较快。

UDP也是无连接、无状态的。

无连接比如网银,登录是一个请求,登陆后转账又是一个请求,这两个请求没有任何关系,按理说应该再次登录才能转账,这就时无连接。之所以登录一次就可以转账是因为cookie。

HTTP协议结构:

HTTP的任何一个会话都是由一个请求和一个回应组成的。

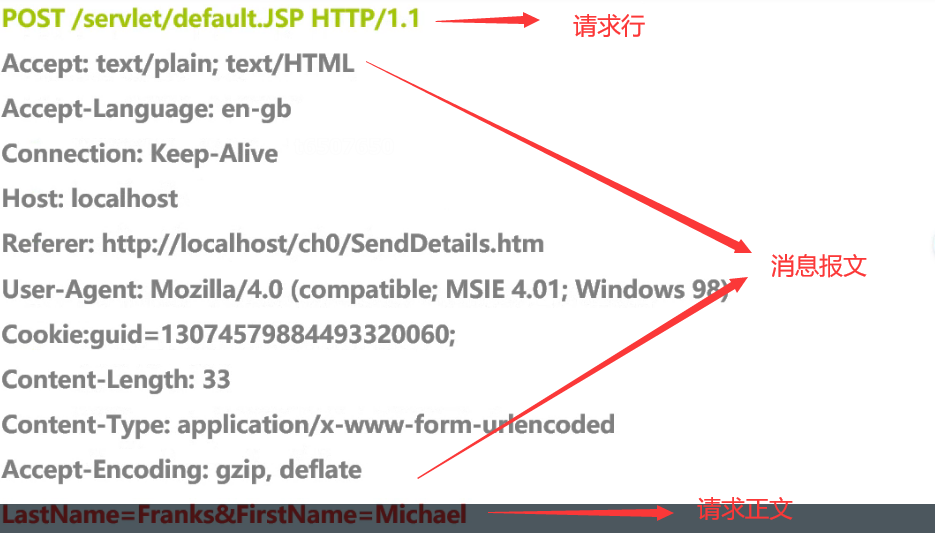

HTTP请求(Request)包含三部分:

1.请求行:方法,URL,协议/版本

2.消息报头

3.请求正文

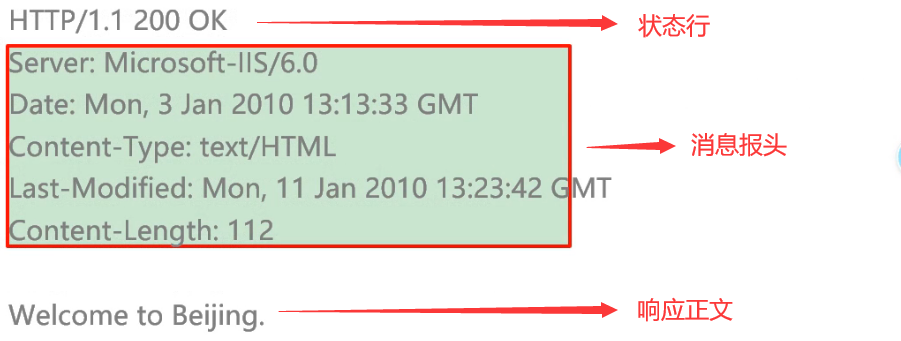

HTTP响应(Responses)包含三部分:

1.状态行:协议状态代码描述

2.消息报头

3.响应正文

HTTP请求范例:

HTTP请求方法:

HTTP1.1支持7种请求方法:

GET:不提交数据,只是拿页面或者图片。也可以提交数据,数据放在URL中,可以直接看到,最大不超过2KB.

POST:将客户端数据传给服务器端。不抓包看不到。大小可定义,无限制。

HEAD:只拿头部内容。

OPTIONS

PUT:上传文件。

DELETE:删除文件。

TRACE:跟踪路径。

除了GET和POST,其它请求权限一般都不开,反则会带来很严重的安全问题。

HTTP请求头域:

包含了一些有用的客户机环境的信息和请求的实体信息。例如可以知道是手机端还是PC端,国内还是国外等一下信息。

HTTP响应范例:

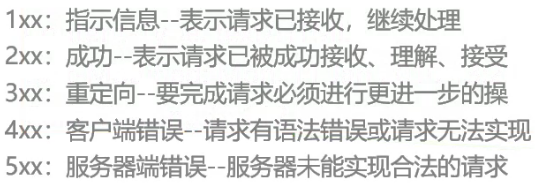

HTTP响应状态行:

状态代码有三位数字组成,第一个数字定义了响应的类别,且有五种可能取值:

burp代理工具:

可以在火狐浏览器中下载FireProxy工具,在FireProxy工具中的options选项中添加burp代理工具,可以更加方便的打开关闭。

打开burpsuite后,需要在Proxy---Options中查看端口是否开启。

在Proxy---Intercept中将拦截关闭,在HTTP history中就可以查看到请求响应信息的所有记录。

将拦截开启,在Raw中即可修改报文,一节一节的放行。

Decoder可以进行解码操作。

可以把HTTP history中的一条记录右击发送到Repeater,在里面可以不断修改请求包,然后看响应包是否达到想要的效果,进行测试。

Intruder可以使用字典进行暴力破解。

Scancer可以自动扫描路径等。

Spider可以进行爬虫功能。

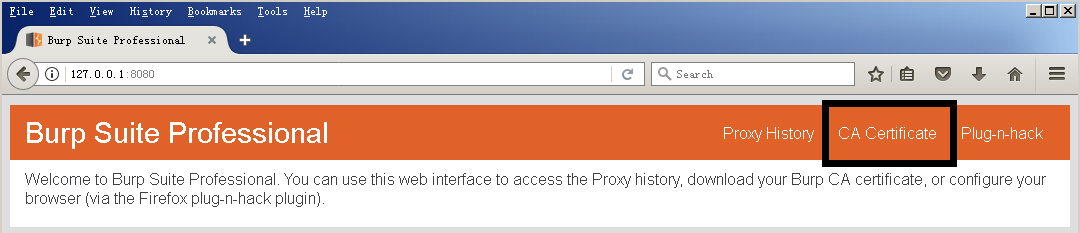

可以使用burp代理一些https的网站时,有时会提示证书不信任之类的,解决方法:

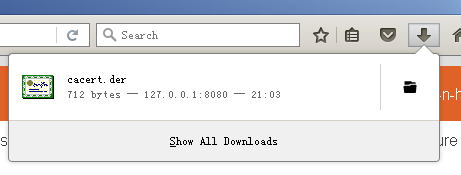

在浏览器中访问burp,输入127.0.0.1:8080,下载证书。

然后打开浏览器选项---隐私与安全---证书---查看证书---证书颁发机构---导入刚才安装的证书,问题就成功解决了。

浙公网安备 33010602011771号

浙公网安备 33010602011771号