渗透测试---网络协议安全

网络接口层安全:

ARP欺骗防御:

1.使用静态ARP缓存

2.IP与MAC地址绑定(最直接的解决方法)

3.ARP防御工具

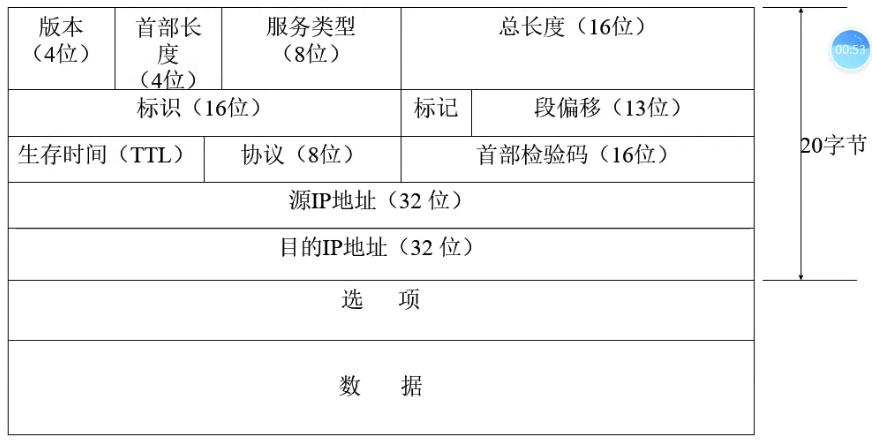

IP首部结构:

总长度(16位):IP包的总长度最大不超过65536。

生存时间(TTL):数据包每经过一个路由器的时候,TTL就会-1,防止数据包在网络中不断循环,浪费网络资源,不同的包型初始值不同,以此判断是Windows还是Linux。(可以查阅IPv6相关资料,以后有用)

ICMP协议:

特点:构建在IP报文结构上,但被认为是与IP在同一层的协议。

作用:

1.传递差错报文及其他需要注意的信息

2.ICMP地址掩码请求与应答

3.ICMP时间戳请求与应答

tracer命令:诊断网络中经过那些路由,追踪包

互联网层安全:

1.拒绝服务:分片攻击(teardrop)/死亡之ping

DOS或者分布式拒绝服务

Ping of Death

攻击原理:

不是一直ping,2000年代 可以 ping -l 10000 因为数据包发送过来,会开一个64kb的缓存,超过64kb就会产生缓存溢出,结果将导致TCP/IP协议堆栈的崩溃,造成主机的重启或死机。

检测方法:判断数据包是否大于65535个字节,大于的话IDS入侵检测报警。

IDS入侵检测:内置常见攻击特征,将网络流量包进行解析匹配,吻合就报警。

检测入侵检测产品的指标:漏报率和误报率。

泪滴(Teardrop)

“泪滴”也称分片攻击,它是一种典型的利用TCP/IP协议的问题进行拒绝服务攻击的方式。

由于第一个实现这种攻击的程序名称为Teardrop,所以这种攻击也被称为“泪滴”。

攻击原理:

举例分片1-1025 1026-2049 2049-3073

攻击后 1-1025 1000-2049 2049-3073

接受主机重组时发生覆盖或溢出,使协议栈崩溃

检测方法:对收到的分片数据包进行分析,计算数据包的片偏移量(Offset)是否有误。

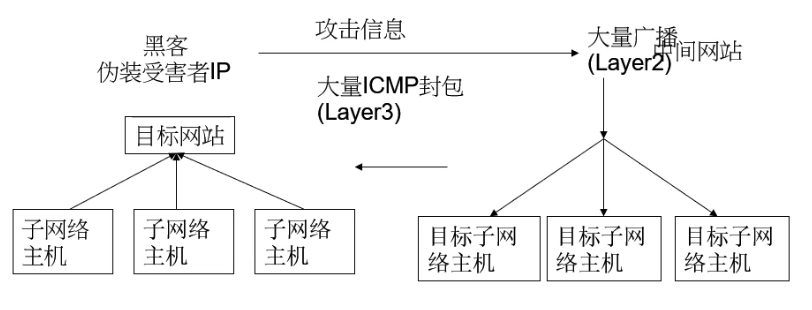

Smurf攻击

强调攻击方法

攻击原理:

黑客通过伪造目标网站的IP,向中间网站发送大量广播包,中间网站中假设有1万台主机,广播发送后会收到回应,回应会发送给目标网站,导致目标网站主机收到大量echo reply的包,被DOS掉。

主要利用ICMP中的echo请求,收到reply。

2.欺骗:IP欺骗

3.窃听:嗅探

4.伪造:IP数据包伪造

传输层安全:

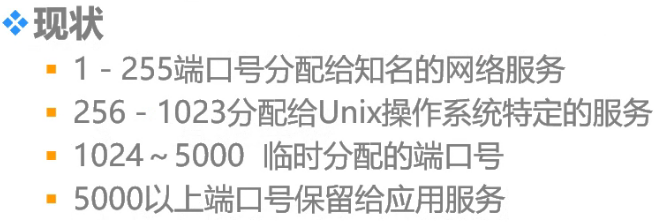

TCP首部-端口号:

原来很多木马都会采用高端口,现在可以进行端口复用。

1.拒绝服务:syn flood/udp flood、Smurf

SYN洪水

攻击原理:

在TCP连接的三次握手过程中,假设一个客户端向服务器发送了SYN报文后突然死机或掉线,那么服务器在发出SYN/ACK应答报文后是无法收到客户端的ACK报文的,这种情况下服务器一般会重试,并等待一段时间后丢弃这个未完成的连接,这段时间的长度我们称为SYN Timeout。一般来说这个时间是分钟的数量级。

一个用户出现异常导致服务器的一个县城等待1分钟并不是什么很大的问题,但如果黑客大量模拟这个情况(伪造IP地址),服务器端将为了维护一个非常大的半连接列表而消耗非常多的资源。

解决方法:

1.缩短SYN Timeout时间

2.设置SYN Cookie

3.负反馈策略

3.退让策略(通过切换IP地址,牺牲另一台服务器的方式,来避开攻击)

5.分布式DNS负载均衡

6.防火墙

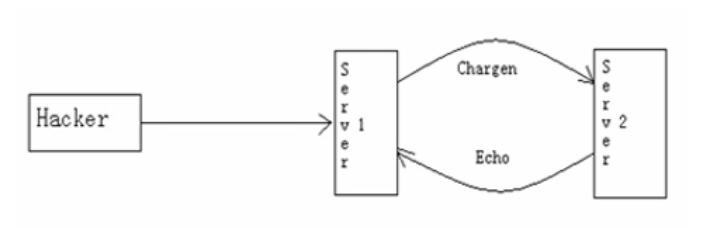

UDP Flood

1.大量UDP小包冲击应用服务器(DNS、Radius认证等)

2.利用系统服务形成流量(Echo chargen)

利用unix特性,在两台unix主机不断循环,导致两台主机都死掉。

3.利用正常UDP服务发送大流量形成网络拥塞

LAND攻击

攻击原理:

运用IP Spoofing技术送出一连串SYN数据包给目标主机,让目标主机系统误以为这些数据包是由自己发送的。由于目标主机在处理这些数据包的时候,它自己并无法回应给自己SYN-ACK数据包,因而造成系统当机。

检测方法:判断接受数据包的源IP和目的IP是否相同。

2.欺骗:TCP会话劫持

3.窃听:嗅探

4.伪造:数据包伪造

应用层安全:

攻击类型:拒绝服务,欺骗,窃听,伪造,暴力破解等等。

嗅探:只要是明文的,都会泄露。

我们解析域名是通过各地运营商的DNS服务器进行解析,但运营商的DNS服务器并没有域名对应的主机,只有Cache,通过对域名和IP地址的匹配,直接返回给客户端,如果运营商的DNS服务器Cache中没有这个域名,它就会去找对应的根域服务器·,然后找二级域服务器com,然后找baidu,在找www,然后再一级一级返回给运营商的DNS服务器,缓存到Cache,返回给客户端,客户端再缓存域名和对应的IP,方便加速下次访问。。。

DNS欺骗:缓存就会涉及到多久清除依次缓存,缓存是否会被篡改,类似于ARP,但DNS一般会有认证,就是缓存所在的ID号,只有知道ID号才能进行请求修改,篡改后可以利用钓鱼网站获取账号密码。

浙公网安备 33010602011771号

浙公网安备 33010602011771号