记一次Linux Centos7病毒清理

记一次在工作中测试环境下中病毒的处理解决办法,都说linux系统非常安全,但是很多人百年一遇的病毒被我遇上了,公司三台测试环境服务器中招。

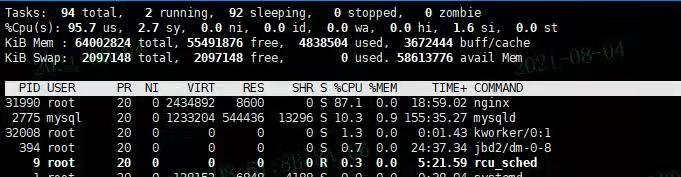

最开始系统突然变得很卡,使用top命令查看资源占用情况,发现有一个nginx进程占用非常高的cpu,但是!这机器上根本没有装nginx。。。于是开始一系列排查。

想要使用kill命令结束进程结果没有几秒钟进程又自动启动了

使用ps -ef | grep 31990 查看进程发现没有这个名叫nginx的进程,初步判断是木马进行了伪装,接下来使用lsof -p 31990进行排查

发现本机一直与一个陌生ip进行通信,查了一下这个ip所在地为阿姆斯特丹。。。于是使用iptables防火墙了阻止了这个ip的访问,然后再kill掉进程发现伪装成nginx的木马程序不会再自启

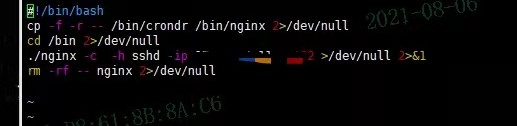

想到之前结束掉木马进程又自启的情况,病毒肯定配置了计划任务和开机自启,使用crontab -l查看并没有发现定时任务,cat /etc/crontab也同样没有,但是在/etc/cron.d/下面发现有病毒脚本。(涂抹部分是某台同样中毒机器的ip),注意:下图中脚本里的病毒程序就存在于/bin/名叫crondr,终于发现了源头,果断删除

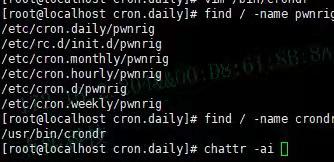

另外,在根下全盘搜索病毒脚本,在下图这些目录中都发现了存在的病毒脚本,果断统统删除

世界终于恢复了平静。。。

浙公网安备 33010602011771号

浙公网安备 33010602011771号