20189209 《网络攻防技术》第三周作业

一、KaliSecurity视频总结(6-10)

1.1 Kali信息搜集之主机探测

-

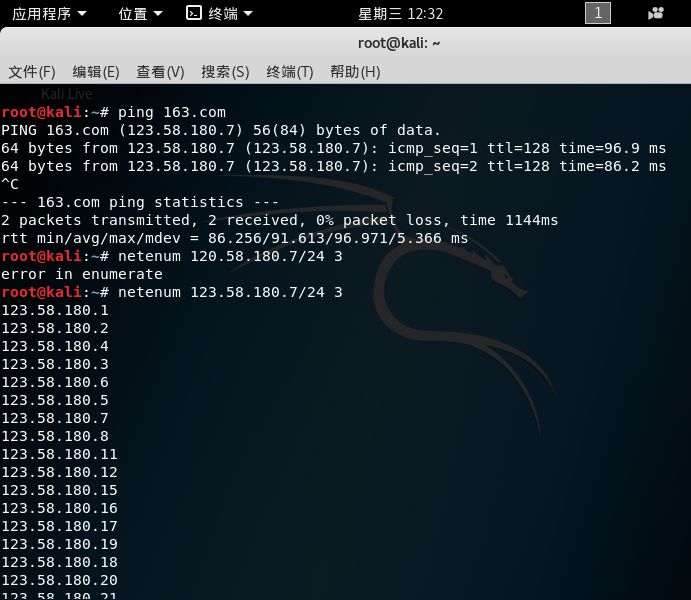

1、netenum:netenum探测目标主机是否在线,结果如图:

-

2、fping:使用fping -g测试哪些主机在线,结果如图::

-

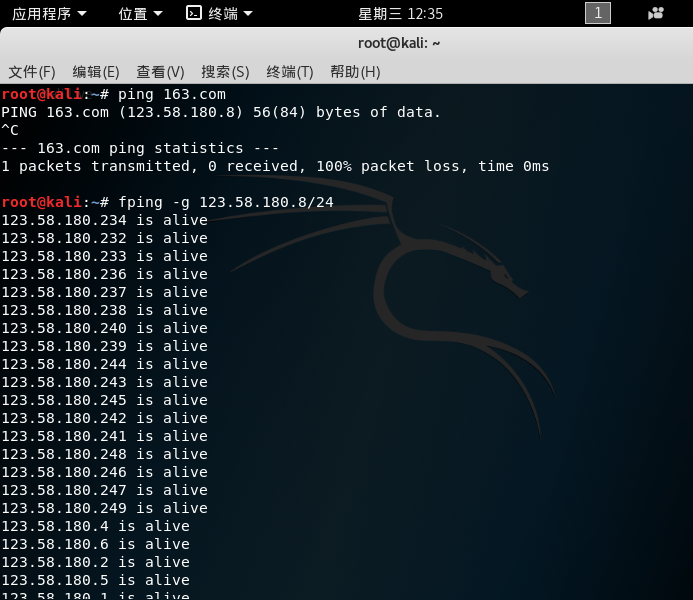

3、nbtscan:nbtscan扫描内网,结果如图:

-

4、arping:arping探测目标mac地址,结果如图:

-

5、netdiscover:用命令netdiscover探测内网信息,包括MAC地址、IP、MAC Vendor,结果如图:

-

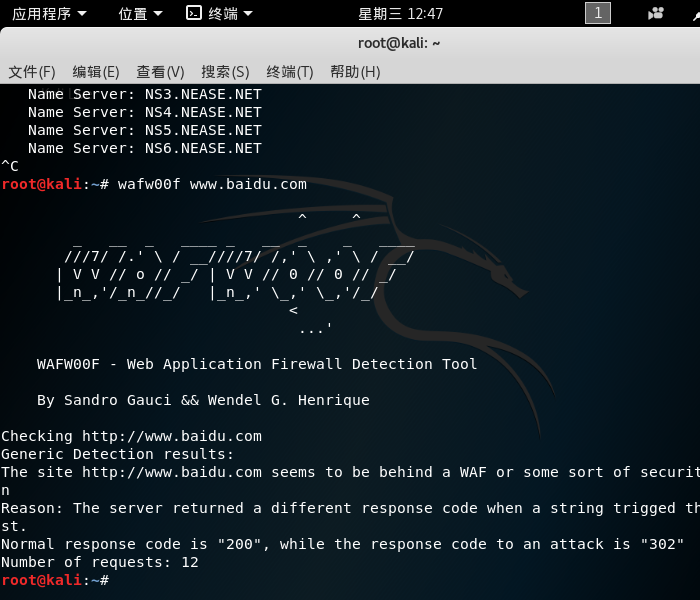

6、dmitry:使用命令dmitry www.163.com对目标详细信息扫描:

-

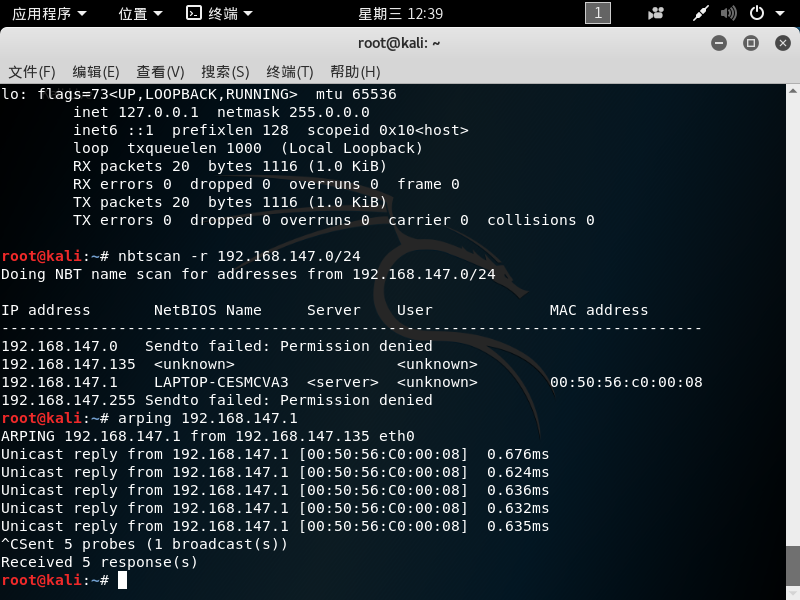

7、WAF:使用命令wafw00f www.baidu.com检测是否存在WAF,结果如图:

-

8、LBD:使用命令lbd 163.com检测是否存在负载均衡,结果如图:

1.2 Kali信息搜集之主机探测

- 1、Nmap可以完成的任务:

主机探测、端口扫描(探测目标主机所开放地端口)、版本检测(目标主机的网络服务、服务名称及版本号)、系统检测(操作系统及网络设备的硬件特征)、支持探测文件脚本的编写(nmap的脚本引擎NSE和lua)。 - 2、常见服务对应端口号:

HTTP——80 HTTPS——443 Telnet——23 FTP——21 SSH(安全登录)、SCP(文件传输)、端口重定向——22 SMTP——25 TOMCAT——8080 Oracle数据库——1521 MySQL数据库——3306 - 3、一些命令:以linux靶机为例,ip地址为192.168.11.175:

nmap 192.168.11.175 //使用nmap对Metasploitable进行扫描测试(发送一个arp的ping数据包,探测目标主机在1-10000范围内所开放的端口)

nmap -vv 192.168.11.175 //显示过程

nmap -p1-998 192.168.11.175 //扫描1-998之内的端口

nmap -p80,443,22 192.168.11.175 //扫描指定端口

nmap -sP 192.168.11.175 //ping扫描(测试是否在线)

nmap --traceroute 目标ip //路由跟踪

nmap -sP 192.168.11.0/24 //扫描一个c段的主机在线情况,告诉我们哪些主机在线

nmap -O 192.168.11.175 //操作系统探测

nmap -A 192.168.11.175 //扫描结果详细,需要时间长,对漏洞分析有用

1.3 Kali信息搜集之指纹识别

-

1、Banner抓取:

使用命令curl -I www.hongyaa.com.cn其中curl是抓取网站,-I是返回http协议的head头,如图:

-

2、Nmap:

使用命令nmap -Pn -sT -sV -p80 www.hongyaa.com.cn,其中-sV是参数主动探测开放端口的服务版本信息,如图:

-

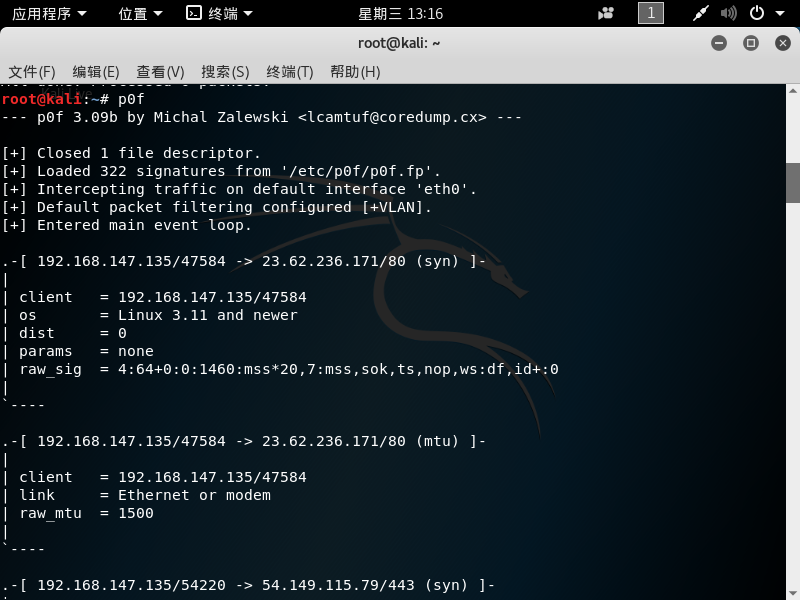

3、被动指纹识别工具p0f:

输入命令p0f然后打开一个网站:

-

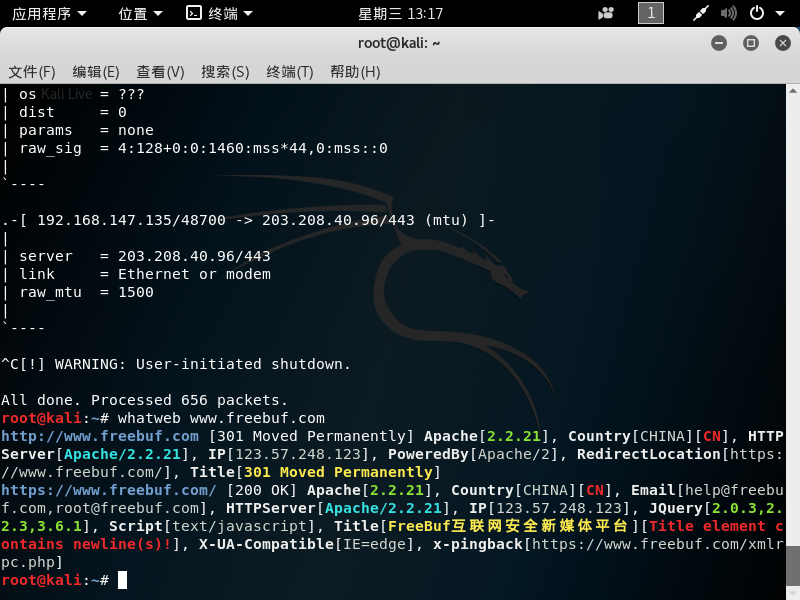

4、web指纹识别工具:

输入命令whatweb www.freebuf.com探测一些web服务:

1.4 信息搜集之协议分析

了解Kali Linux下协议分析工具的使用。在完成主机探测与扫描,并对主机指纹进行探测分析后,可能还要涉及到对具体服务的具体分析。

kali整理的协议分析工具:

-

1、SMB分析工具有:acccheck、nbtscan、nmap、zenmap。

acccheck:可使用用户名密码字典枚举尝试与目标IP/IP列表进行IPC与Admin与Admin的连接尝试:

-

2、SMPT分析工具有:nmap、smtp-user-enum、swaks、zenmap。

smtp-user-enum:通过请求目标主机,用来枚举一些用户名和密码,创建一个字典,判断服务器有哪些邮箱。

swaks:可发测试邮件 -

3、SNMP,简单网络管理协议,有许多工具

-

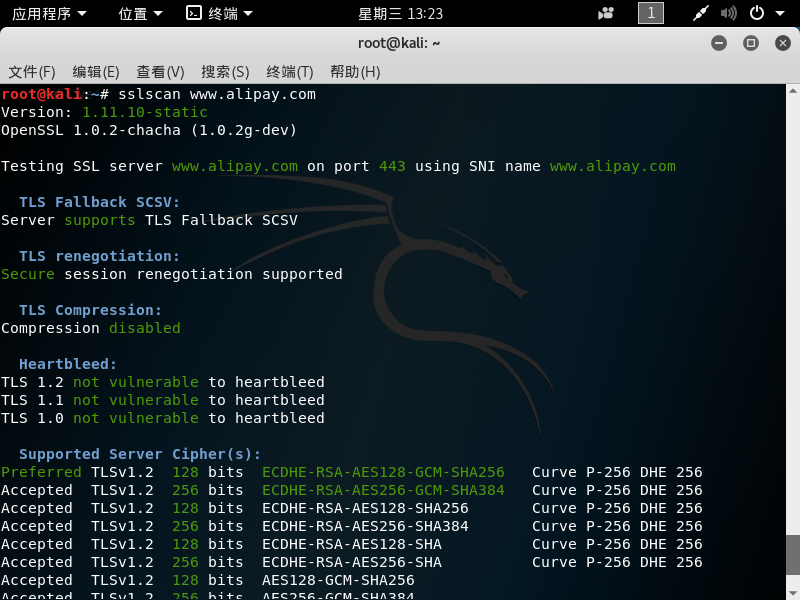

4、SSL协议分析,例如sslscan工具,它可以扫描服务器SSL接受的加密方式,公钥等其他信息。例如,尝试连接支付宝,查看他的证书:

-

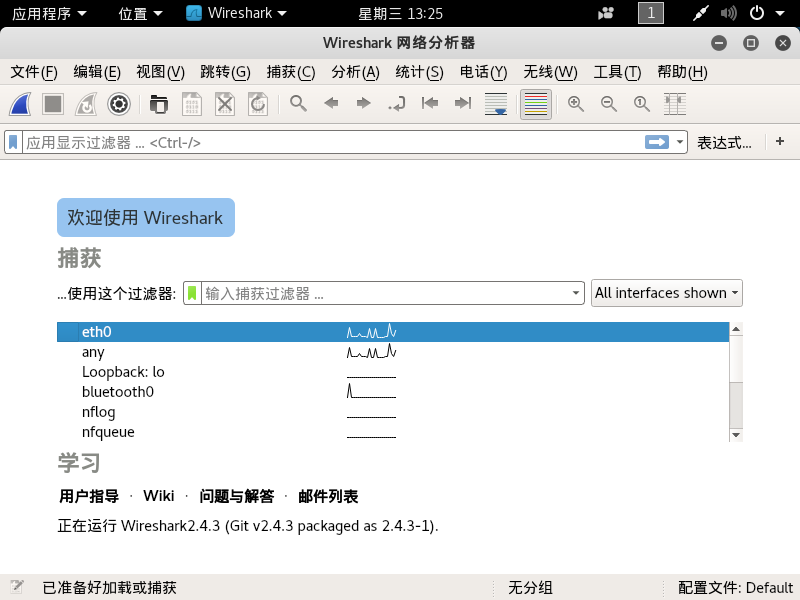

5、Wireshark,数据包分析必备工具。它用WinPCAP作为接口,直接与网卡进行数据报文交换,不会对网络封包产生内容的修改,它只会反映出目前流通的封包资讯。它本身也不会送出封包至网络上。

Wireshark的打开,直接在命令行输入wireshark就可以:

1.5 Kali漏洞分析之OpenVAS

OpenVAS为Kali自带的一款综合漏洞扫描器,是一款免费的开放式风险评估工具,可以检测远程系统和应用程序中的安全问题。它包括一个中央服务器和一个图形化的前端。

- 1、安装OpenVAS:

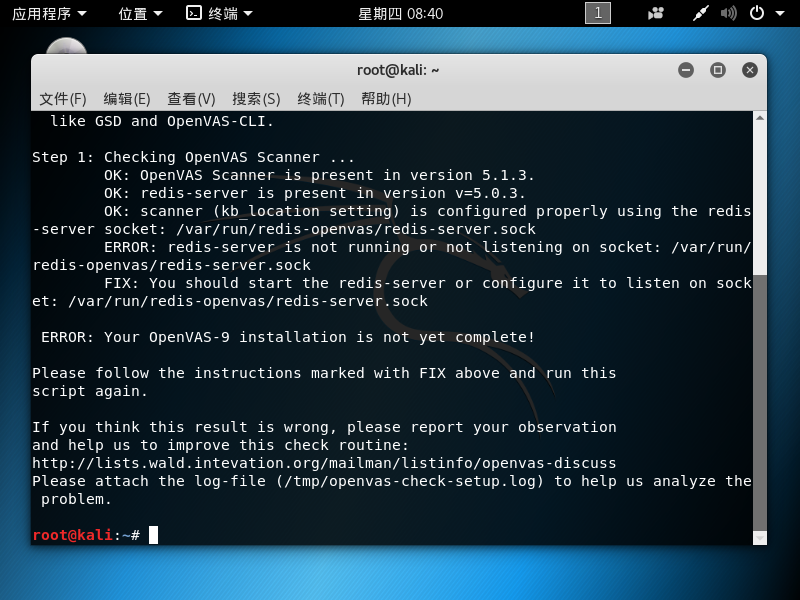

apt-get install openvas安装Openvas - 2、openvas-check-setup检测安装:

提示错误ERROR: redis-server is not running or not listening on socket: /var/lib/redis/redis.sock,给出了解决方法FIX: You should start the redis-server or configure it to listen on socket: /var/lib/redis/redis.sock。

然后我发现 /var/lib/redis/目录下什么也没有,需要自行创建一个配置文件redis.sock,简单写了几行,包括绑定回环ip地址,端口号是openvas默认的9392,timeout设为永不超时,如图:

再openvas-check-setup,提示需要客户端证书,需要命令openvas-mkcert-client -n -i,如图:

再openvas-check-setup,提示需要openvas manager database,需要命令openvasmd --rebuild,该命令运行后没有任何输出。

再openvas-check-setup,发现错误信息变成了The number of NVTs in the OpenVAS Manager database is too low,给出的解决方法是确保NVT是最新的,使用命令openvasmd --rebuild --progess。

再openvas-check-setup,提示需要创建用户了,参考https://wiki.archlinux.org/index.php/OpenVAS,使用命令openvasmd --create-user=admin --role=Admin --new-password=[你的密码]。

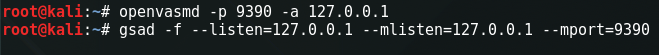

执行两条命令,openvasmd -p 9390 -a 127.0.0.1和gsad -f --listen=127.0.0.1 --mlisten=127.0.0.1 --mport=9390,如图,执行第二条命令后没有输出也不提示返回,这表示该服务已经启动了。

此时,打开浏览器,输入127.0.0.1,就可以看到登录页面,输入用户名和密码,如图:

二、教材实践

- 1、用搜索引擎搜索自己在互联网上的足迹:

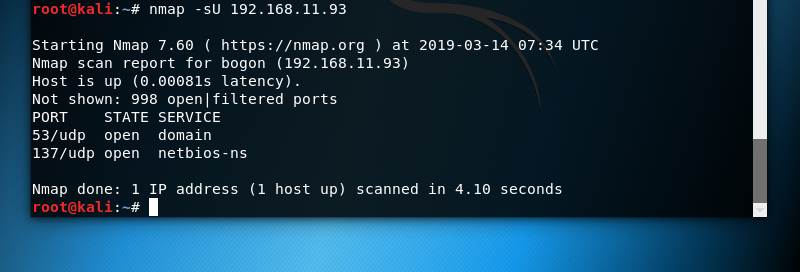

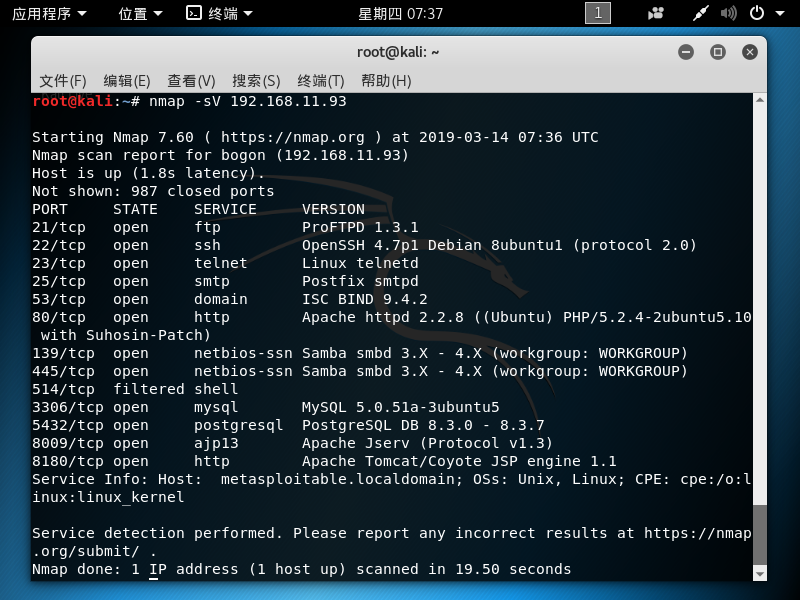

通过搜索引擎搜索自己的QQ号、手机号,发现留下的信息比较少。自己的学号则是通过博客园账号的形式被搜索到了。 - 2、使用nmap扫描特定靶机:

之前在课上已经使用了nmap扫描靶机了,在这里就以LINUX靶机为例附上扫描结果:

- 3、Nessus扫描特定靶机:

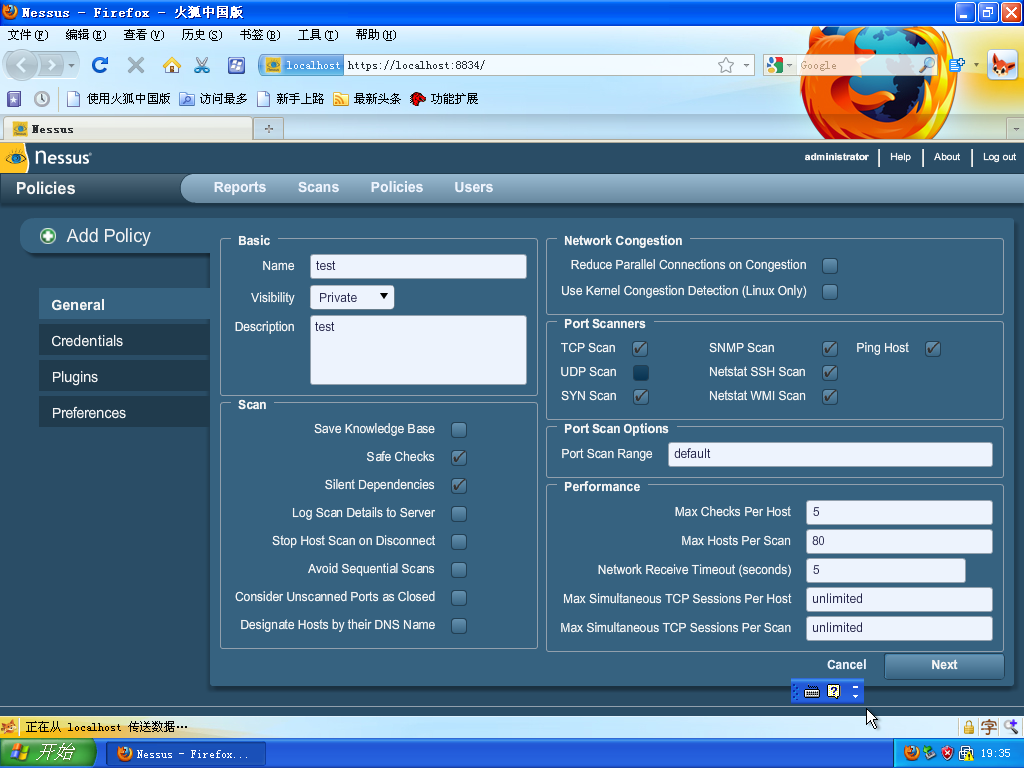

利用kali下载的速度网速特别慢还又是会失效,之后发现XPattacker里有Nessus的扫描工具,在网页中登录就能使用,登录名和密码都是XPattacker的用户名和密码。

登陆后,先添加策略:

然后选scans,里面直接add,选择刚添加的策略,再填个靶机IP就可以启动扫描了。下面是扫描结果:

三、《Python 黑帽子》第一、二章代码

码云链接:BHP_CH2_Code

posted on 2019-03-14 18:32 20189209郑炜 阅读(293) 评论(0) 编辑 收藏 举报