20241903 朱天宇 网络攻防实践 第一周作业

1.前置知识梳理

学习了的网络攻防环境搭建相关知识,我了解到一个基础的实验环境要用到如下组成部分:

靶机:靶机的角色是攻防演练的“沙袋”,用于承受攻击并记录数据。主要作用包括:

被攻击目标:故意暴露漏洞或脆弱服务,供攻击者(或攻击机)尝试入侵。

安全测试对象:用于验证防御策略的有效性(如防火墙规则、入侵检测系统)。

痕迹记录与分析:记录攻击行为日志(如系统日志、网络流量),供防御方分析攻击路径和攻击者手法。

本课程实验主要使用(Win2kServer_SP0_target和Metasploitable_ubuntu)

攻击机:攻击机的角色是攻防演练的“矛”,主动测试漏洞和防御弱点。主要作用包括:

模拟攻击者行为:使用渗透测试工具对靶机发起攻击。

漏洞利用测试:验证漏洞的可利用性(如缓冲区溢出、提权漏洞)。

本课程实验主要使用(SEEDUbuntu9_August_2010、kali-linux-2024.3-vmware-i386和WinXPattacker)

蜜网网关:蜜网网关的角色是攻防演练的“监控与诱捕系统”,保护真实网络并收集攻击情报。主要作用包括:

诱捕攻击者:部署蜜罐(Honeypot)作为高交互诱饵,吸引攻击者进入蜜网(Honeynet)。

流量监控与重定向:将攻击流量从真实网络引导至蜜网,保护真实资产。记录攻击行为(如攻击源 IP、攻击工具、漏洞利用方式)。

行为分析与情报收集:分析攻击者的横向移动、持久化手段(如后门、C2 通信)。生成威胁情报(IoC),用于增强真实网络的防御策略。

网络拓扑图示意如下:(图片改自于课程2讲义-VNet虚拟蜜网构建(2010版20100920更新)图片4):

2. 实验部分以及在实验中遇到的问题

2.1. 划分虚拟网段

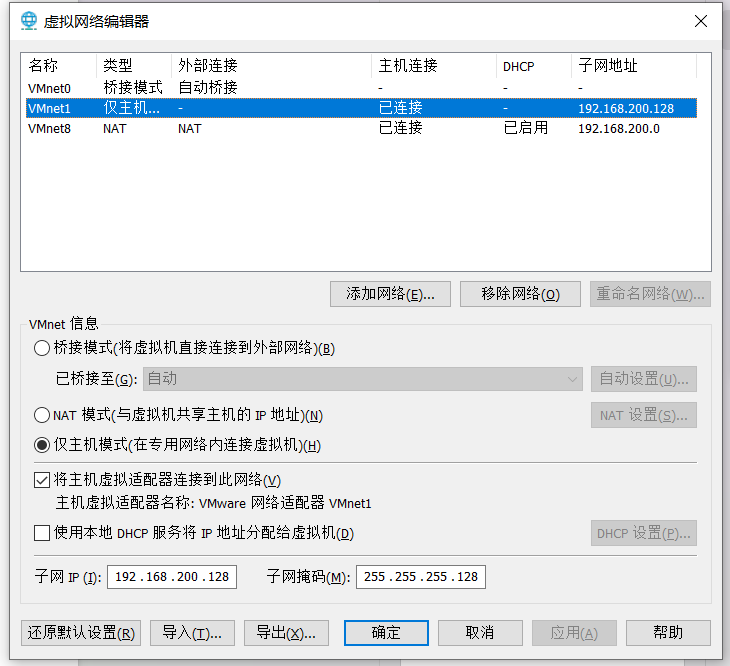

在vmware虚拟网络编辑器中更改设置,划分为VMnet1和VMnet8。分别配置如下:

到此,划分出了两个虚拟网段VMnet1和VMnet8。

2.2. 靶机的网络配置

目的:Win2kServer_SP0_target和Metasploitable_ubuntu上配置静态ip

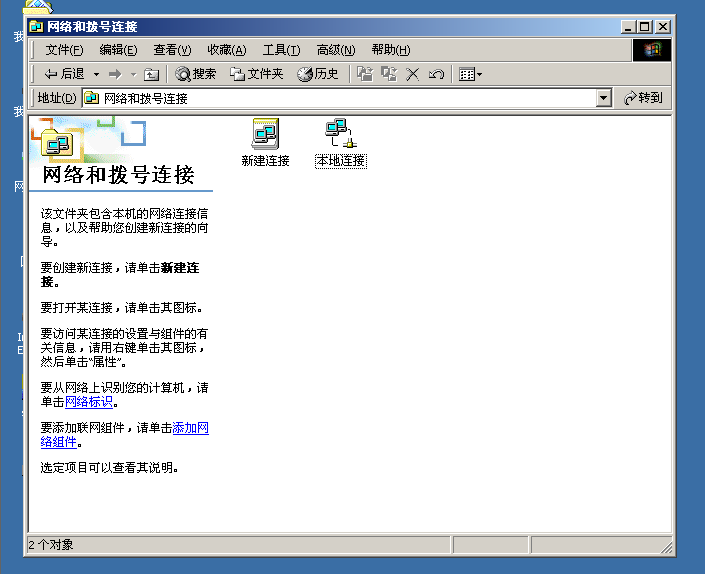

按照教程,在Win2kServer_SP0_target上配置静态ip。

登录后,在我的电脑-网络和拨号连接中找到本地连接,在属性中进行配置。

找到Internet协议,进行如下配置(静态分配ip为192.168.200.131)

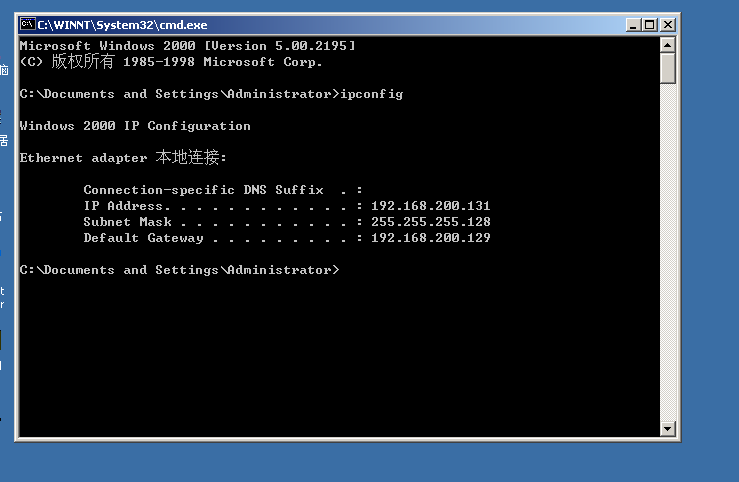

确定后进行验证,在cmd中ipconfig。

如上,该虚拟机成功配置。

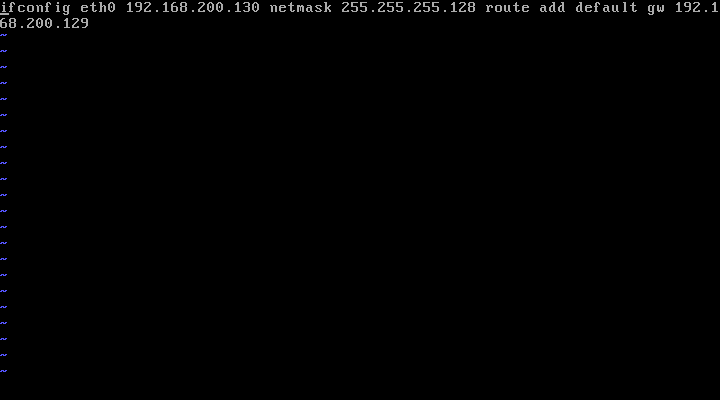

接下来配置Metasploitable_ubuntu。

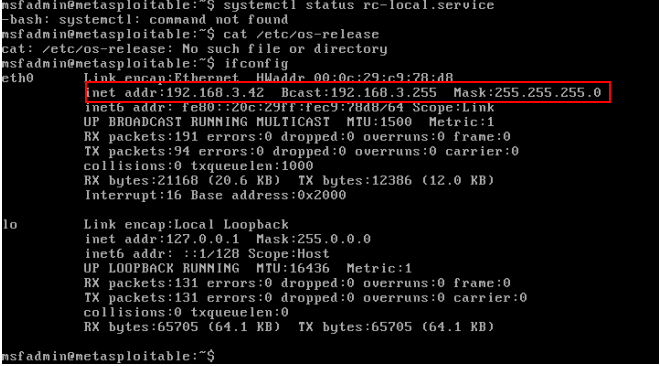

按照教程,我们成功进行到配置网络环节,但是此时出现了问题。

问题1:在metasploitable静态ip的配置中使用sudo vim /etc/rc.login发现...不会保存退出,网上搜按键发现按了半天还是不行,不知道是不是哪个热键冲突了还是什么毛病。没办法,只能换了一个编辑器,想用gedit还得装,太麻烦了,最后用了nano。写了半天老是报错说找不到文件,于是我仔细看了又看,发现是etc前面没加/,最后写是写进去了,但是一reboot马上就打回原形,按照教程写的好好的192.168.200.123一reboot之后ifconfig变成了192.168.3.41。b溃了。

解决方案:直接用nano配置了/etc/network/interfaces之后reboot成功了。注:我没有切换root。(整了好久)(参考网页:https://wenku.csdn.net/answer/9e9b26c775da2a808f749cf05e5a426b#,它说要改root,但是我没改好像也行)

先sudo nano /etc/network/interfaces 打开。然后将iface eth0 inet dhcp的dhcp改成static 在写下如下的add gw和netmask。

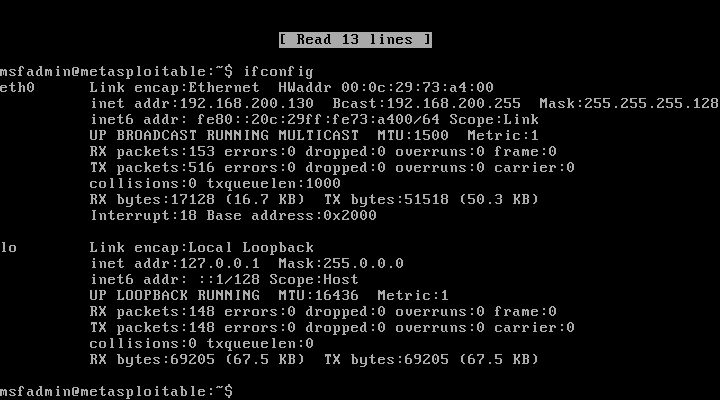

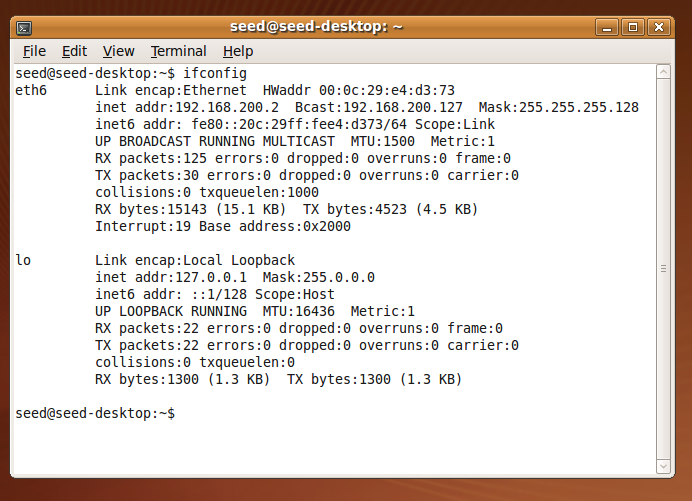

Reboot之后ifconfig:

解决!

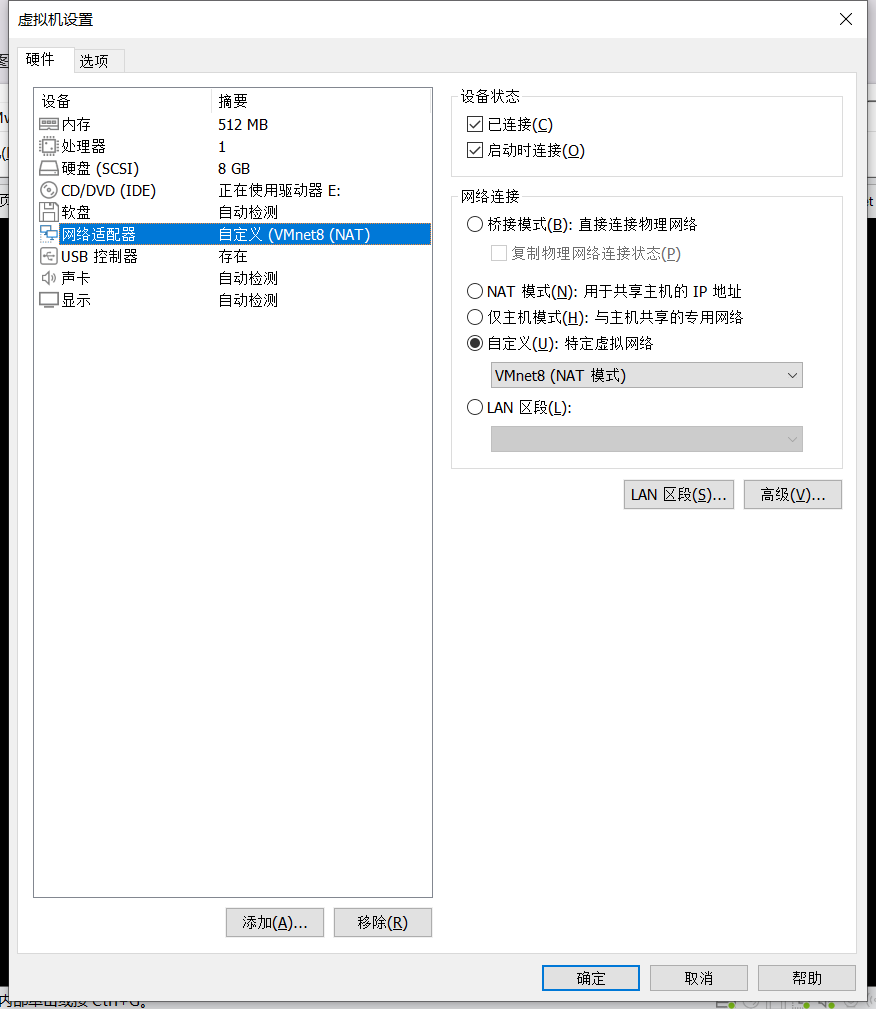

注意,两个虚拟机要在虚拟机配置中将默认的桥接模式改为如下:

到此,两个靶机配置完成。

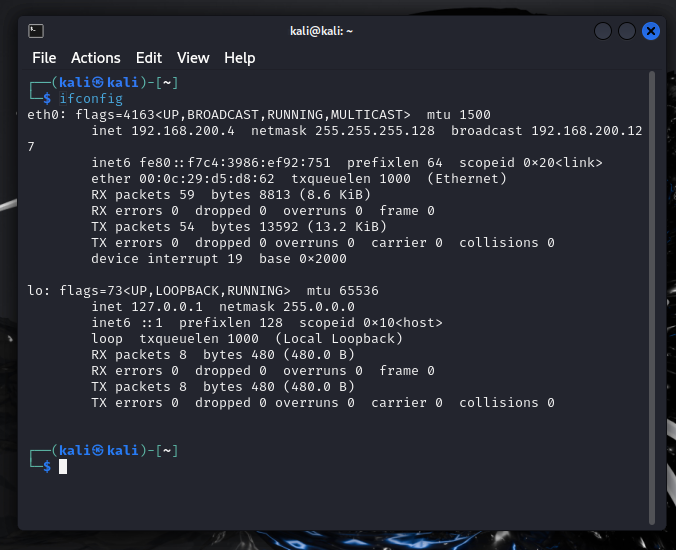

2.3. 配置攻击机的网络

目的:SEEDUbuntu9_August_2010、kali-linux-2024.3-vmware-i386和WinXPattacker上配置ip(用DHCP自动分配)。三台设备都进行如下操作,改网络连接中自定义选择VMnet8网段。

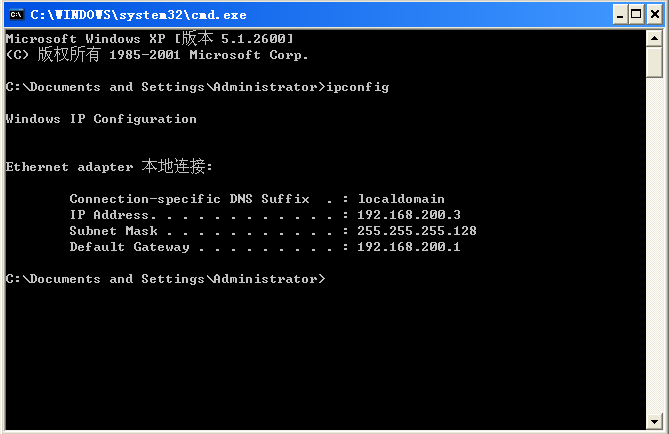

然后分别上这三个设备检查:

在登录seedubuntu的时候出现了一个问题。

问题2:SEEDUbuntu9_August_2010 登录不进去。明明第一次登录是可以登录进去的,再试总是显示账号密码错误。

解决方案:因为第一次进去之后su了,因此只能用root之后的账号密码登录。

如上,我们可以看到seedubuntu分配了192.168.200.2,WinXPattacker分配了192.168.200.3,kali分配了192.168.200.4(192.168.200.1是gateway)。

2.4. 安装蜜网

目的:安装蜜网作为网关。

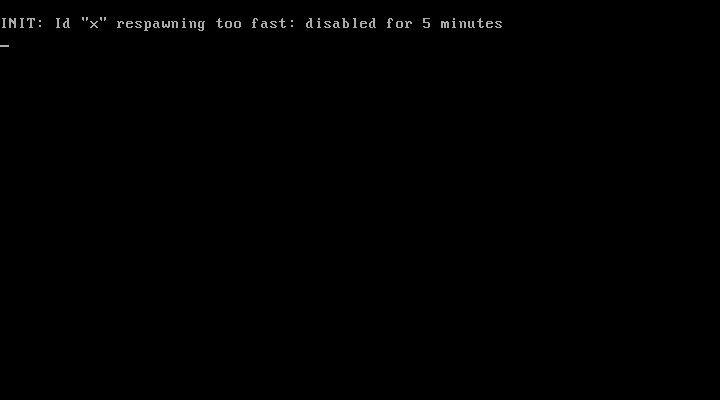

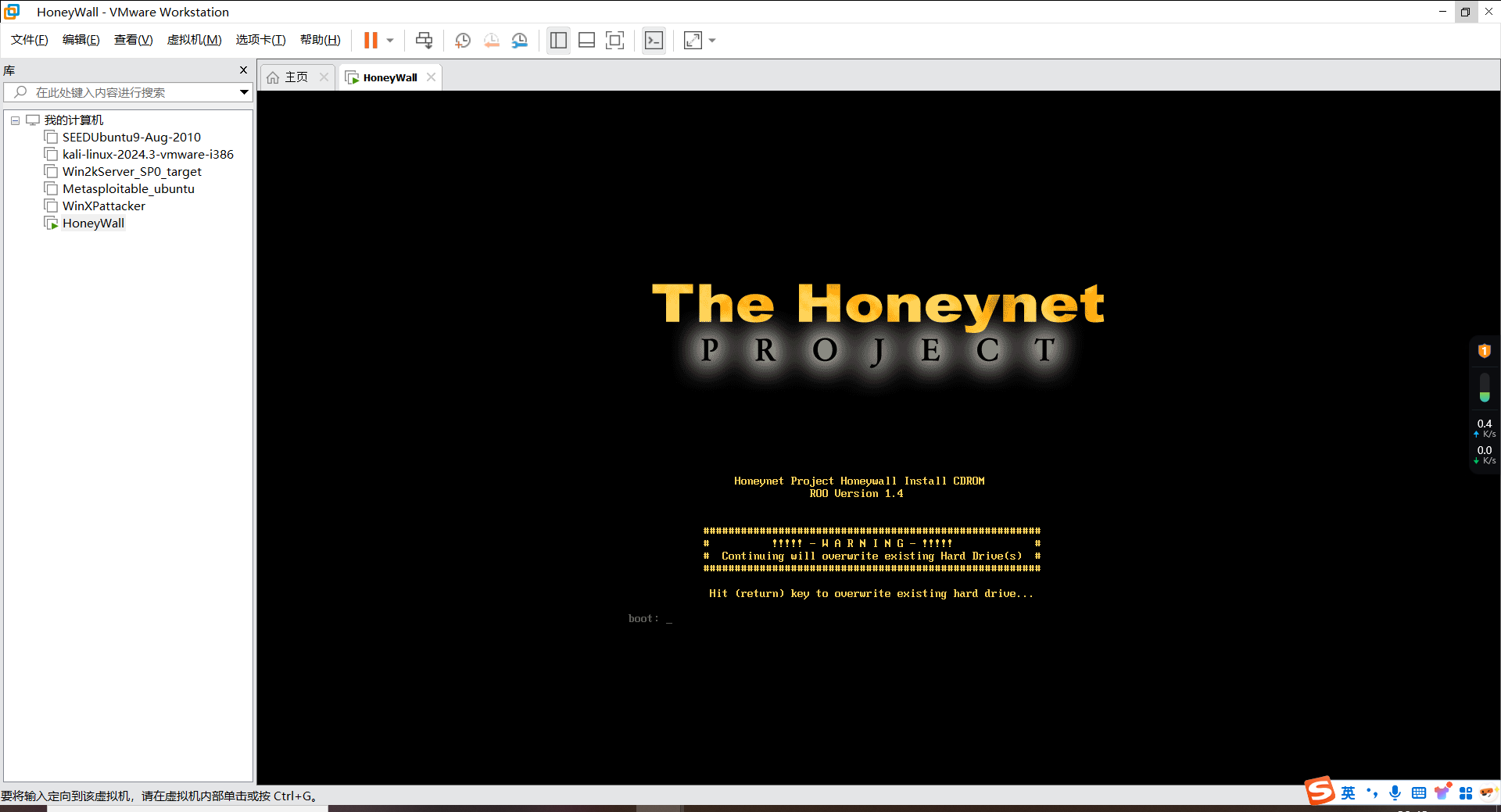

问题3:在按照《课程2讲义:基于第三代蜜网的VNet网络攻防实验环境构建》安装蜜网的过程中,并没有出现图形化的配置界面。出现了报错如下:

经查,出现此问题的原因是因为安装的时候选择了简易安装方式,导致很多包没有装上,包括图形界面等等。(参考网页:https://blog.csdn.net/qq_39448455/article/details/90757751)

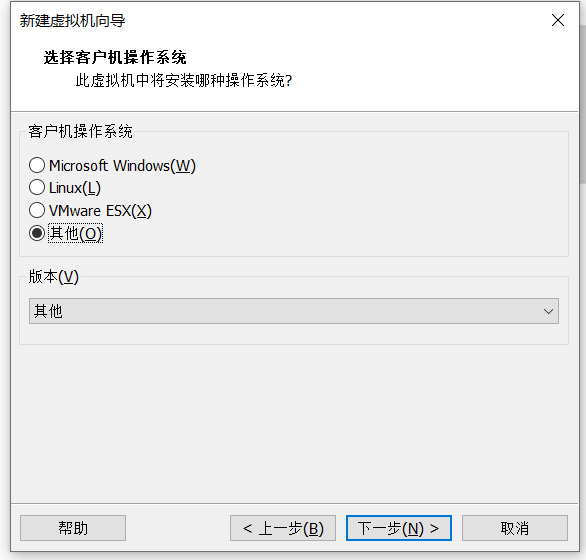

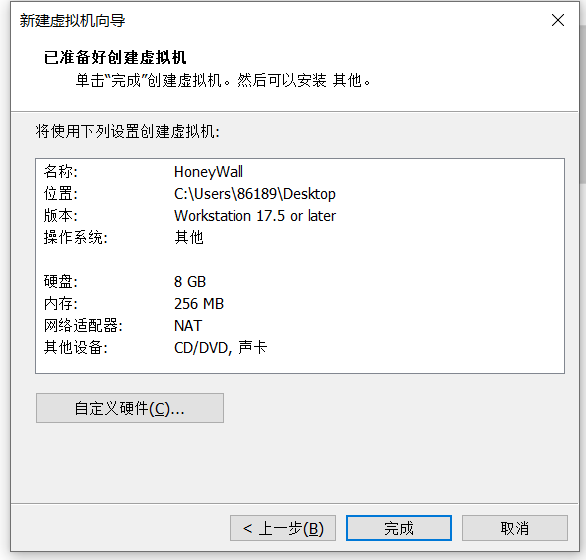

解决方案:应当选择“稍后安装操作系统”,在以下界面中都选择“其他”:

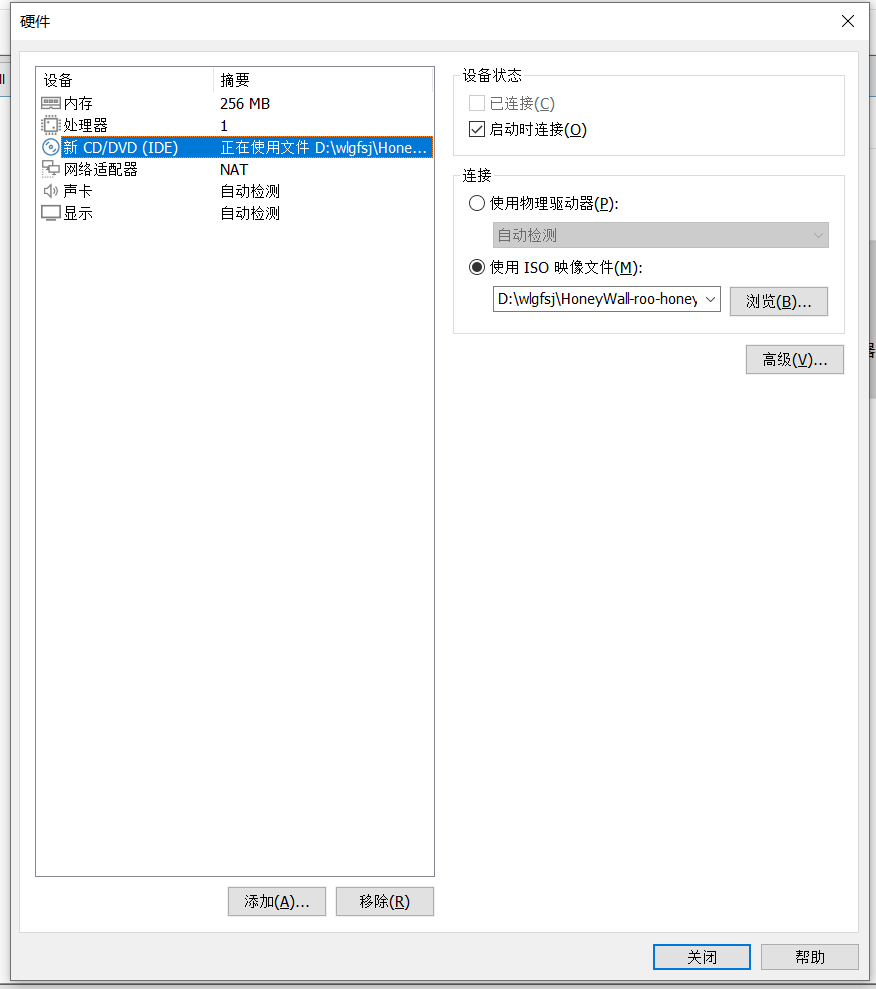

其他配置(如I/O控制器,磁盘类型)严格按照教程选择,最后在最后一步选择“自定义硬件”

然后进行如下配置:

然后完成配置,打开,图形界面出现!解决!

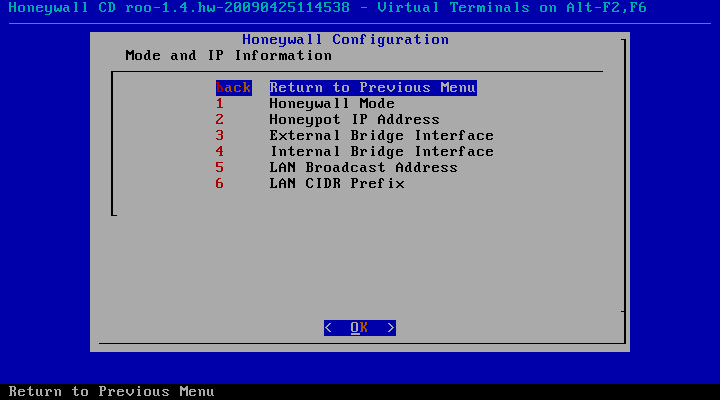

2.5. 配置蜜网

先配置honeypot(靶机):

将IP地址,广播地址,CIDR按照前面已经设置好的地址填写。

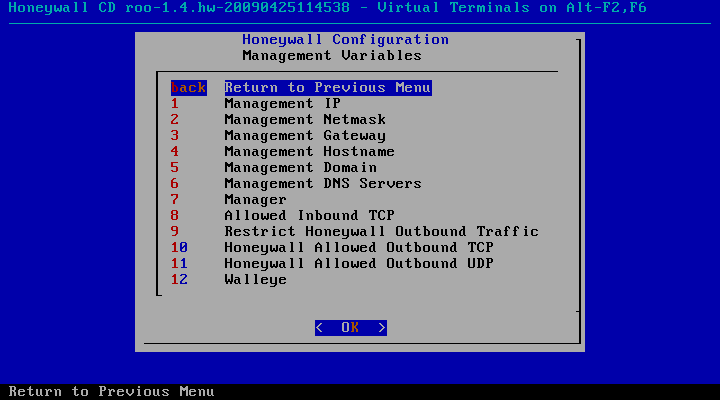

再配置honeywall:

同样也按照设置好的填写,其中Management IP设置为192.168.200.8。

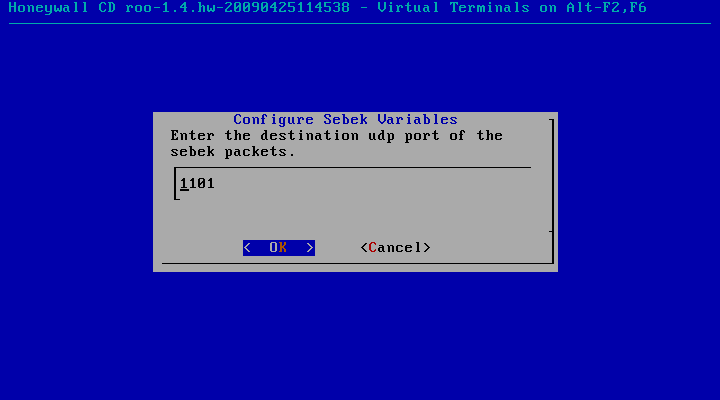

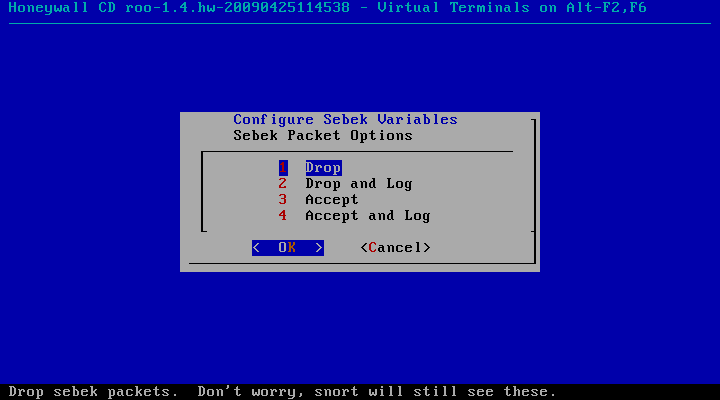

最后配置Sebek:地址填写192.168.200.8。端口使用默认1101。收到的包选择默认直接丢弃。

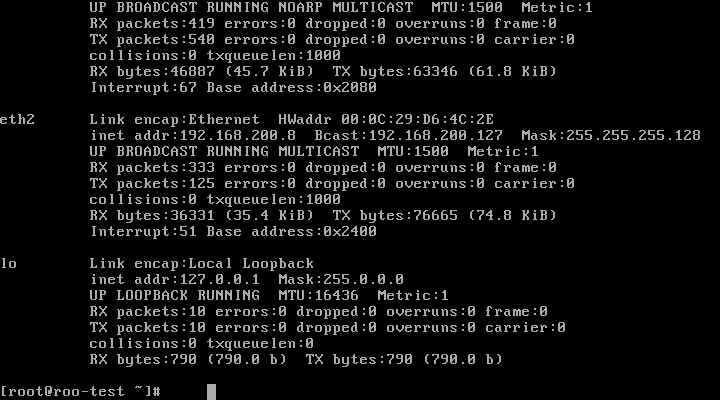

配置完之后回到命令行页面,使用ifconfig查看配置:

可以看到eth2的参数表示已经成功配置。

2.6. 测试

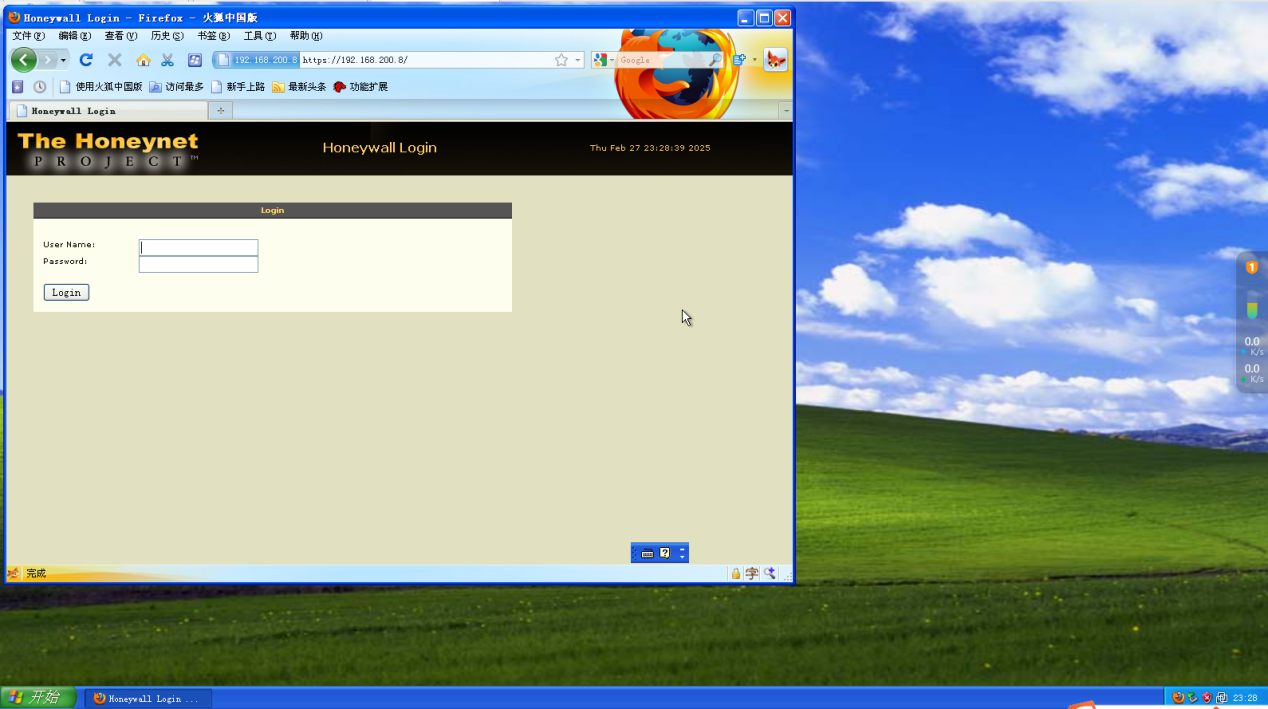

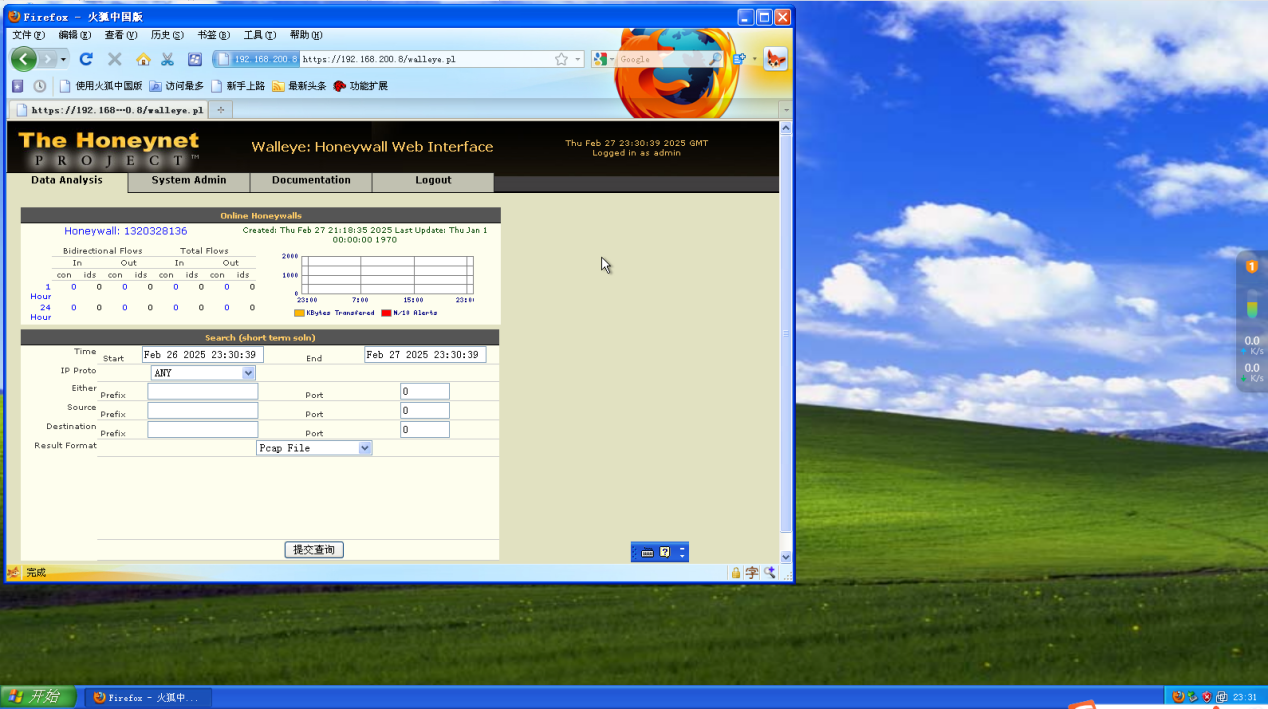

在winxpattacker上访问https://192.168.200.8/

登录进去之后改密码,到达这个界面。

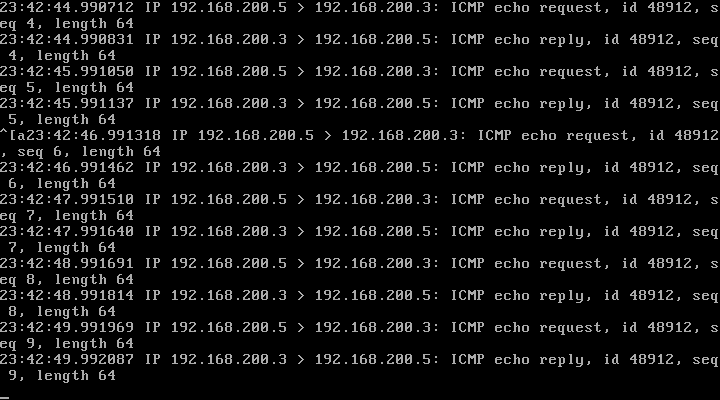

然后再honeywall的命令行界面,键入tcpdump -i eth0 icmp,开始监听icmp报文。

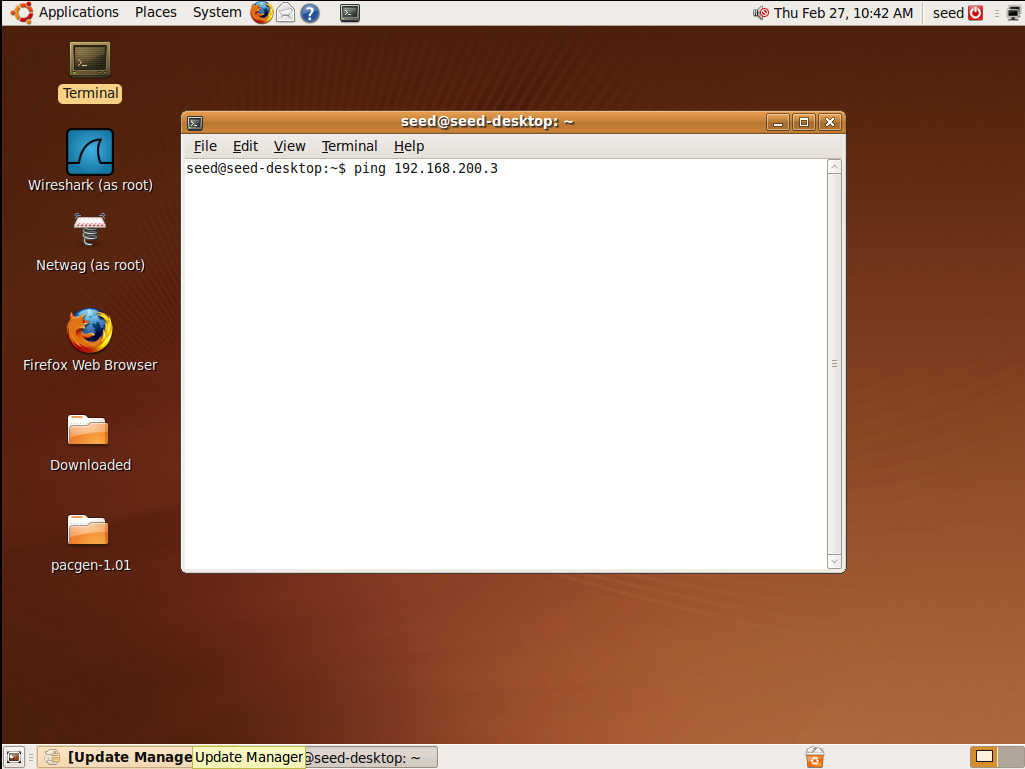

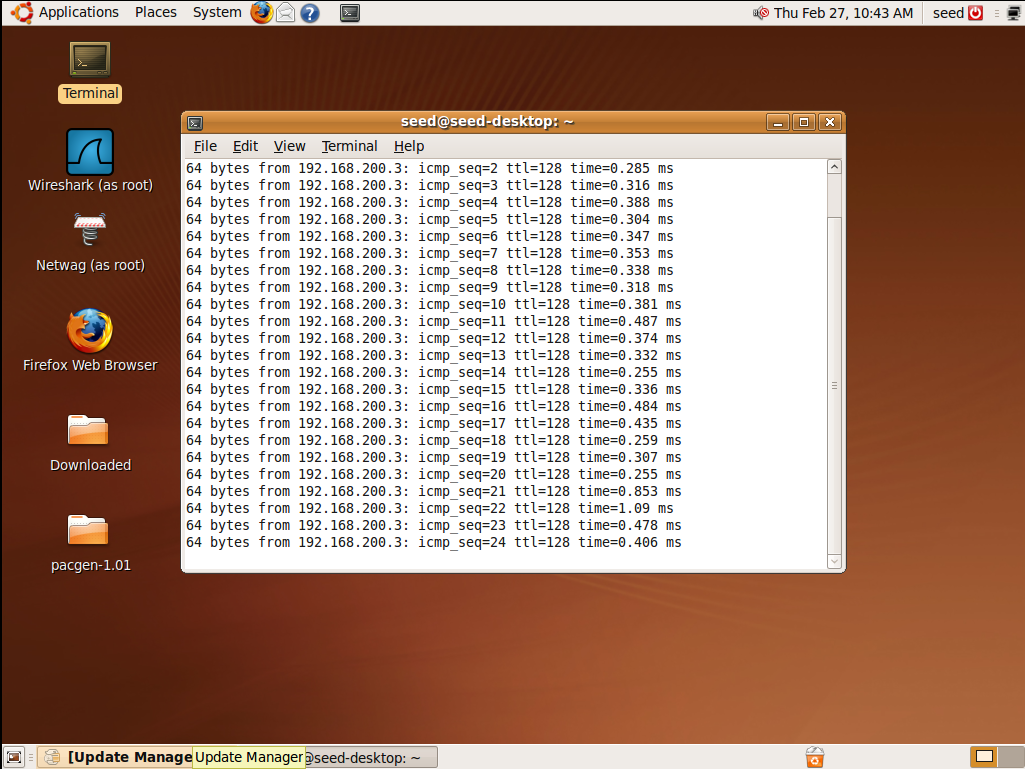

打开seed,尝试ping一下winxpattacker(192.168.200.3):

成功ping通:

而在honeywall的监听反馈如下:

测试成功!

说明:图中显示的192.168.200.5其实是seed的ip地址,会发现和上面一开始配好的的不一样。其实是因为我最开始用了中文路径,在后面为了统一(因为建立蜜网的虚拟机的时候要求路径不能有中文字符),修改了路径名称导致原虚拟机不可用,因此我不得不利用之前的缓存很快重新建立了其余所有的虚拟机。蜜罐的虚拟机因为是静态ip,所以还是192.168.200.130和192.168.200.131,但是三台攻击机因为是DHCP所以导致重新分配了ip,现在的ip分别是seedubuntu分配了192.168.200.5,WinXPattacker分配了192.168.200.3,kali分配了192.168.200.6。这个故事告诉我们,以后要习惯用英文建文件夹。

再测试用攻击机ping靶机:

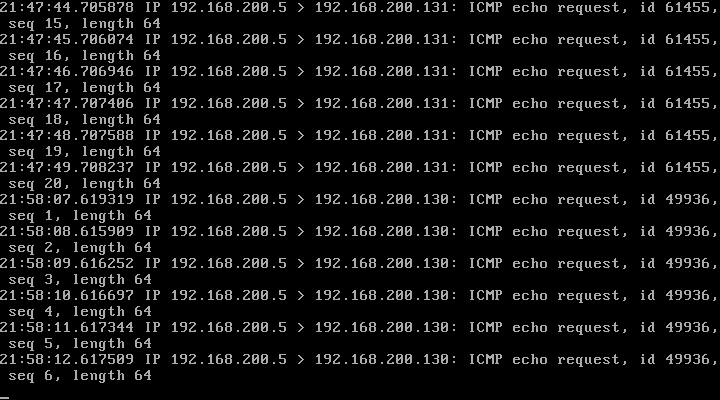

用seed登录蜜网网站,然后先后ping两个靶机如下:

在蜜网捕捉结果如下:

其中,>192.168.200.131和>192.168.200.130分别代表两个不同的靶机。

测试成功!

接下来测试靶机ping靶机:

测试成功!

至此,整个网络攻防系统已经成功搭建!

3. 感悟与思考

作为初学者,在搭建虚拟网络时最大的感悟是:技术实现比理论复杂得多,比如配置网络时一个配置参数错误就导致靶机失联,网关宕机,必须耐心查文档,再比如在手动键入命令的时候,少打一个“/”会导致截然不同的结果。看着教学视频时,总感觉视频里的教学者在搭建过程中十分顺利,动手时才发现即使是照着做也总是会出现这样那样的问题和故障,而且最重要的是,教学视频中的内容不一定都是对的。因此,我为了解决问题,询问同学,查阅网络资料,没有答案的时候甚至需要自己推测错误原因,一遍遍的尝试,最终我克服了所有困难。万事开头难,这次实践的探索历程和最终成功让我开始形成自己的攻防思维框架,也让我有信心学好这门课!

浙公网安备 33010602011771号

浙公网安备 33010602011771号