1.26刷题记录

1.[MRCTF2020]不眠之夜

打开附件 得到很多张无序的图片片段

那我们的思路就很明确了:将这些图片拼接起来就得到flag了

本题要用到两个新工具:montag和gaps

先学习了一下montage的用法:https://commandnotfound.cn/linux/1/493/montage-命令

gaps:gaps/README.md at master ·Nemanja-m/gaps(英语:Nemanja-m/gap) (github.com)

总结:montage是用来图片拼接的,可以把多张小图拼接成一大张

gaps就是将杂乱的图片拼成一张

返回题目 本题一共有121张图片 但是有一张无法显示 那就把它删除 剩下120张

再点开属性查看到分辨率是200*100

所以口令就是:montage *jpg -title 10x12 -geometry 200x100+0+0 flag.jpg

下一步用gaps拼图

gaps -image=out.jpg --generations=90 --population=120 --size=200

得到flag

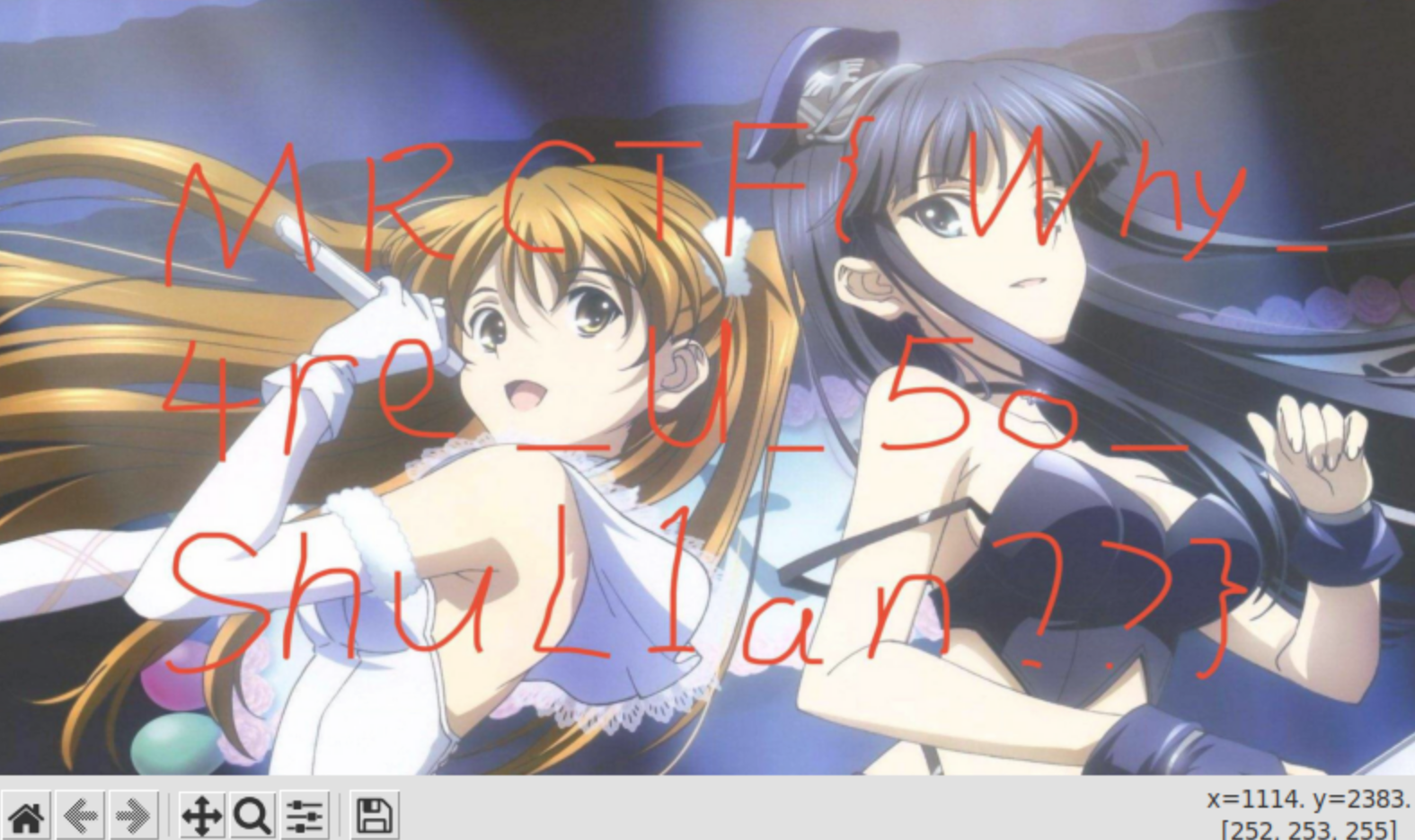

flag{Why_4re_U_5o_ShuL1an??}

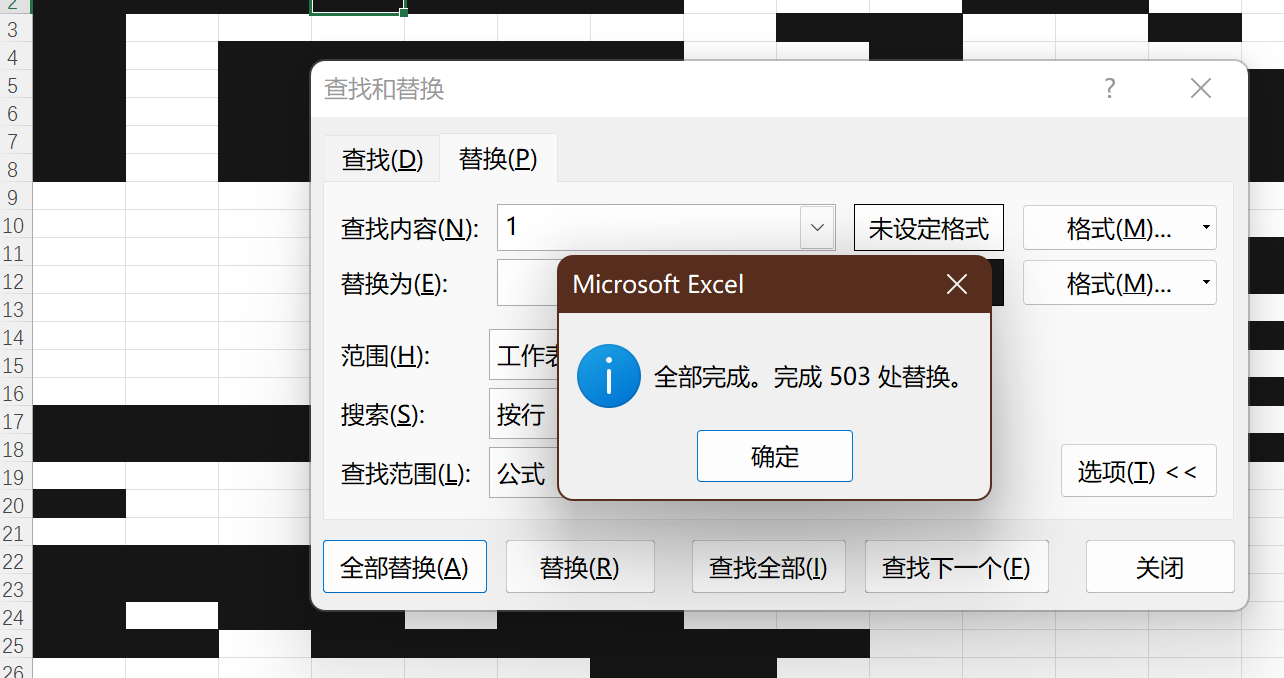

2.[GKCTF 2021]excel 骚操作

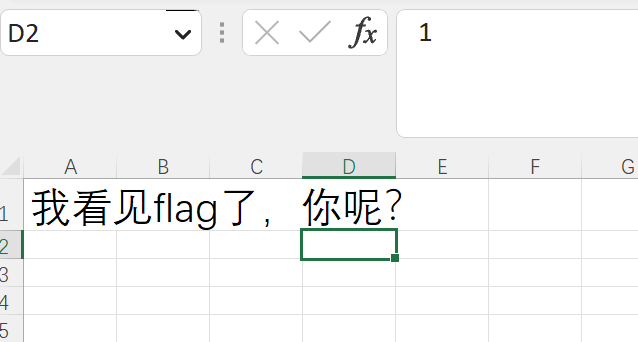

打开附件 看到了提示以及很多个1

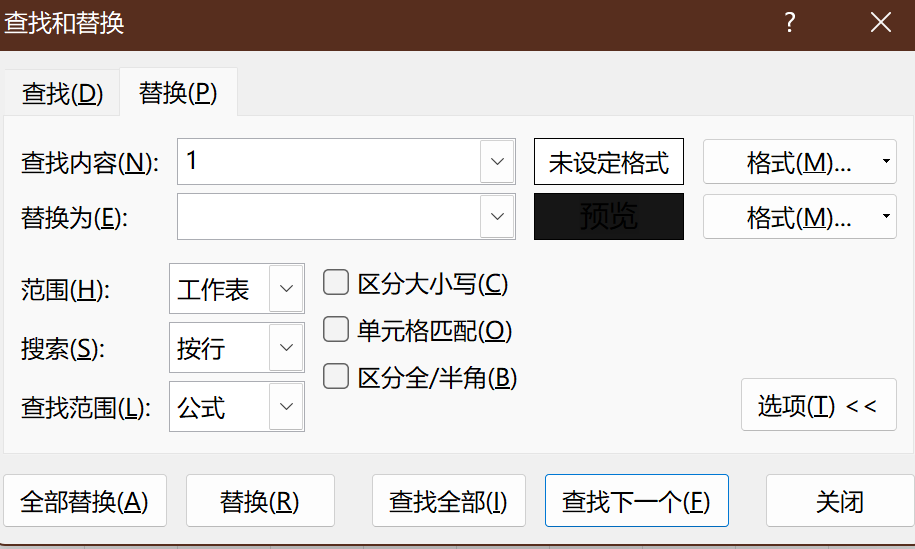

想到昨天做题的经验 说不定还是替换 于是把1替换为黑色填充

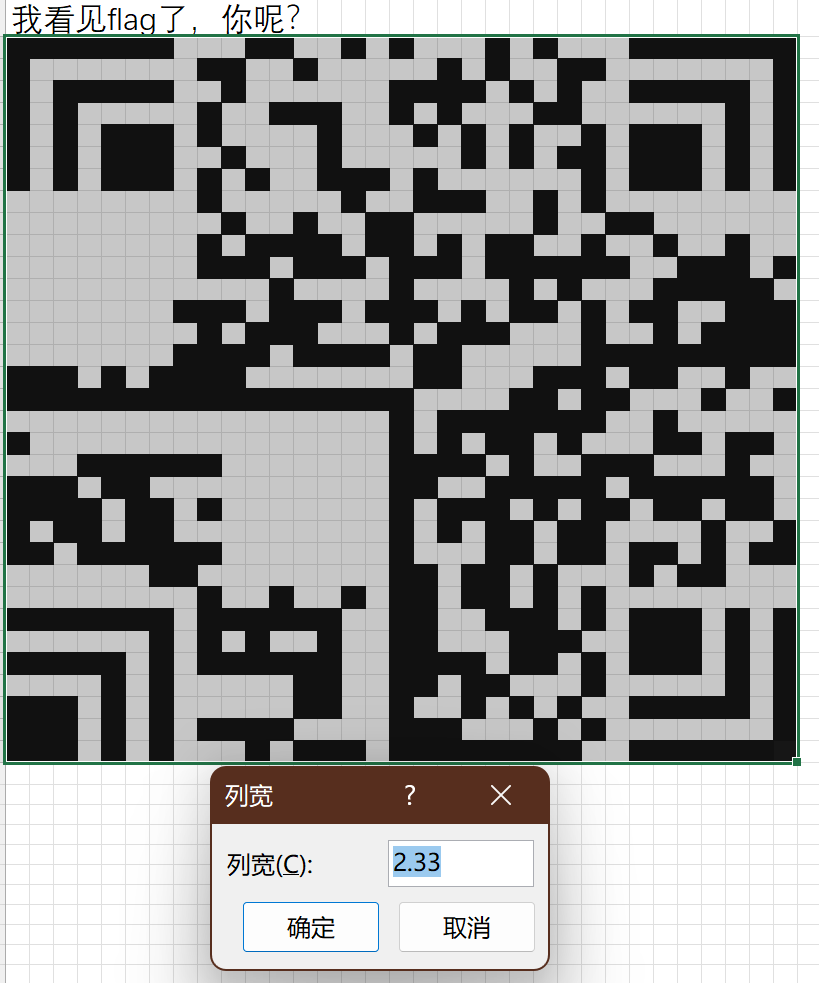

点击全部替换 得到了二维码

但是它是长方形不太好扫描 于是修改一下列宽 变得均衡一点

然后保存去扫描

但是怎么都扫不出来 看了其他人的wp:这叫汉信码, 打开中国编码网下载对应app

然后扫描得到结果

flag{9ee0cb62-f443-4a72-e9a3-43c0b910757e}

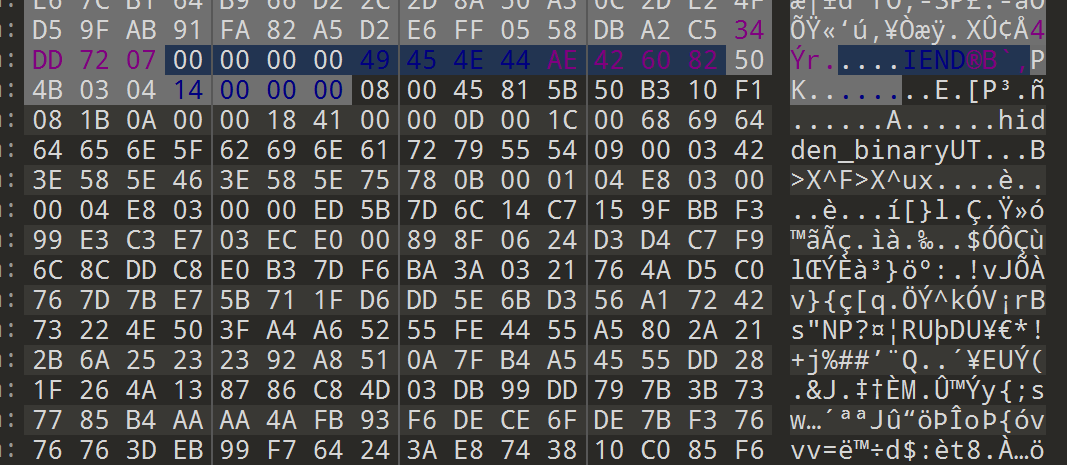

3.[UTCTF2020]File Carving

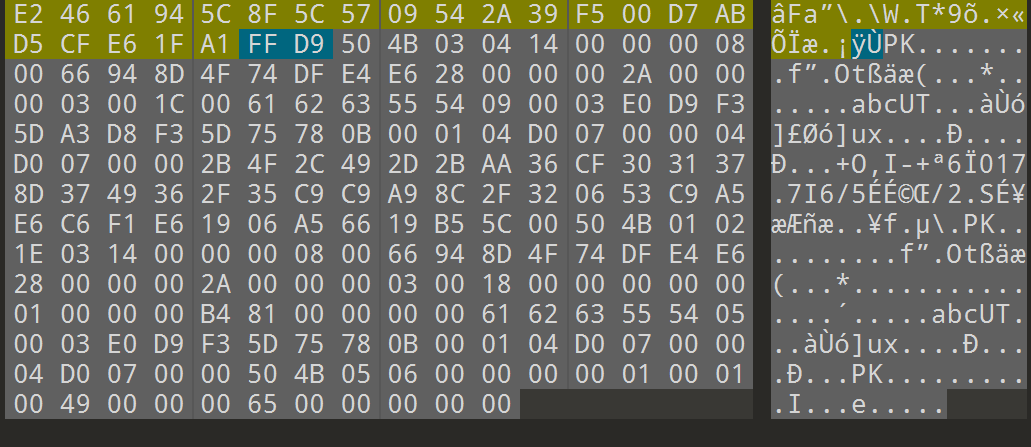

用 010Editor打开附件 在末尾处发现了zip的文件头

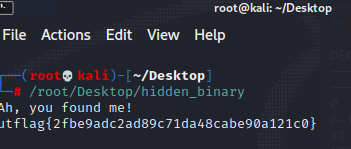

于是在kali里面直接提取出来

打开压缩包 得到一个不知名文件 直接用kali打开就得到了flag

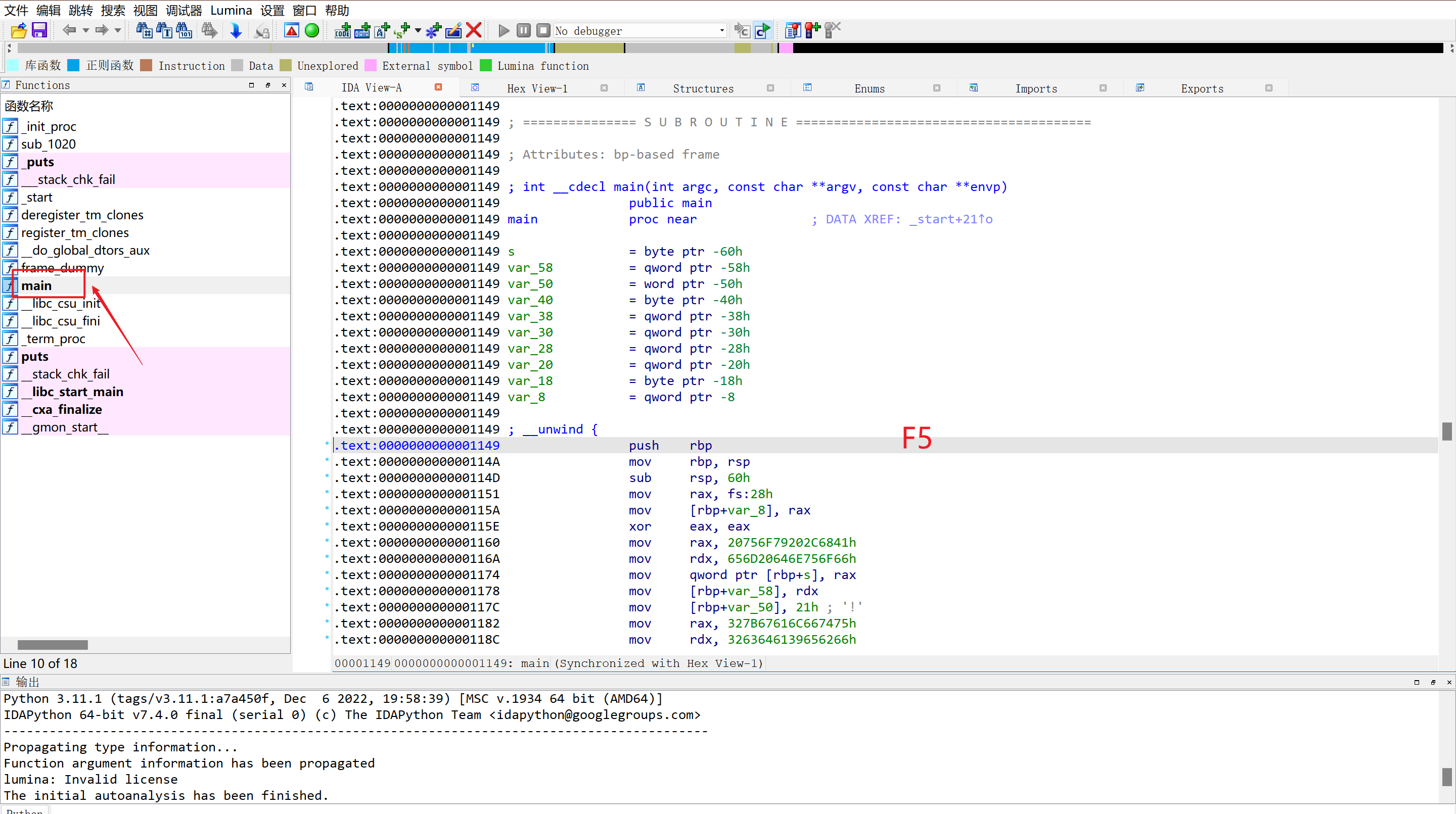

或者用ida打开

打开main函数 然后再F5反汇编

得到结果

flag{2fbe9adc2ad89c71da48cabe90a121c0}

4.[QCTF2018]X-man-A face

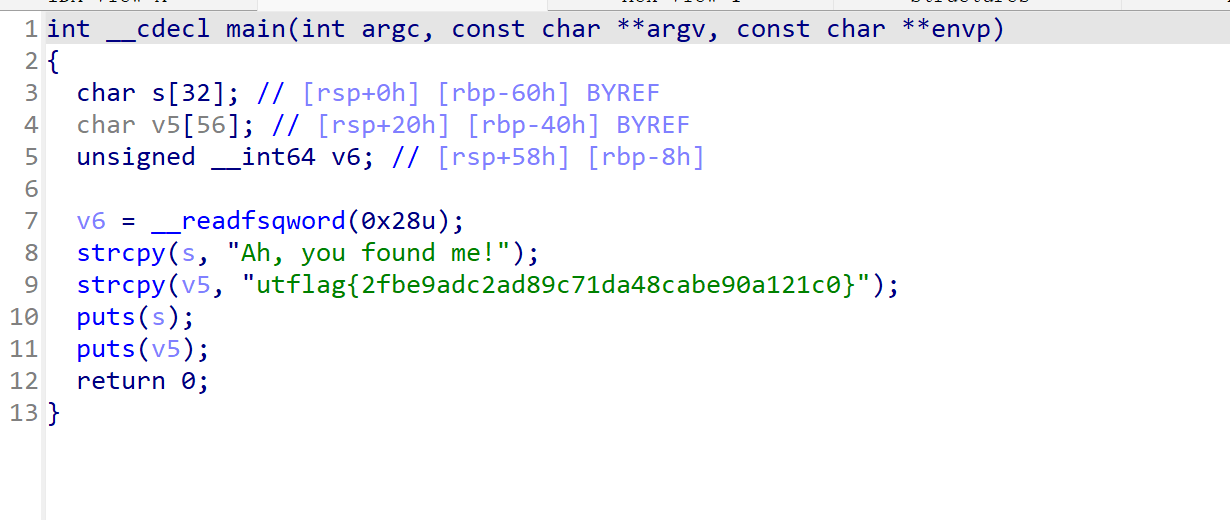

打开附件得到一张缺了两个角的二维码

用我拙略的ps技术浅浅补一下吧

Qreserch扫不出来 我找了个在线网址

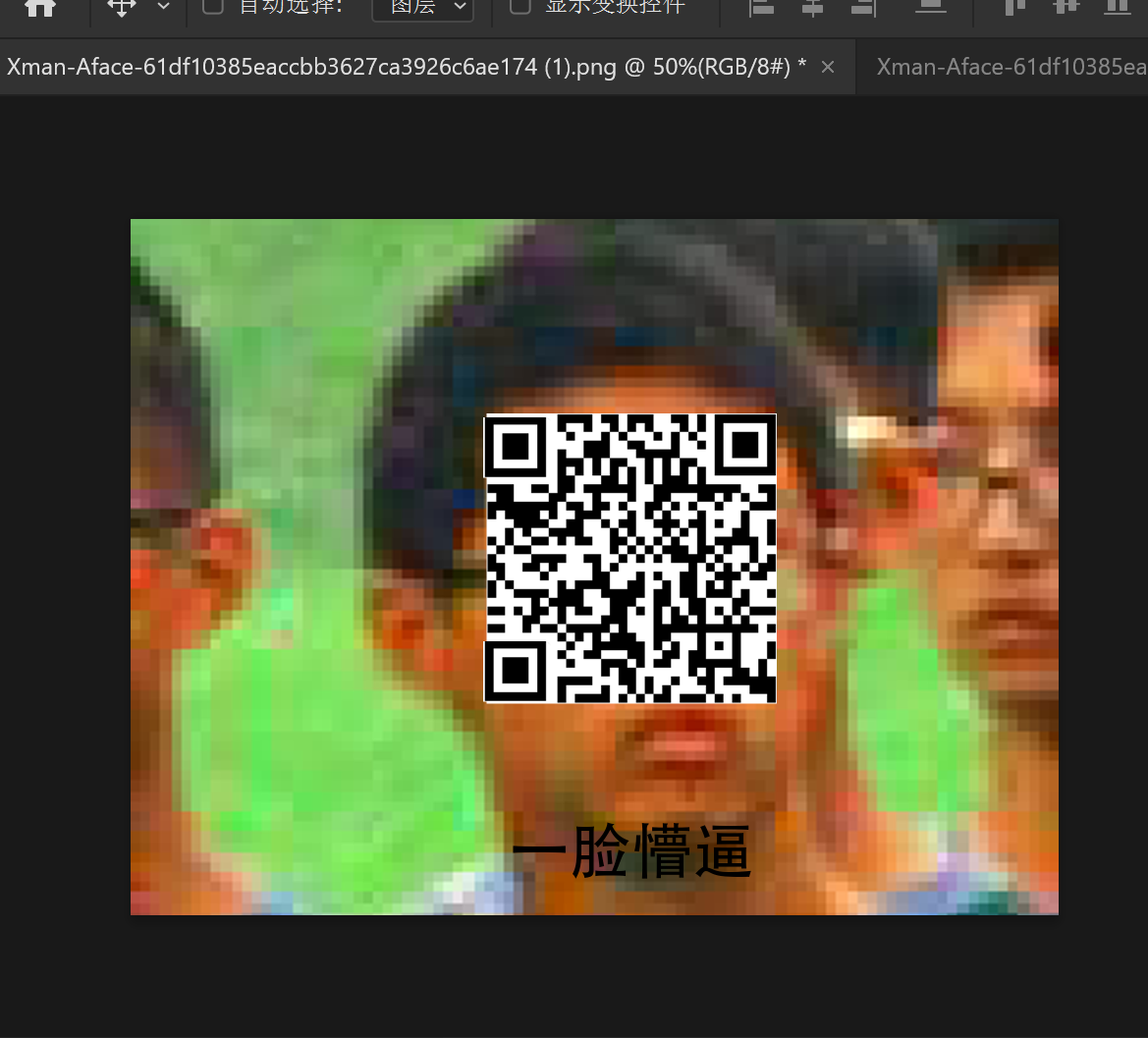

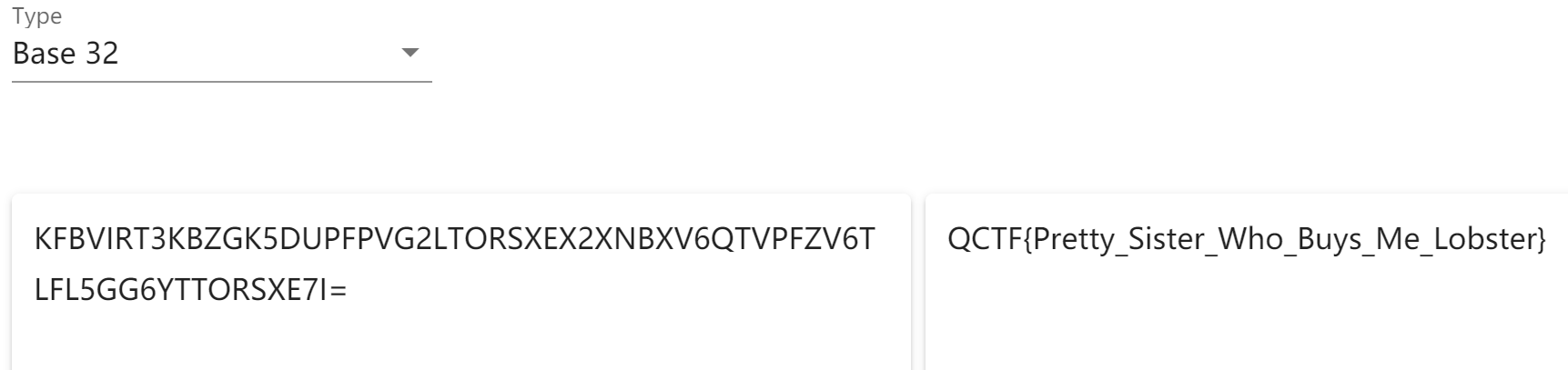

KFBVIRT3KBZGK5DUPFPVG2LTORSXEX2XNBXV6QTVPFZV6TLFL5GG6YTTORSXE7I=

很明显base 32解码得到结果

flag{Pretty_Sister_Who_Buys_Me_Lobster}

5.[watevrCTF 2019]Evil Cuteness

用010 Editor打开图片

在末尾发现了zip的文件头

然后直接手动分离

复制下来

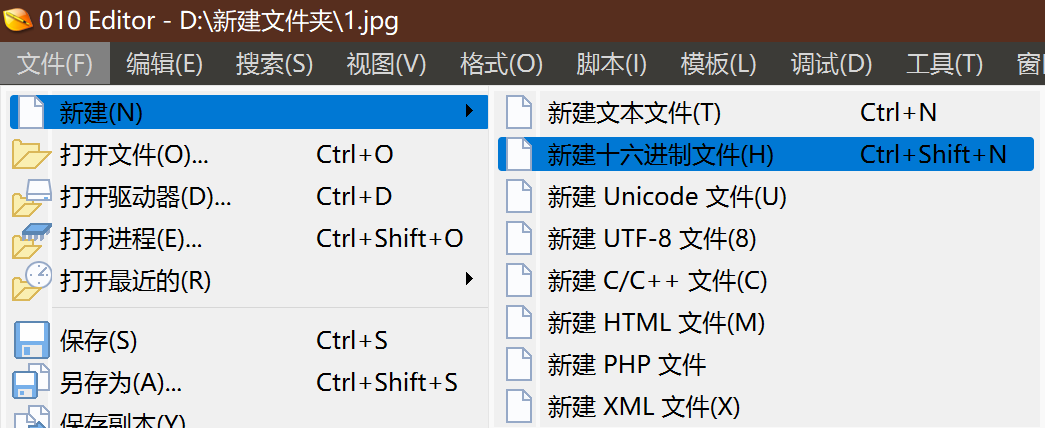

文件<新建<新建十六进制文件

然后保存为.zip文件

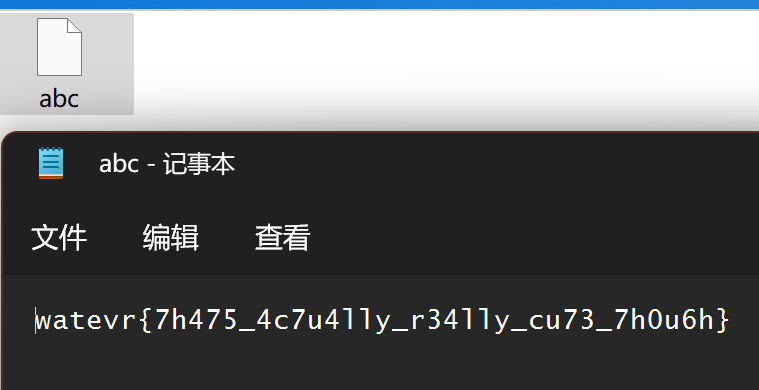

打开压缩包 得到abc文件

直接打开获得flag

flag{7h475_4c7u4lly_r34lly_cu73_7h0u6h}

6.粽子的来历

打开附件得到四个损坏的doc文档

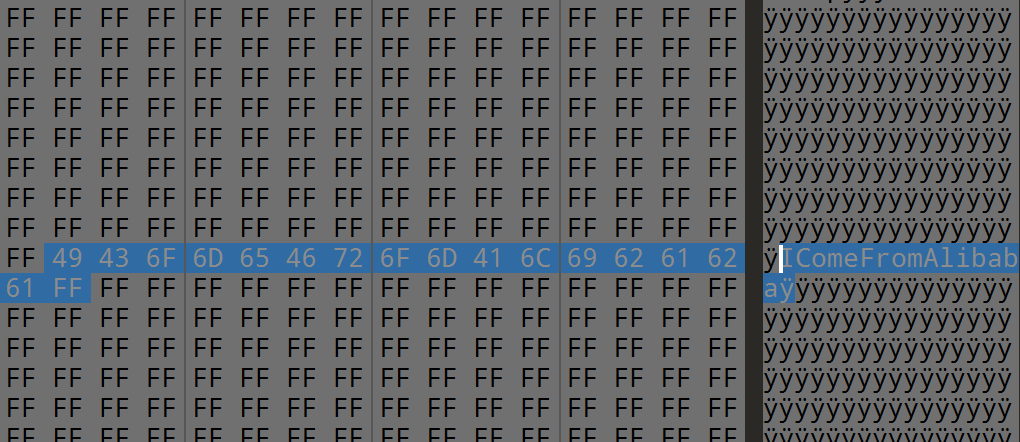

用010 Editor打开 发现每个文件都有这段话

很牛 知道你来自阿里巴巴了 我一个改掉的大动作 保存

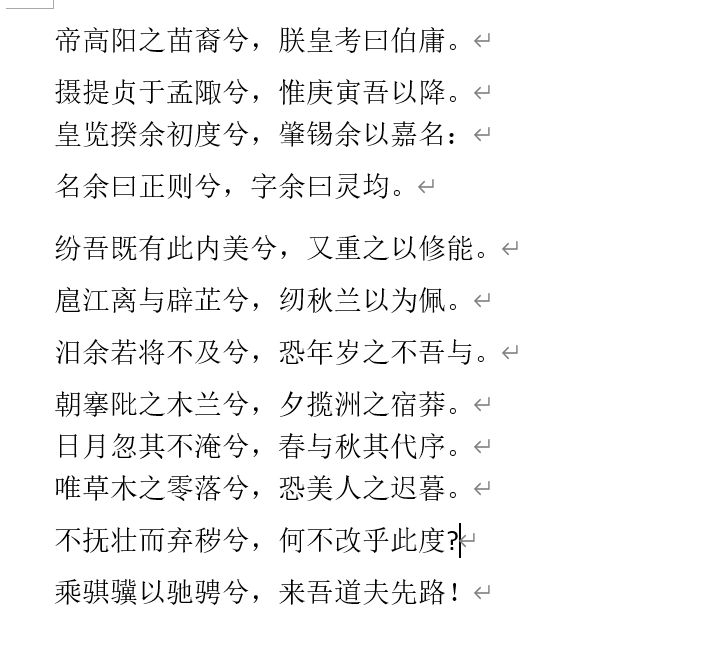

打开文档 就修改好了

//我为数不多的语文素养告诉我这是离骚

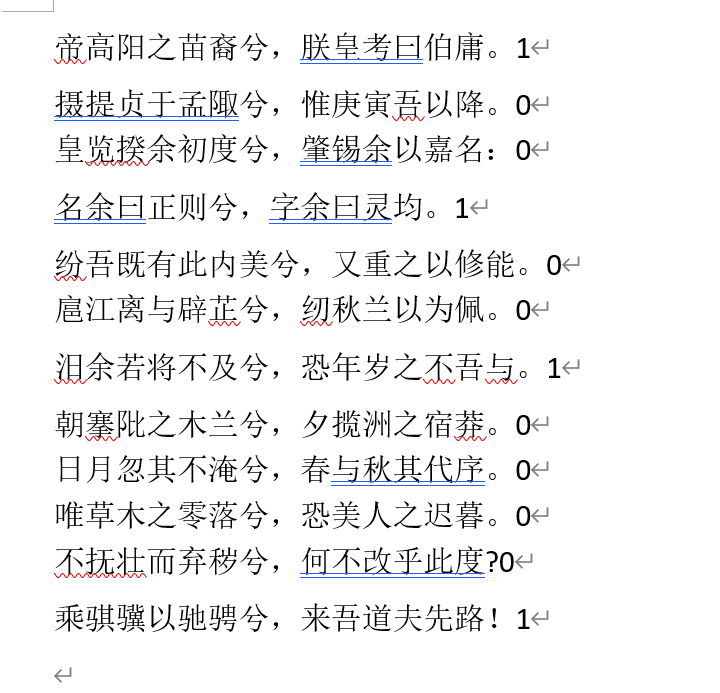

然后看了别人的wp知:四个文档的间距都有不同,间距大的为1,间距小的为0

只有我是c.doc文件的行间距比较明显

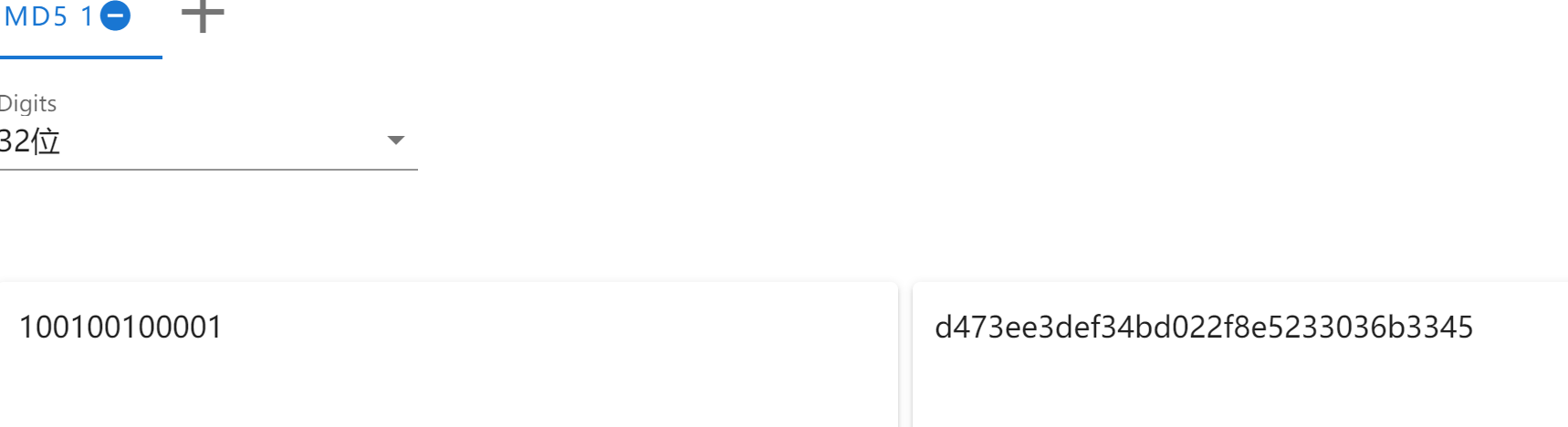

100100100001

又想到题目提示:md5

所以结果就是:flag{d473ee3def34bd022f8e5233036b3345}

7.hashcat

打开附件 得到一个不知名文件

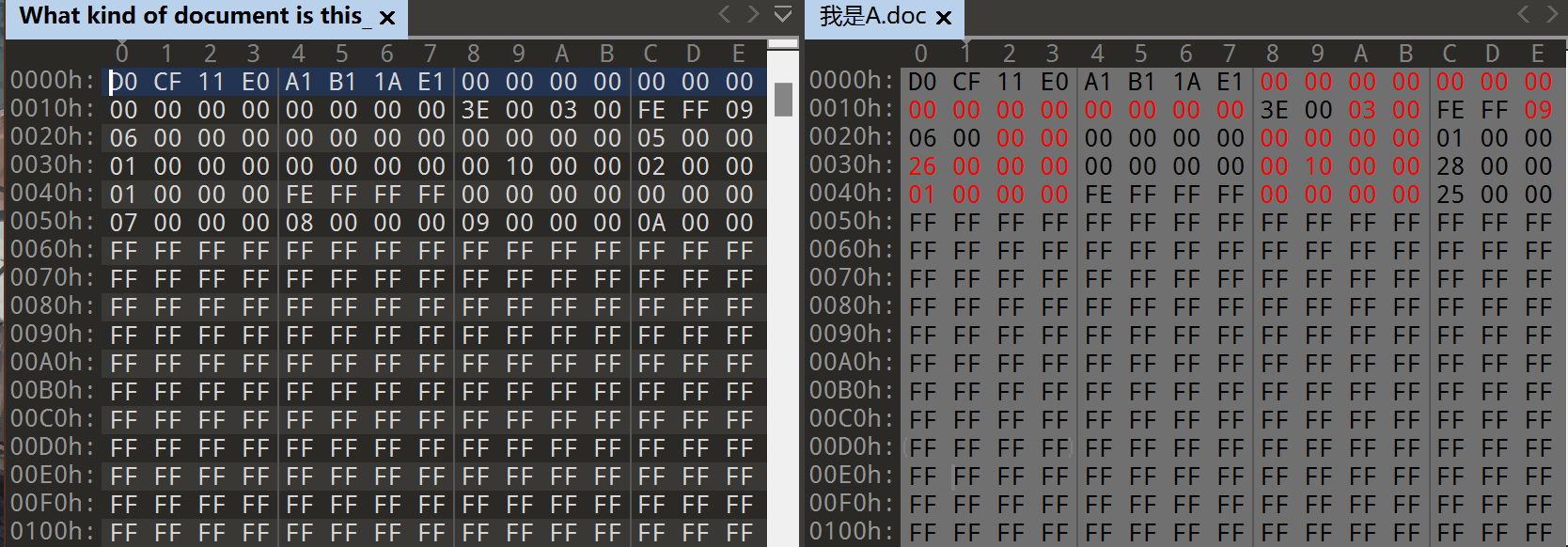

用010 Editor 打开 意外发现和刚才的doc文件很像

于是我便更改后缀名

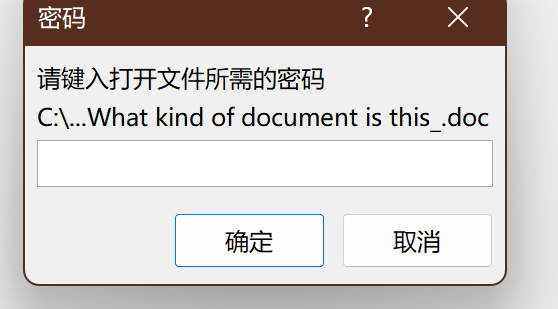

打开发现需要密码

新知识:用Accent OFFICE Password Recovery爆破密码

找了一圈这个软件各种下线 找到的软件也解不开密码

那这步骤我就跳过了 密码就是9919

然后更改后缀名为.ppt

打开ppt发现第七页有问题然后全选更改颜色

flag{okYOUWIN}

浙公网安备 33010602011771号

浙公网安备 33010602011771号