BUU misc第二页

BUU 第二页

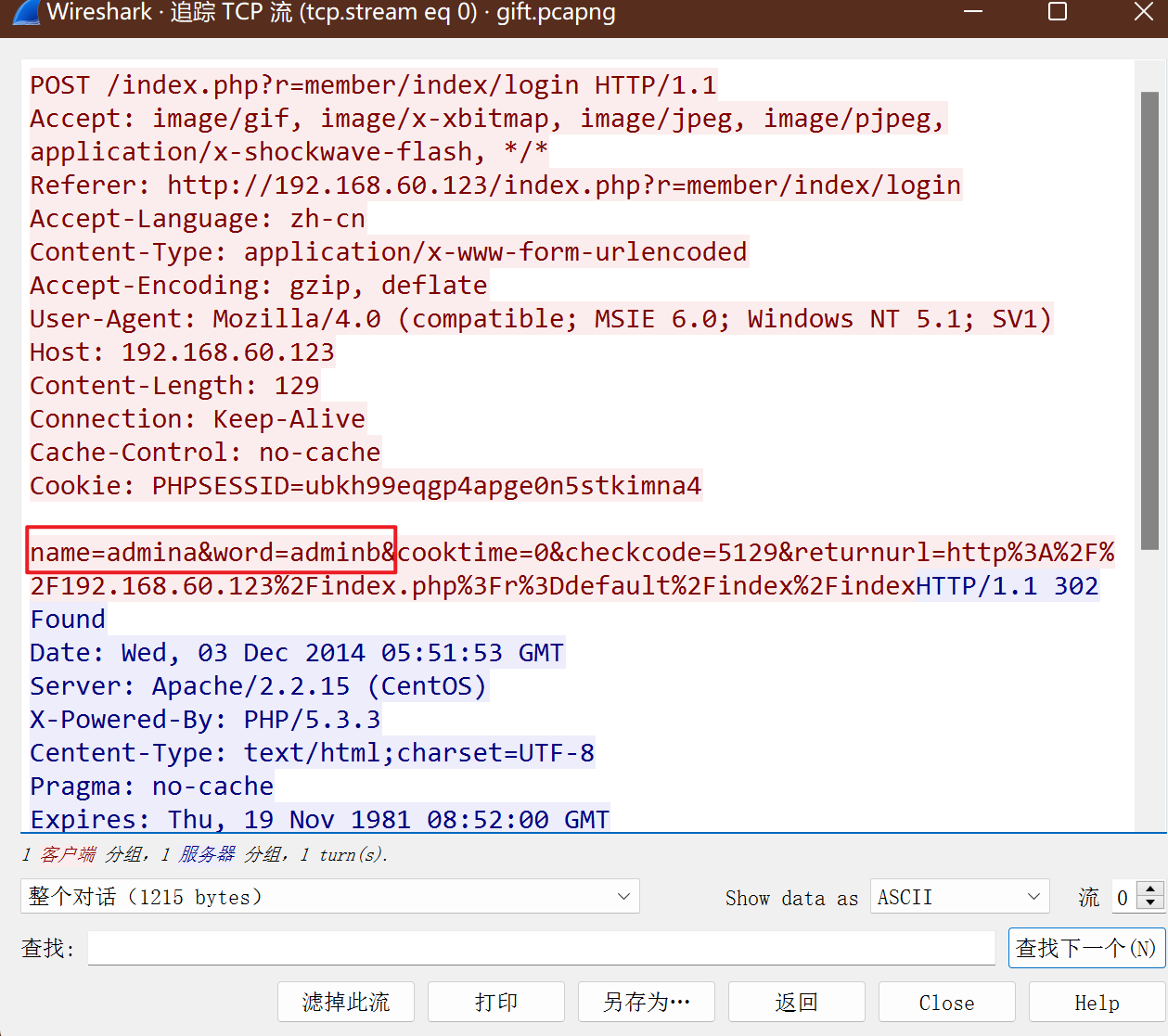

被劫持的神秘礼物

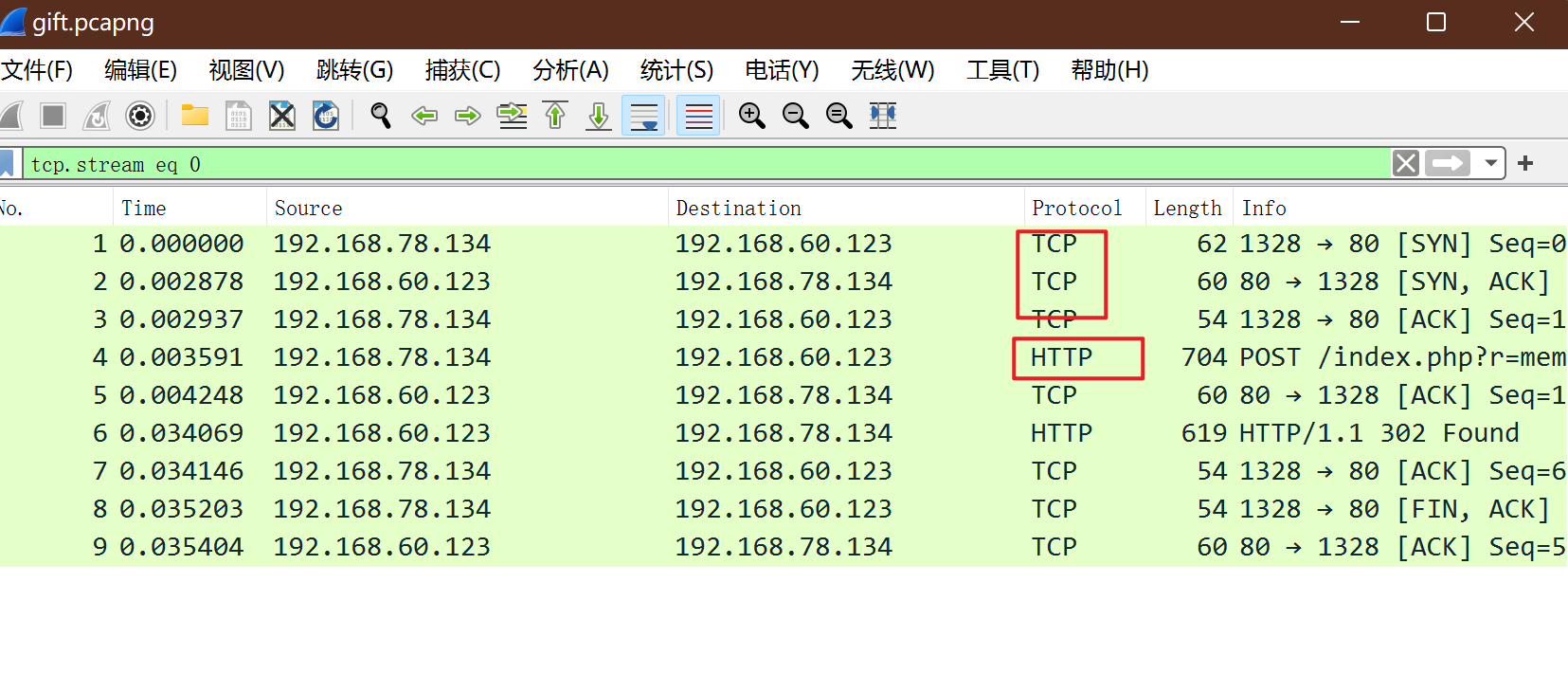

下载打开 得到两个流 :tcp和http

一一追踪一下

追踪tcp流的时候发现了问题

再结合题目 找到账户密码 结合一下

于是我得到答案adminaadminb

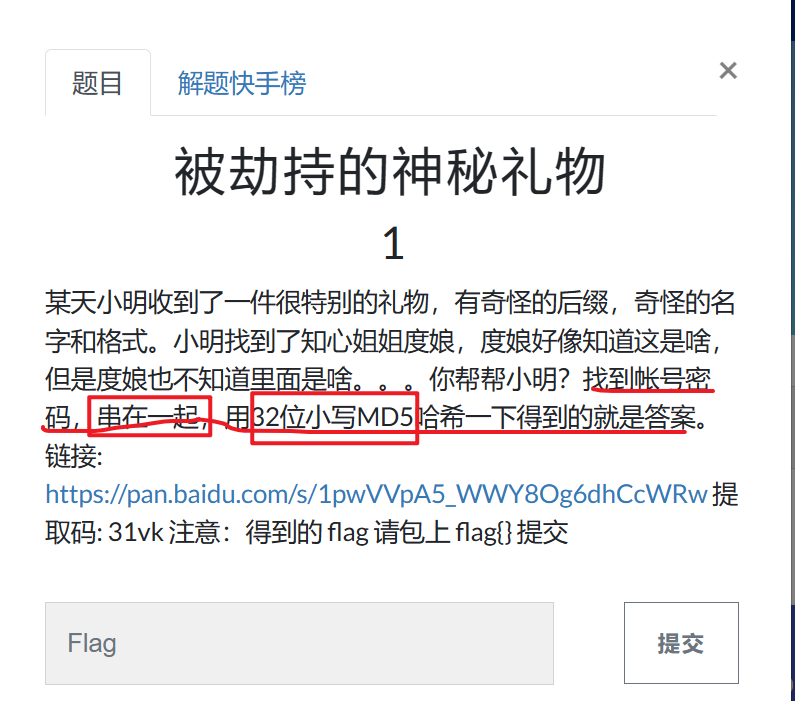

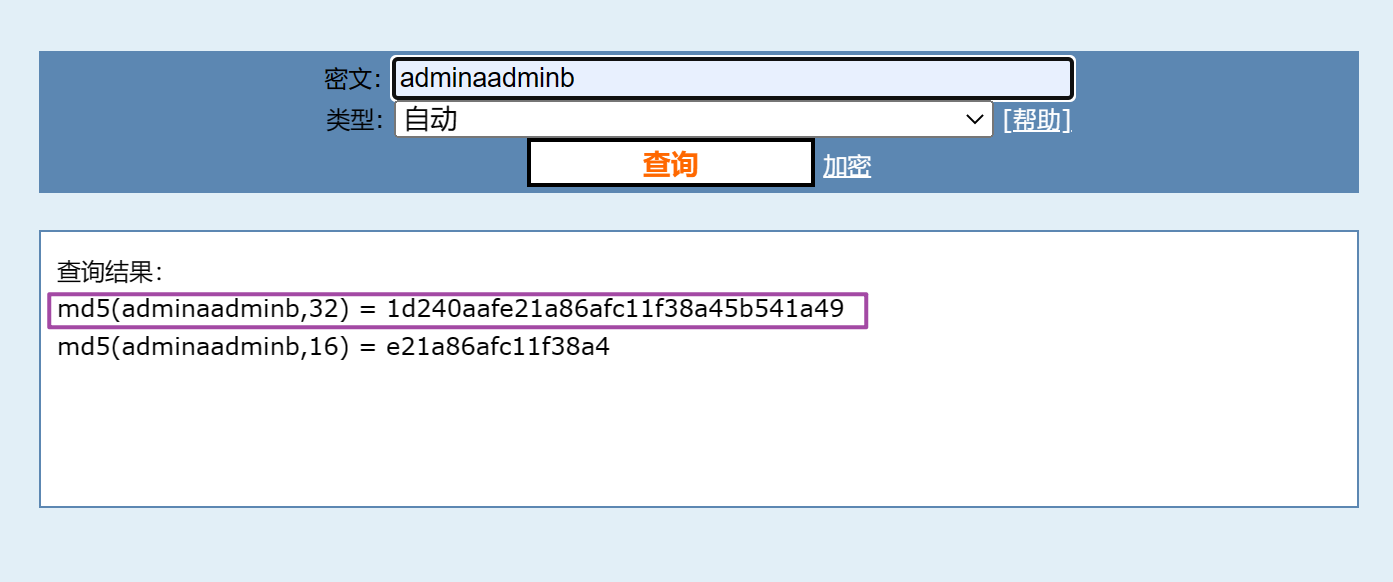

再用MD5解密

得到flag{1d240aafe21a86afc11f38a45b541a49}

刷新过的图片

打开压缩包

拖到kali binwalk扫描一下没有东西

看了别人的wp知道了这是F5隐写

于是安装好了之后

输入口令java Extract [路径名]

打开导出的output.txt拖入到010中

可以明显看出这是zip的文件头,于是改名称

打开之后发现需要密码

再看看到是伪加密,这里贴了一个链接,可以查阅一下

https://blog.csdn.net/weixin_42172261/article/details/100760375

修改之后打开获得flag

flag{96efd0a2037d06f34199e921079778ee}

[BJDCTF2020]认真你就输了

下载打开之后 得到了一个损坏文件

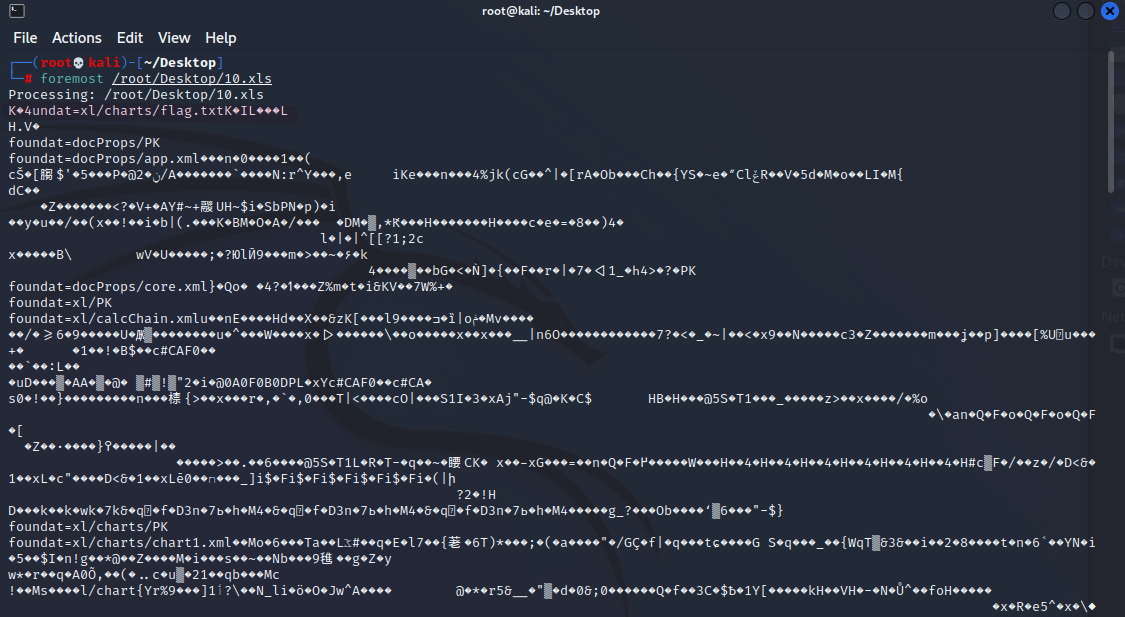

于是foremost一下

看到里面有flag

于是再binwalk一下

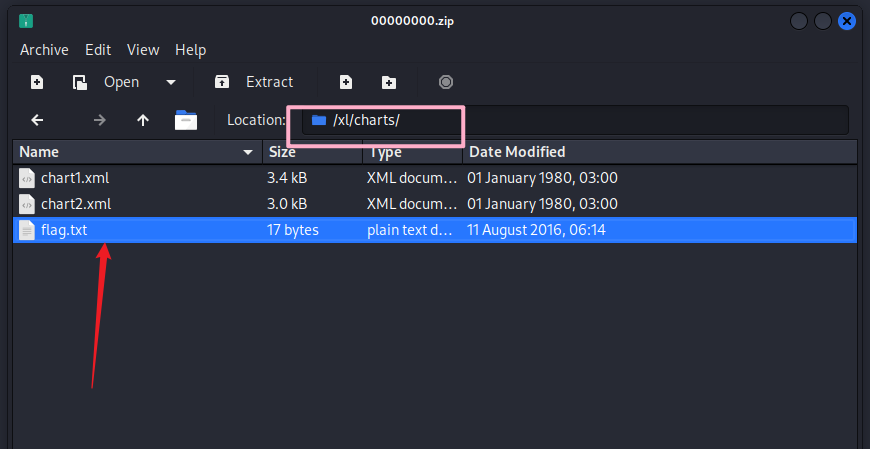

得到了zip压缩包

按照上面的提示依次打开/xl/charts/flag

打开之后 得到flag{M9eVfi2Pcs#}

[BJDCTF2020]藏藏藏

下载打开压缩包

打开藏藏藏的jpg 再次点开得到一个docx文档

打开之后获得一个二维码 把它截图

用qr reaserch扫描即可得到flag

flag{you are the best!}

被偷走的文件

打开文件 追踪流 当追踪到eq3的时候看见了flag.rar

想要提取出来发现不行 看了别人的wp得知文件隐写了 于是下一步直接拖到kali里foremost

打开压缩包发现有密码 直接爆破

密码是5790

打开压缩包获得flag

flag{6fe99a5d03fb01f833ec3caa80358fa3}

snake

打开压缩包 获得一张图片 感觉图片内藏玄机 于是kali用binwalk分析一下

果不其然 用foremost分离出来 一个rar

打开 发现两个文件

打开key的时候发现了base64的加密

V2hhdCBpcyBOaWNraSBNaW5haidzIGZhdm9yaXRlIHNvbmcgdGhhdCByZWZlcnMgdG8gc25ha2VzPwo=

解密之后

于是查一下这个问题

得到答案Anaconda

但是文件还不知道 但是这是和蛇有关 于是搜索一下和蛇🐍有关的加密方式

找到了serpent加密 再结合上我们的密码anaconda

网址http://serpent.online-domain-tools.com

最后得到flag

flag{who_knew_serpent_cipher_existed}

[GXYCTF2019]佛系青年

打开压缩包 得到两个文件 打开txt文件时发现需要密码

直接把压缩包打开看看是否有加密

发现了一个伪加密 于是修改为09--00

再次打开压缩包得到文档

与佛论禅:http://www.keyfc.net/bbs/tools/tudoucode.aspx

解密

得到flag{w0_fo_ci_Be1}

[BJDCTF2020]你猜我是个啥

下载根本打不开 于是拖入010内

看到了png的文件头猜测可能是png文件

于是直接修改后缀名为.png

得到一张二维码 用qr research扫描一下

下一步直接拖到文件尾 发现了flag

flag{i_am_fl@g}

谁赢了比赛

打开压缩包 获得一张png图片

用kali系统 binwalk一下

然后得知里面含了一个rar文件

于是用foremost 分离出来

打开压缩包获得一张gif 但是加密打不开的

于是用archpr爆破一下

得到密码1020

用movgear打开gif文件 逐帧查看(要有耐心 多看看)

看到310帧的时候发现了falg的提示

于是用stegsolve保存到本地

然后再分析

当翻到 Red plane 0的时候 发现一张二维码

用QRressearch扫描一下

最终 flag{shanxiajingwu_won_the_game}

[ACTF新生赛2020]outguess

下载打开压缩包 看到一堆东西 一一打开 有用的是这张图片

下一步 用二进制打开看看没发现东西

于是打开属性看了一眼

还好我学过 这个是社会主义核心价值光编码

下一步去解密

返回kali 用outguess 得到隐写内容

outgues -k 'abc' -r 【文件】 flag.txt

回到桌面打开我们得到的flag

修改一下flag{gue33_Gu3Ss!2020}

[HBNIS2018]excel破解

下载打开之后发现有密码

下一步拖到二进制编辑器010 editor中

搜索一下flag 发现有 然后一一往下翻找

于是最后的flag{office_easy_cracked}

[SWPU2019]我有一只马里奥

下载之后打开//windows系统可能会爆出有病毒 但是不要害怕打开它就完事

打开之后出现一个1.txt然后打开

然后就没头绪了 看了别人的wp之后

这是个ntfs流 于是恶补知识

NTFS数据流隐写 - m0re - 博客园 (cnblogs.com)

然后win+r输入cmd

然后输入notepad[文件位置]:flag.txt

然后获得了flag的文件

所以最后flag{ddg_is_cute}

[HBNIS2018]低个头

下载打开文档

低个头+一堆字母

于是大概看出来了

然后就是填色游戏

再根据提示大写明文

所以flag就是flag{CTF}

[GXYCTF2019]gakki

下载 打开压缩包 得到一张图片

formost分离出来一个压缩包

打开压缩包 发现需要密码

于是下一步直接用ARCHPR直接爆破

爆破之后打开

获得了一堆字符

然后看了别人的wp得知这题的题点是词频分析

于是找了个脚本跑了一下

# -*- coding:utf-8 -*-

#Author: mochu7

alphabet = "abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ1234567890!@#$%^&*()_+- =\\{\\}[]"

strings = open('./flag.txt').read()

result = {}

for i in alphabet:

counts = strings.count(i)

i = '{0}'.format(i)

result[i] = counts

res = sorted(result.items(),key=lambda item:item[1],reverse=True)

for data in res:

print(data)

for i in res:

flag = str(i[0])

print(flag[0],end="")

最后得到flagflag{gaki_IsMyw1fe}

[WUSTCTF2020]find_me

下载打开获得一张图片

查一下属性发现里面有东西--盲文

于是下一步解开

网址[文本加密为盲文,可自设密码|文本在线加密解密工具 (qqxiuzi.cn)](https://www.qqxiuzi.cn/bianma/wenbenjiami.php?s=mangwen)

flag{y$0$u_f$1$n$d$_M$e$e$e$e$e}

浙公网安备 33010602011771号

浙公网安备 33010602011771号