misc show入门wp(更新中)

misc show入门wp

基础操作

misc1

图片下载下来就是

misc2

下载解压发现了一个txt文档 打开是乱码

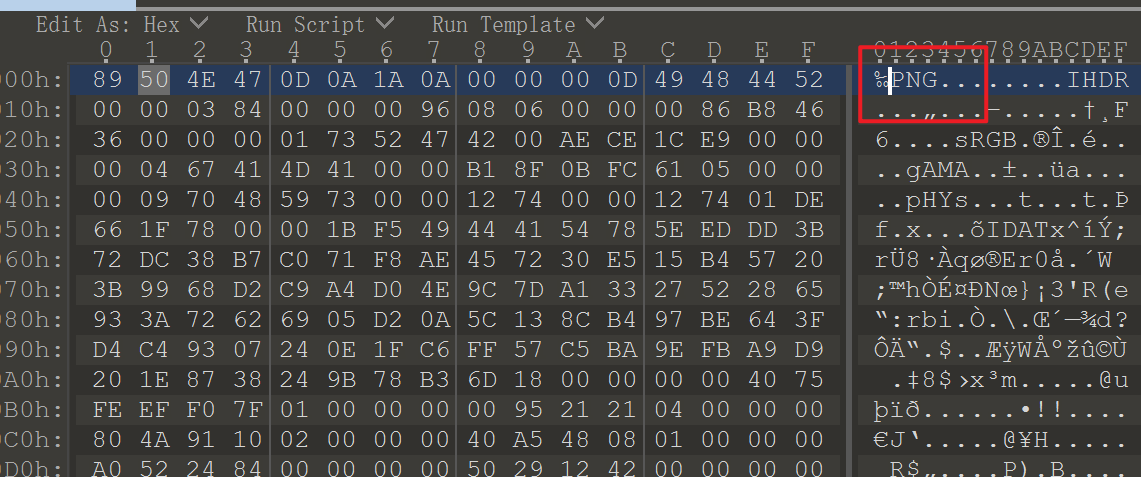

于是用16进制编辑器查看一下 发现是png文件 于是更改文件后缀名

保存下来就是

misc3

下载下来打不开

于是上网查了一下bpg 是个图片压缩模式

下载了个软件打开了

misc4

打开压缩包 发现一堆文件 打开是乱码 于是用16进制编辑器打开看看 看到了不同的文件头

文件头文件尾总结 - lwy_kitty - 博客园 (cnblogs.com)

一一对照查看修改后缀名//或者直接都png也可以

然后打开组合一下

信息附加

misc5

打开压缩包得到一张png图片

打开图片

它说flag不在此处

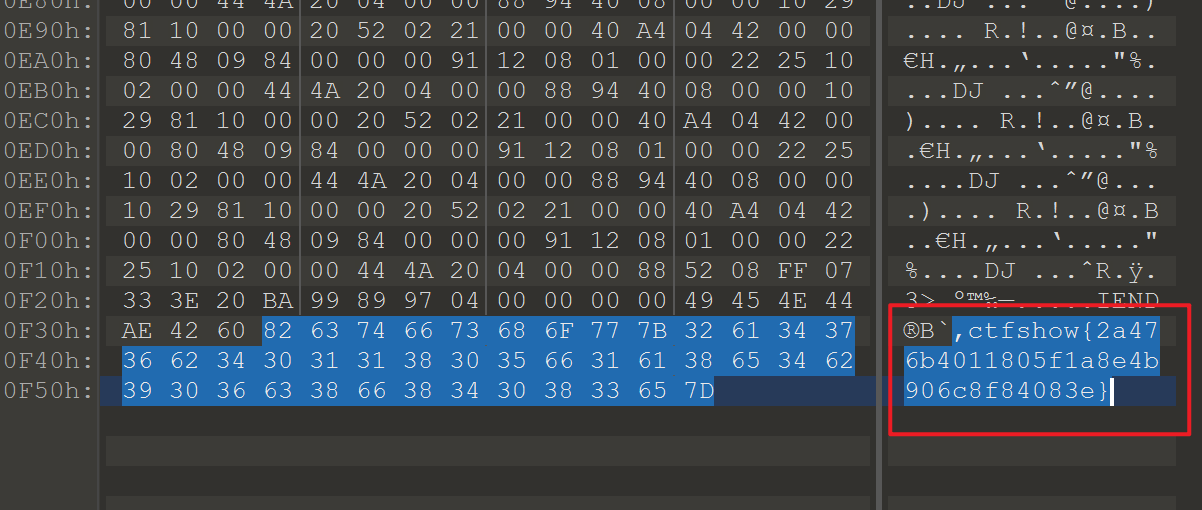

那就用16进制编辑器看看吧

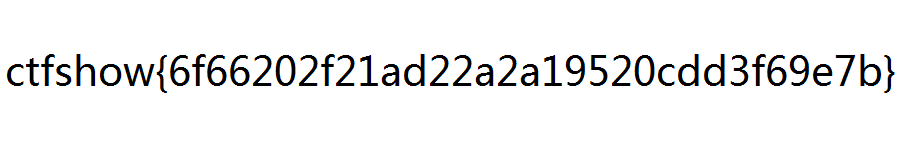

拉到了最后得到了

misc6

打开图片

依旧说flag不在此处

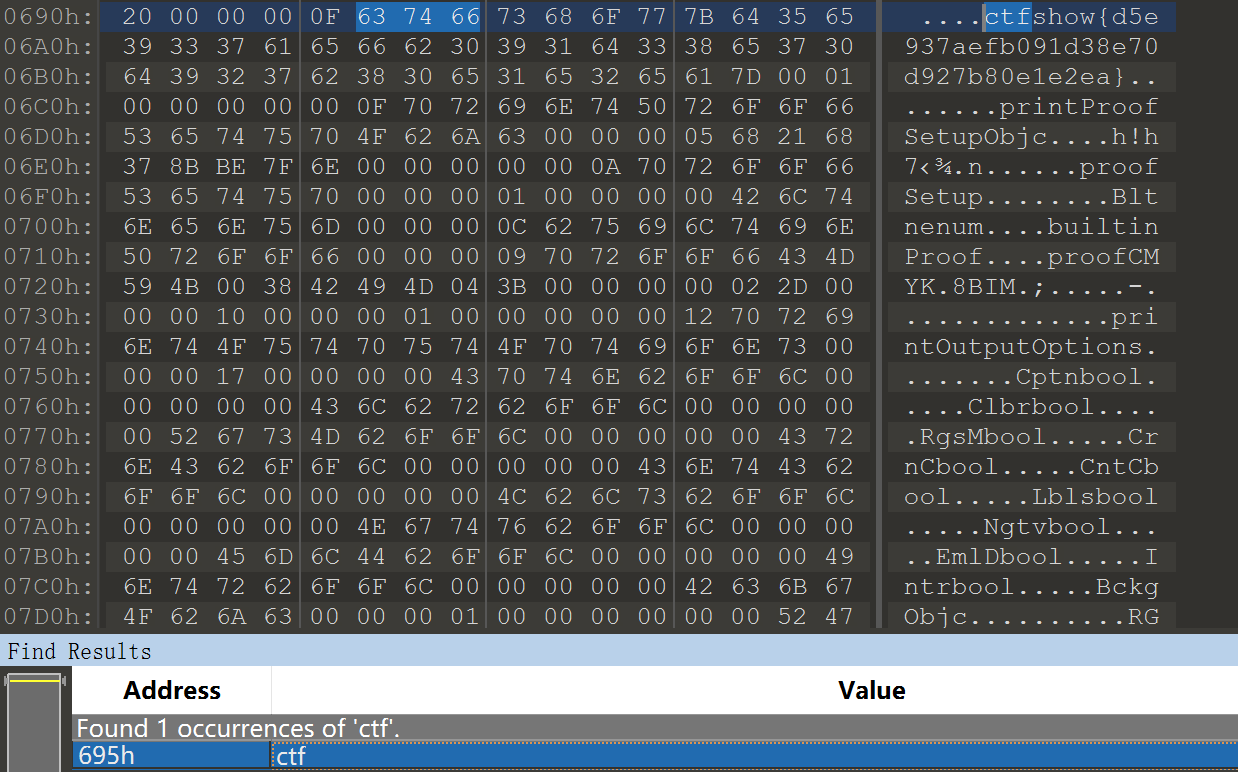

于是老样子打开010

拉到结尾没找到

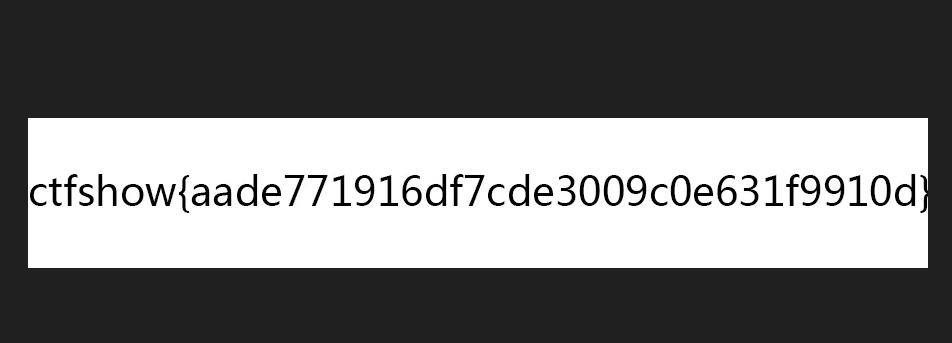

于是选择使用ctrl+f搜索ctf

misc7

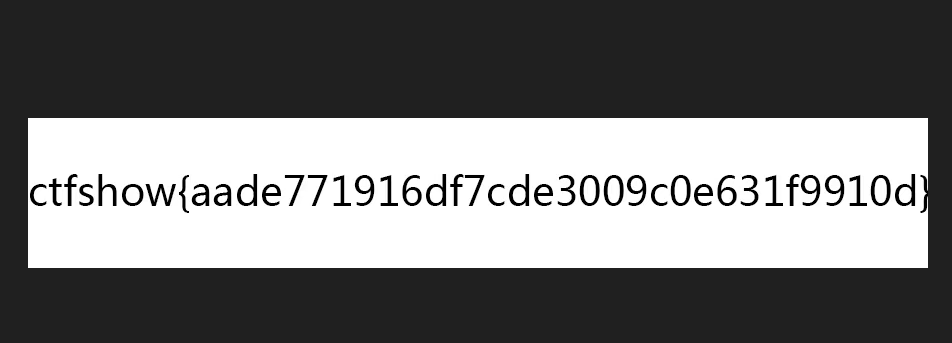

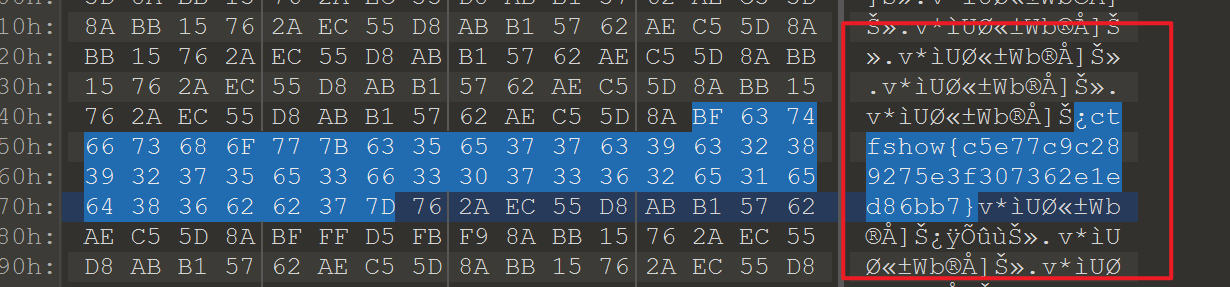

同6

misc8

//binwalk的使用题

压缩包打开 用binwalk打开分析一下 里面还有一张隐含png

然后把它分离出来得到flag

misc9

简单 直接搜索就出来了

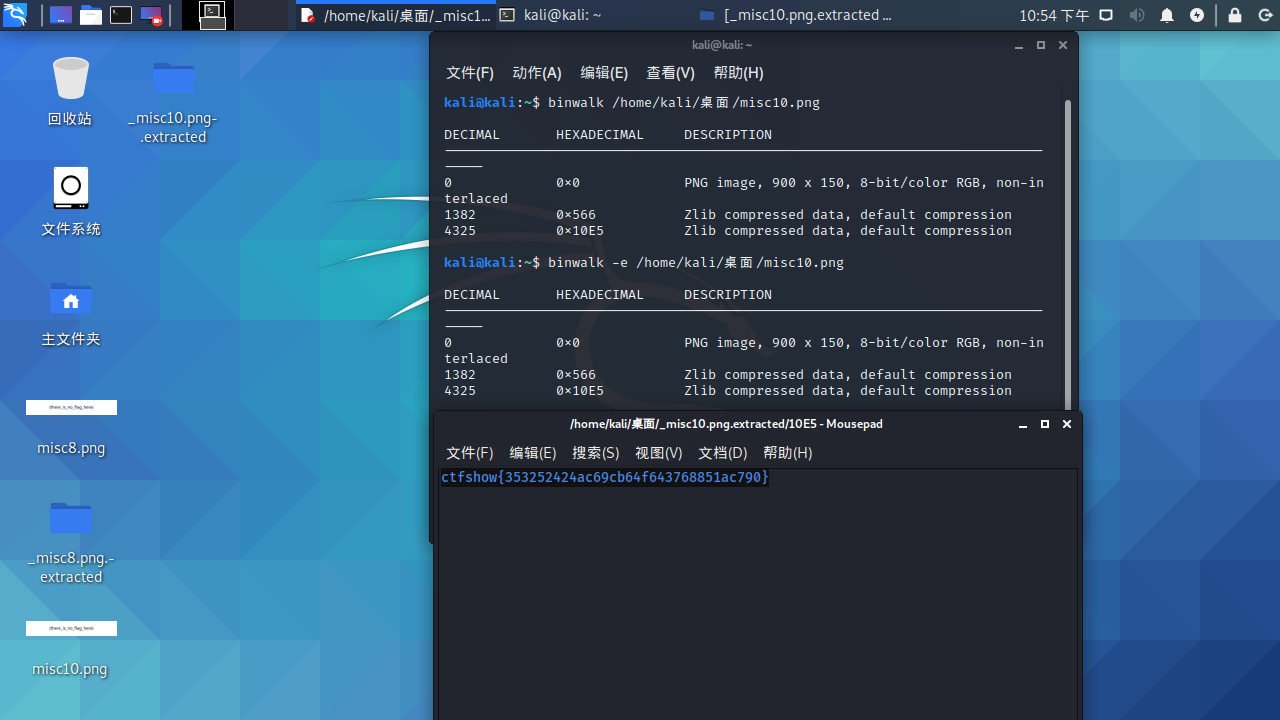

misc10

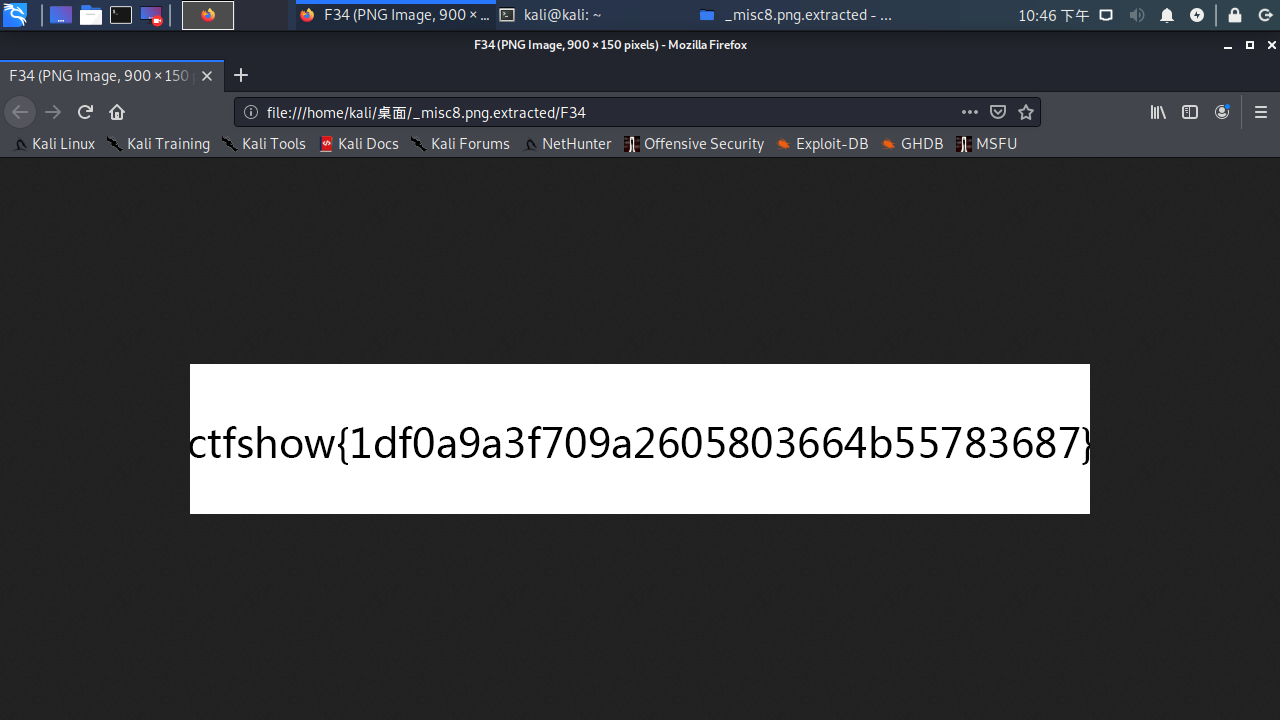

同misc8 用binwalk打开 binwalk-e //地址名 分开就得到了flag

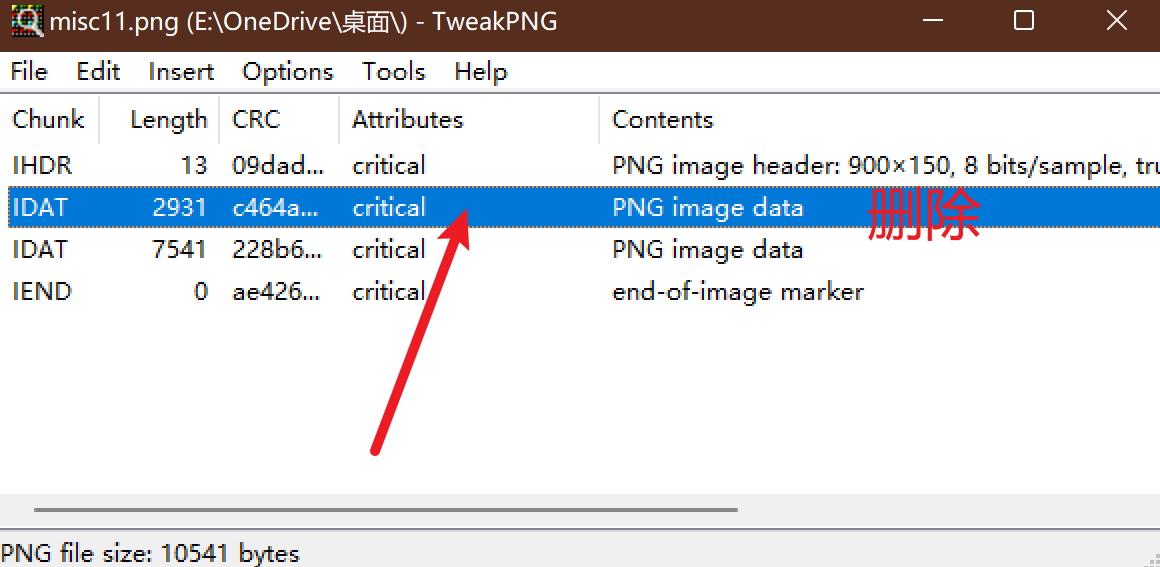

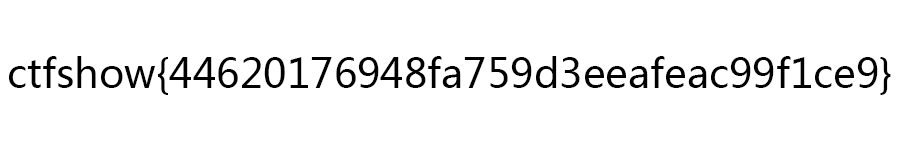

misc11

看了wp 上面说用 Tweakpng打开

然后删除掉第一个

保存从新打开就得到了flag

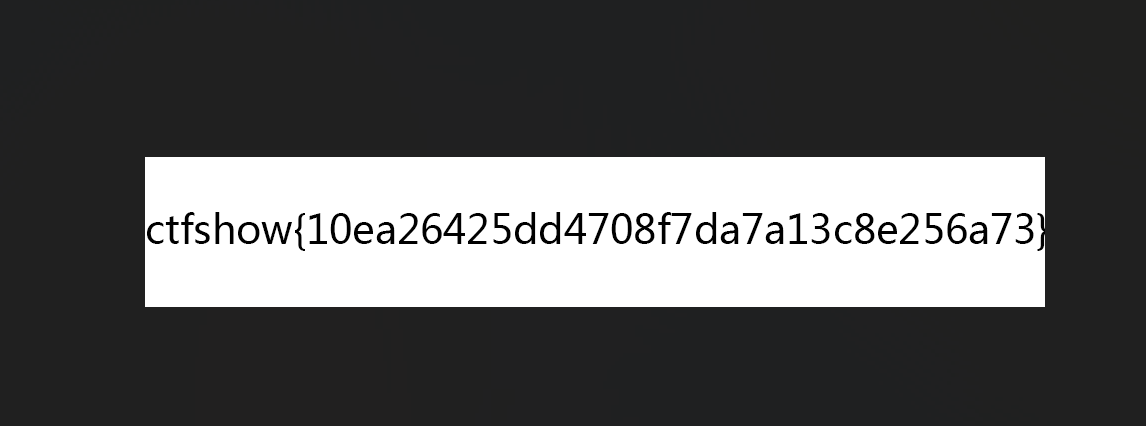

misc12

同11 用tweakpng打开之后 删除前八个idat //但是不知道why

然后保存之后就得到了flag

misc13

??

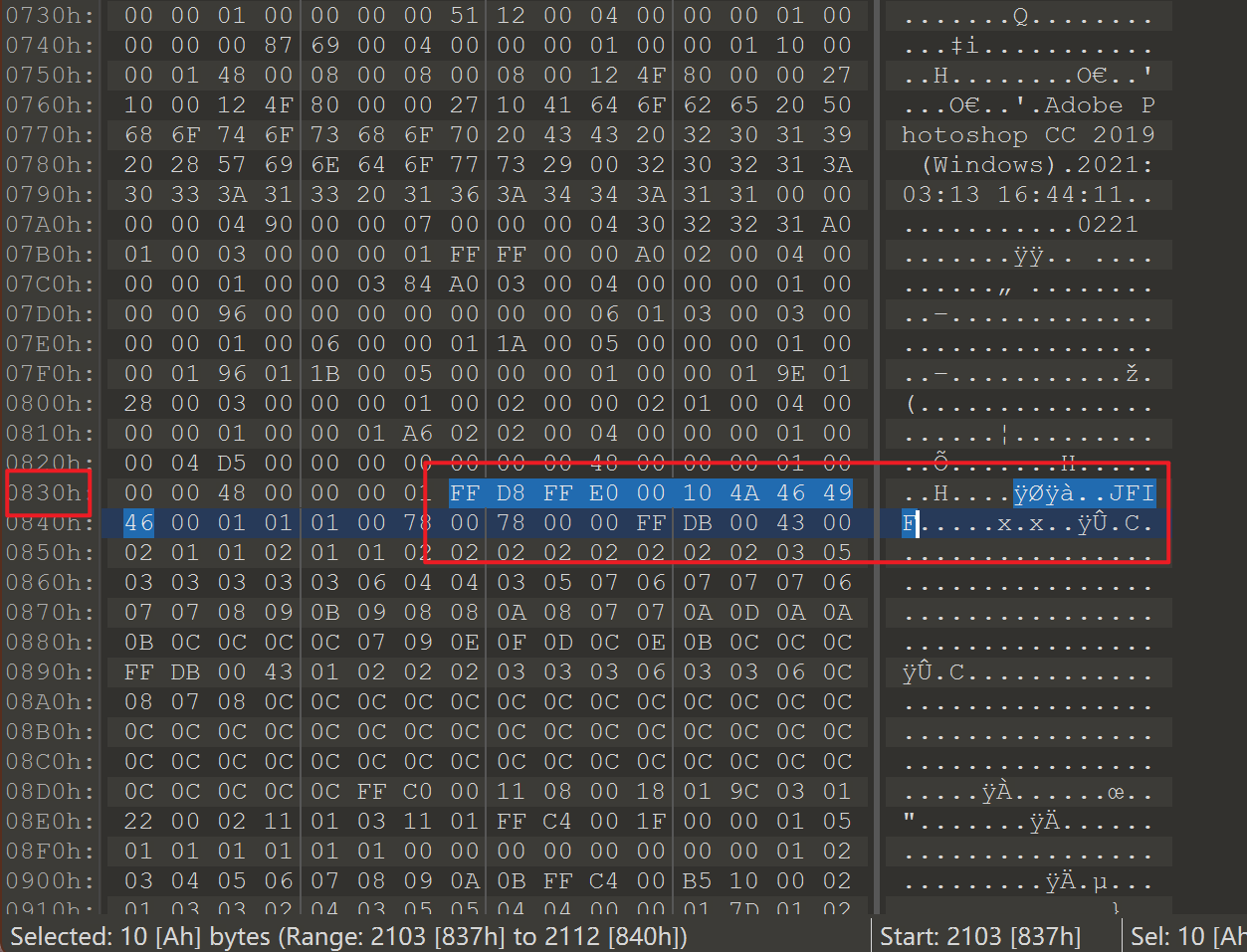

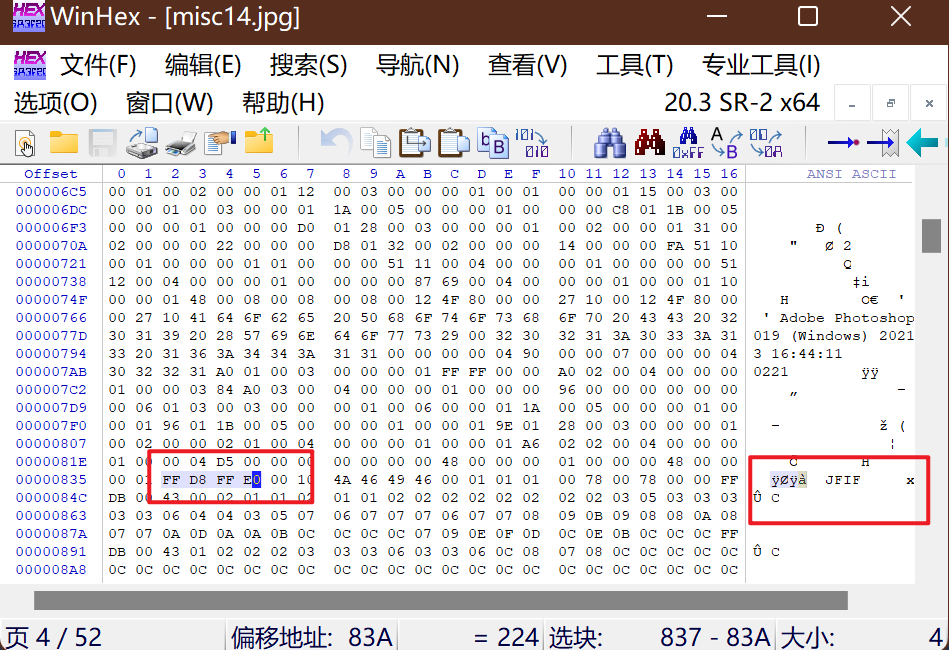

misc14

先用binwalk分析一下

得知后面还有个png文件

用binwalk分离不开

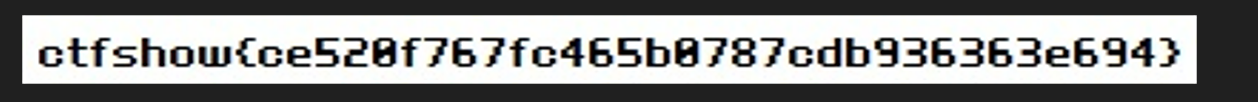

然后看到这个FFD8熟悉的jpg开头名 全选ffd8后面的然后保存为png格式

再次打开就是了

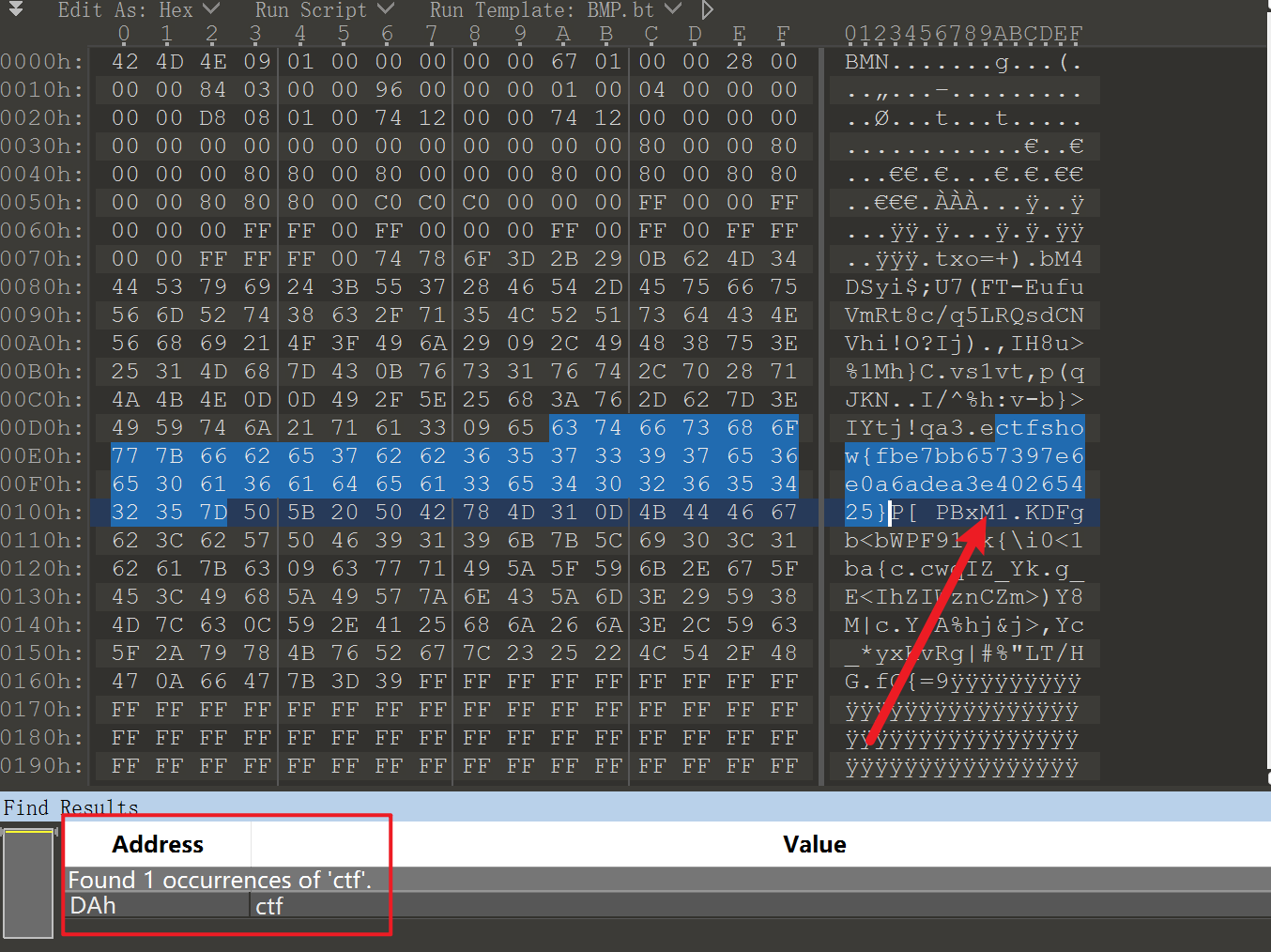

misc15

解压直接010打开搜索ctf //学会善用搜索

然后就找到了flaf

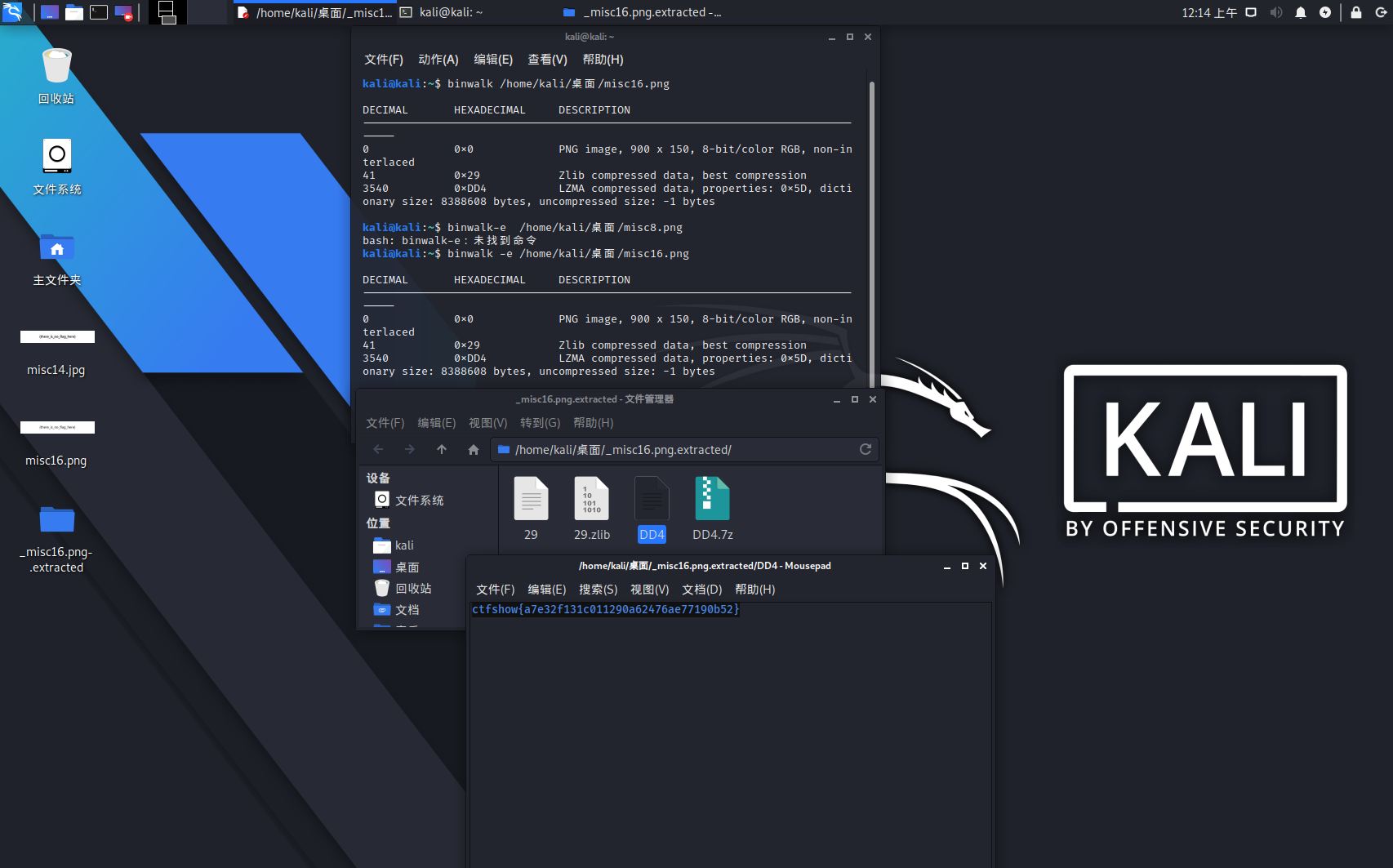

misc16

用binwalk -e //文件名地址 分离

打开分离后的文件--得到flag

misc17

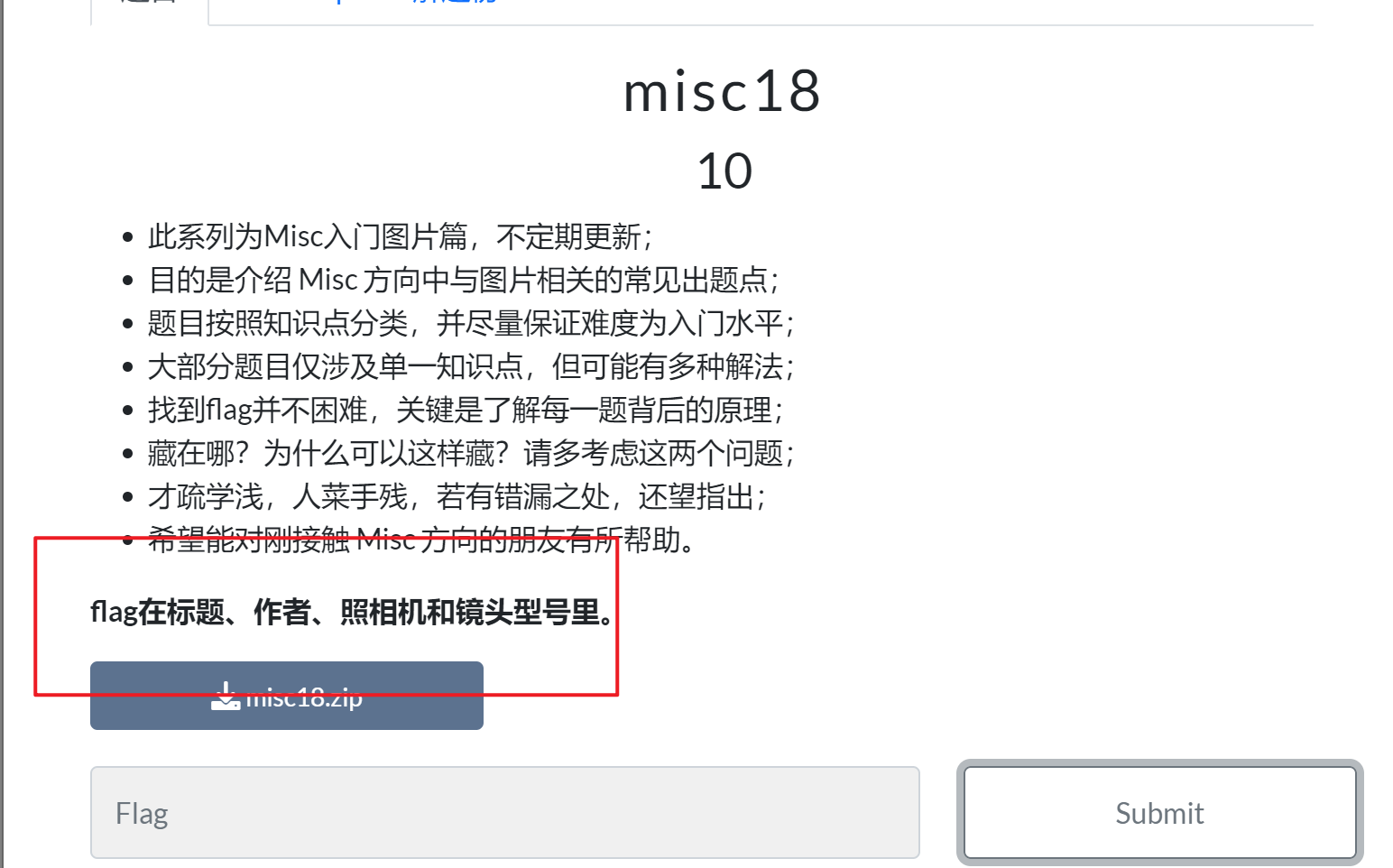

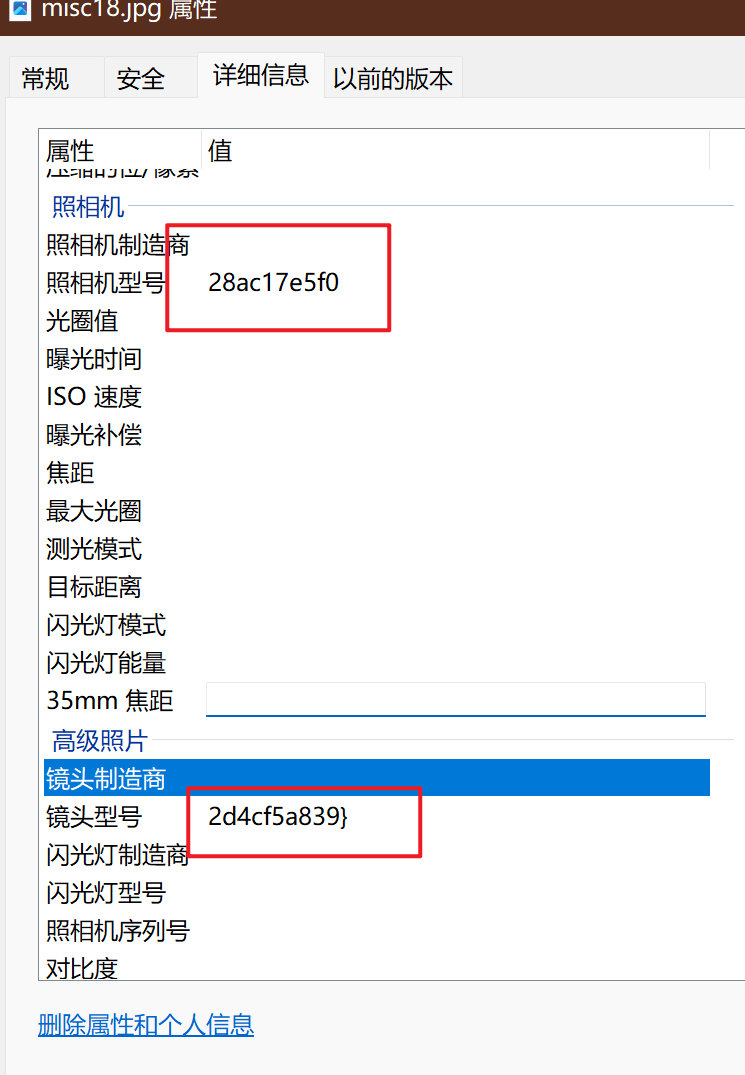

misc18

看题目 告诉了我们flag隐藏在作者等属性栏里

于是点开属性一一复制粘贴

misc19

下载打开压缩包 得到一张截图

先打开属性 发现无果

于是拖入kali用exiftool看一下

查找到flagctfshow{dfdcf08038cd446a5eb50782f8d3605d}

misc20

下载打开 先拖到属性里面 没有找到东西

于是拖到kali用exiftool查看

一开始找半天什么加密,后来发现是谐音,有被无语到。

ctfshow{c97964b1aecf06e1d79c21ddad593e42}

misc37

打开文件是gif动图

直接拖到Stegsolve逐帧查看 当拖到第9、14、21、31、34时

得到flag

所以ctfshow{2056782cd57b13261dcbbe3d6eecda17}

浙公网安备 33010602011771号

浙公网安备 33010602011771号