实验一-密码引擎-3-加密API研究

查找各种标准的原始文档,研究学习(至少包含Crypto API,PKCS#11,GMT 0016-2012,GMT 0018-2012)

(1)Crypto API

Windows CryptoAPI是Microsoft 公司提出的安全加密应用服务框架,也是PKI推荐使用的加密 API。它提供了在Win32 环境下使用认证、编码、加密和签名等安全服务时的标准加密接口,用于增强应用程序的安全性与可控性。应用开发者可以在不了解复杂的加密机制和加密算法的情况下,简便、快速地开发出标准、通用和易于扩展的安全加密应用程序。

CryptoAPI 提供的功能主要有:密钥管理、数据加密和解密、数字签名和验证、证书管理、可信根证书管理、数据编码和解码、数字证书编码和解码、PKCS#7 标准格式编码和解码等。

CryptoAPI体系架构共由五大主要部分组成:基本CSP函数(Base Cryptographic Functions)、证书编解码函数(Certificate Encode/Decode Functions)、证书库管理函数(Certificate Store Functions),简单消息函数(Simplified Message Functions)、底层消息函数(Low-level Message Functions)。其结构图如下图所示。

Windows CryptoAPI是Microsoft 公司提出的安全加密应用服务框架,也是PKI推荐使用的加密 API。它提供了在Win32 环境下使用认证、编码、加密和签名等安全服务时的标准加密接口,用于增强应用程序的安全性与可控性。应用开发者可以在不了解复杂的加密机制和加密算法的情况下,简便、快速地开发出标准、通用和易于扩展的安全加密应用程序。CryptoAPI 提供的功能主要有:密钥管理、数据加密和解密、数字签名和验证、证书管理、可信根证书管理、数据编码和解码、数字证书编码和解码、PKCS#7 标准格式编码和解码等。

CryptoAPI体系架构共由五大主要部分组成:基本CSP函数(Base Cryptographic Functions)、证书编解码函数(Certificate Encode/Decode Functions)、证书库管理函数(Certificate Store Functions),简单消息函数(Simplified Message Functions)、底层消息函数(Low-level Message Functions)。其结构图如下图所示。

基本加密函数:用于选择CSP、建立CSP连接、产生密钥、交换及传输密钥等操作。这些函数为开发加密应用程序提供了足够灵活的空间。所有CSP 的通讯都是通过这些函数,一个CSP 是实现所有加密操作的独立模块,于是在每一个加密应用程序中至少需要提供一个CSP来完成所需的加密操作。

证书编/解码函数:用于数据加密、解密、哈希等操作。这类函数支持数据的加密/解密操作;在应用程序中完成计算哈希、创建和校验数字签名操作;用来对证书、证书撤销列表、证书请求和证书扩展进行编码和解码操作。

证书库管理函数:用于数字证书及证书库管理等操作。这组函数用于管理证书、证书撤销列表和证书信任列表的使用、储存、获取等。

简单消息函数:用于消息处理,比如消息编码/解码、消息加/解密、数字签名及签名验证等操作。它是把多个低层函数包装在一起以完成某个特定任务,以方便用户的使用。

底层消息函数:低级消息函数对传输的PKCS#7 数据进行编码,对接收到的PKCS#7 数据进行解码,并且对接收到的消息进行解密和验证。它可以实现简单消息函数可以实现的所有功能,它提供更大的灵活性,但一般会需要更多的函数调用。对于绝大多数应用,我们不推荐使用低级消息函数,使用简化消息函数更为方便。

基本加密函数:用于选择CSP、建立CSP连接、产生密钥、交换及传输密钥等操作。这些函数为开发加密应用程序提供了足够灵活的空间。所有CSP 的通讯都是通过这些函数,一个CSP 是实现所有加密操作的独立模块,于是在每一个加密应用程序中至少需要提供一个CSP来完成所需的加密操作。

证书编/解码函数:用于数据加密、解密、哈希等操作。这类函数支持数据的加密/解密操作;在应用程序中完成计算哈希、创建和校验数字签名操作;用来对证书、证书撤销列表、证书请求和证书扩展进行编码和解码操作。

证书库管理函数:用于数字证书及证书库管理等操作。这组函数用于管理证书、证书撤销列表和证书信任列表的使用、储存、获取等。

简单消息函数:用于消息处理,比如消息编码/解码、消息加/解密、数字签名及签名验证等操作。它是把多个低层函数包装在一起以完成某个特定任务,以方便用户的使用。

底层消息函数:低级消息函数对传输的PKCS#7 数据进行编码,对接收到的PKCS#7 数据进行解码,并且对接收到的消息进行解密和验证。它可以实现简单消息函数可以实现的所有功能,它提供更大的灵活性,但一般会需要更多的函数调用。对于绝大多数应用,我们不推荐使用低级消息函数,使用简化消息函数更为方便。

(2)PKCS#11

在密码系统中,PKCS#11是公钥加密标准(PKCS, Public-Key Cryptography Standards)中的一份子 ,由RSA实验室(RSA Laboratories)发布[1],它为加密令牌定义了一组平台无关的API ,如硬件安全模块和智能卡。

PKCS#11的对象可根据其生命期长短的不同分成两大类:一类是持久存储的类对象,这类对象被保存在USB Key的安全存储区域当中,直到应用程序主动删除这些对象;另一类是会话对象,这类对象只存在于运行时建立的特定会话(Session对象)当中,一旦会话结束,这类对象也跟着被删除。决定对象生命期的模板属性是CKA_TOKEN,这是个布尔值,所有的对象都有这一属性。当该值为TRUE时,该对象将被保存到Key内的存储空间,否则,该对象保存在会话空间中,当会话结束后,该对象即销毁。

指令列表

架构

(3)GMT 0016-2012

本标准规定了基于PKI密码体制的智能密码钥匙密码应用接口,描述了密码应用接口函数、数据类型、参数的定义和设备安全要求。适用于智能密码钥匙产品的研制、使用和检测。

智能密码钥匙密码应用接口位于智能密码钥匙应用程序与设备之间,如下图:

设备的应用结构:一个设备中存在设备认证密钥和多个应用,应用之间相互独立。设备的逻辑结构如下图:

设备管理系列函数

访问控制系列函数:

应用管理函数:

容器管理系列函数:

密码服务系列函数:

(4)GMT 0018-2012

规范性引用文件

下列文件对于本文件的应用是必不可少的。凡是注日期的引用文件,仅注日期的版本适用于本文件,凡是不注日期的引用文件,其最新版本(包括所有的修改单)适用于本文件。

GM/T0006密用标识规范 GM/T0009SM2密码算法使用规范

术语和定义

算法标识algorithm ideutifier

用于对密码算法进行唯一标识的符号。

非对称密码算法/公钥密码算法 asymmetric cryptographic algorithm/public key cryptographic algorithm加解密使用不同密钥的密码算法。

解密 decipherment/decryption加密过程对应的逆过程。

设备密钥device key pair

存储在设备内部的用于设备管理的非对称密钥对包含签名密钥对和加密密钥对。

加密encipherment/encryption

对数据进行密码变换以产生密文的过程。

密钥加密密钥key encrypt key;KEK对密钥进行加密保护的密钥。

公钥基础设施public key infrastructure;PKI

用公钥密码技术建立的普遍适用的基础设施,为用户提供证书管理和密钥管理等安全服务。

私钥访问控制码private key access password

用于验证私钥使用权限的口令字。

对称密码技术/对称密码体制 symmetric cryptographic technique

原发者和接收者均采用同秘密密钥进行变换的密码技术(体制)。其中,加密密钥与解密密钥相同或者一个密钥可以从另一个密钥导出的密码体制。

会话密钥session key

处于层次化密钥结构中的最低层,仅在一次会话中使用的密钥。

用户密钥 user key

存储在设备内部的用于应用密码运算的非对称密钥,包含签名密钥对和加密密钥对。

符号和缩略语

ECC 椭圆曲线算法(Elliptic Curve Cryptography)

IPK 内部加密公钥(Internal Public Key)

ISK

内部加密私钥(Interal Private Key) EPK

外部加密公钥(Extenal Public Key) KEK 密钥加密密钥(Key Encrypt Key)

总结这些API在编程中的使用方式

(1)Crypto API

使用CryptoAPI编写一个文件保护程序,具有如下功能:

(1)给定明文文件,生成加密文件,同时产生文件的数字签名文件;

(2)给定密文文件,解密出明文文件,并验证签名的正确性。

在不安全的网络上进行安全的数据传输涉及三个方面的要求:信息隐藏,身份鉴别和完整性检验。CryptoAPI除了提供上述三个功能外还提供标准的ASN.1编码、解码,信息解密,数字证书和证书存储区的管理,证书信任列表、吊销列表和证书有效性检查等功能。

1.信息隐藏

信息隐藏的意义是保障信息内容只能被特定的人获取。信息隐藏通常是使用某种形式的密码学方式。数据加密算法能保障信息的安区隐藏和传输。数据加密算法是将明文数据经过一定的变换使其看上去是一组毫无意义的数据。在没有加密密钥的情况下,对于好的加密算法想从密文获取明文信息是不可能的。被加密的数据可以是任意的ASCII编码文本文件,数据库文件,和任意需要进行安全传输的数据。这里,“信息”是指任意的一段数据,“明文”是指任意一段没有被加密的数据,“密文”是指任意一段加密的数据。被加密的数据可以在不安全的通道上进行传输而不伤害其安全性。之后,密文可以被还原成明文。

数据加密和解密的概念是:对数据加密的时候需要一个加密密钥,相当于门上的一把钥匙。解密的时候,需要使用一个解密密钥来解开数据。加密密钥、解密密钥可以相同也可以不相同。

加密密钥必须小心保存,给其它用户的时候也必须通过安全的通道传递。对解密密钥的访问权限必须小心控制,因为拥有解密密钥意味着可以解开所有相应加密密钥加密的信息。

2.身份鉴别

安全通讯的前提是通讯的双方知道对方的身份。身份鉴别的任务就是鉴别一个用户或者实体的真实身份。标识用户身份的文档通常被称为信任状或者凭证。

身份鉴别有时候也用来判定接受的数据就是被发送的数据。如果A向B发送了一段数据,B需要鉴别这段数据就是A发出去的,而不是其它冒充A发出去的。为了满足这类验证的需求,CryptoAPI提供数字签名和校验函数,用来对信息进行鉴别。

因为在计算机网网络上传输的数据与用户之间并没有物理连接,因此对数据进行鉴别的凭证也必须能够在网络上进行传输。这种凭证必须由受信任的凭证发行机构发行。

数字证书就是平常说的证书就是这种凭证,是计算机在网络上进行身份验证的有效凭证。

数字证书是由一个被称为证书机构的信任组织或实体颁发的凭证。它包含与证书对应的用户公钥以及其它一些记录证书主题和用户信息的数据。证书机构只有在验证了证书主题和证书对应的用户公钥的有效性之后才会签发证书。

证书申请者和证书机构之间交换签发证书信息可以使用物理介质,比如软盘,进行传输。通常,这种信息都是在计算机网络上进行完成的。证书机构使用被信任的服务程序处理用户的请求和证书的签发工作。

3.完整性检验

任何通过不安全介质传输的信息都可以被意外或蓄意的修改。在现实世界中,盖章、签名就是用来提供和证明信息完整性的工具。

信息的接收者不但需要确定信息是由谁发送的,还要确定自己收到的信息是发送者发送的信息,而没有任何的变化。要建立数据的完整性检测机制,不仅要发送信息本身,还要发送用来校验数据的信息,这一信息通常被称作哈希值。数据和验证信息都可以与数字签名一起发送来证明其完整性。

(2)PKCS#11

1.架构

2.会话状态

3.对象

(3)GMT 0016-2012

层次关系

智能密码钥匙密码应用接口位于智能密码钥匙应用程序与设备之间,如下图所示。

应用结构

(4)GMT 0018-2012

在公钥密码基础设施应用技术体系框架中,密码设备服务层由密码机,密码卡,智能密码终端等设备组成,通过本标准规定的密码设备应用接口向通用密码服务层提供基础密码服务。如下图所示。

基础密码服务包括密钥生成、单一的密码运算、文件管理等的服务。

本标准采用C语言描述接口函数。如无特别说明,函数中参数的长度单位均为字节数。

列出这些API包含的函数,进行分类,并总结它们的异同

(1)Crypto API

主要函数:

主函数

void main(void)

加密文件

BOOL EncryptFile(PCHAR szSource, PCHAR szDestination, PCHAR szPassword);

解密文件

BOOL DecryptFile(PCHAR szSource, PCHAR szDestination, PCHAR szPassword);

签名文件

BOOL SignFile (PCHAR szSource, PCHAR szDestination);

验证签名

BOOL VerifyFile (PCHAR szSource, PCHAR szDestination);

错误处理

void HandleError(char *s);

加密文件:

打开源文件

hSource = fopen(szSource,"rb")

取得密钥容器(CSP)句柄

CryptAcquireContext(&hCryptProv,NULL,NULL,PROV_RSA_FULL,0)

根据用户输入的密码创建一个会话密钥(即对称密钥,用于对原文件加密)

//创建一个Hash对象CryptCreateHash(hCryptProv,CALG_MD5, 0, 0, &hHash)//用用户输入的密码产生一个散列CryptHashData(hHash, (BYTE *)szPassword, strlen(szPassword), 0)//通过散列生成一个会话密钥CryptDeriveKey(hCryptProv, ENCRYPT_ALGORITHM,hHash, KEYLENGTH, &hKey))//销毁Hash对象CryptDestroyHash(hHash);/*会话密钥即对称密钥,用于对原文件进行加密;非对称密钥由于效率非常低,所以一般不用于对数据直接加密,而是对会话密钥进行加密,然后把它传送给对方。对 方通过非对称密钥解密获得这个会话密钥,然后再对数据文件进行解密。可以看出,一个会话密钥的生存期可以限制在这次通信中,即每次通信都用不同的会话密钥 加密,而非对称密钥则必须是长期使用的。在此例中,加解密过程中没有使用到非对称 RSA密钥对,而只在数字签名及验证使用它。*/

加密数据文件

CryptEncrypt(

hKey, //密钥0, //如果数据同时进行散列和加密,这里传入一个散列对象feof(hSource), //如果是最后一个被加密的块,输入TRUE.如果不是输//入FALSE这里通过判断是否到文件尾来决定是否为最后一块0, //保留

pbBuffer, //输入被加密数据,输出加密后的数据

&dwCount, //输入被加密数据实际长度,输出加密后数据长度

dwBufferLen) //pbBuffer的大小/*注:查看完整代码时可以发现这是一个循环加密的过程,pbBuffer循环读入待加密文件的固定长度的内存块;当然你也可以将pbBuffer设得很大,一次读入整个文件,但那样浪费内存空间,而且影响扩展性(存在缓冲区溢出的可能)。*/

清理工作,如释放Buffer空间、密钥句柄、CSP句柄等。

if(pbBuffer)free(pbBuffer);if(hKey)CryptDestroyKey(hKey);if(hHash)CryptDestroyHash(hHash);if(hCryptProv)CryptReleaseContext(hCryptProv, 0);

解密文件:

打开加密文件(同上)

取得密钥容器(CSP)句柄(同上)

根据用户输入的密码创建一个会话密钥(即对称密钥,用于对原文件解密)(同上)

这里要求用户输入的密码与加密时输入的密码相同。在实际应用中,这个所谓用户输入的“密码”其实只是一个产生密钥的种子,一旦产生完会话密钥,则用户完全可以忘记当初输入的“密码”,接收方可以使用传过来的密钥直接对加密文件进行解密,而不用再重复一次“生成密钥”的过程。

解密数据文件

CryptDecrypt(

hKey, //密钥0, //如果数据同时进行散列和加密,这里传入一个散列对象feof(hSource), //如果是最后一个被加密的块,输入TRUE.如果不是输.//入FALSE这里通过判断是否到文件尾来决定是否为最后一块。0, //保留

pbBuffer, //输入被加密数据,输出加密后的数据

&dwCount)) //输入被加密数据实际长度,输出加密后数据长度

清理工作,如释放Buffer空间、密钥句柄、CSP句柄等。

签名文件:

打开源文件(同上)

取得密钥容器(CSP)句柄(同上)

取得签名用的密钥句柄(非对称RSA密钥)

CryptGetUserKey(

hCryptProv, // 我们已经得到的CSP句柄

AT_SIGNATURE, // 这里想得到signature key pair

&hKey)) // 返回密钥句柄

导出签名用密钥对的公钥,保存在pbKeyBlob中

CryptExportKey(hKey, NULL,PUBLICKEYBLOB, 0, pbKeyBlob,&dwBlobLen)

计算数据文件的Hash值,保存在Hash对象hHash中

//生成一个空的Hash对象CryptCreateHash(hCryptProv,CALG_MD5,0,0,&hHash)//计算数据文件的Hash值,保存在Hash对象中CryptHashData(hHash,pbBuffer,dwCount,0)

对数据文件的Hash值进行签名,数字签名保存在pbSignature中

CryptSignHash(hHash, AT_SIGNATURE, NULL, 0, pbSignature, &dwSigLen)

清理工作,如释放Buffer空间、密钥句柄、CSP句柄等。

签名文件:

打开源文件(同上)

取得密钥容器(CSP)句柄(同上)

取得签名用的密钥句柄(非对称RSA密钥)

CryptGetUserKey(

hCryptProv, // 我们已经得到的CSP句柄

AT_SIGNATURE, // 这里想得到signature key pair

&hKey)) // 返回密钥句柄

导出签名用密钥对的公钥,保存在pbKeyBlob中

CryptExportKey(hKey, NULL,PUBLICKEYBLOB, 0, pbKeyBlob,&dwBlobLen)

计算数据文件的Hash值,保存在Hash对象hHash中

//生成一个空的Hash对象CryptCreateHash(hCryptProv,CALG_MD5,0,0,&hHash)//计算数据文件的Hash值,保存在Hash对象中CryptHashData(hHash,pbBuffer,dwCount,0)

对数据文件的Hash值进行签名,数字签名保存在pbSignature中

CryptSignHash(hHash, AT_SIGNATURE, NULL, 0, pbSignature, &dwSigLen)

清理工作,如释放Buffer空间、密钥句柄、CSP句柄等。(同上)

验证签名:

打开文件(同上)

取得密钥容器(CSP)句柄(同上)

导入 pbKeyBlob 公钥

CryptImportKey(hCryptProv, pbKeyBlob, dwBlobLen, 0, 0, &hPubKey)

必须是与签名时所用的私钥配对的公钥,在此例中,这个公钥在生成数字签名时已经导出到pbKeyBlob中。

计算数据文件的Hash值,保存在Hash对象hHash中。(同上)

验证数字签名

CryptVerifySignature(hHash, pbSignature, dwSigLen,hPubKey,NULL, 0)

清理工作,如释放Buffer空间、密钥句柄、CSP句柄等。(同上)

(2)PKCS#11

根据机制标记,可以分为几类:

CKF_ENCRYPT:加密类

CKF_DECRYPT:解密类

CKF_DIGEST:摘要类

CKF_SIGN:签名类

CKF_SIGN_RECOVER:可恢复签名类

CKF_VERIFY:验证类

CKF_VERIFY_RECOVER:可恢复验证类

CKF_GENERATE:密钥产生

CKF_GENERATE_KEY_PAIR:密钥对产生

CKF_WRAP:密钥封装

CKF_UNWRAP:密钥解封

CKF_DERIVE:密钥派生

(3)GMT 0016-2012

(4)GMT 0018-2012

下列文件对于本文件的应用是必不可少的。凡是注日期的引用文件,仅注日期的版本适用于本文件,凡是不注日期的引用文件,其最新版本(包括所有的修单)适用于本文件,

GM/T0006 密码应用标识规范 和GM/T0009 SM2密码算法使用规范

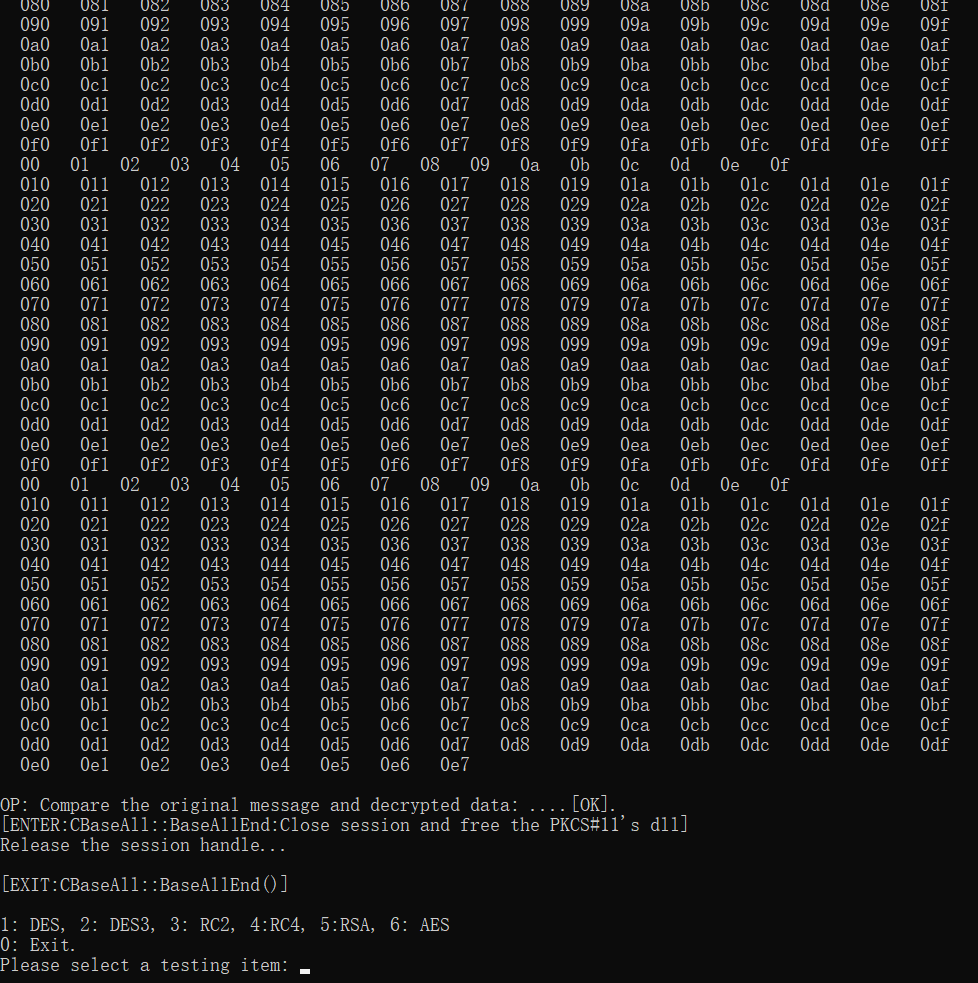

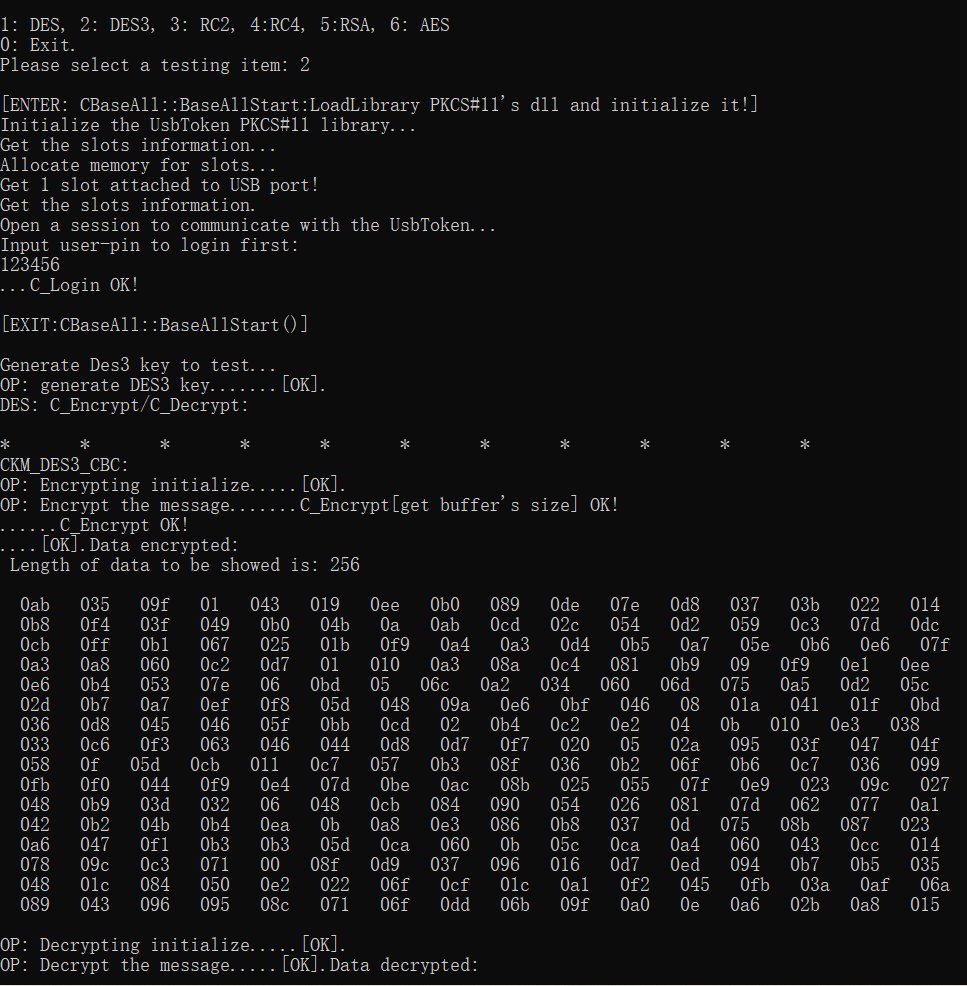

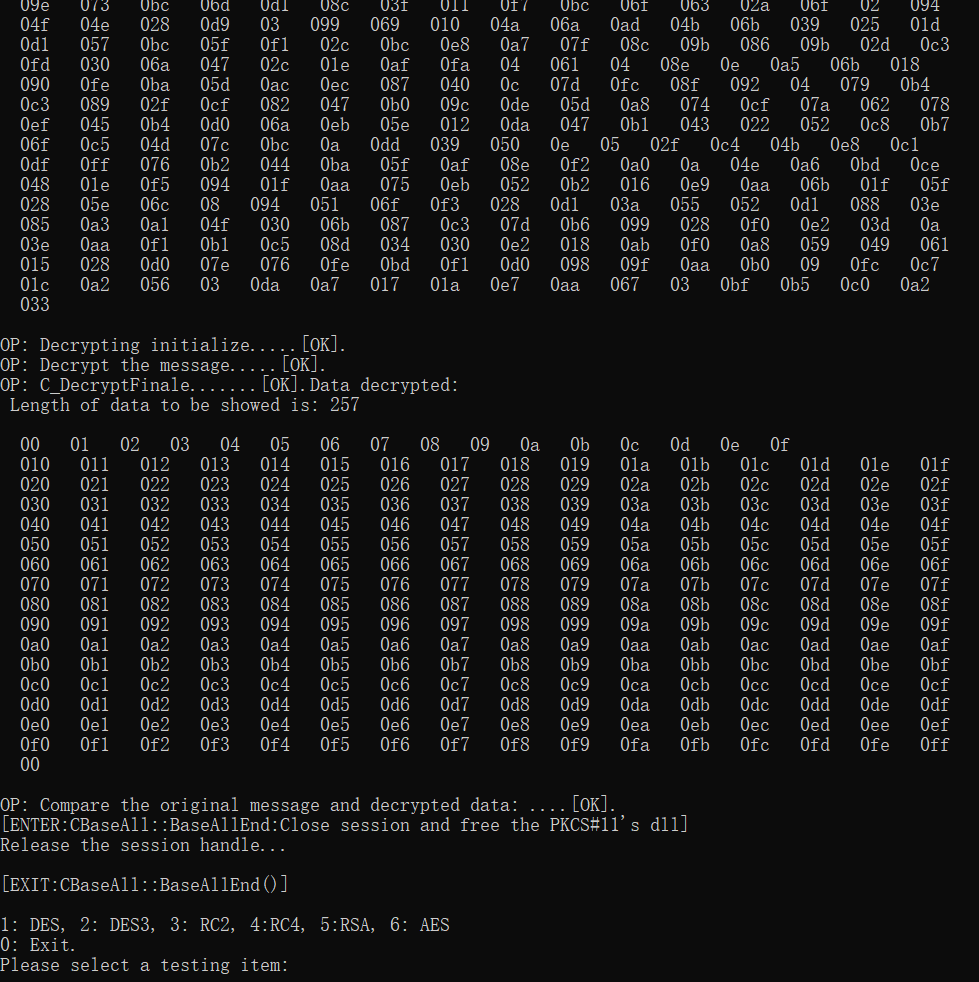

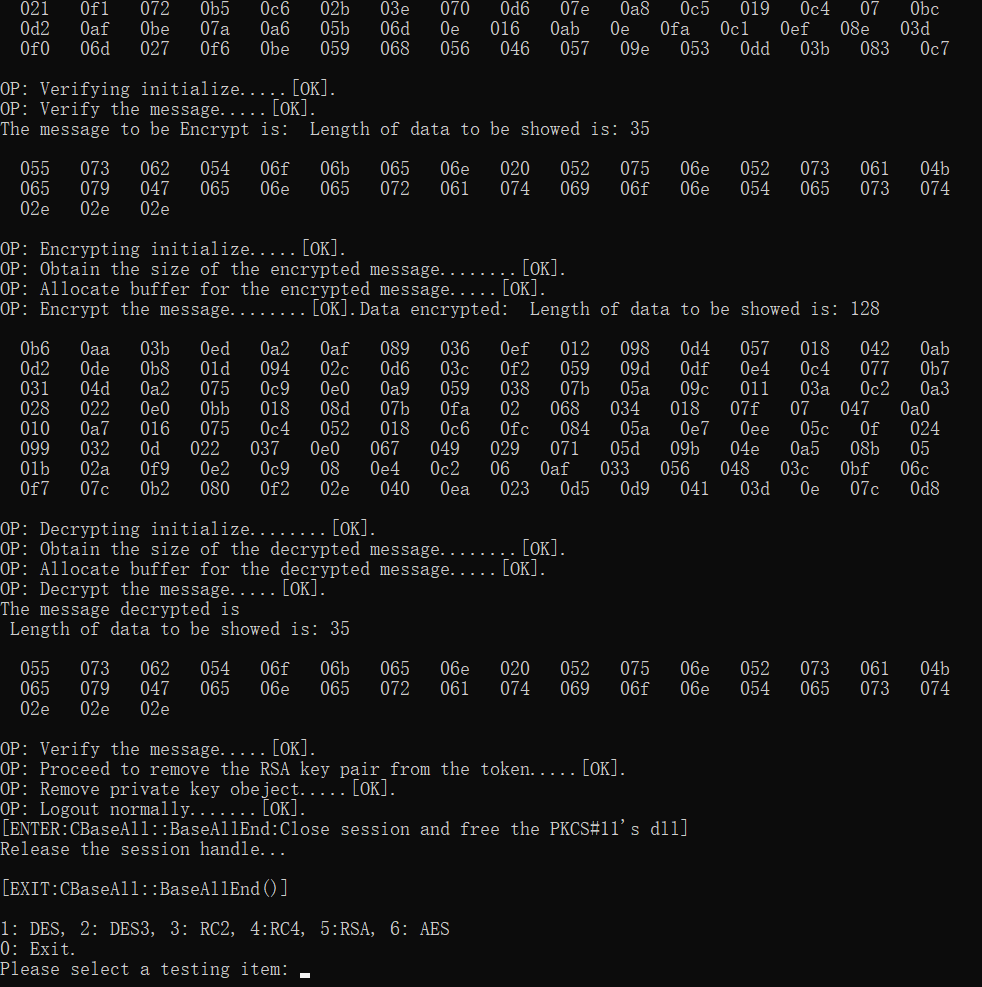

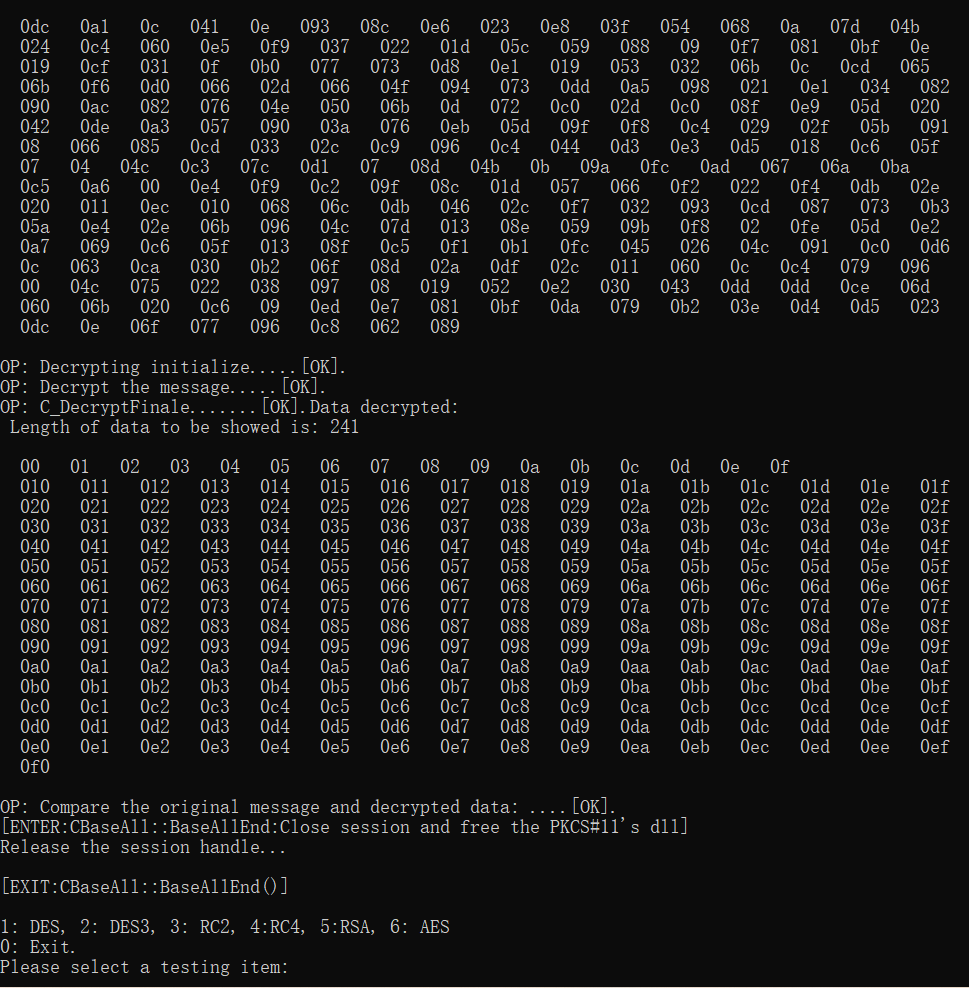

以龙脉GM3000Key为例,写出调用不同接口的代码(Crypto API,PKCS#11,SKF接口),把运行截图加入博客,并提供代码链接