pakichu-暴力破解

暴力破解漏洞概述 ----- 连续性尝试+字典+自动化

字典 ----- 常用的账号密码,互联网上被脱裤后账号密码,排列组合生成的密码

暴力破解漏洞流程 ----- 确认登录接口的脆弱性:尝试登录抓包确定存在暴力破解的可能,在通过字典进行破解

我使用的是burp suite进行的测试

burp suite介绍

proxy代理模块

options设置监听的地址与端口号

history开启burp suite 之后访问的任何网页都会在里面有记录可以通过记录来向intruder模块里面发送

intruder模块可以对代理模块抓到的数据进行修改,自动化的修改等

pasitions选项卡

指定需要暴力破解的参数并设置成变量,同时选择攻击模式

sniper:狙击手 设置一个payload,先将第一个变量使用字典进行测试,然后在第二个变量使用字典进行测试

battering ram:冲撞车 设置一个payload,所有的变量一起用字典内容被替换,然后一起尝试

ptichfork:草叉型 每个变量设置一个payload。分别使用对应的字典对变量进行同时替换

cluster bomb:集束炸弹 需要为每个变量设置一个payload,分别使用字典内容组合对变量进行替换

payloads选项卡

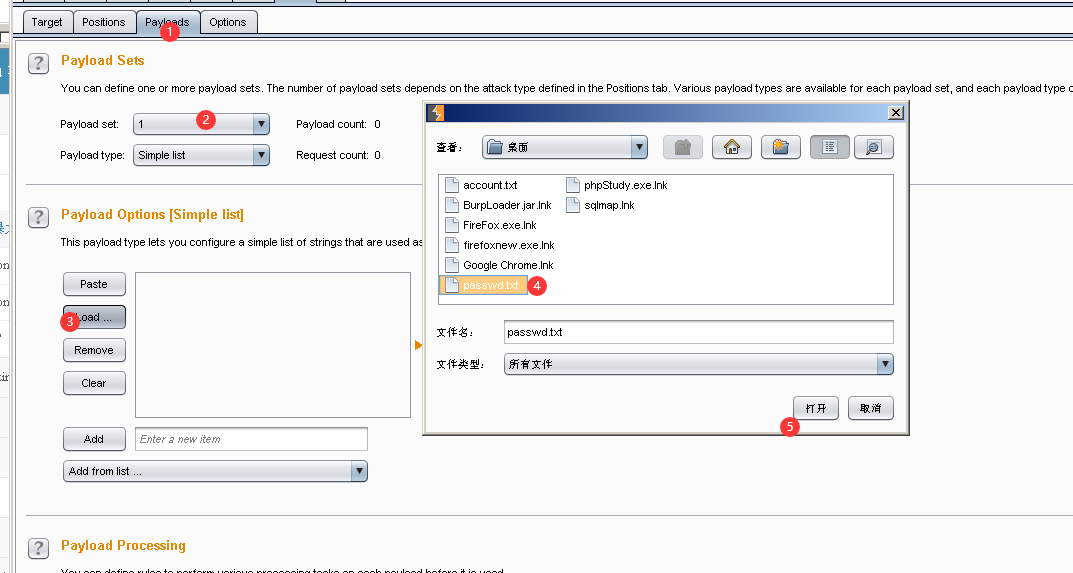

设置字典,并可以对字典进行统一的策略处理

simple list 手动加字典 runtime file 导入文件

options选项卡

对扫描的线程、失败重试等进行配置;对结果设置匹配的flag:通过一个标识符来区别结果,并在结果栏中flag出来

threads支持的线程数 network failure 如果失败了重试的次数 retry 间隔

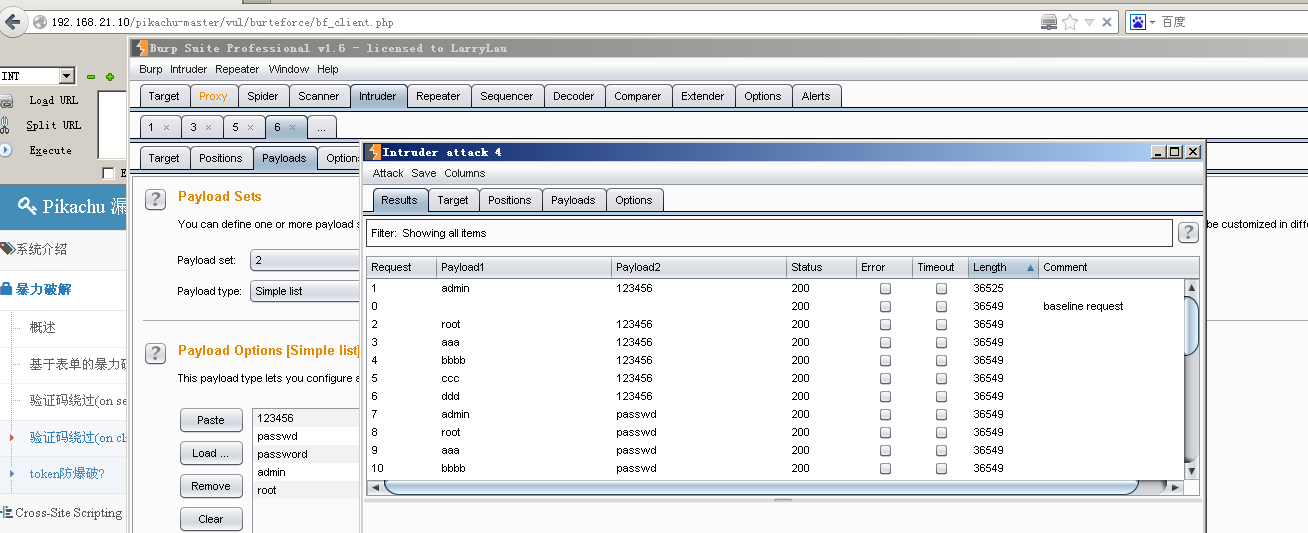

基于表单的暴力破解

这个比较简单直接把字典加入直接破解就可以

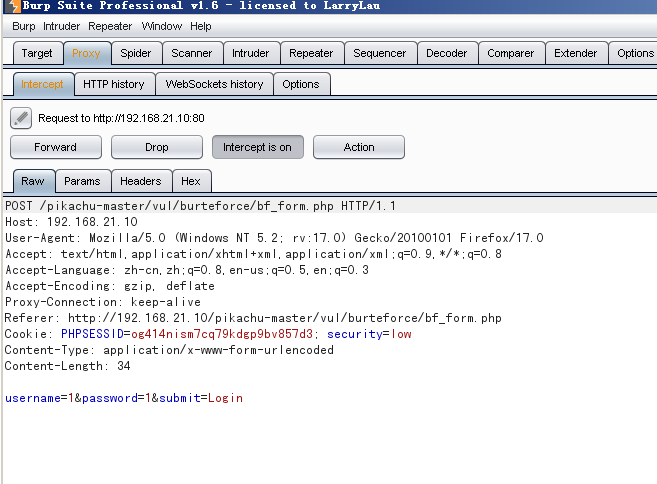

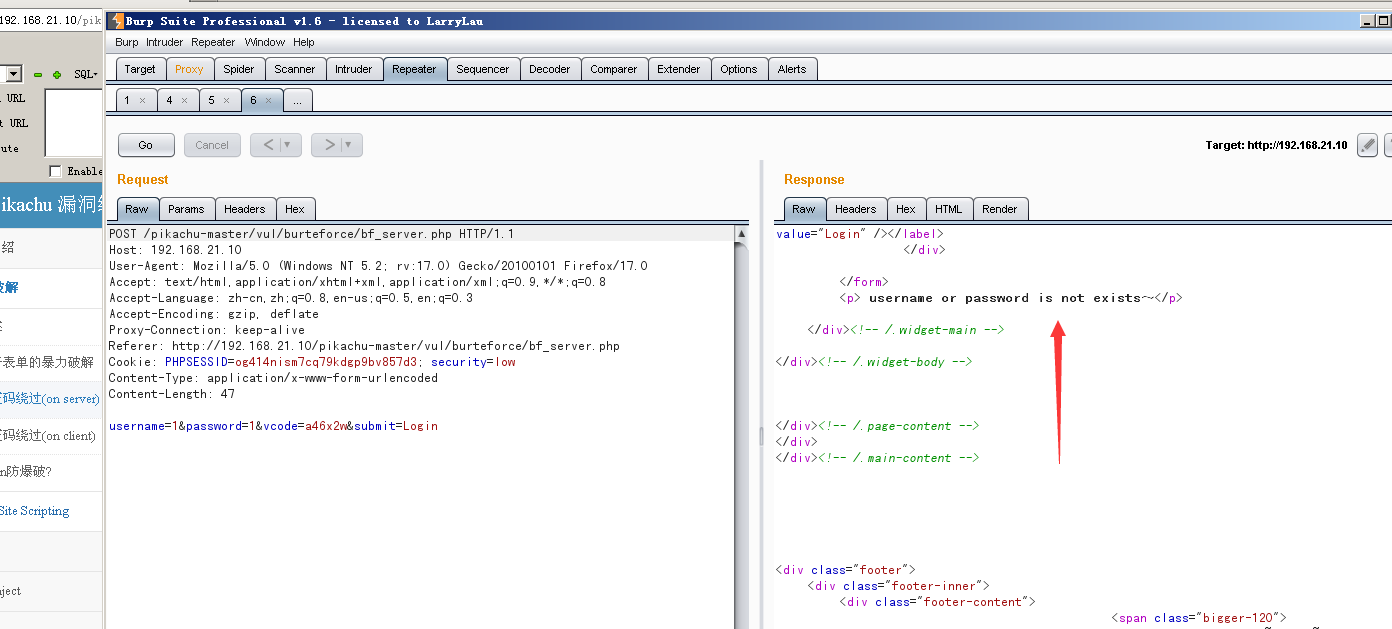

输入一个理论错误的账号密码拦截后应该是下面的界面

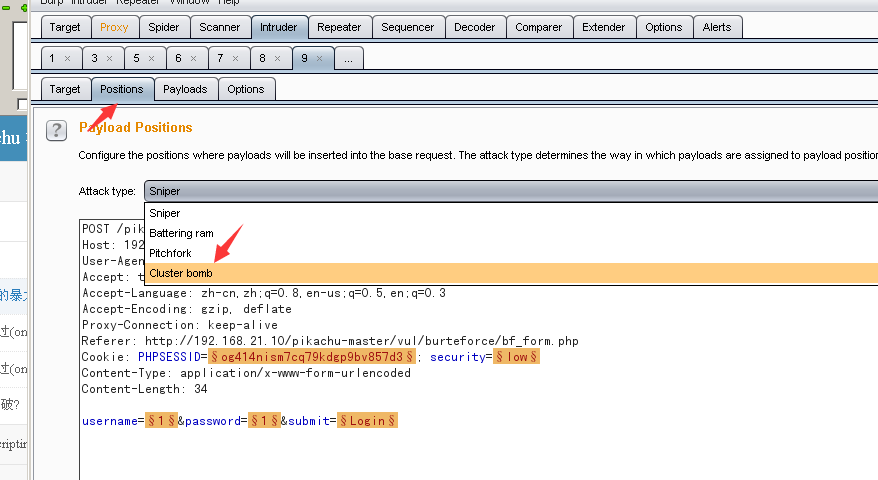

将上面的东西发送到Intruder模块(右击 或是Ctrl键+i)最好选择“集束炸弹”这个比较全面,不容易漏掉上面有写这四个攻击的功能

将你想破解的内容加上$,其他没用的去掉$

这里的Palload set 是因为选择了俩个个变量,选择一个变量这里就只有1,然后将字典加入

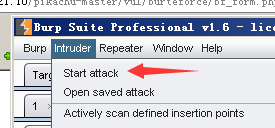

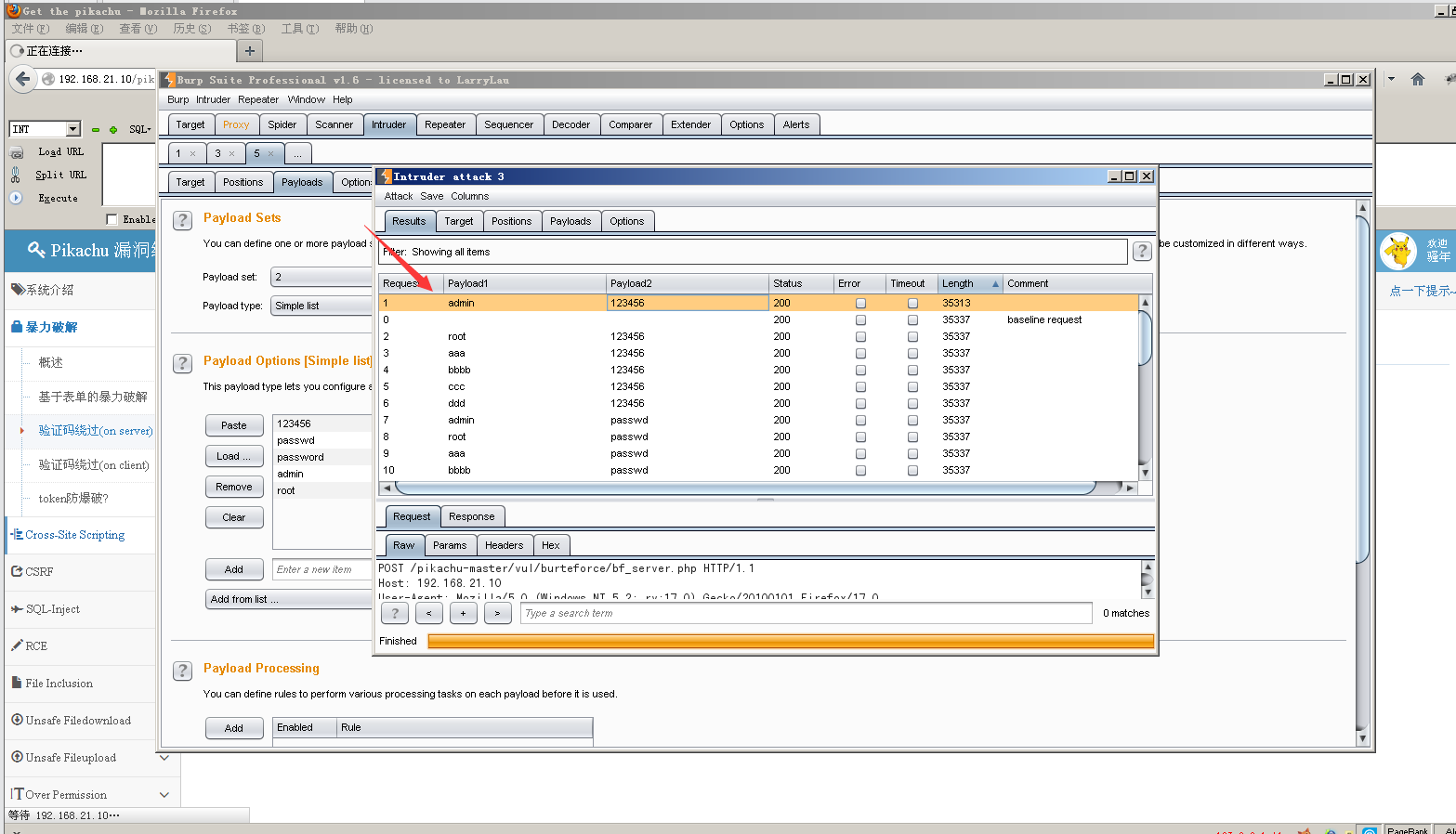

攻击

攻击过后下图就是攻击过后的内容,根据长度进行排序,那个与其他不一样的就是破解的密码账号

暴力破解之不安全的验证码分析

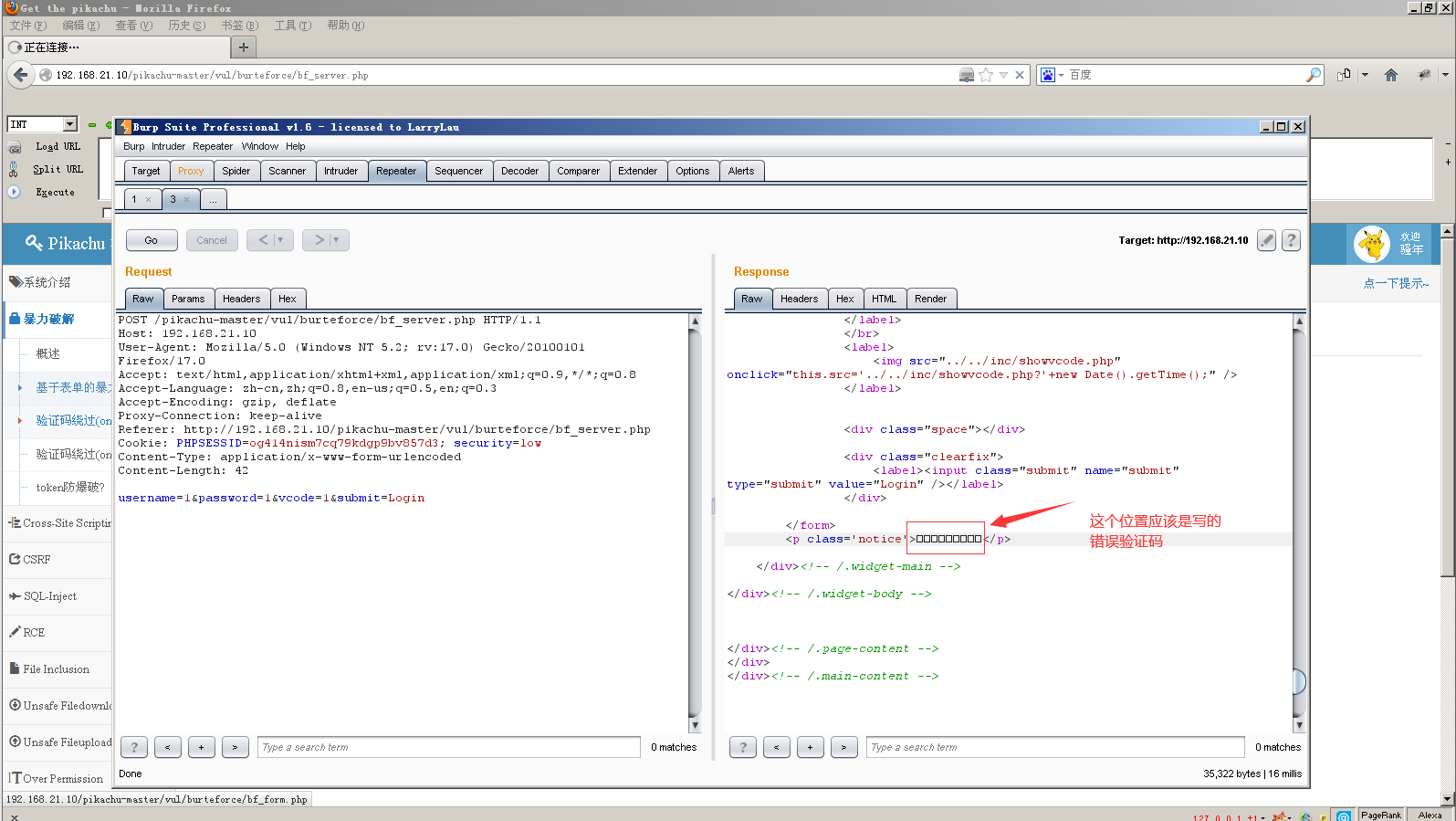

这是服务端的暴力破解,出现下图的问题是显示语言问题改下就行了

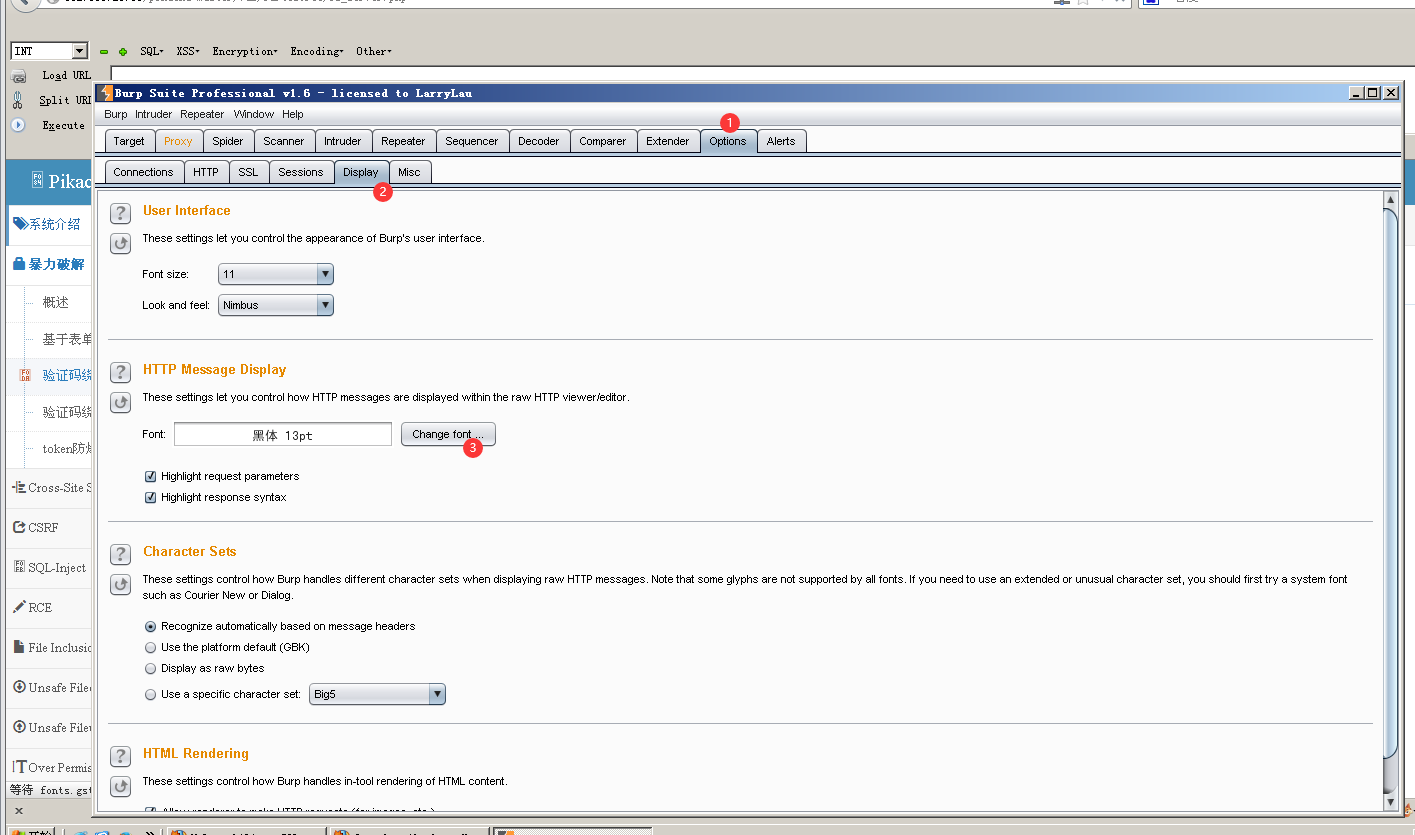

至于上面的问题需要在options模块里面把显示改为中文就行了

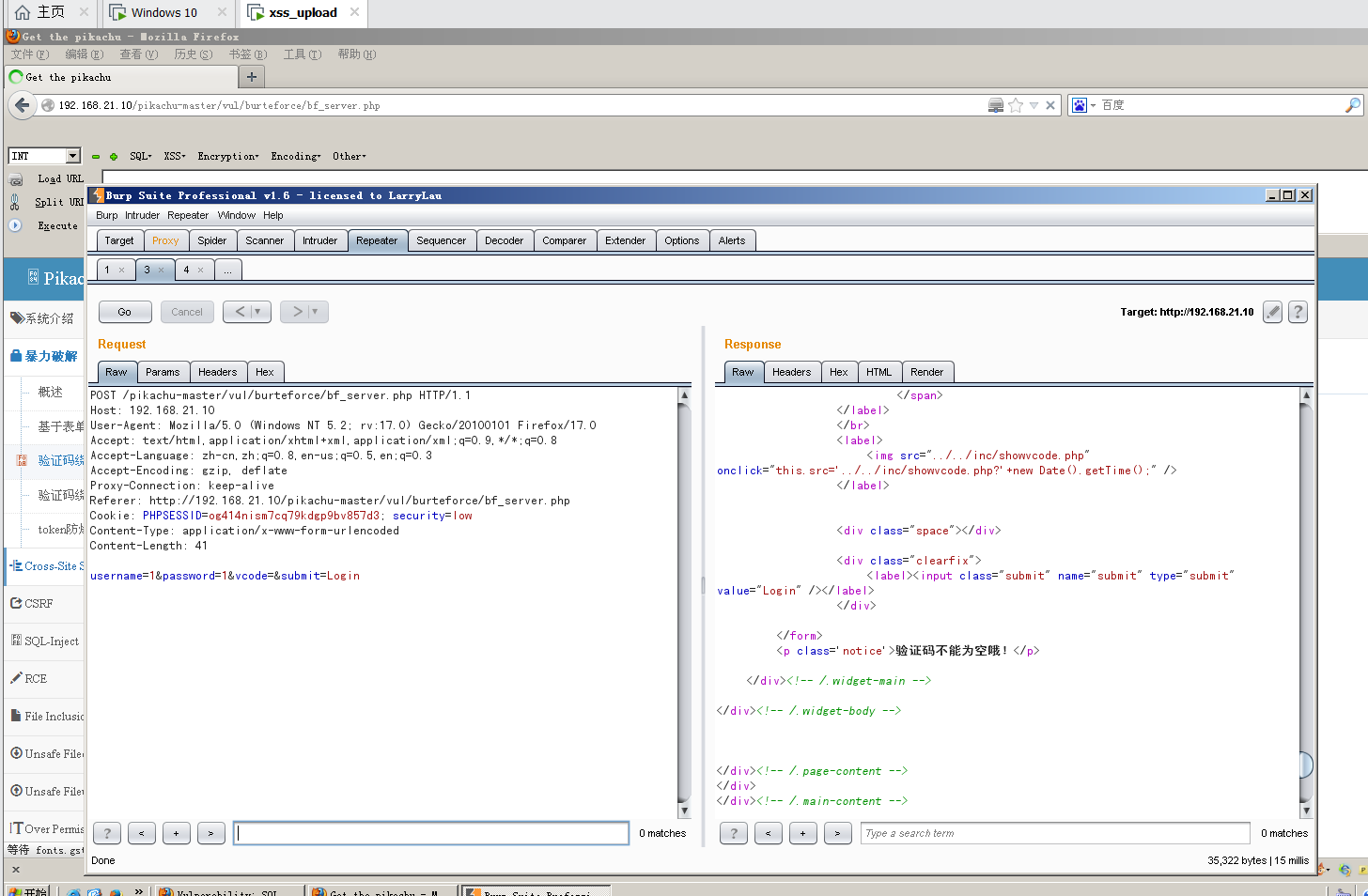

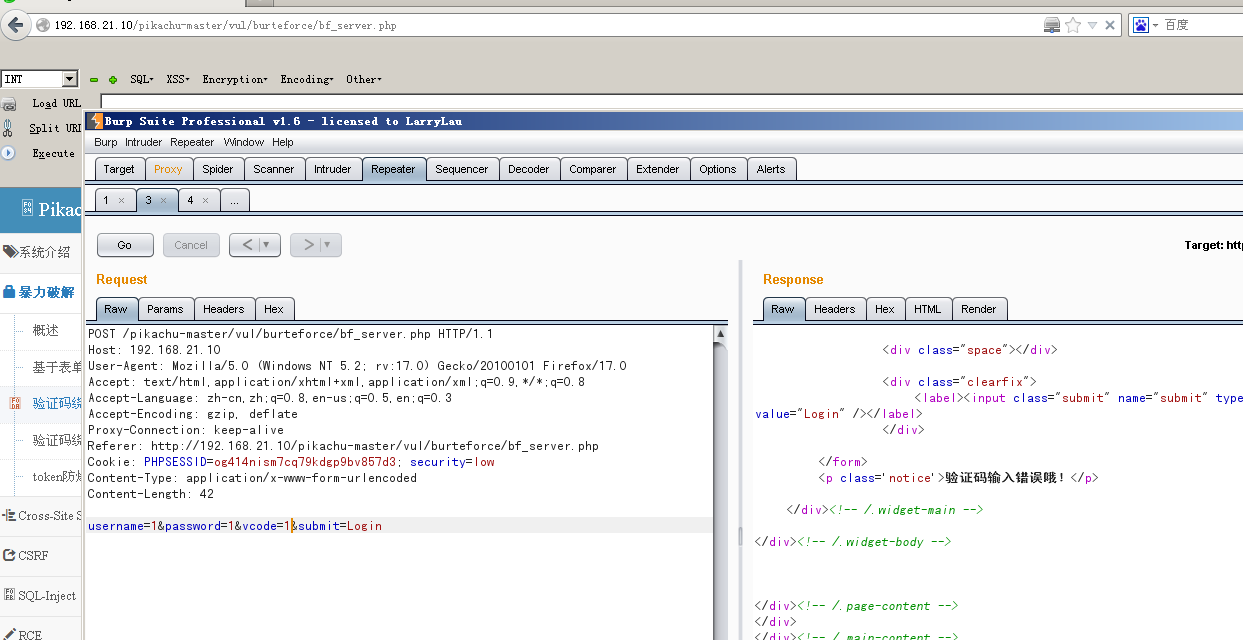

上面是输入了一个空的验证码,下面输入一个错误的验证码

输入正确的验证码

接下来进行暴力破解就行了这里不演示了,服务端的问题是验证码没有做验证码过期问题

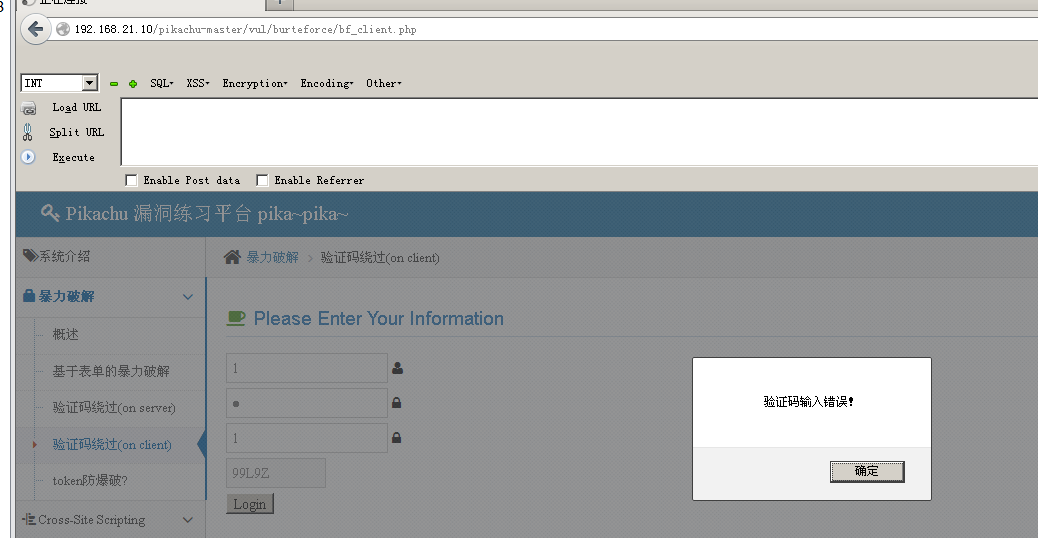

客户端

错误验证码

这里不输入正确的验证码不行,不输入正确的验证码不能抓取

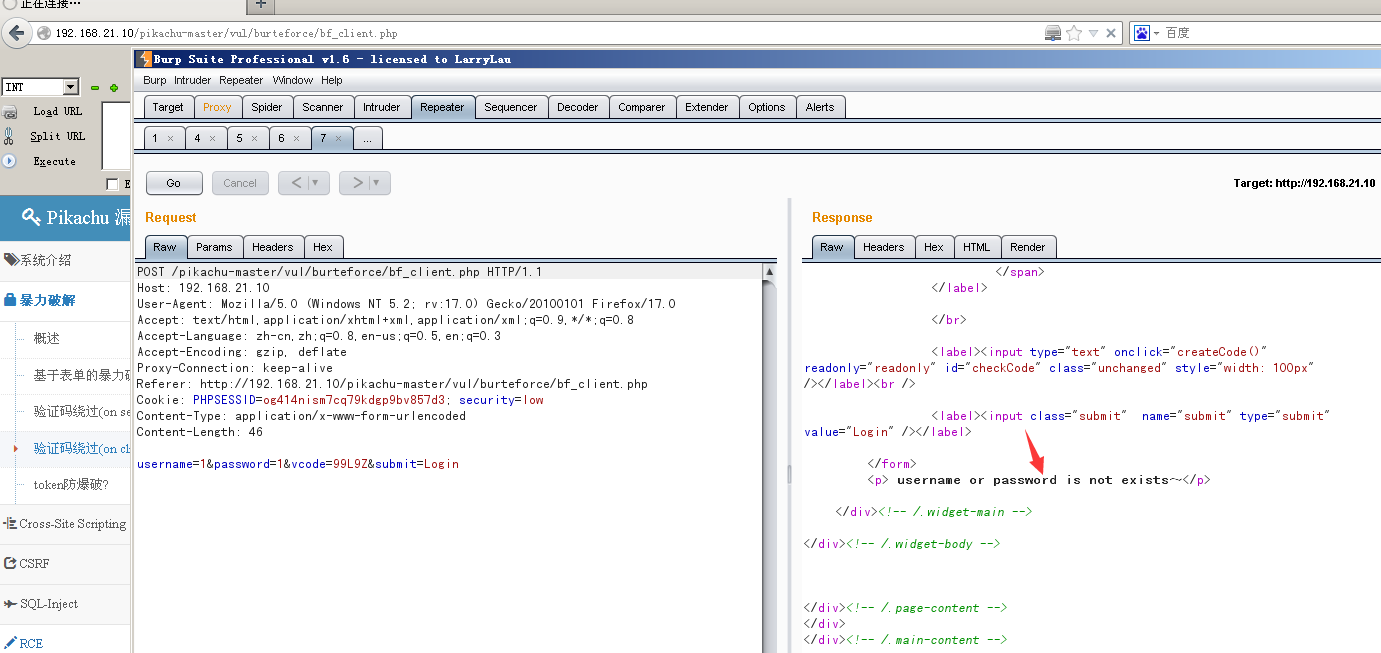

正确的验证码

接下啦破解就行了

客户端的问题就是输入错误的账号密码之后,直接就成功返回了,没有在后台做验证,这点与服务端还差点,不安全验证码的常见问题:使用前端js实现验证码,将验证码将cookie中泄露,容易被获取,将验证码在前端源代码中泄露,容易被获取

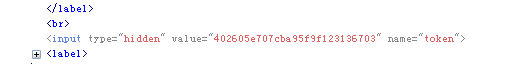

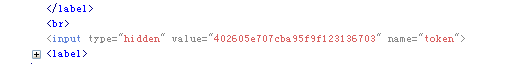

token防爆破?

这个不防爆破,token一般的做法:将token以“type = hidden”的形式输出在表单中;在提交的认证的时候一起提交,并在后台对其进行校验,但由于token值输出在了前端源码中,容易被获取,因此也就失去了放暴力破解的意义。一般token在防止csrf上会有比较好的功效

他的生成过程是每次刷新页面的时候会生成一个token所以可以写一个获取这个值得脚本来使每次暴力破解执行正确的token以下是它随机生成的几个token

浙公网安备 33010602011771号

浙公网安备 33010602011771号