初入江湖之信息收集

信息收集是整个PTES流程中的第二阶段的工作,也是非常重要的一项。

不管任何领域,信息收集都是相当的重要,甚至有时候能够决定一件事的成功与否,渗透工作同样如此

信息收集方法:

1.主动收集

主动信息收集可以是直接与目标系统交互通信,也可以是受控的第三方pc进行交互,也可以是使用代理,大致可以分为以下步骤:

- 主机发现

- 端口扫描

- 服务识别

- 操作系统识别

主动收集可以快速的收集到目标的一些信息,但这样也会留下很多的遗留痕迹,被对方所发现而进行策略改变,因为篇幅过多本篇不着重讲,会在后续的章节更新细讲。

2.被动收集

被动收集不会被对方直接发现,可利用的方式也特别多,主要搜索目标的ip地址段,域名信息,邮件地址,公司组织架构,主要人员架构等,方便后续的社工或者其他用途

一,域名信息搜索

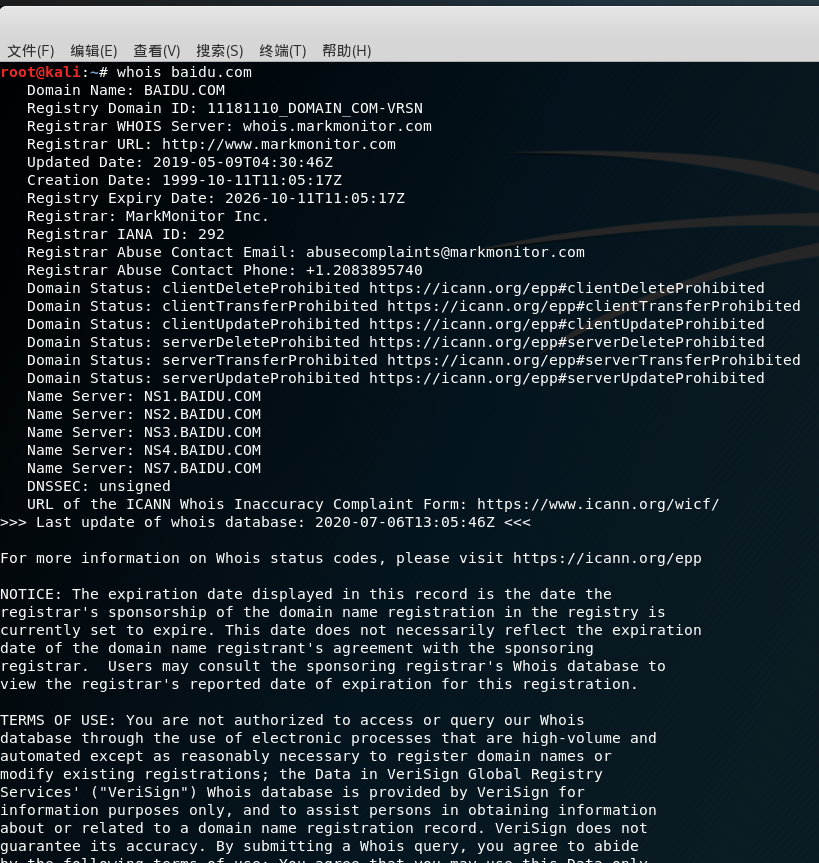

NO.1 whois信息

有很多网站都可以进行whois查询,比如站长之家,爱站网,等,但国内很多网站查whois的时候,邮箱和手机号会打马赛克处理,甚至会直接屏蔽,拿站长之家举例子

这里是拿baidu.com进行例证的,本博客不在此解读这种行为,只单纯的举例,还是建议使用国外的一些网站进行whois查询,比如https://who.is/

这里是拿baidu.com进行例证的,本博客不在此解读这种行为,只单纯的举例,还是建议使用国外的一些网站进行whois查询,比如https://who.is/

kali中也自带了whois查询接口,可以直接使用kali进行查询

kali中也自带了whois查询接口,可以直接使用kali进行查询

着重关注注册商、注册人、邮件、DNS解析服务器、注册人联系电话这些信息,如果域名有过备案,还可以进行备案查询,去icp备案查询网站就可以查询http://www.beianbeian.com,(仅限国内网站,国外网站不用备案),搜集到的信息可以结合启信宝或者天眼查等工具进行进一步拓宽

NO.2子域名搜集

有时候主站拿不下来,可以从旁站解题,这时候就要搜集子域名了,常见的几种方法如下:

Google语法

语法: site:xxx.com

如:

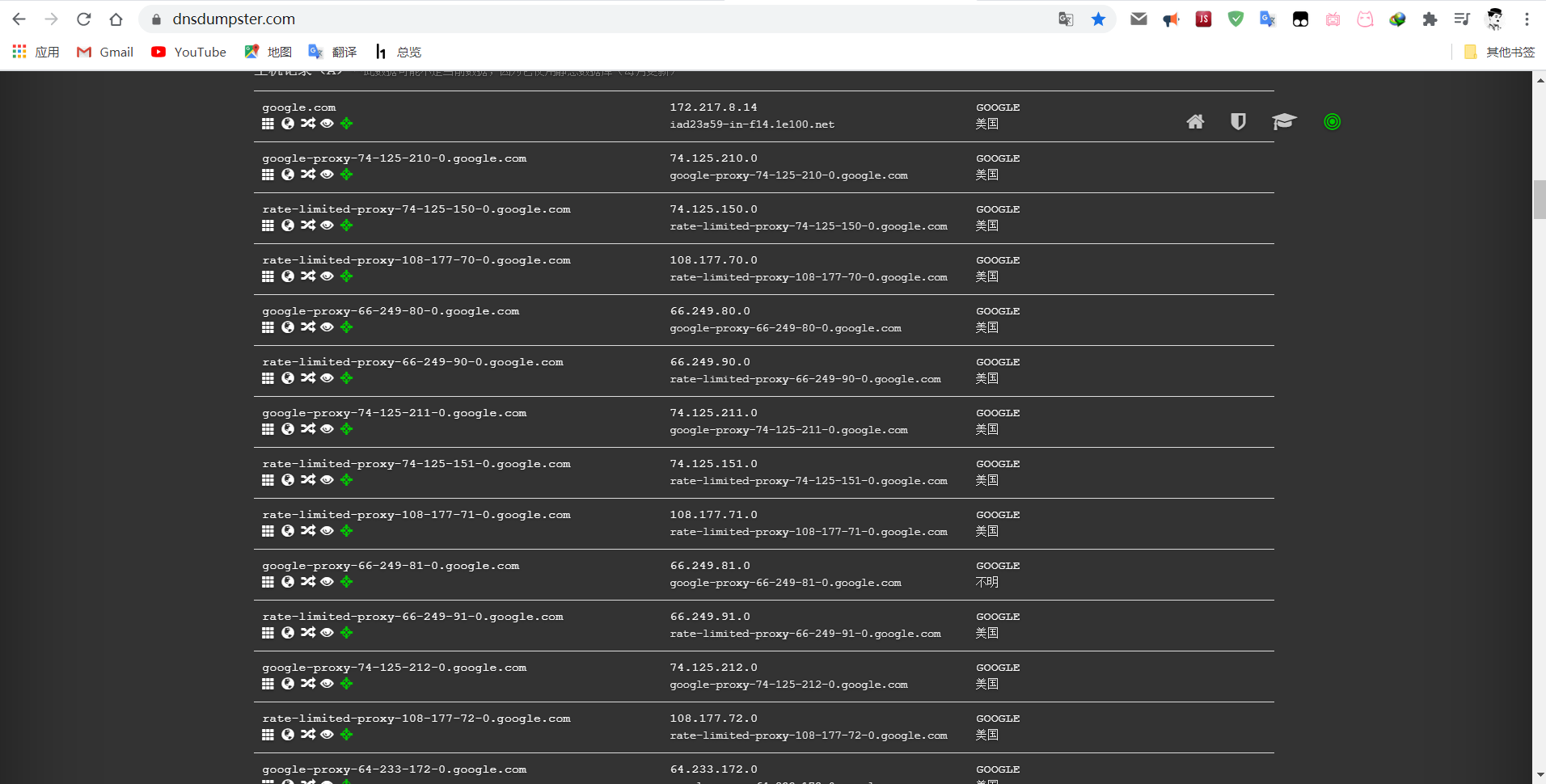

通过第三方的DNS数据库进行查询

可以通过一些知名的第三方DNS数据库进行查询,比如DNSdumpster:https://dnsdumpster.com/,

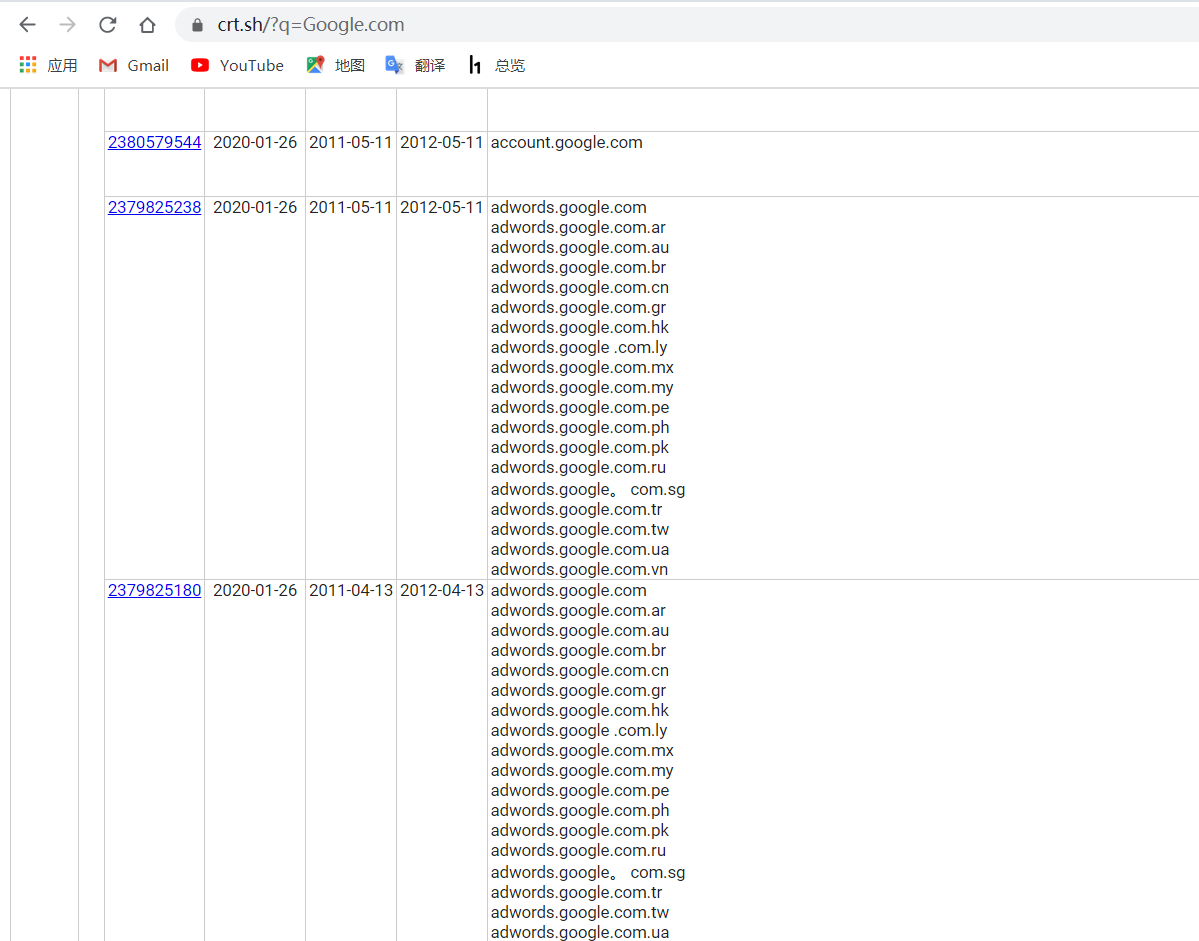

通过ssl证书查询(局限于启用了ssl的域名)

可以通过一些证书查询网站查找证书的方式查询子域名如https://crt.sh和https://censys.io

浙公网安备 33010602011771号

浙公网安备 33010602011771号