LEGU脱壳

一、原理

腾讯乐固(http://legu.qcloud.com/)提供APK加壳技术,分析了一下,做了个简单的脱壳程序。

以某新华字典APP为例,APK下载地址:https://apkpure.com/%E6%96%B0%E5%8D%8E%E5%AD%97%E5%85%B8/com.qiushui.android.app.chdir

加壳的方法是,将原始的 class.dex 的文件头(DexHeader,长度为0x70个字节)使用某种方式进行加密,后面的数据保持不变,使用腾讯的代码(TxAppEntry)加固;运行时从文件的特定偏移地址开始,解密出原始的DEX,从内存运行。这里分析的壳的版本是0.0.3.

二、分析过程

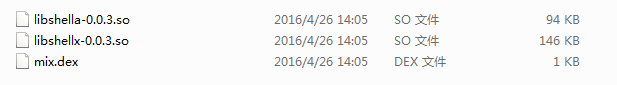

打开APK,在lib/armeabi 下面发现这几个文件:

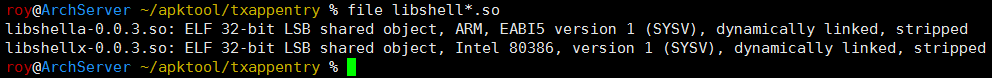

使用 linux下的 file 工具查看,可知:

libshella.so 是ARM平台用的,libshellx.so是X86平台用的,那么这两个so内的函数应该完全一样。

选择在 Android 平台调试,用 IDA 打开so文件,附加到进程(方法参考:http://www.cnblogs.com/shaoge/p/5425214.html ),经过若干次的尝试,终于找到解密的函数是:sub_5DCF4EA4。

目前可以这样找,搜索字符串 start mem dex,通过 xref graph 找到使用这个字符串的地方,可以找到是在函数sub_5DCEF760中,由于此时的 dex 是已经解密好的,如果不关心加壳的过程,可以在这里直接在该函数下断点,执行到这里时,用IDA的script来dump 内存,起始地址保存在寄存器 R0, 长度保存在寄存器R1.

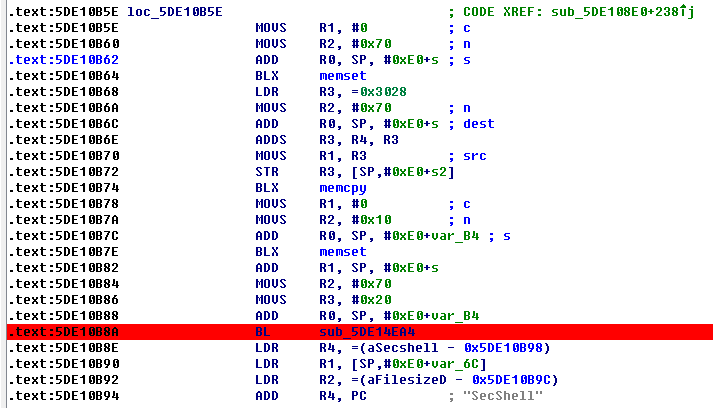

如果关心解密过程,就向上查找,在函数 sub_5DE108E0 中,找到调用 sub_5DCF4EA4 之前的代码(有多个地方调用,可以在运行时查看实际执行的代码):

这里简单解释一下,过程大概如下:

- 获取进程的PID,打开 /proc/{PID}/mmap 文件,查找 XX.apk@classes.dex,找到内存的起始地址;

- 在这个地址偏移0x3028个字节,复制0x70个字节(DexHeader的大小)进行解密,解密的算法参见后面的地址;

- 解密后就是原始的DEX了。

在执行中,通过查看内存,可以知道 XX.apk@classes.dex 是 odex 的格式,因此偏移了 0x3028 个字节,如果是普通的 dex 格式,则只需偏移 0x3000 个字节。

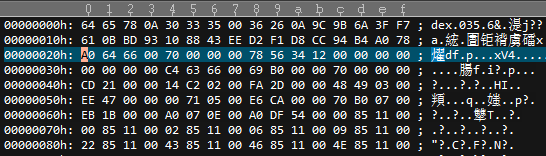

DEX 文件的大小就是 DexHeader 里面包含了(DEX文件格式 http://www.retrodev.com/android/dexformat.html),只需向后直接复制相应的长度即可。脱壳后的文件头如下所示:

三、源代码

https://github.com/zbqf109/txshellunpack

四、参考文档

- 腾讯应用加固的脱壳分析和修复http://www.52pojie.cn/thread-330022-1-1.html

- IDA远程调试 在内存中dump Dex文件 http://www.cnblogs.com/shaoge/p/5425229.html

- android某加固脱壳

(一) http://www.xiaobaiyey.com/618.html

(二) http://www.xiaobaiyey.com/634.html - Dex File Format http://www.retrodev.com/android/dexformat.html

五、用到的工具

apktool http://ibotpeaches.github.io/Apktool/

dex2jar https://github.com/pxb1988/dex2jar

声明:仅供个人学习,不得用于其他用途。

浙公网安备 33010602011771号

浙公网安备 33010602011771号