CISP知识点

CISP知识点

信息安全建设,管技并重,七分管理三分技术。

用户隐私保护不仅仅是用户名和密码,还包括身份信息、位置信息、金融信息等。

威胁是外因,漏洞是内因,两者不等同。

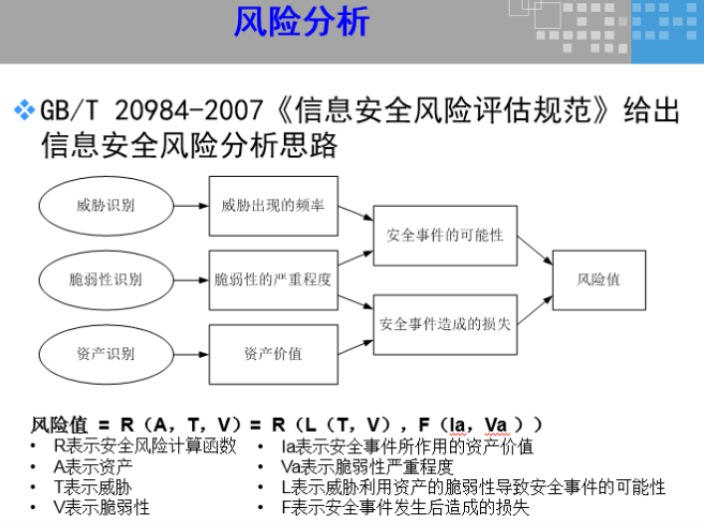

威胁建模是了解系统面临的安全威胁,确定威胁风险并通过适当的缓解措施以降低风险,提高系统安全性的过程。包括:确定对象、识别威胁、评估威胁、消减威胁四个步骤。

UTM:统一威胁管理(United Threat Management)。

PKI是公钥基础设施(Public Key Infrastructure)的简称,PKI利用公共密钥技术建立的提供信息安全服务的在线设施。它利用加密、数字签名、数字证书来保护应用、通信或事务处理的安全。

用户名或口令连续输错属于不信任原则。

地址解析协议,即ARP(Address Resolution Protocol),是根据IP地址获取物理地址的一个TCP/IP协议。ARP不能禁用,会影响业务。

降低网络的贷款消耗,将广播流限制在固定区域内,可以采用VLAN划分技术,隔离ARP广播。

具备下列条件之一的应当定为绝密级:

- 技术水平国际领先,并且对国防建设或者经济建设具有特别重大影响的;

- 能够导致高新技术领域突破的;

- 能够整体反映国家防御和治安能力的;

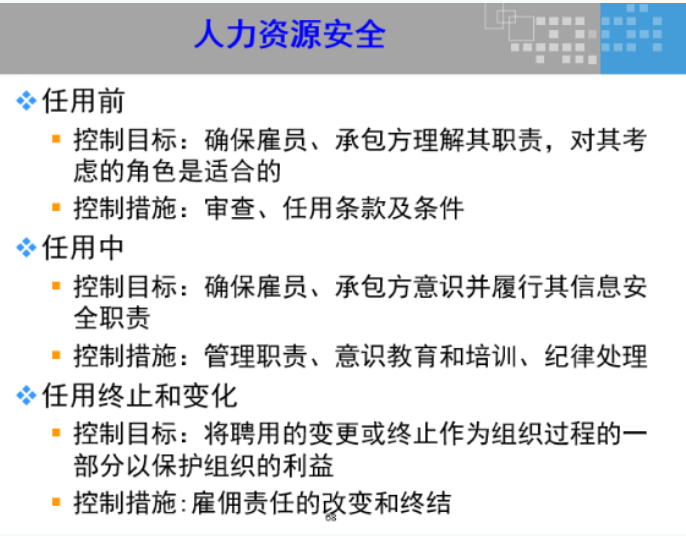

人力资源安全划分为3个控制阶段:

应对社会工程学最有效的办法就是进行安全意识培训。

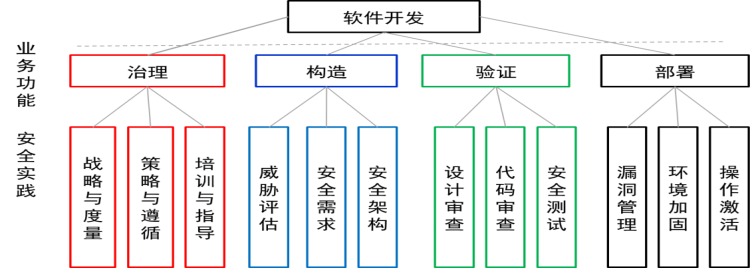

软件保障成熟模型(SAMM)中,规定了软件开发过程中的核心业务功能,治理、构造、、验证、部署。

指纹鉴别属于实体特征

服务器只验证客户端的用户名密码属于单向鉴别

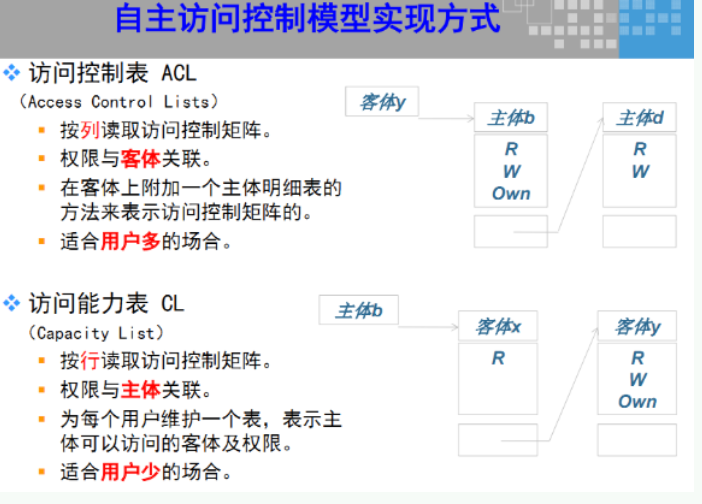

自主访问控制模型实现方式

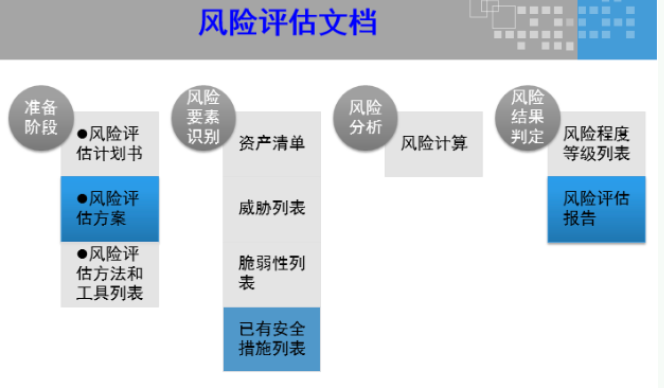

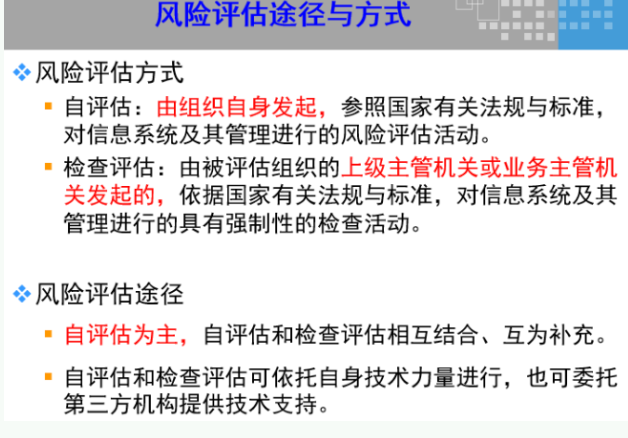

风险评估文档(3、4、1、2)

会话密钥(session key)在会话期间使用,会话终止后会话密钥不再使用。

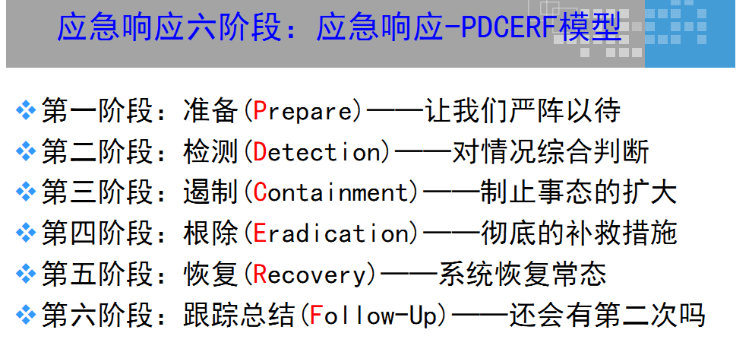

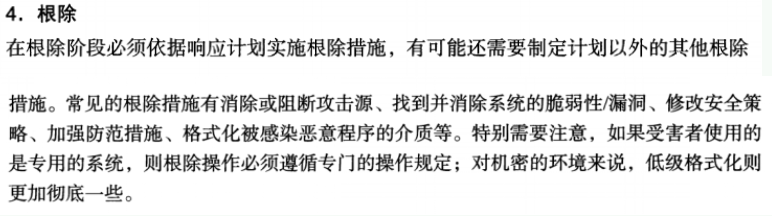

应急响应分为准备、检测、遏制、根除、恢复、跟踪总结6个阶段。

访问控制的作用:

- 保证用户在系统安全策略下正常工作

- 拒绝非法用户的非授权访问请求

- 拒绝合法用户越权的服务请求

模糊测试:也称Fuzzing测试,一种通过提供非预期的输入(数据处理点、数据通道的入口点,边界点往往是测试的对象)并监测异常结果来发现软件故障的方法。

模糊测试属于黑盒测试,不关心被测试目标的内部实现,而是利用构造畸形的输入数据引发被测试目标产生异常,从而发现相应的安全漏洞。

模糊测试的过程:

- 生成大量的畸形的数据作为测试用例

- 将这些测试用例作为输入应用于被测对象

- 监测和记录由输入导致的任何崩溃或异常现象

- 查看测试日志,深入分析产生崩溃或异常的原因

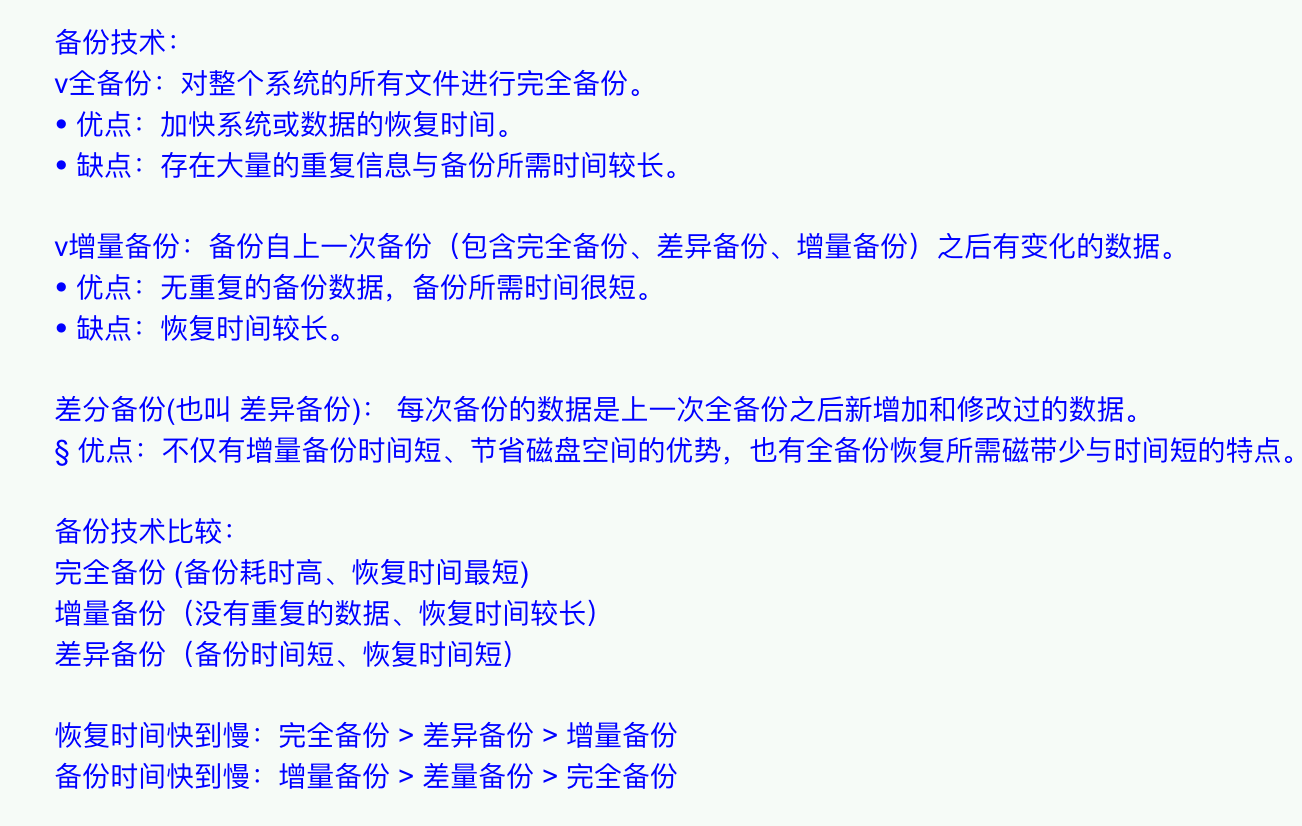

备份技术

信息安全我们也要有自主的方式,国际标准可以借鉴参考,但也要发展自己的标准体系。

CISP职业道德准则:

- 维护国家、社会和公众的信息安全

- 诚实守信、遵纪守法

- 努力工作,尽职尽责

- 发展自身,维护荣誉

异常检测技术是设置正常的数据流模式,误用检测技术是设置攻击的数据流模式,误用基于“特征”,异常基于“行为”,如下图所示:

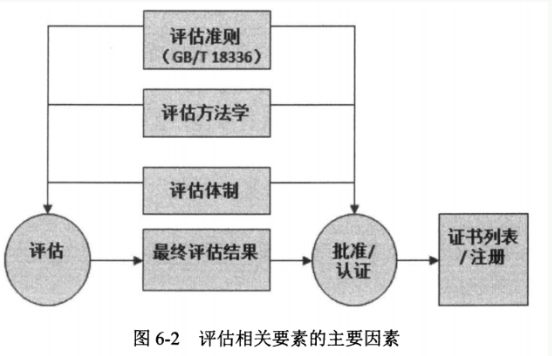

评估对象TOE(Target of Evaluation)

保护轮廓PP(Protection Profile)

安全目标ST(Security Target)

评估保证级别EAL(Evaluation Assurance Level)

《国家网络安全综合计划(CNCI)》是美国发布的文件

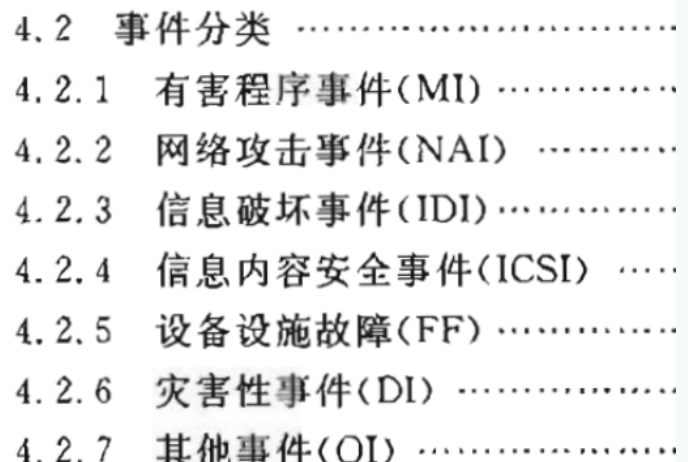

依据GB/Z20986-2007《信息安全技术信息安全事件分类分级指南》,信息安全事件分7个基本类别

源代码审计是指无需运行被测代码,仅通过分析或者检查源程序的语法、结构、过程、接口等来检查程序的正确性,指出代码隐藏的错误和缺陷。

2004年,国信办《关于做好重要信息系统灾难备份工作的同志》,强调了“统筹规划、资源共享、平战结合”的灾备工作原则。

安全域和物理位置有关系

《GB/Z 20986-2007 信息安全技术 信息安全事件分类分级指南》将信息系统分为:特别重要信息系统、重要信息系统、一般信息系统 三类。

RBAC可实现最小特权、职责分离等,DAC和MAC只能实现部分功能。

风险管理的目标是以可接受风险为目标

守护进程作用就是守护恶意代码主进程的状态

密码协议中必须明确每个处理方式

一般外包、买保险都属于转移风险

安全登录是用用户名+密码,属于“实体所知”方式,智能卡+短信认证属于“实体所有”方式

国家标准对于国际标准的采用主要有两种,IDT(等同采用)和MOD(修改采用),国内的信息安全标准可以和国际的标准相同。

逻辑维的七个步骤对应时间维的每个阶段

科克霍夫原则:密码体制应该对外公开,仅需要对密钥进行保密;如果一个密码系统需要保密的越多,可能的弱点也越多。

SYNFlood属于DoS攻击的一种,让被攻击系统无法正常进行服务的攻击方式,使系统丧失可用性。

智能合约:是一种旨在以信息化方式传播、验证或执行合同的计算机协议。智能合约允许在没有第三方的情况下进行可信交易,这些交易可追踪且不可逆转。

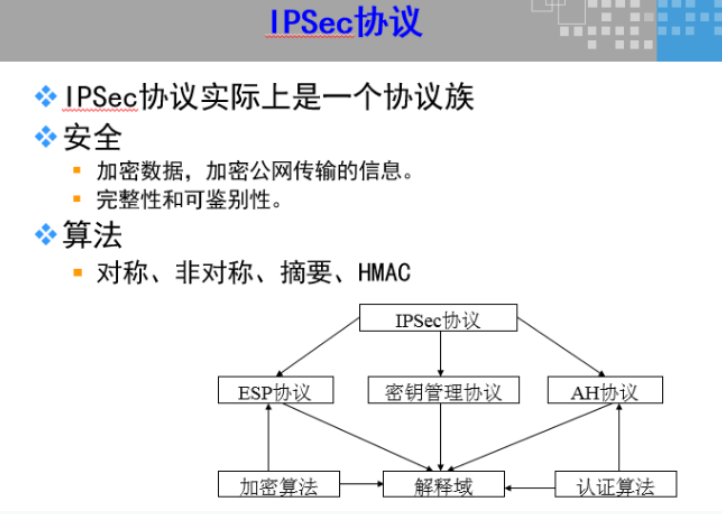

互联网安全协议:是一个协议包。通过对IP协议的分组进行加密和认证来保护IP协议的网络传输协议簇(一些相互关联的协议的集合)。IPSec协议世纪上是一个协议簇(也叫协议栈),由多个协议组成,图片如下:

项目管理者在有限的资源约束下,运用系统的观点、方法和理论,对项目涉及的全部工作进行有效管理。

GB/T 18336 评估准则

软件测试的目的就是找出程序中存在的错误。

风险是从全方位考虑的,而不是简单的加强保护措施一种方式,可以通过风险要素各个方面降低风险。

ISO国际标准化组织(International Organization for Standardization)

等级保护规定:三级需要选择符合国家规定的测评机构进行测评,二级要求定级备案。

安全投入越早,后期成本越低

27号文《国家信息化领导小组关于加强信息安全保障工作的意见》是我国信息安全工作的主要原则和顶层设计文件。

瀑布开发模型是一个开发流程,和安全没有关系。

ACL有DATA OWNER管理

与PDR模型相比,P2DR模型则更强调控制和对抗,即强调系统安全的动态性。以安全检测、漏洞监测和自适应填充“安全间隙”为循环来提高网络安全。

SSE-CMM不是独立工程,与其它工程并行且相互作用。

定性风险分析具有主观性而不是随意性

IDS不能防治IP地址欺骗

单点登录的实质是安全凭证在多个应用系统之间的传递或共享

方针政策是组织的决策层制定颁布的

能力成熟度模型(CMM)

搜集(客观证据)、信息系统安全保障评估的评估对象是(信息系统)、设计信息系统整个(生命周期)、一种持续动态的信息。

IPSec VPN能够实现数据完整性、机密性、数据源验证和免重放攻击等。

浙公网安备 33010602011771号

浙公网安备 33010602011771号