会员

周边

新闻

博问

闪存

众包

赞助商

Chat2DB

所有博客

当前博客

我的博客

我的园子

账号设置

会员中心

简洁模式

...

退出登录

注册

登录

zesiar0

博客园

首页

新随笔

联系

订阅

管理

2020年7月24日

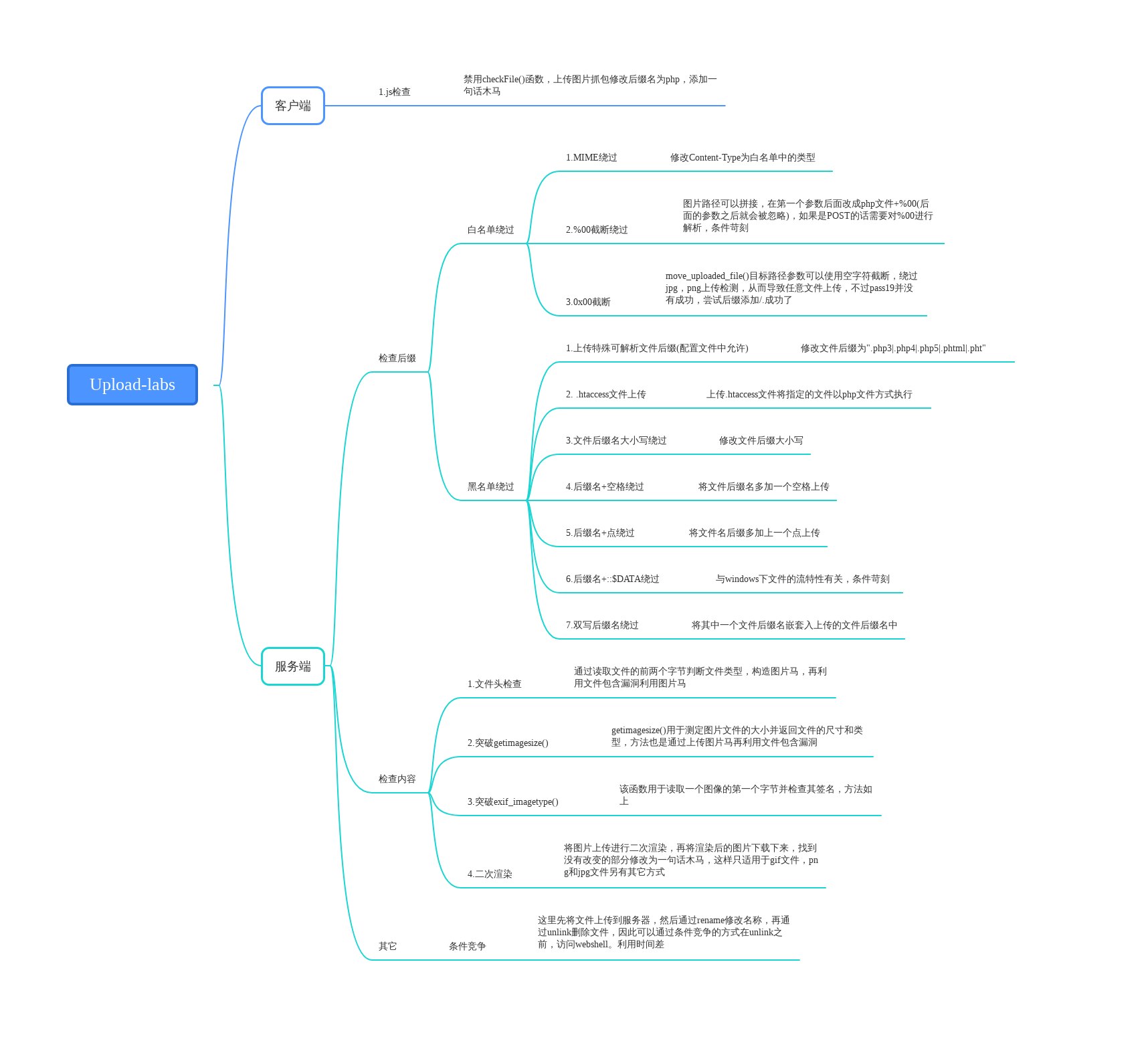

upload-labs脑图

摘要:

阅读全文

posted @ 2020-07-24 23:32 zesiar0

阅读(189)

评论(0)

推荐(0)

2020年7月22日

高精度学习

摘要: 什么是高精度

阅读全文

posted @ 2020-07-22 01:27 zesiar0

阅读(120)

评论(0)

推荐(0)

2020年7月19日

洛谷学习

摘要: P5708 三角形面积 这道题有个注意点是关于变量类型的选择,如果选择的是float类型,答案将是错误的,double类型才是正确的。因为double类型比float类型更加精确。如图: 可以看到float类型的值为1333.320068,而double类型的值为1333.320002。代码如下:

阅读全文

posted @ 2020-07-19 15:52 zesiar0

阅读(287)

评论(0)

推荐(0)

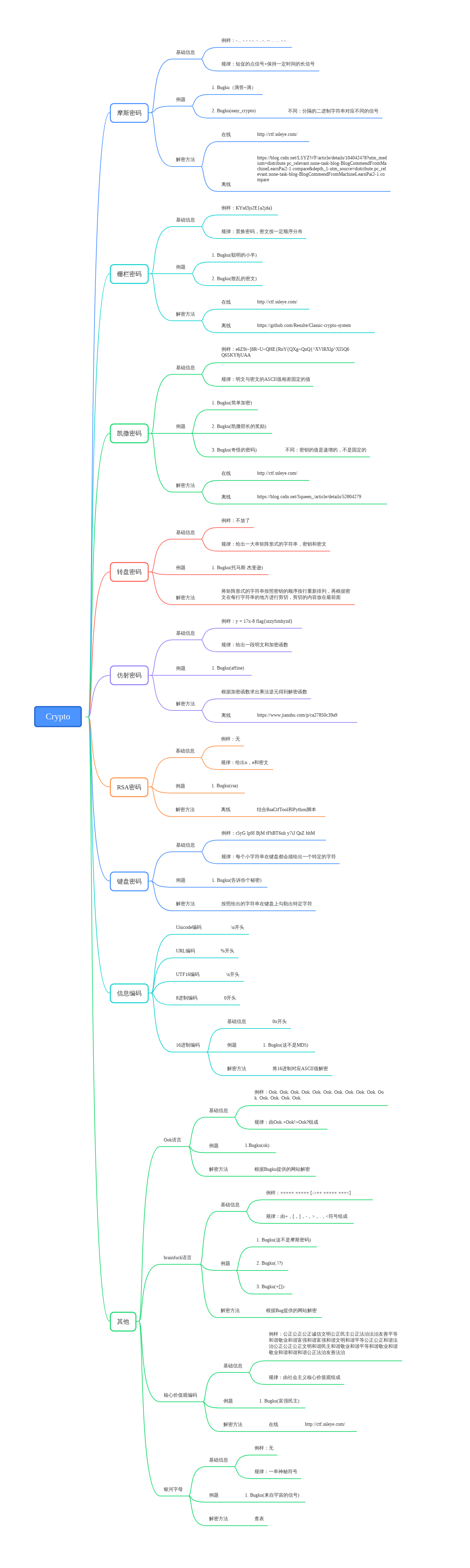

Bugku 密码学脑图

摘要:

阅读全文

posted @ 2020-07-19 15:49 zesiar0

阅读(187)

评论(0)

推荐(0)

Bypass disabled_functions

摘要: LD_PRELOAD的理解 LD_PRELOAD是Linux系统下的环境变量:它可以影响程序运行时的链接,它允许你定义在程序运行前优先加载的动态链接库。简单的说,可以注入自己的代码,覆盖原有代码。也就是说如果程序在运行过程中调用了某个标准的动态链接库的函数,那么我们就有机会通过LD_PRELOAD来

阅读全文

posted @ 2020-07-19 15:30 zesiar0

阅读(291)

评论(0)

推荐(1)

2020年7月11日

Sql注入笔记

摘要: 存在回显 存在回显的意思是在执行sql语句时,页面返回了sql语句执行后的结果,否则是无回显。 联合注入 这种方式通过关键字union来拼接我们想要执行的sql语句,不过需要注意的是联合注入前后的字段数要保持一致,并且如果返回的数据只有一行的话,前面的sql语句返回结果必须为空。 这是sql的查询语

阅读全文

posted @ 2020-07-11 13:17 zesiar0

阅读(211)

评论(0)

推荐(0)

Python库学习

摘要: Requests库 7个主要方法 |方法|说明| | |requests.request()|构造一个请求,支撑以下各种方法的基础方法| |requests.get()|获取HTML网页的主要方法,对应于HTTP的GET| |requests.head()|获取HTML网页头信息的方法,对应于HTT

阅读全文

posted @ 2020-07-11 13:16 zesiar0

阅读(328)

评论(0)

推荐(0)

LFI-labs

摘要: CMD-1 查看源代码: <?php system($_GET["cmd"]); ?> 这个没有任何过滤,直接命令执行即可。payload: ?cmd=whoani CMD-2 这题和上面一样,只不过改成了POST请求。 CMD-3 查看源码: <?php system("/usr/bin/whoi

阅读全文

posted @ 2020-07-11 13:15 zesiar0

阅读(1000)

评论(2)

推荐(0)

Sql过滤

摘要: 挑了一个过滤最多的题目实验 $id= preg_replace('/[\/\*]/',"", $id); //strip out /* $id= preg_replace('/[--]/',"", $id); //Strip out --. $id= preg_replace('/[#]/',"",

阅读全文

posted @ 2020-07-11 13:14 zesiar0

阅读(463)

评论(0)

推荐(0)

xxs-labs

摘要: Level-1 先对源码进行分析 <?php ini_set("display_errors", 0); $str = $_GET["name"]; echo "<h2 align=center>欢迎用户".$str."</h2>"; ?> 这里以GET方式接受一个name参数类型,但是并没有对它进

阅读全文

posted @ 2020-07-11 13:13 zesiar0

阅读(338)

评论(0)

推荐(0)

下一页

公告