AIRCRACK-NG SUITE 其他工具

一、AIRDECAP-NG

1、基本介绍

解密抓到的数据包(已破解WIFI密码),仅针对无线层的加密进行解密

去除802.1 1头

airdecap-ng -b <AP MAC> 1 .pcap

解密WEP加密数据

airdecap-ng -W <WEP key>-b <AP MAC> 1 .pcap

必须与AP建立关联关系

解密WPA加密数据

airdecap-ng -e kifi -p <PSK> -b <AP MAC> 1 .pcap

抓包文件中必须包含4步握手信息,否则无解

2、演示

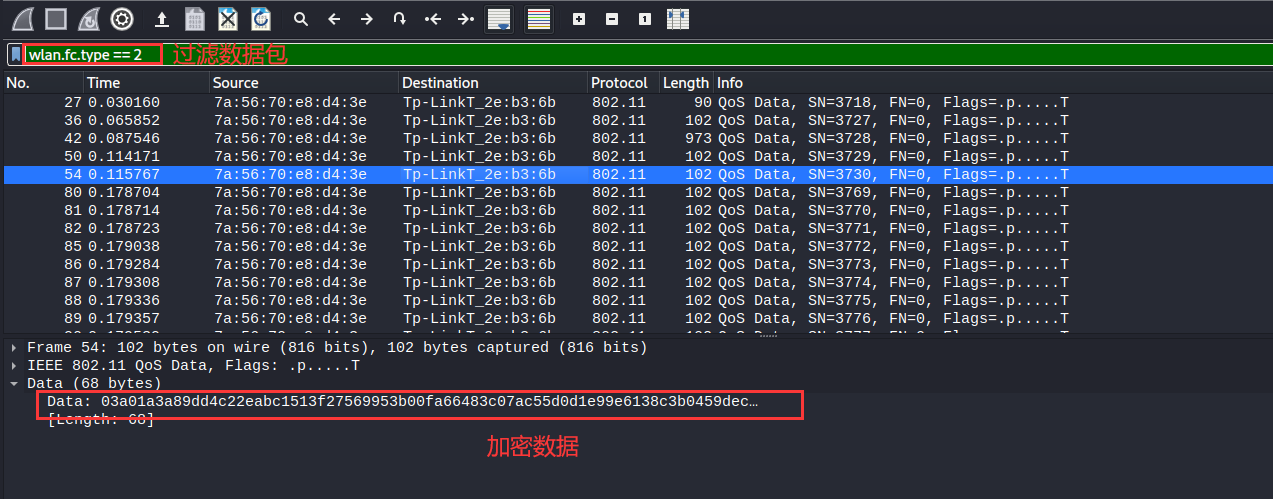

- 解密前

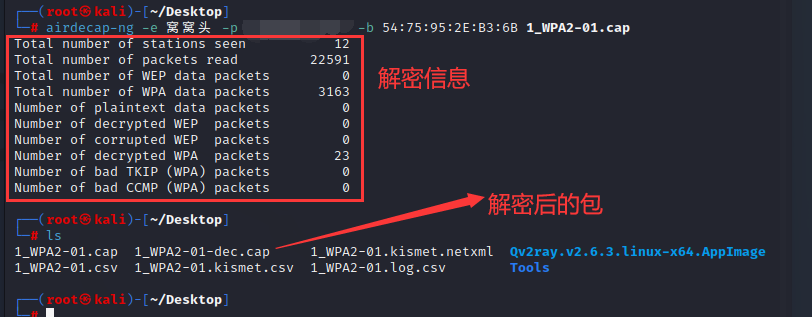

- 解密

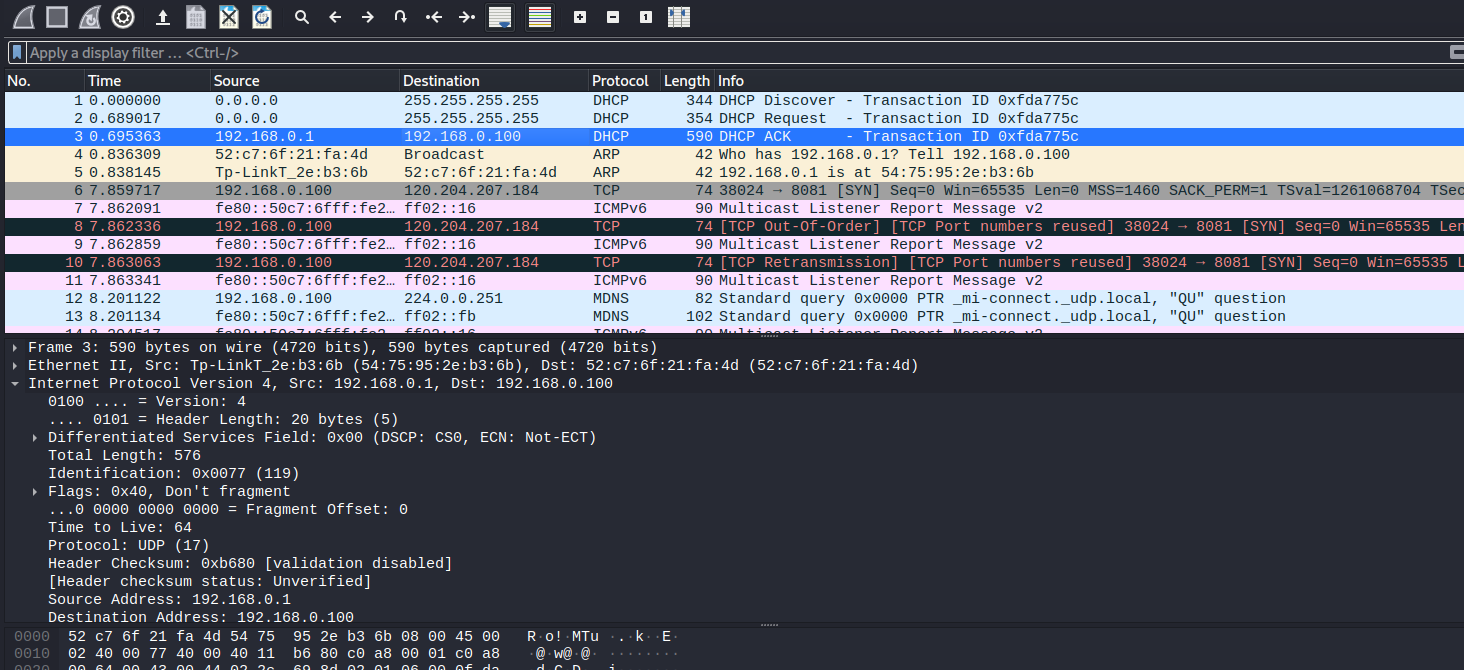

- 解密后

二、AIRSERV-NG

1、基本介绍

AIRSERV-NG可以对AP联网远程操作

通过网络提供无线网卡服务器

某些网卡不支持客户端/服务器模式

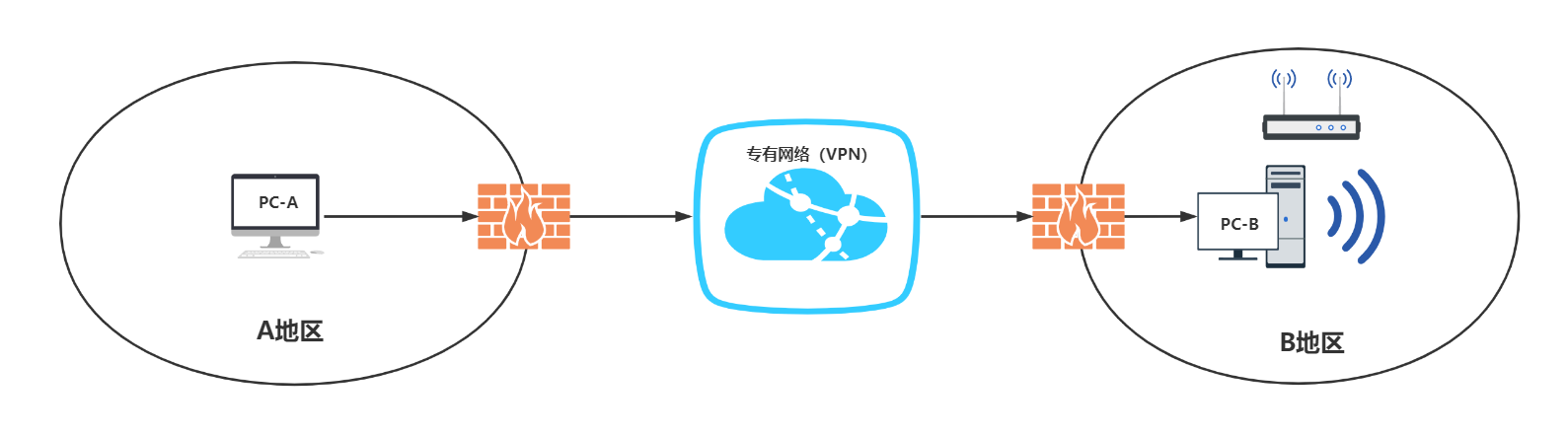

图解

airserv-ng使得PC-B的网卡可以为PC-A(远控)提供服务(对B地区进行嗅探,抓包等)

步骤

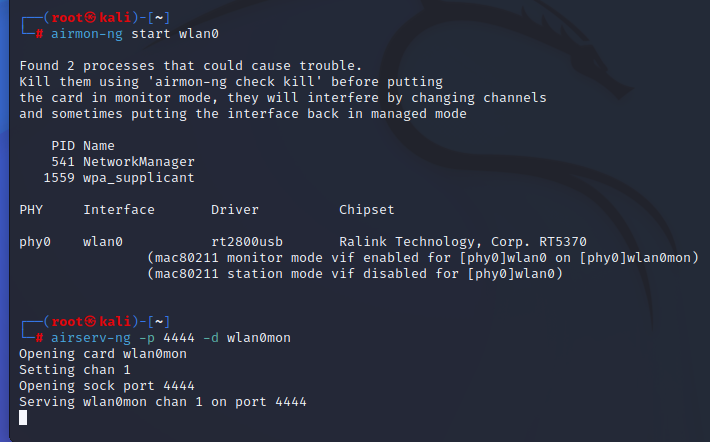

PC-B启动无线侦听

服务器端(PC-B)

airserv-ng -P 3333 -d wlan2mon

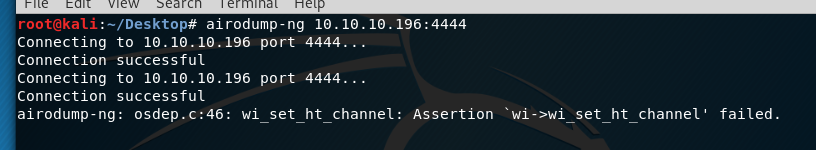

客户端(PC-A)

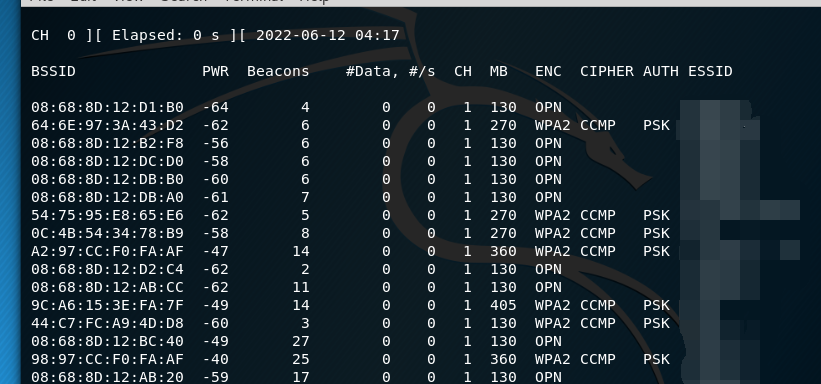

airodump-ng 远程ip:3333

注,某些防火墙会影响C / S间的通信

2、演示

- 服务端PC-B【kali-2022.2:10.10.10.196】

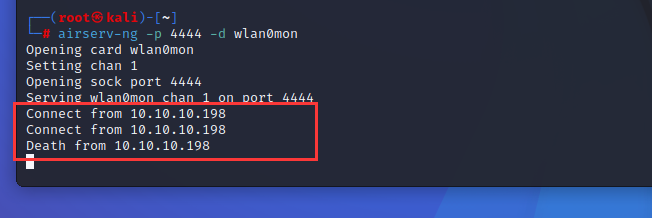

- PC-A远程操控时

- 客户端PC-A【kali-2019.3:10.10.10.198】

三、AIRTUN-NG

1、原理介绍

Airtun-NG是一个虚拟隧道接口创建工具,可以监视所有加密流量以实现wIDS【可以实时发给IDS,也可以先保存下来,后面再重放给IDS】

无限入侵检测wIDS

- 无线密码,BSSID

- 需获得握手包

中继、重放

- repeate【中继器功能,强调实时】,replay【强调随时】

wIDS

- WEP: airtun-ng -a <AP MAC> -W SKA wlan2mon【SKA是WEP的加密密钥,注意需要和AP建立关联】

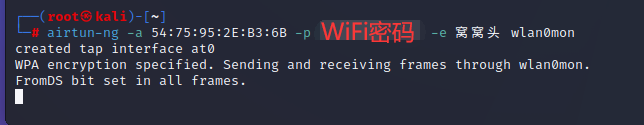

- WPA: airtun-ng -a <AP MAC> -p PSK -e kifi wlan2mon【PSK是WPA加密下的WiFi密码,注意需要和AP建立关联】

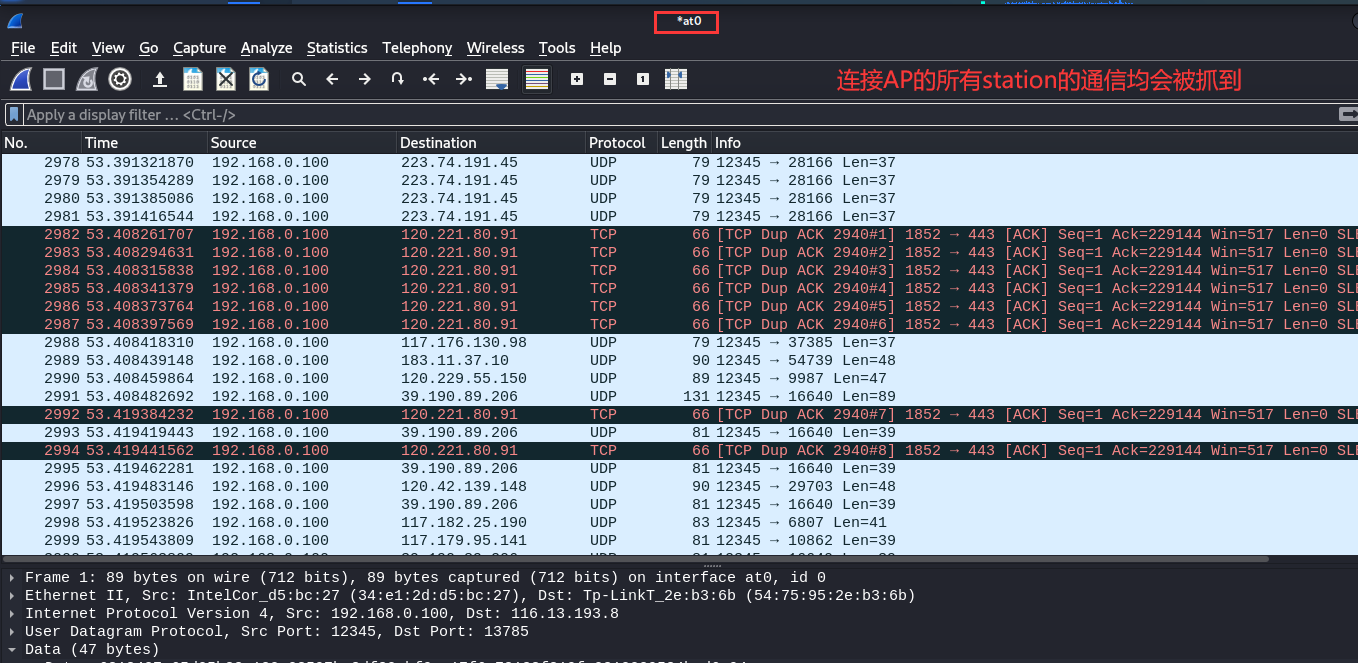

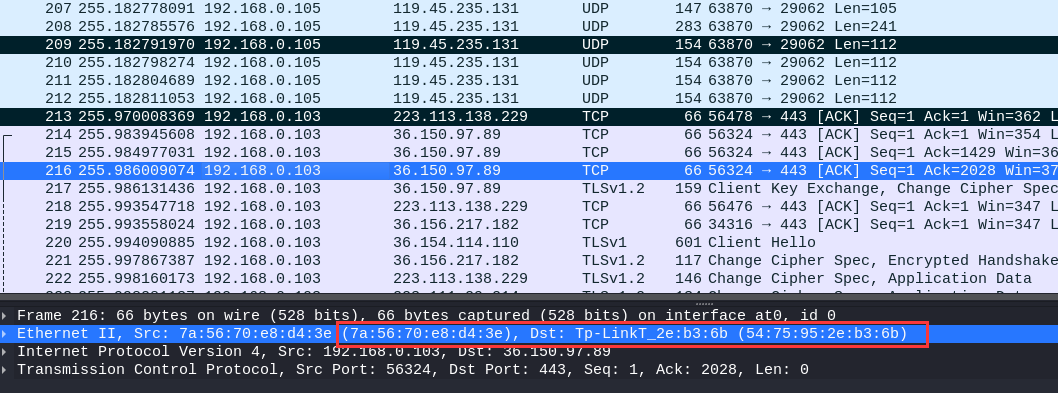

- #开启后使用wireshake监听at0可以实时抓取所有包

- #也可以启用disniff、driftnet等嗅探工具对at0进行木马嗅探

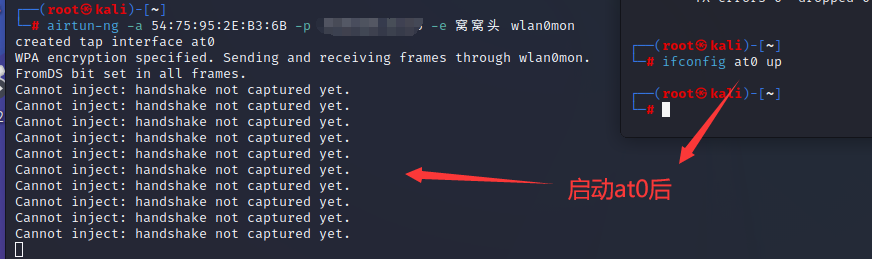

- ifconfig at0 up(先开启后前面的命令才会生效)

- 四步握手

- 理论_上支持多AP的wlDS,但2个AP以上时可靠性会下降【不同信道切换会掉包】

- WPA: airtun-ng -a <AP MAC> -p PSK -e kif1 wlan2mon

- ifconfig at1 up

- 多AP不同信道时airodump -C 1,11 wlan2mon

Repeate

- WDS/Bridge

- 扩展无线侦听的距离

- 两块网卡都置于 monitor 模式

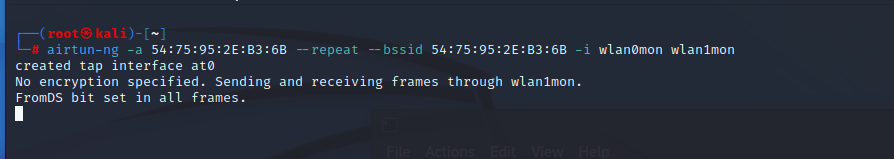

- airtun-ng -a <AP MAC> --repeat --bssid <AP MAC> -i wlan0mon wlan1mon

- wlan0mon:收包网卡

- wlan1mon:发包网卡

- -a:发包源地址

- --bssid:过滤只发指定源地址的包【可选项】

Replay

- 将抓到的CAP文件重放到指定网卡

- airtun-ng -a <Source MAC> -r 1.cap <interface>

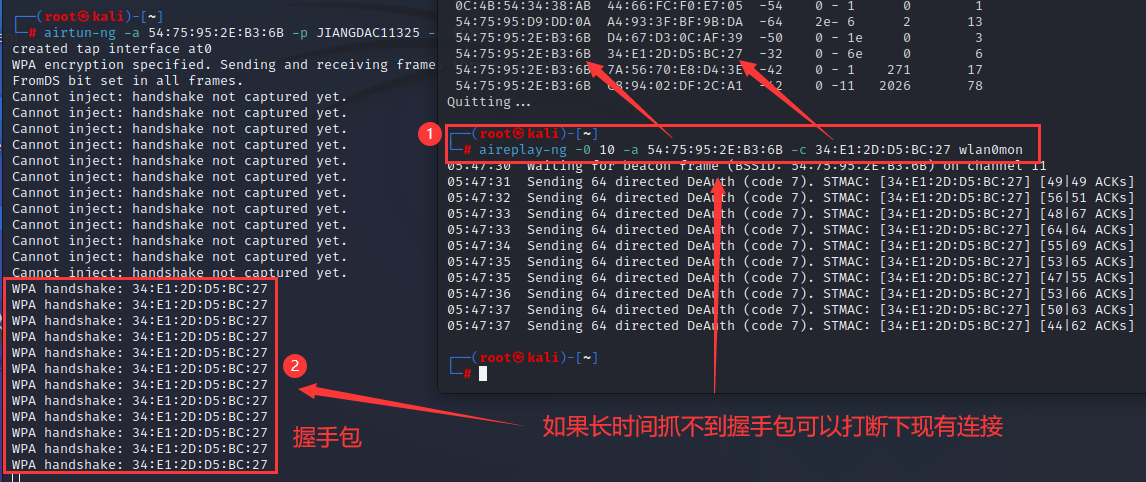

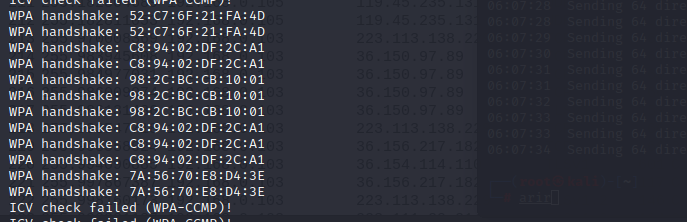

2、演示

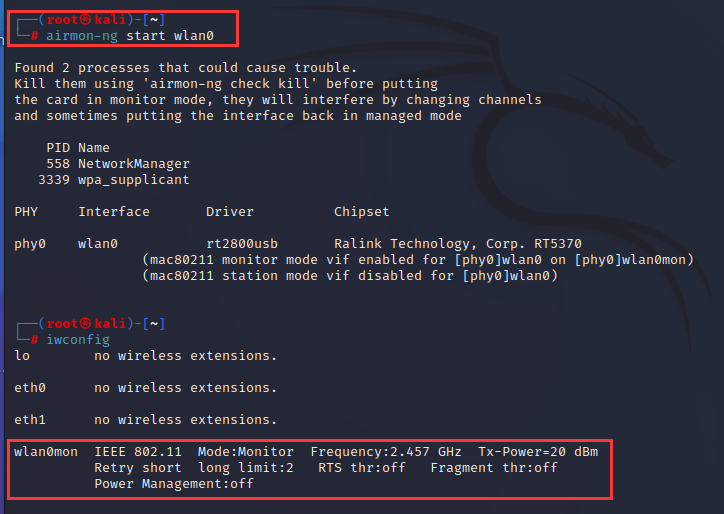

- 启动监听

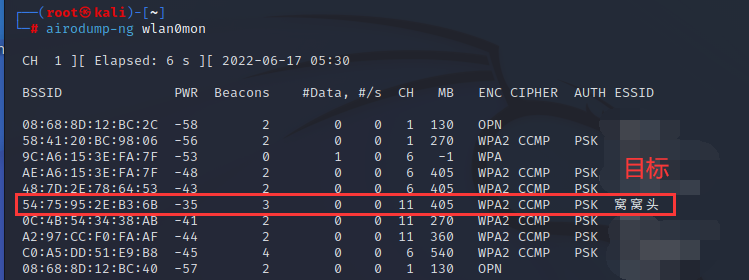

- 搜寻目标

- 监听

- 启动at0

- 抓取握手包

- wireshark抓取当前连接AP的station的通信【at0】

- 将抓的包重放之IDS【snort】进行监测分析

待补……

- 也可以启动一些其它的嗅探工具,如driftnet:

┌──(root㉿kali)-[~]

└─# driftnet -i at0

- 可能的报错及解决

┌──(root㉿kali)-[~] └─# driftnet -i at0 Gtk-Message: 06:36:57.635: Failed to load module "gail" ** (driftnet:29654): WARNING **: 06:36:57.644: (../atk-adaptor/bridge.c:1018):atk_bridge_adaptor_init: runtime check failed: (root) ┌──(root㉿kali)-[~] └─# apt-get install libgail-common Reading package lists... Done Building dependency tree... Done Reading state information... Done The following additional packages will be installed: libgail18 The following NEW packages will be installed: libgail-common libgail18 0 upgraded, 2 newly installed, 0 to remove and 443 not upgraded. Need to get 218 kB of archives. After this operation, 571 kB of additional disk space will be used. ……………………

- repeate

四、besside-ng

打掉现有连接【和aireplay-ng有点相似】,抓取握手包,支持上传到 wpa.darkircop.org 在线破解握手包。

- 帮助信息

┌──(root㉿kali)-[~] └─# besside-ng -h Besside-ng 1.6 - (C) 2010 Andrea Bittau https://www.aircrack-ng.org Usage: besside-ng [options] <interface> Options: -b <victim mac> Victim BSSID -R <victim ap regex> Victim ESSID regex (requires PCRE) -s <WPA server> Upload wpa.cap for cracking -c <chan> chanlock -p <pps> flood rate -W WPA only -v verbose, -vv for more, etc. -h This help screen

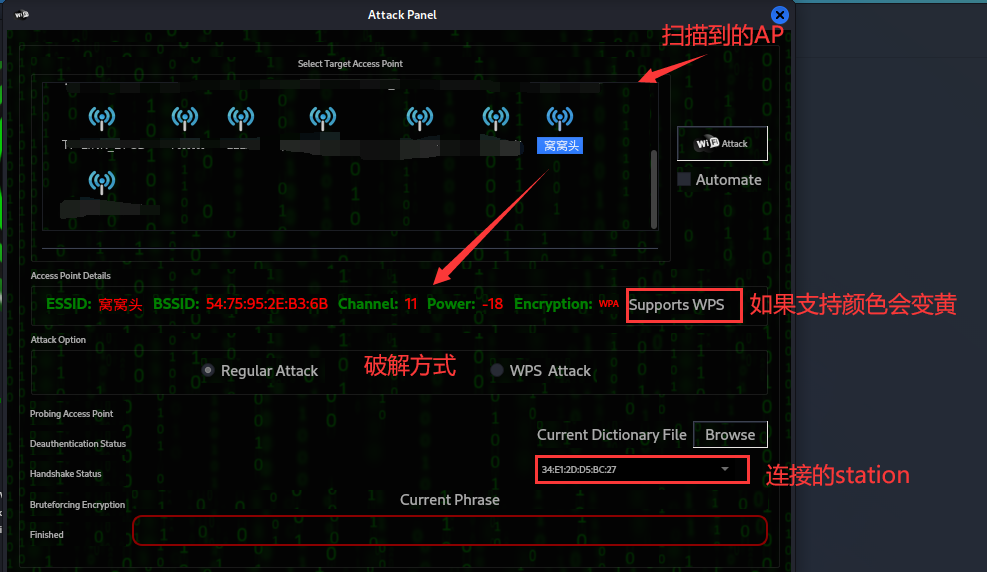

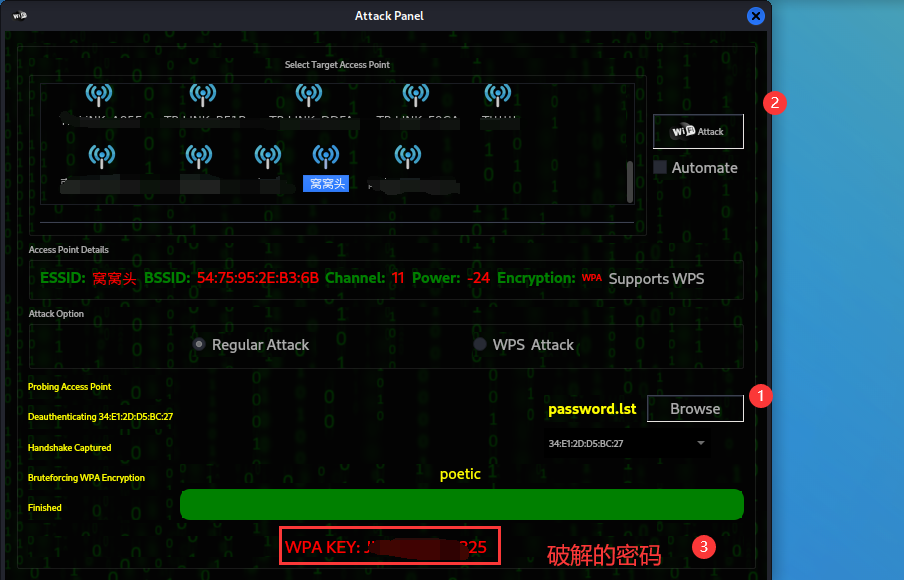

五、fern-wifi-cracker【图形界面】

先执行下面命令,再打开fern-wifi-cracker!

airmon-ng check kill

- 点击WPA查看扫到的信息

六、无线侦察

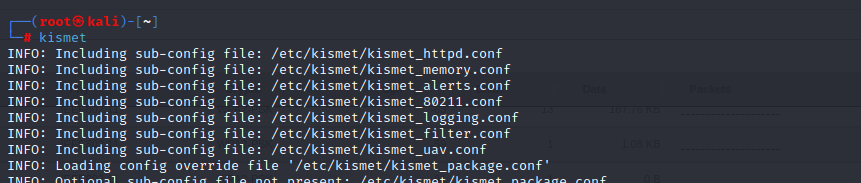

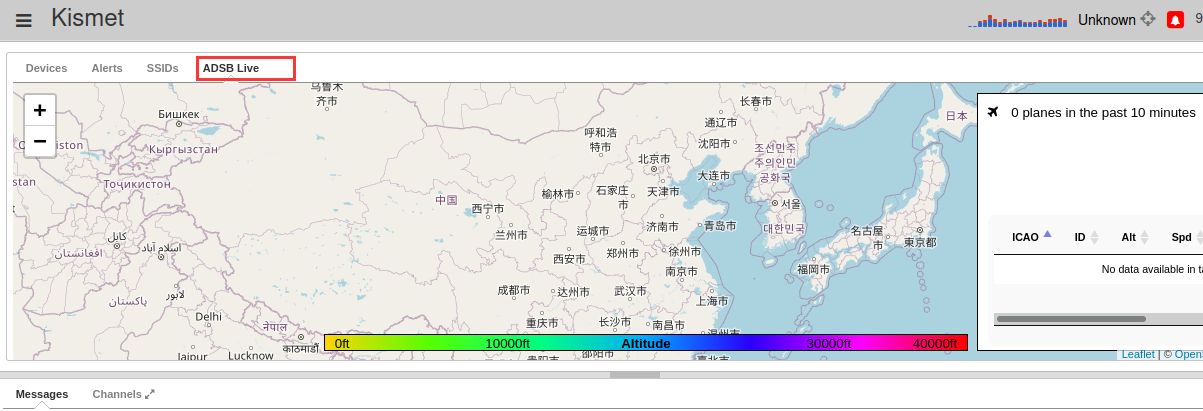

1、Kismet介绍【已出web图形界面】

Kismet 是一个无线网络和设备检测器、嗅探器、wardriving 工具和 WIDS(无线入侵检测)框架。

Kismet 可与 Wi-Fi 接口、蓝牙接口、一些 SDR(软件定义无线电)硬件(如 RTLSDR)和其他专用捕获硬件配合使用。

Kismet 在 Linux、OSX 以及 WSL 框架下的 Windows 10 上工作。在 Linux 上,它适用于大多数 Wi-Fi 卡、蓝牙接口和其他硬件设备。在 OSX 上,它可以与内置的 Wi-Fi 接口一起使用,在 Windows 10上,它可以与远程捕获一起使用。

官网:https://www.kismetwireless.net/

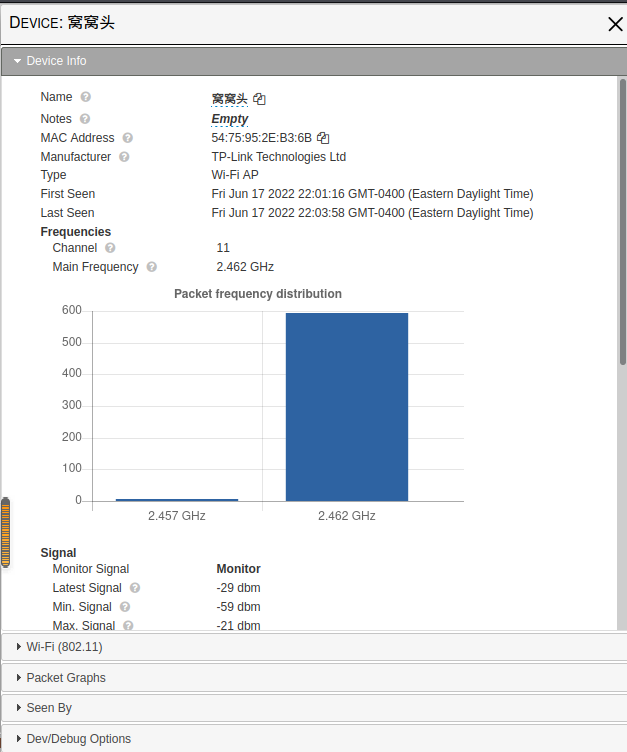

2、使用【结合谷歌地球使用】

kismet

- kismet*.nettxt

- kismet*.pcapdump

gpsd -n -N -D4 /dev/ttyUSB0【运行GPS】

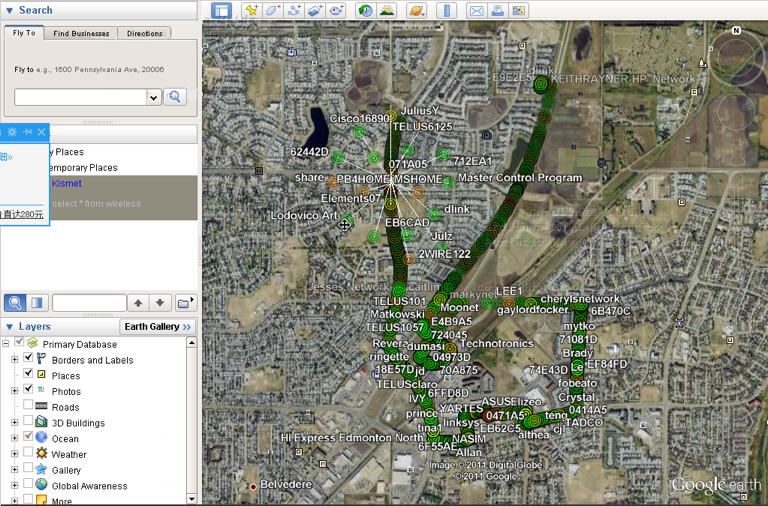

giskismet -x Kismet-*.netxml【处理kismet扫描生成的xml文件,AP的GPS,MAC,ESSID等信息】

giskismet -q "select * from wireless" -o gps.kml【生成谷歌地球可打开的文件】

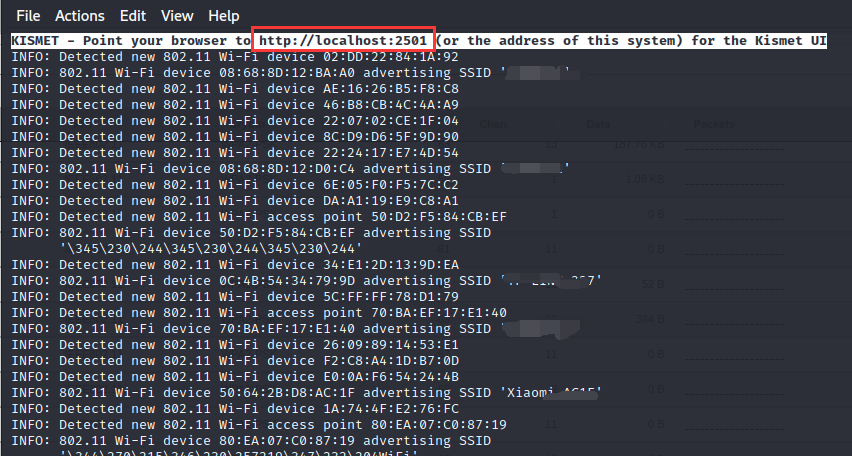

- 启动

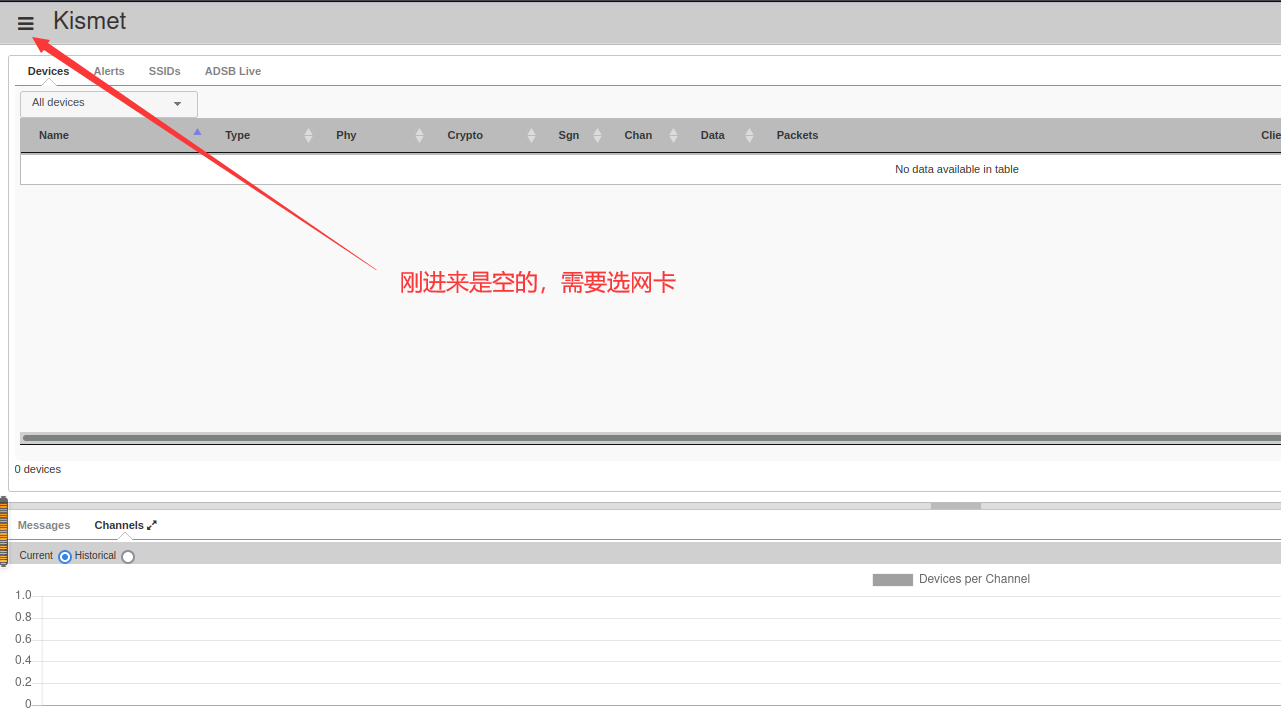

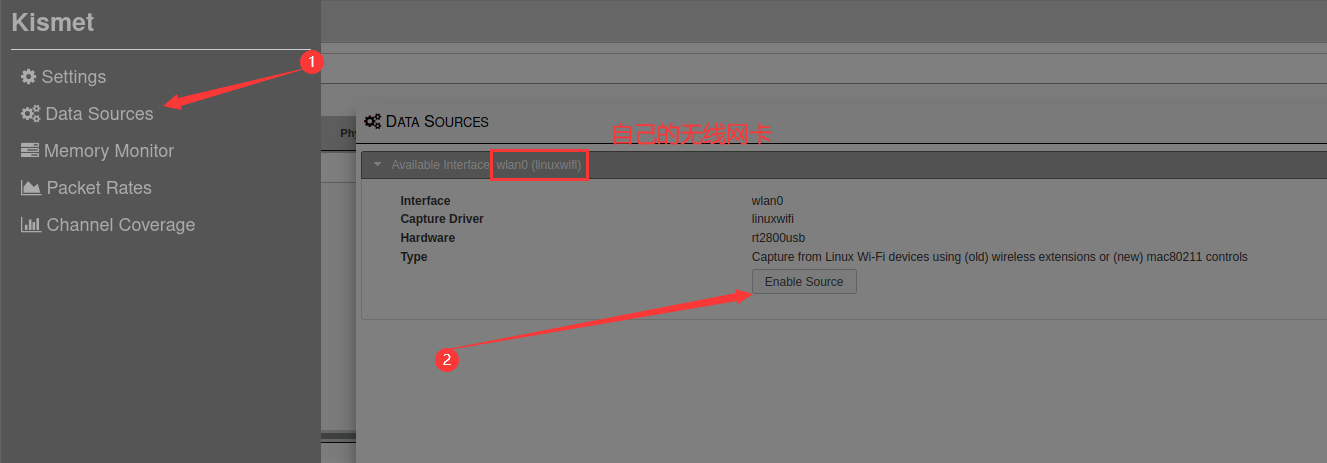

- 浏览器登陆即可【初次登录会要求创建个账号】

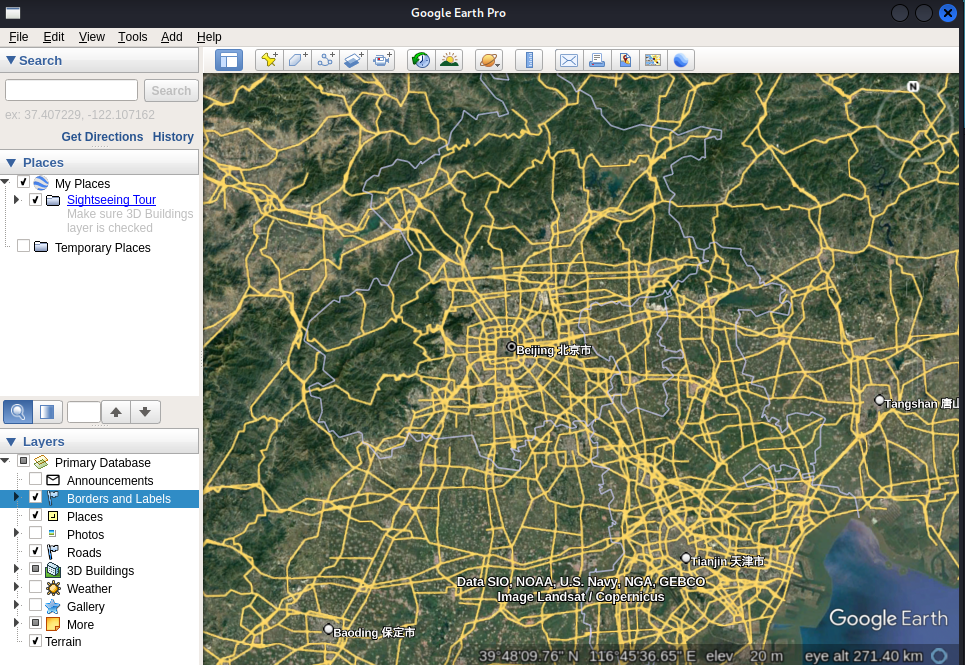

- 谷歌地球安装

wget http://dl.google.com/dl/earth/client/current/google-earth-stable_current_amd64.deb dpkg -i google-earth-stable_current_amd64.deb

注,安装如果缺依赖包,则用 apt-get -f install 强制安装所需依赖包

- 启动使用【前提自己可访问外网】

- 如果上面有生成kml文件,则可以导入谷歌地球查看AP的位置分布【下图来自网上】

注,文本界面的教程可参见:https://wizardforcel.gitbooks.io/daxueba-kali-linux-tutorial/content/51.html

《完》

浙公网安备 33010602011771号

浙公网安备 33010602011771号