CTFshow WEB入门1-20(信息搜集)经验总结

Web1

查看源码

Web2

使用view-source:查看源码

Web3

藏在请求头中

Web4

查看robots.txt得到flag的地址

Web5

php源码泄露,访问index.php得到flag

Web6

源码泄露,访问url/www.zip,同时附带下源码文件夹

Web7

git源码泄露,访问url/.git/index.php,可以利用GitHack

Web8

svn泄露,访问url/.svn

Web9

vim缓存信息泄露,直接访问url/index.php.swp

Web10

cookie隐藏数据

Web11

通过https://zijian.aliyun.com/ 来检测域名,可能获得有用信息

Web12

访问robots.txt,得到后台地址/admin,用户名admin,密码为网页下方电话号,登录得到flag

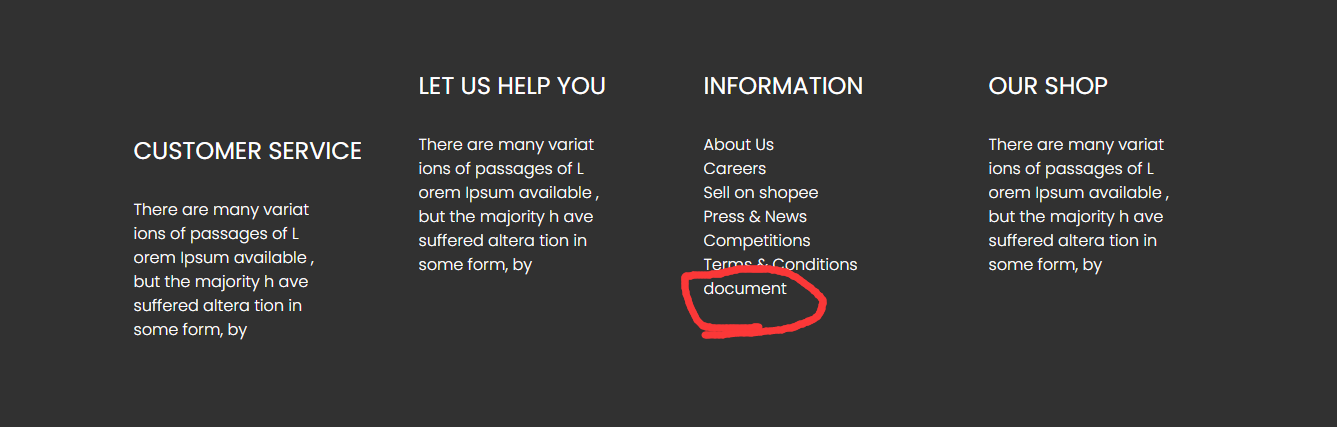

Web13

打开网页下方技术文档(document),得到后台地址,账号密码,登录得到flag

Web14

根据提示访问/editor,打开flash

点开文件空间,在var/www/html/nothinghere发现fl000g.txt,访问得到flag

Web15

用御剑扫描出后台/admin,尝试忘记密码,密保问题是所在地,结合提示邮箱,qq搜索该账号,得到地址为西安

得到密码重置的信息,使用admin/新密码登录得到flag

Web16

根据提示探针,访问tz.php,点开phpinfo,flag就在其中

Web17

根据提示,ping一下ctfer.com得到IP地址即flag

Web18

右键查看源码,查看js文件,分析代码找到一串unicode,解码得到提示去查看110.php,得到flag

Web19

查看源码发现提示,以post方式提交用户名密码得到flag

Web20

访问url/db/db.mdb,下载后以txt文件打开,ctrl+f查找flag

另:bak文件可以通过dirsearch工具扫描出;

浙公网安备 33010602011771号

浙公网安备 33010602011771号