20212920 许邵 2021-2022-2 《网络攻防实践》实践五报告

20212920 许邵 2021-2022-2 《网络攻防实践》实践五报告

1.实践内容

一、防火墙的配置,包括对数据包的配置和限定IP地址的访问。

二、运用Snort进行入侵检测。

三、配置规则的分析。

2.实践过程

实践环境:

| 主机 | IP地址 |

|---|---|

| Ubuntu靶机 | 192.168.233.123 |

| WinXP攻击机 | 192.168.233.65 |

| 蜜网网关(连接攻击机与靶机) | 192.168.233.8 |

| Kali Linux攻击机 | 192.168.233.2 |

2.1 防火墙的配置

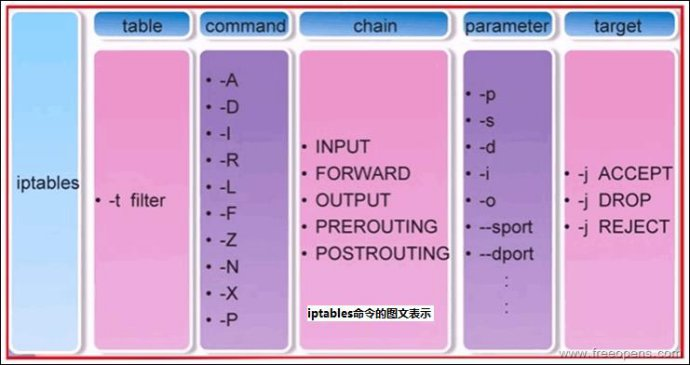

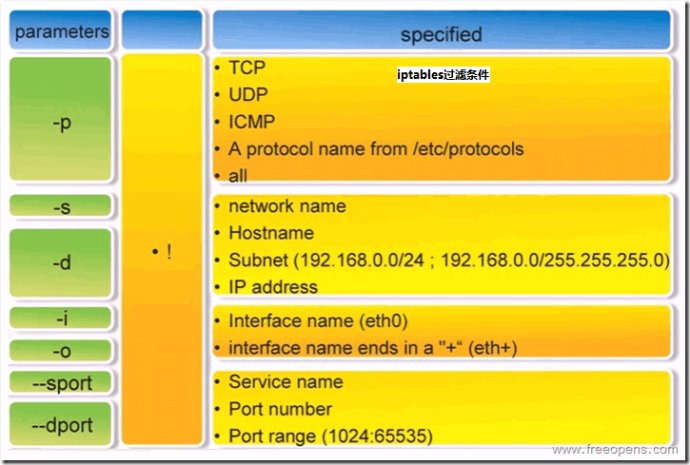

2.1.1 在Linux中使用iptables配置防火墙

IPtables的命令结构可用下图表示:

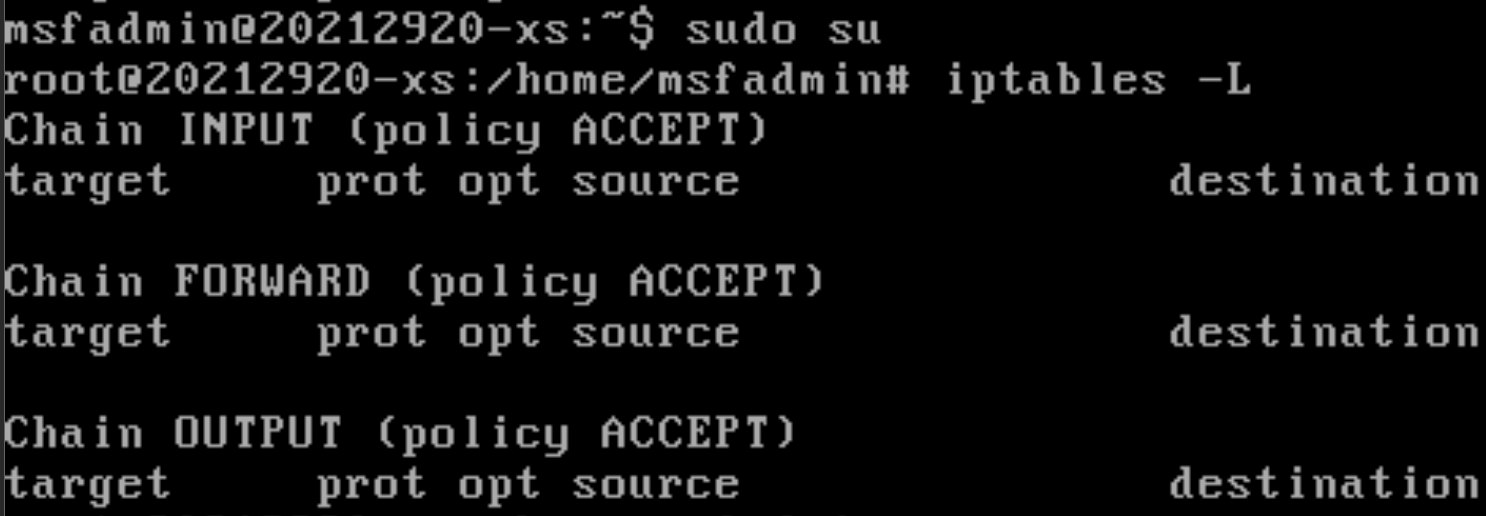

2.1.1.1 iptables指令的使用

在Ubuntu靶机中,用sudo su切换到root,运行命令iptables -L,查看防火墙的配置情况。

可见,Ubuntu靶机没有任何的防火墙措施。

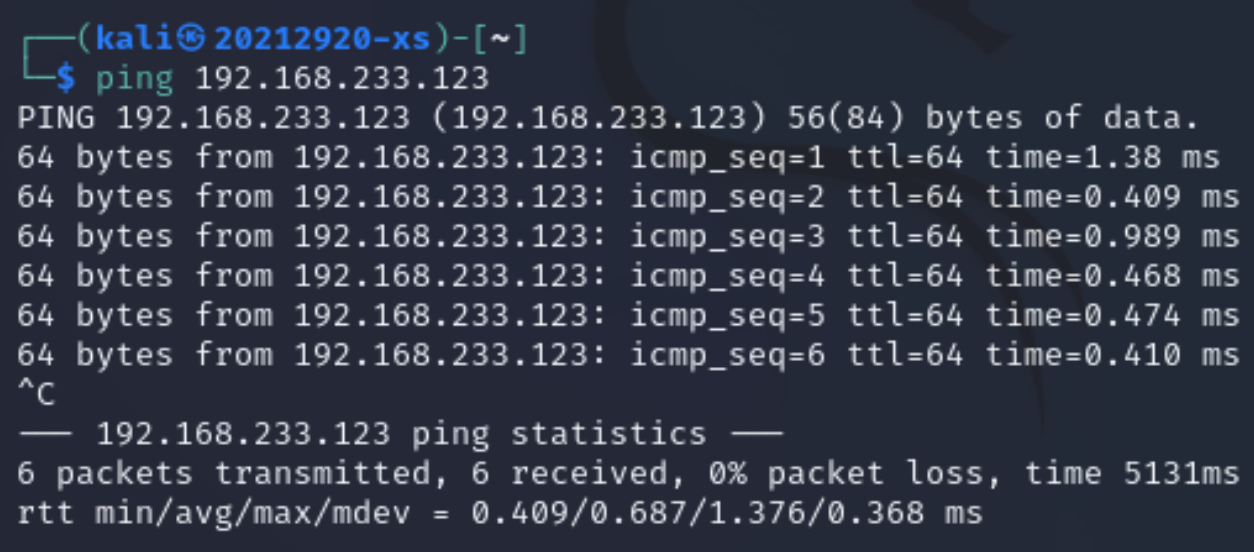

在Kali Linux攻击机中ping一下这个靶机,能够正常ping通。

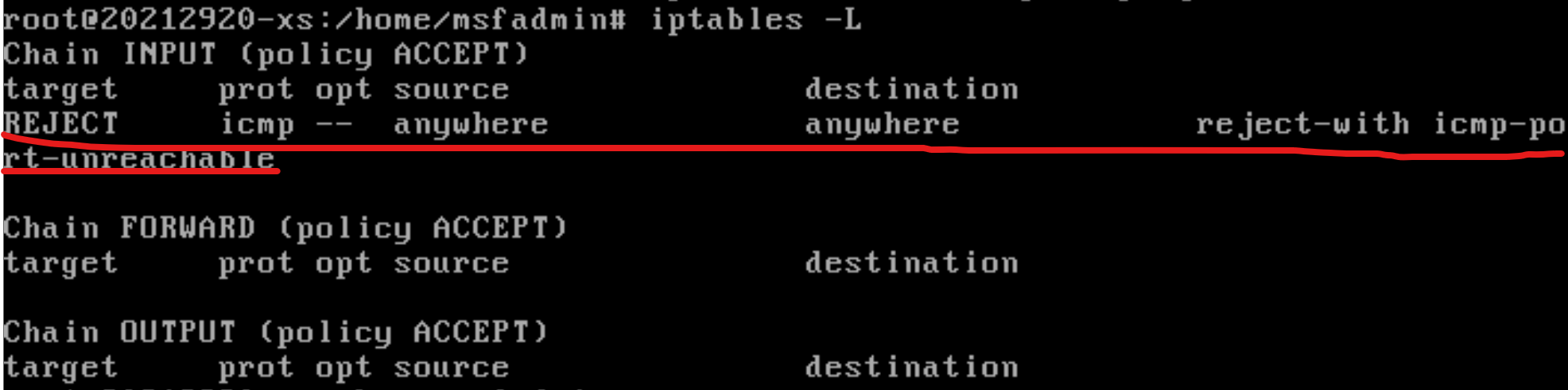

在Ubuntu靶机中添加过滤icmp数据包的规则。

iptables -I INPUT -p icmp -j REJECT

再次查看防火墙的配置。

可以看到多出了一条规则。

再次尝试ping一下Ubuntu靶机,发现不能ping通了。

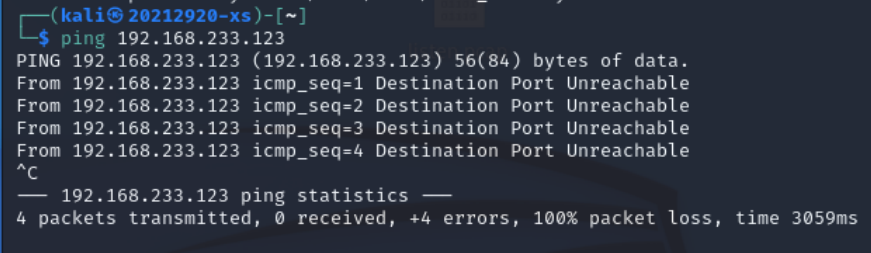

但是Telnet可通。

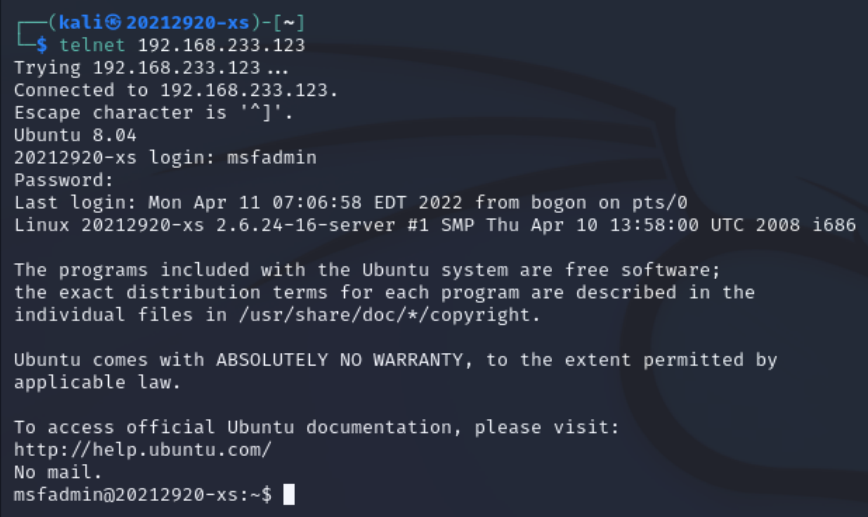

在Ubuntu靶机中(或者在Telnet等连接该靶机的远程终端中)运行命令iptables -D INPUT 1,删除这条规则。

删除后重新Ping通了。

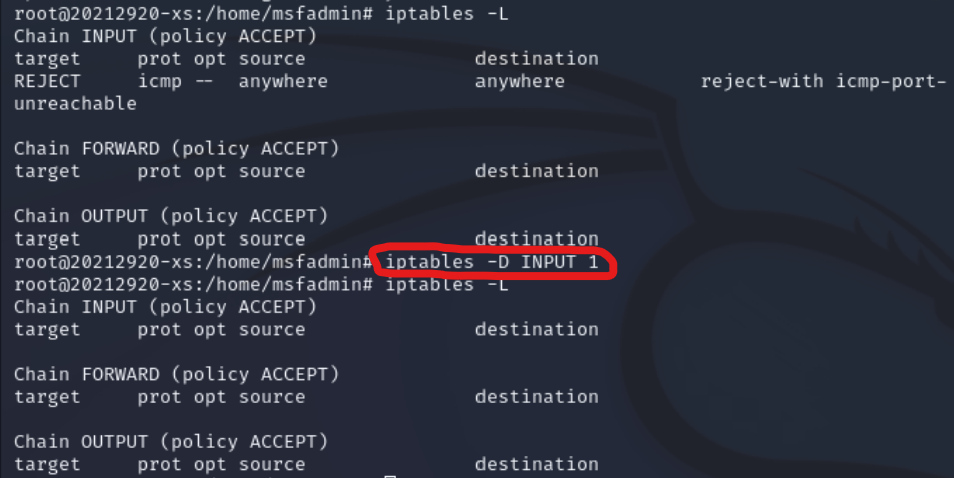

2.1.1.2 使用iptables限制IP地址访问端口

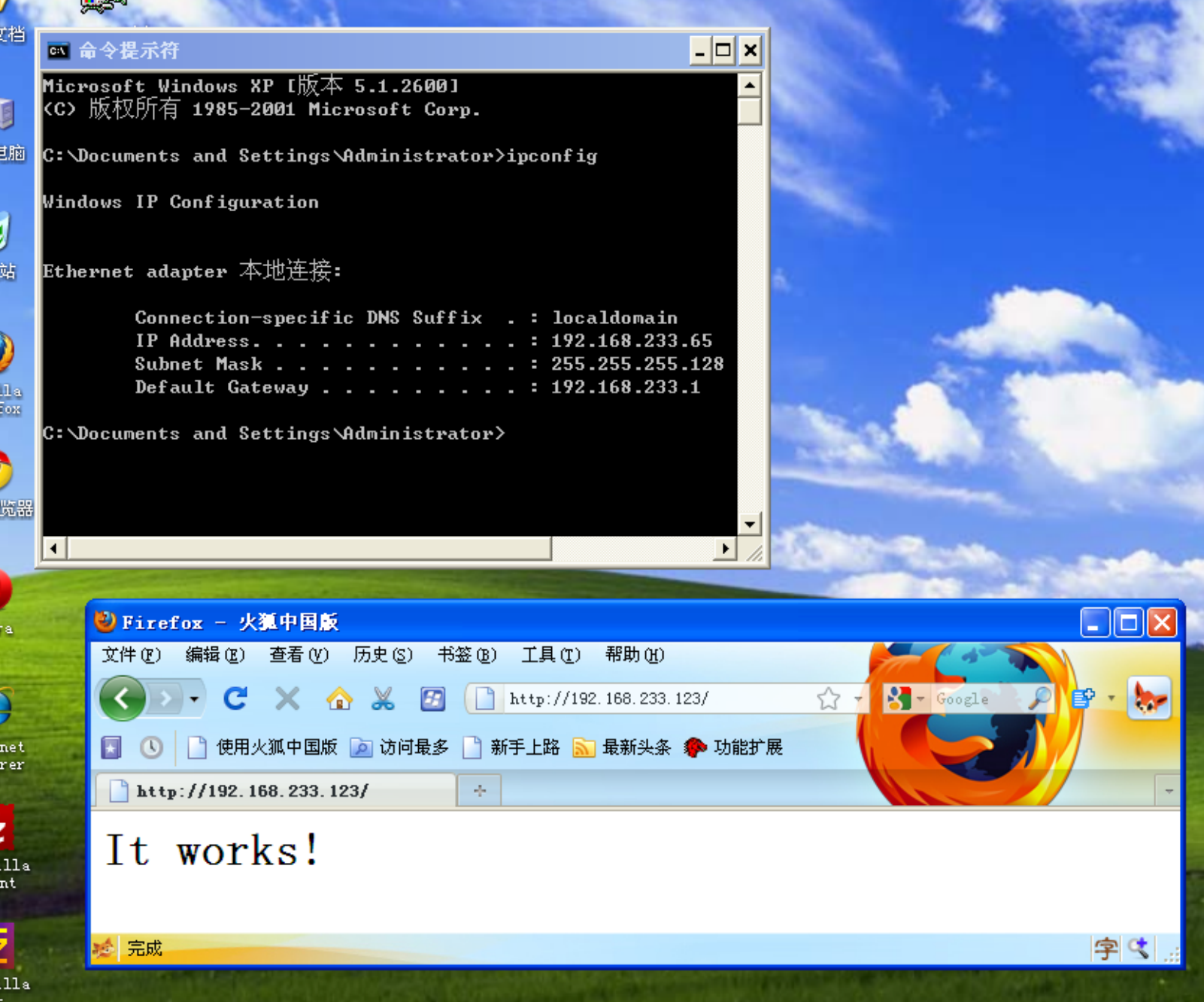

在Kali Linux攻击机和WinXP攻击机的浏览器中访问192.168.233.123:80,发现它们都能访问。

在Ubuntu靶机中运行指令:iptables -I INPUT -p tcp --dport 80 -j REJECT

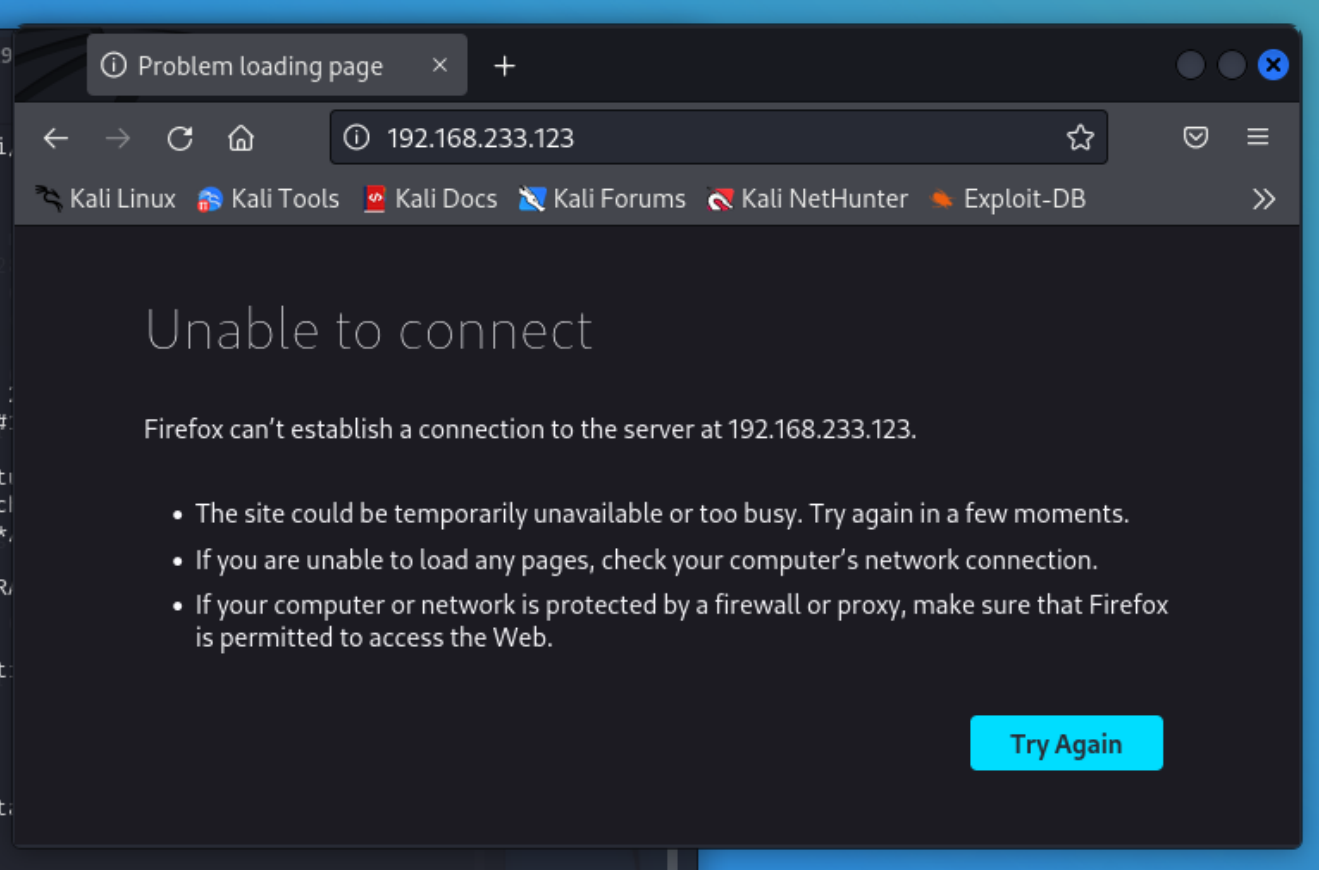

在Kali Linux和WinXP攻击机中刷新该网页,发现不能连通。

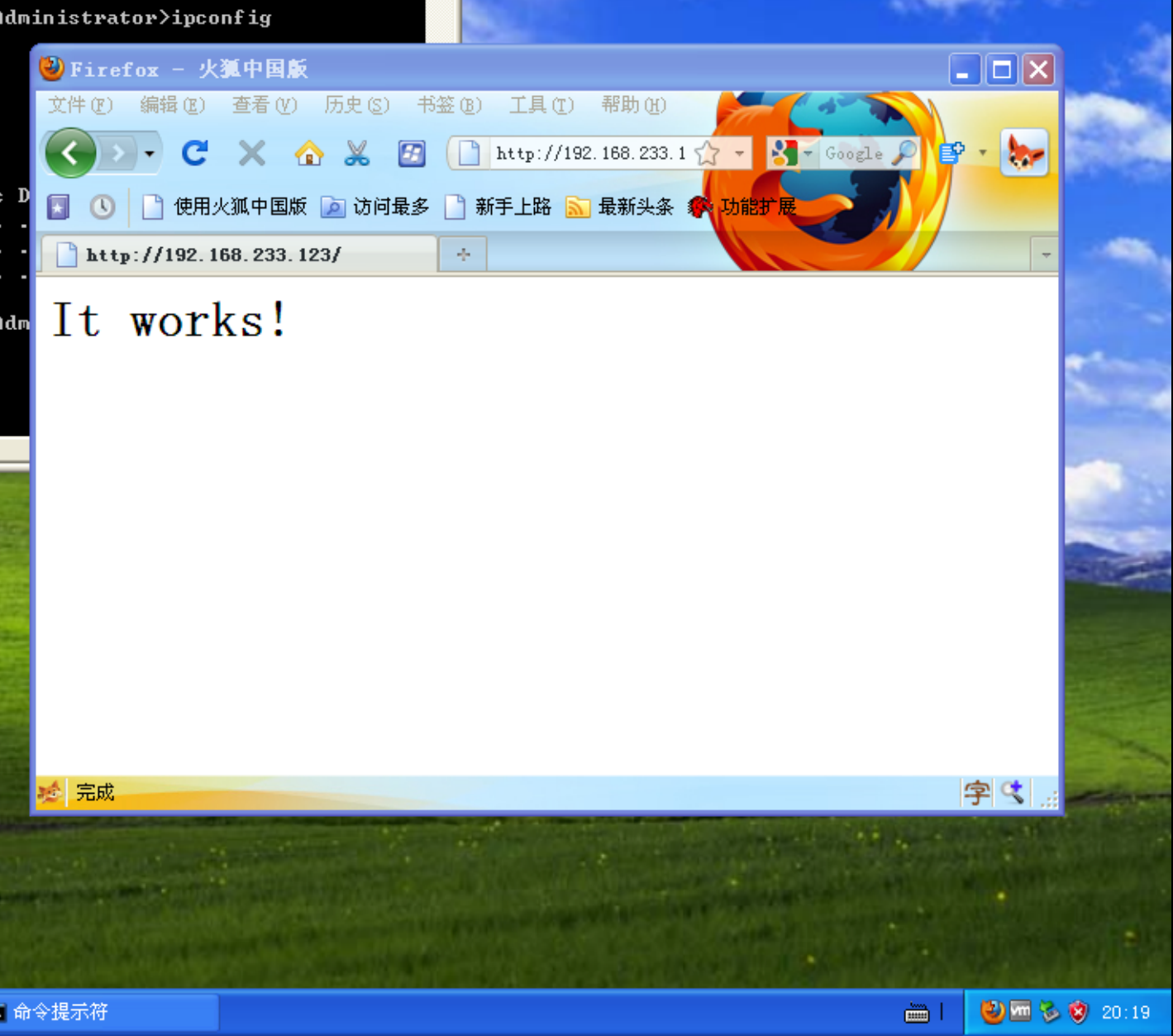

在Ubuntu靶机中运行命令:iptables -I INPUT -s 192.168.233.65 -p tcp --dport 80 -j ACCEPT,让WinXP攻击机能够访问Ubuntu靶机的HTTP。

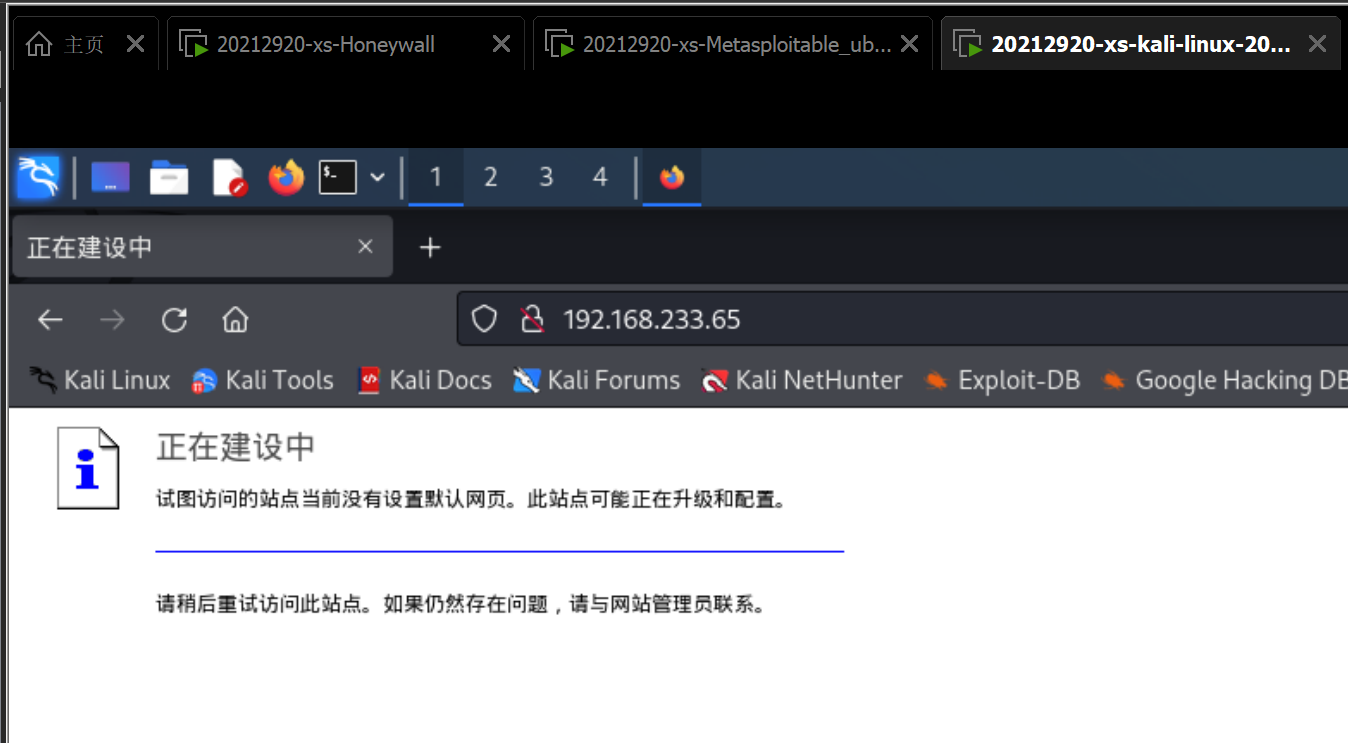

发现WinXP攻击机能够正常访问,而Kali Linux主机不能正常访问。

2.1.2 配置Windows的防火墙

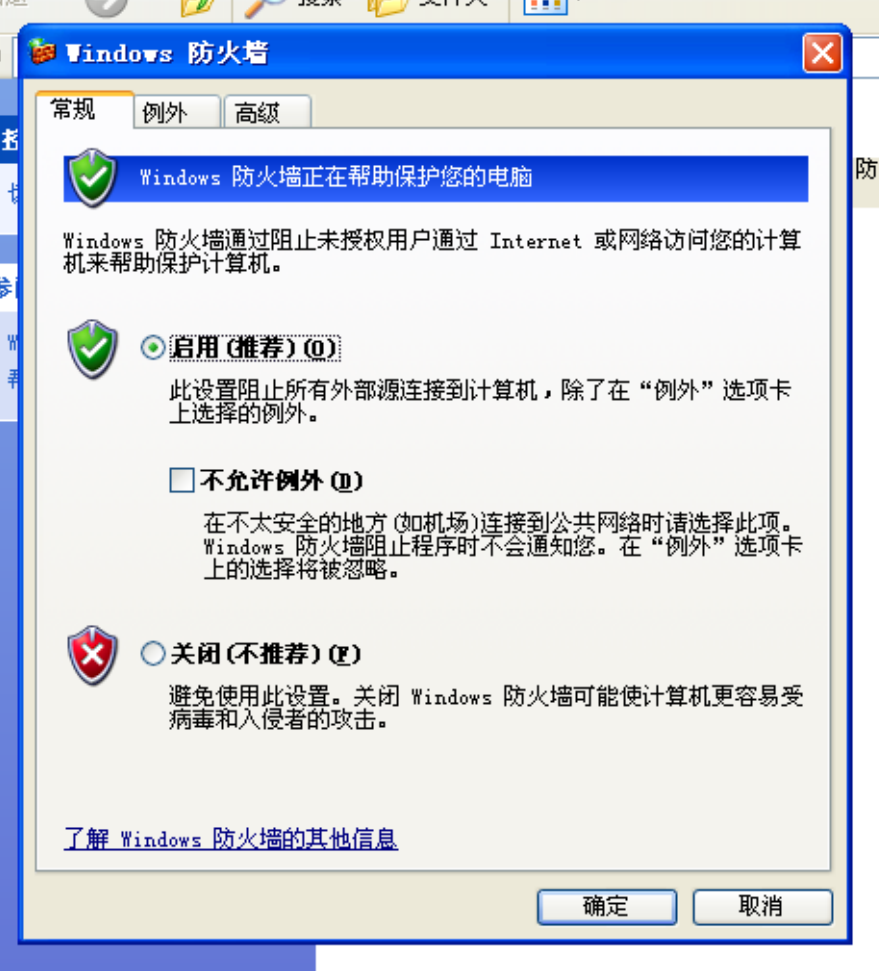

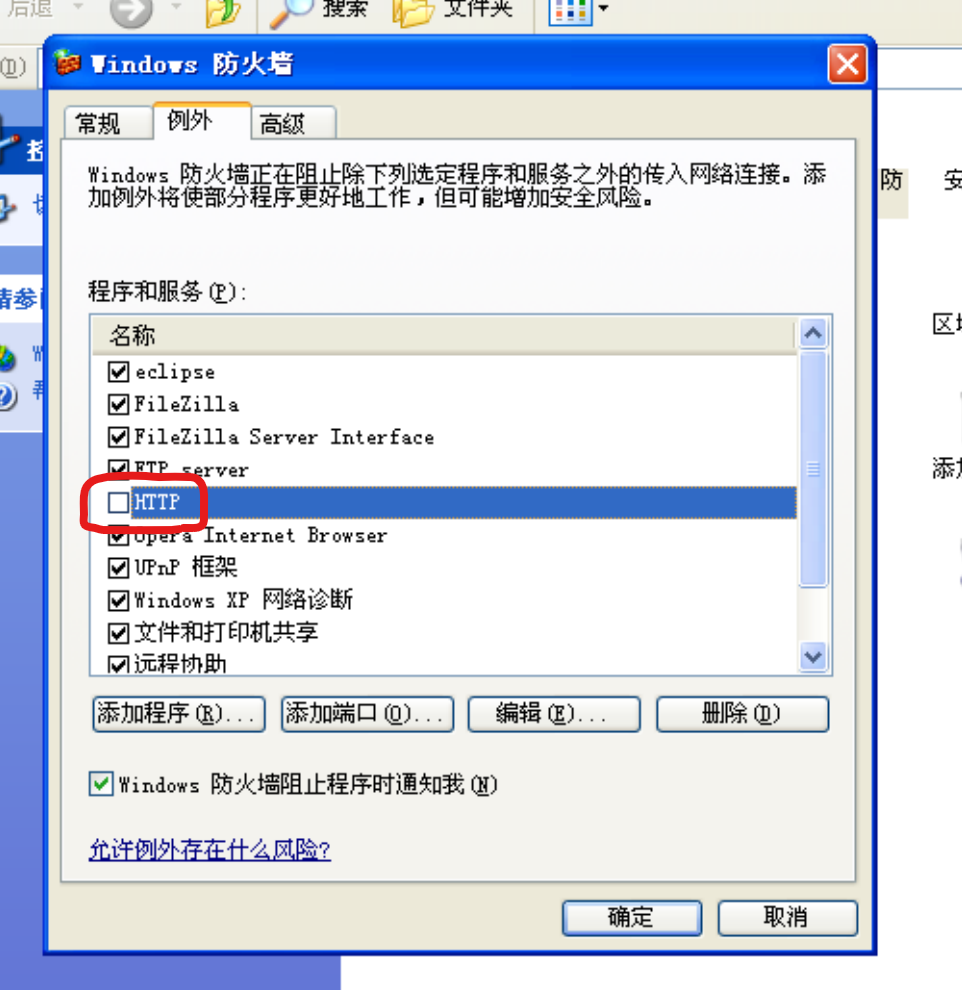

在WindowsXP攻击机中打开开始菜单-“控制面板”-“Windows防火墙”。

在“常规”选项卡中选择“启用(推荐)”,不勾选“不允许例外”。

进入“例外”选项卡,点击“添加端口”,输入名称(HTTP)和端口号(80),点击“确定”。

然后在刚添加的端口前面打勾,把它列入到例外中,允许外面的主机访问这个端口而不受防火墙限制。点击“确定”。

在Kali Linux主机中打开浏览器,在地址栏中输入192.168.233.65:80,运行,看到如下界面,说明Kali Linux主机可正常访问此端口。

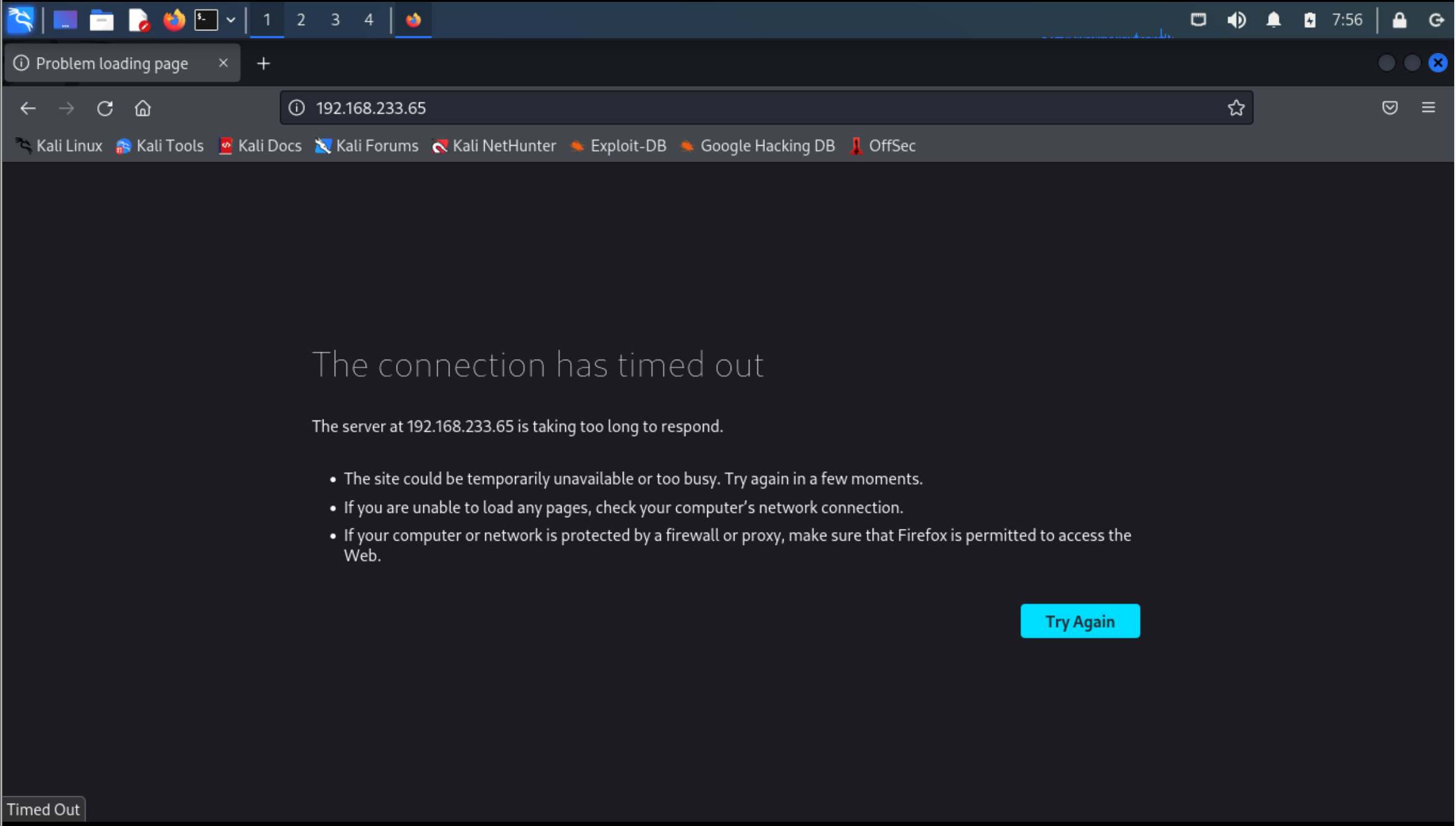

回到WinXP攻击机,重新打开防火墙选项,这次在“例外”选项卡中,去掉“HTTP”协议前面的勾,把“HTTP协议”移除出例外。单击“确定”。

再次在Kali Linux攻击机的浏览器中访问192.168.233.65:80,发现浏览器连接超时了。

2.2 动手实践:Snort

本实验需要用到实践三中的listen.pcap文件。

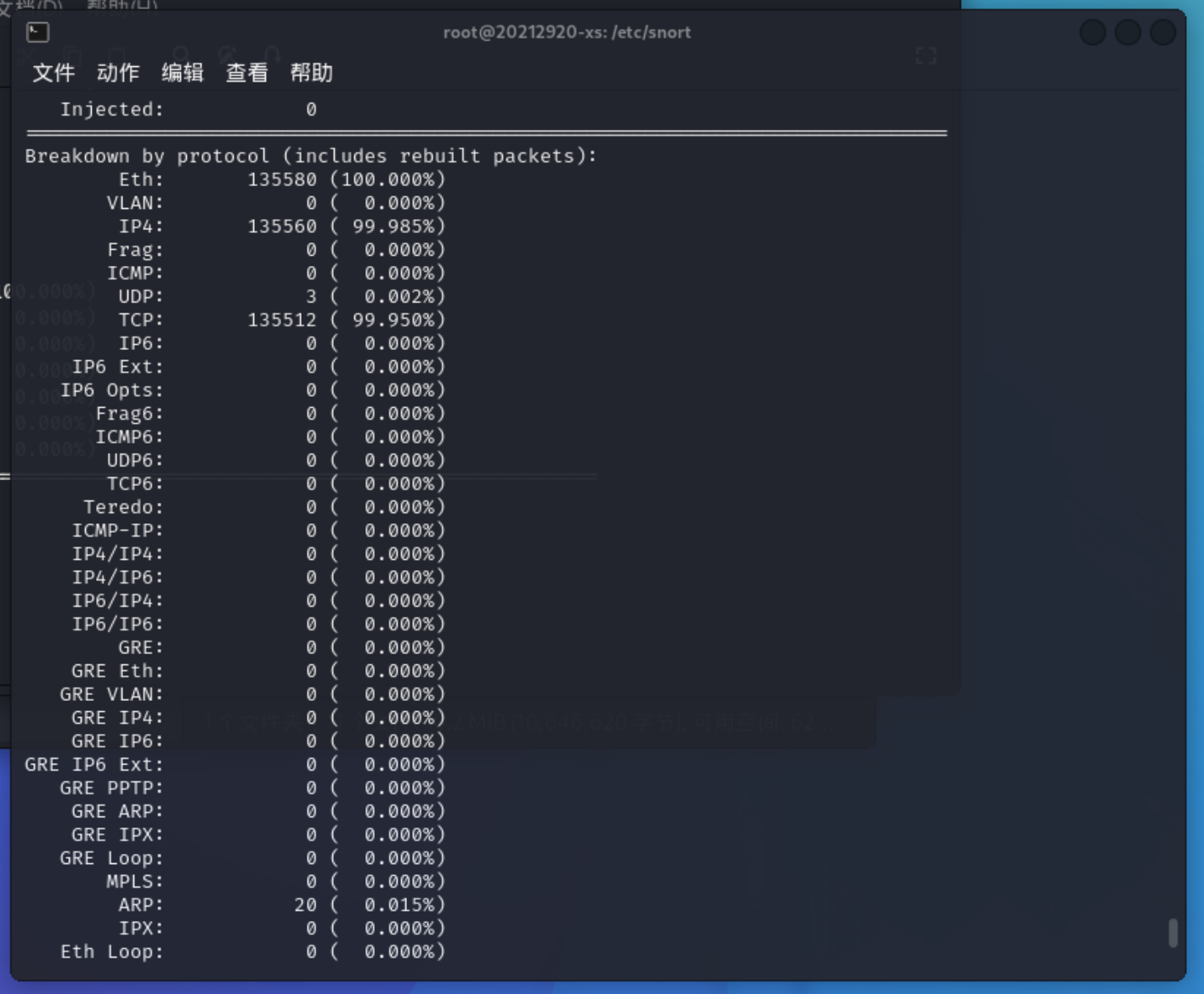

在listen.pcap所在的文件夹下打开终端输入并运行指令sudo snort -r listen.pcap -c /etc/snort/snort.conf。

过一段时间后,snort按照snort.conf的配置检测完成,检测得到如下图所示的数据包。

用超级账户打开缺省的报警日志目录/var/log/snort/。

打开snort.alert.fast,即可看到报警日志中的信息。

以第三行为例,这一条信息说明了攻击者(172.31.4.178)使用nmap扫描了靶机(172.31.4.188)。Snort分析这一攻击举动,向防御者报告了“信息泄露”这一风险。

08/08-05:51:13.653262 [**] [1:1228:7] SCAN nmap XMAS [**] [Classification: Attempted Information Leak] [Priority: 2] {TCP} 172.31.4.178:57932 -> 172.31.4.188:1

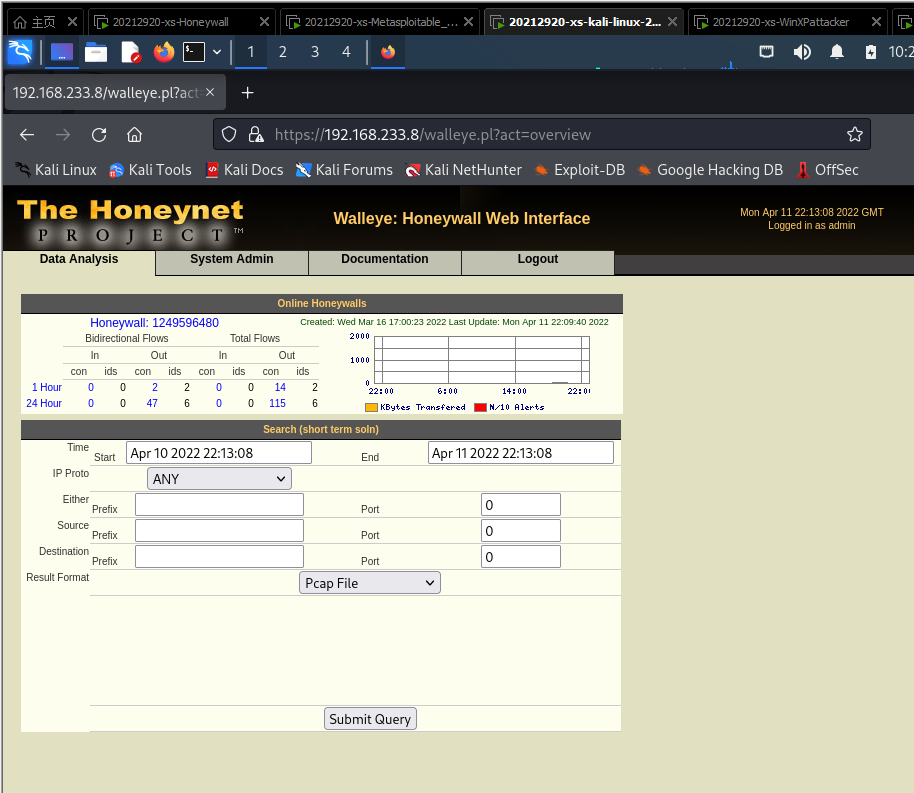

2.3 分析蜜网网关的配置规则

接下来通过分析虚拟网络攻防环境中蜜网网关的防火墙和IDS/IPS配置规则,说明蜜网网关是如何利用防火墙和入侵检测技术完成其攻击数据捕获和控制需求的。

在Kali Linux的浏览器中输入https://192.168.233.8,进入蜜网网关的图形化管理界面,输入账号、密码登录进去。

选择“System Admin”选项卡,在左侧的“Administration Menu”栏中选择“System Status”选项树下的“Firewall Rules”,即可查看这个蜜网网关使用的防火墙规则信息。

点击查看蜜网网关采用的防火墙规则信息

Chain INPUT (policy DROP 1731 packets, 167K bytes)

pkts bytes target prot opt in out source destination

8 424 ACCEPT all -- lo * 0.0.0.0/0 0.0.0.0/0

0 0 ACCEPT tcp -- eth2 * 192.168.233.0/25 0.0.0.0/0 tcp dpt:22 state NEW

30 1800 ACCEPT tcp -- eth2 * 192.168.233.0/25 0.0.0.0/0 tcp dpt:443 state NEW

374 45232 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

Chain FORWARD (policy DROP 2028 packets, 182K bytes)

pkts bytes target prot opt in out source destination

312 46067 ACCEPT all -- * * 0.0.0.0/0 192.168.233.127

27 8460 ACCEPT all -- * * 0.0.0.0/0 255.255.255.255

48 2508 LOG tcp -- * * 0.0.0.0/0 0.0.0.0/0 PHYSDEV match --physdev-in eth0 state NEW LOG flags 0 level 7 prefix `INBOUND TCP: '

48 2508 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 PHYSDEV match --physdev-in eth0 state NEW

1997 185K LOG udp -- * * 0.0.0.0/0 0.0.0.0/0 PHYSDEV match --physdev-in eth0 state NEW LOG flags 0 level 7 prefix `INBOUND UDP: '

1997 185K ACCEPT udp -- * * 0.0.0.0/0 0.0.0.0/0 PHYSDEV match --physdev-in eth0 state NEW

25 1896 LOG icmp -- * * 0.0.0.0/0 0.0.0.0/0 PHYSDEV match --physdev-in eth0 state NEW LOG flags 0 level 7 prefix `INBOUND ICMP: '

25 1896 ACCEPT icmp -- * * 0.0.0.0/0 0.0.0.0/0 PHYSDEV match --physdev-in eth0 state NEW

21 856 LOG all -- * * 0.0.0.0/0 0.0.0.0/0 PHYSDEV match --physdev-in eth0 state NEW LOG flags 0 level 7 prefix `INBOUND OTHER: '

21 856 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 PHYSDEV match --physdev-in eth0 state NEW

1085 61892 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 PHYSDEV match --physdev-in eth0

0 0 DROP udp -- * * 0.0.0.0/0 192.168.233.8 PHYSDEV match --physdev-in eth1 udp dpt:1101

0 0 LOG udp -- * * 0.0.0.0/0 255.255.255.255 PHYSDEV match --physdev-in eth1 udp spt:68 dpt:67 LOG flags 0 level 7 prefix `DHCP OUT REQUEST: '

0 0 ACCEPT udp -- * * 0.0.0.0/0 255.255.255.255 PHYSDEV match --physdev-in eth1 udp spt:68 dpt:67

12 852 LOG udp -- * * 192.168.233.123 0.0.0.0/0 PHYSDEV match --physdev-in eth1 udp dpt:53 LOG flags 0 level 7 prefix `Legal DNS: '

0 0 LOG tcp -- * * 192.168.233.123 0.0.0.0/0 PHYSDEV match --physdev-in eth1 tcp dpt:53 LOG flags 0 level 7 prefix `Legal DNS: '

12 852 ACCEPT udp -- * * 192.168.233.123 0.0.0.0/0 PHYSDEV match --physdev-in eth1 udp dpt:53

0 0 ACCEPT tcp -- * * 192.168.233.123 0.0.0.0/0 PHYSDEV match --physdev-in eth1 tcp dpt:53

0 0 LOG udp -- * * 192.168.233.124 0.0.0.0/0 PHYSDEV match --physdev-in eth1 udp dpt:53 LOG flags 0 level 7 prefix `Legal DNS: '

0 0 LOG tcp -- * * 192.168.233.124 0.0.0.0/0 PHYSDEV match --physdev-in eth1 tcp dpt:53 LOG flags 0 level 7 prefix `Legal DNS: '

0 0 ACCEPT udp -- * * 192.168.233.124 0.0.0.0/0 PHYSDEV match --physdev-in eth1 udp dpt:53

0 0 ACCEPT tcp -- * * 192.168.233.124 0.0.0.0/0 PHYSDEV match --physdev-in eth1 tcp dpt:53

0 0 LOG udp -- * * 192.168.233.125 0.0.0.0/0 PHYSDEV match --physdev-in eth1 udp dpt:53 LOG flags 0 level 7 prefix `Legal DNS: '

0 0 LOG tcp -- * * 192.168.233.125 0.0.0.0/0 PHYSDEV match --physdev-in eth1 tcp dpt:53 LOG flags 0 level 7 prefix `Legal DNS: '

0 0 ACCEPT udp -- * * 192.168.233.125 0.0.0.0/0 PHYSDEV match --physdev-in eth1 udp dpt:53

0 0 ACCEPT tcp -- * * 192.168.233.125 0.0.0.0/0 PHYSDEV match --physdev-in eth1 tcp dpt:53

0 0 LOG all -- * * 0.0.0.0/0 0.0.0.0/0 PHYSDEV match --physdev-in eth1 --physdev-out eth1 LOG flags 0 level 7 prefix `Honeypot -> Honeypot: '

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 PHYSDEV match --physdev-in eth1 --physdev-out eth1

759 54880 QUEUE all -- * * 0.0.0.0/0 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state RELATED,ESTABLISHED

2 120 tcpHandler tcp -- * * 192.168.233.123 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state NEW limit: avg 20/hour burst 20

0 0 LOG tcp -- * * 192.168.233.123 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state NEW limit: avg 1/hour burst 1 LOG flags 0 level 7 prefix `Drop TCP > 20 attempts'

0 0 DROP tcp -- * * 192.168.233.123 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state NEW

0 0 tcpHandler tcp -- * * 192.168.233.123 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state RELATED

16 5010 udpHandler udp -- * * 192.168.233.123 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state NEW limit: avg 20/hour burst 20

0 0 LOG udp -- * * 192.168.233.123 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state NEW limit: avg 1/hour burst 1 LOG flags 0 level 7 prefix `Drop udp > 20 attempts'

0 0 DROP udp -- * * 192.168.233.123 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state NEW

0 0 icmpHandler icmp -- * * 192.168.233.123 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state NEW limit: avg 50/hour burst 50

0 0 LOG icmp -- * * 192.168.233.123 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state NEW limit: avg 1/hour burst 1 LOG flags 0 level 7 prefix `Drop icmp > 50 attempts'

0 0 DROP icmp -- * * 192.168.233.123 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state NEW

0 0 otherHandler all -- * * 192.168.233.123 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state NEW limit: avg 10/hour burst 10

0 0 LOG all -- * * 192.168.233.123 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state NEW limit: avg 1/hour burst 1 LOG flags 0 level 7 prefix `Drop other > 10 attempts'

0 0 tcpHandler tcp -- * * 192.168.233.124 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state NEW limit: avg 20/hour burst 20

0 0 LOG tcp -- * * 192.168.233.124 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state NEW limit: avg 1/hour burst 1 LOG flags 0 level 7 prefix `Drop TCP > 20 attempts'

0 0 DROP tcp -- * * 192.168.233.124 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state NEW

0 0 tcpHandler tcp -- * * 192.168.233.124 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state RELATED

1 47 udpHandler udp -- * * 192.168.233.124 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state NEW limit: avg 20/hour burst 20

0 0 LOG udp -- * * 192.168.233.124 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state NEW limit: avg 1/hour burst 1 LOG flags 0 level 7 prefix `Drop udp > 20 attempts'

0 0 DROP udp -- * * 192.168.233.124 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state NEW

0 0 icmpHandler icmp -- * * 192.168.233.124 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state NEW limit: avg 50/hour burst 50

0 0 LOG icmp -- * * 192.168.233.124 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state NEW limit: avg 1/hour burst 1 LOG flags 0 level 7 prefix `Drop icmp > 50 attempts'

0 0 DROP icmp -- * * 192.168.233.124 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state NEW

5 160 otherHandler all -- * * 192.168.233.124 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state NEW limit: avg 10/hour burst 10

0 0 LOG all -- * * 192.168.233.124 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state NEW limit: avg 1/hour burst 1 LOG flags 0 level 7 prefix `Drop other > 10 attempts'

0 0 tcpHandler tcp -- * * 192.168.233.125 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state NEW limit: avg 20/hour burst 20

0 0 LOG tcp -- * * 192.168.233.125 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state NEW limit: avg 1/hour burst 1 LOG flags 0 level 7 prefix `Drop TCP > 20 attempts'

0 0 DROP tcp -- * * 192.168.233.125 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state NEW

0 0 tcpHandler tcp -- * * 192.168.233.125 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state RELATED

3 483 udpHandler udp -- * * 192.168.233.125 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state NEW limit: avg 20/hour burst 20

0 0 LOG udp -- * * 192.168.233.125 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state NEW limit: avg 1/hour burst 1 LOG flags 0 level 7 prefix `Drop udp > 20 attempts'

0 0 DROP udp -- * * 192.168.233.125 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state NEW

0 0 icmpHandler icmp -- * * 192.168.233.125 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state NEW limit: avg 50/hour burst 50

0 0 LOG icmp -- * * 192.168.233.125 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state NEW limit: avg 1/hour burst 1 LOG flags 0 level 7 prefix `Drop icmp > 50 attempts'

0 0 DROP icmp -- * * 192.168.233.125 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state NEW

2 80 otherHandler all -- * * 192.168.233.125 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state NEW limit: avg 10/hour burst 10

0 0 LOG all -- * * 192.168.233.125 0.0.0.0/0 PHYSDEV match --physdev-in eth1 state NEW limit: avg 1/hour burst 1 LOG flags 0 level 7 prefix `Drop other > 10 attempts'

Chain OUTPUT (policy DROP 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination

8 424 ACCEPT all -- * lo 0.0.0.0/0 0.0.0.0/0

0 0 ACCEPT tcp -- * eth2 0.0.0.0/0 0.0.0.0/0 tcp dpt:22 state NEW

0 0 ACCEPT tcp -- * eth2 0.0.0.0/0 0.0.0.0/0 tcp dpt:25 state NEW

0 0 ACCEPT tcp -- * eth2 0.0.0.0/0 0.0.0.0/0 tcp dpt:43 state NEW

0 0 ACCEPT tcp -- * eth2 0.0.0.0/0 0.0.0.0/0 tcp dpt:80 state NEW

0 0 ACCEPT tcp -- * eth2 0.0.0.0/0 0.0.0.0/0 tcp dpt:443 state NEW

0 0 ACCEPT udp -- * eth2 0.0.0.0/0 0.0.0.0/0 udp dpt:53

0 0 ACCEPT udp -- * eth2 0.0.0.0/0 0.0.0.0/0 udp dpt:123

326 207K ACCEPT tcp -- * eth2 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 ACCEPT udp -- * eth2 0.0.0.0/0 0.0.0.0/0 state RELATED

0 0 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:22 state NEW,RELATED,ESTABLISHED

0 0 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:25 state NEW,RELATED,ESTABLISHED

0 0 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:43 state NEW,RELATED,ESTABLISHED

0 0 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:80 state NEW,RELATED,ESTABLISHED

0 0 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:443 state NEW,RELATED,ESTABLISHED

0 0 ACCEPT udp -- * * 0.0.0.0/0 0.0.0.0/0 udp dpt:53 state NEW,RELATED,ESTABLISHED

0 0 ACCEPT udp -- * * 0.0.0.0/0 0.0.0.0/0 udp dpt:123 state NEW,RELATED,ESTABLISHED

Chain icmpHandler (3 references)

pkts bytes target prot opt in out source destination

0 0 LOG all -- * * 0.0.0.0/0 0.0.0.0/0 LOG flags 0 level 7 prefix `OUTBOUND ICMP: '

0 0 QUEUE all -- * * 0.0.0.0/0 0.0.0.0/0

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0

Chain otherHandler (3 references)

pkts bytes target prot opt in out source destination

7 240 LOG all -- * * 0.0.0.0/0 0.0.0.0/0 LOG flags 0 level 7 prefix `OUTBOUND OTHER: '

7 240 QUEUE all -- * * 0.0.0.0/0 0.0.0.0/0

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0

Chain tcpHandler (6 references)

pkts bytes target prot opt in out source destination

2 120 LOG all -- * * 0.0.0.0/0 0.0.0.0/0 LOG flags 0 level 7 prefix `OUTBOUND TCP: '

2 120 QUEUE all -- * * 0.0.0.0/0 0.0.0.0/0

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0

Chain udpHandler (3 references)

pkts bytes target prot opt in out source destination

20 5540 LOG all -- * * 0.0.0.0/0 0.0.0.0/0 LOG flags 0 level 7 prefix `OUTBOUND UDP: '

20 5540 QUEUE all -- * * 0.0.0.0/0 0.0.0.0/0

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0

单击“Snort Alerts”,可以看到该蜜网网关今天的入侵检测预警记录(截图表示的是2022年4月11日的)。

点击查看前十条预警记录

[**] [1:538:15] NETBIOS SMB IPC$ unicode share access [**]

[Classification: Generic Protocol Command Decode] [Priority: 3]

03/16-22:51:11.930312 192.168.200.124:1050 -> 192.168.200.123:139

TCP TTL:128 TOS:0x0 ID:835 IpLen:20 DgmLen:138 DF

***AP*** Seq: 0xE5062B39 Ack: 0x1FF71A00 Win: 0x41F5 TcpLen: 20

[**] [122:1:0] (portscan) TCP Portscan [**]

03/21-20:20:44.578430 192.168.233.66 -> 192.168.233.124

PROTO255 TTL:0 TOS:0x0 ID:159 IpLen:20 DgmLen:166

[**] [1:1418:11] SNMP request tcp [**]

[Classification: Attempted Information Leak] [Priority: 2]

03/21-20:20:44.582213 192.168.233.66:54426 -> 192.168.233.124:161

TCP TTL:64 TOS:0x0 ID:39103 IpLen:20 DgmLen:60 DF

******S* Seq: 0xA09ECC91 Ack: 0x0 Win: 0xFAF0 TcpLen: 40

TCP Options (5) => MSS: 1460 SackOK TS: 3424951211 0 NOP WS: 7

[Xref => http://cve.mitre.org/cgi-bin/cvename.cgi?name=2002-0013][Xref => http://cve.mitre.org/cgi-bin/cvename.cgi?name=2002-0012][Xref => http://www.securityfocus.com/bid/4132][Xref => http://www.securityfocus.com/bid/4089][Xref => http://www.securityfocus.com/bid/4088]

[**] [1:1421:11] SNMP AgentX/tcp request [**]

[Classification: Attempted Information Leak] [Priority: 2]

03/21-20:20:44.606277 192.168.233.66:37260 -> 192.168.233.124:705

TCP TTL:64 TOS:0x0 ID:19915 IpLen:20 DgmLen:60 DF

******S* Seq: 0xF748ADD Ack: 0x0 Win: 0xFAF0 TcpLen: 40

TCP Options (5) => MSS: 1460 SackOK TS: 3424951235 0 NOP WS: 7

[Xref => http://cve.mitre.org/cgi-bin/cvename.cgi?name=2002-0013][Xref => http://cve.mitre.org/cgi-bin/cvename.cgi?name=2002-0012][Xref => http://www.securityfocus.com/bid/4132][Xref => http://www.securityfocus.com/bid/4089][Xref => http://www.securityfocus.com/bid/4088]

[**] [122:17:0] (portscan) UDP Portscan [**]

03/21-20:29:33.136679 192.168.233.66 -> 192.168.233.124

PROTO255 TTL:0 TOS:0x0 ID:1171 IpLen:20 DgmLen:168

[**] [1:1616:7] DNS named version attempt [**]

[Classification: Attempted Information Leak] [Priority: 2]

03/21-20:29:33.146235 192.168.233.66:49182 -> 192.168.233.124:53

UDP TTL:42 TOS:0x0 ID:59485 IpLen:20 DgmLen:58

Len: 30

[Xref => http://cgi.nessus.org/plugins/dump.php3?id=10028][Xref => http://www.whitehats.com/info/IDS278]

[**] [1:1444:3] TFTP Get [**]

[Classification: Potentially Bad Traffic] [Priority: 2]

03/21-20:29:33.152603 192.168.233.66:49182 -> 192.168.233.124:69

UDP TTL:59 TOS:0x0 ID:48955 IpLen:20 DgmLen:47

Len: 19

[**] [1:634:2] SCAN Amanda client version request [**]

[Classification: Attempted Information Leak] [Priority: 2]

03/21-20:29:33.156668 192.168.233.66:49182 -> 192.168.233.124:10080

UDP TTL:57 TOS:0x0 ID:65304 IpLen:20 DgmLen:82

Len: 54

[**] [105:2:1] (spo_bo) Back Orifice Client Traffic detected [**]

03/21-20:29:33.166183 192.168.233.66:49182 -> 192.168.233.124:31337

UDP TTL:47 TOS:0x0 ID:47838 IpLen:20 DgmLen:47

Len: 19

[**] [1:237:3] DDOS Trin00 Master to Daemon default password attempt [**]

[Classification: Attempted Denial of Service] [Priority: 2]

03/21-20:29:33.177073 192.168.233.66:49182 -> 192.168.233.124:27444

UDP TTL:40 TOS:0x0 ID:19595 IpLen:20 DgmLen:39

Len: 11

3.学习中遇到的问题及解决

暂未发现问题。

4.实践总结

通过防火墙和入侵检测机制,我们可以从中发现攻击者的一举一动,有利于防御者采取针对性的措施,以最小的成本应对最大程度的威胁。

蜜网网关拥有较为完善的防御体制,通过使用没有任何防御措施的蜜罐主机,诱导攻击者进入“圈套”。防御者通过观察攻击者对蜜罐的攻击,可以总结得出攻击者的攻击手段和技俩。

浙公网安备 33010602011771号

浙公网安备 33010602011771号