20212920 许邵 2021-2022-2 《网络攻防实践》第二次(第四周)作业

20212920 许邵 2021-2022-2 《网络攻防实践》第二次(第四周)作业

1.实验内容

网络信息收集,包括以下几个方面:

- DNS域名的查询

- IP地址的地域信息查询

- nmap扫描软件的使用

- Nessus漏洞检测软件的使用

- 个人信息的搜索

2.实验过程

2.1 实验环境

上一次作业中配置的环境,参考链接:https://www.cnblogs.com/ywze1998/p/16021125.html

所需软件:

1.nmap、网页浏览器,这些软件已经包含在Kali Linux中了。

2.微信,安装在实体主机中。

3.nessus,已经安装在WindowsXP攻击机中了。

2.2 实验准备

第一步:打开VMware Workstation中的Kali Linux攻击机和WindowsXP攻击机。

第二步:打开蜜网网关。(一定要做,否则攻击机无法连通靶机)

第三步:打开一个靶机。这里打开一个Linux系统的靶机和一个Windows2000系统的靶机。

2.3 实验一:DNS域名的查询

方法一:使用Linux完成

1.打开Kali Linux的终端,在终端中输入whois baidu.com,然后按回车,弹出如下信息:

红框表示注册人信息,蓝框表示管理人信息。

可以看到:baidu.com是由Beijing Baidu Netcom Science Technology Co., Ltd.在中国北京注册的,出于隐私考虑,某些联系信息处于被屏蔽的状态。

提示:如果出现了诸如“no servers could be reached”的问题,说明这个虚拟机无法连接外网,更改虚拟机网络适配器的连接方式就行了(建议改成“桥接”模式),以后的实验需要用蜜网的时候再换回“自定义(VMnet8)”。

2.在终端中输入host -t a baidu.com,回车。

可以看到baidu.com有两个IP地址:220.181.38.148和220.181.38.251。

打开浏览器,进入https://tool.lu/ip/

在网页中的IP地址查询输入框中填入IP地址,点击“查询”,过一会即可查询到该IP地址的信息。

方法二:使用Windows完成

如果方法一中,Kali Linux无法连接外网,也可以采用这个方法,在实体主机上完成。

单击此链接,下载whois。

将下载出来的压缩包解压,将解压出来的whois.exe文件放到C:/Windows/System32目录下。如果需要管理员权限,确认(单击“继续”)即可。

打开命令提示符(或者Powershell或者“Windows终端”,以下简称命令提示符),输入whois baidu.com,回车,过一会即可显示结果,向上翻滚即可得到有关注册人、管理人的信息等。

在命令提示符中输入nslookup baidu.com,按“回车”,即可显示如下结果。

从Addresses这一部分可看出,baidu.com有两个IP地址:220.181.38.251和220.181.38.148。

打开浏览器,进入https://tool.lu/ip/

在网页中的IP地址查询输入框中填入IP地址,点击“查询”,过一会即可查询到该IP地址的信息。

2.4 实验二:获取好友的IP地址

由于需要使用微信,该实验会在实体主机中完成。

打开“资源监视器”,勾选列表中的WeChat.exe(这是微信的运行程序)。

让微信好友给你发送一个文件,最好是大一点的,接收文件时,观察资源监视器的情况,出现IP地址,及时截图记录。

可以看到,接收字节较大的IP地址是58.251.100.119。

打开一个IP地址查询网站,如:https://tool.lu/ip/

输入该IP地址进行查询,可以得到该IP地址对应的地域信息。

也可以使用QQ等其他社交软件完成,只不过勾选的不是WeChat.exe了

2.5 实验三:nmap扫描

打开靶机的命令提示符,输入命令ifconfig,可看到Linux系统的靶机的IP地址为192.168.233.123。

Windows2000系统的靶机的IP地址为192.168.233.124。

方法一:使用Kali Linux

如果之前更改过网络适配器的连接方式,做这一步时,记得改回“自定义(VMnet8)”。

打开、登录Kali Linux攻击机,在Kali攻击机的终端输入命令sudo nmap 192.168.233.123,回车。

可从中看到nmap检测出的信息。

提示:Host is up,表示该IP地址处于活跃状态,还显示了当前主机开放的的TCP端口。

输入命令sudo nmap -sU 192.168.233.124,回车运行,可得到Windows2000虚拟机中开放的UDP端口。

运行命令sudo nmap -O 192.168.233.123,可得到目标Linux主机的操作系统情况。

运行命令sudo nmap -sV 192.168.233.123,可得到目标Windows2000主机的服务及其版本。

Starting Nmap 7.92 ( https://nmap.org ) at 2022-03-21 20:51 CST

Nmap scan report for bogon (192.168.233.124)

Host is up (0.0038s latency).

Not shown: 965 closed tcp ports (reset)

PORT STATE SERVICE VERSION

7/tcp open echo

9/tcp open discard?

13/tcp open daytime?

17/tcp open qotd Windows qotd (English)

19/tcp open chargen

21/tcp open ftp Microsoft ftpd 5.0

25/tcp open smtp Microsoft ESMTP 5.0.2172.1

42/tcp open wins Microsoft Windows Wins

53/tcp open domain Simple DNS Plus

80/tcp open http Microsoft IIS httpd 5.0

119/tcp open nntp Microsoft NNTP Service 5.00.0984

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

443/tcp open https?

445/tcp open microsoft-ds Microsoft Windows 2000 microsoft-ds

515/tcp open printer Microsoft lpd

548/tcp open afp (name: ICST-WIN2K-S; protocol 2.2; MS2.0)

563/tcp open snews?

1002/tcp open ldap (Anonymous bind OK)

1025/tcp open msrpc Microsoft Windows RPC

1029/tcp open msrpc Microsoft Windows RPC

1032/tcp open msrpc Microsoft Windows RPC

1034/tcp open msrpc Microsoft Windows RPC

1035/tcp open msrpc Microsoft Windows RPC

1036/tcp open msrpc Microsoft Windows RPC

1041/tcp open msrpc Microsoft Windows RPC

1043/tcp open msrpc Microsoft Windows RPC

1755/tcp open wms?

1801/tcp open msmq?

2103/tcp open msrpc Microsoft Windows RPC

2105/tcp open msrpc Microsoft Windows RPC

2107/tcp open msrpc Microsoft Windows RPC

3372/tcp open msdtc Microsoft Distributed Transaction Coordinator (error)

3389/tcp open ms-wbt-server Microsoft Terminal Services

6666/tcp open nsunicast Microsoft Windows Media Unicast Service (nsum.exe)

1 service unrecognized despite returning data. If you know the service/version, please submit the following fingerprint at https://nmap.org/cgi-bin/submit.cgi?new-service :

SF-Port13-TCP:V=7.92%I=7%D=3/21%Time=623874D0%P=x86_64-pc-linux-gnu%r(NULL

SF:,13,"20:51:29\x202022-3-21\n");

MAC Address: 00:0C:29:2B:EA:50 (VMware)

Service Info: Host: icst-win2k-s; OSs: Windows, Windows 2000, Windows XP; CPE: cpe:/o:microsoft:windows, cpe:/o:microsoft:windows_2000, cpe:/o:microsoft:windows_xp

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 157.62 seconds

方法二:使用WindowsXP攻击机

打开WinXP攻击机中的“命令提示符”,输入方法一中提到的命令,但是这些命令都要去掉前面的sudo,因为sudo是在Debian系Linux中,以管理员身份运行命令,而在WindowsXP攻击机中,我们是以管理员身份登录系统的,不需要而且没有“sudo”这个字段。

比如,在命令提示符中输入nmap -O 192.168.233.123,回车,也能看到目标主机的操作系统信息,这与方法一得出的结果是相同的。

2.6 实验四:Nessus扫描

打开WinXP攻击机,在开始菜单/所有程序/扫描工具中有Nessus,打开Nessus Client。

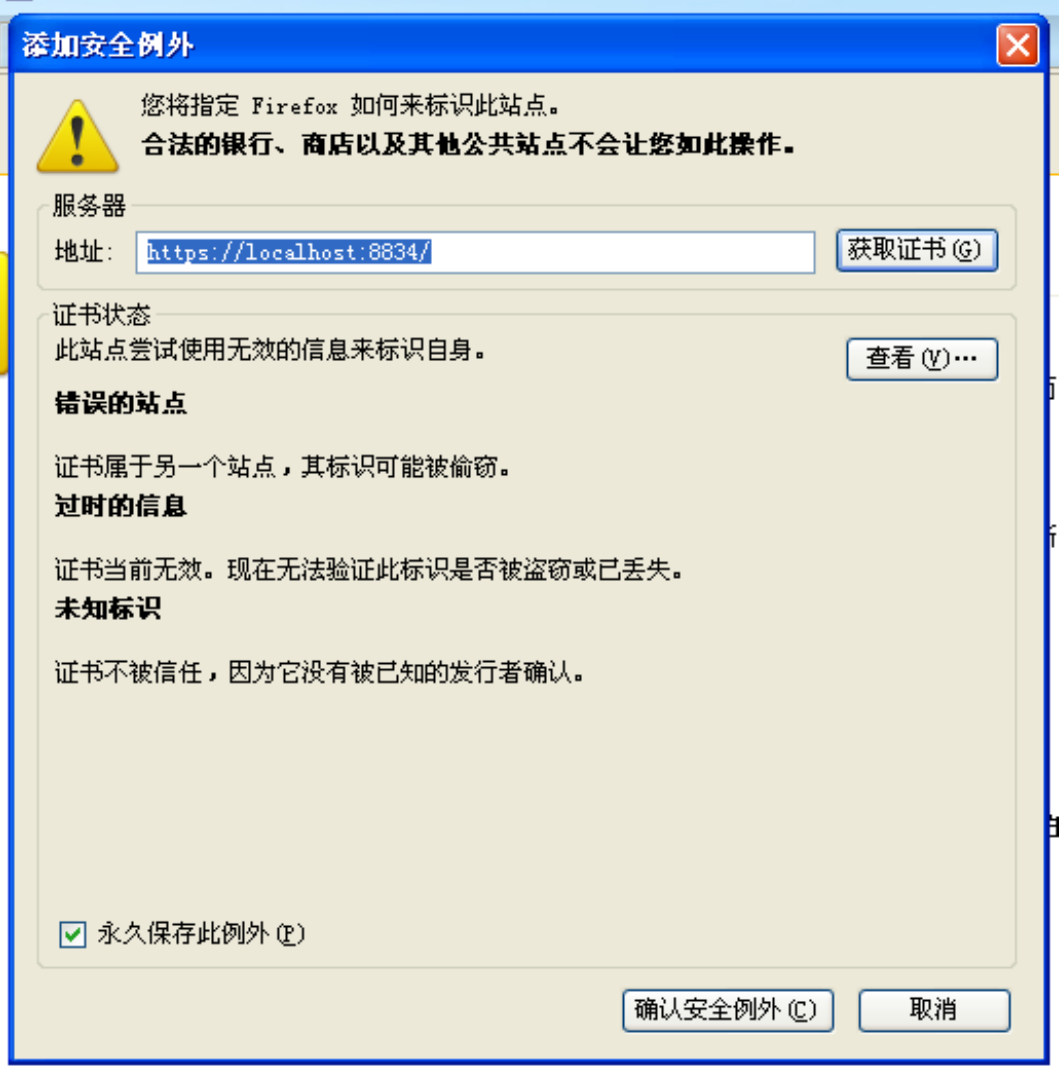

提示:此连接是不受信任的。

这时,要将这个Nessus的连接添加到“例外”中。单击“我已充分了解可能的风险”,然后单击“添加例外”。

单击“确认安全例外”。

进入登录界面,输入用户名administrator和密码mima1234,点击“Log In”。

使用Nesus进行漏洞扫描总共有三步:

- 制定策略

- 开始扫描

- 查看结果

下面一一阐述:

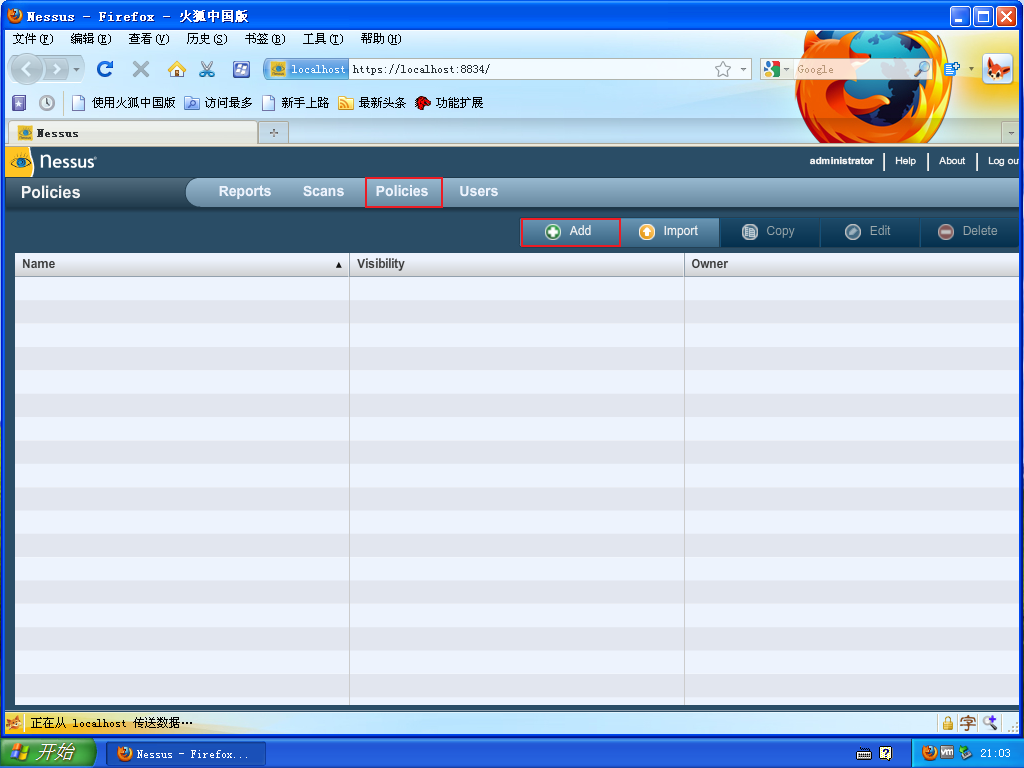

2.6.1 制定策略

单击“Policies”选项卡,然后点击“Add”。

概要选项,这里只需要为新建的策略命名(这里设为Policy 1),单击“Next”。

单击“Next”。

单击“Next”。

单击“Submit”,完成策略的新建。

在这里,我们可以看到新建的策略。如果要修改的话,单击右上角的“Edit”即可;要删除则单击“Delete”。

2.6.2 扫描

在按照上述步骤制定完策略后,单击“Scan”,然后单击“Add”,以新建一个扫描。

为该扫描命名(这里命名为Scan 1),使用刚刚制定的策略(Policy 1),选定扫描的目标(可同时指定多个目标,包括IP地址和网站,这里填入192.168.233.123,去扫描Linux靶机的漏洞),然后单击“Lauch Scan”,开始扫描。

运行扫描后,稍等一会就能看到扫描结果。

2.6.3 查看结果

单击上方的“Reports”,进入结果页面。

点击刚刚的扫描Scan 1,然后单击上方的“Browse”按钮,就能查看该扫描的结果详情。

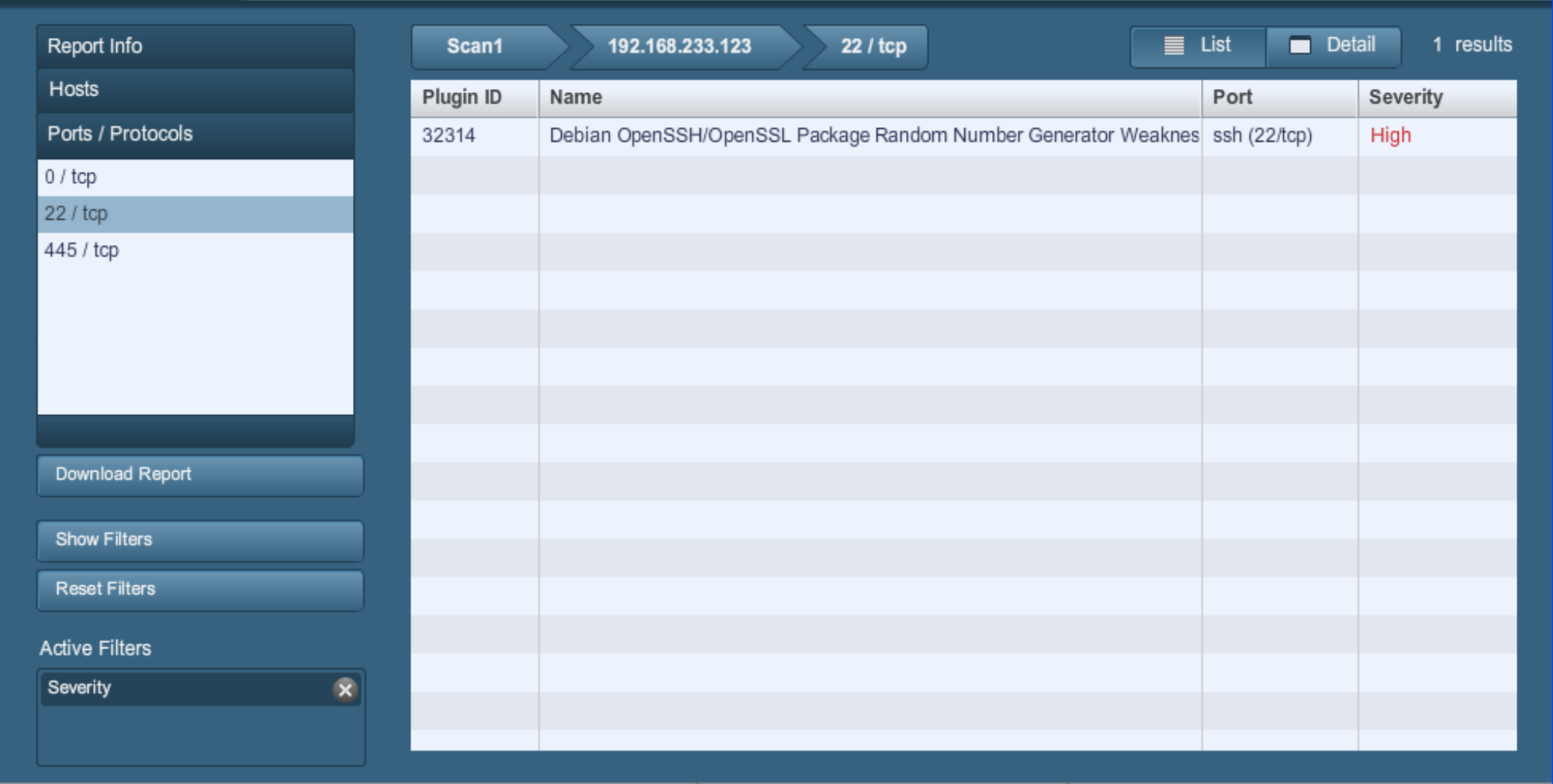

我们看到,在刚刚的扫描中,一共扫描了12个开放的端口(Open Port),发现了54个漏洞,其中有,高危端口(High)有4个,中度危险(Medium)和轻度危险(Low)的端口分别有1个和37个。

单击High下方红色的“4”,可以看到192.168.233.123中,高危端口的情况。

双击“ssh”这一行,进入该端口的漏洞列表界面。

单击其中一个漏洞,会显示该漏洞的详情。

这个漏洞位于22端口,症状是:ssh使用了弱密钥,这使得攻击者可以轻易地得到私钥以便解密远程会话或者发动中间人攻击。

2.7 搜索自己在网络上的足迹

此处涉及个人隐私,在这里不具体阐述了。

大致的操作步骤是这样的:

在搜索引擎上搜索与个人相关的信息,比如姓名、所在地、就读的学校等,你很有可能会在搜索的结果中找到自己。

3.学习中遇到的问题及解决

暂未发现问题。

4.学习感悟、思考等

- 在网络中,你很难保证自己的隐私。因为你的IP地址、使用痕迹、社交媒体等会或多或少地成为他人“人肉”你的线索。

- 系统中的各个安全漏洞很容易被攻击者利用,因此要及时进行漏洞修复。

浙公网安备 33010602011771号

浙公网安备 33010602011771号